Geavanceerd opsporingsvoorbeeld voor Microsoft Defender voor Office 365

Van toepassing op:

- Microsoft Defender XDR

Wil je aan de slag met het zoeken naar e-maildreigingen met geavanceerde opsporing? Voer de volgende stappen uit:

In de implementatiehandleiding voor Microsoft Defender voor Office 365 wordt uitgelegd hoe u meteen aan de slag gaat en de configuratie op dag 1 kunt starten.

Afhankelijk van uw vooraf ingestelde beveiligingsbeleid versus aangepaste beleidskeuzes, zijn zero-hour automatische opschoningsinstellingen (ZAP) belangrijk om te weten of een schadelijk bericht na bezorging uit een postvak is verwijderd.

Een belangrijk voordeel van het samenvoegen van deze twee beveiligingscentra is snelle navigatie naar Kusto querytaal om problemen op te sporen. Beveiligingsteams kunnen ZAP-missers bewaken door hun volgende stappen uit te voeren in de Microsoft Defender-portal op https://security.microsoft.com>Hunting>Advanced Hunting.

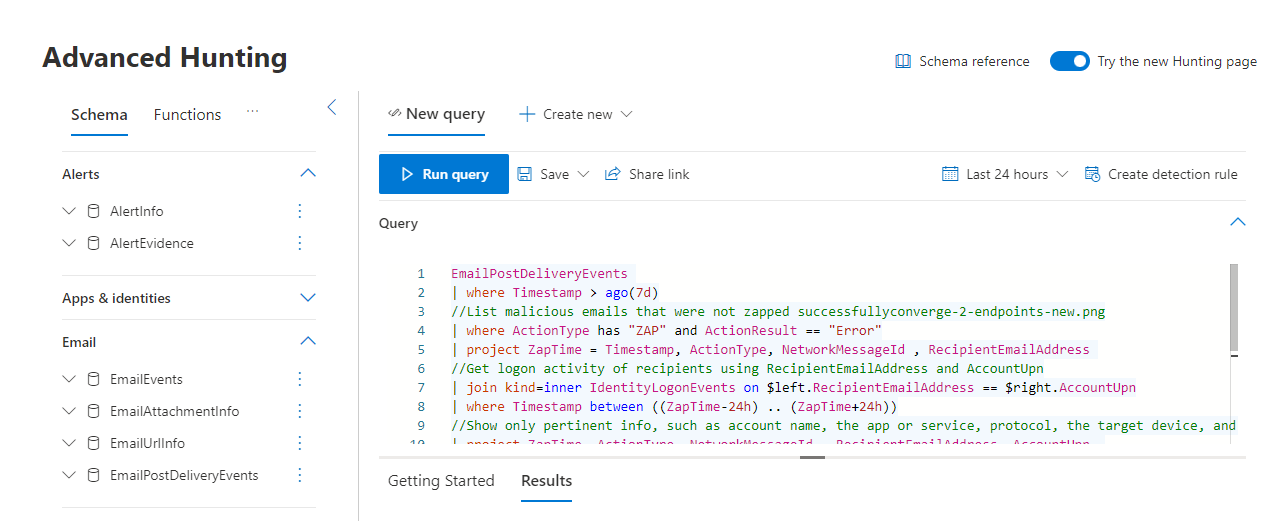

Controleer op de pagina Geavanceerde opsporing op https://security.microsoft.com/v2/advanced-huntingof het tabblad Nieuwe query is geselecteerd.

Kopieer de volgende query naar het vak Query :

EmailPostDeliveryEvents | where Timestamp > ago(7d) //List malicious emails that were not zapped successfully | where ActionType has "ZAP" and ActionResult == "Error" | project ZapTime = Timestamp, ActionType, NetworkMessageId , RecipientEmailAddress //Get logon activity of recipients using RecipientEmailAddress and AccountUpn | join kind=inner IdentityLogonEvents on $left.RecipientEmailAddress == $right.AccountUpn | where Timestamp between ((ZapTime-24h) .. (ZapTime+24h)) //Show only pertinent info, such as account name, the app or service, protocol, the target device, and type of logon | project ZapTime, ActionType, NetworkMessageId , RecipientEmailAddress, AccountUpn, LogonTime = Timestamp, AccountDisplayName, Application, Protocol, DeviceName, LogonTypeSelecteer Query uitvoeren.

De gegevens uit deze query worden weergegeven in het deelvenster Resultaten onder de query zelf. Resultaten bevatten informatie zoals DeviceName, AccountDisplayNameen ZapTime in een aanpasbare resultatenset. Resultaten kunnen geëxporteerd worden voor het archief. Als u de query wilt opslaan voor hergebruik, selecteert u Opslaan>als om de query toe te voegen aan uw lijst met query's, gedeelde of communityquery's.

Gerelateerde informatie

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender XDR Tech Community.