Meervoudige verificatie (MFA) toevoegen aan een app

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

Meervoudige verificatie (MFA) voegt een beveiligingslaag toe aan uw toepassingen door gebruikers een tweede methode te vereisen voor het verifiëren van hun identiteit tijdens het registreren of aanmelden. Externe tenants ondersteunen twee methoden voor verificatie als een tweede factor:

- Eenmalige wachtwoordcode per e-mail verzenden: nadat de gebruiker zich heeft aangemeld met zijn of haar e-mailadres en wachtwoord, wordt hij of zij gevraagd om een wachtwoordcode die naar zijn e-mail wordt verzonden. Als u het gebruik van eenmalige wachtwoordcodes voor e-mail voor MFA wilt toestaan, stelt u de verificatiemethode voor uw lokale account in op E-mail met een wachtwoord. Als u e-mail kiest met eenmalige wachtwoordcode, kunnen klanten die deze methode gebruiken voor primaire aanmelding, deze niet gebruiken voor secundaire MFA-verificatie.

- Verificatie op basis van sms: hoewel SMS geen optie is voor verificatie met de eerste factor, is deze beschikbaar als een tweede factor voor MFA. Gebruikers die zich aanmelden met e-mail en wachtwoord, e-mail en eenmalige wachtwoordcode, of sociale identiteiten zoals Google of Facebook, worden gevraagd om tweede verificatie via sms. Onze SMS MFA omvat automatische fraudecontroles. Als we fraude vermoeden, vragen we de gebruiker om een CAPTCHA te voltooien om te bevestigen dat het geen robot is voordat de SMS-code voor verificatie wordt verzonden. SMS is een invoegtoepassingsfunctie. Uw tenant moet zijn gekoppeld aan een actief, geldig abonnement. Meer informatie

In dit artikel wordt beschreven hoe u MFA afdwingt voor uw klanten door een Beleid voor voorwaardelijke toegang van Microsoft Entra te maken en MFA toe te voegen aan uw gebruikersstroom voor registratie en aanmelding.

Tip

Als u deze functie wilt uitproberen, gaat u naar de woodgrove boodschappendemo en start u de use case 'Multi-Factor Authentication'.

Vereisten

- Een externe Microsoft Entra-tenant.

- Een gebruikersstroom voor registreren en aanmelden.

- Een app die is geregistreerd in uw externe tenant en die is toegevoegd aan de gebruikersstroom voor registratie en aanmelding.

- Een account met ten minste de rol Beveiligingsbeheerder voor het configureren van beleid voor voorwaardelijke toegang en MFA.

- SMS is een invoegtoepassingsfunctie en vereist een gekoppeld abonnement. Als uw abonnement verloopt of wordt geannuleerd, kunnen eindgebruikers zich niet meer verifiëren via sms, waardoor ze zich mogelijk niet meer kunnen aanmelden, afhankelijk van uw MFA-beleid.

Beleid voor voorwaardelijke toegang maken

Maak een beleid voor voorwaardelijke toegang in uw externe tenant waarmee gebruikers om MFA wordt gevraagd wanneer ze zich registreren of zich aanmelden bij uw app. (Zie voor meer informatie Algemeen beleid voor voorwaardelijke toegang: MFA vereisen voor alle gebruikers).

Meld u als beveiligingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram

Instellingen in het bovenste menu om vanuit het menu Mappen en abonnementen over te schakelen naar uw externe tenant.

Instellingen in het bovenste menu om vanuit het menu Mappen en abonnementen over te schakelen naar uw externe tenant.Blader naar Beleid voor voorwaardelijke toegang>beveiligen>en selecteer vervolgens Nieuw beleid.

Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

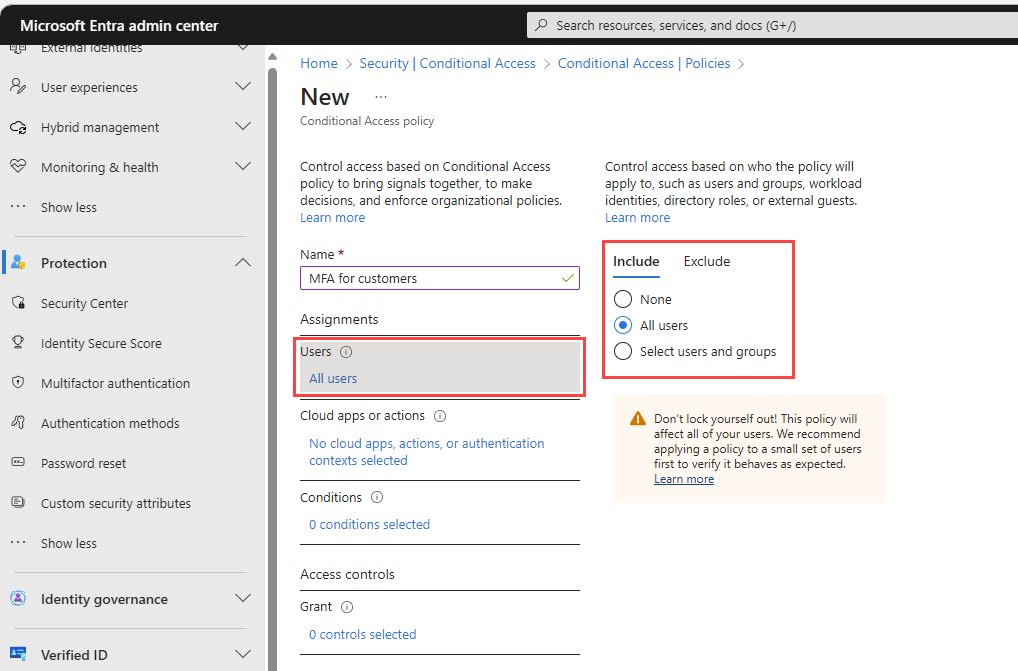

Selecteer onder Toewijzingen de koppeling onder Gebruikers.

a. Selecteer Alle gebruikers op het tabblad Opnemen.

b. Op het tabblad Uitsluiten selecteert u Gebruikers en groepen en kiest u de accounts voor noodgevallen van uw organisatie of accounts voor break-glass. Kies Selecteren.

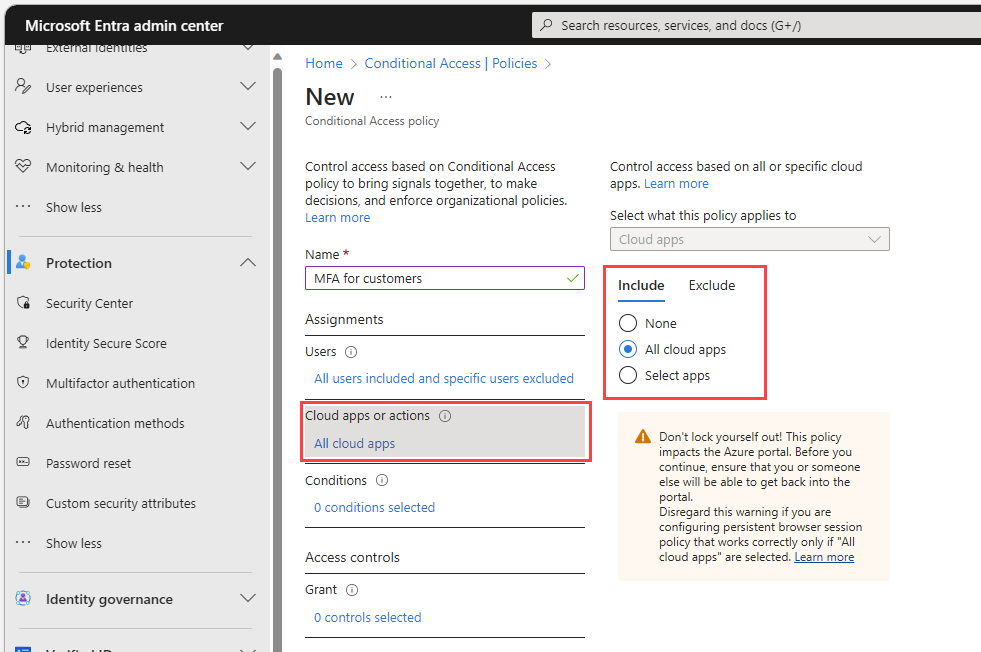

Selecteer de koppeling onder Doelbronnen.

a. Kies op het tabblad Opnemen een van de volgende opties:

Kies Alle resources (voorheen Alle cloud-apps).

Kies Resources selecteren en selecteer de koppeling onder Selecteren. Zoek uw app, selecteer deze en kies vervolgens Selecteren.

b. Selecteer op het tabblad Uitsluiten alle toepassingen waarvoor geen meervoudige verificatie is vereist.

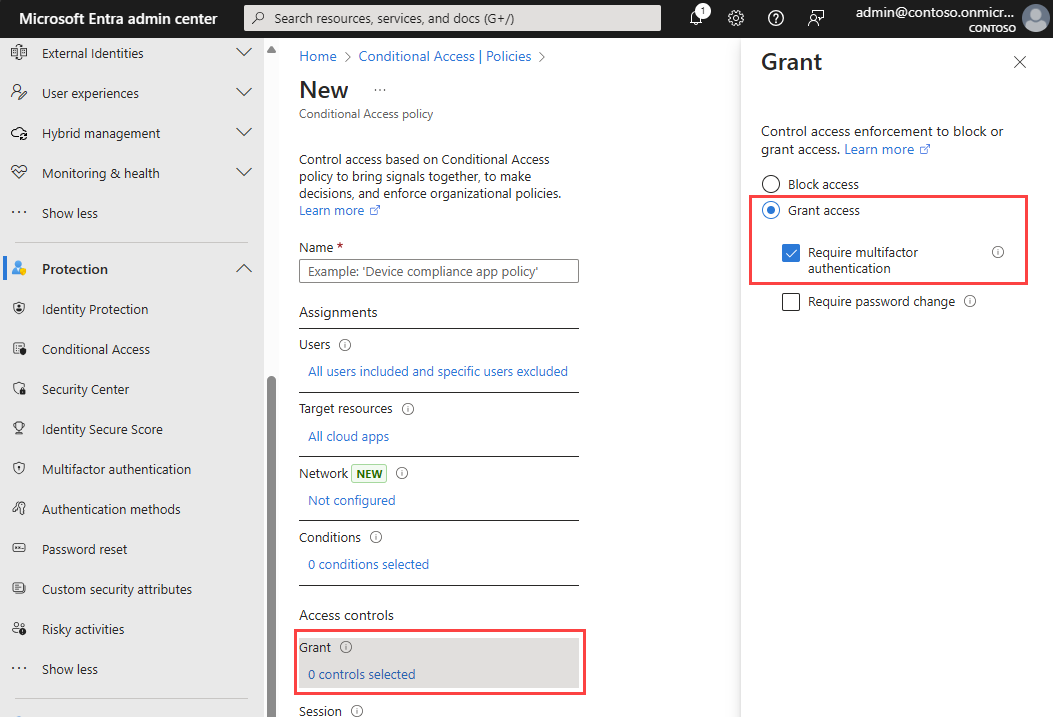

Selecteer onder Toegangsbeheer de koppeling onder Verlenen. Selecteer Toegang verlenen, meervoudige verificatie vereisen en kies vervolgens Selecteren.

Controleer uw instellingen en stel Beleid inschakelen in op Aan.

Selecteer Maken om het beleid te kunnen inschakelen.

Eenmalige wachtwoordcode voor e-mail inschakelen als een MFA-methode

Schakel de verificatiemethode voor eenmalige wachtwoordcode voor e-mail in uw externe tenant in voor alle gebruikers.

Meld u als beveiligingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar beveiligingsverificatiemethoden>.

Selecteer In de lijst Methode de optie E-mail OTP.

Schakel onder Inschakelen en doel de wisselknop Inschakelen in.

Selecteer onder Opnemen naast Doel alle gebruikers.

Selecteer Opslaan.

SMS inschakelen als een MFA-methode

Schakel de sms-verificatiemethode in uw externe tenant in voor alle gebruikers.

Meld u als beveiligingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar beveiligingsverificatiemethoden>.

Selecteer SMS in de lijst Methode.

Schakel onder Inschakelen en doel de wisselknop Inschakelen in.

Selecteer onder Opnemen naast Doel alle gebruikers.

Selecteer Opslaan.

De aanmelding testen

Open uw toepassing in een privébrowser en selecteer Aanmelden. U wordt gevraagd om een andere verificatiemethode.