Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Van toepassing op:  Werknemerstenants

Werknemerstenants  Externe tenants (meer informatie)

Externe tenants (meer informatie)

Notitie

Bepaalde functies die in dit artikel worden beschreven, zijn preview-functies. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor meer informatie over previews.

Om de beveiliging te verbeteren, kunt u beperken waartoe uw gebruikers toegang hebben wanneer ze een extern account gebruiken om zich aan te melden vanuit uw netwerken of apparaten. Met de instellingen voor tenantbeperkingen , die zijn opgenomen in de toegangsinstellingen voor meerdere tenants, kunt u een beleid maken om de toegang tot externe apps te beheren.

Stel dat een gebruiker in uw organisatie een afzonderlijk account heeft gemaakt in een onbekende tenant of dat een externe organisatie uw gebruiker een account heeft gegeven waarmee ze zich kunnen aanmelden bij hun organisatie. U kunt tenantbeperkingen gebruiken om te voorkomen dat gebruikers bepaalde of alle externe apps gebruiken terwijl ze zijn aangemeld met het externe account op uw netwerk of apparaten.

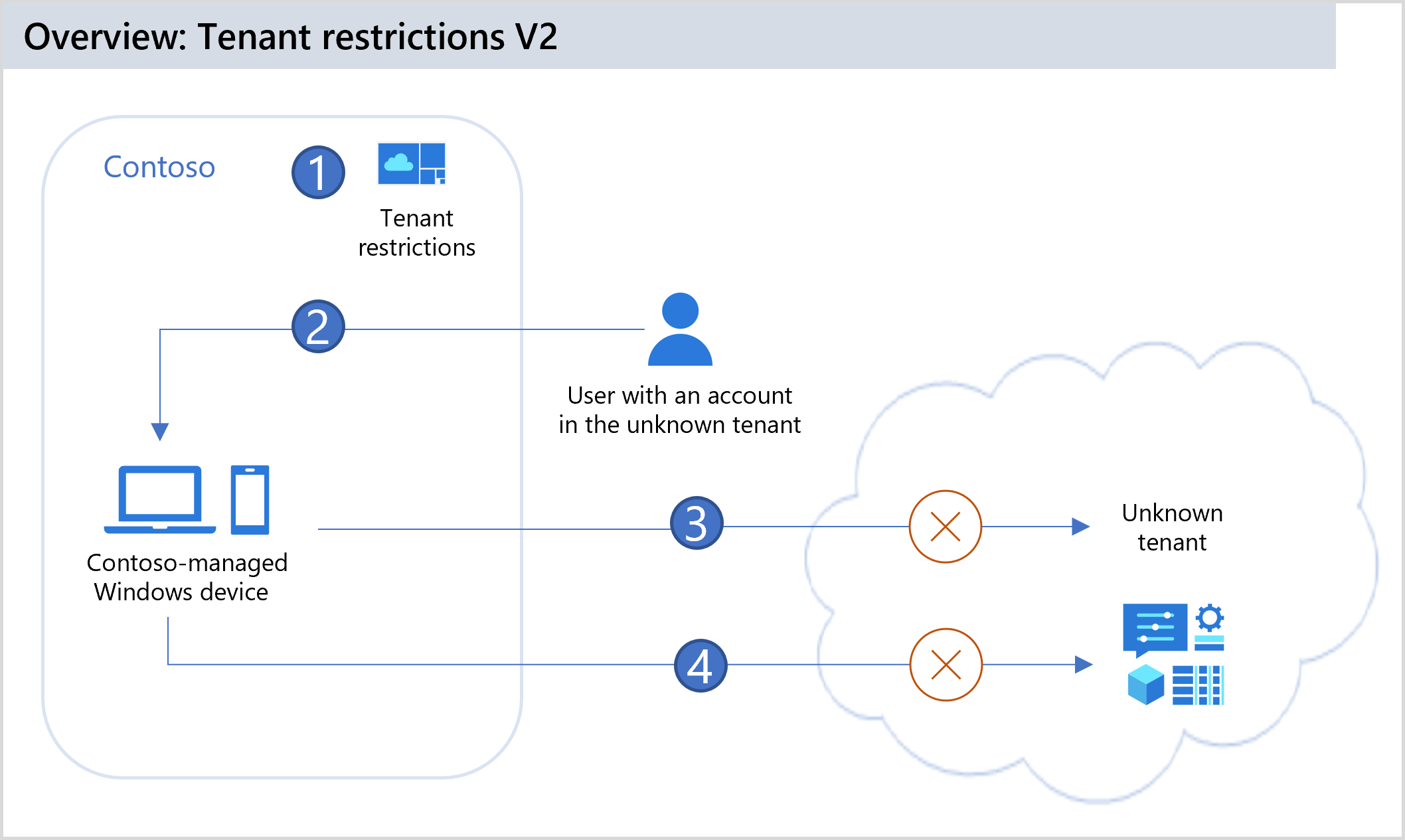

In het volgende diagram ziet u de stappen die een voorbeeldorganisatie neemt om gebruikerstoegang te voorkomen met behulp van tenantbeperkingen v2.

| Stap | Beschrijving |

|---|---|

| 1 | Contoso configureert tenantbeperkingen in de instellingen voor toegang tussen tenants om alle externe accounts en externe apps te blokkeren. Contoso voegt afdwingingssignaal toe met de tenantbeperkingen v2-header via universele tenantbeperkingen v2 of een bedrijfsproxy. Microsoft Entra ID dwingt het beleid voor tenantbeperkingen v2 af wanneer de header aanwezig is op de aanvraag. |

| 2 | De gebruiker van een door Contoso beheerd apparaat probeert zich aan te melden bij een externe app met behulp van een account van een onbekende tenant. De tenantbeperkingen v2 HTTP-header, met de tenant-id van Contoso en de beleids-id voor tenantbeperkingen, worden toegevoegd aan de verificatieaanvraag. |

| 3 | Beveiliging van verificatievlak: Microsoft Entra ID dwingt het beleid voor tenantbeperkingen v2 van Contoso af en blokkeert dat externe accounts tijdens de verificatie toegang krijgen tot externe tenants. |

| 4 | Gegevensvlakbeveiliging (preview): Microsoft Entra ID blokkeert anonieme toegang tot Microsoft Forms-, SharePoint-bestanden of Microsoft Teams-vergaderingen. Microsoft Entra ID blokkeert ook de toegang van gebruikers tot de resource met een infiltratietoken. |

Tenantbeperkingen v2 biedt opties voor beide beveiligingstypen:

Beveiliging van verificatievlak verwijst naar het gebruik van een tenantbeperkingen v2-beleid om aanmeldingen te blokkeren die gebruikmaken van externe identiteiten. U kunt bijvoorbeeld voorkomen dat een kwaadwillende insider gegevens via externe e-mail lekt door te voorkomen dat de aanvaller zich aanmeldt bij de schadelijke tenant. Beveiliging van verificatievlak in tenantbeperkingen v2 is algemeen beschikbaar.

Gegevensvlakbeveiliging verwijst naar het voorkomen van aanvallen die verificatie omzeilen. Een aanvaller kan bijvoorbeeld proberen toegang te verlenen tot de apps van een kwaadwillende tenant door anoniem deel te nemen aan een Teams-vergadering of anoniem toegang te krijgen tot SharePoint-bestanden. Of de aanvaller kan een toegangstoken van een apparaat in een schadelijke tenant kopiëren en importeren naar uw organisatieapparaat. Beveiliging van gegevensvlakken in tenantbeperkingen v2 dwingt de gebruiker te verifiëren voor pogingen om toegang te krijgen tot een resource. Met gegevensvlakbeveiliging wordt de toegang geblokkeerd als verificatie mislukt.

Tenantbeperkingen v1 biedt beveiliging van het authenticatievlak via een toegestane tenantlijst die is geconfigureerd op uw bedrijfsproxy. Tenantbeperkingen v2 biedt u opties voor gedetailleerde verificatie en gegevensvlakbeveiliging, met of zonder een bedrijfsproxy. Als u een bedrijfsproxy gebruikt voor headerinjectie, bevatten opties alleen beveiliging van verificatievlakken.

Overzicht van tenantbeperkingen v2

In de toegangsinstellingen voor meerdere tenants van uw organisatie kunt u een tenantbeperkingen v2-beleid configureren. Nadat u het beleid hebt gemaakt, zijn er drie manieren om het beleid in uw organisatie toe te passen:

- Universele tenantbeperkingen. Deze optie biedt bescherming van de authenticatieomgeving zonder gebruik van een bedrijfsproxy. Universele tenantbeperkingen maken gebruik van Global Secure Access om al het verkeer te taggen, ongeacht het besturingssysteem, de browser of de vormfactor van het apparaat. Met deze optie kunt u ondersteuning bieden voor zowel client- als externe netwerkconnectiviteit.

- Authenticatievlak. U kunt een bedrijfsproxy in uw organisatie implementeren en de proxy configureren om tenantbeperkingen v2-signalen in te stellen voor al het verkeer naar Microsoft Entra ID en Microsoft-accounts.

- Ramen. Voor uw Windows-apparaten in bedrijfseigendom kunt u zowel de beveiliging van het verificatievlak als de gegevenslaag afdwingen door tenantbeperkingen rechtstreeks op apparaten af te dwingen. Tenantbeperkingen worden afgedwongen bij toegang tot resources om dekking van gegevenspaden en beveiliging te bieden tegen infiltratie van tokens. Een bedrijfsproxy is niet vereist voor het afdwingen van beleid. Apparaten kunnen door Microsoft Entra ID worden beheerd of ze kunnen worden toegevoegd aan een domein en worden beheerd via Groepsbeleid.

Notitie

In dit artikel wordt beschreven hoe u tenantbeperkingen v2 configureert met behulp van het Microsoft Entra-beheercentrum. U kunt de Microsoft Graph API ook gebruiken voor instellingen voor toegang tussen tenants om hetzelfde tenantbeperkingenbeleid te maken.

Ondersteunde scenario's

U kunt tenantbeperkingen v2 beperken tot specifieke gebruikers, groepen, organisaties of externe apps. Apps die zijn gebouwd op de netwerkstack voor het Windows-besturingssysteem zijn beveiligd. De volgende scenario's worden ondersteund:

- Alle Office-apps (alle versies/releasekanalen)

- UNIVERSAL Windows Platform (UWP) .NET-toepassingen

- Beveiliging van verificatievlak voor alle toepassingen die worden geverifieerd met Microsoft Entra-id, inclusief alle Microsoft-toepassingen en alle partnertoepassingen die gebruikmaken van Microsoft Entra ID voor verificatie

- Gegevensvlakbeveiliging voor SharePoint Online, Exchange Online en Microsoft Graph

- Anonieme toegangsbeveiliging voor formulieren, SharePoint Online, OneDrive en Teams (met federatiebesturingselementen geconfigureerd)

- Verificatie- en gegevensvlakbeveiliging voor Microsoft-tenant- of consumentenaccounts

- Wanneer u universele tenantbeperkingen in Global Secure Access gebruikt, zijn alle browsers en platforms onderhevig aan beperkingen.

- Wanneer u Windows-groepsbeleid, Microsoft Edge en alle websites in Microsoft Edge gebruikt

- Scenario's met verificatie op basis van apparaten (inclusief aangepaste toepassingen die zijn geïntegreerd met Microsoft Graph)

Niet-ondersteunde scenario's

- Anonieme blokkering voor OneDrive-accounts voor consumenten. U kunt deze beperking omzeilen op proxyniveau door deze te blokkeren

https://onedrive.live.com/. - Wanneer een gebruiker toegang krijgt tot een partner-app, zoals Slack, met behulp van een anonieme koppeling of een niet-Microsoft Entra-account.

- Wanneer een gebruiker een door Microsoft Entra ID uitgegeven token kopieert van een thuiscomputer naar een werkcomputer en deze gebruikt voor toegang tot een app van derden, zoals Slack.

- Tenantbeperkingen per gebruiker voor Microsoft-accounts.

Tenantbeperkingen vergelijken v1 en v2

In de volgende tabel worden de functies in elke versie vergeleken.

| Eigenschap | Tenantbeperkingen v1 | Tenantbeperkingen v2 |

|---|---|---|

| Afdwingen van beleid | De bedrijfsproxy dwingt het beleid voor tenantbeperkingen af op het microsoft-entra-id-besturingsvlak. | Opties: - Universele tenantbeperkingen in Global Secure Access bieden ondersteuning voor het verificatievlak op alle platforms. - Bij headerinjectie door de bedrijfsproxy stelt de bedrijfsproxy tenantrestricties v2-signalen in voor al het verkeer. - Windows-apparaatbeheer biedt zowel de beveiliging van het verificatievlak als het gegevensvlak. Apparaten zijn geconfigureerd om Microsoft-verkeer te laten verwijzen naar het beleid voor tenantbeperkingen. Het beleid wordt afgedwongen in de cloud. |

| Beperking voor het afdwingen van beleid | U kunt zakelijke proxy's beheren door tenants toe te voegen aan de acceptatielijst voor Microsoft Entra-verkeer. De tekenlimiet van de headerwaarde in Restrict-Access-To-Tenants: <allowed-tenant-list> beperkt het aantal tenants dat u kunt toevoegen. |

Deze functie wordt beheerd door een cloudbeleid in het toegangsbeleid voor meerdere tenants. Er wordt een standaardbeleid gemaakt op tenantniveau en er wordt een partnerbeleid gemaakt voor elke externe tenant. |

| Schadelijke tenantaanvragen | Microsoft Entra ID blokkeert schadelijke klantauthenticatieaanvragen om beveiliging van de authenticatieomgeving te bieden. | Microsoft Entra ID blokkeert schadelijke klantauthenticatieaanvragen om beveiliging van de authenticatieomgeving te bieden. |

| Granulariteit | Deze functie is beperkt tot tenants en alle Microsoft-accounts. | Deze functie omvat tenant-, gebruikers-, groeps- en toepassingsgranulariteit. (Granulariteit op gebruikersniveau wordt niet ondersteund met Microsoft-accounts.) |

| Anonieme toegang | Anonieme toegang tot Teams-vergaderingen en het delen van bestanden is toegestaan. | Anonieme toegang tot Teams-vergaderingen wordt geblokkeerd. Toegang tot anoniem gedeelde bronnen (iedereen die beschikt over de koppeling) wordt geblokkeerd. Anonieme toegang tot formulieren wordt geblokkeerd. |

| Microsoft-accounts | Deze functie maakt gebruik van een Restrict-MSA koptekst om de toegang tot consumentenaccounts te blokkeren. |

Met deze functie kunt u de verificatie van Microsoft-accounts beheren op zowel de identiteits- als de gegevensvlakken. Als u bijvoorbeeld standaard tenantbeperkingen afdwingt, kunt u een beleid maken waarmee gebruikers toegang hebben tot de volgende specifieke apps met hun Microsoft-account: Microsoft Learn (app-id 18fbca16-2224-45f6-85b0-f7bf2b39b3f3) of Microsoft Enterprise Skills Initiative (app-id 195e7f27-02f9-4045-9a91-cd2fa1c2af2f). |

| Proxybeheer | U kunt zakelijke proxy's beheren door tenants toe te voegen aan de acceptatielijst voor Microsoft Entra-verkeer. | Voor de bescherming van het authenticatievlak op een bedrijfsproxy configureert u de proxy om tenantbeperkingen v2-signalen voor al het verkeer in te stellen. |

| Platformondersteuning | Deze functie wordt ondersteund op alle platforms. Het biedt alleen bescherming van de authenticatielaag. | Universele tenantbeperkingen binnen Global Secure Access ondersteunen elk besturingssysteem, elke browser of elke apparaatvormfactor. Beveiliging van verificatievlakken op een bedrijfsproxy ondersteunt macOS-, Chrome-browser- en .NET-toepassingen. Windows-apparaatbeheer ondersteunt Windows-besturingssystemen en Microsoft Edge. |

| Portalondersteuning | Er is geen gebruikersinterface in het Microsoft Entra-beheercentrum voor het configureren van het beleid. | Er is een gebruikersinterface beschikbaar in het Microsoft Entra-beheercentrum voor het instellen van het cloudbeleid. |

| Niet-ondersteunde apps | Niet van toepassing. | Blokkeer niet-ondersteund app-gebruik met Microsoft-eindpunten met behulp van App Control voor Bedrijven in Windows (voorheen Windows Defender Application Control [WDAC]) of Windows Firewall (bijvoorbeeld voor Chrome of Firefox). Zie verderop in dit artikel hoe Chrome-, Firefox- en .NET-toepassingen zoals PowerShell worden geblokkeerd. |

Tenantbeperkingen v1-beleid migreren naar v2 via de proxy

Het migreren van beleid voor tenantbeperkingen van v1 naar v2 is een eenmalige bewerking. Na de migratie zijn er geen wijzigingen aan de clientzijde vereist. U kunt eventuele volgende beleidswijzigingen aan de serverzijde aanbrengen via het Microsoft Entra-beheercentrum.

Wanneer u tenantbeperkingen v2 inschakelt voor een proxy, kunt u tenantbeperkingen v2 alleen afdwingen op het verificatievlak. Als u tenantbeperkingen v2 wilt inschakelen op zowel de verificatie- als gegevensvlakken, moet u signalering aan de clientzijde inschakelen voor tenantbeperkingen v2 met behulp van een Windows-groepsbeleidsobject (GPO).

Stap 1: Een lijst met toegestane partnertenants configureren

Met tenantbeperkingen v1 kunt u een acceptatielijst maken met tenant-id's en/of Microsoft-aanmeldingseindpunten om ervoor te zorgen dat gebruikers toegang hebben tot externe tenants die uw organisatie toestaat. Tenantbeperkingen v1 hebben de acceptatielijst bereikt door de Restrict-Access-To-Tenants: <allowed-tenant-list> header toe te voegen aan de proxy. Voorbeeld: Restrict-Access-To-Tenants: "contoso.com, fabrikam.com, northwindtraders.com".

Meer informatie over tenantbeperkingen v1.

Met tenantbeperkingen v2 wordt de configuratie verplaatst naar het cloudbeleid aan de serverzijde. U hoeft de tenantbeperkingen v1-header niet te gebruiken, dus verwijder deze header uit uw bedrijfsproxy. Maak voor elke tenant in de allowed-tenant-list header een tenantbeleid voor partners. Volg deze richtlijnen:

- Behoud de standaardbeleid voor tenantbeperkingen v2 waarmee alle externe tenanttoegang van externe identiteiten (bijvoorbeeld

user@<externaltenant>.com) wordt geblokkeerd. - Maak een tenantbeleid voor partners voor elke tenant die wordt vermeld in uw tenantbeperkingen v1 allowlist door de stappen in stap 2 te volgen: Tenantbeperkingen v2 configureren voor specifieke partners verderop in dit artikel.

- Alleen specifieke gebruikers toegang geven tot specifieke toepassingen. Dit ontwerp verhoogt uw beveiligingspostuur door alleen de toegang tot de benodigde gebruikers te beperken.

Stap 2: Huurders van consumentenaccounts of Microsoft-accounts blokkeren

Als u gebruikers niet wilt toestaan zich aan te melden bij consumententoepassingen, moeten tenantbeperkingen v1 de sec-Restrict-Tenant-Access-Policy header invoeren in verkeer dat login.live.com bezoekt, zoals sec-Restrict-Tenant-Access-Policy: restrict-msa.

Met tenantbeperkingen v2 wordt de configuratie verplaatst naar het cloudbeleid aan de serverzijde. U hoeft de tenantbeperkingen v1-header niet te gebruiken. Verwijder in uw bedrijfsproxy de beperkingen v1-header sec-Restrict-Tenant-Access-Policy: restrict-msa.

Maak een tenantbeleid voor de Microsoft-accounttenant door stap 2 te volgen: Tenantbeperkingen v2 configureren voor specifieke partners verderop in dit artikel. Omdat toewijzing op gebruikersniveau niet beschikbaar is voor Tenants van Microsoft-accounts, is het beleid van toepassing op alle gebruikers van Microsoft-accounts. Granulariteit op toepassingsniveau is echter beschikbaar. U moet de toegang van Microsoft-accounts of consumentenaccounts beperken tot alleen de benodigde toepassingen.

Notitie

Het blokkeren van de Microsoft-accounttenant blokkeert geen apparaatverkeer van andere bronnen dan gebruikers, waaronder:

- Verkeer voor Autopilot, Windows Update en organisatiegegevensverzameling.

- B2B-verificatie (Business-to-Business) van consumentenaccounts of passthrough-verificatie, waarbij Azure-apps en Office.com-apps Microsoft Entra ID gebruiken om consumentengebruikers aan te melden in een consumentencontext.

Stap 3: Tenantbeperkingen v2 inschakelen op de bedrijfsproxy

U kunt de bedrijfsproxy configureren om client-side tagging van de tenantbeperkingen in de v2-header in te schakelen met behulp van de volgende bedrijfsproxy-instelling: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>.

Vervang uw Microsoft Entra-tenant-id door <DirectoryID> in deze instelling. Vervang <policyGUID> door de object-id voor uw toegangsbeleid voor meerdere tenants.

Tenantbeperkingen versus inkomende en uitgaande instellingen

Hoewel tenantbeperkingen samen met uw toegangsinstellingen voor meerdere tenants worden geconfigureerd, werken ze afzonderlijk van de instellingen voor binnenkomende en uitgaande toegang. Instellingen voor toegang tussen tenants geven u controle wanneer gebruikers zich aanmelden met een account van uw organisatie. Tenantbeperkingen bieden u daarentegen controle wanneer gebruikers een extern account gebruiken. Uw binnenkomende en uitgaande instellingen voor B2B-samenwerking en B2B-directe verbindingen zijn niet van invloed (en worden niet beïnvloed door) de instellingen voor tenantbeperkingen.

Denk aan de toegangsinstellingen op deze manier:

- Binnenkomende instellingen beheren de toegang van externe accounts tot uw interne apps.

- Uitgaande instellingen beheren de toegang van het interne account tot externe apps.

- Tenantbeperkingen beheren de toegang van externe accounts tot externe apps.

Tenantbeperkingen versus B2B-samenwerking

Wanneer uw gebruikers toegang nodig hebben tot externe organisaties en apps, raden we u aan tenantbeperkingen in te schakelen om externe accounts te blokkeren en in plaats daarvan B2B-samenwerking te gebruiken. B2B-samenwerking biedt u de mogelijkheid om:

- Gebruik voorwaardelijke toegang en dwing meervoudige verificatie af voor B2B-samenwerkingsgebruikers.

- Binnenkomende en uitgaande toegang beheren.

- Beëindig sessies en referenties wanneer de werkstatus van een B2B-samenwerkingsgebruiker wordt gewijzigd of hun referenties worden geschonden.

- Gebruik aanmeldingslogboeken om details weer te geven over gebruikers van B2B-samenwerking.

Vereisten

Voor het configureren van tenantbeperkingen hebt u het volgende nodig:

- Microsoft Entra ID P1 of P2.

- Een account met een rol van ten minste beveiligingsbeheerder voor het configureren van een tenantbeperkingen v2-beleid.

- Voor windows GPO-configuratie, Windows-apparaten met Windows 10 of Windows 11 met de nieuwste updates.

Een cloudbeleid aan de serverzijde configureren voor tenantbeperkingen v2

Stap 1: Standaardtenantbeperkingen configureren

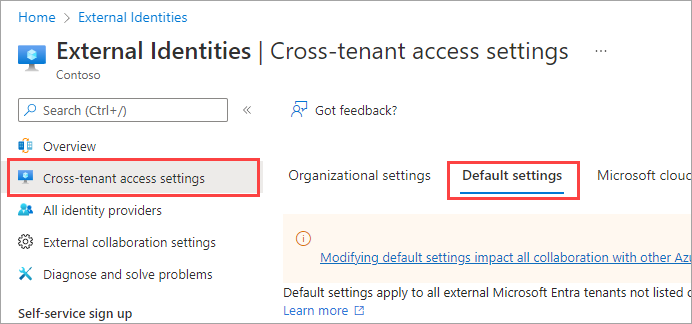

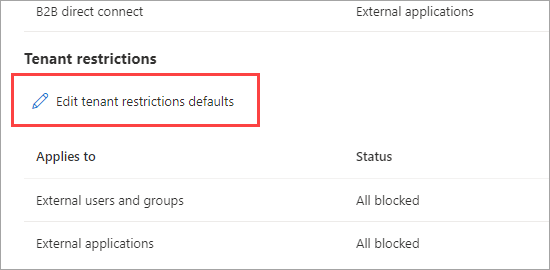

Instellingen voor tenantbeperkingen v2 bevinden zich in het Microsoft Entra-beheercentrum, onder Toegangsinstellingen voor meerdere tenants. Configureer eerst de standaardtenantbeperkingen die u wilt toepassen op alle gebruikers, groepen, apps en organisaties. Als u partnerspecifieke configuraties nodig hebt, kunt u de organisatie van een partner toevoegen en instellingen aanpassen die afwijken van uw standaardinstellingen.

Standaardtenantbeperkingen configureren:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een beveiligingsbeheerder.

Blader naar Entra ID>Externe Identiteiten>Instellingen voor toegang tussen tenants.

Selecteer het tabblad Standaardinstellingen .

Schuif naar de sectie Tenantbeperkingen .

Selecteer de koppeling Tenantbeperkingen bewerken .

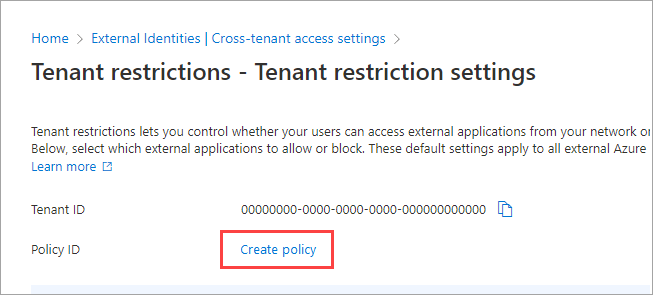

Als er nog geen standaardbeleid in de tenant bestaat, wordt er een koppeling Beleid maken weergegeven naast de beleids-id. Selecteer deze koppeling.

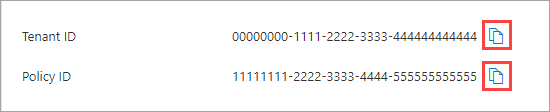

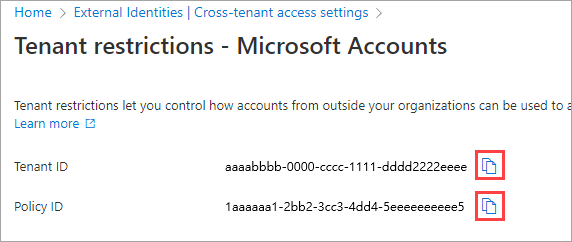

In het deelvenster Tenantbeperkingen worden zowel uw tenant-id-waarde als uw beleids-id-waarde weergegeven voor tenantbeperkingen. Gebruik de kopieerpictogrammen om beide waarden te kopiëren. U gebruikt deze later wanneer u Windows-clients configureert om tenantbeperkingen in te schakelen.

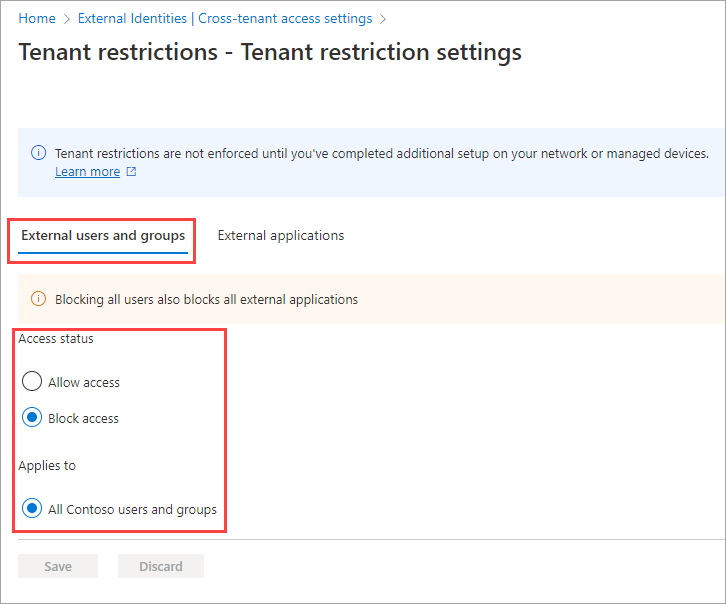

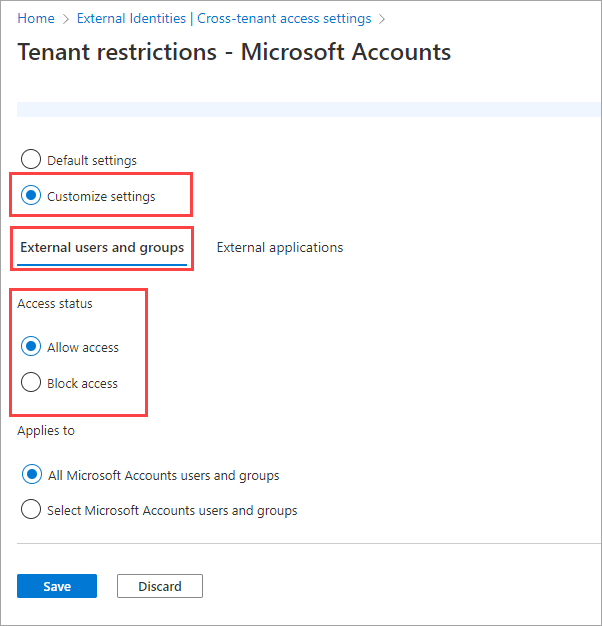

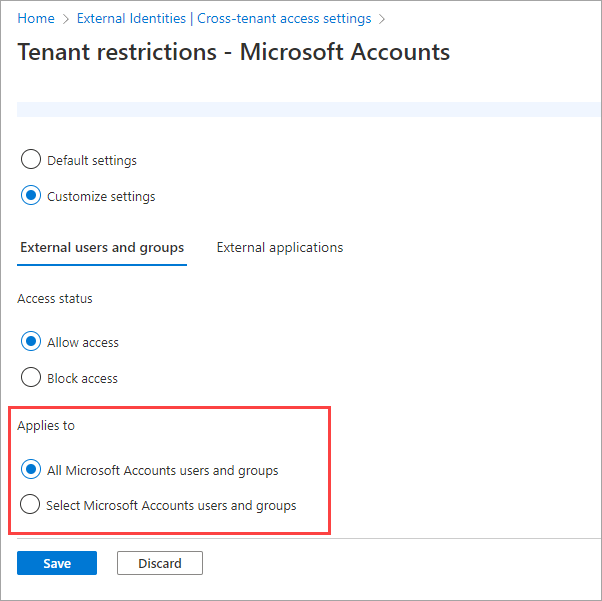

Selecteer het tabblad Externe gebruikers en groepen . Kies onder Toegangsstatus een van de volgende opties:

- Toegang toestaan: hiermee kunnen alle gebruikers die zijn aangemeld met externe accounts toegang krijgen tot externe apps (opgegeven op het tabblad Externe toepassingen ).

- Toegang blokkeren: hiermee blokkeert u alle gebruikers die zijn aangemeld met externe accounts toegang tot externe apps (opgegeven op het tabblad Externe toepassingen ).

Notitie

Standaardinstellingen kunnen niet worden toegewezen aan individuele accounts of groepen, dus van toepassing op is altijd gelijk aan alle <tenantgebruikers> en -groepen. Als u de toegang voor alle gebruikers en groepen blokkeert, moet u ook de toegang tot alle externe toepassingen blokkeren (op het tabblad Externe toepassingen ).

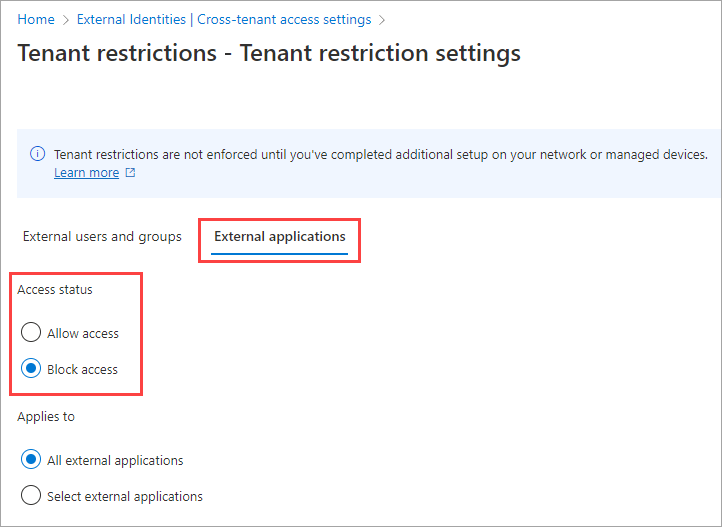

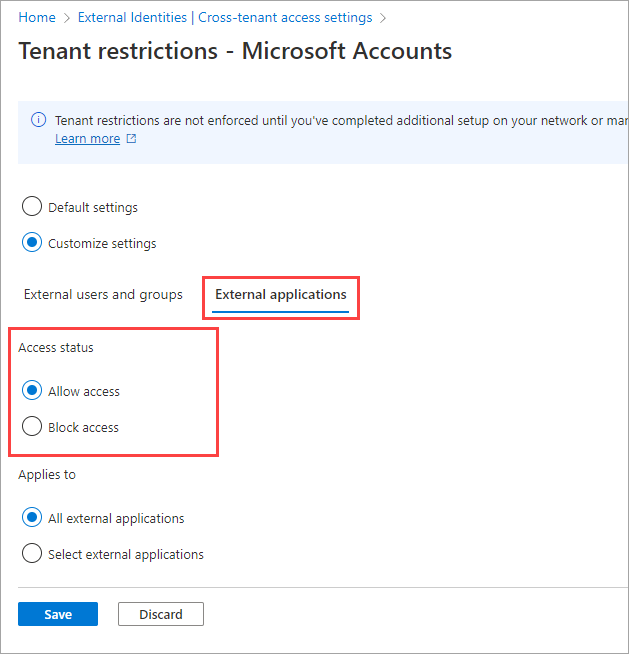

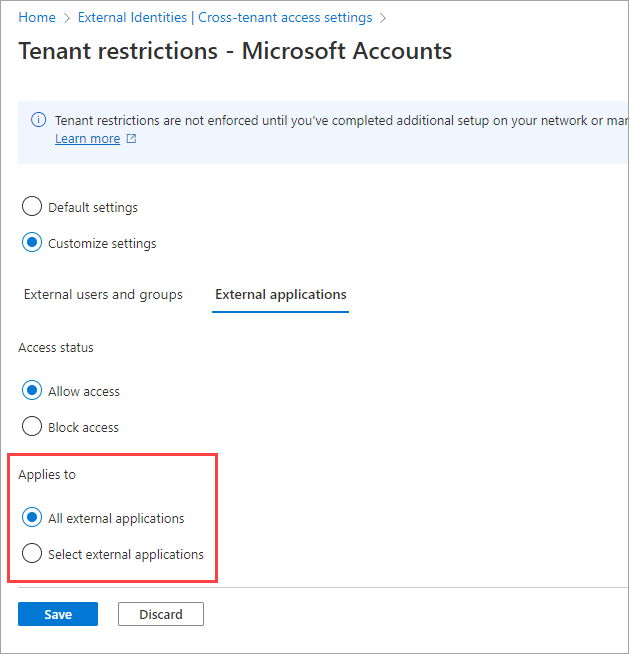

Selecteer het tabblad Externe toepassingen . Kies onder Toegangsstatus een van de volgende opties:

- Toegang toestaan: hiermee kunnen alle gebruikers die zijn aangemeld met externe accounts toegang krijgen tot de apps die zijn opgegeven in de sectie Van toepassing op .

- Toegang blokkeren: hiermee voorkomt u dat alle gebruikers die zijn aangemeld met externe accounts toegang krijgen tot de apps die zijn opgegeven in de sectie Van toepassing op .

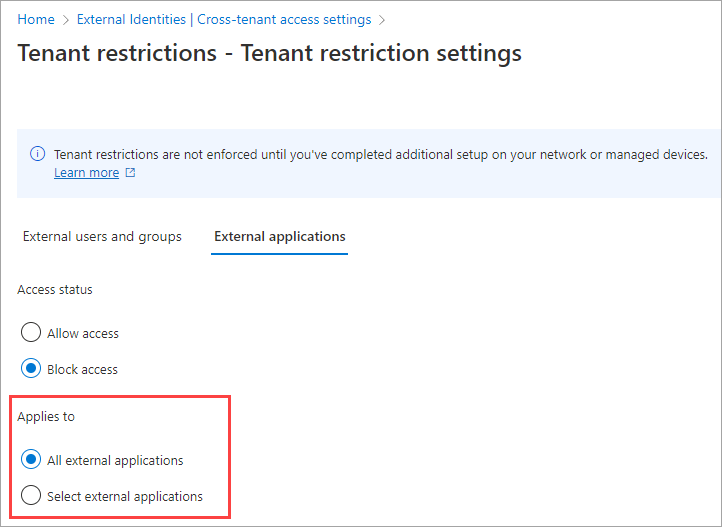

Selecteer onder Van toepassing op een van de volgende opties:

Alle externe toepassingen: hiermee past u de actie toe die u hebt gekozen onder De toegangsstatus voor alle externe toepassingen. Als u de toegang tot alle externe toepassingen blokkeert, moet u ook de toegang blokkeren voor al uw gebruikers en groepen (op het tabblad Externe gebruikers en groepen ).

Selecteer externe toepassingen: Hiermee kunt u de externe toepassingen kiezen waarop u de actie wilt toepassen onder De toegangsstatus .

Als u toepassingen wilt selecteren, kiest u Microsoft-toepassingen toevoegen of andere toepassingen toevoegen. Zoek vervolgens op de naam van de toepassing of de toepassings-id (de client-app-id of de id van de resource-app) en selecteer de app. (Zie een lijst met id's voor veelgebruikte Microsoft-toepassingen.) Als u meer apps wilt toevoegen, gebruikt u de knop Toevoegen . Wanneer u klaar bent, selecteert u Verzenden.

Selecteer Opslaan.

Stap 2: Tenantbeperkingen v2 configureren voor specifieke partners

Stel dat u tenantbeperkingen gebruikt om de toegang standaard te blokkeren, maar u wilt toestaan dat gebruikers toegang hebben tot bepaalde toepassingen met behulp van hun eigen externe accounts. U wilt bijvoorbeeld dat gebruikers toegang hebben tot Microsoft Learn met hun eigen Microsoft-account. In de instructies in deze sectie wordt beschreven hoe u organisatiespecifieke instellingen toevoegt die voorrang hebben op de standaardinstellingen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een beveiligingsbeheerder of beheerder voor voorwaardelijke toegang.

Blader naar Entra ID>Externe Identiteiten>Instellingen voor toegang tussen tenants.

Selecteer Organisatie-instellingen.

Notitie

Als de organisatie die u wilt toevoegen al aan de lijst is toegevoegd, kunt u het toevoegen overslaan en rechtstreeks naar het wijzigen van de instellingen gaan.

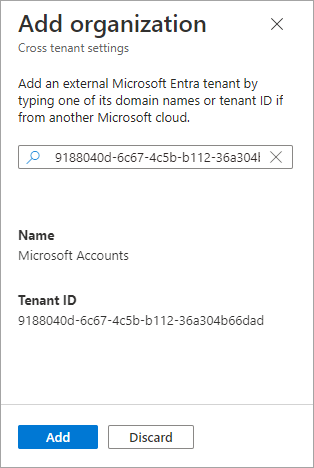

Selecteer Organisatie toevoegen.

Voer in het deelvenster Organisatie toevoegen de volledige domeinnaam (of tenant-id) voor de organisatie in.

Zoek bijvoorbeeld naar de volgende tenant-id voor een Microsoft-account:

9188040d-6c67-4c5b-b112-36a304b66dad

Selecteer de organisatie in de zoekresultaten en selecteer vervolgens Toevoegen.

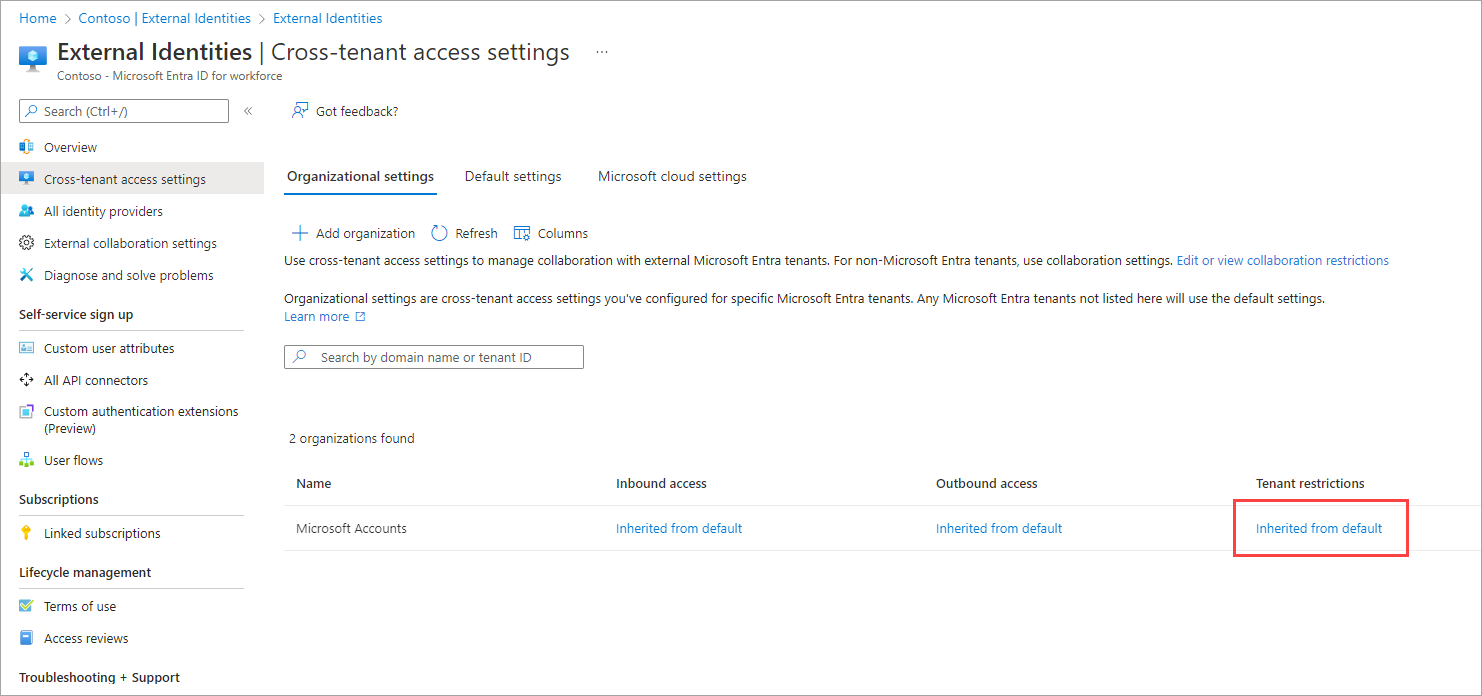

Wijzig de instellingen. Zoek de organisatie in de lijst met organisatie-instellingen en schuif horizontaal om de kolom Tenantbeperkingen te zien. Op dit moment worden alle instellingen voor tenantbeperkingen voor deze organisatie overgenomen van uw standaardinstellingen. Als u de instellingen voor deze organisatie wilt wijzigen, selecteert u de afkomstig van standaardinstellingen link.

Het Tenantbeperkingen deelvenster voor de organisatie wordt weergegeven. Kopieer de waarden voor tenant-id en beleids-id. U gebruikt deze later wanneer u Windows-clients configureert om tenantbeperkingen in te schakelen.

Selecteer Instellingen aanpassen en selecteer vervolgens het tabblad Externe gebruikers en groepen . Kies onder Toegangsstatus een optie:

- Toegang toestaan: staat gebruikers en groepen toe die zijn opgegeven onder Van toepassing op wie is aangemeld met externe accounts voor toegang tot externe apps (opgegeven op het tabblad Externe toepassingen ).

- Toegang blokkeren: hiermee blokkeert u gebruikers en groepen die zijn opgegeven onder Van toepassing op wie met externe accounts is aangemeld, geen toegang hebben tot externe apps (opgegeven op het tabblad Externe toepassingen ).

Voor het voorbeeld van Microsoft-accounts in dit artikel selecteren we Toegang toestaan.

Selecteer onder Van toepassing opalle <organisatiegebruikers> en -groepen.

Notitie

Gebruikersgranulariteit wordt niet ondersteund met Microsoft-accounts, dus de <> mogelijkheid organisatiegebruikers en groepen selecteren is niet beschikbaar. Voor andere organisaties kunt u organisatiegebruikers en groepen selecteren <>en vervolgens de volgende stappen uitvoeren:

- Selecteer Externe gebruikers en groepen toevoegen.

- Voer in het deelvenster Selecteren de gebruikersnaam of groepsnaam in het zoekvak in.

- Selecteer de gebruiker of groep in de zoekresultaten.

- Als u meer wilt toevoegen, selecteert u Toevoegen en herhaalt u deze stappen.

- Wanneer u klaar bent met het selecteren van de gebruikers en groepen die u wilt toevoegen, selecteert u Verzenden.

Selecteer het tabblad Externe toepassingen . Kies onder Toegangsstatus of u toegang tot externe toepassingen wilt toestaan of blokkeren:

- Toegang toestaan: hiermee kunnen uw gebruikers toegang krijgen tot de externe toepassingen die zijn opgegeven onder Van toepassing op wanneer de gebruikers externe accounts gebruiken.

- Toegang blokkeren: hiermee voorkomt u dat uw gebruikers toegang krijgen tot de externe toepassingen die zijn opgegeven onder Van toepassing op wanneer de gebruikers externe accounts gebruiken.

Voor het voorbeeld van Microsoft-accounts in dit artikel selecteren we Toegang toestaan.

Selecteer onder Van toepassing op een van de volgende opties:

- Alle externe toepassingen: hiermee past u de actie toe die u hebt gekozen onder De toegangsstatus voor alle externe toepassingen.

- Externe toepassingen selecteren: Hiermee past u de actie toe die u hebt gekozen onder Toegangsstatus voor alle externe toepassingen.

Voor het voorbeeld van Microsoft-accounts in dit artikel kiezen we Externe toepassingen selecteren.

Notitie

Als u de toegang tot alle externe toepassingen blokkeert, moet u ook de toegang blokkeren voor al uw gebruikers en groepen (op het tabblad Externe gebruikers en groepen ).

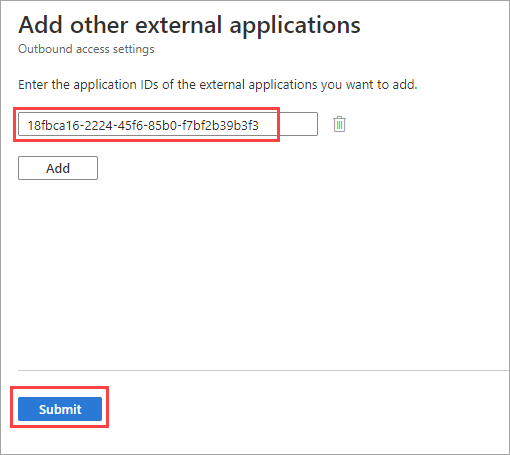

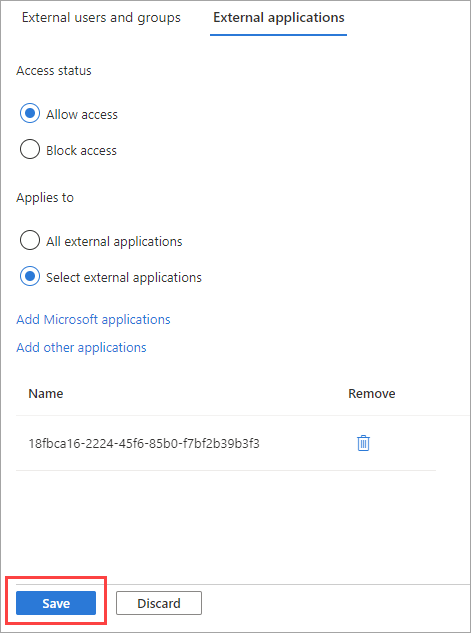

Als u externe toepassingen selecteren hebt gekozen, voert u de volgende stappen uit:

- Selecteer Microsoft-toepassingen toevoegen of Andere toepassingen toevoegen. Voor het Microsoft Learn-voorbeeld in dit artikel kiezen we Andere toepassingen toevoegen.

- Voer in het zoekvak de naam van de toepassing of de toepassings-id in (de client-app-id of de id van de resource-app). (Zie een lijst met id's voor veelgebruikte Microsoft-toepassingen.) Voor het Microsoft Learn-voorbeeld in dit artikel voeren we de toepassings-id

18fbca16-2224-45f6-85b0-f7bf2b39b3f3in. - Selecteer de toepassing in de zoekresultaten en selecteer vervolgens Toevoegen.

- Herhaal de voorgaande stappen voor elke toepassing die u wilt toevoegen.

- Wanneer u klaar bent met het selecteren van toepassingen, selecteert u Verzenden.

De toepassingen die u hebt geselecteerd, worden weergegeven op het tabblad Externe toepassingen . Selecteer Opslaan.

Notitie

Het blokkeren van de Microsoft-accounttenant blokkeert niet:

- Apparaatverkeer dat niet afkomstig is van gebruikers. Voorbeelden hiervan zijn verkeer voor Autopilot, Windows Update en het verzamelen van organisatiegegevens.

- B2B-verificatie van consumentenaccounts.

- Passthrough-verificatie, die wordt gebruikt door veel Azure-apps en Office.com, waarbij apps Microsoft Entra ID gebruiken om gebruikers van consumenten aan te melden in een consumentencontext.

Tenantbeperkingen v2 aan de clientzijde configureren

Er zijn drie opties voor het afdwingen van tenantbeperkingen v2 voor cliënten.

- Universele tenantbeperkingen v2 gebruiken als onderdeel van Microsoft Entra Global Secure Access

- Tenantbeperkingen v2 instellen op uw bedrijfsproxy

- Tenantbeperkingen inschakelen op door Windows beheerde apparaten (preview)

Optie 1: Universele tenantbeperkingen v2 gebruiken als onderdeel van Microsoft Entra Global Secure Access

Universele tenantbeperkingen v2 als onderdeel van Microsoft Entra Global Secure Access biedt beveiliging op verificatievlak voor alle apparaten en platforms.

Optie 2: Tenantbeperkingen v2 instellen voor uw bedrijfsproxy

Om ervoor te zorgen dat aanmeldingen worden beperkt op alle apparaten en apps in uw bedrijfsnetwerk, configureert u uw bedrijfsproxy om tenantbeperkingen v2 af te dwingen. Hoewel het configureren van tenantbeperkingen voor uw bedrijfsproxy geen gegevensvlakbeveiliging biedt, biedt het wel beveiliging van het verificatievlak.

Belangrijk

Als u eerder tenantbeperkingen hebt ingesteld, moet u stoppen met het verzenden restrict-msa naar login.live.com. Anders conflicteren de nieuwe instellingen met uw bestaande instructies voor de aanmeldingsservice van het Microsoft-account.

Configureer de tenantbeperkingen v2-header als volgt:

Headernaam Headerwaarde Voorbeeldwaarde sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>aaaabbbb-0000-cccc-1111-dddd2222eeee:1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5-

TenantIDis het uw Microsoft Entra-tenant-ID. Zoek deze waarde door u aan te melden bij het Microsoft Entra Admin Center en te bladeren naar Entra ID>Overzicht>Eigenschappen. -

policyGUIDis de object-id voor uw toegangsbeleid voor meerdere tenants. Zoek deze waarde door/crosstenantaccesspolicy/defaultaan te roepen en het geretourneerdeidveld te gebruiken.

-

Verzend in uw bedrijfsproxy de tenantbeperkingen v2-header naar de volgende Microsoft-aanmeldingsdomeinen:

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Deze header zorgt ervoor dat uw tenantbeperkingen v2 beleid van toepassing is op alle aanmeldingen binnen uw netwerk. Deze koptekst blokkeert geen anonieme toegang tot Teams-vergaderingen, SharePoint-bestanden of andere resources waarvoor geen verificatie is vereist.

Belangrijk

Tenantbeperkingen v1 en v2 op de proxy vereisen ontsleuteling van aanvragen voor aanmeldings-URL's zoals login.microsoftonline.com. Microsoft ondersteunt het ontsleutelen van verkeer voor die aanmeldingsdomeinen voor het invoegen van headers voor tenantbeperkingen. Deze ontsleuteling is een geldige uitzondering op het beleid bij Netwerkapparaten of oplossingen van derden gebruiken met Microsoft 365.

Tenantbeperkingen v2 zonder ondersteuning voor onderbreking en inspectie

Voor niet-Windows-platforms kunt u het verkeer onderbreken en inspecteren om de tenantbeperkingen v2-parameters toe te voegen aan de header via een proxy. Sommige platforms bieden echter geen ondersteuning voor onderbreking en inspectie, dus tenantbeperkingen v2 werken niet. Voor deze platforms kunnen de volgende functies van Microsoft Entra ID beveiliging bieden:

- Voorwaardelijke toegang: het gebruik van alleen beheerde of compatibele apparaten toestaan

- Voorwaardelijke toegang: toegang beheren voor gastgebruikers of externe gebruikers

- B2B-samenwerking: Beperk uitgaande regels door de toegang tussen tenants te beperken voor dezelfde tenants die worden vermeld in de parameter Restrict-Access-To-Tenants

- B2B-samenwerking: Uitnodigingen voor B2B-gebruikers beperken tot dezelfde domeinen die worden vermeld in de parameter Restrict-Access-To-Tenants

- Toepassingsbeheer: beperken hoe gebruikers toestemming geven voor toepassingen

- Intune: Pas een app-beleid toe via Intune om het gebruik van beheerde apps te beperken tot alleen de UPN van het account dat het apparaat heeft ingeschreven (onder Alleen geconfigureerde organisatieaccounts in apps toestaan)

Hoewel deze alternatieven bescherming bieden, kunt u bepaalde scenario's alleen dekken via tenantbeperkingen. Voorbeelden hiervan zijn het gebruik van een browser voor toegang tot Microsoft 365-services via internet in plaats van de toegewezen app.

Optie 3: Tenantbeperkingen inschakelen op door Windows beheerde apparaten (preview)

Nadat u een tenantbeperkingen v2-beleid hebt gemaakt, kunt u het beleid afdwingen op elk Windows 10- of Windows 11-apparaat door uw tenant-id en de beleids-id toe te voegen aan de configuratie van tenantbeperkingen van het apparaat.

Wanneer u tenantbeperkingen op een Windows-apparaat inschakelt, zijn bedrijfsproxy's niet vereist voor het afdwingen van beleid. Apparaten hoeven niet via Microsoft Entra ID beheerd te worden om tenantbeperkingen versie 2 af te dwingen. Apparaten die lid zijn van een domein die worden beheerd met Groepsbeleid, worden ook ondersteund.

Notitie

Tenantbeperkingen v2 in Windows is een gedeeltelijke oplossing waarmee u de verificatie- en gegevensvlakken voor sommige scenario's kunt beveiligen. Het werkt op beheerde Windows-apparaten. Het beveiligt de .NET-stack, Chrome of Firefox niet.

Groepsbeleid gebruiken om tenantbeperkingen te implementeren

U kunt Groepsbeleid gebruiken om de configuratie van tenantbeperkingen te implementeren op Windows-apparaten. Raadpleeg deze resources:

- Beheersjablonen voor Windows 10 November 2021 Update (21H2)

- Naslagwerkblad groepsbeleidsinstellingen voor Windows 10 november 2021 Update (21H2)

Het beleid op een apparaat testen

Volg deze stappen om het beleid voor tenantbeperkingen v2 op een apparaat te testen.

Notitie

Op het apparaat moet Windows 10 of Windows 11 worden uitgevoerd met de nieuwste updates.

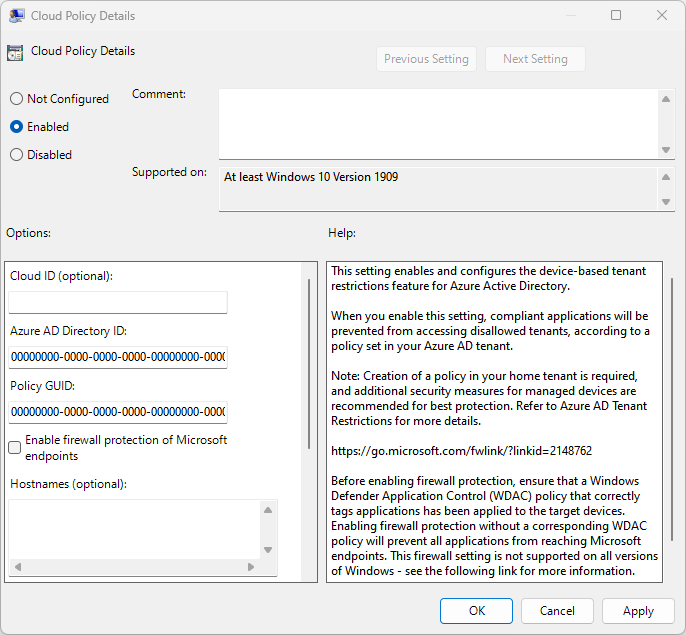

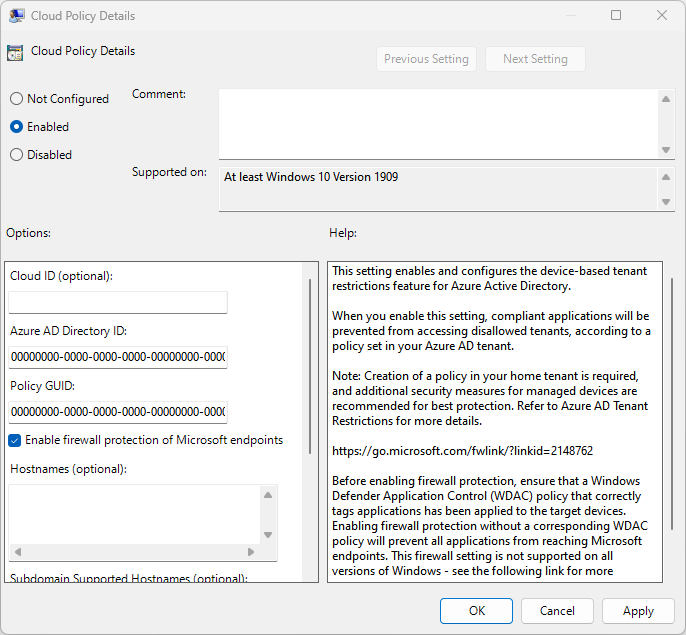

Selecteer op de Windows-computer de Windows-logotoets, voer gpedit in en selecteer groepsbeleid bewerken (Configuratiescherm).

Ga naarBeheersjablonen> voor computerconfiguraties>voor Windows-onderdelen>tenantbeperkingen.

Klik met de rechtermuisknop op Cloud Policy Details in het rechterdeelvenster en selecteer Bewerken.

Haal de waarden voor tenant-id en beleids-id op die u eerder hebt vastgelegd (in stap 7 onder stap 1: Standaardtenantbeperkingen configureren) en voer deze in de volgende velden in. Laat alle andere velden leeg.

Microsoft Entra Directory-id: Voer de tenant-id in die u eerder hebt vastgelegd door u aan te melden bij het Microsoft Entra-beheercentrum en te bladeren naar Entra ID>Overzicht>Eigenschappen.

Beleids-GUID: de id voor uw toegangsbeleid voor meerdere tenants. Dit is de waarde van de beleids-id die u eerder hebt vastgelegd.

Selecteer OK.

Tenantbeperkingen v2 gebeurtenissen weergeven

Gebeurtenissen met betrekking tot tenantbeperkingen bekijken in Windows Logboeken.

- Open Toepassingen en Dienstenlogboeken in Logboeken.

- Ga naar Microsoft>Windows>TenantRestrictions>Operational en zoek naar gebeurtenissen.

Chrome-, Firefox- en .NET-toepassingen zoals PowerShell blokkeren

Als u toepassingen wilt blokkeren, moet u App Control voor Bedrijven instellen in Windows (voorheen Windows Defender Application Control [WDAC]) en een Windows Firewall-instelling inschakelen.

App-beheer voor Bedrijven instellen om de toegang tot Microsoft-resources te beheren

App Control voor Bedrijven is een beleidsengine die is ingebouwd in Windows waarmee u kunt bepalen welke toepassingen kunnen worden uitgevoerd op de apparaten van uw gebruiker. Voor tenantbeperkingen v2 moet u Appbeheer voor Bedrijven gebruiken om niet-ingewijde apps (apps die geen tenantbeperkingen v2-bescherming bieden) te blokkeren voor toegang tot Microsoft-resources. Met deze vereiste kunt u de browsers en apps van uw keuze blijven gebruiken, terwijl u weet dat gegevens die door Microsoft Entra zijn beveiligd, alleen toegankelijk zijn via beveiligde middelen.

Niet-verlichte apps maken geen gebruik van de Windows-netwerkstack, dus ze profiteren niet van de tenantbeperkingen v2-functies die aan Windows zijn toegevoegd. Ze kunnen het signaal niet verzenden naar login.live.com voor Microsoft Entra of naar Microsoft-resources die aangeven dat tenantbeperkingen v2-beveiliging is vereist. Daarom kunt u niet vertrouwen op niet-geavanceerde apps om bescherming van het datavlak te bieden.

U kunt App Control voor Bedrijven op twee manieren gebruiken om u te beschermen tegen ongeïnformeerde apps:

- Voorkom volledig het gebruik van niet-verlichte apps (dat wil zeggen, blokkeer het uitvoeren van PowerShell of Chrome volledig). U kunt een standaard app-beheer voor Bedrijven-beleid gebruiken waarmee wordt beheerd welke apps kunnen worden uitgevoerd.

- Hiermee staat u het gebruik van niet-verlichte apps toe, maar blokkeert u ze van toegang tot Microsoft-resources. Voor deze methode gebruikt u een speciaal App Control for Business-beleid genaamd een beleidsregel voor app-ID-tagging (

AppIdTaggingPolicy).

Voor beide opties moet u eerst een App Control for Business-beleid maken. Converteer deze desgewenst naar een app-id-tagbeleid. Pas deze ten slotte toe op uw apparaten nadat u deze op een testmachine hebt getest.

Zie AppId-tagbeleid voor app-beheer maken voor meer informatie.

Notitie

Voor de volgende stappen is een up-to-date Windows-apparaat vereist voor toegang tot de nieuwste PowerShell-cmdlets die nodig zijn om het beleid te maken.

Stap 1: Gebruik de Wizard voor app-controlebeleid om een app-beheerbeleid te maken.

Installeer de App-beheerbeleidswizard.

Selecteer Een beleid maken en kies uw beleidsindeling. De standaardwaarde is Meerdere beleidsregels, basisbeleid.

Kies uw basissjabloon (aanbevolen: Standaard Windows of Microsoft toestaan). Zie Sjabloonbasisbeleidsregels voor gedetailleerde stappen.

Wanneer u het beleid converteert naar een app-id-tagbeleid, gaat de wizard ervan uit dat er beleidsregels zijn ingesteld. U kunt ze hier instellen, maar dit is niet vereist. Deze beleidsregels omvatten het menu Geavanceerde opstartopties, Het afdwingen van scripts uitschakelen, Store-toepassingen afdwingen, auditmodus en integriteit van code voor gebruikersmodus.

Kies de opslaglocatie van uw beleids-XML en maak uw beleid.

Stap 2: het beleid converteren naar een app-id-tagbeleid

Nadat u uw beleid in de wizard hebt gemaakt of uw eigen beleid hebt gemaakt met behulp van PowerShell, converteert u de .xml-uitvoer naar een app-id-tagbeleid. Het tagbeleid markeert de apps waarvoor u toegang tot Microsoft-resources wilt toestaan. De GUID-uitvoer is uw nieuwe beleids-id.

Set-CIPolicyIdInfo -ResetPolicyID .\policy.xml -AppIdTaggingPolicy -AppIdTaggingKey "M365ResourceAccessEnforced" -AppIdTaggingValue "True"

Stap 3: Het beleid compileren en implementeren voor testen

Nadat u het beleid hebt bewerkt en naar een app-id-tagbeleid hebt geconverteerd, compileert u het met de beleids-id die overeenkomt met de bestandsnaam:

ConvertFrom-CIPolicy .\policy.xml ".\{PolicyID}.cip"

Implementeer vervolgens het beleid in uw CiPolicies\Active directory:

copy ".\{Policy ID}.cip" c:\windows\system32\codeintegrity\CiPolicies\Active\

Vernieuw het beleid op uw systeem door RefreshPolicy.exeaan te roepen.

De Windows Firewall-instelling inschakelen

U kunt de Windows Firewall-functie gebruiken om te voorkomen dat niet-beveiligde apps toegang krijgen tot Microsoft-resources via Chrome, Firefox en .NET-toepassingen zoals PowerShell. Deze toepassingen worden geblokkeerd of toegestaan volgens het beleid voor tenantbeperkingen v2.

Als u bijvoorbeeld PowerShell toevoegt aan uw CIP-beleid (Customer Identification Program) voor tenantbeperkingen v2 en u graph.microsoft.com hebt in de eindpuntlijst van uw tenantbeperkingen v2-beleid, moet PowerShell toegang hebben tot het beleid waarvoor de firewall is ingeschakeld.

Selecteer op de Windows-computer de Windows-logotoets, voer gpedit in en selecteer groepsbeleid bewerken (Configuratiescherm).

Ga naarBeheersjablonen> voor computerconfiguraties>voor Windows-onderdelen>tenantbeperkingen.

Klik met de rechtermuisknop op Cloud Policy Details in het rechterdeelvenster en selecteer Bewerken.

Schakel het selectievakje Firewallbeveiliging van Microsoft-eindpunten in en selecteer VERVOLGENS OK.

Groepsbeleid op uw apparaat vernieuwen door het volgende uit te voeren

gpudate:gupdate /forceStart het apparaat opnieuw op.

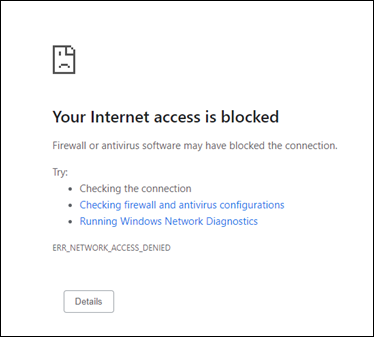

Testen of tenantbeperkingen v2 de toegang blokkeert

Nadat u de firewall en de instelling App Control voor Bedrijven hebt ingeschakeld, meldt u zich aan met behulp van een Chrome-browser en opent u office.com. Aanmelden mislukt met het volgende bericht.

Tenantbeperkingen en ondersteuning voor gegevensvlakken (preview)

Met de volgende resources worden tenantbeperkingen v2 afgedwongen. Deze resources hebben betrekking op infiltratiescenario's voor tokens waarbij een slechte actor rechtstreeks toegang heeft tot de resource met een infiltratietoken of anoniem.

- Teams

- SharePoint Online, zoals een OneDrive-app

- Exchange Online, zoals een Outlook-app

- Office.com en Office apps

Tenantbeperkingen en Microsoft Forms (preview)

Wanneer tenantbeperkingen v2 worden afgedwongen, worden alle anonieme of niet-geverifieerde identiteiten automatisch geblokkeerd voor extern gehoste formulieren van Microsoft Forms.

Tenantbeperkingen en Microsoft Teams (voorvertoning)

Teams heeft standaard een open federatie. Niemand kan niet deelnemen aan een vergadering die door een externe tenant wordt gehost. Voor meer controle over de toegang tot Teams-vergaderingen kunt u federatiebesturingselementen in Teams gebruiken om specifieke tenants toe te staan of te blokkeren. U kunt deze federatiebesturingselementen ook gebruiken, samen met tenantbeperkingen v2 om anonieme toegang tot Teams-vergaderingen te blokkeren.

Als u tenantbeperkingen voor Teams wilt afdwingen, moet u tenantbeperkingen v2 configureren in de toegangsinstellingen voor meerdere tenants van Microsoft Entra. U moet ook federatiebesturingselementen instellen in de Teams-beheerportal en Teams opnieuw starten. Tenantbeperkingen v2 die zijn geïmplementeerd op de bedrijfsproxy blokkeren geen anonieme toegang tot Teams-vergaderingen, SharePoint-bestanden en andere bronnen waarvoor geen verificatie is vereist.

Als u tenantbeperkingen voor Teams overweegt te gebruiken, moet u rekening houden met de volgende punten over identiteit:

- In Teams kunnen gebruikers momenteel deelnemen aan een extern gehoste vergadering met behulp van hun door het bedrijf geleverde of huisgestuurde identiteit. U kunt uitgaande toegangsinstellingen voor meerdere tenants gebruiken om te bepalen welke gebruikers met een door het bedrijf geleverde of huisgestuurde identiteit kunnen deelnemen aan extern gehoste Teams-vergaderingen.

- Tenantbeperkingen voorkomen dat gebruikers een extern uitgegeven identiteit gebruiken om deel te nemen aan Teams-vergaderingen.

Notitie

De Microsoft Teams-app is afhankelijk van SharePoint Online- en Exchange Online-apps. U wordt aangeraden het beleid voor tenantbeperkingen v2 in te stellen voor de Office 365-app in plaats van het beleid in te stellen voor Microsoft Teams-services, SharePoint Online of Exchange Online. Als u een van de toepassingen (SharePoint Online, Exchange Online, enzovoort) die deel uitmaken van Office 365 toestaat of blokkeert, heeft dit ook invloed op apps zoals Microsoft Teams. Als de Microsoft Teams-app is toegestaan of geblokkeerd, worden SharePoint Online en Exchange Online in de Teams-app beïnvloed.

Volledig anonieme vergaderingstoetreding

Tenantbeperkingen v2 blokkeert automatisch alle niet-geverifieerde en extern uitgegeven identiteitstoegang tot extern gehoste Teams-vergaderingen.

Stel dat Contoso federatiebesturingselementen van Teams gebruikt om de Fabrikam-tenant te blokkeren. Als iemand met een Contoso-apparaat een Fabrikam-account gebruikt om deel te nemen aan een Contoso Teams-vergadering, mogen ze als anonieme gebruiker deelnemen aan de vergadering. Als Contoso ook tenantbeperkingen v2 inschakelt, blokkeert Teams anonieme toegang en kan de gebruiker niet deelnemen aan de vergadering.

Deelnemen aan vergadering via een extern uitgegeven identiteit

U kunt het beleid voor tenantbeperkingen v2 configureren om specifieke gebruikers of groepen met extern uitgegeven identiteiten toe te staan deel te nemen aan specifieke extern gehoste Teams-vergaderingen. Met deze configuratie kunnen gebruikers zich aanmelden bij Teams met hun extern uitgegeven identiteiten en deelnemen aan de extern gehoste Teams-vergaderingen van de opgegeven tenant.

| Authenticatie-identiteit | Geverifieerde sessie | Resultaat |

|---|---|---|

| Tenantlidgebruiker Voorbeeld: Een gebruiker gebruikt zijn thuisidentiteit als lidgebruiker (zoals user@<mytenant>.com). |

Geverifieerd | Met Tenantbeperkingen v2 is er toegang tot de Teams-vergadering. Tenantbeperkingen v2 worden niet toegepast op tenantlidgebruikers. Het beleid voor inkomend/uitgaand verkeer voor toegang tussen tenants is van toepassing. |

| Anoniem Voorbeeld: Een gebruiker probeert een niet-geverifieerde sessie te gebruiken in een InPrivate-browservenster om toegang te krijgen tot een Teams-vergadering. |

Niet geverifieerd | Tenantbeperkingen v2 blokkeert de toegang tot de Teams-vergadering. |

| Extern uitgegeven identiteit Voorbeeld: Een gebruiker gebruikt een andere identiteit dan de eigen identiteit (zoals user@<externaltenant>.com). |

Geverifieerd als een extern verstrekte identiteit | Met het beleid voor tenantbeperkingen v2 kunt u de toegang tot de Teams-vergadering toestaan of blokkeren. De gebruiker kan deelnemen aan de vergadering als het beleid dit toestaat. Anders wordt de toegang geblokkeerd. |

Tenantbeperkingen v2 en SharePoint Online (preview)

SharePoint Online ondersteunt tenantbeperkingen v2 op zowel het verificatievlak als het gegevensvlak.

Geverifieerde sessies

Wanneer tenantbeperkingen v2 is ingeschakeld voor een tenant, wordt onbevoegde toegang geblokkeerd tijdens de verificatie. Als een gebruiker rechtstreeks toegang heeft tot een SharePoint Online-resource zonder een geverifieerde sessie, wordt deze gevraagd zich aan te melden. Als het beleid voor tenantbeperkingen v2 toegang toestaat, heeft de gebruiker toegang tot de resource. Anders wordt de toegang geblokkeerd.

Anonieme toegang (preview)

Als een gebruiker probeert toegang te krijgen tot een anoniem bestand met behulp van de eigen tenant of bedrijfsidentiteit, heeft de gebruiker toegang tot het bestand. Maar als de gebruiker probeert toegang te krijgen tot het anonieme bestand met behulp van een extern uitgegeven identiteit, wordt de toegang geblokkeerd.

Stel dat een gebruiker een beheerd apparaat gebruikt dat is geconfigureerd met tenantbeperkingen v2 voor Tenant A. Als de gebruiker een anonieme toegangskoppeling selecteert die is gegenereerd voor een Tenant A-resource, moet deze anoniem toegang hebben tot de resource. Maar als de gebruiker een anonieme toegangskoppeling selecteert die is gegenereerd voor SharePoint Online in Tenant B, wordt de gebruiker gevraagd zich aan te melden. Anonieme toegang tot resources via een extern uitgegeven identiteit wordt altijd geblokkeerd.

Tenantbeperkingen v2 en OneDrive (preview)

Geverifieerde sessies

Wanneer tenantbeperkingen v2 is ingeschakeld voor een tenant, wordt onbevoegde toegang geblokkeerd tijdens de verificatie. Als een gebruiker rechtstreeks toegang heeft tot een OneDrive-resource zonder een geverifieerde sessie, wordt hij of zij gevraagd zich aan te melden. Als het beleid voor tenantbeperkingen v2 toegang toestaat, heeft de gebruiker toegang tot de resource. Anders wordt de toegang geblokkeerd.

Anonieme toegang (preview)

Net als SharePoint ondersteunt OneDrive tenantbeperkingen v2 op zowel het verificatievlak als het gegevensvlak. Het blokkeren van anonieme toegang tot OneDrive wordt ook ondersteund. Het afdwingen van het beleid voor tenantbeperkingen v2 werkt bijvoorbeeld op het OneDrive-eindpunt (microsoft-my.sharepoint.com).

Niet binnen bereik

OneDrive voor consumentenaccounts (via onedrive.live.com) biedt geen ondersteuning voor tenantbeperkingen v2. Sommige URL's (zoals onedrive.live.com) zijn nietconverged en gebruiken de verouderde stack. Wanneer een gebruiker via deze URL's toegang heeft tot de OneDrive-consumententenant, wordt het beleid niet afgedwongen. Als tijdelijke oplossing kunt u blokkeren https://onedrive.live.com/ op proxyniveau.

Tenantbeperkingen v2 en serviceprincipals

Tenantbeperkingen v2 blokkeert de toegang vanuit een service-principal. U kunt signalering van clients inschakelen met behulp van:

Een firewall of bedrijfsproxy. Meld u aan met behulp van de service-principal:

$client_id = "00001111-aaaa-2222-bbbb-3333cccc4444" $clientSecret = Get-Credential -Username $client_id Connect-MgGraph -TenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee" -ClientSecretCredential $clientSecretHet inloggen mislukt met:

Connect-MgGraph : ClientSecretCredential authentication failed: AADSTS5000211: A tenant restrictions policy added to this request by a device or network administrator does not allow access to 'tenant'.Een Windows-groepsbeleidsobject. U moet controleren of de firewallbeveiliging van Microsoft-eindpunten en App Control voor Bedrijfsinrichting zijn ingeschakeld. Zie het blokkeren van Chrome-, Firefox- en .NET-toepassingen zoals PowerShell eerder in dit artikel.

Tenantbeperkingen met de invoegtoepassing Microsoft Enterprise SSO voor Apple-apparaten

De Microsoft Enterprise SSO-invoegtoepassing voor Apple-apparaten biedt eenmalige aanmelding (SSO) voor Microsoft Entra-accounts in macOS, iOS en iPadOS voor alle toepassingen die ondersteuning bieden voor de functie Enterprise SSO van Apple. Als u de invoegtoepassing microsoft Enterprise SSO voor Apple-apparaten wilt gebruiken, moet u bepaalde URL's uitsluiten van netwerkproxy's, interceptie en andere bedrijfssystemen.

Als uw organisatie Apple OS-versies gebruikt die na 2022 zijn uitgebracht, hoeft u aanmeldings-URL's van Microsoft niet uit te sluiten van TLS-inspectie. Als u de functie tenantbeperkingen gebruikt, kunt u TLS-inspectie uitvoeren op aanmeldings-URL's van Microsoft en de benodigde headers toevoegen aan de aanvraag. Zie microsoft Enterprise SSO-invoegtoepassing voor Apple-apparaten voor meer informatie.

U kunt de netwerkconfiguratie op een macOS-apparaat valideren om ervoor te zorgen dat de SSO-configuratie niet wordt verbroken vanwege TLS-inspectie.

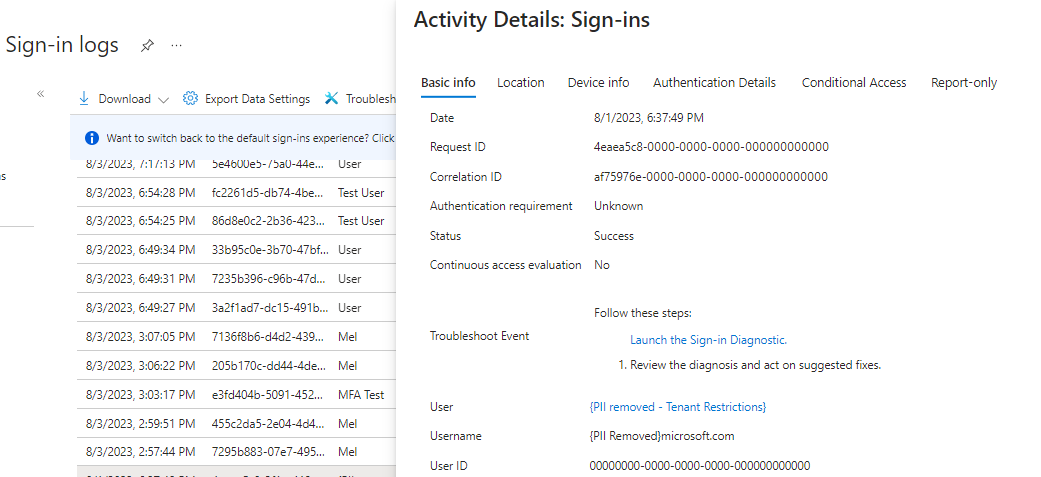

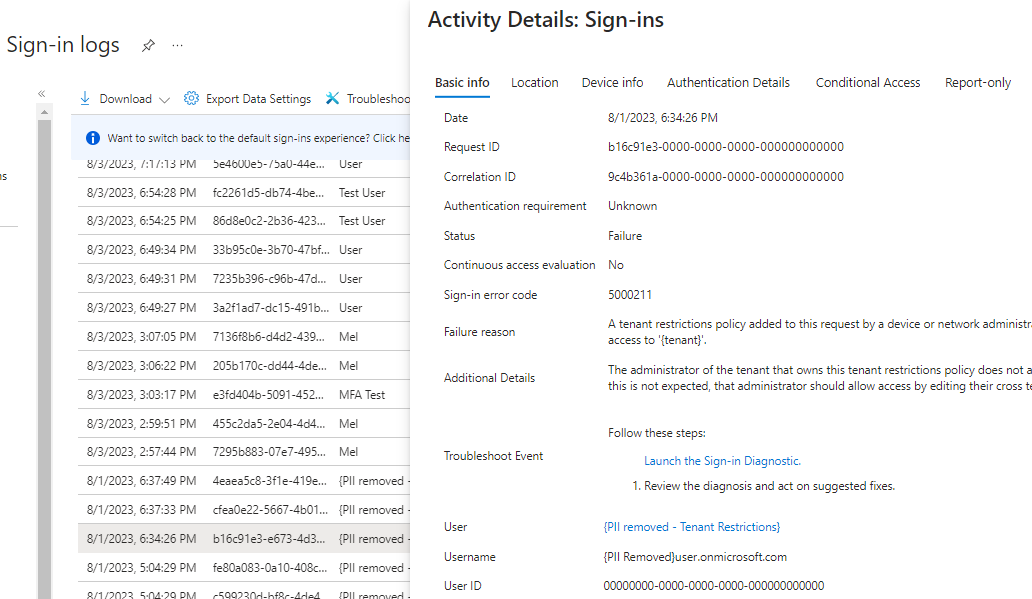

Aanmeldingslogboeken

Met microsoft Entra-aanmeldingslogboeken kunt u details bekijken over aanmeldingen met een tenantbeperkingen v2-beleid. Wanneer een B2B-gebruiker zich aanmeldt bij een resourcetenant om samen te werken, wordt er een aanmeldingslogboek gegenereerd in zowel de thuistenant als de resourcetenant. Deze logboeken bevatten informatie zoals de gebruikte applicatie, e-mailadressen, tenant-naam en tenant-ID voor zowel de hometenant als de resource-tenant. In het volgende voorbeeld ziet u een geslaagde aanmelding.

Als het aanmelden mislukt, geven de activiteitsgegevens informatie over de reden voor de fout.

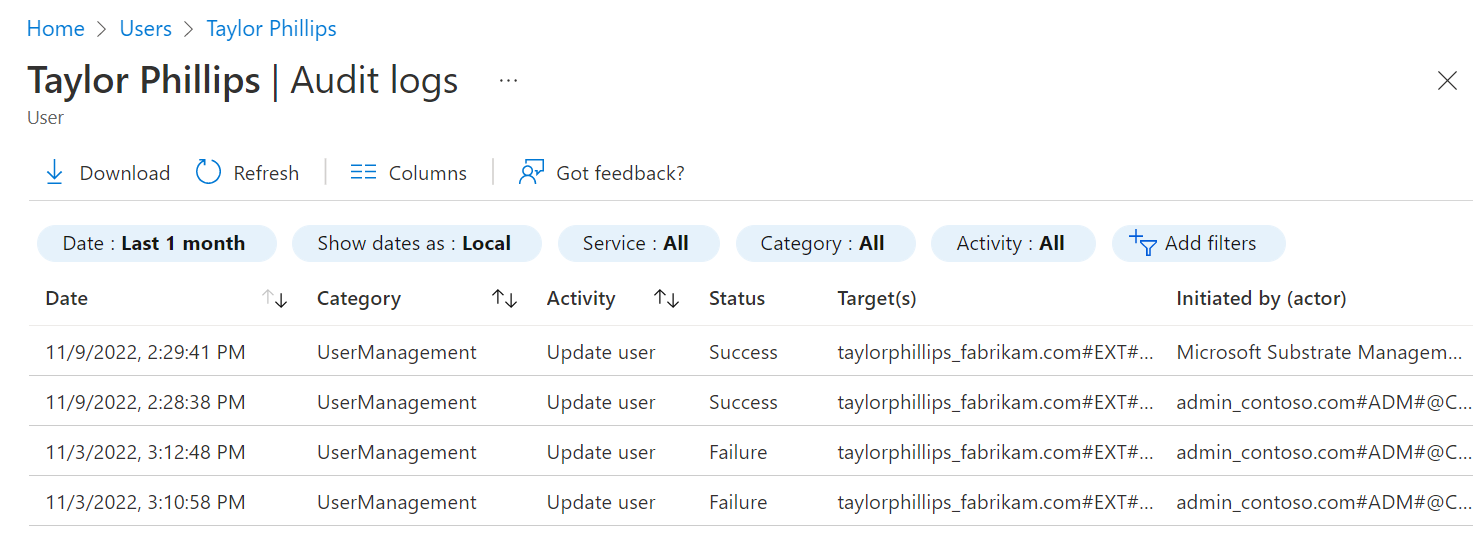

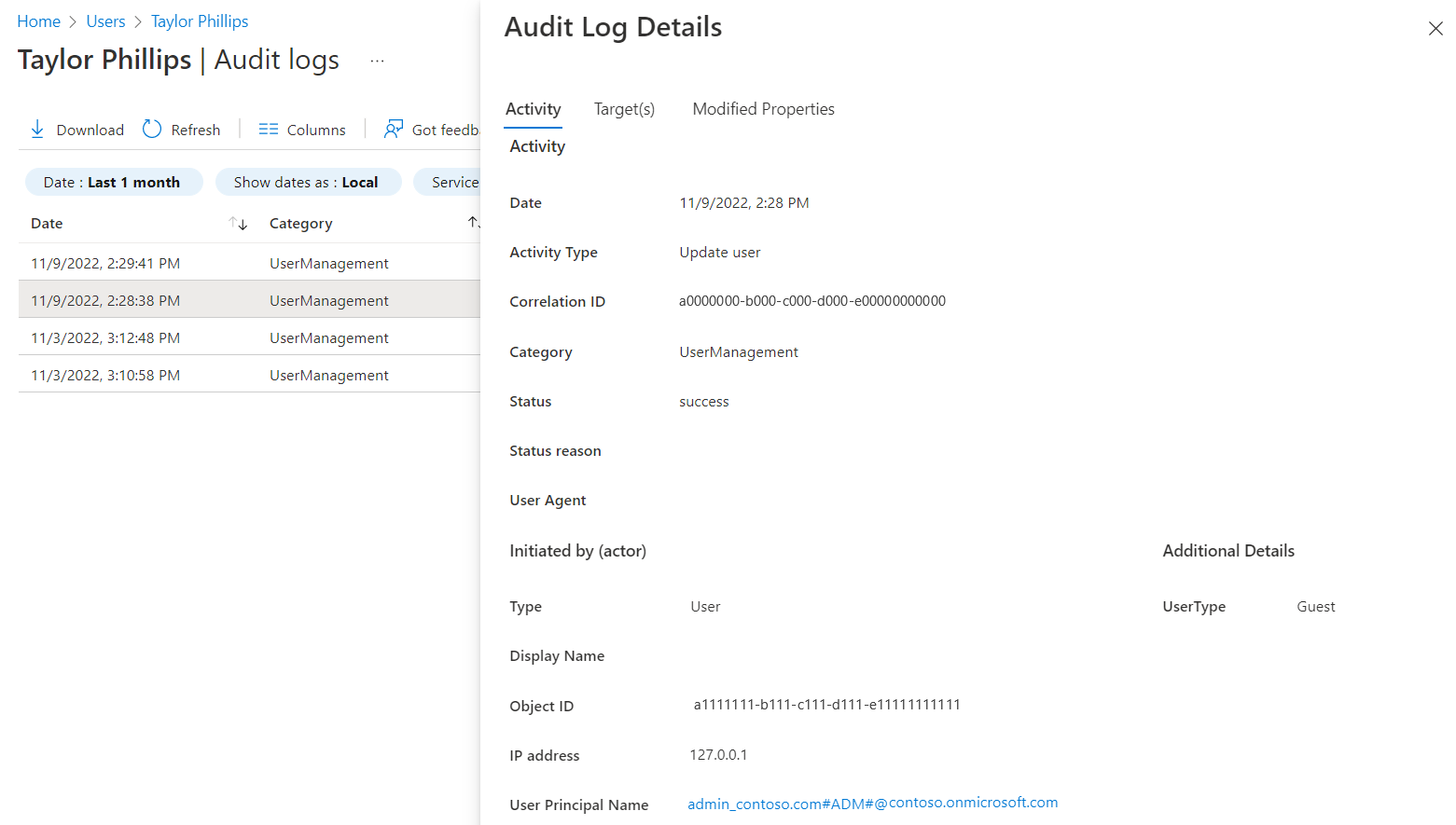

Auditlogboeken

Auditlogboeken bevatten records van systeem- en gebruikersactiviteiten, inclusief activiteiten die gastgebruikers hebben geïnitieerd. U kunt auditlogboeken voor de tenant bekijken onder Bewaking of u kunt auditlogboeken voor een specifieke gebruiker bekijken door naar het profiel van de gebruiker te gaan.

Selecteer de gebeurtenis in het logboek voor meer informatie over de gebeurtenis.

U kunt deze logboeken ook exporteren vanuit Microsoft Entra ID en het rapportagehulpprogramma van uw keuze gebruiken om aangepaste rapporten op te halen.

Microsoft Grafiek

Gebruik Microsoft Graph om beleidsinformatie op te halen.

HTTP-aanvraag

Het standaardbeleid ophalen:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultStel de standaardinstelling van het systeem opnieuw in:

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultPartnerconfiguraties ophalen:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersEen specifieke partnerconfiguratie ophalen:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadEen specifieke partner bijwerken:

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Aanvraaglichaam

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Bekende beperkingen

Tenantbeperkingen v2 worden ondersteund in alle clouds. Tenantbeperkingen v2 worden echter niet afgedwongen met aanvragen tussen clouds.

Tenantbeperkingen v2 werkt niet met de macOS Platform SSO-functie met clientsignalering via bedrijfsproxy. Klanten die tenantbeperkingen v2 en Platform SSO gebruiken, moeten universele tenantbeperkingen v2 gebruiken met global Secure Access-clientsignalering. Dit is een beperking van Apple waarbij Platform SSO niet compatibel is met tenantbeperkingen wanneer een tussenliggende netwerkoplossing headers injecteert. Een voorbeeld van een dergelijke oplossing is een proxy die gebruikmaakt van een certificaatvertrouwensketen buiten de basiscertificaten van het Apple-systeem.