Veelvoorkomende problemen met Microsoft Entra B2B-samenwerking oplossen

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

Hier volgen enkele oplossingen voor veelvoorkomende problemen met Microsoft Entra B2B-samenwerking.

Wanneer een gastgebruiker van een id-provider (IdP) zich niet kan aanmelden bij een resourcetenant in Microsoft Entra ID en een foutcode ontvangt AADSTS50020, zijn er verschillende mogelijke oorzaken. Zie het artikel over probleemoplossing voor fout AADSTS50020.

De B2B direct verbinden-gebruiker kan geen toegang krijgen tot een gedeeld kanaal (fout AADSTS90071)

Wanneer een B2B-directe verbinding het volgende foutbericht ziet bij het openen van het gedeelde Teams-kanaal van een andere organisatie, zijn de vertrouwensinstellingen voor meervoudige verificatie niet geconfigureerd door de externe organisatie:

De organisatie die u probeert te bereiken, moet de instellingen bijwerken om u aan te melden.

AADSTS90071: een beheerder van de <organisatie> moet de toegangsinstellingen bijwerken om binnenkomende meervoudige verificatie te accepteren.

De organisatie die het gedeelde Teams-kanaal host, moet de vertrouwensinstelling voor meervoudige verificatie inschakelen om toegang te verlenen tot B2B-gebruikers voor directe verbinding. Vertrouwensinstellingen kunnen worden geconfigureerd in de instellingen voor meerdere tenants van een organisatie.

Er wordt een fout weergegeven die vergelijkbaar is met 'Kan beleid niet bijwerken vanwege objectlimiet' bij het configureren van instellingen voor toegang tussen tenants

Wanneer u toegangsinstellingen voor meerdere tenants configureert en een foutmelding wordt weergegeven met de tekst 'Kan beleid niet bijwerken vanwege objectlimiet', dan hebt u de limiet van 25 kB voor beleidsobjecten bereikt. Er wordt gewerkt aan het verhogen van deze limiet. Als u wilt kunnen berekenen hoe dicht het huidige beleid bij deze limiet ligt, gaat u als volgt te werk:

Open Microsoft Graph Explorer en voer het volgende uit:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyKopieer het volledige JSON-antwoord en sla dit op als TXT-bestand, bijvoorbeeld

policyobject.txt.Open PowerShell en voer het volgende script uit, waarbij u de bestandslocatie op de eerste regel vervangt door uw tekstbestand:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Gebruikers kunnen geen e-mail meer lezen die is versleuteld met Microsoft Rights Management Service (OME)

Wanneer u toegangsinstellingen voor meerdere tenants configureert en standaard de toegang tot alle apps blokkeert, kunnen gebruikers geen e-mailberichten lezen die zijn versleuteld met Microsoft Rights Management Service (ook wel OME genoemd). U kunt dit voorkomen door uw uitgaande instellingen te configureren om uw gebruikers toegang te geven tot deze app-id: 00000012-0000-0000-c000-000000000000. Als dit de enige toepassing is die u toestaat, wordt de toegang tot alle andere apps standaard geblokkeerd.

Ik heb een externe gebruiker toegevoegd, maar zie deze niet in mijn globale adresboek of in de personenkiezer

In gevallen waarin externe gebruikers niet in de lijst worden ingevuld, kan het een paar minuten duren voordat het object is gerepliceerd.

De mogelijkheid om naar bestaande gastgebruikers in de SharePoint Online (SPO) personenkiezer te zoeken, is standaard uitgeschakeld; dit komt overeen met het verouderde gedrag.

U kunt deze functie inschakelen met behulp van de instelling 'ShowPeoplePickerSuggestionsForGuestUsers' op tenant- en siteverzamelingsniveau. U kunt de functie instellen met behulp van de cmdlets Set-SPOTenant en Set-SPOSite, waarmee leden alle bestaande gastgebruikers in de map kunnen doorzoeken. Wijzigingen in het tenantbereik zijn niet van invloed op al ingerichte SPO-sites.

Mijn gastuitnodigingsinstellingen en domeinbeperkingen worden niet gehandhaafd door SharePoint Online/OneDrive

SharePoint Online en OneDrive hebben standaard hun eigen set externe gebruikersopties en gebruiken niet de instellingen van Microsoft Entra ID. U moet Integratie van SharePoint en OneDrive met Microsoft Entra B2B inschakelen om ervoor te zorgen dat de opties consistent zijn tussen deze toepassingen.

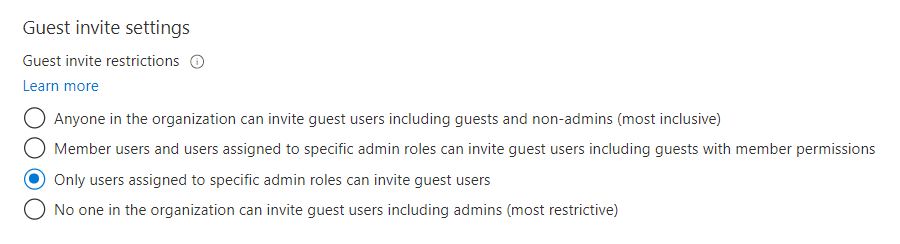

Als u een melding ontvangt dat u geen machtigingen hebt om gebruikers uit te nodigen, controleert u of uw gebruikersaccount is gemachtigd om externe gebruikers uit te nodigen onder Gebruikersinstellingen > van Microsoft Entra ID>: > Externe gebruikers > Instellingen voor externe samenwerking beheren:

Als u deze instellingen onlangs hebt gewijzigd of de rol van Afzender van uitnodiging hebt toegewezen aan een gebruiker, kan het 15 tot 60 minuten duren voordat de wijzigingen van kracht worden.

Veelvoorkomende fouten zijn:

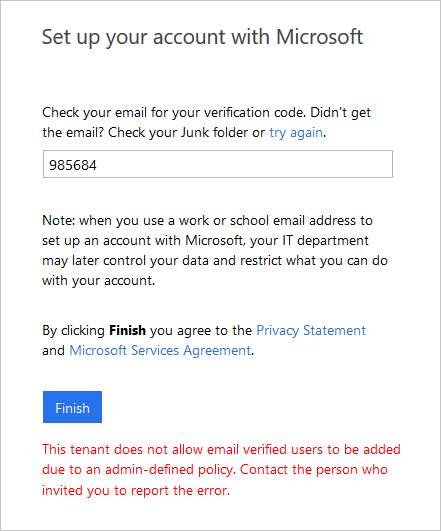

De beheerder van de genodigde heeft niet toegestaan dat via e-mail geverifieerde gebruikers in hun tenant worden gemaakt

Wanneer u gebruikers uitnodigt waarvan de organisatie Gebruikmaakt van Microsoft Entra ID, maar waarbij het account van de specifieke gebruiker niet bestaat (de gebruiker bestaat bijvoorbeeld niet in Microsoft Entra contoso.com). De beheerder van contoso.com kan een beleid hebben dat verhindert dat gebruikers worden gemaakt. De gebruiker moet contact opnemen met de beheerder om te bepalen of externe gebruikers zijn toegestaan. De beheerder van de externe gebruiker moet mogelijk via e-mail geverifieerde gebruikers in hun domein toestaan (zie dit artikel over het toestaan van via e-mail geverifieerde gebruikers).

Als u federatieverificatie gebruikt en de gebruiker nog niet bestaat in Microsoft Entra ID, kan de gebruiker niet worden uitgenodigd.

Om dit probleem op te lossen, moet de beheerder van de externe gebruiker het account van de gebruiker synchroniseren met Microsoft Entra-id.

De externe gebruiker heeft een proxy-adres dat conflicteert met een proxy-adres van een bestaande lokale gebruiker

Wanneer we controleren of een gebruiker kan worden uitgenodigd voor uw tenant, controleren we onder andere op een conflict in het proxy-adres. Dit omvat eventuele proxy-adressen voor de gebruiker in hun thuistenant en een proxy-adressen voor lokale gebruikers in uw tenant. Voor externe gebruikers voegen we het e-mailadres toe aan het proxy-adres van de bestaande B2B-gebruiker. Lokale gebruikers kunt u vragen zich aan te melden met het account dat ze al hebben.

Dit gebeurt wanneer een ander object in de directory hetzelfde uitgenodigde e-mailadres heeft als een van de proxyAddresses. Het andere conflicterende object kan een gebruiker, groep of Microsoft 365-contactpersoon zijn.

Als u dit conflict wilt oplossen, zoekt u het e-mailadres in de Microsoft 365-beheercentrum om het conflicterende object te vinden. U moet het e-mailadres verwijderen met behulp van de Microsoft Graph API.

Ga als volgt te werk om dit conflict op te lossen:

- Meld u aan bij het Microsoft 365-beheercentrum.

- Blader naar Alle>gebruikers en zoek naar het e-mailadres dat u wilt uitnodigen.

- Verwijder het e-mailbericht uit het Microsoft Graph-gebruikersobject .

- Blader naar contactpersonen van gebruikers>om te zien of er een contactpersoon is met dat e-mailadres.

- Verwijder het bijbehorende Microsoft Graph-contactobject .

- Blader naar Teams & groepen>Actieve teams en groepen en zoek naar het e-mailadres dat u probeert uit te nodigen en wijzig het e-mailadres indien gevonden.

Nadat u het conflicterende e-mailadres hebt verwijderd, kunt u de gebruiker uitnodigen.

Wanneer u een gast toevoegt of uitnodigt met een e-mailbericht dat overeenkomt met een bestaand contactobject in de directory, wordt de eigenschap proxyAddresses op het object gastgebruikers niet ingevuld. Als een gastgebruiker een overeenkomende proxyAddresses-eigenschap heeft bij het synchroniseren van contactobjecten uit on-premises AD, wordt de conflicterende eigenschap proxyAddresses verwijderd van de bestaande gastgebruiker.

Het inwisselingsproces voor uitnodigingen is bijgewerkt, zodat dit scenario geen problemen meer veroorzaakt met Just-In-Time-inwisseling of eenmalige verificatie van wachtwoordcodes via e-mail. Voorheen heeft externe id alleen de eigenschap proxyAddresses doorzocht. Inwisseling met een directe koppeling of eenmalige wachtwoordcode is mislukt wanneer er geen overeenkomst kon worden gevonden. Externe id doorzoekt nu de proxyAddresses en uitgenodigde e-maileigenschappen.

Als u conflicterende gebruikersobjecten in uw directory wilt identificeren, gebruikt u deze PowerShell-stappen:

- Open de Microsoft Graph PowerShell-module en voer deze uit

Connect-MgGraph. - Meld u aan als ten minste een maplezer bij de Microsoft Entra-tenant waarvoor u wilt controleren op dubbele contactobjecten.

- Voer PowerShell-opdracht

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}uit.

Hoe synchroniseert '#', wat normaal gesproken geen geldig teken is, synchroniseert met Microsoft Entra-id?

'#' is een gereserveerd teken in UPN's voor Microsoft Entra B2B-samenwerking of externe gebruikers, omdat het uitgenodigde account user@contoso.com user_contoso.com#EXT#@fabrikam.onmicrosoft.com wordt. Daarom mogen # in UPN's die afkomstig zijn van on-premises, zich niet aanmelden bij het Microsoft Entra-beheercentrum.

Er wordt een foutbericht weergegeven wanneer ik externe gebruikers aan een gesynchroniseerde groep toevoeg

Externe gebruikers kunnen alleen worden toegevoegd aan 'toegewezen groepen' of 'beveiligingsgroepen' en niet aan groepen die on-premises worden beheerd.

De genodigden moeten contact opnemen met hun internetprovider of spamfilter om ervoor te zorgen dat het volgende adres is toegestaan: Invites@microsoft.com.

Notitie

- Voor de Azure-service die wordt beheerd door 21Vianet in China, is Invites@oe.21vianet.com het adres van de afzender.

- Voor de Microsoft Entra Government-cloud is invites@azuread.ushet adres van de afzender.

Om te voldoen aan privacywetten bevatten onze API's in de volgende gevallen geen aangepaste berichten in de e-mailuitnodiging:

- De afzender van de uitnodiging heeft geen e-mailadres in de uitnodigende tenant

- Wanneer een appservice-principal de uitnodiging verzendt

Als dit scenario belangrijk voor u is, kunt u onze API-uitnodigingsmail onderdrukken en verzenden via het e-mechanisme van uw keuze. Raadpleeg de juridisch adviseur van uw organisatie om na te gaan of een e-mail die u op deze manier verzendt, ook voldoet aan de privacywetgeving.

De foutmelding 'AADSTS65005' wordt weergegeven wanneer u zich probeert aan te melden bij een Azure-resource

Een gebruiker met een gastaccount kan zich niet aanmelden en ontvangt het volgende foutbericht:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

De gebruiker heeft een Azure-gebruikersaccount en is een virale tenant die is verlaten of niet wordt beheerd. Daarnaast zijn er geen beheerders in de tenant.

U kunt dit probleem oplossen door de verlaten tenant over te nemen. Raadpleeg Een niet-beheerde map overnemen als beheerder in Microsoft Entra-id. U moet ook de op internet gerichte DNS voor het betreffende domeinachtervoegsel openen om direct bewijs te leveren dat u de naamruimte beheert. Nadat de tenant is geretourneerd naar een beheerde status, kunt u met de klant bespreken of het verlaten van de gebruikers en geverifieerde domeinnaam de beste optie is voor hun organisatie.

Een gastgebruiker met een Just-In-Time- of 'virale' tenant kan het wachtwoord niet opnieuw instellen

Als de identiteitstenant een Just-In-Time-tenant (JIT) of virale tenant is (wat betekent dat het een afzonderlijke, onbeheerde Azure-tenant is), kan alleen de gastgebruiker het wachtwoord opnieuw instellen. Soms neemt een organisatie het beheer over van virale tenants die worden gemaakt wanneer werknemers hun zakelijke e-mailadressen gebruiken om zich te registreren voor services. Nadat de organisatie een virale tenant heeft overgenomen, kan alleen een beheerder in die organisatie het wachtwoord van de gebruiker opnieuw instellen of SSPR inschakelen. Indien nodig kunt u als uitnodigende organisatie het gastgebruikersaccount uit uw adreslijst verwijderen en een uitnodiging opnieuw verzenden.

Notitie

Azure AD- en MSOnline PowerShell-modules zijn vanaf 30 maart 2024 afgeschaft. Lees de afschaffingsupdate voor meer informatie. Na deze datum is ondersteuning voor deze modules beperkt tot migratieondersteuning voor Microsoft Graph PowerShell SDK en beveiligingsoplossingen. De afgeschafte modules blijven functioneren tot en met 30 maart 2025.

Het is raadzaam om te migreren naar Microsoft Graph PowerShell om te communiceren met Microsoft Entra ID (voorheen Azure AD). Raadpleeg de veelgestelde vragen over migratie voor veelgestelde vragen over migratie. Opmerking: versies 1.0.x van MSOnline kunnen na 30 juni 2024 onderbrekingen ondervinden.

Vanaf 18 november 2019 worden gastgebruikers in uw directory (gedefinieerd als gebruikersaccounts waarbij de eigenschap userType gelijk is aan Guest) geblokkeerd voor het gebruik van de Azure AD PowerShell V1-module. In de toekomst moet een gebruiker lid zijn (waarbij userType gelijk is aan lid) of de Azure AD PowerShell V2-module gebruiken.

Binnen de Azure US Government-cloud wordt B2B-samenwerking ingeschakeld tussen tenants die zich zowel binnen de Azure US Government-cloud bevinden als die beide ondersteuning bieden voor B2B-samenwerking. Als u een gebruiker uitnodigt in een tenant die nog geen ondersteuning biedt voor B2B-samenwerking, wordt een foutmelding weergegeven. Zie Microsoft Entra ID P1 en P2-variaties voor meer informatie en beperkingen.

Als u wilt samenwerken met een Microsoft Entra-organisatie die zich buiten de Azure US Government-cloud bevindt, kunt u Microsoft-cloudinstellingen gebruiken om B2B-samenwerking mogelijk te maken.

Wanneer u een B2B-samenwerkingsgebruiker probeert uit te nodigen, ziet u mogelijk het volgende foutbericht: 'Deze uitnodiging wordt geblokkeerd door instellingen voor toegang tussen tenants. Beheerders in zowel uw organisatie als de organisatie van de uitgenodigde gebruiker moeten instellingen voor toegang tussen tenants configureren om de uitnodiging toe te staan. Dit foutbericht wordt weergegeven als B2B-samenwerking wordt ondersteund, maar wordt geblokkeerd door instellingen voor toegang tussen tenants. Controleer de toegangsinstellingen voor meerdere tenants en zorg ervoor dat uw instellingen B2B-samenwerking met de gebruiker toestaan. Wanneer u probeert samen te werken met een andere Microsoft Entra-organisatie in een afzonderlijke Microsoft Azure-cloud, kunt u Microsoft-cloudinstellingen gebruiken om Microsoft Entra B2B-samenwerking in te schakelen.

Heel zelden wordt het volgende bericht weergegeven: 'Deze actie kan niet worden voltooid omdat de Microsoft B2B Cross Cloud Worker-toepassing is uitgeschakeld in de tenant van de uitgenodigde gebruiker. Vraag de beheerder van de uitgenodigde gebruiker om deze opnieuw in te schakelen en probeer het opnieuw. Deze fout betekent dat de Microsoft B2B Cross Cloud Worker-toepassing is uitgeschakeld in de basistenant van de gebruiker voor B2B-samenwerking. Deze app is doorgaans ingeschakeld, maar deze is mogelijk uitgeschakeld door een beheerder in de basistenant van de gebruiker, via PowerShell of het Microsoft Entra-beheercentrum (zie Uitschakelen hoe een gebruiker zich aanmeldt). Een beheerder in de basistenant van de gebruiker kan de app opnieuw inschakelen via PowerShell of het Microsoft Entra-beheercentrum. Zoek in het beheercentrum naar 'Microsoft B2B Cross Cloud Worker' om de app te vinden, selecteer deze en kies vervolgens om de app opnieuw in te schakelen.

Ik krijg de foutmelding dat de Microsoft Entra-id de aad-extensions-app in mijn tenant niet kan vinden

Wanneer u selfservice-registratiefuncties gebruikt, zoals aangepaste gebruikerskenmerken of gebruikersstromen, wordt automatisch de app aad-extensions-app. Do not modify. Used by AAD for storing user data. gemaakt. Het wordt gebruikt door Microsoft Entra Externe ID om informatie op te slaan over gebruikers die zich registreren en aangepaste kenmerken die zijn verzameld.

Als u de aad-extensions-app per ongeluk hebt verwijderd, hebt u 30 dagen de tijd om deze te herstellen. U kunt de app herstellen met behulp van de Microsoft Graph PowerShell-module.

- Start de Microsoft Graph PowerShell-module en voer deze uit

Connect-MgGraph. - Meld u aan als ten minste een toepassingsbeheerder bij de Microsoft Entra-tenant waarvoor u de verwijderde app wilt herstellen.

- Voer PowerShell-opdracht

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}uit. Bijvoorbeeld:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 8/30/2021 7:37:37 AM

- Voer PowerShell-opdracht

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}uit. Vervang het gedeelte{id}van de opdracht door deDirectoryObjectIduit de vorige stap.

U ziet nu de herstelde app in het Microsoft Entra-beheercentrum.

Wanneer u zich probeert aan te melden bij uw tenant, ziet u mogelijk dit foutbericht: 'Uw netwerkbeheerder heeft beperkt waartoe organisaties toegang hebben. Neem contact op met uw IT-afdeling om de toegang te deblokkeren." Deze fout is gerelateerd aan tenantbeperkingsinstellingen. U kunt dit probleem oplossen door uw IT-team te vragen de instructies in dit artikel te volgen.

Organisaties die wachtwoordsleutels implementeren en beleid voor voorwaardelijke toegang hebben waarvoor phishingbestendige verificatie is vereist bij het openen van alle resources (voorheen 'Alle cloud-apps') kunnen een lusprobleem ondervinden wanneer gebruikers proberen een wachtwoordsleutel toe te voegen aan Microsoft Authenticator. Zie Tijdelijke oplossingen voor een beleidslus voor voorwaardelijke toegang voor verificatiesterkte voor meer informatie en mogelijke tijdelijke oplossingen.

Uitnodiging wordt geblokkeerd omdat er ontbrekende toegangsinstellingen voor meerdere tenants ontbreken

Mogelijk ziet u dit bericht: 'Deze uitnodiging wordt geblokkeerd door instellingen voor toegang tussen tenants in uw organisatie. Uw beheerder moet instellingen voor toegang tussen tenants configureren om deze uitnodiging toe te staan. In dit geval vraagt u de beheerder om de toegangsinstellingen voor meerdere tenants te controleren.