Problemen met de global Secure Access-client oplossen: tabblad Statuscontrole

Dit document bevat richtlijnen voor probleemoplossing voor de Global Secure Access-client met behulp van het tabblad Statuscontrole in het hulpprogramma Geavanceerde diagnostische gegevens.

Inleiding

Met de statuscontrole geavanceerde diagnostische gegevens worden tests uitgevoerd om te controleren of de global Secure Access-client correct werkt en of de onderdelen worden uitgevoerd.

De statuscontrole uitvoeren

Een statuscontrole uitvoeren voor de Global Secure Access-client:

- Klik met de rechtermuisknop op het systeemvak van de Global Secure Access-client en selecteer Geavanceerde diagnostische gegevens.

- Het dialoogvenster Gebruikersaccountbeheer wordt geopend. Selecteer Ja om de clienttoepassing toe te staan wijzigingen aan te brengen in uw apparaat.

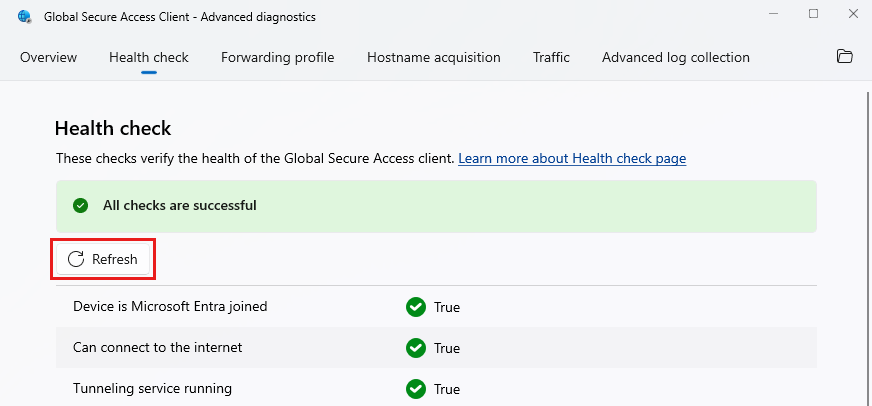

- Selecteer in het dialoogvenster Global Secure Access Client - Geavanceerde diagnostische gegevens het tabblad Statuscontrole . Met schakeltabbladen wordt de statuscontrole uitgevoerd.

Oplossingsproces

De meeste statuscontroles zijn afhankelijk van elkaar. Als tests mislukken:

- Los de eerste mislukte test in de lijst op.

- Selecteer Vernieuwen om de bijgewerkte teststatus weer te geven.

- Herhaal dit totdat u alle mislukte tests hebt opgelost.

Controleer de Logboeken

Als onderdeel van het probleemoplossingsproces kan het handig zijn om de Logboeken voor de global Secure Access-client te controleren. Het logboek bevat waardevolle gebeurtenissen met betrekking tot fouten en hun oorzaak.

- Navigeer naar Configuratiescherm> System and Security>Windows Tools.

- Start Logboeken.

- Navigeer naar toepassingen en services registreert>Microsoft>Windows>Global Secure Access Client.

- Selecteer Operationeel.

Statuscontroletests

De volgende controles controleren de status van de Global Secure Access-client.

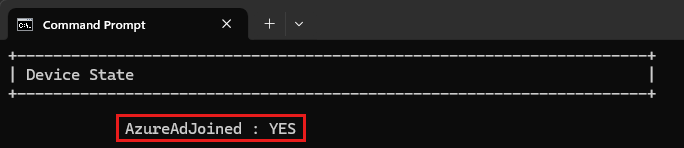

Apparaat lid geworden van Microsoft Entra

De Windows-clientverificatie verifieert de gebruiker en het apparaat bij Wereldwijde Beveiligde Toegang-service. Voor de apparaatverificatie, op basis van een apparaattoken, is vereist dat het apparaat is gekoppeld aan Microsoft Entra of aan Microsoft Entra hybrid. Geregistreerde Microsoft Entra-apparaten worden op dit moment niet ondersteund.

Als u de status van uw apparaat wilt controleren, voert u de volgende opdracht in de opdrachtprompt in: dsregcmd.exe /status.

Kan verbinding maken met internet

Met deze controle wordt aangegeven of het apparaat al dan niet is verbonden met internet. Voor de Global Secure Access-client is een internetverbinding vereist. Deze test is gebaseerd op de ncsi-functie (Network Connectivity Status Indicator).

Tunneling-service wordt uitgevoerd

De global Secure Access Tunneling-service moet worden uitgevoerd.

- Voer de volgende opdracht in de opdrachtprompt in om te controleren of deze service wordt uitgevoerd:

sc query GlobalSecureAccessTunnelingService - Als de Global Secure Access Tunneling-service niet wordt uitgevoerd, start u deze vanaf de

services.msc. - Als de service niet kan worden gestart, zoekt u naar fouten in de Logboeken.

Beheerservice die wordt uitgevoerd

De global Secure Access Management-service moet worden uitgevoerd.

- Voer de volgende opdracht in de opdrachtprompt in om te controleren of deze service wordt uitgevoerd:

sc query GlobalSecureAccessManagementService - Als de global Secure Access Management-service niet wordt uitgevoerd, start u deze vanuit de

services.msc. - Als de service niet kan worden gestart, zoekt u naar fouten in de Logboeken.

De service Policy Retriever wordt uitgevoerd

De global Secure Access Policy Retriever-service moet worden uitgevoerd.

- Voer de volgende opdracht in de opdrachtprompt in om te controleren of deze service wordt uitgevoerd:

sc query GlobalSecureAccessPolicyRetrieverService - Als de global Secure Access Policy Retriever-service niet wordt uitgevoerd, start u deze vanuit de

services.msc. - Als de service niet kan worden gestart, zoekt u naar fouten in de Logboeken.

Stuurprogramma dat wordt uitgevoerd

Het global Secure Access-stuurprogramma moet worden uitgevoerd.

Voer de volgende opdracht in de opdrachtprompt in om te controleren of deze service wordt uitgevoerd:

sc query GlobalSecureAccessDriver

Als het stuurprogramma niet wordt uitgevoerd:

- Open de Logboeken en zoek in het global Secure Access-clientlogboek naar gebeurtenis 304.

- Als het stuurprogramma niet wordt uitgevoerd, start u de computer opnieuw op.

- Voer de opdracht

sc query GlobalSecureAccessDrivernogmaals uit. - Als het probleem onopgeloste blijft, installeert u de Global Secure Access-client opnieuw.

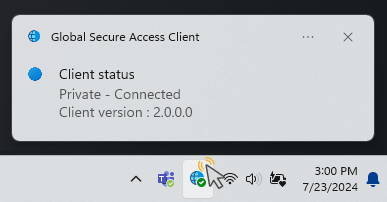

Clientladetoepassing die wordt uitgevoerd

Het GlobalSecureAccessClient.exe-proces voert de client-UX uit in het systeemvak.

Als u het pictogram Globale beveiligde toegang niet in het systeemvak ziet, kunt u het uitvoeren vanaf het volgende pad:

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

Het profielregister doorsturen bestaat

Met deze test wordt gecontroleerd of de volgende registersleutel bestaat:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

Als de registersleutel niet bestaat, probeert u het doorsturen van beleid af te dwingen:

- Verwijder de

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestampregistersleutel als deze bestaat. - Start de service opnieuw op.

Global Secure Access Policy Retriever Service - Controleer of de twee registersleutels zijn gemaakt.

- Als dat niet het is, zoekt u naar fouten in de Logboeken.

Doorstuurprofiel komt overeen met het verwachte schema

Met deze test wordt gecontroleerd of het doorstuurprofiel in het register een geldige indeling heeft die de client kan lezen.

Als deze test mislukt, controleert u of u het meest bijgewerkte doorstuurprofiel van uw tenant gebruikt door de volgende stappen uit te voeren:

- Verwijder de volgende registersleutels:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- Start de service opnieuw op.

Global Secure Access Policy Retriever Service - Start de global Secure Access-client opnieuw op.

- Voer de statuscontrole opnieuw uit.

- Als het probleem niet wordt opgelost met de vorige stappen, voert u een upgrade uit van de global Secure Access-client naar de nieuwste versie.

- Als het probleem nog steeds bestaat, neemt u contact op met Microsoft Ondersteuning.

Break-glass-modus uitgeschakeld

Break-glass-modus voorkomt dat de Global Secure Access-client netwerkverkeer tunnelt naar de Global Secure Access-cloudservice. In de break-glass-modus worden alle verkeersprofielen in de Global Secure Access-portal uitgeschakeld en wordt verwacht dat de Global Secure Access-client geen verkeer tunnelt.

De client instellen voor het verkrijgen van verkeer en tunnel dat verkeer naar de Global Secure Access-service:

- Meld u als tenantbeheerder aan bij het Microsoft Entra-beheercentrum.

- Navigeer naar Global Secure Access>Connect>Traffic Forwarding.

- Schakel ten minste één van de verkeersprofielen in die overeenkomen met de behoeften van uw organisatie.

De Global Secure Access-client moet binnen één uur het bijgewerkte doorstuurprofiel ontvangen nadat u wijzigingen hebt aangebracht in de portal.

Diagnostische URL's in het doorstuurprofiel

Voor elk kanaal dat is geactiveerd in het doorstuurprofiel, controleert deze test of de configuratie een URL bevat om de status van de service te testen.

Als u de status wilt weergeven, dubbelklikt u op het systeemvak van de Global Secure Access-client.

Als deze test mislukt, is dit meestal het gevolg van een intern probleem met Global Secure Access. Neem contact op met Microsoft Ondersteuning.

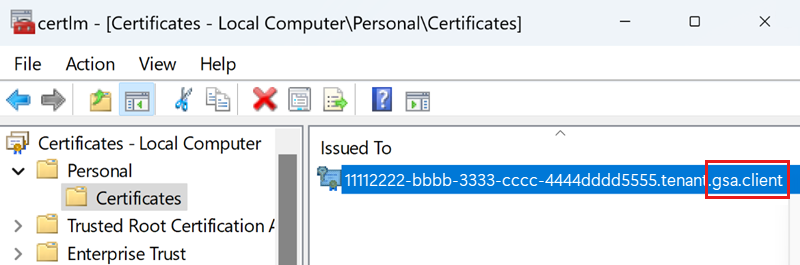

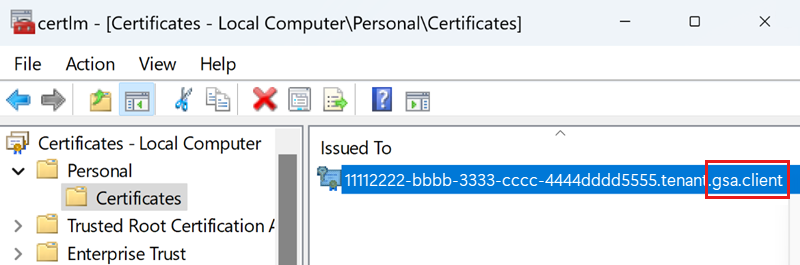

Verificatiecertificaat bestaat

Met deze test wordt gecontroleerd of er een certificaat bestaat op het apparaat voor de MTLS-verbinding (Mutual Transport Layer Security) met de Global Secure Access-cloudservice.

Tip

Deze test wordt niet weergegeven als mTLS nog niet is ingeschakeld voor uw tenant.

Als deze test mislukt, schrijft u zich in voor een nieuw certificaat door de volgende stappen uit te voeren:

- Start de Microsoft Management-console door de volgende opdracht in te voeren in de opdrachtprompt:

certlm.msc. - Navigeer in het certlm-venster naar Persoonlijke>certificaten.

- Verwijder het certificaat dat eindigt op gsa.client, als het bestaat.

- Verwijder de volgende registersleutel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Start de global Secure Access Management-service opnieuw op in de MMC-services.

- Vernieuw de certificaten MMC om te controleren of er een nieuw certificaat is gemaakt.

Het inrichten van een nieuw certificaat kan enkele minuten duren. - Controleer het gebeurtenislogboek van de Global Secure Access-client op fouten.

- Voer de statuscontroletests opnieuw uit.

Verificatiecertificaat is geldig

Met deze test wordt gecontroleerd of het verificatiecertificaat dat wordt gebruikt voor de mTLS-verbinding met de Global Secure Access-cloudservice geldig is.

Tip

Deze test wordt niet weergegeven als mTLS nog niet is ingeschakeld voor uw tenant.

Als deze test mislukt, schrijft u zich in voor een nieuw certificaat door de volgende stappen uit te voeren:

- Start de Microsoft Management-console door de volgende opdracht in te voeren in de opdrachtprompt:

certlm.msc. - Navigeer in het certlm-venster naar Persoonlijke>certificaten.

- Verwijder het certificaat dat eindigt op gsa.client.

- Verwijder de volgende registersleutel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Start de global Secure Access Management-service opnieuw op in de MMC-services.

- Vernieuw de certificaten MMC om te controleren of er een nieuw certificaat is gemaakt.

Het inrichten van een nieuw certificaat kan enkele minuten duren. - Controleer het gebeurtenislogboek van de Global Secure Access-client op fouten.

- Voer de statuscontroletests opnieuw uit.

DNS via HTTPS wordt niet ondersteund

Voor de Global Secure Access-client om netwerkverkeer te verkrijgen door een FQDN-bestemming (Fully Qualified Domain Name) (in plaats van een IP-doel), moet de client de DNS-aanvragen lezen die door het apparaat naar de DNS-server worden verzonden. Dit betekent dat als het doorstuurprofiel FQDN-regels bevat, u DNS via HTTPS moet uitschakelen.

Beveiligde DNS uitgeschakeld in het besturingssysteem

Als u DNS via HTTPS in Windows wilt uitschakelen, raadpleegt u Secure DNS Client via HTTPS (DoH).

Belangrijk

U moet DNS via HTTPS uitschakelen om de global Secure Access-clientstatuscontrole uit te voeren.

Beveiligde DNS uitgeschakeld in browsers (Microsoft Edge, Chrome, Firefox)

Controleer of Secure DNS is uitgeschakeld voor elk van de volgende browsers:

Beveiligde DNS uitgeschakeld in Microsoft Edge

DNS uitschakelen via HTTPS in Microsoft Edge:

- Start Microsoft Edge.

- Open het menu Instellingen en meer en selecteer Instellingen.

- Selecteer Privacy, zoeken en services.

- Stel in de sectie Beveiliging de beveiligde DNS gebruiken in om op te geven hoe u het netwerkadres opzoekt voor websites om uit te schakelen.

Beveiligde DNS uitgeschakeld in Chrome

DNS uitschakelen via HTTPS in Google Chrome:

- Open Chrome.

- Selecteer Aanpassen en beheren van Google Chrome en selecteer vervolgens Instellingen.

- Selecteer Privacy en beveiliging.

- Selecteer Beveiliging.

- Stel in de sectie Geavanceerd de wisselknop Secure DNS gebruiken in op uit.

Beveiligde DNS uitgeschakeld in Firefox

DNS uitschakelen via HTTPS in Mozilla Firefox:

- Open Firefox.

- Selecteer de knop Toepassingsmenu openen en selecteer vervolgens Instellingen.

- Selecteer Privacy en beveiliging.

- Selecteer uit in de sectie DNS via HTTPS.

RESPONSief DNS

Met deze test wordt gecontroleerd of de DNS-server die is geconfigureerd voor Windows, een DNS-antwoord retourneert.

Als deze test mislukt:

- De global Secure Access-client onderbreken.

- Controleer of de DNS-server die is geconfigureerd voor Windows bereikbaar is. Probeer bijvoorbeeld 'microsoft.com' op te lossen met behulp van het

nslookuphulpprogramma. - Controleer of er geen firewalls verkeer naar de DNS-server blokkeren.

- Configureer een alternatieve DNS-server en test opnieuw.

- De global Secure Access-client hervatten.

Magic IP ontvangen

Met deze controle wordt gecontroleerd of de client verkeer kan verkrijgen van een FQDN (Fully Qualified Domain Name).

Als de test mislukt:

- Start de client opnieuw op en test het opnieuw.

- Start Windows opnieuw op. Deze stap kan in zeldzame gevallen nodig zijn om vluchtige cache te verwijderen.

Token in cache

Met deze test wordt gecontroleerd of de client is geverifieerd bij Microsoft Entra.

Als de tokentest in de cache mislukt:

- Controleer of de services en het stuurprogramma worden uitgevoerd.

- Controleer of het pictogram van het systeemvak zichtbaar is.

- Als de aanmeldingsmelding wordt weergegeven, selecteert u Aanmelden.

- Als de aanmeldingsmelding niet wordt weergegeven, controleert u of deze zich in het meldingencentrum bevindt en selecteert u Aanmelden.

- Meld u aan met een gebruiker die lid is van dezelfde Entra-tenant waaraan het apparaat is gekoppeld.

- Controleer de netwerkverbinding.

- Beweeg de muisaanwijzer over het systeemvakpictogram en controleer of de client niet is uitgeschakeld door uw organisatie.

- Start de client opnieuw op en wacht enkele seconden.

- Zoek naar fouten in de Logboeken.

IPv4-voorkeur

Global Secure Access biedt nog geen ondersteuning voor het verkrijgen van verkeer voor bestemmingen met IPv6-adressen. U wordt aangeraden de client te configureren voor IPv4 via IPv6, als:

- Het doorstuurprofiel is ingesteld om verkeer te verkrijgen door IPv4 (in plaats van door FQDN).

- De FQDN die naar dit IP-adres is omgezet, wordt ook omgezet in een IPv6-adres.

Als u de client wilt configureren voor IPv4 via IPv6, stelt u de volgende registersleutel in:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Belangrijk

Voor wijzigingen in deze registerwaarde moet de computer opnieuw worden opgestart. Zie Richtlijnen voor het configureren van IPv6 in Windows voor geavanceerde gebruikers voor meer informatie.

Edge-hostnaam omgezet door DNS

Met deze test worden alle actieve verkeerstypen gecontroleerd: Microsoft 365, Privétoegang en Internettoegang. Als deze test mislukt, kan de DNS de hostnamen van de Global Secure Access-cloudservice niet oplossen en is de service daarom niet bereikbaar. Deze mislukte test kan worden veroorzaakt door een probleem met de internetverbinding of een DNS-server die openbare internethostnamen niet oplost.

Ga als volgt te werk om te controleren of de hostnaamomzetting correct werkt:

- Pauzeer de client.

- Voer de PowerShell-opdracht uit:

Resolve-DnsName -Name <edge's FQDN> - Als de oplossing van de hostnaam mislukt, voert u het volgende uit:

Resolve-DnsName -Name microsoft.com - Controleer of de DNS-servers zijn geconfigureerd voor deze computer:

ipconfig /all - Als het probleem niet wordt opgelost met de vorige stappen, kunt u overwegen een andere openbare DNS-server in te stellen.

Edge is bereikbaar

Met deze test worden alle actieve verkeerstypen gecontroleerd: Microsoft 365, Privétoegang en Internettoegang. Als deze test mislukt, heeft het apparaat geen netwerkverbinding met de global Secure Access-cloudservice.

Als de test mislukt:

- Controleer of het apparaat een internetverbinding heeft.

- Controleer of de firewall of proxy de verbinding met de rand niet blokkeert.

- Zorg ervoor dat IPv4 actief is op het apparaat. Momenteel werkt de rand alleen met een IPv4-adres.

- Stop de client en probeer

Test-NetConnection -ComputerName <edge's fqdn> -Port 443het opnieuw. - Probeer de PowerShell-opdracht vanaf een ander apparaat dat is verbonden met internet vanuit een openbaar netwerk.

Proxy uitgeschakeld

Met deze test wordt gecontroleerd of de proxy is geconfigureerd op het apparaat. Als het apparaat van de eindgebruiker is geconfigureerd voor het gebruik van een proxy voor uitgaand verkeer naar internet, moet u de doel-IP's/FQDN's uitsluiten die zijn verkregen door de client met een PAC-bestand (Proxy Auto-Configuration) of met het WPAD-protocol (Web Proxy Auto-Discovery).

Het PAC-bestand wijzigen

Voeg de IP-adressen/FQDN's toe die moeten worden getunneld naar global Secure Access Edge als uitsluitingen in het PAC-bestand, zodat HTTP-aanvragen voor deze bestemmingen niet worden omgeleid naar de proxy. (Deze IP-adressen/FQDN's zijn ook ingesteld op tunnel naar globale beveiligde toegang in het doorstuurprofiel.) Als u de status van de client correct wilt weergeven, voegt u de FQDN toe die wordt gebruikt voor het testen van de status naar de uitsluitingslijst: .edgediagnostic.globalsecureaccess.microsoft.com.

Voorbeeld van EEN PAC-bestand met uitsluitingen:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

Een systeemvariabele toevoegen

De Global Secure Access-client configureren voor het routeren van globaal secure access-verkeer via een proxy:

- Stel een systeemomgevingsvariabele in Windows in op

grpc_proxyde waarde van het proxyadres. Bijvoorbeeld:http://10.1.0.10:8080. - Start de global Secure Access-client opnieuw op.

Tunneling is gelukt

Met deze test wordt elk actief verkeersprofiel in het doorstuurprofiel (Microsoft 365, Privétoegang en Internettoegang) gecontroleerd om te controleren of verbindingen met de statusservice van het bijbehorende kanaal zijn getunneld.

Als deze test mislukt:

- Controleer de Logboeken op fouten.

- Start de client opnieuw op en probeer het opnieuw.

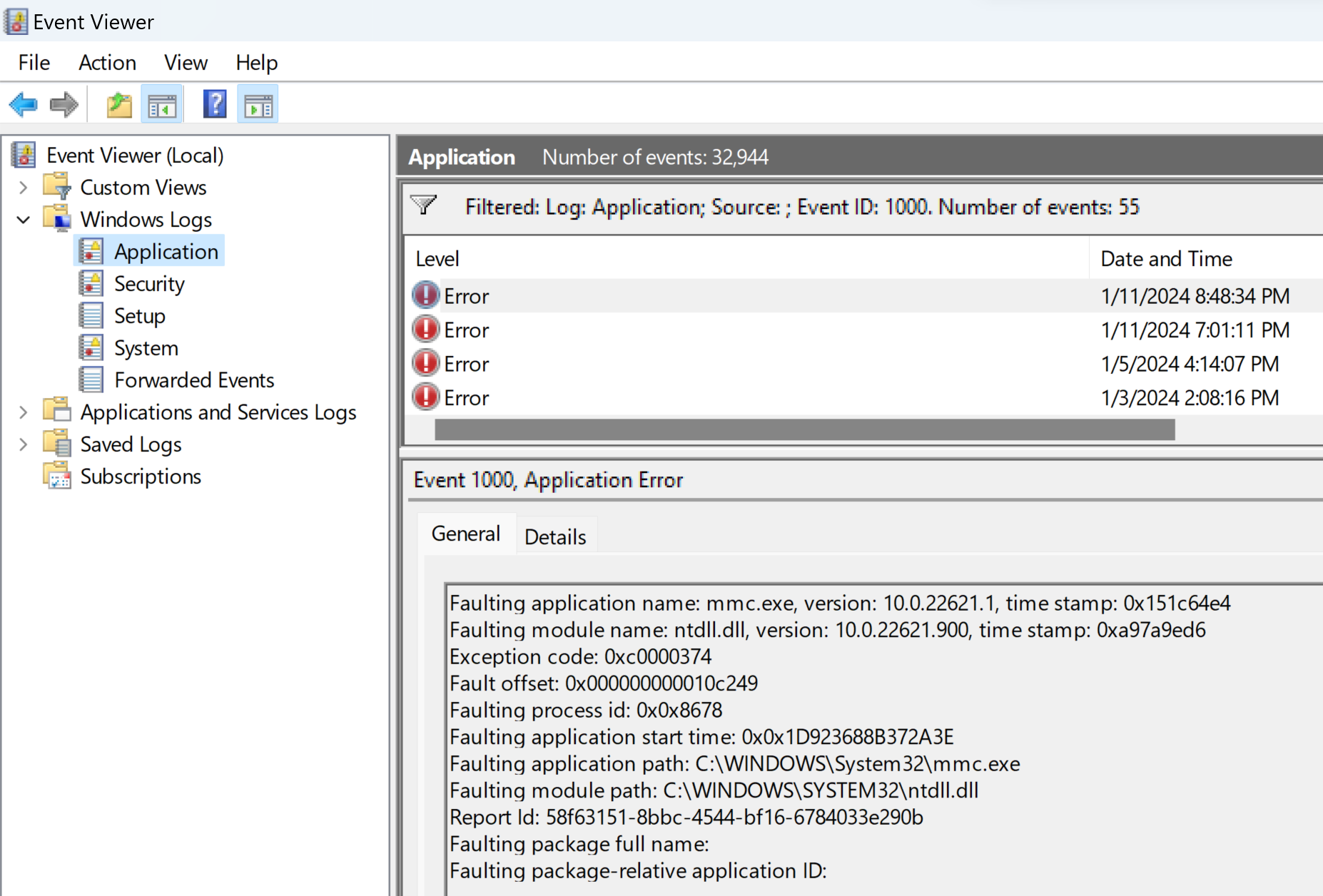

Global Secure Access-processen in orde (afgelopen 24 uur)

Als deze test mislukt, betekent dit dat ten minste één proces van de client is vastgelopen in de afgelopen 24 uur.

Als alle andere tests slagen, moet de client momenteel functioneren. Het kan echter handig zijn om het procesdumpbestand te onderzoeken om de toekomstige stabiliteit te vergroten en om beter te begrijpen waarom het proces is vastgelopen.

Het procesdumpbestand onderzoeken wanneer een proces vastloopt:

- Dumps voor gebruikersmodus configureren:

- Voeg de volgende registersleutel toe:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps - Voeg een

REG_SZ DumpFolderregisterwaarde toe en stel de bijbehorende gegevens in op de bestaande DumpFolder waar u het dumpbestand wilt opslaan.

- Voeg de volgende registersleutel toe:

- Reproduceer het probleem om een nieuw dumpbestand te maken in de geselecteerde DumpFolder.

- Open een ticket voor Microsoft Ondersteuning en voeg het dumpbestand toe en de stappen om het probleem te reproduceren.

- Bekijk de Logboeken logboeken en filter op crash-gebeurtenissen (filter huidige logboeken: Gebeurtenis-id = 1000).

- Sla het gefilterde logboek op als een bestand en voeg het logboekbestand toe aan het ondersteuningsticket.

QUIC wordt niet ondersteund voor internettoegang

Omdat QUIC nog niet wordt ondersteund voor internettoegang, kan verkeer naar poorten 80 UDP en 443 UDP niet worden getunneld.

Tip

QUIC wordt momenteel ondersteund in Privétoegang en Microsoft 365-workloads.

Beheerders kunnen HET QUIC-protocol uitschakelen dat clients activeren om terug te vallen op HTTPS via TCP, wat volledig wordt ondersteund in Internettoegang.

QUIC uitgeschakeld in Microsoft Edge

Quic uitschakelen in Microsoft Edge:

- Open Microsoft Edge.

- Plak

edge://flags/#enable-quicde adresbalk. - Stel de vervolgkeuzelijst Experimenteel QUIC-protocol in op Uitgeschakeld.

QUIC uitgeschakeld in Chrome

Quic uitschakelen in Google Chrome:

- Open Google Chrome.

- Plak

chrome://flags/#enable-quicde adresbalk. - Stel de vervolgkeuzelijst Experimenteel QUIC-protocol in op Uitgeschakeld.

QUIC uitgeschakeld in Mozilla Firefox

Quic uitschakelen in Mozilla Firefox:

- Open Firefox.

- Plak

about:configde adresbalk. - Plak in

network.http.http3.enablehet veld Naam van zoekvoorkeur . - Schakel de optie network.http.http3.enable in op false.