Logboeken archiveren en rapporteren over rechtenbeheer in Azure Monitor

Microsoft Entra ID slaat auditgebeurtenissen maximaal 30 dagen op in het auditlogboek. U kunt de controlegegevens echter langer bewaren dan de standaardretentieperiode, zoals wordt beschreven in hoelang slaat Microsoft Entra ID rapportagegegevens op? door deze te routeren naar een Azure Storage-account of met behulp van Azure Monitor. Vervolgens kunt u werkmappen en aangepaste query's en rapporten voor deze gegevens gebruiken.

Microsoft Entra-id configureren voor het gebruik van Azure Monitor

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Voordat u de Azure Monitor-werkmappen gebruikt, moet u Microsoft Entra-id configureren om een kopie van de auditlogboeken naar Azure Monitor te verzenden.

Voor het archiveren van Microsoft Entra-auditlogboeken moet u Azure Monitor hebben in een Azure-abonnement. Meer informatie over de vereisten en geschatte kosten voor het gebruik van Azure Monitor in Microsoft Entra-activiteitenlogboeken in Azure Monitor.

Meld u als beveiligingsbeheerder aan bij het Microsoft Entra-beheercentrum. Zorg ervoor dat u toegang hebt tot de resourcegroep met de Azure Monitor-werkruimte.

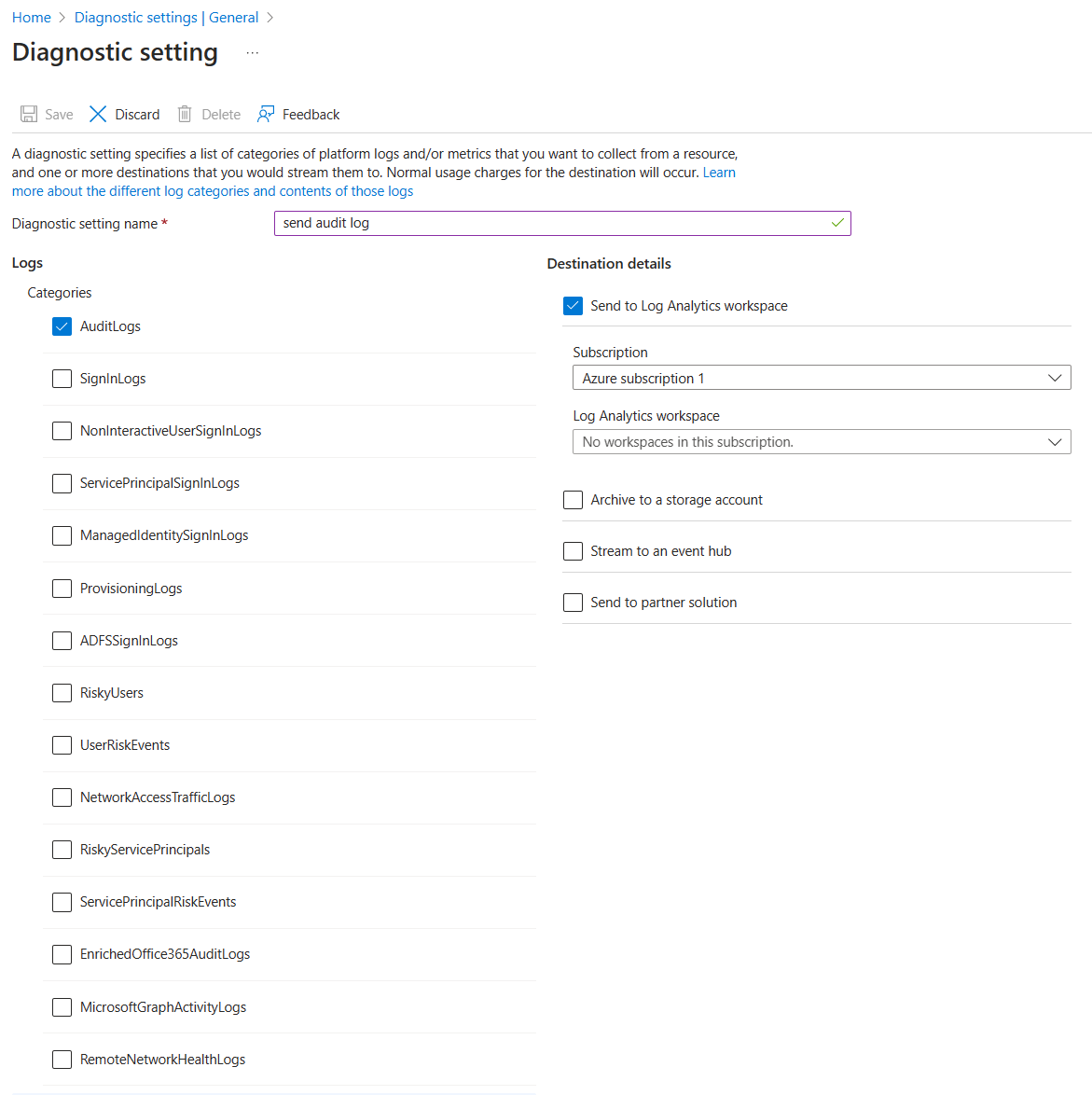

Blader naar diagnostische instellingen voor identiteitsbewaking>en status>.

Controleer of er al een instelling is om de auditlogboeken naar die werkruimte te verzenden.

Als er nog geen instelling is, selecteert u Diagnostische instelling toevoegen. Gebruik de instructies in Microsoft Entra-logboeken integreren met Azure Monitor-logboeken om het Auditlogboek van Microsoft Entra naar de Azure Monitor-werkruimte te verzenden.

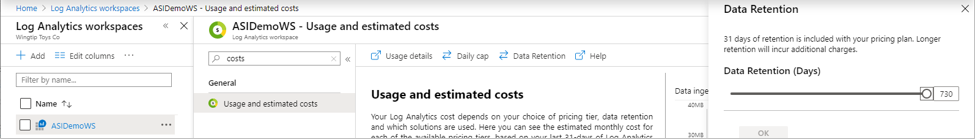

Nadat het logboek naar Azure Monitor is verzonden, selecteert u Log Analytics-werkruimten en selecteert u de werkruimte die de Microsoft Entra-auditlogboeken bevat.

Selecteer Gebruik en geschatte kosten en selecteer Gegevensretentie. Wijzig de schuifregelaar in het aantal dagen dat u de gegevens wilt behouden om te voldoen aan uw auditvereisten.

Later kunt u de werkmap Datumbereik voor gearchiveerde logboeken gebruiken om het datumbereik in uw werkruimte weer te geven:

Blader naar Werkmappen voor identiteitsbewaking>en -status>.

Vouw de sectie Probleemoplossing voor Microsoft Entra uit en selecteer het datumbereik van gearchiveerde logboeken.

Gebeurtenissen voor een toegangspakket weergeven

Als u gebeurtenissen voor een toegangspakket wilt weergeven, moet u toegang hebben tot de onderliggende Azure Monitor-werkruimte (zie Toegang tot logboekgegevens en werkruimten beheren in Azure Monitor voor informatie) en in een van de volgende rollen:

- Globale beheerder

- Beveiligingsbeheer

- Beveiligingslezer

- Rapportenlezer

- Toepassingsbeheerder

U kunt met behulp van de volgende procedure de gebeurtenissen weergeven:

Selecteer Identiteit in het Microsoft Entra-beheercentrum en selecteer Vervolgens Werkmappen. Als u slechts één abonnement hebt, gaat u verder met stap 3.

Als u meerdere abonnementen hebt, selecteert u het abonnement met de werkruimte.

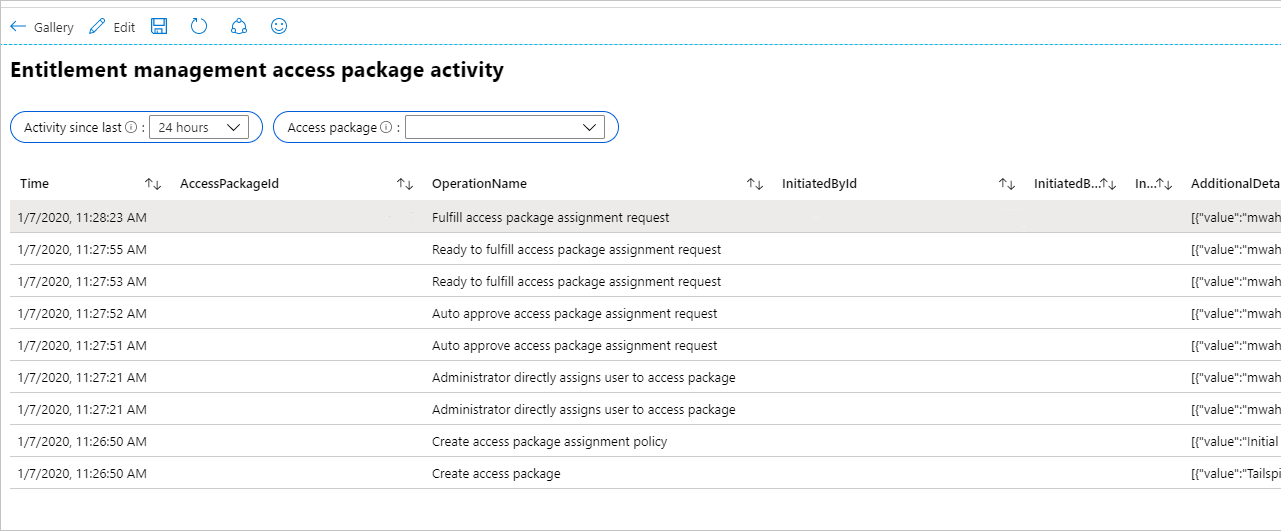

Selecteer de werkmap met de naam Activiteit van toegangspakket.

Selecteer in die werkmap een tijdsbereik (wijzig in Alle als u dit niet zeker weet) en selecteer een toegangspakket-id in de vervolgkeuzelijst met alle toegangspakketten die tijdens dat tijdsbereik activiteiten hadden. De gebeurtenissen die betrekking hebben op het toegangspakket dat is opgetreden tijdens het geselecteerde tijdsbereik, worden weergegeven.

Elke rij bevat de tijd, toegangspakket-id, de naam van de bewerking, de object-id, UPN en de weergavenaam van de gebruiker die de bewerking heeft gestart. Meer informatie vindt u in JSON.

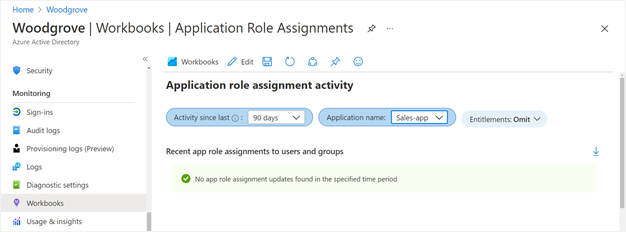

Als u wilt zien of er wijzigingen zijn aangebracht in toepassingsroltoewijzingen voor een toepassing die niet te wijten was aan toegang tot pakkettoewijzingen, zoals door een globale beheerder die een gebruiker rechtstreeks toewijst aan een toepassingsrol, kunt u de werkmap met de naam Toepassingsrolactiviteit selecteren.

Aangepaste Azure Monitor-query's maken met behulp van het Microsoft Entra-beheercentrum

U kunt uw eigen query's maken op Microsoft Entra-controlegebeurtenissen, inclusief rechtenbeheergebeurtenissen.

Selecteer in het Microsoft Entra-beheercentrum logboeken onder de sectie Bewaking in het linkernavigatiemenu om een nieuwe querypagina te maken.

Uw werkruimte wordt linksboven op de querypagina weergegeven. Als u meerdere Azure Monitor-werkruimten hebt en de werkruimte die u gebruikt om Microsoft Entra-controlegebeurtenissen op te slaan, wordt niet weergegeven, selecteert u Bereik selecteren. Selecteer vervolgens het juiste abonnement en de werkruimte.

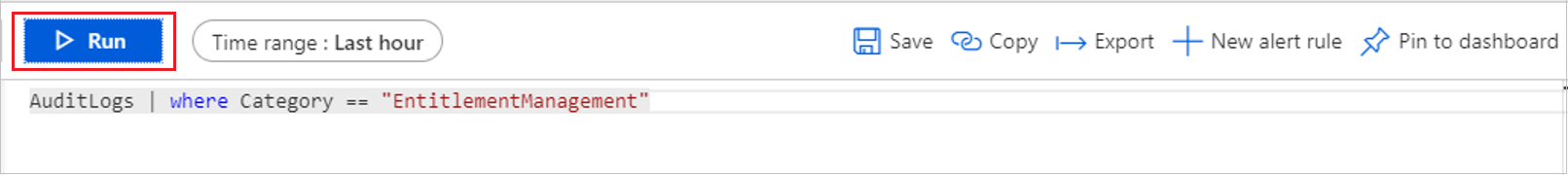

Verwijder vervolgens in het tekstgebied van de query de tekenreeks 'search *' en vervang deze door de volgende query:

AuditLogs | where Category == "EntitlementManagement"Selecteer vervolgens Uitvoeren.

In de tabel ziet u standaard de gebeurtenissen in het auditlogboek voor rechtenbeheer van het afgelopen uur. U kunt de instelling Tijdsbereik wijzigen om oudere gebeurtenissen weer te geven. Als u deze instelling wijzigt, worden echter alleen gebeurtenissen weergegeven die zijn opgetreden nadat de Microsoft Entra-id is geconfigureerd voor het verzenden van gebeurtenissen naar Azure Monitor.

Als u de oudste en nieuwste auditgebeurtenissen in Azure Monitor wilt weten, gebruikt u de volgende query:

AuditLogs | where TimeGenerated > ago(3653d) | summarize OldestAuditEvent=min(TimeGenerated), NewestAuditEvent=max(TimeGenerated) by Type

Aangepaste Azure Monitor-query's maken met behulp van Azure PowerShell

U kunt logboeken openen via PowerShell nadat u Microsoft Entra-id hebt geconfigureerd om logboeken naar Azure Monitor te verzenden. Verzend vervolgens query's vanuit scripts of de PowerShell-opdrachtregel, zonder dat u een globale beheerder in de tenant hoeft te zijn.

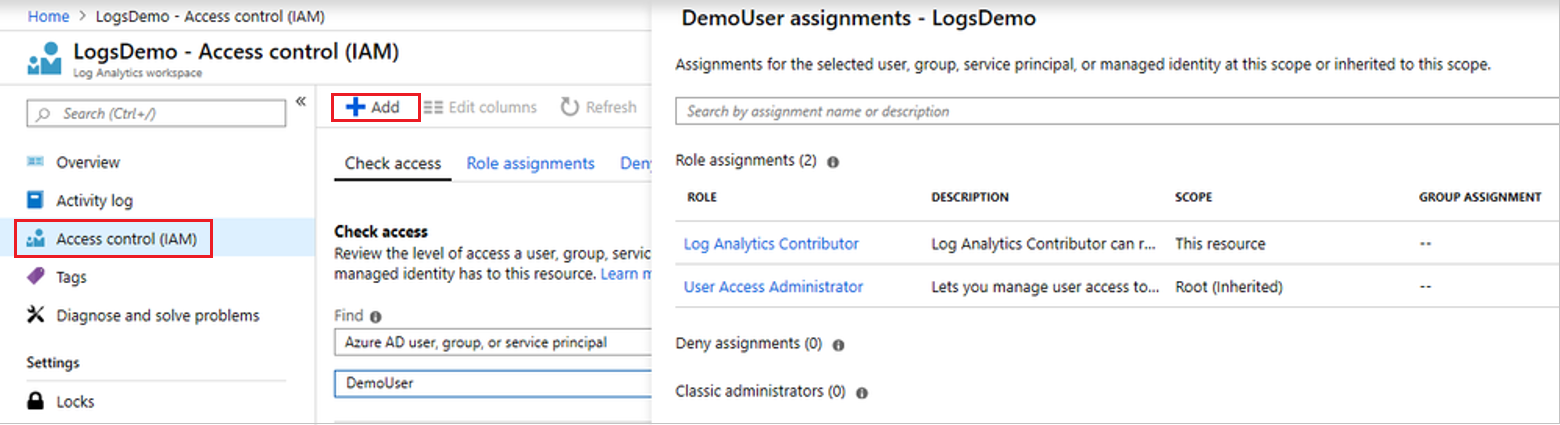

Zorg ervoor dat de gebruiker of service-principal de juiste roltoewijzing heeft

Zorg ervoor dat u, de gebruiker of service-principal die wordt geverifieerd bij Microsoft Entra-id, de juiste Azure-rol heeft in de Log Analytics-werkruimte. De rolopties zijn Lezer van Log Analytics en Inzender van Log Analytics. Als u al een van deze rollen hebt, gaat u verder met het ophalen van de Log Analytics-id met één Azure-abonnement.

Voer de volgende stappen uit om de roltoewijzing in te stellen en een query te maken:

Zoek in het Microsoft Entra-beheercentrum de Log Analytics-werkruimte.

Selecteer Access Control (IAM).

Selecteer Vervolgens Toevoegen om een roltoewijzing toe te voegen.

Azure PowerShell-module installeren

Zodra u de juiste roltoewijzing hebt, start u PowerShell en installeert u de Azure PowerShell-module (als u dat nog niet hebt gedaan) door het volgende te typen:

install-module -Name az -allowClobber -Scope CurrentUser

U bent nu klaar om te verifiëren bij Microsoft Entra ID en de id op te halen van de Log Analytics-werkruimte die u opvraagt.

Log Analytics-id ophalen met één Azure-abonnement

Als u slechts één Azure-abonnement en één Log Analytics-werkruimte hebt, typt u het volgende om te verifiëren bij Microsoft Entra-id, maakt u verbinding met dat abonnement en haalt u die werkruimte op:

Connect-AzAccount

$wks = Get-AzOperationalInsightsWorkspace

Log Analytics-id ophalen met meerdere Azure-abonnementen

Get-AzOperationalInsightsWorkspace werkt in één abonnement tegelijk. Dus als u meerdere Azure-abonnementen hebt, wilt u ervoor zorgen dat u verbinding maakt met het abonnement met de Log Analytics-werkruimte met de Microsoft Entra-logboeken.

De volgende cmdlets geven een lijst met abonnementen weer en zoeken de id van het abonnement met de Log Analytics-werkruimte:

Connect-AzAccount

$subs = Get-AzSubscription

$subs | ft

U kunt opnieuw verifiëren en uw PowerShell-sessie koppelen aan dat abonnement met behulp van een opdracht zoals Connect-AzAccount –Subscription $subs[0].id. Zie Aanmelden met Azure PowerShell voor meer informatie over het verifiëren bij Azure vanuit PowerShell, inclusief niet-interactief.

Als u meerdere Log Analytics-werkruimten in dat abonnement hebt, retourneert de cmdlet Get-AzOperationalInsightsWorkspace de lijst met werkruimten. Vervolgens kunt u de logboeken van Microsoft Entra vinden. Het CustomerId veld dat door deze cmdlet wordt geretourneerd, is hetzelfde als de waarde van de werkruimte-id die wordt weergegeven in het Microsoft Entra-beheercentrum in het overzicht van de Log Analytics-werkruimte.

$wks = Get-AzOperationalInsightsWorkspace

$wks | ft CustomerId, Name

De query naar de Log Analytics-werkruimte verzenden

Als u eenmaal een werkruimte hebt geïdentificeerd, kunt u Invoke-AzOperationalInsightsQuery gebruiken om een Kusto-query naar die werkruimte te verzenden. Deze query's worden geschreven in de Kusto-querytaal.

U kunt bijvoorbeeld het datumbereik van de auditgebeurtenisrecords ophalen uit de Log Analytics-werkruimte met PowerShell-cmdlets om een query te verzenden, zoals:

$aQuery = "AuditLogs | where TimeGenerated > ago(3653d) | summarize OldestAuditEvent=min(TimeGenerated), NewestAuditEvent=max(TimeGenerated) by Type"

$aResponse = Invoke-AzOperationalInsightsQuery -WorkspaceId $wks[0].CustomerId -Query $aQuery

$aResponse.Results |ft

U kunt ook rechtenbeheergebeurtenissen ophalen met behulp van een query zoals:

$bQuery = 'AuditLogs | where Category == "EntitlementManagement"'

$bResponse = Invoke-AzOperationalInsightsQuery -WorkspaceId $wks[0].CustomerId -Query $Query

$bResponse.Results |ft

Queryfilters gebruiken

U kunt het TimeGenerated veld opnemen om een query te bepalen op een bepaald tijdsbereik. Als u bijvoorbeeld de controlelogboekgebeurtenissen wilt ophalen voor het toewijzingsbeleid voor rechtenbeheertoegangspakketten dat in de afgelopen 90 dagen wordt gemaakt of bijgewerkt, kunt u een query opgeven die dit veld bevat, evenals het categorie- en bewerkingstype.

AuditLogs |

where TimeGenerated > ago(90d) and Category == "EntitlementManagement" and Result == "success" and (AADOperationType == "CreateEntitlementGrantPolicy" or AADOperationType == "UpdateEntitlementGrantPolicy") |

project ActivityDateTime,OperationName, InitiatedBy, AdditionalDetails, TargetResources

Voor controlegebeurtenissen van sommige services, zoals rechtenbeheer, kunt u ook uitbreiden en filteren op de betreffende eigenschappen van de resources die worden gewijzigd. U kunt bijvoorbeeld alleen die auditlogboekrecords bekijken voor het maken of bijwerken van toegangspakkettoewijzingsbeleid, waarvoor geen goedkeuring is vereist voor gebruikers om een toewijzing toe te voegen.

AuditLogs |

where TimeGenerated > ago(90d) and Category == "EntitlementManagement" and Result == "success" and (AADOperationType == "CreateEntitlementGrantPolicy" or AADOperationType == "UpdateEntitlementGrantPolicy") |

mv-expand TargetResources |

where TargetResources.type == "AccessPackageAssignmentPolicy" |

project ActivityDateTime,OperationName,InitiatedBy,PolicyId=TargetResources.id,PolicyDisplayName=TargetResources.displayName,MP1=TargetResources.modifiedProperties |

mv-expand MP1 |

where (MP1.displayName == "IsApprovalRequiredForAdd" and MP1.newValue == "\"False\"") |

order by ActivityDateTime desc