Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Met Privileged Identity Management (PIM) in Microsoft Entra ID kunt u activiteiten, activeringen en controlegeschiedenis voor Azure-resources binnen uw organisatie bekijken. Dit omvat abonnementen, resourcegroepen en zelfs virtuele machines. Elke resource in het Microsoft Entra-beheercentrum dat gebruikmaakt van de functionaliteit voor op rollen gebaseerd toegangsbeheer van Azure, kan profiteren van de mogelijkheden voor beveiliging en levenscyclusbeheer in Privileged Identity Management. Als u gegevens langer wilt bewaren dan de standaardretentieperiode, kunt u Azure Monitor gebruiken om deze te routeren naar een Azure-opslagaccount. Zie Logboeken van Microsoft Entra archiveren naar een Azure-opslagaccount voor meer informatie.

Notitie

Als uw organisatie beheerfuncties heeft uitbesteed aan een serviceprovider die Gebruikmaakt van Azure Lighthouse, worden roltoewijzingen die zijn geautoriseerd door die serviceprovider, hier niet weergegeven.

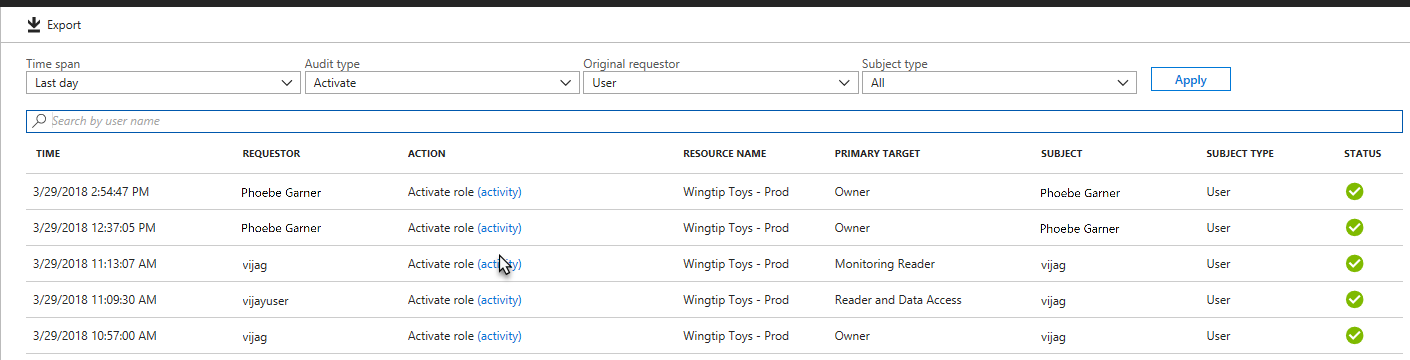

Activiteit en activeringen weergeven

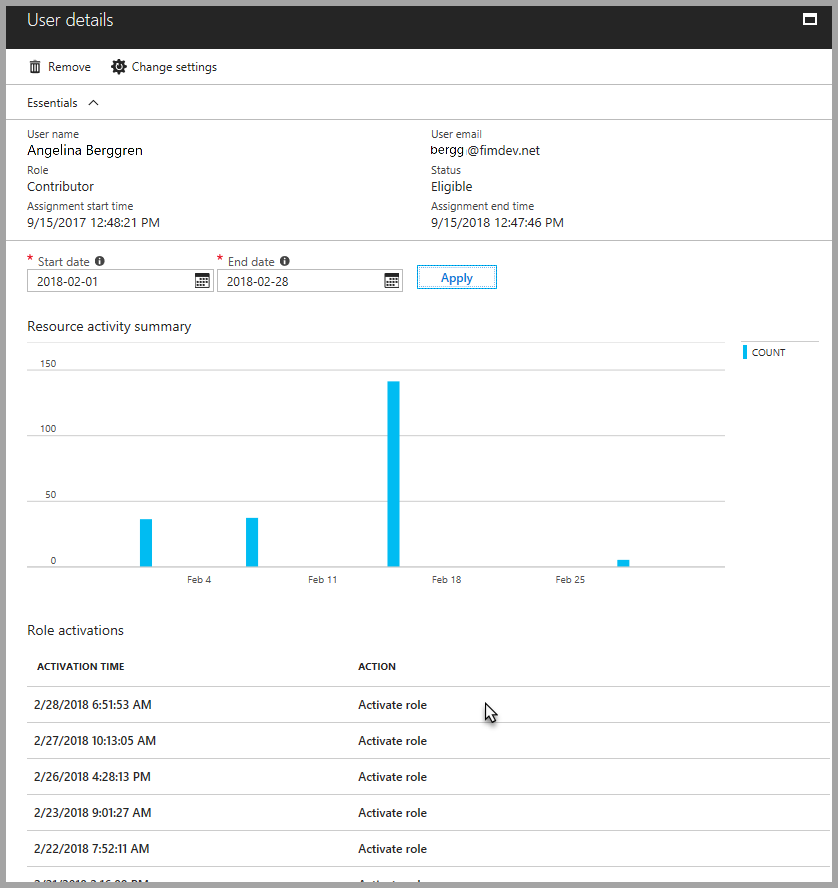

Als u de acties wilt bekijken die een specifieke gebruiker in verschillende resources heeft uitgevoerd, bekijkt u de Azure-resourceactiviteit die is gekoppeld aan de activeringsperiode.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

Blader naar ID Governance>Privileged Identity Management>Azure-resources.

Selecteer de resource waarvoor u de activiteit en activeringen wilt weergeven.

Selecteer Rollen of Leden.

Een gebruiker selecteren.

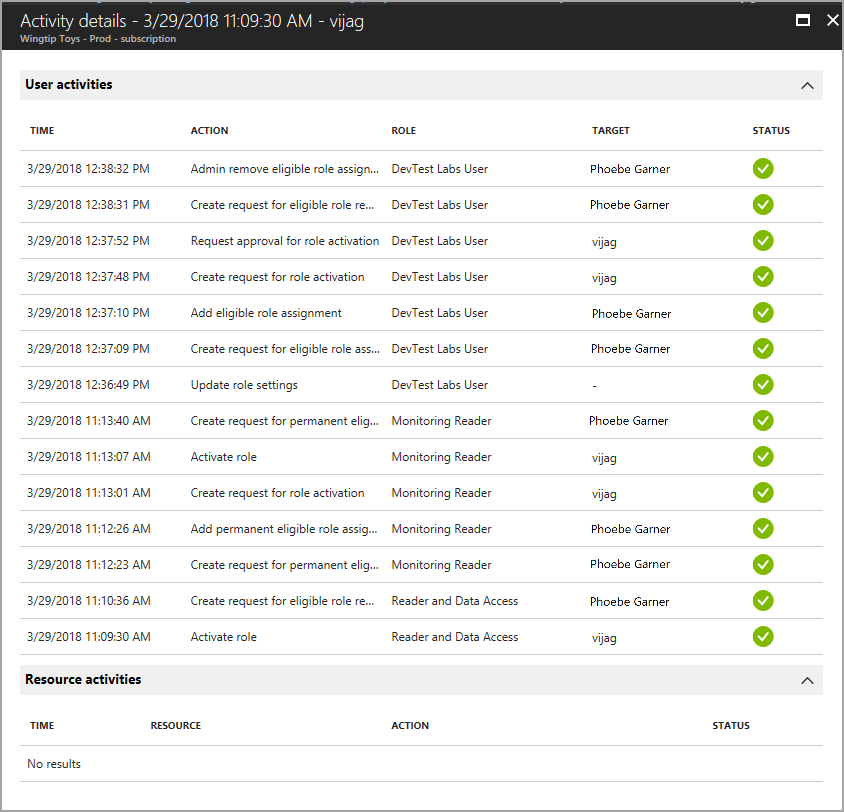

U ziet een samenvatting van de acties van de gebruiker in Azure-resources op datum. Ook worden de recente rolactiveringen in dezelfde periode weergegeven.

Selecteer een specifieke rolactivering om details en overeenkomstige Azure-resource activiteiten te bekijken die plaatsvonden terwijl die gebruiker actief was.

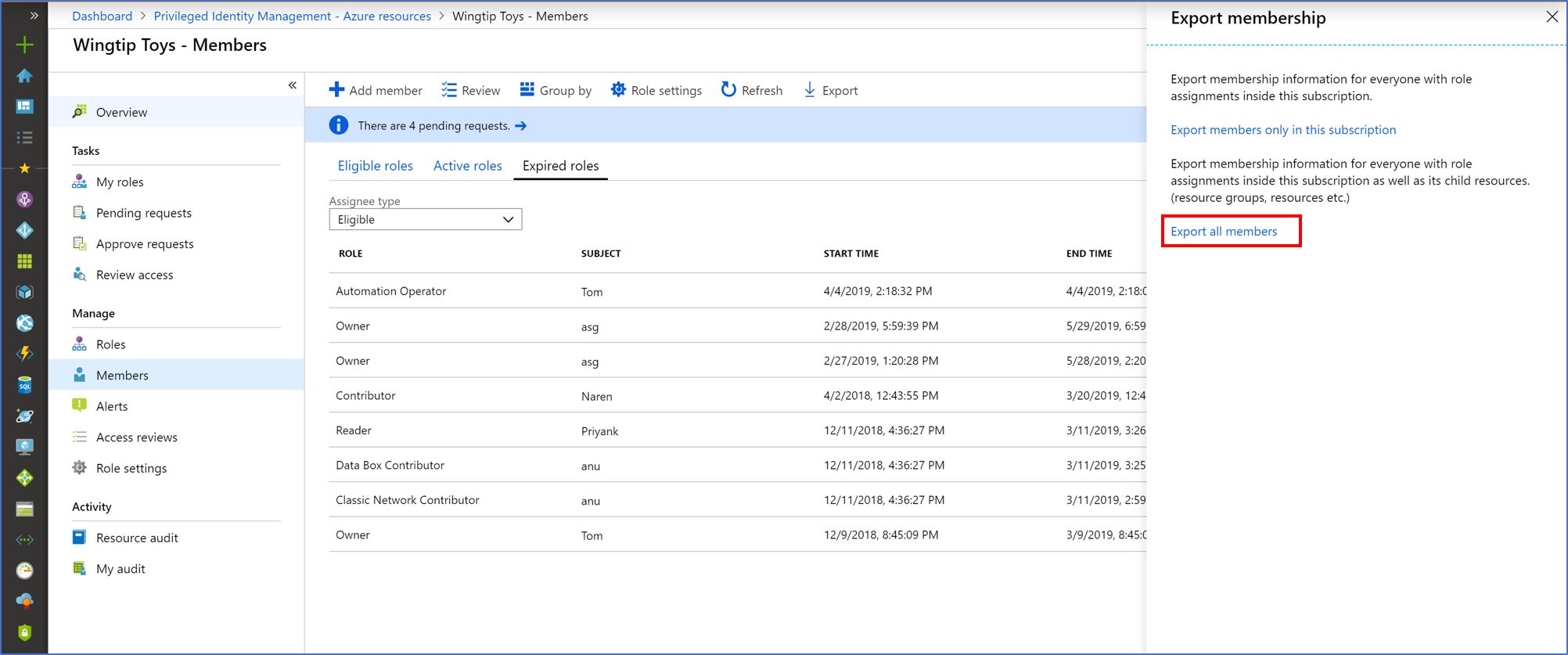

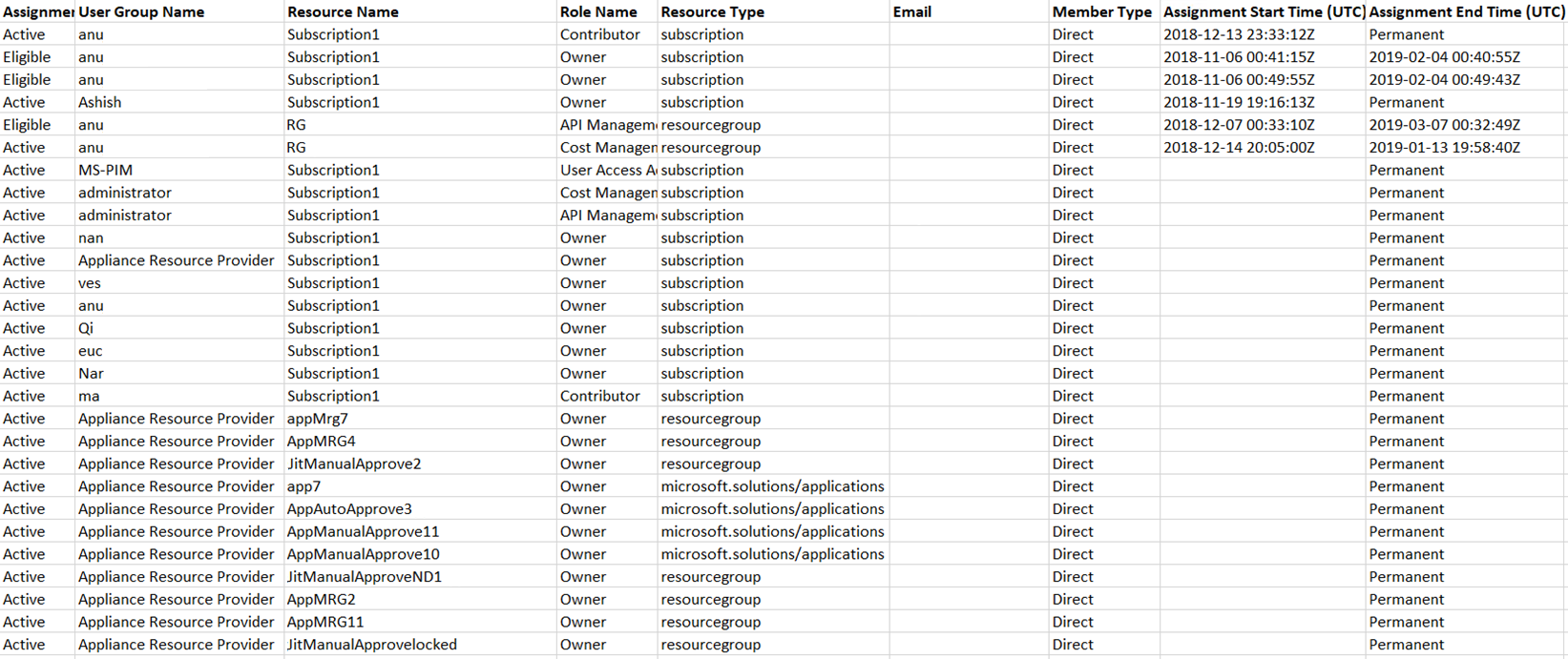

Roltoewijzingen met onderliggende elementen exporteren

Mogelijk hebt u een nalevingsvereiste waarbij u een volledige lijst met roltoewijzingen aan auditors moet opgeven. Privileged Identity Management kunt u query's uitvoeren op roltoewijzingen bij een specifieke resource, waaronder roltoewijzingen voor alle onderliggende resources. Voorheen was het moeilijk voor beheerders om een volledige lijst met roltoewijzingen voor een abonnement op te halen en moesten ze roltoewijzingen voor elke specifieke resource exporteren. Met behulp van Privileged Identity Management kunt u query's uitvoeren op alle actieve en in aanmerking komende roltoewijzingen in een abonnement, inclusief roltoewijzingen voor alle resourcegroepen en resources.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

Blader naar ID Governance>Privileged Identity Management>Azure-resources.

Selecteer de resource waarvoor u roltoewijzingen wilt exporteren, zoals een abonnement.

Selecteer Opdrachten.

Selecteer Exporteren om het deelvenster Lidmaatschap exporteren te openen.

Selecteer Alle leden exporteren om alle roltoewijzingen in een CSV-bestand te exporteren.

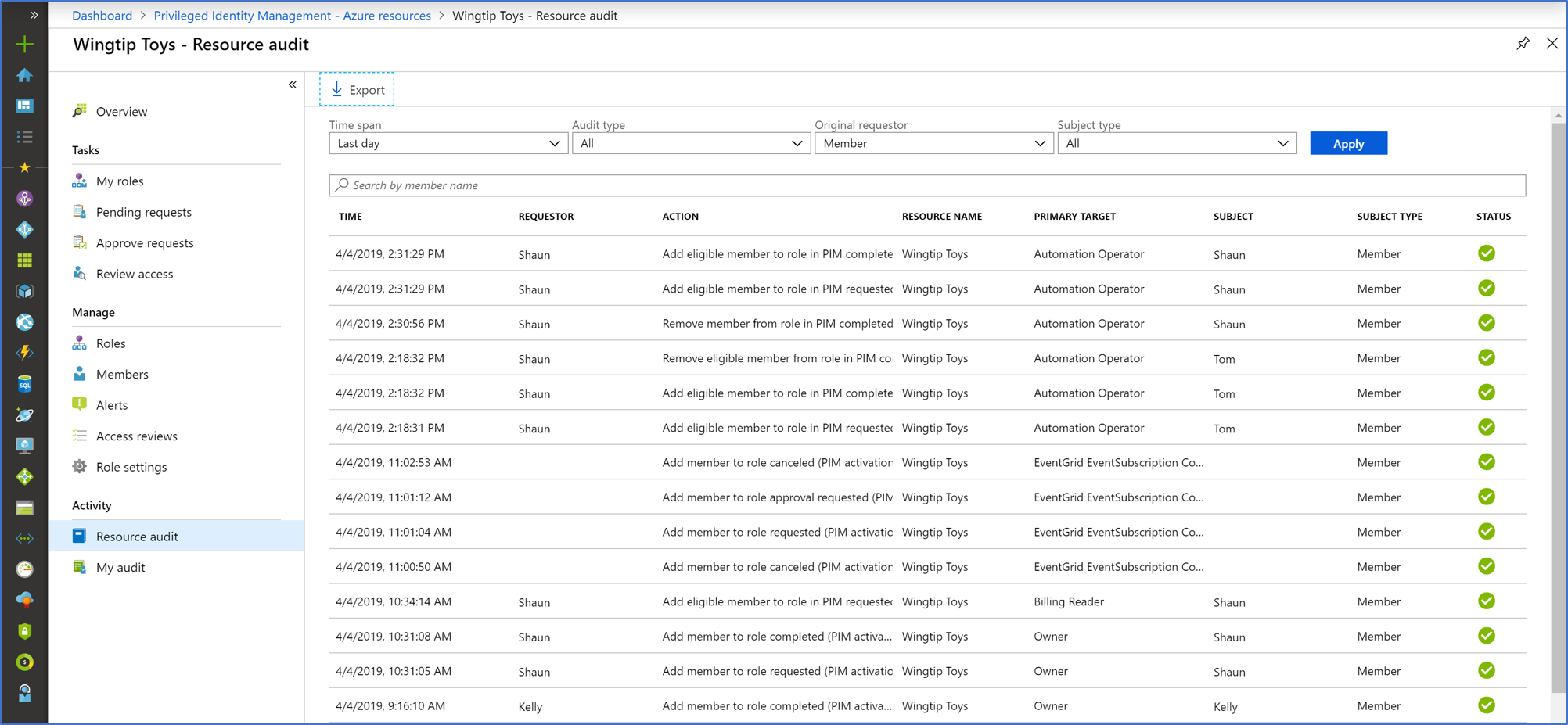

De resourcecontrolegeschiedenis weergeven

Resource-audit geeft u een overzicht van alle rolactiviteiten voor een resource.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

Blader naar ID Governance>Privileged Identity Management>Azure-resources.

Selecteer de resource waarvoor u de controlegeschiedenis wilt weergeven.

Selecteer Resource-audit.

Filter de geschiedenis met behulp van een vooraf gedefinieerde datum of aangepast bereik.

Selecteer Activeren (Toegewezen + Geactiveerd) voor audittype.

Selecteer onder Actie(activiteit) voor een gebruiker om de activiteitsgegevens van die gebruiker in Azure-resources te bekijken.

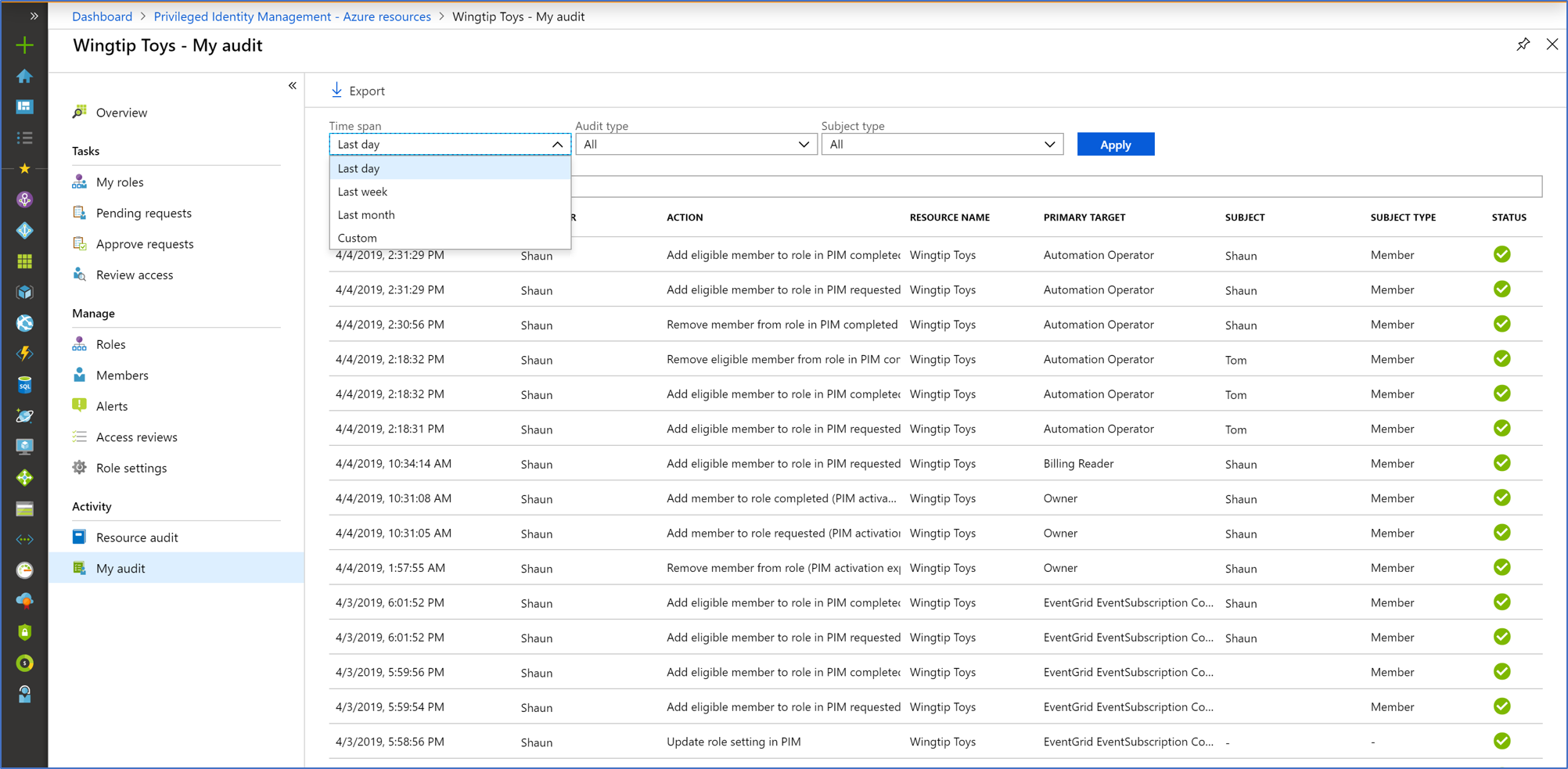

Mijn controle weergeven

Met Mijn controle kunt u de activiteiten van uw persoonlijke rollen bekijken.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

Blader naar ID Governance>Privileged Identity Management>Azure-resources.

Selecteer de resource waarvoor u de controlegeschiedenis wilt weergeven.

Selecteer Mijn controle.

Filter de geschiedenis met behulp van een vooraf gedefinieerde datum of aangepast bereik.

Notitie

Voor toegang tot de controlegeschiedenis is ten minste de rol Beheerder van bevoorrechte rol vereist.

Reden, goedkeurder en ticketnummer ophalen voor goedkeuringsevenementen

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

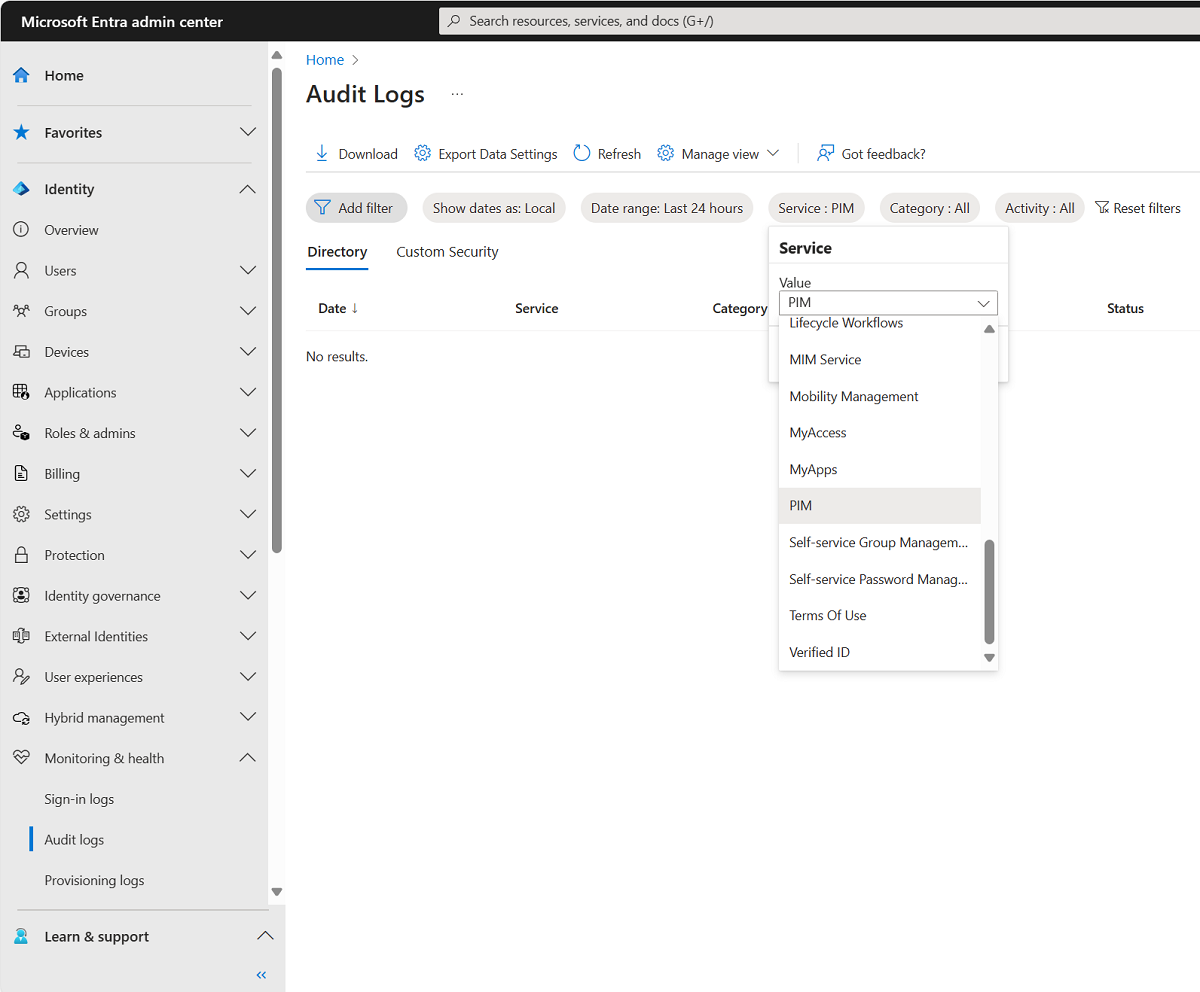

Blader naar

Entra ID Monitoring & gezondheid Auditlogboeken .Gebruik het servicefilter om alleen controlegebeurtenissen weer te geven voor de Privileged Identity Management-service. Op de pagina Auditlogboeken kunt u het volgende doen:

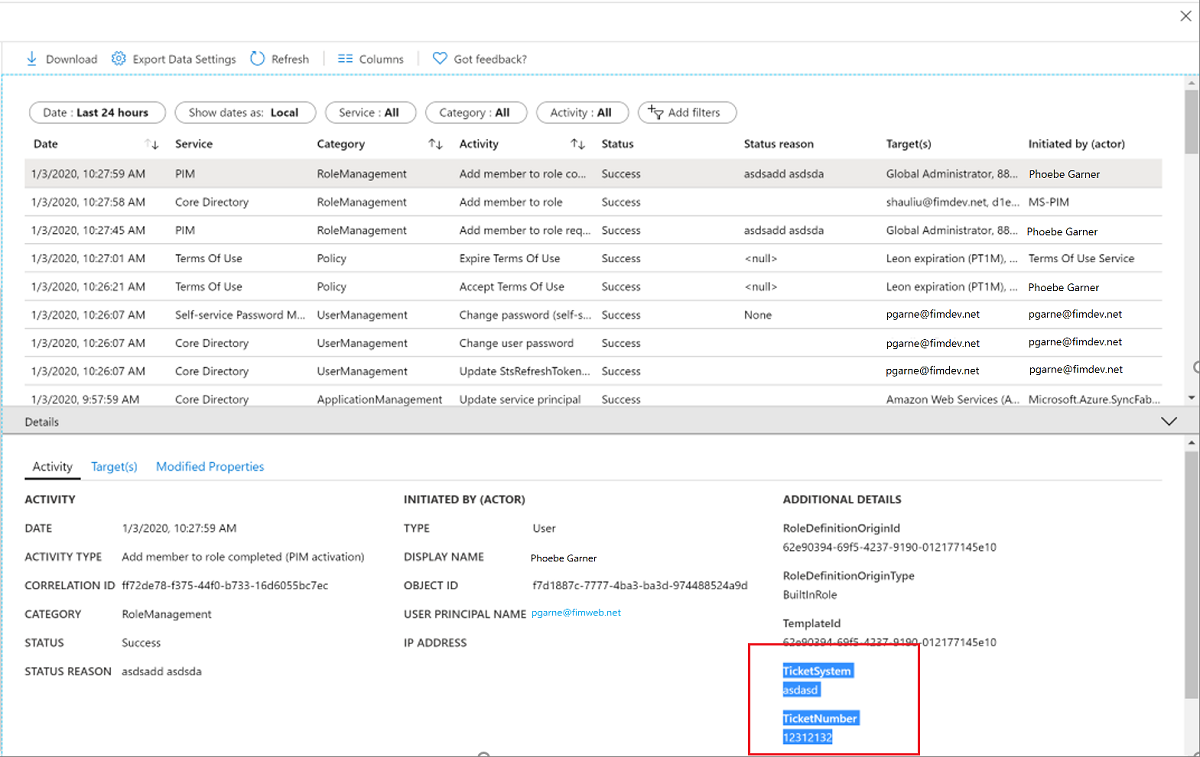

- Bekijk de reden voor een controlegebeurtenis in de kolom Statusreden .

- Zie de fiatteur in de kolom Gestart door (actor) voor de gebeurtenis 'Lid toevoegen aan rolaanvraag goedgekeurd'.

Selecteer een auditlogboekgebeurtenis om het ticketnummer weer te geven op het tabblad Activiteit van het deelvenster Details .

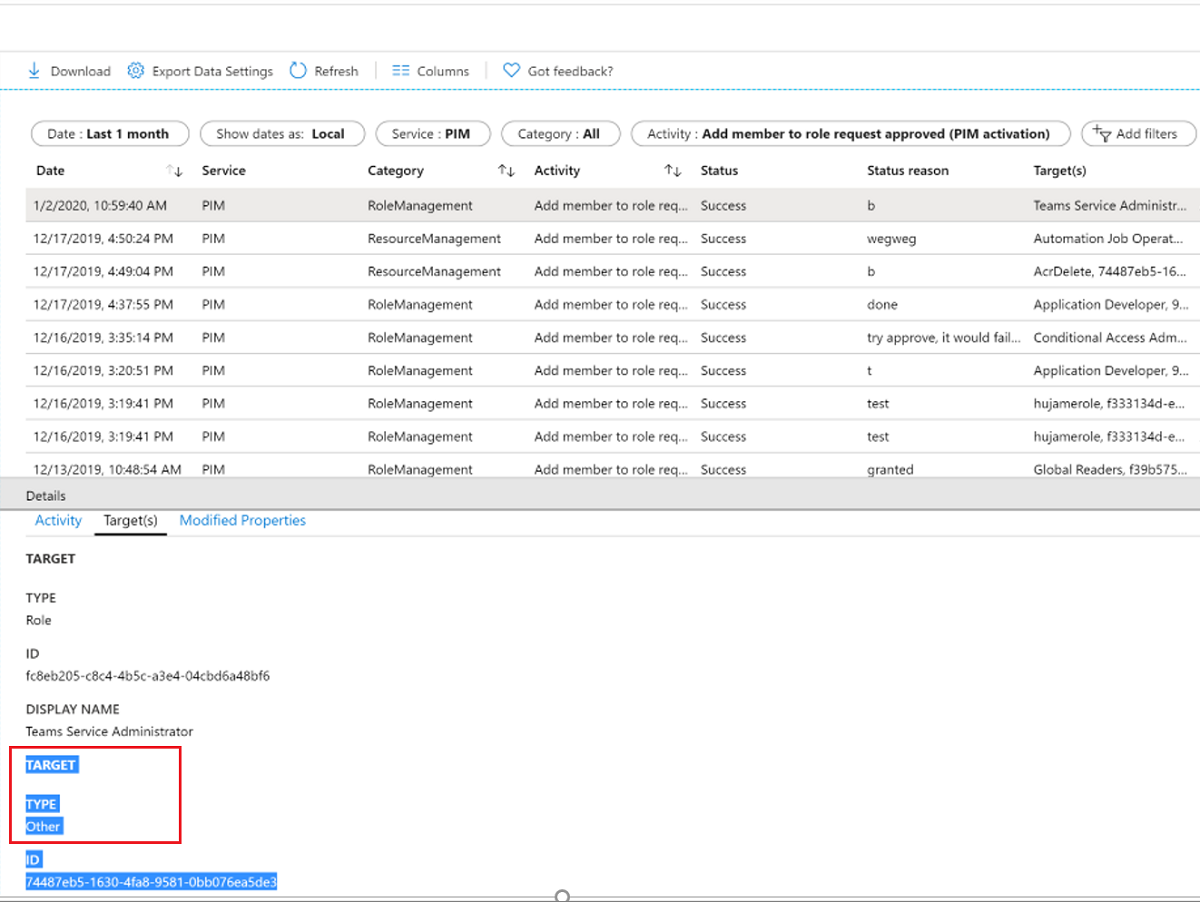

U kunt de aanvrager (persoon die de rol activeert) bekijken op het tabblad Doelen van het deelvenster Details voor een controlegebeurtenis. Er zijn drie doeltypen voor de Azure-resourcerollen:

- De rol (Type = Rol)

- De aanvrager (Type = Overige)

- De fiatteur (Type = Gebruiker)

Normaal gesproken is de logboekgebeurtenis direct boven de goedkeuringsgebeurtenis een gebeurtenis voor Lid toevoegen aan de rol voltooid waarbij de door (actor) geïnitieerde de aanvrager is. In de meeste gevallen hoeft u de aanvrager niet te vinden in de goedkeuringsaanvraag vanuit het oogpunt van een audit.