Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Met Microsoft Entra-id kan een globale beheerder permanente roltoewijzingen voor Microsoft Entra-beheerders maken. Deze roltoewijzingen kunnen worden gemaakt met behulp van het Microsoft Entra-beheercentrum of met behulp van PowerShell-opdrachten.

Met de Service Microsoft Entra Privileged Identity Management (PIM) kunnen beheerders met bevoorrechte rollen ook permanente beheerdersroltoewijzingen maken. Daarnaast kunnen beheerders met bevoorrechte rollen gebruikers in aanmerking laten komen voor Microsoft Entra-beheerdersrollen. Een geschikte beheerder kan de rol activeren wanneer hij/zij deze nodig heeft en vervolgens verlopen zijn/haar machtigingen zodra hij/zij klaar is.

Privileged Identity Management ondersteunt zowel ingebouwde als aangepaste Microsoft Entra-rollen. Zie Rolgebaseerd toegangsbeheer in Microsoft Entra ID voor meer informatie over aangepaste Microsoft Entra-rollen.

Notitie

Wanneer een rol wordt toegewezen, wordt de toewijzing:

- Kan niet worden toegewezen voor een duur van minder dan vijf minuten

- Kan niet worden verwijderd binnen vijf minuten nadat deze is toegewezen

Een rol toewijzen

Volg deze stappen om ervoor te zorgen dat een gebruiker in aanmerking komt voor een Microsoft Entra-beheerdersrol.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

Blader naar ID Governance>Privileged Identity Management>Microsoft Entra-rollen.

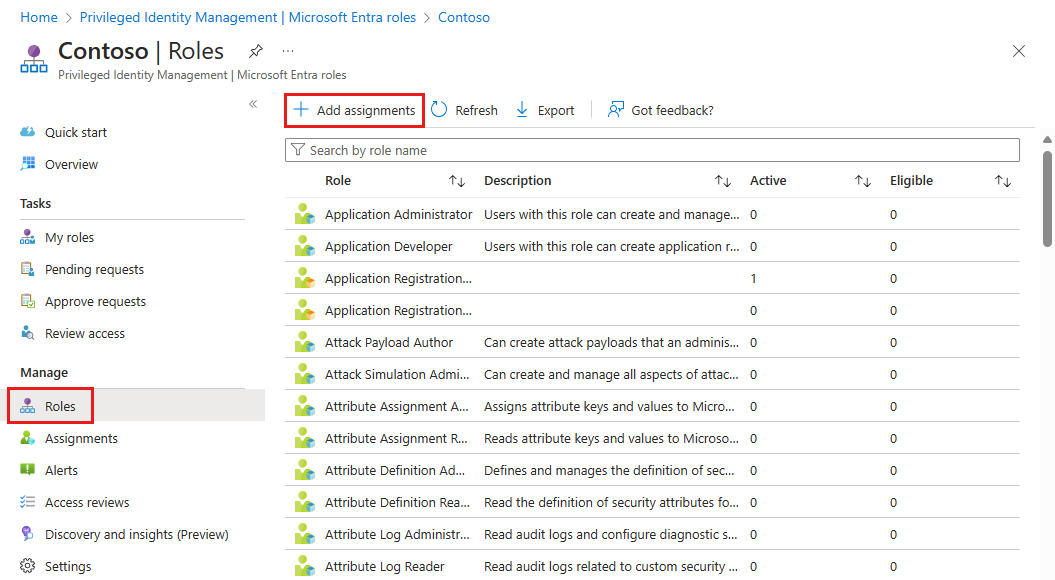

Selecteer Rollen om de lijst met rollen voor Microsoft Entra-machtigingen weer te geven.

Selecteer Opdrachten toevoegen om de pagina Opdrachten toevoegen te openen.

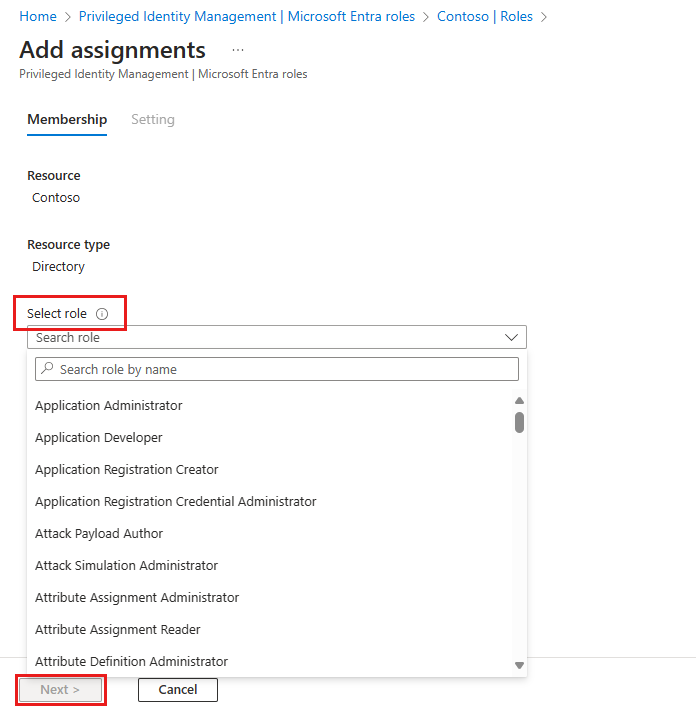

Selecteer Een rol selecteren om de pagina Een rol selecteren te openen.

Selecteer een rol die u wilt toewijzen, selecteer een lid aan wie u de rol wilt toewijzen en selecteer vervolgens Volgende.

Notitie

Als u een ingebouwde Microsoft Entra-rol toewijst aan een gastgebruiker, wordt de gastgebruiker verhoogd met dezelfde machtigingen als een lidgebruiker. Zie Wat zijn de standaardgebruikersmachtigingen voor leden en gastgebruikers in Microsoft Entra ID?

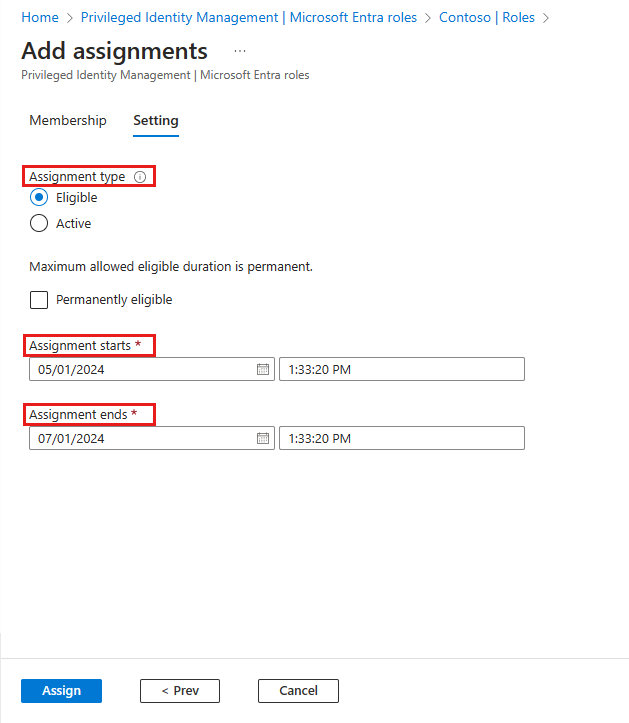

Selecteer In de lijst Toewijzingstype in het deelvenster Lidmaatschapsinstellingende optie In aanmerking komend of actief.

Voor in aanmerking komende toewijzingen moet het lid van de rol een actie uitvoeren om de rol te kunnen gebruiken. Acties kunnen bestaan uit het uitvoeren van een meervoudige verificatiecontrole (MFA), het verstrekken van een zakelijke reden of het aanvragen van goedkeuring van aangewezen goedkeurders.

Voor actieve toewijzingen hoeft het lid geen actie uit te voeren om de rol te kunnen gebruiken. Leden die als actief zijn toegewezen, hebben altijd de bevoegdheden die aan de rol zijn toegewezen.

Als u een specifieke toewijzingsduur wilt opgeven, voegt u een begin- en einddatum en tijdvakken toe. Wanneer u klaar bent, selecteert u Toewijzen om de nieuwe roltoewijzing te maken.

Permanente toewijzingen hebben geen vervaldatum. Gebruik deze optie voor permanente werknemers die vaak de rolmachtigingen nodig hebben.

Tijdgebonden toewijzingen verlopen aan het einde van een opgegeven periode. Gebruik deze optie voor tijdelijke werknemers of contractmedewerkers, bijvoorbeeld waarvan de einddatum en -tijd van het project bekend zijn.

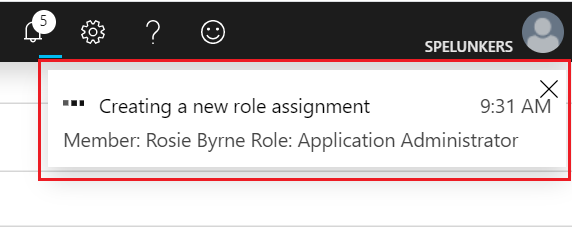

Nadat de rol is toegewezen, wordt een melding over de toewijzingsstatus weergegeven.

Een rol toewijzen met beperkt bereik

Voor bepaalde rollen kan het bereik van de verleende machtigingen worden beperkt tot één beheereenheid, service-principal of toepassing. Deze procedure is een voorbeeld als u een rol toewijst die het bereik van een beheereenheid heeft. Zie Rollen toewijzen met de scope van een beheereenheid voor een lijst met rollen die de scope via een beheereenheid ondersteunen. Deze functie wordt momenteel geïmplementeerd voor Microsoft Entra-organisaties.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

Blader naar

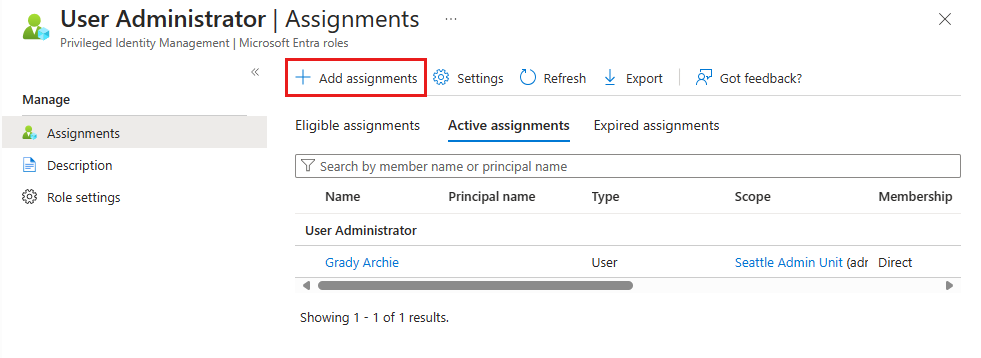

Entra ID Rollen & beheerders .Selecteer de gebruikersbeheerder.

Selecteer Opdrachten toevoegen.

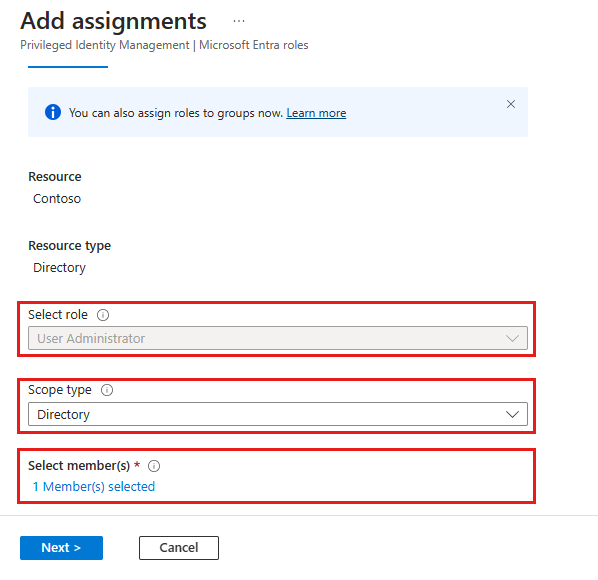

Op de pagina Opdrachten toevoegen kunt u het volgende doen:

- Een gebruiker of groep selecteren die aan de rol moet worden toegewezen

- Het rolbereik selecteren (in dit geval beheereenheden)

- Een beheereenheid voor het bereik selecteren

Zie Beheereenheden toevoegen en verwijderen voor meer informatie over het maken van beheereenheden.

Een rol toewijzen met behulp van Microsoft Graph API

Zie Overzicht van rolbeheer via de PIM-API (Privileged Identity Management) voor meer informatie over Microsoft Graph API's voor PIM.

Zie Inzicht in de Privileged Identity Management-API's voor machtigingen die zijn vereist voor het gebruik van de PIM-API.

Komt in aanmerking zonder einddatum

In dit voorbeeld ziet u een HTTP-aanvraag voor het maken van een in aanmerking komende toewijzing zonder einddatum. Zie RoleEligibilityScheduleRequests maken voor meer informatie over de API-opdrachten, waaronder aanvraagvoorbeelden in talen zoals C# en JavaScript.

HTTP-aanvraag

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

HTTP-antwoord

In dit voorbeeld ziet u een antwoord. Het antwoordobject dat hier wordt weergegeven, kan worden ingekort voor leesbaarheid.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Actief en tijdgebonden

In het voorbeeld ziet u een HTTP-aanvraag voor het maken van een tijdsgebonden actieve toewijzing. Zie RoleAssignmentScheduleRequests maken voor meer informatie over de API-opdrachten, waaronder aanvraagvoorbeelden in talen zoals C# en JavaScript.

HTTP-aanvraag

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

HTTP-antwoord

In dit voorbeeld ziet u het antwoord. Het antwoordobject dat hier wordt weergegeven, kan worden ingekort voor leesbaarheid.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Een bestaande roltoewijzing bijwerken of verwijderen

Volg deze stappen om een bestaande roltoewijzing bij te werken of te verwijderen. Alleen klanten met een licentie voor Microsoft Entra ID P2 of Microsoft Entra ID Governance: wijs een groep niet als actief in een rol toe via zowel Microsoft Entra ID als Privileged Identity Management (PIM). Zie Bekende problemen voor een gedetailleerde uitleg.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

Blader naar ID Governance>Privileged Identity Management>Microsoft Entra-rollen.

Selecteer Rollen om de lijst met rollen voor Microsoft Entra-id weer te geven.

Selecteer de rol die u wilt bijwerken of verwijderen.

Zoek de roltoewijzing op de tabbladen In aanmerking komende rollen of Actieve rollen .

Selecteer Bijwerken of verwijderen om de roltoewijzing bij te werken of te verwijderen.

In aanmerking komende toewijzing verwijderen via Microsoft Graph-API

In dit voorbeeld ziet u een HTTP-aanvraag voor het intrekken van een in aanmerking komende toewijzing aan een rol van een principal. Zie RoleEligibilityScheduleRequests maken voor meer informatie over de API-opdrachten, waaronder aanvraagvoorbeelden in talen zoals C# en JavaScript.

Aanvragen

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Reactie

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}