Zelfherstelervaring met Microsoft Entra ID-beveiliging en voorwaardelijke toegang

Met Microsoft Entra ID-beveiliging en voorwaardelijke toegang kunt u het volgende doen:

- Vereisen dat gebruikers zich registreren voor Meervoudige Verificatie van Microsoft Entra

- Herstel van riskante aanmeldingen en gecompromitteerde gebruikers automatiseren

- Blokkeer gebruikers in specifieke gevallen.

Beleid voor voorwaardelijke toegang waarmee gebruikers- en aanmeldingsrisico's worden geïntegreerd, hebben invloed op de aanmeldingservaring voor gebruikers. Gebruikers toestaan zich te registreren voor en gebruik te maken van hulpprogramma's zoals Meervoudige Verificatie van Microsoft Entra en selfservice voor wachtwoordherstel kunnen de impact verminderen. Deze hulpprogramma's samen met de juiste beleidskeuzen bieden gebruikers een optie voor zelfherstel wanneer ze deze nodig hebben, terwijl ze nog steeds sterke beveiligingscontroles afdwingen.

Registratie van meervoudige verificatie

Wanneer een beheerder het id-beveiligingsbeleid inschakelt waarvoor registratie van meervoudige verificatie van Microsoft Entra is vereist, zorgt deze ervoor dat gebruikers Microsoft Entra-meervoudige verificatie kunnen gebruiken om in de toekomst zelf te herstellen. Als u dit beleid configureert, krijgen uw gebruikers een periode van 14 dagen waarin ze ervoor kunnen kiezen om zich te registreren en aan het einde gedwongen worden zich te registreren.

Registratieonderbrek

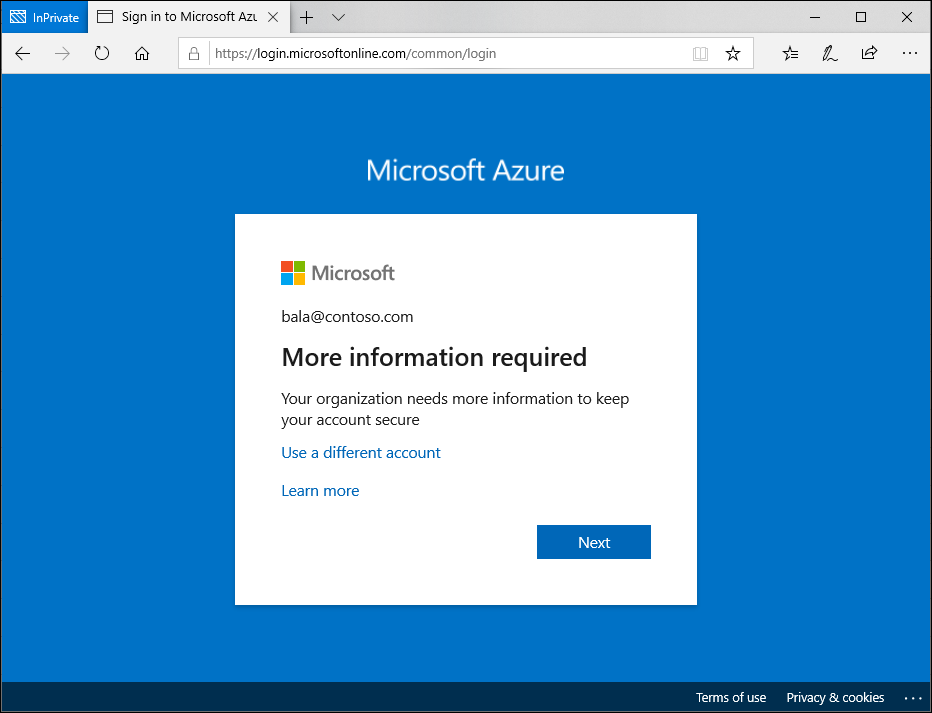

Bij aanmelding bij een geïntegreerde Microsoft Entra-toepassing krijgt de gebruiker een melding over de vereiste om het account in te stellen voor meervoudige verificatie. Dit beleid wordt ook geactiveerd in de Windows Out of Box Experience voor nieuwe gebruikers met een nieuw apparaat.

Voer de begeleide stappen uit om u te registreren voor meervoudige verificatie van Microsoft Entra en voltooi uw aanmelding.

Zelfherstel van risico's

Wanneer een beheerder beleid voor voorwaardelijke toegang op basis van risico's configureert, worden betrokken gebruikers onderbroken wanneer ze het geconfigureerde risiconiveau bereiken. Als beheerders zelfherstel met behulp van meervoudige verificatie toestaan, lijkt dit proces een gebruiker als normale meervoudige verificatieprompt.

Als de gebruiker meervoudige verificatie kan voltooien, wordt hun risico opgelost en kunnen ze zich aanmelden.

Als de gebruiker risico loopt, niet alleen de aanmelding, kunnen beheerders een beleid voor gebruikersrisico's in voorwaardelijke toegang configureren om een wachtwoordwijziging te vereisen naast het uitvoeren van meervoudige verificatie. In dat geval ziet een gebruiker het volgende extra scherm.

Riskante aanmeldingsbeheerder deblokkeren

Beheerders kunnen ervoor kiezen om gebruikers te blokkeren bij aanmelding, afhankelijk van hun risiconiveau. Om de blokkering op te heffen, moeten eindgebruikers contact opnemen met hun IT-personeel of kunnen ze zich proberen aan te melden vanaf een vertrouwde locatie of apparaat. Zelfherstel is in dit geval geen optie.

IT-medewerkers kunnen de instructies volgen in de sectie Gebruikers deblokkeren om gebruikers toe te staan zich weer aan te melden.

Technicus met hoog risico

Als uw organisatie gebruikers heeft die gedelegeerde toegang hebben tot een andere tenant en ze een hoog risico activeren, kunnen ze zich mogelijk niet aanmelden bij die andere tenants. Voorbeeld:

- Een organisatie heeft een managed service provider (MSP) of cloud solution provider (CSP) die zorgt voor het configureren van hun cloudomgeving.

- Een van de referenties van MSP-technici wordt gelekt en veroorzaakt een hoog risico. Deze technicus kan zich niet aanmelden bij andere tenants.

- De technicus kan zichzelf herstellen en aanmelden als de thuistenant het juiste beleid heeft ingeschakeld waarvoor wachtwoordwijziging is vereist voor gebruikers met een hoog risico of MFA voor riskante gebruikers.

- Als de thuistenant geen zelfherstelbeleid heeft ingeschakeld, moet een beheerder in de thuistenant van de technicus het risico oplossen.