Fido2-beveiligingssleutel aanmelden bij Windows 10- en 11-apparaten met Microsoft Entra-id inschakelen

Dit document is gericht op het inschakelen van fido2-beveiligingssleutel op basis van verificatie zonder wachtwoord met Windows 10- en 11-apparaten. Nadat u de stappen in dit artikel hebt voltooid, kunt u zich aanmelden bij zowel uw Microsoft Entra-id als de hybride Windows-apparaten van Microsoft Entra met uw Microsoft Entra-account met behulp van een FIDO2-beveiligingssleutel.

Vereisten

| Apparaattype | Aan Microsoft Entra gekoppeld | Hybride aan Microsoft Entra gekoppeld |

|---|---|---|

| Meervoudige verificatie van Microsoft Entra | X | X |

| Gecombineerde registratie van beveiligingsgegevens | X | X |

| Compatibele FIDO2-beveiligingssleutels | X | X |

| WebAuthN vereist Windows 10 versie 1903 of hoger | X | X |

| Aan Microsoft Entra gekoppelde apparaten is Windows 10 versie 1909 of hoger vereist | X | |

| Hybride apparaten van Microsoft Entra vereisen Windows 10 versie 2004 of hoger | X | |

| Volledig gepatchte Windows Server 2016/2019-domeincontrollers. | X | |

| Microsoft Entra Hybrid Authentication Management-module | X | |

| Microsoft Intune (optioneel) | X | X |

| Inrichtingspakket (optioneel) | X | X |

| Groepsbeleid (optioneel) | X |

Niet-ondersteunde scenario's

De volgende scenario's worden niet ondersteund:

- Aanmelden of ontgrendelen van een Windows-apparaat met een wachtwoordsleutel in Microsoft Authenticator.

- Implementatie van Windows Server Active Directory-domein Services (AD DS) die lid is van een domein (alleen on-premises apparaten).

- Scenario's, zoals RDP, VDI en Citrix, die gebruikmaken van een andere beveiligingssleutel dan webauthn-omleiding.

- S/MIME met behulp van een beveiligingssleutel.

- Uitvoeren als met behulp van een beveiligingssleutel.

- Aanmelden bij een server met behulp van een beveiligingssleutel.

- Als u geen beveiligingssleutel gebruikt om u aan te melden bij uw apparaat terwijl u online bent, kunt u deze niet gebruiken om u aan te melden of offline te ontgrendelen.

- Aanmelden of ontgrendelen van een Windows-apparaat met een beveiligingssleutel met meerdere Microsoft Entra-accounts. In dit scenario wordt het laatste account gebruikt dat is toegevoegd aan de beveiligingssleutel. Met WebAuthN kunnen gebruikers het account kiezen dat ze willen gebruiken.

- Ontgrendelen van een apparaat met Windows 10 versie 1809. Gebruik Windows 10 versie 1903 of hoger voor de beste ervaring.

Apparaten voorbereiden

Aan Microsoft Entra gekoppelde apparaten moeten Windows 10 versie 1909 of hoger worden uitgevoerd.

Op hybride apparaten van Microsoft Entra moet Windows 10 versie 2004 of hoger worden uitgevoerd.

Beveiligingssleutels inschakelen voor Windows-aanmelding

Organisaties kunnen ervoor kiezen om een of meer van de volgende methoden te gebruiken om het gebruik van beveiligingssleutels voor Windows-aanmelding in te schakelen op basis van de vereisten van hun organisatie:

- Inschakelen met Microsoft Intune

- Doelimplementatie van Microsoft Intune

- Inschakelen met een inrichtingspakket

- Inschakelen met groepsbeleid (alleen hybride apparaten van Microsoft Entra)

Belangrijk

Organisaties met hybride apparaten van Microsoft Entra moeten ook de stappen in het artikel uitvoeren, FIDO2-verificatie inschakelen voor on-premises resources voordat verificatie met windows 10 FIDO2-beveiligingssleutels werkt.

Organisaties met aan Microsoft Entra gekoppelde apparaten moeten dit doen voordat hun apparaten kunnen worden geverifieerd bij on-premises resources met FIDO2-beveiligingssleutels.

Inschakelen met Microsoft Intune

Voer de volgende stappen uit om het gebruik van beveiligingssleutels met Intune in te schakelen:

- Meld u aan bij het Microsoft Intune-beheercentrum.

- Blader naar Apparaten>inschrijven windows-inschrijving>> Windows Hello voor Bedrijven.

- Stel Beveiligingssleutels gebruiken in voor aanmelden bij Ingeschakeld.

De configuratie van beveiligingssleutels voor aanmelding is niet afhankelijk van het configureren van Windows Hello voor Bedrijven.

Notitie

Hiermee worden geen beveiligingssleutels ingeschakeld op al ingerichte apparaten. Gebruik in dat geval de volgende methode (Gerichte Intune-implementatie)

Gerichte Intune-implementatie

Gebruik de volgende aangepaste instellingen via Intune om specifieke apparaatgroepen in te schakelen om de referentieprovider in te schakelen:

- Meld u aan bij het Microsoft Intune-beheercentrum.

- Blader naar Windows-configuratieprofielen>>voor apparaten>: profiel maken.

- Configureer het nieuwe profiel met de volgende instellingen:

- Platform: Windows 10 en hoger

- Profieltype: Aangepaste sjablonen >

- Naam: Beveiligingssleutels voor Windows-aanmelding

- Beschrijving: hiermee kunnen FIDO-beveiligingssleutels worden gebruikt tijdens het aanmelden bij Windows

- Selecteer Volgende>toevoegen en voeg in Rij toevoegen de volgende aangepaste OMA-URI-instellingen toe:

- Naam: FIDO-beveiligingssleutels inschakelen voor Windows-aanmelding

- Beschrijving: (Optioneel)

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Gegevenstype: Geheel getal

- Waarde: 1

- Wijs de rest van de beleidsinstellingen toe, inclusief specifieke gebruikers, apparaten of groepen. Zie Gebruikers- en apparaatprofielen toewijzen in Microsoft Intune voor meer informatie.

Inschakelen met een inrichtingspakket

Voor apparaten die niet worden beheerd door Microsoft Intune, kan een inrichtingspakket worden geïnstalleerd om de functionaliteit in te schakelen. De Windows Configuration Designer-app kan worden geïnstalleerd vanuit de Microsoft Store. Voer de volgende stappen uit om een inrichtingspakket te maken:

- Start De Windows Configuration Designer.

- Selecteer Bestand>nieuw project.

- Geef uw project een naam en noteer het pad waar uw project is gemaakt en selecteer vervolgens Volgende.

- Laat het inrichtingspakket geselecteerd als de geselecteerde projectwerkstroom en selecteer Volgende.

- Selecteer Alle Windows-bureaubladversies onder Kiezen welke instellingen u wilt weergeven en configureren en selecteer vervolgens Volgende.

- Selecteer Voltooien.

- Blader in uw zojuist gemaakte project naar Runtime-instellingen>WindowsHelloForBusiness>SecurityKeys>UseSecurityKeyForSignIn.

- Stel UseSecurityKeyForSignIn in op Ingeschakeld.

- Inrichtingspakket exporteren>selecteren

- Laat de standaardwaarden staan in het venster Build onder Het inrichtingspakket beschrijven en selecteer vervolgens Volgende.

- Laat de standaardwaarden staan in het venster Build onder Beveiligingsdetails selecteren voor het inrichtingspakket en selecteer Volgende.

- Noteer of wijzig het pad in de buildvensters onder Selecteren waar u het inrichtingspakket wilt opslaan en selecteer Volgende.

- Selecteer Bouwen op de pagina Het inrichtingspakket bouwen.

- Sla de twee bestanden op die zijn gemaakt (ppkg en cat) op een locatie waar u ze later op computers kunt toepassen.

- Zie Een inrichtingspakket toepassen om het inrichtingspakket toe te passen dat u hebt gemaakt.

Notitie

Apparaten met Windows 10 versie 1903 moeten ook de modus gedeelde pc inschakelen (EnableSharedPCMode). Zie Een gedeelde of gast-pc met Windows 10 instellen voor meer informatie over het inschakelen van deze functionaliteit.

Inschakelen met groepsbeleid

Voor hybride apparaten van Microsoft Entra kunnen organisaties de volgende groepsbeleidsinstelling configureren om aanmelding met FIDO-beveiligingssleutel in te schakelen. De instelling vindt u onder Computerconfiguratie> Beheer istrative Templates>System>Logon>Inschakelen van de aanmelding van de beveiligingssleutel:

- Als u dit beleid instelt op Ingeschakeld , kunnen gebruikers zich aanmelden met beveiligingssleutels.

- Als u dit beleid instelt op Uitgeschakeld of Niet geconfigureerd , kunnen gebruikers zich niet aanmelden met beveiligingssleutels.

Voor deze groepsbeleidsinstelling is een bijgewerkte versie van de CredentialProviders.admx groepsbeleidssjabloon vereist. Deze nieuwe sjabloon is beschikbaar voor de volgende versie van Windows Server en met Windows 10 20H1. Deze instelling kan worden beheerd met een apparaat met een van deze nieuwere versies van Windows of centraal door de richtlijnen hier te volgen: De Central Store voor groepsbeleid maken en beheren Beheer istratieve sjablonen in Windows.

Aanmelden met FIDO2-beveiligingssleutel

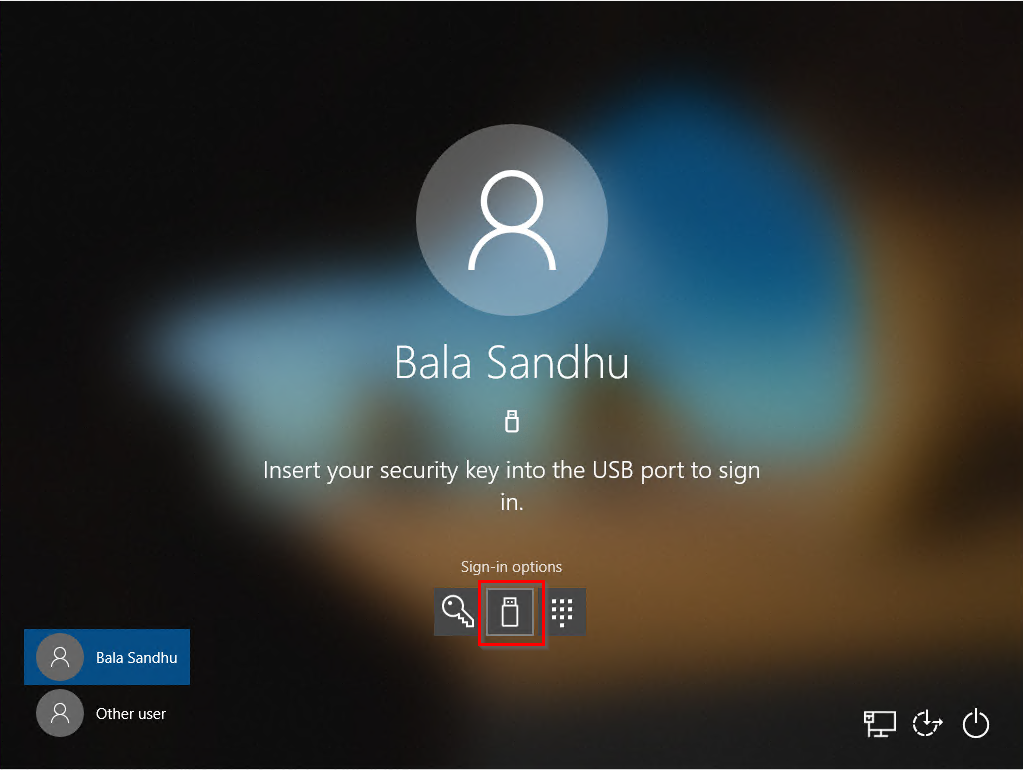

In dit voorbeeld heeft een gebruiker met de naam Bala Sandhu de FIDO2-beveiligingssleutel al ingericht met behulp van de stappen in het vorige artikel, aanmelden zonder wachtwoord inschakelen. Zorg ervoor dat u voor hybride apparaten die zijn toegevoegd aan Microsoft Entra, ook aanmelding met beveiligingssleutels zonder wachtwoord hebt ingeschakeld voor on-premises resources. Bala kan de referentieprovider voor de beveiligingssleutel kiezen in het vergrendelingsscherm van Windows 10 en de beveiligingssleutel invoegen om u aan te melden bij Windows.

Biometrische beveiligingssleutel, pincode of beveiligingssleutel opnieuw instellen

- Windows 10 versie 1903 of hoger

- Gebruikers kunnen Windows Instellingen openen op de beveiligingssleutel van hun apparaataccounts>>

- Gebruikers kunnen hun pincode wijzigen, biometrie bijwerken of hun beveiligingssleutel opnieuw instellen

Problemen met en feedback oplossen

Als u feedback wilt delen of problemen met deze functie wilt ondervinden, kunt u delen via de Windows Feedback-hub-app met behulp van de volgende stappen:

- Start Feedback-hub en zorg ervoor dat u bent aangemeld.

- Dien feedback in onder de volgende categorisatie:

- Categorie: Beveiliging en privacy

- Subcategorie: FIDO

- Als u logboeken wilt vastleggen, gebruikt u de optie Mijn probleem opnieuw maken.

Volgende stappen

Meer informatie over apparaatregistratie

Meer informatie over Meervoudige Verificatie van Microsoft Entra