Aan de slag met de Azure Multi-Factor Authentication-server

Op deze pagina vindt u informatie over een nieuwe installatie van de server en leert u deze in te stellen met on-premises Active Directory. Als u de MFA-server hebt geïnstalleerd en op zoek bent naar een upgrade, raadpleegt u Upgraden naar de meest recente Azure Multi-Factor Authentication-server. Zie De webservice voor de mobiele app van de Azure Multi-Factor Authentication-server implementeren voor meer informatie over het installeren van de webservice.

Belangrijk

In september 2022 kondigde Microsoft de afschaffing van de Azure Multi-Factor Authentication-server aan. Vanaf 30 september 2024 worden implementaties van De Azure Multi-Factor Authentication-server geen meervoudige verificatieaanvragen meer uitgevoerd, waardoor verificaties voor uw organisatie mislukken. Om ononderbroken verificatieservices te garanderen en in een ondersteunde status te blijven, moeten organisaties de verificatiegegevens van hun gebruikers migreren naar de cloudgebaseerde Microsoft Entra-service voor meervoudige verificatie met behulp van het meest recente migratiehulpprogramma dat is opgenomen in de meest recente update van de Azure Multi-Factor Authentication-server. Zie Azure Multi-Factor Authentication-servermigratie voor meer informatie.

Zie zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Meervoudige verificatie van Azure om aan de slag te gaan met MFA in de cloud.

Uw implementatie plannen

Voordat u de Multi-Factor Authentication-server downloadt, moet u bedenken wat uw laadvereisten en de vereisten voor hoge beschikbaarheid zijn. Gebruik deze informatie om te bepalen hoe en waar u wilt implementeren.

Een goede richtlijn voor de hoeveelheid geheugen die u nodig hebt, is het aantal gebruikers dat u verwacht regelmatig te verifiëren.

| Gebruikers | RAM |

|---|---|

| 1-10.000 | 4 GB |

| 10.001-50.000 | 8 GB |

| 50.001-100.000 | 12 GB |

| 100.000-200.001 | 16 GB |

| 200.001+ | 32 GB |

Moet u meerdere servers voor hoge beschikbaarheid of taakverdeling instellen? Er zijn veel manieren om deze configuratie in te stellen met de Azure Multi-Factor Authentication-server. Wanneer u uw eerste Azure Multi-Factor Authentication-server installeert, wordt deze de hoofdserver. Alle andere servers worden ondergeschikt en synchroniseren gebruikers en configuratie automatisch met de master. Vervolgens kunt u één primaire server configureren en de rest als back-up laten fungeren, of u kunt een taakverdeling tussen alle servers instellen.

Wanneer een hoofdserver van Azure Multi-Factor Authentication offline gaat, kunnen de onderliggende servers nog steeds verificatieaanvragen in twee stappen verwerken. U kunt echter geen nieuwe gebruikers toevoegen en bestaande gebruikers kunnen hun instellingen pas bijwerken als de master weer online is of een ondergeschikte server wordt gepromoveerd.

Uw omgeving voorbereiden

Zorg ervoor dat de server die u gebruikt voor meervoudige verificatie van Azure voldoet aan de volgende vereisten.

| Vereisten voor Azure Multi-Factor Authentication-server | Beschrijving |

|---|---|

| Hardware | |

| Software | |

| Machtigingen | Account domeinbeheerder of ondernemingsbeheerder om te registreren bij Active Directory |

1Als de Azure Multi-Factor Authentication-server niet kan worden geactiveerd op een Azure-VM waarop Windows Server 2019 of hoger wordt uitgevoerd, probeert u een eerdere versie van Windows Server te gebruiken.

Azure Multi-Factor Authentication-serveronderdelen

Er zijn drie webonderdelen waaruit de Azure Multi-Factor Authentication-server bestaat:

- Webservice-SDK: schakelt communicatie met de andere onderdelen in en wordt geïnstalleerd op de Toepassingsserver voor meervoudige verificatie van Microsoft Entra

- Gebruikersportal: een IIS-website waarmee gebruikers zich kunnen inschrijven voor meervoudige verificatie in Azure en hun accounts kunnen onderhouden.

- Webservice voor mobiele apps: maakt het mogelijk om een mobiele app, zoals de Microsoft Authenticator-app, te gebruiken voor verificatie in twee stappen.

Alle drie de onderdelen kunnen worden geïnstalleerd op dezelfde server als deze server internetgericht is. Als de onderdelen opsplitsen, wordt de Web Service SDK geïnstalleerd op de Toepassingsserver voor meervoudige verificatie van Microsoft Entra en worden de gebruikersportal en de webservice voor mobiele apps geïnstalleerd op een internetgerichte server.

Firewallvereisten voor Azure Multi-Factor Authentication-server

Elke MFA-server moet kunnen communiceren op poort 443, uitgaand naar de volgende adressen:

Als firewalls voor uitgaand verkeer op poort 443 worden beperkt, moeten de volgende IP-adresbereiken worden geopend:

| IP-subnet | Netmasker | IP-bereik |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Als u de functie Gebeurtenisbevestiging niet gebruikt en gebruikers geen mobiele apps gebruiken om in het bedrijfsnetwerk te verifiëren vanaf apparaten, hebt u alleen de volgende bereiken nodig:

| IP-subnet | Netmasker | IP-bereik |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

De MFA-server downloaden

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Volg deze stappen om de Azure Multi-Factor Authentication-server te downloaden:

Belangrijk

In september 2022 kondigde Microsoft de afschaffing van de Azure Multi-Factor Authentication-server aan. Vanaf 30 september 2024 worden implementaties van De Azure Multi-Factor Authentication-server geen meervoudige verificatieaanvragen meer uitgevoerd, waardoor verificaties voor uw organisatie mislukken. Om ononderbroken verificatieservices te garanderen en in een ondersteunde status te blijven, moeten organisaties de verificatiegegevens van hun gebruikers migreren naar de cloudgebaseerde Microsoft Entra-service voor meervoudige verificatie met behulp van het meest recente migratiehulpprogramma dat is opgenomen in de meest recente update van de Azure Multi-Factor Authentication-server. Zie Azure Multi-Factor Authentication-servermigratie voor meer informatie.

Zie zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Meervoudige verificatie van Azure om aan de slag te gaan met MFA in de cloud.

Bestaande klanten die de MFA-server vóór 1 juli 2019 hebben geactiveerd, kunnen de nieuwste versie en toekomstige updates downloaden en op de gebruikelijke manier activeringsreferenties genereren. De volgende stappen werken alleen als u een bestaande MFA-serverklant bent.

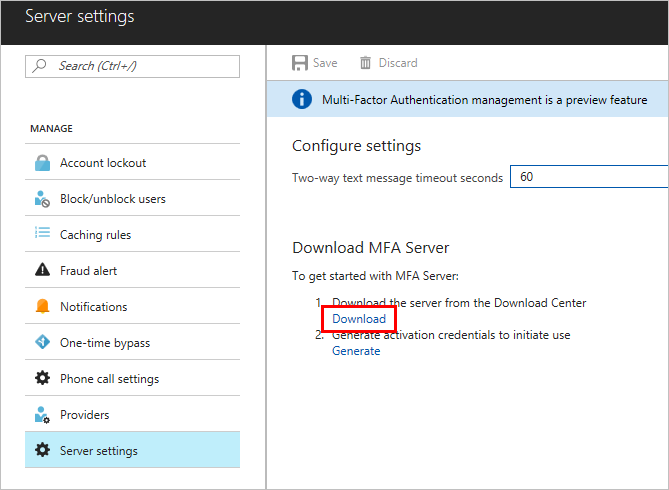

Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar >de serverinstellingen voor meervoudige verificatiebeveiliging.>

Selecteer Downloaden en volg de instructies op de downloadpagina om het installatieprogramma op te slaan.

Houd deze pagina open want er wordt naar verwezen na het uitvoeren van het installatieprogramma.

De MFA-server installeren en configureren

Nu u de server hebt gedownload, kunt u deze installeren en configureren. Zorg ervoor dat de server waarop u deze installeert aan de vereisten in de planningssectie voldoet.

- Dubbelklik op het uitvoerbare bestand.

- Zorg ervoor dat in het scherm Installatiemap selecteren de map juist is en klik op Volgende. De volgende bibliotheken zijn geïnstalleerd:

- Wanneer de installatie is voltooid, selecteert u Voltooien. De configuratiewizard wordt gestart.

- Klik op de pagina waarvan u de server hebt gedownload, op de knop Activeringsreferenties genereren. Kopieer deze informatie naar de Azure Multi-Factor Authentication-server in de opgegeven vakken en klik op Activeren.

Notitie

Alleen globale beheerders kunnen activeringsreferenties genereren in het Microsoft Entra-beheercentrum.

E-mail verzenden naar gebruikers

U kunt de implementatie vereenvoudigen door de MFA-server toestemming te geven om te communiceren met uw gebruikers. U kunt vanaf de MFA-server een e-mail laten versturen om de gebruikers te informeren dat ze zijn ingeschreven voor verificatie in twee stappen.

U moet uw e-mail aanpassen aan de manier waarop u de gebruikers hebt geconfigureerd voor verificatie in twee stappen. Als u bijvoorbeeld de telefoonnummers vanuit het bedrijfsadresboek importeert, moeten in de e-mail de standaardtelefoonnummers staan. Gebruikers weten dan wat ze kunnen verwachten. Als u de telefoonnummers niet importeert of als uw gebruikers de mobiele app gaan gebruiken, stuurt u hun een e-mail met het verzoek om de accountinschrijving te voltooien. Voeg een hyperlink toe naar de Gebruikersportal voor meervoudige verificatie van Azure in het e-mailbericht.

De inhoud van het e-mailbericht is ook afhankelijk van de verificatiemethode die voor de gebruiker is ingesteld (telefoonoproep, sms of mobiele app). Als de gebruiker bijvoorbeeld bij de verificatie een pincode moet opgeven, staat in het e-mailbericht welke pincode initieel is ingesteld. Gebruikers moeten hun pincode wijzigen bij de eerste verificatie.

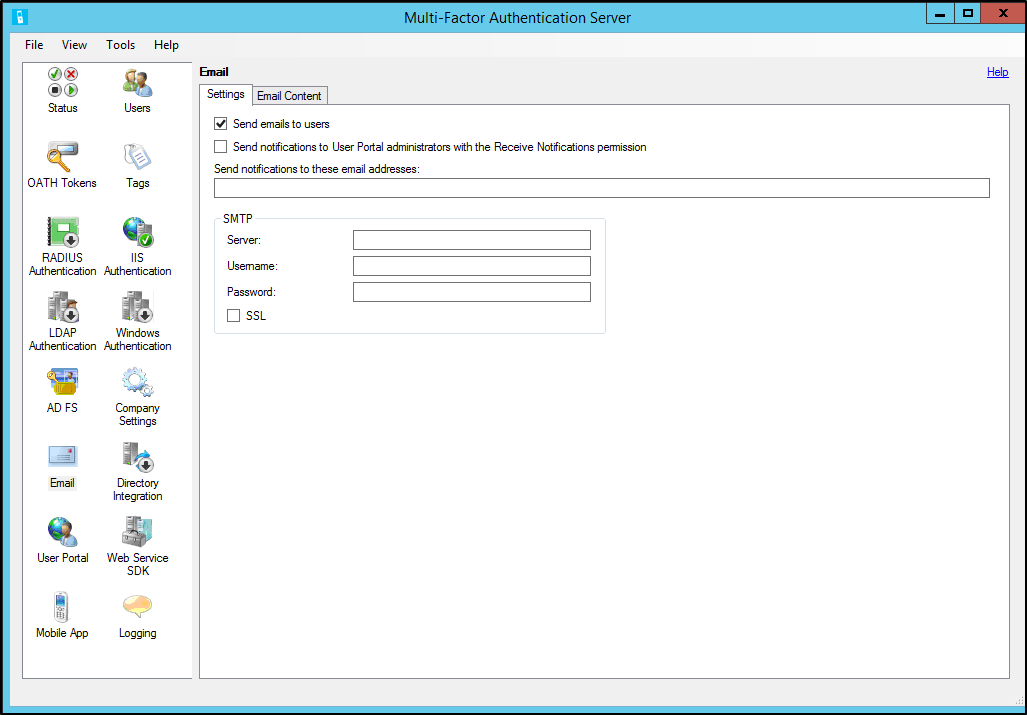

E-mailberichten en e-mailsjablonen configureren

Klik op het e-mailpictogram links om de instellingen voor het verzenden van deze e-mailberichten te bepalen. Op deze pagina kunt u de SMTP-gegevens van uw e-mailserver invoeren en e-mails verzenden door het selectievakje bij E-mails versturen naar gebruikers in te schakelen.

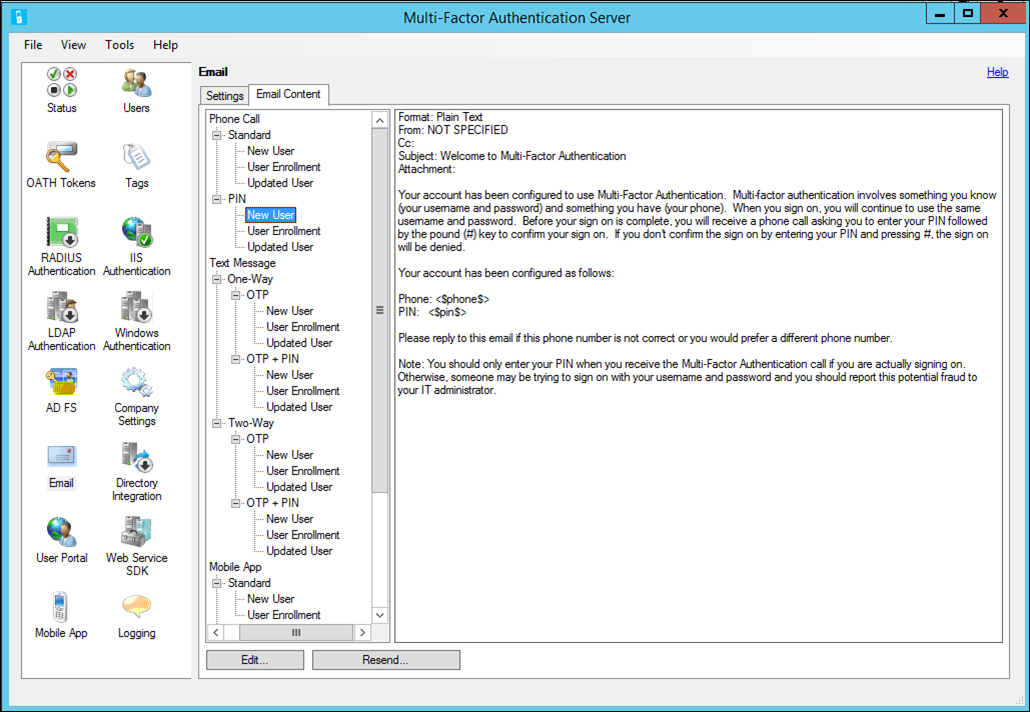

Op het tabblad E-mailinhoud ziet u alle beschikbare e-mailsjablonen waaruit u kunt kiezen. Afhankelijk van hoe u uw gebruikers hebt geconfigureerd voor het uitvoeren van verificatie in twee stappen, kiest u de sjabloon die voor u het meest geschikt is.

Gebruikers uit Active Directory importeren

Nu de server is geïnstalleerd, kunt u gebruikers gaan toevoegen. U kunt handmatig gebruikers maken, importeren uit Active Directory of automatische synchronisatie met Active Directory configureren.

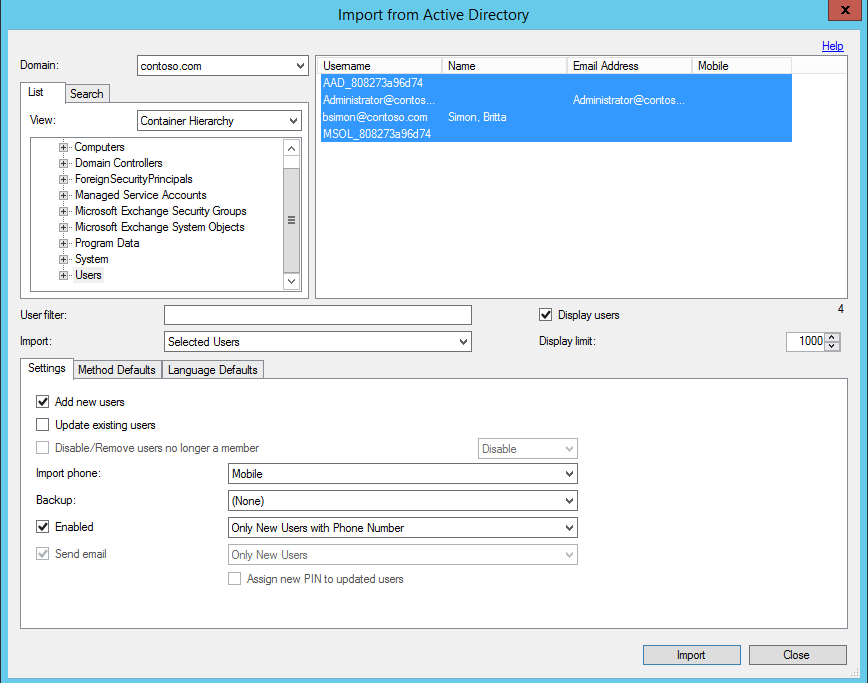

Handmatig importeren uit Active Directory

Selecteer gebruikers in de Azure Multi-Factor Authentication-server aan de linkerkant.

Selecteer onderaan Importeren uit Active Directory.

Nu kunt u zoeken naar afzonderlijke gebruikers of in de AD-directory zoeken naar organisatie-eenheden met gebruikers. In dit geval geeft u de organisatie-eenheid met gebruikers op.

Markeer rechts alle gebruikers en klik op Importeren. Normaal verschijnt dan een pop-upvenster met de melding dat het importeren is gelukt. Sluit het importvenster.

Automatische synchronisatie met Active Directory

- Selecteer in de Azure Multi-Factor Authentication-server aan de linkerkant Directory-integratie.

- Navigeer naar het tabblad Synchronisatie.

- Kies onderaan Toevoegen.

- Kies in het groepsvak Synchronisatie-item toevoegen dat wordt weergegeven het domein, de organisatie-eenheid of beveiligingsgroep, instellingen, standaardinstellingen voor methode en standaardinstellingen voor taal voor deze synchronisatietaak en klik ten slotte op Toevoegen.

- Schakel het selectievakje Synchronisatie met Active Directory inschakelen in en kies een synchronisatie-interval tussen één minuut en 24 uur.

Hoe de Azure Multi-Factor Authentication-server omgaat met gebruikersgegevens

Wanneer u de Multi-Factor Authentication-server on-premises gebruikt, worden de gegevens van een gebruiker opgeslagen op de on-premises servers. In de cloud worden geen permanente gebruikersgegevens opgeslagen. Wanneer de gebruiker een verificatie in twee stappen uitvoert, verzendt de MFA-server gegevens naar de Cloudservice voor meervoudige verificatie van Microsoft Entra om de verificatie uit te voeren. Wanneer deze verificatieaanvragen naar de cloudservice worden verzonden, worden de volgende velden in de aanvraag en logboeken verzonden, zodat ze beschikbaar zijn in de verificatie-/gebruiksrapporten van de klant. Sommige velden zijn optioneel. Ze kunnen bijgevolg in de Multi-Factor Authentication-server worden in- of uitgeschakeld. De communicatie tussen de MFA-server en de MFA-cloudservice maakt gebruik van SSL/TLS via poort 443 (uitgaand). Deze velden zijn:

- Unieke id - gebruikersnaam of interne MFA-server-id

- Voor- en achternaam (optioneel)

- E-mailadres (optioneel)

- Telefoonnummer - bij het voeren van een telefoongesprek of bij sms-verificatie

- Apparaattoken - bij verificatie met behulp van de mobiele app

- Verificatiemodus

- Verificatieresultaat

- Naam van MFA-server

- IP van MFA-server

- Client-IP – indien beschikbaar

Naast de bovenstaande velden worden ook het verificatieresultaat (geslaagd/geweigerd) en de reden voor eventuele weigeringen opgeslagen met de verificatiegegevens en beschikbaar gesteld in de verificatie-/gebruiksrapporten.

Belangrijk

Vanaf maart 2019 zijn de opties voor telefoongesprekken niet beschikbaar voor MFA Server-gebruikers in de gratis/proefversie van Microsoft Entra-tenants. Sms-berichten worden niet beïnvloed door deze wijziging. Telefoongesprek blijft beschikbaar voor gebruikers in betaalde Microsoft Entra-tenants. Deze wijziging is alleen van invloed op de gratis/proefversie van Microsoft Entra-tenants.

Een back-up maken van de Azure Multi-Factor Authentication-server en deze herstellen

Het is voor elk systeem belangrijk dat er altijd een goede back-up beschikbaar is.

Als u een back-up wilt maken van de Azure Multi-Factor Authentication-server, moet u ervoor zorgen dat u een kopie hebt van de map C:\Program Files\Multi-Factor Authentication Server\Data , inclusief het PhoneFactor.pfdata-bestand .

Als u de back-up moet terugzetten, voert u de volgende stappen uit:

- Installeer de Azure Multi-Factor Authentication-server opnieuw op een nieuwe server.

- Activeer de nieuwe Azure Multi-Factor Authentication-server.

- Stop de service MultiFactorAuth.

- Overschrijf het bestand PhoneFactor.pfdata met de kopie in de back-up.

- Start de service MultiFactorAuth.

De nieuwe server is nu actief en wordt uitgevoerd met de oorspronkelijke configuratie en gebruikersgegevens.

Beheer van de TLS/SSL-protocollen en coderingssuites

Nadat u een upgrade naar MFA Server versie 8.x of hoger hebt uitgevoerd of deze hebt geïnstalleerd, is het raadzaam oudere en zwakkere coderingssuites uit te schakelen of te verwijderen, tenzij uw organisatie ze nodig heeft. Informatie over het uitvoeren van deze taak vindt u in het artikel SSL/TLS-protocollen en coderingssuites beheren voor AD FS

Volgende stappen

- Stel de gebruikersportal in en configureer deze voor selfservice voor gebruikers.

- Stel de Azure Multi-Factor Authentication-server in en configureer deze met Active Directory Federation Service, RADIUS-verificatie of LDAP-verificatie.

- Externe bureaublad-gateway en Azure Multi-Factor Authentication-server met behulp van RADIUS instellen en configureren.

- Implementatie van de webservice voor mobiele apps van de Azure Multi-Factor Authentication-server.

- Geavanceerde scenario's met meervoudige verificatie van Azure en VPN's van derden.