Zelfstudie: Risicodetecties gebruiken voor gebruikersaanmelding om Meervoudige verificatie of wachtwoordwijzigingen van Microsoft Entra te activeren

Als u uw gebruikers wilt beschermen, kunt u beleid voor voorwaardelijke toegang op basis van risico's van Microsoft Entra configureren dat automatisch reageert op riskant gedrag. Deze beleidsregels kunnen automatisch een aanmeldingspoging blokkeren of extra actie vereisen, zoals het vereisen van een veilige wachtwoordwijziging of het vragen om meervoudige verificatie van Microsoft Entra. Deze beleidsregels werken met bestaande beleidsregels voor voorwaardelijke toegang van Microsoft Entra als extra beveiligingslaag voor uw organisatie. Gebruikers activeren mogelijk nooit een riskant gedrag in een van deze beleidsregels, maar uw organisatie wordt beveiligd als er een poging wordt gedaan om uw beveiliging te beschadigen.

Belangrijk

Deze zelfstudie laat een beheerder zien hoe u meervoudige verificatie (MFA) op basis van risico's inschakelt.

Als uw IT-team de mogelijkheid om meervoudige verificatie van Microsoft Entra te gebruiken niet heeft ingeschakeld of als u problemen ondervindt tijdens het aanmelden, neemt u contact op met uw helpdesk voor aanvullende hulp.

In deze zelfstudie leert u het volgende:

- Inzicht in het beschikbare beleid

- Meervoudige verificatieregistratie van Microsoft Entra inschakelen

- Op risicogebeurtenissen gebaseerde wachtwoordwijzigingen inschakelen

- Meervoudige verificatie op basis van risico's inschakelen

- Op risico gebaseerd beleid voor aanmeldingspogingen van gebruikers

Vereisten

Voor het voltooien van deze zelfstudie hebt u de volgende resources en machtigingen nodig:

- Een werkende Microsoft Entra-tenant waarvoor ten minste een Microsoft Entra ID P2 of proeflicentie is ingeschakeld.

- Maak er gratis een indien nodig.

- Een account met beveiligingsbeheerdersbevoegdheden.

- Microsoft Entra-id geconfigureerd voor selfservice voor wachtwoordherstel en Meervoudige Verificatie van Microsoft Entra

- Voltooi zo nodig de zelfstudie om Microsoft Entra SSPR in te schakelen.

- Voltooi indien nodig de zelfstudie om Meervoudige Verificatie van Microsoft Entra in te schakelen.

Overzicht van Microsoft Entra ID Protection

Elke dag verzamelt en analyseert Microsoft triljoenen geanonimiseerde signalen als onderdeel van aanmeldingspogingen van gebruikers. Deze signalen helpen patronen van goed aanmeldingsgedrag van gebruikers te bouwen en mogelijk riskante aanmeldingen te identificeren. Microsoft Entra ID Protection kan aanmeldingspogingen van gebruikers controleren en extra actie ondernemen als er verdacht gedrag is:

Sommige van de volgende acties kunnen de detectie van risico's voor Microsoft Entra ID Protection activeren:

- Gebruikers van wie de referenties zijn gelekt.

- Aanmeldingen vanaf anonieme IP-adressen.

- Onmogelijke reis naar ongewone locaties.

- Aanmeldingen vanaf geïnfecteerde apparaten.

- Aanmeldingen van IP-adressen met verdachte activiteit.

- Aanmeldingen vanaf onbekende locaties.

In dit artikel wordt u begeleid bij het inschakelen van drie beleidsregels voor het beveiligen van gebruikers en het automatiseren van de reactie op verdachte activiteiten.

- Registratiebeleid voor meervoudige verificatie

- Zorgt ervoor dat gebruikers zijn geregistreerd voor meervoudige verificatie van Microsoft Entra. Als een beleid voor aanmeldingsrisico's om MFA vraagt, moet de gebruiker al zijn geregistreerd voor Meervoudige Verificatie van Microsoft Entra.

- Beleid voor gebruikersrisico's

- Identificeert en automatiseert reactie op gebruikersaccounts die mogelijk inbreuk hebben op referenties. Kan de gebruiker vragen een nieuw wachtwoord te maken.

- Beleid voor aanmeldingsrisico's

- Identificeert en automatiseert reactie op verdachte aanmeldingspogingen. Kan de gebruiker vragen om extra verificatievormen op te geven met behulp van Meervoudige Verificatie van Microsoft Entra.

Wanneer u een beleid op basis van risico's inschakelt, kunt u ook de drempelwaarde kiezen voor risiconiveau: laag, gemiddeld of hoog. Met deze flexibiliteit kunt u bepalen hoe agressief u de controles voor verdachte aanmeldingsgebeurtenissen wilt afdwingen. Microsoft raadt de volgende beleidsconfiguraties aan.

Zie Wat is Microsoft Entra ID Protection ?

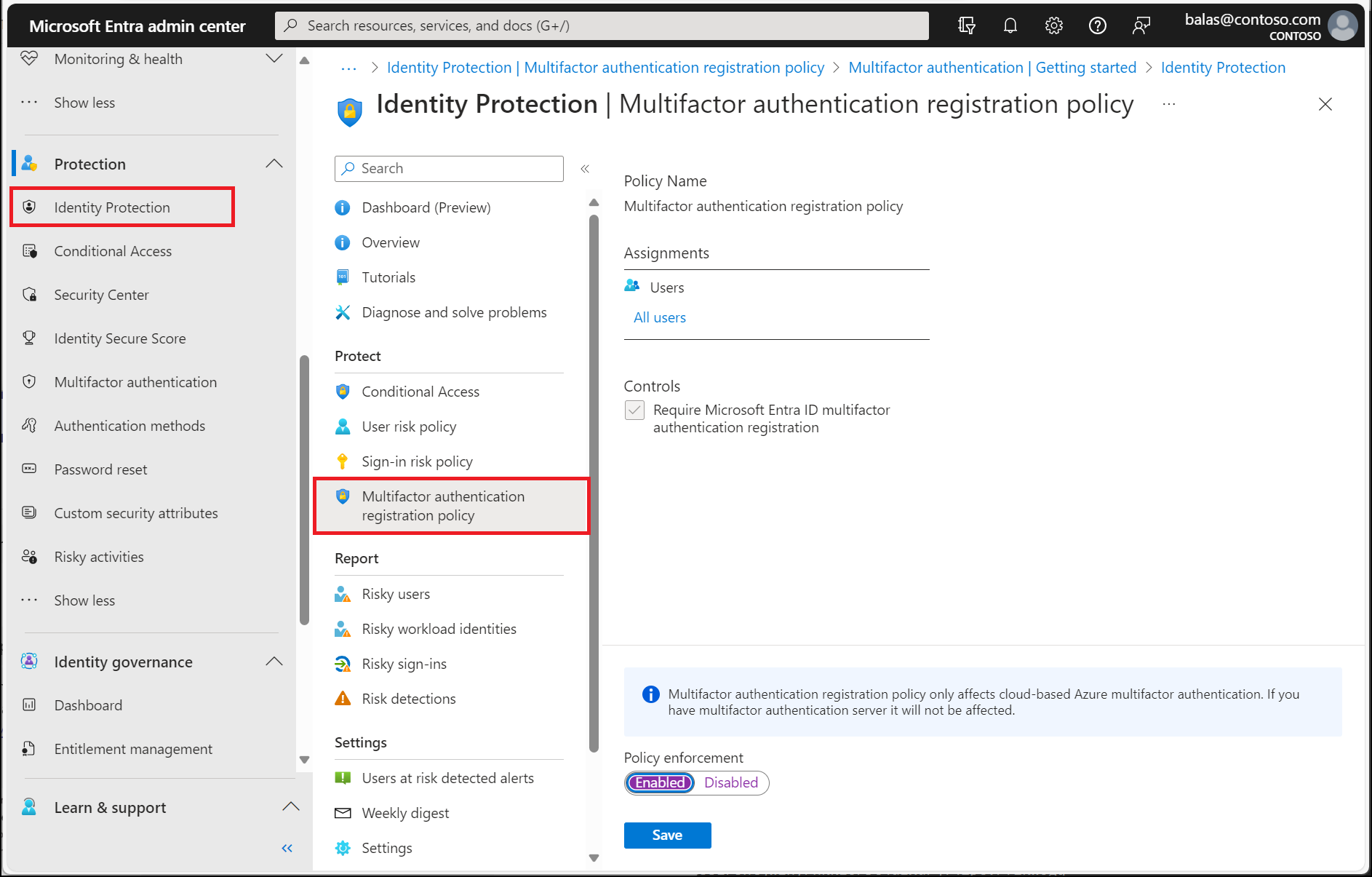

Registratiebeleid voor meervoudige verificatie inschakelen

Microsoft Entra ID Protection bevat een standaardbeleid waarmee gebruikers kunnen worden geregistreerd voor Meervoudige Verificatie van Microsoft Entra. Als u ander beleid gebruikt om aanmeldingsgebeurtenissen te beveiligen, moeten gebruikers zich al hebben geregistreerd voor MFA. Wanneer u dit beleid inschakelt, zijn er geen gebruikers nodig om MFA uit te voeren bij elke aanmeldingsgebeurtenis. Het beleid controleert alleen de registratiestatus van een gebruiker en vraagt ze om ze indien nodig vooraf te registreren.

Het is raadzaam dit registratiebeleid in te schakelen voor gebruikers die meervoudige verificatie gebruiken. Voer de volgende stappen uit om dit beleid in te schakelen:

- Meld u als beveiligingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar het registratiebeleid voor meervoudige verificatie van Protection>Identity Protection.>

- Het beleid is standaard van toepassing op Alle gebruikers. Selecteer desgewenst Toewijzingen en kies vervolgens de gebruikers of groepen waarop u het beleid wilt toepassen.

- Selecteer Toegang onder Controles. Zorg ervoor dat de optie Voor meervoudige verificatieregistratie van Microsoft Entra vereisen is ingeschakeld en kies vervolgens Selecteren.

- Stel Beleid afdwingen in op Aan en selecteer vervolgens Opslaan.

Beleid voor gebruikersrisico's inschakelen voor wachtwoordwijziging

Microsoft werkt samen met onderzoekers, justitie en politie, diverse beveiligingsteams bij Microsoft en andere betrouwbare bronnen om naar paren van gebruikersnamen en wachtwoorden te zoeken. Wanneer een van deze paren overeenkomt met een account in uw omgeving, kan een op risicogebeurtenissen gebaseerde wachtwoordwijziging worden aangevraagd. Voor dit beleid en deze actie moet de gebruiker het wachtwoord bijwerken voordat de gebruiker zich kan aanmelden om ervoor te zorgen dat eerder openbaargemaakte referenties niet langer werken.

Voer de volgende stappen uit om dit beleid in te schakelen:

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

- Selecteer Gereed.

- Selecteer onder Cloud-apps of -acties>Opnemen alle resources (voorheen Alle cloud-apps).

- Stel bij Voorwaarden>GebruikersrisicoConfigureren in op Ja.

- Selecteer onder Niveaus van gebruikersrisico's configureren die nodig zijn om beleid af te dwingen de optie Hoog. Deze richtlijnen zijn gebaseerd op Microsoft-aanbevelingen en kunnen voor elke organisatie verschillen

- Selecteer Gereed.

- Selecteer bijToegangsbeheer>Verlenen de optie Toegang verlenen.

- Selecteer Verificatiesterkte vereisen en selecteer vervolgens de ingebouwde meervoudige verificatiesterkte in de lijst.

- Selecteer Wachtwoordwijziging vereisen.

- Selecteer Selecteren.

- Onder Sessie.

- Selecteer Aanmeldingsfrequentie.

- Zorg ervoor dat elke keer wordt geselecteerd.

- Selecteer Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om het beleid te kunnen inschakelen.

Nadat beheerders de instellingen hebben bevestigd met de modus Alleen-rapport, kunnen ze de wisselknop Beleid inschakelen van alleen rapport naar Aan verplaatsen.

Scenario's zonder wachtwoord

Voor organisaties die verificatiemethoden zonder wachtwoord gebruiken, worden de volgende wijzigingen aangebracht:

Uw beleid voor gebruikersrisico's zonder wachtwoord bijwerken

- Onder Gebruikers:

- Neem op, selecteer Gebruikers en groepen en richt u op uw gebruikers zonder wachtwoord.

- Onder Toegangsbeheer>Blokkeer de toegang voor gebruikers zonder wachtwoord.

Tip

Mogelijk moet u gedurende een bepaalde periode twee beleidsregels hebben tijdens het implementeren van methoden zonder wachtwoord.

- Een oplossing die self-herstel toestaat voor degenen die geen methoden zonder wachtwoord gebruiken.

- Een andere die gebruikers zonder wachtwoord blokkeert met een hoog risico.

Gebruikersrisico's zonder wachtwoord herstellen en deblokkeren

- Beheerdersonderzoek en herstel van risico's vereisen.

- Blokkering van de gebruiker opheffen.

Beleid voor aanmeldingsrisico's inschakelen voor MFA

De meeste gebruikers hebben een normaal gedrag dat kan worden gevolgd. Wanneer ze buiten deze norm vallen, is het mogelijk riskant om ze zich te laten aanmelden. In plaats daarvan wilt u die gebruiker blokkeren of vragen om meervoudige verificatie uit te voeren. Als de gebruiker de meervoudige verificatie afrondt, kunt u dit zien al geldige aanmeldingspoging en toegang geven tot de toepassing of service.

Voer de volgende stappen uit om dit beleid in te schakelen:

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

- Selecteer Gereed.

- Selecteer onder Cloud-apps of -acties>Opnemen alle resources (voorheen Alle cloud-apps).

- Stel bij Voorwaarden>Aanmeldingsrisico de optie Configureren in op Ja.

- Selecteer Onder Selecteer het niveau van het aanmeldingsrisico dat dit beleid van toepassing is op, selecteert u Hoog en Gemiddeld. Deze richtlijnen zijn gebaseerd op Microsoft-aanbevelingen en kunnen voor elke organisatie verschillen

- Selecteer Gereed.

- Selecteer bijToegangsbeheer>Verlenen de optie Toegang verlenen.

- Selecteer Verificatiesterkte vereisen en selecteer vervolgens de ingebouwde meervoudige verificatiesterkte in de lijst.

- Selecteer Selecteren.

- Onder Sessie.

- Selecteer Aanmeldingsfrequentie.

- Zorg ervoor dat elke keer wordt geselecteerd.

- Selecteer Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om het beleid te kunnen inschakelen.

Nadat beheerders de instellingen hebben bevestigd met de modus Alleen-rapport, kunnen ze de wisselknop Beleid inschakelen van alleen rapport naar Aan verplaatsen.

Scenario's zonder wachtwoord

Voor organisaties die verificatiemethoden zonder wachtwoord gebruiken, worden de volgende wijzigingen aangebracht:

Uw beleid voor aanmeldingsrisico's zonder wachtwoord bijwerken

- Onder Gebruikers:

- Neem op, selecteer Gebruikers en groepen en richt u op uw gebruikers zonder wachtwoord.

- Selecteer Hoog onder Selecteer het niveau van het aanmeldingsrisico waarvoor dit beleid van toepassing is.

- Onder Toegangsbeheer>Blokkeer de toegang voor gebruikers zonder wachtwoord.

Tip

Mogelijk moet u gedurende een bepaalde periode twee beleidsregels hebben tijdens het implementeren van methoden zonder wachtwoord.

- Een oplossing die self-herstel toestaat voor degenen die geen methoden zonder wachtwoord gebruiken.

- Een andere die gebruikers zonder wachtwoord blokkeert met een hoog risico.

Aanmeldingsrisico's zonder wachtwoord herstellen en deblokkeren

- Beheerdersonderzoek en herstel van risico's vereisen.

- Blokkering van de gebruiker opheffen.

Riskante aanmeldingsgebeurtenissen testen

De meeste aanmeldingsgebeurtenissen van gebruikers activeren niet het beleid op basis van risico's dat in de vorige stappen is geconfigureerd. Een gebruiker ziet mogelijk nooit een prompt voor MFA of om het wachtwoord opnieuw in te stellen. Als hun referenties beveiligd blijven en hun gedrag consistent is, slagen hun aanmeldingspogingen.

Als u het Microsoft Entra ID Protection-beleid wilt testen dat in de vorige stappen is gemaakt, hebt u een manier nodig om riskant gedrag of mogelijke aanvallen te simuleren. De stappen voor het uitvoeren van deze tests variëren op basis van het Microsoft Entra ID Protection-beleid dat u wilt valideren. Zie Risicodetecties simuleren in Microsoft Entra ID Protection voor meer informatie over scenario's en stappen.

Resources opschonen

Als u uw tests voltooit en het risicogebaseerde beleid niet meer wilt inschakelen, gaat u terug naar elk beleid dat u wilt uitschakelen en stelt u beleid in op Uit of verwijdert u het beleid in.

Volgende stappen

In deze zelfstudie hebt u op risico's gebaseerd gebruikersbeleid ingeschakeld voor Microsoft Entra ID Protection. U hebt geleerd hoe u:

- Inzicht in het beschikbare beleid voor Microsoft Entra ID Protection

- Meervoudige verificatieregistratie van Microsoft Entra inschakelen

- Op risicogebeurtenissen gebaseerde wachtwoordwijzigingen inschakelen

- Meervoudige verificatie op basis van risico's inschakelen

- Op risico gebaseerd beleid voor aanmeldingspogingen van gebruikers