Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

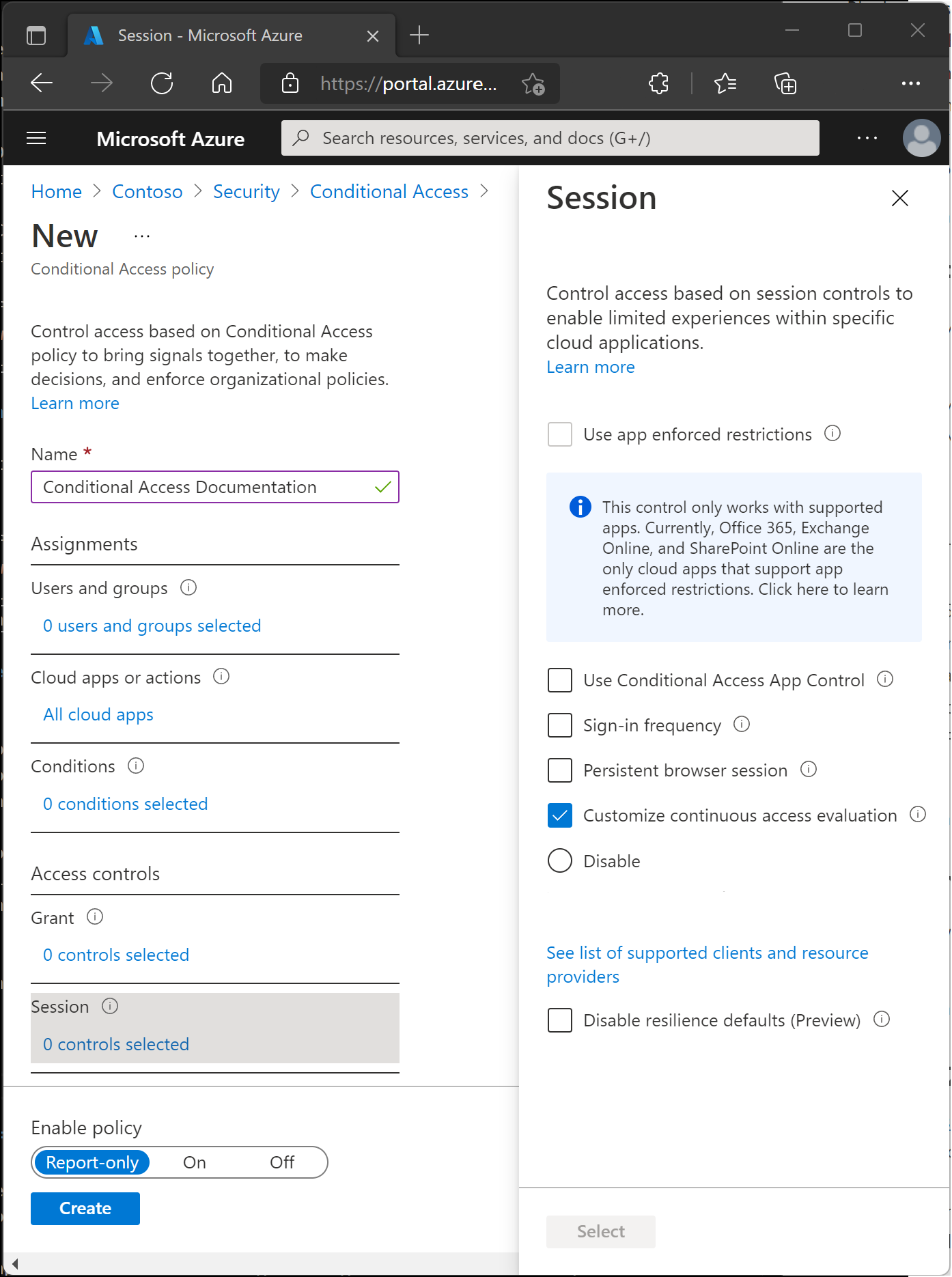

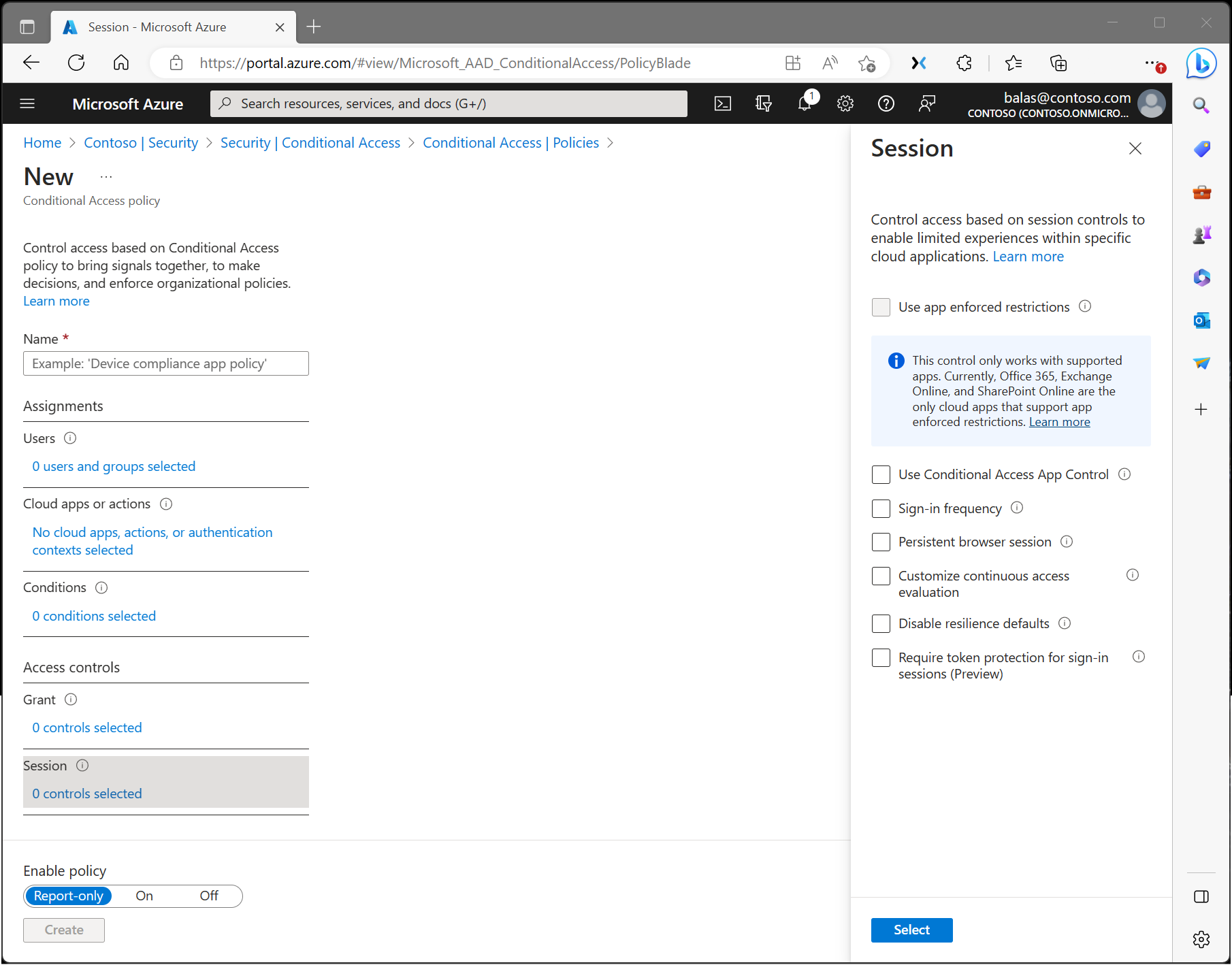

In een beleid voor voorwaardelijke toegang kan een beheerder sessiebesturingselementen gebruiken om beperkte ervaringen in specifieke cloudtoepassingen in te schakelen.

Door applicatie afgedwongen beperkingen

Organisaties kunnen dit besturingselement gebruiken om Microsoft Entra ID te verplichten om apparaatgegevens door te geven aan de geselecteerde cloud-apps. Met de apparaatgegevens kunnen cloud-apps weten of een verbinding afkomstig is van een compatibel of domein-gekoppeld apparaat en zo de sessie-ervaring bijwerken. Wanneer deze optie is geselecteerd, gebruikt de cloud-app de apparaatgegevens om gebruikers een beperkte of volledige ervaring te bieden. Beperkt als het apparaat niet wordt beheerd of niet compatibel is, en volledig als het apparaat wordt beheerd en compatibel is.

Zie de volgende artikelen voor een lijst met ondersteunde toepassingen en stappen voor het configureren van beleid:

- Time-out voor niet-actieve sessie voor Microsoft 365.

- Informatie over het inschakelen van beperkte toegang met SharePoint Online.

- Meer informatie over het inschakelen van beperkte toegang met Exchange Online.

Toepassingsbeheer voor voorwaardelijke toegang

Voorwaardelijke Toegangs App Control maakt gebruik van een reverse proxy-architectuur en is specifiek geïntegreerd met voorwaardelijke toegang van Microsoft Entra. Met voorwaardelijke toegang van Microsoft Entra kunt u toegangsbeheer afdwingen voor de apps van uw organisatie op basis van specifieke voorwaarden. De voorwaarden bepalen op welke gebruikers, groepen, cloud-apps, locaties en netwerken beleid voor voorwaardelijke toegang van toepassing is. Nadat de voorwaarden zijn vastgesteld, stuurt u gebruikers door naar Microsoft Defender voor Cloud Apps om gegevens te beveiligen met app-beheer voor voorwaardelijke toegang door toegangs- en sessiebesturingselementen toe te passen.

Met app-beheer voor voorwaardelijke toegang kunnen gebruikers-app-toegang en -sessies in realtime worden bewaakt en beheerd op basis van toegangs- en sessiebeleid. Gebruik toegangs- en sessiebeleid in de Defender for Cloud Apps-portal om filters te verfijnen en acties in te stellen.

Dwing dit besturingselement af met Microsoft Defender voor Cloud Apps, waar beheerders Voorwaardelijke Toegang App-beheer kunnen implementeren voor aanbevolen apps en Microsoft Defender voor Cloud Apps-sessiebeleid kunnen gebruiken.

Voor Microsoft Edge voor Bedrijven dwingt u dit besturingselement af met Microsoft Purview-preventie van gegevensverlies, zodat beheerders kunnen helpen voorkomen dat gebruikers gevoelige informatie delen met cloud-apps in Edge voor Bedrijven. De aangepaste instelling voor app-beheer voor voorwaardelijke toegang is nodig voor apps die zijn opgenomen in dit beleid.

De aanmeldingsfrequentie

De aanmeldingsfrequentie geeft aan hoe lang een gebruiker aangemeld kan blijven voordat een gebruiker wordt gevraagd zich opnieuw aan te melden bij het openen van een resource. Beheerders kunnen een periode (uren of dagen) instellen of telkens opnieuw verificatie vereisen.

De instelling voor de aanmeldingsfrequentie werkt met apps die gebruikmaken van OAuth 2.0- of OIDC-protocollen. De meeste systeemeigen Microsoft-apps voor Windows, Mac en mobiel, inclusief de volgende webtoepassingen, volgen deze instelling.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Microsoft 365-beheerportal

- Exchange Online

- SharePoint en OneDrive

- Teams-webclient

- Dynamiek CRM Online

- Azure Portal

Zie Verificatiesessiebeheer configureren met voorwaardelijke toegang voor meer informatie.

Een permanente browsersessie

Met een permanente browsersessie kunnen gebruikers aangemeld blijven na het sluiten en opnieuw openen van hun browservenster.

Zie Verificatiesessiebeheer configureren met voorwaardelijke toegang voor meer informatie.

Continue toegangsevaluatie aanpassen

Continue toegangsevaluatie wordt automatisch ingeschakeld als onderdeel van het beleid voor voorwaardelijke toegang van een organisatie. Voor organisaties die continue toegangsevaluatie willen uitschakelen, is deze configuratie nu een optie binnen sessiebeheer binnen voorwaardelijke toegang. Beleid voor continue toegangsevaluatie is van toepassing op alle gebruikers of specifieke gebruikers en groepen. Beheerders kunnen de volgende selectie maken tijdens het maken van een nieuw beleid of tijdens het bewerken van een bestaand beleid voor voorwaardelijke toegang.

- Uitschakelen werkt alleen wanneer alle resources (voorheen Alle cloud-apps) zijn geselecteerd, er geen voorwaarden zijn geselecteerd en Uitschakelen is geselecteerd onder Continue>toegangsevaluatie voor sessie aanpassen in beleid voor voorwaardelijke toegang. U kunt alle gebruikers of specifieke gebruikers en groepen uitschakelen.

Standaardwaarden voor tolerantie uitschakelen

Tijdens een storing breidt Microsoft Entra ID de toegang tot bestaande sessies uit terwijl beleid voor voorwaardelijke toegang wordt afgedwongen.

Als de standaardinstellingen voor tolerantie zijn uitgeschakeld, wordt de toegang geweigerd wanneer bestaande sessies verlopen. Zie Voorwaardelijke toegang: Standaardinstellingen voor tolerantie voor meer informatie.

Tokenbeveiliging vereisen voor aanmeldingssessies

Tokenbeveiliging, ook wel tokenbinding genoemd in de branche, probeert aanvallen met behulp van tokendiefstal te verminderen door ervoor te zorgen dat een token alleen kan worden gebruikt vanaf het beoogde apparaat. Als een aanvaller een token steelt via kaping of herhalingsaanval, kan de aanvaller zich voordoen als het slachtoffer totdat de token verloopt of wordt ingetrokken. Tokendiefstal is zeldzaam, maar de impact ervan kan aanzienlijk zijn. Zie Voorwaardelijke toegang: Tokenbeveiliging voor meer informatie.

Beveiligingsprofiel voor globale beveiligde toegang gebruiken

Met behulp van een beveiligingsprofiel met voorwaardelijke toegang worden identiteitsbesturingselementen gecombineerd met netwerkbeveiliging in het SSE-product (Security Service Edge) van Microsoft, Microsoft Entra Internet Access. Als u dit sessiebeheer selecteert, kunt u identiteits- en contextbewustzijn overbrengen naar beveiligingsprofielen, die groeperingen zijn van verschillende beleidsregels die zijn gemaakt en beheerd in Global Secure Access.