Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Beheerders kunnen aanmeldingsgebeurtenissen bewaken en problemen oplossen waarbij continue toegangsevaluatie (CAE) op meerdere manieren wordt toegepast.

Aanmeldingsrapportage voor continue toegangsevaluatie

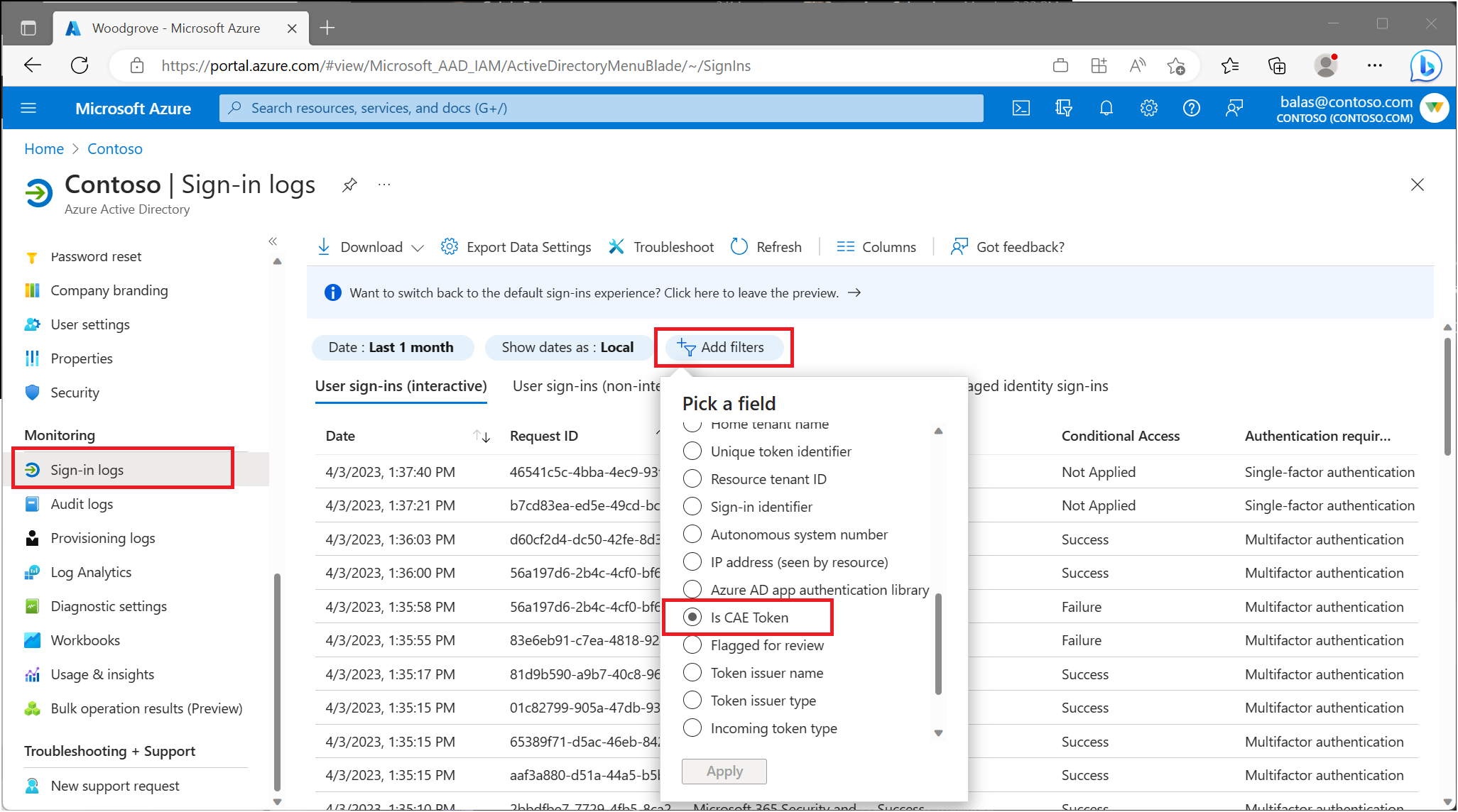

Beheerders kunnen aanmeldingen van gebruikers bewaken waarbij continue toegangsevaluatie (CAE) wordt toegepast. Deze informatie vindt u in de aanmeldingslogboeken van Microsoft Entra:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een beveiligingslezer.

- Blader naar

Entra ID Bewaking & gezondheid Aanmeldingslogboeken . - Pas het is CAE-tokenfilter toe.

Vanaf hier krijgen beheerders informatie te zien over de aanmeldingsgebeurtenissen van hun gebruiker. Selecteer iedere aanmelding voor meer informatie over de sessie, zoals welke voorwaarden voor toegang zijn ingevoerd en of CAE is ingeschakeld.

Er zijn meerdere aanmeldingsaanvragen voor elke verificatie. Sommige bevinden zich op het interactieve tabblad, terwijl andere op het niet-interactieve tabblad staan. CAE is alleen als 'waar' gemarkeerd voor één van de aanvragen, die zich op het interactieve of het niet-interactieve tabblad kan bevinden. Beheerders moeten beide tabbladen controleren om te bevestigen of de authenticatie van de gebruiker CAE-geschikt is of niet.

Zoeken naar specifieke aanmeldingspogingen

In aanmeldingslogboeken worden geslaagde en mislukte gebeurtenissen weergegeven. Gebruik filters om uw zoekopdracht te verfijnen. Als een gebruiker zich bijvoorbeeld aanmeldt bij Teams, past u het toepassingsfilter toe en stelt u dit in op Teams. Beheerders moeten mogelijk de aanmeldingen controleren vanaf interactieve en niet-interactieve tabbladen om de specifieke aanmelding te vinden. Beheerders kunnen meerdere filters toepassen om de zoekopdracht verder te verfijnen.

Werkmappen voor continue toegangsevaluatie

Met de werkmap inzichten voor continue toegangsevaluatie kunnen beheerders CAE-gebruiksinzichten voor hun tenants bekijken en bewaken. In de tabel ziet u verificatiepogingen met niet-overeenkomende IP-adressen. Deze werkmap is beschikbaar als sjabloon onder de categorie Voorwaardelijke toegang.

Toegang tot de CAE-werkmapsjabloon

U moet Log Analytics-integratie voltooien voordat werkmappen worden weergegeven. Zie Microsoft Entra-logboeken integreren met Azure Monitor-logboeken voor meer informatie over het streamen van aanmeldingslogboeken van Microsoft Entra naar een Log Analytics-werkruimte.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een beveiligingslezer.

- Blader naar Entra ID>Monitoring en gezondheid>Werkboeken.

- Zoek onder Openbare sjablonen naar inzichten over continue toegangsevaluatie.

De werkmap Inzichten voor continue toegangsevaluatie bevat de volgende tabel:

Mogelijke niet-overeenkomende IP-adressen tussen Microsoft Entra-id en resourceprovider

Met het mogelijke niet-overeenkomende IP-adres tussen de tabel Microsoft Entra-id en de resourceprovider kunnen beheerders sessies onderzoeken waarbij het IP-adres dat is gedetecteerd door Microsoft Entra-id, niet overeenkomt met het IP-adres dat door de resourceprovider is gedetecteerd.

Deze werkmaptabel markeert deze scenario's door de respectieve IP-adressen weer te geven en of er tijdens de sessie een CAE-token is uitgegeven.

Inzichten in doorlopende toegangsevaluatie bij elke aanmelding

Met de inzichten voor continue toegangsevaluatie per aanmeldingspagina in de werkmap worden meerdere aanvragen vanuit de aanmeldingslogboeken verbonden en wordt één aanvraag weergegeven waarin een CAE-token is uitgegeven.

Deze werkmap is bijvoorbeeld handig wanneer een gebruiker Outlook op het bureaublad opent en toegang probeert te krijgen tot resources in Exchange Online. Deze aanmeldingsactie kan worden toegewezen aan meerdere interactieve en niet-interactieve aanmeldingsaanvragen in de logboeken, waardoor problemen moeilijk te diagnosticeren zijn.

IP-adresconfiguratie

Uw id-provider en resourceproviders kunnen verschillende IP-adressen zien. Dit komt door de volgende redenen niet overeen:

- Uw netwerk implementeert split tunneling.

- Uw resourceprovider gebruikt een IPv6-adres en Microsoft Entra-id gebruikt een IPv4-adres.

- Vanwege netwerkconfiguraties ziet Microsoft Entra-id één IP-adres van de client en ziet uw resourceprovider een ander IP-adres van de client.

Als dit scenario bestaat in uw omgeving, om oneindige lussen te voorkomen, geeft Microsoft Entra ID een CAE-token van één uur uit en dwingt de wijziging van de clientlocatie tijdens die periode van één uur niet af. Zelfs in dit geval wordt de beveiliging verbeterd in vergelijking met traditionele tokens van één uur, omdat we nog steeds de andere gebeurtenissen evalueren, naast wijzigingsgebeurtenissen van clientlocaties.

Beheerders kunnen records weergeven die zijn gefilterd op tijdsbereik en toepassing en het aantal niet-overeenkomende IP-adressen vergelijken met het totale aantal aanmeldingen gedurende een opgegeven periode.

Beheerders kunnen specifieke IP-adressen toevoegen aan een vertrouwde benoemde locatie om gebruikers te deblokkeren.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Beheerder voor voorwaardelijke toegang.

- Blader naar Entra ID>Voorwaardelijke toegang>Benoemde locaties. Hier kunt u vertrouwde IP-locaties maken of bijwerken.

Notitie

Voordat u een IP-adres toevoegt als een vertrouwde benoemde locatie, controleert u of het IP-adres deel uitmaakt van de beoogde organisatie.

Zie De locatievoorwaarde gebruiken voor meer informatie over benoemde locaties.

Verwante inhoud

- Microsoft Entra-logboeken integreren met Azure Monitor-logboeken

- Meer informatie over het gebruik van de locatievoorwaarde.

- Continue toegangsevaluatie verkennen.