Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Door uw apparaten naar Microsoft Entra ID te brengen, wordt de productiviteit van gebruikers gemaximaliseerd via eenmalige aanmelding (SSO) in uw cloud- en on-premises resources. U kunt de toegang tot uw middelen beveiligen met voorwaardelijke toegang.

Vereisten

-

Microsoft Entra Connect versie 1.1.819.0 of hoger.

- Sluit de standaardapparaatkenmerken niet uit van uw Microsoft Entra Connect Sync-configuratie. Zie Kenmerken die zijn gesynchroniseerd door Microsoft Entra Connect voor meer informatie over standaardapparaatkenmerken die zijn gesynchroniseerd met Microsoft Entra ID.

- Als de computerobjecten van de apparaten die u wilt koppelen aan Microsoft Entra hybrid, deel uitmaken van specifieke organisatie-eenheden (OE's), configureert u de juiste OE's om te synchroniseren in Microsoft Entra Connect. Zie Filteren op basis van organisatie-eenheden voor meer informatie over het synchroniseren van computerobjecten met behulp van Microsoft Entra Connect.

- Authenticatiegegevens van hybride identiteitsbeheerder voor uw Microsoft Entra-tenant.

- Inloggegevens voor ondernemingsbeheerder voor elk van de on-premises Active Directory Domain Services-forestomgevingen.

- (Voor federatieve domeinen) Ten minste Windows Server 2012 R2 waarop Active Directory Federation Services is geïnstalleerd.

- Gebruikers kunnen hun apparaten registreren bij Microsoft Entra ID. Meer informatie over deze instelling vindt u onder de kop Apparaatinstellingen configureren in het artikel Apparaatinstellingen configureren.

Vereisten voor netwerkconnectiviteit

Voor hybride Microsoft Entra-koppeling moeten apparaten toegang tot de volgende Microsoft-bronnen hebben vanuit het netwerk van uw organisatie:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.com-

https://autologon.microsoftazuread-sso.com(Als u naadloze SSO gebruikt of van plan bent te gebruiken) - De STS (beveiligingstokenservice) van uw organisatie (voor federatieve domeinen)

Waarschuwing

Als uw organisatie proxyservers gebruikt die SSL-verkeer onderscheppen voor scenario's zoals preventie van gegevensverlies of beperkingen voor Microsoft Entra-tenants, moet u ervoor zorgen dat verkeer naar https://device.login.microsoftonline.com en https://enterpriseregistration.windows.net worden uitgesloten van TLS-onderbreking en inspectie. Als u deze URL's niet uitsluit, kan dit leiden tot interferentie met verificatie van clientcertificaten, problemen met apparaatregistratie en voorwaardelijke toegang op basis van apparaten.

Als uw organisatie toegang tot internet vereist via een uitgaande proxy, kunt u WPAD (Web Proxy Auto-Discovery) gebruiken om Windows 10- of nieuwere computers in te schakelen voor apparaatregistratie met Microsoft Entra ID. Zie Troubleshooting Automatic Detection (Problemen met automatische detectie oplossen) als u problemen ondervindt met het configureren en beheren van WPAD.

Als u WPAD niet gebruikt, kunt u WinHTTP-proxy-instellingen op uw computer configureren met een groepsbeleidsobject (GPO) vanaf Windows 10 1709. Zie WinHTTP Proxy Settings deployed by GPO (WinHTTP-proxyinstellingen geïmplementeerd door GPO) voor meer informatie.

Notitie

Als u proxy-instellingen op uw computer configureert met behulp van WinHTTP-instellingen, kunnen computers die geen verbinding hebben met de geconfigureerde proxy, geen verbinding maken met internet.

Als uw organisatie internettoegang via een geauthenticeerde uitgaande proxy vereist, moet u ervoor zorgen dat uw computers met Windows 10 of hoger zich kunnen authenticeren bij de uitgaande proxy. Omdat computers met Windows 10 of hoger apparaatregistratie uitvoeren via machinecontext, moet u verificatie naar een uitgaande proxy configureren via machinecontext. Neem contact op met uw uitgaande proxyprovider over de configuratievereisten.

Controleer of apparaten toegang hebben tot de vereiste Microsoft-resources onder het systeemaccount door het script Test Device Registration Connectivity te gebruiken.

Beheerde domeinen

We denken dat de meeste organisaties hybride deelname van Microsoft Entra implementeren met beheerde domeinen. Beheerde domeinen gebruiken wachtwoord-hashsynchronisatie (PHS) of passthrough-verificatie (PTA) met naadloze eenmalige aanmelding. Voor scenario's met een beheerd domein is het configureren van een federatieserver niet vereist.

Hybride deelname van Microsoft Entra configureren met behulp van Microsoft Entra Connect voor een beheerd domein:

Open Microsoft Entra Connect en selecteer vervolgens Configureren.

Selecteer bij Extra taken de optie Apparaatopties configureren en selecteer daarna Volgende.

Selecteer Volgende in Overzicht.

Voer in Verbinding maken met Microsoft Entra-id de referenties in van een hybride identiteitsbeheerder voor uw Microsoft Entra-tenant.

Selecteer in Apparaatopties de optie Hybride deelname van Microsoft Entra configureren en selecteer vervolgens Volgende.

Selecteer bij Apparaatbesturingssystemen de besturingssystemen die worden gebruikt door apparaten in uw Active Directory-omgeving en selecteer Volgende.

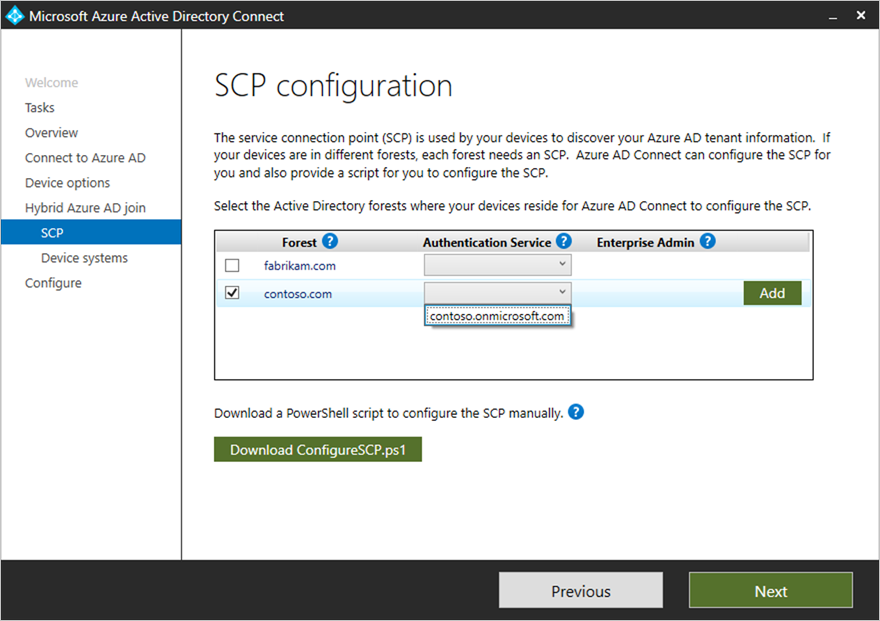

Voer in de SCP-configuratie voor elk forest waar u Wilt dat Microsoft Entra Connect een serviceaansluitpunt (SCP) configureert, de volgende stappen uit en selecteer vervolgens Volgende.

- Selecteer de Forest.

- Selecteer een verificatieservice.

- Selecteer Toevoegen om de referenties van een ondernemingsbeheerder in te voeren.

Selecteer bij Klaar om te configureren de optie Configureren.

Selecteer bij Configuratie voltooid de optie Afsluiten.

Federatieve domeinen

Een gefedereerde omgeving moet een id-provider hebben die de volgende vereisten ondersteunt. Als u een gefedereerde omgeving hebt met Active Directory Federation Services (AD FS), worden de onderstaande vereisten al ondersteund.

-

WS-Trust protocol: Dit protocol is vereist voor het verifiëren van de hybride apparaten van Microsoft Entra met Microsoft Entra ID. Wanneer u AD FS gebruikt, moet u de volgende WS-Trust-eindpunten inschakelen:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Waarschuwing

Zowel adfs/services/trust/2005/windowstransport als adfs/services/trust/13/windowstransport dienen alleen te worden ingeschakeld als naar intranet gerichte eindpunten en mogen NIET beschikbaar worden gemaakt als naar extranet gerichte eindpunten via de webtoepassingsproxy. Zie voor meer informatie over het uitschakelen van WS-Trust Windows eindpunten Disable WS-Trust Windows endpoints on the proxy. Onder Service>Eindpunten in de AD FS-beheerconsole kunt u zien welke eindpunten zijn ingeschakeld.

Hybride deelname van Microsoft Entra configureren met behulp van Microsoft Entra Connect voor een federatieve omgeving:

Open Microsoft Entra Connect en selecteer vervolgens Configureren.

Selecteer op de pagina Extra taken de optie Apparaatopties configureren en selecteer Volgende.

Selecteer Volgende op de pagina Overzicht.

Voer op de pagina Verbinding maken met Microsoft Entra ID de referenties in van een hybride identiteitsbeheerder voor uw Microsoft Entra-tenant en selecteer vervolgens Volgende.

Selecteer op de pagina Apparaatopties de optie Hybride deelname van Microsoft Entra configureren en selecteer vervolgens Volgende.

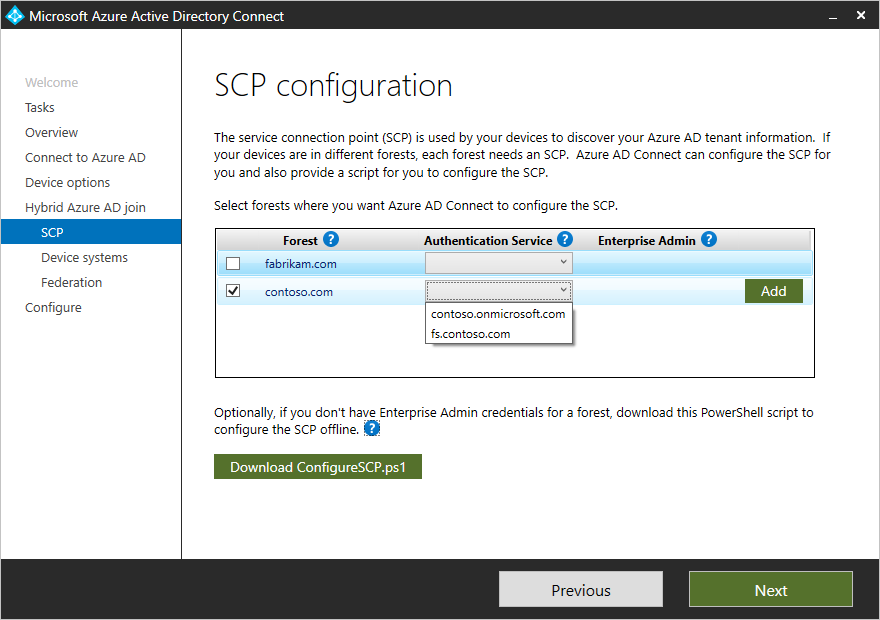

Voer op de pagina SCP de volgende stappen uit en selecteer Volgende:

- Selecteer het bos.

- Selecteer de verificatieservice. U moet AD FS-server selecteren, tenzij uw organisatie exclusief Windows 10- of nieuwere clients heeft en u computer-/apparaatsynchronisatie configureert of uw organisatie naadloze eenmalige aanmelding gebruikt.

- Selecteer Toevoegen om de referenties van een ondernemingsbeheerder in te voeren.

Selecteer op de pagina Apparaatbesturingssystemen de besturingssystemen die worden gebruikt door de apparaten in uw Active Directory-omgeving en selecteer Volgende.

Voer op de pagina Federatieconfiguratie de referenties van uw AD FS-beheerder in en selecteer Volgende.

Selecteer op de pagina Gereed om te configureren op Configureren.

Op de pagina Configuratie voltooid, selecteer Afsluiten.

Waarschuwingen voor federaties

Met gebruik van Windows 10 1803 of hoger, als een onmiddellijke hybride join van Microsoft Entra voor een gefedereerde omgeving met behulp van een federatiedienst mislukt, maken we gebruik van Microsoft Entra Connect om het computerobject in Microsoft Entra ID te synchroniseren en zo de apparaatregistratie voor de hybride join van Microsoft Entra te voltooien.

Andere scenario's

Organisaties kunnen hybride deelname van Microsoft Entra testen op een subset van hun omgeving vóór een volledige implementatie. De stappen voor het voltooien van een gerichte implementatie vindt u in het artikel Microsoft Entra hybrid join targeted deployment. Organisaties moeten een representatieve groep van gebruikers met verschillende rollen en profielen in deze testgroep opnemen. Een gerichte implementatie helpt bij het identificeren van eventuele problemen die uw plan mogelijk niet aanpakt voordat u de hele organisatie inschakelt.

Sommige organisaties kunnen mogelijk Microsoft Entra Connect niet gebruiken om AD FS te configureren. De stappen om de claims handmatig te configureren vindt u in het artikel Microsoft Entra hybride join handmatig configureren.

Cloud voor de Amerikaanse overheid (inclusief GCCHigh en DoD)

Voor organisaties in Azure Government is voor hybride deelname van Microsoft Entra vereist dat apparaten toegang hebben tot de volgende Microsoft-resources vanuit het netwerk van uw organisatie:

-

https://enterpriseregistration.windows.netenhttps://enterpriseregistration.microsoftonline.us https://login.microsoftonline.ushttps://device.login.microsoftonline.us-

https://autologon.microsoft.us(Als u naadloze SSO gebruikt of van plan bent te gebruiken)

Problemen met de hybride koppeling van Microsoft Entra oplossen

Als u problemen ondervindt met het voltooien van hybride deelname aan Microsoft Entra voor Windows-apparaten die lid zijn van een domein, raadpleegt u:

- Problemen met apparaten oplossen met behulp van de dsregcmd-opdracht

- Problemen oplossen met de hybride koppeling van Microsoft Entra voor huidige Windows-apparaten

- Problemen met Microsoft Entra hybride join voor Windows-apparaten op een lager niveau oplossen

- Problemen met status 'apparaat in behandeling' oplossen