Problemen met de Microsoft Enterprise SSO Extension-invoegtoepassing op Apple-apparaten oplossen

Dit artikel bevat richtlijnen voor probleemoplossing die door beheerders worden gebruikt om problemen met het implementeren en gebruiken van de Enterprise SSO-invoegtoepassing op te lossen. De Apple SSO-extensie kan worden geïmplementeerd in iOS/iPadOS en macOS.

Organisaties kunnen ervoor kiezen om eenmalige aanmelding op hun bedrijfsapparaten te implementeren om hun eindgebruikers een betere ervaring te bieden. Op Apple-platforms omvat dit proces het implementeren van Single sign-on (SSO) via primaire vernieuwingstokens. Eenmalige aanmelding verlicht eindgebruikers van de last van overmatige verificatieprompts.

Microsoft heeft een invoegtoepassing geïmplementeerd die is gebouwd op het SSO-framework van Apple, dat brokered verificatie biedt voor toepassingen die zijn geïntegreerd met Microsoft Entra ID. Zie het artikel Microsoft Enterprise SSO-invoegtoepassing voor Apple-apparaten voor meer informatie.

Extensietypen

Apple ondersteunt twee typen SSO Extensions die deel uitmaken van het framework: Redirect and Credential. De Microsoft Enterprise SSO-invoegtoepassing is geïmplementeerd als een omleidingstype en is het meest geschikt voor brokering-verificatie bij Microsoft Entra ID. In de volgende tabel worden de twee typen extensies vergeleken.

| Type extensie | Meest geschikt voor | Hoe het werkt | Belangrijke verschillen |

|---|---|---|---|

| Omleiden | Moderne verificatiemethoden zoals OpenID Connect, OAUTH2 en SAML (Microsoft Entra ID) | Het besturingssysteem onderschept de verificatieaanvraag van de toepassing naar de URL's van de id-provider die zijn gedefinieerd in het MDM-configuratieprofiel van de extensie. Omleidingsextensies ontvangen: URL's, headers en hoofdtekst. | Referenties aanvragen voordat u gegevens aanvraagt. Maakt gebruik van URL's in mdm-configuratieprofiel. |

| Referentie | Verificatietypen voor uitdagingen en antwoorden, zoals Kerberos (on-premises Active Directory-domein Services) | De aanvraag wordt vanuit de toepassing verzonden naar de verificatieserver (AD-domeincontroller). Referentie-extensies worden geconfigureerd met HOSTS in het MDM-configuratieprofiel. Als de verificatieserver een uitdaging retourneert die overeenkomt met een host die in het profiel wordt vermeld, stuurt het besturingssysteem de uitdaging naar de extensie. De extensie heeft de keuze om de uitdaging af te handelen of af te wijzen. Indien verwerkt, retourneert de extensie de autorisatieheaders om de aanvraag te voltooien en retourneert de verificatieserver een antwoord op de aanroeper. | Vraag gegevens aan en vraag vervolgens om verificatie. GEBRUIK HOST's in mdm-configuratieprofiel. |

Microsoft heeft implementaties voor brokered-verificatie voor de volgende clientbesturingssystemen:

| Besturingssysteem | Verificatiebroker |

|---|---|

| Windows | Web Account Manager (WAM) |

| iOS/iPadOS | Microsoft Authenticator |

| Android | Microsoft Authenticator of Microsoft Intune-bedrijfsportal |

| macOS | Microsoft Intune-bedrijfsportal (via SSO-extensie) |

Alle Microsoft Broker-toepassingen gebruiken een sleutelartefact dat bekend staat als een primair vernieuwingstoken (PRT), een JSON-webtoken (JWT) dat wordt gebruikt voor het verkrijgen van toegangstokens voor toepassingen en webresources die zijn beveiligd met Microsoft Entra-id. Wanneer deze wordt geïmplementeerd via een MDM, verkrijgt de Enterprise SSO-extensie voor macOS of iOS een PRT die vergelijkbaar is met de PRT's die worden gebruikt op Windows-apparaten door de Web Account Manager (WAM). Zie het artikel Wat is een primair vernieuwingstoken voor meer informatie.

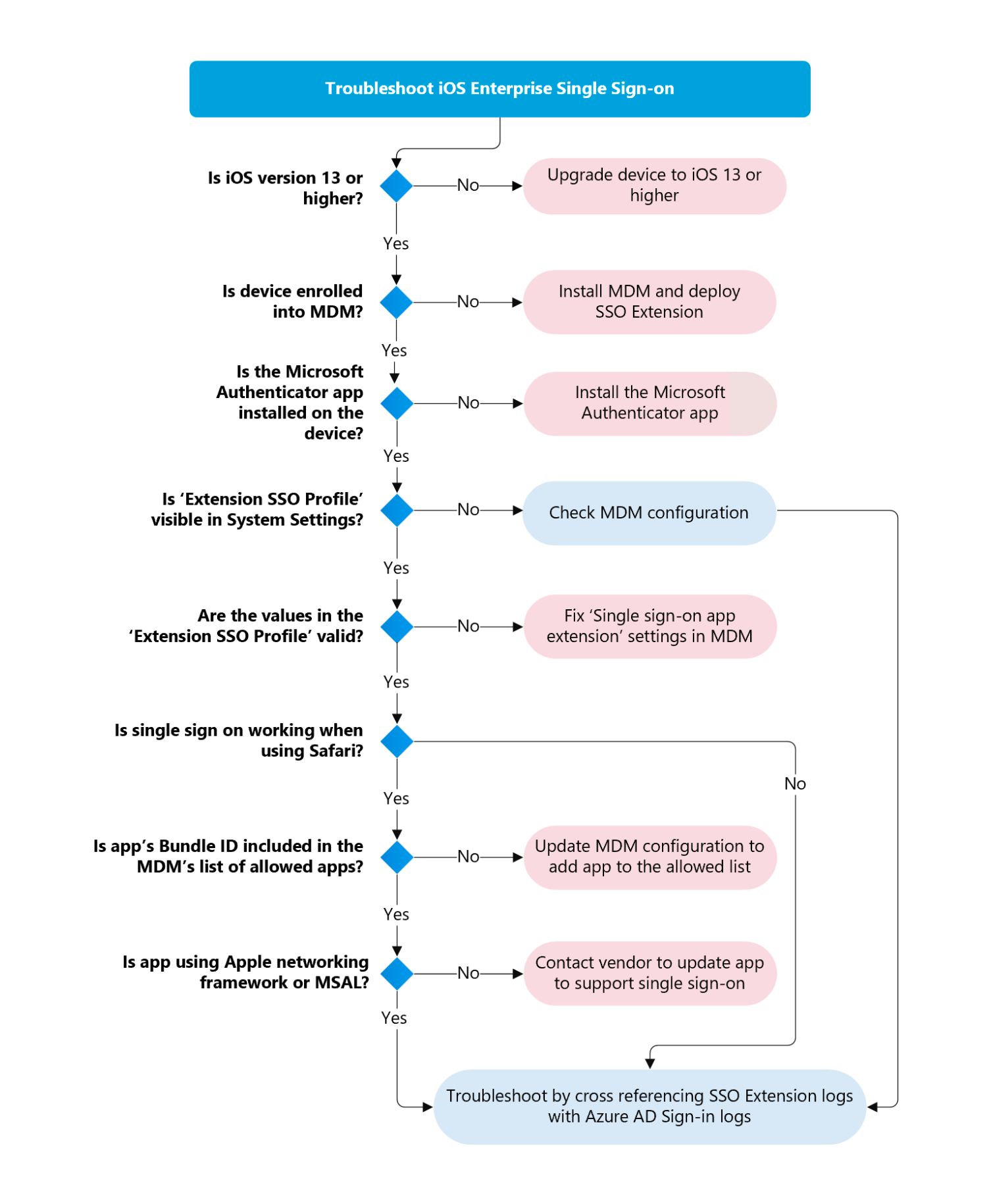

Model voor probleemoplossing

In het volgende stroomdiagram wordt een logische stroom beschreven voor het oplossen van problemen met de SSO-extensie. De rest van dit artikel gaat uitgebreid in op de stappen die in dit stroomdiagram worden weergegeven. De probleemoplossing kan worden onderverdeeld in twee afzonderlijke aandachtsgebieden: Implementatie - en toepassingsverificatiestroom.

Stappen voor het afmelden van platform-SSO in macOS

Als u zich wilt afmelden voor PSSO die per ongeluk is ingeschakeld, moeten beheerders het SSO-extensieprofiel verwijderen waarvoor PSSO is ingeschakeld op de apparaten en een nieuw SSO-extensieprofiel implementeren met PSSO-vlaggen uitgeschakeld/verwijderd.

- De targeting voor het SSO-profiel verwijderen waarvoor PSSO is ingeschakeld

- Apparaatsynchronisatie starten om het SSO-profiel op te halen waarvoor PSSO is ingeschakeld op het apparaat

- Richt het apparaat op met een nieuw SSO-profiel waarbij PSSO is uitgeschakeld

- Apparaatsynchronisatie initiëren om het nieuwe profiel op het apparaat te installeren

Belangrijk

Opmerking: Het bijwerken van het bestaande SSO-profiel op het apparaat helpt niet om PSSO uit te schakelen nadat de PSSO-registratie is voltooid. Alleen een volledige verwijdering van het SSO-profiel van het apparaat verwijdert de PSSO-status van het apparaat.

Context:

Gebruikers zien in twee scenario's een PSSO-registratiemelding op macOS 13+-apparaten:

- Als het apparaat al Intune-bedrijfsportal versie heeft die PSSO ondersteunt en de beheerder een nieuw SSO-extensiebeleid implementeert waarvoor PSSO is ingeschakeld

- Als de gebruiker al is gericht op het beleid voor eenmalige aanmelding waarvoor PSSO is ingeschakeld en later een Intune-bedrijfsportal versie die PSSO ondersteunt, is geïnstalleerd op het apparaat.

Let op

Beheerders moeten niet gericht zijn op gebruikers met een beleid voor eenmalige aanmelding waarvoor PSSO is ingeschakeld, tenzij ze zijn getest en klaar zijn om te worden geïmplementeerd, omdat dit mogelijk bestaande gebruikers en hun nalevingsvoorwaarden onderbreekt.

Belangrijk

Opmerking: voor gebruikers die PSSO-registratie voltooien, wordt de verouderde WPJ-registratie verwijderd uit de sleutelhanger. Als PSSO-registratie per ongeluk is uitgevoerd, moet de verouderde WPJ-registratie opnieuw worden uitgevoerd zodra de beheerder het SSO-profiel met PSSO verwijdert en een nieuw profiel installeert zonder PSSO.

Problemen met implementatie oplossen

De meeste problemen die klanten ondervinden, zijn afkomstig van onjuiste MDM-configuraties (Mobile Apparaatbeheer) van het SSO-extensieprofiel of een onmogelijkheid voor het Apple-apparaat om het configuratieprofiel van de MDM te ontvangen. In deze sectie worden de stappen beschreven die u kunt uitvoeren om ervoor te zorgen dat het MDM-profiel is geïmplementeerd op een Mac en dat het de juiste configuratie heeft.

Implementatievereisten

- macOS-besturingssysteem: versie 10.15 (Catalina) of hoger.

- iOS-besturingssysteem: versie 13 of hoger.

- Apparaat dat wordt beheerd door een MDM-leverancier die ondersteuning biedt voor Apple macOS en/of iOS (MDM-inschrijving).

- Authentication Broker Software geïnstalleerd: Microsoft Intune-bedrijfsportal of Microsoft Authenticator voor iOS.

Versie van macOS-besturingssysteem controleren

Gebruik de volgende stappen om de versie van het besturingssysteem (OS) op het macOS-apparaat te controleren. Apple SSO-extensieprofielen worden alleen geïmplementeerd op apparaten met macOS 10.15 (Catalina) of hoger. U kunt de macOS-versie controleren via de gebruikersinterface of vanuit de terminal.

Gebruikersinterface

Selecteer op het macOS-apparaat het Apple-pictogram in de linkerbovenhoek en selecteer Over deze Mac.

De versie van het besturingssysteem wordt vermeld naast macOS.

Terminal

Dubbelklik op het macOS-apparaat op de map Toepassingen en dubbelklik vervolgens op de map Hulpprogramma's .

Dubbelklik op de Terminal-toepassing .

Wanneer de terminal wordt geopend, typt u sw_vers bij de prompt, zoekt u naar een resultaat zoals hieronder:

% sw_vers ProductName: macOS ProductVersion: 13.0.1 BuildVersion: 22A400

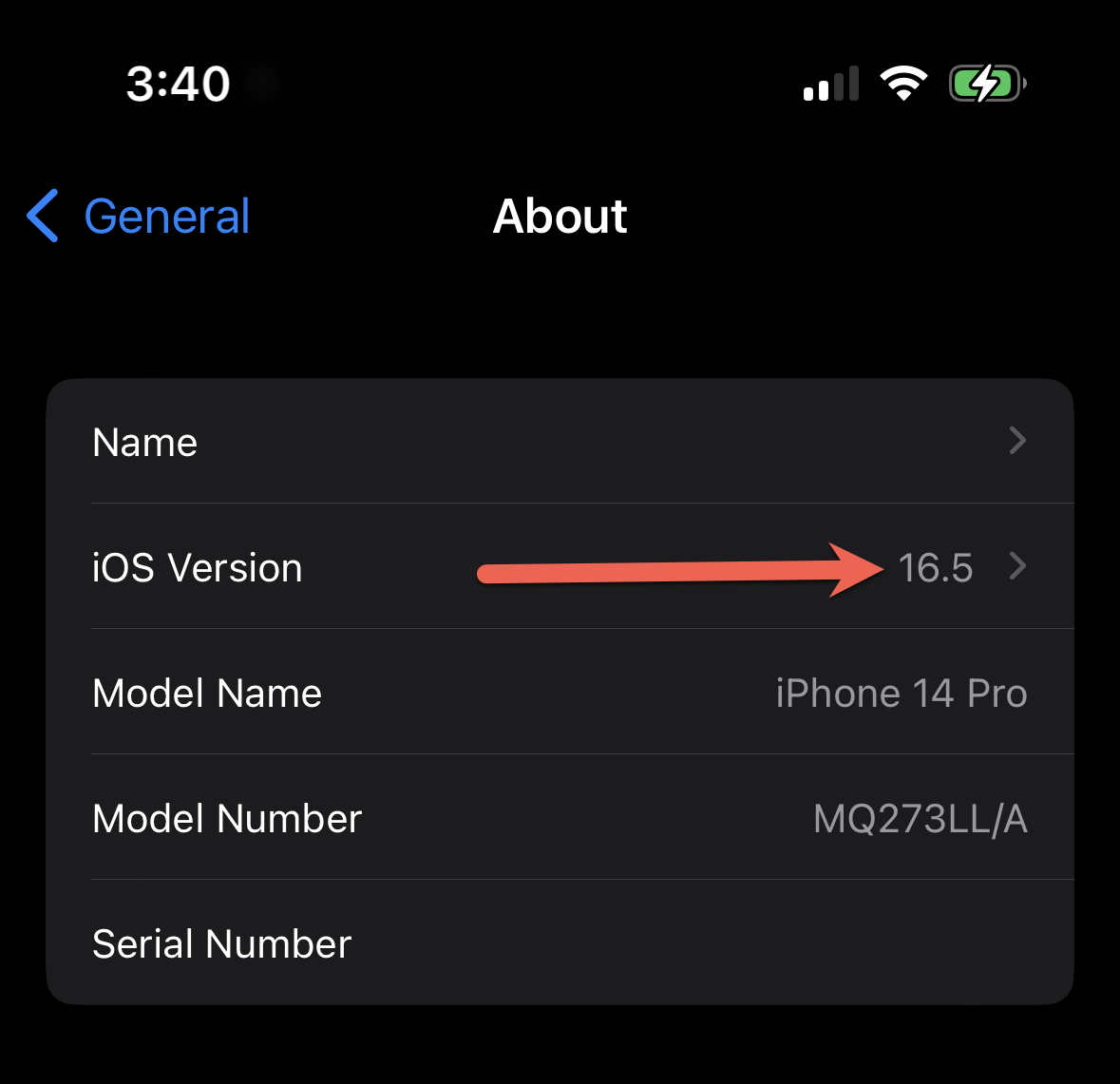

Versie van iOS-besturingssysteem controleren

Gebruik de volgende stappen om de versie van het besturingssysteem (OS) op het iOS-apparaat te controleren. Apple SSO-extensieprofielen worden alleen geïmplementeerd op apparaten met iOS 13 of hoger. U kunt de iOS-versie controleren vanuit de app Instellingen. Open de app Instellingen:

Ga naar Algemeen en vervolgens Over. Dit scherm bevat informatie over het apparaat, inclusief het iOS-versienummer:

MDM-implementatie van configuratieprofiel voor eenmalige aanmeldingsuitbreiding

Neem contact op met uw MDM-beheerder (of Apparaatbeheer team) om ervoor te zorgen dat het configuratieprofiel voor extensies wordt geïmplementeerd op de Apple-apparaten. Het extensieprofiel kan worden geïmplementeerd vanuit elke MDM die ondersteuning biedt voor macOS- of iOS-apparaten.

Belangrijk

Apple vereist dat apparaten zijn ingeschreven bij een MDM om de SSO-extensie te kunnen implementeren.

De volgende tabel bevat specifieke MDM-installatierichtlijnen, afhankelijk van het besturingssysteem waarop u de extensie implementeert:

- iOS/iPadOS: de invoegtoepassing Microsoft Enterprise SSO implementeren

- macOS: de invoegtoepassing Microsoft Enterprise SSO implementeren

Belangrijk

Hoewel MDM wordt ondersteund voor het implementeren van de SSO-extensie, implementeren veel organisaties beleid voor voorwaardelijke toegang op basis van apparaten door mdm-nalevingsbeleid te evalueren. Als een MDM van derden wordt gebruikt, moet u ervoor zorgen dat de MDM-leverancier intune-partnernaleving ondersteunt als u beleid voor voorwaardelijke toegang op basis van apparaten wilt gebruiken. Wanneer de SSO-extensie wordt geïmplementeerd via Intune of een MDM-provider die ondersteuning biedt voor Intune-partnernaleving, kan de extensie het apparaatcertificaat doorgeven aan Microsoft Entra-id, zodat apparaatverificatie kan worden voltooid.

Netwerkconfiguratie valideren op macOS-apparaat

Het SSO-extensieframework van Apple en de Microsoft Enterprise SSO-extensie die erop is gebouwd, vereisen dat bepaalde domeinen worden uitgesloten van TLS-interceptie/inspectie (ook wel bekend als onderbreking en inspectie van proxy's). De volgende domeinen mogen niet onderworpen zijn aan TLS-inspectie:

- app-site-association.cdn-apple.com

- app-site-association.networking.apple

Controleer of de configuratie van eenmalige aanmelding is verbroken vanwege TLS-inspectie

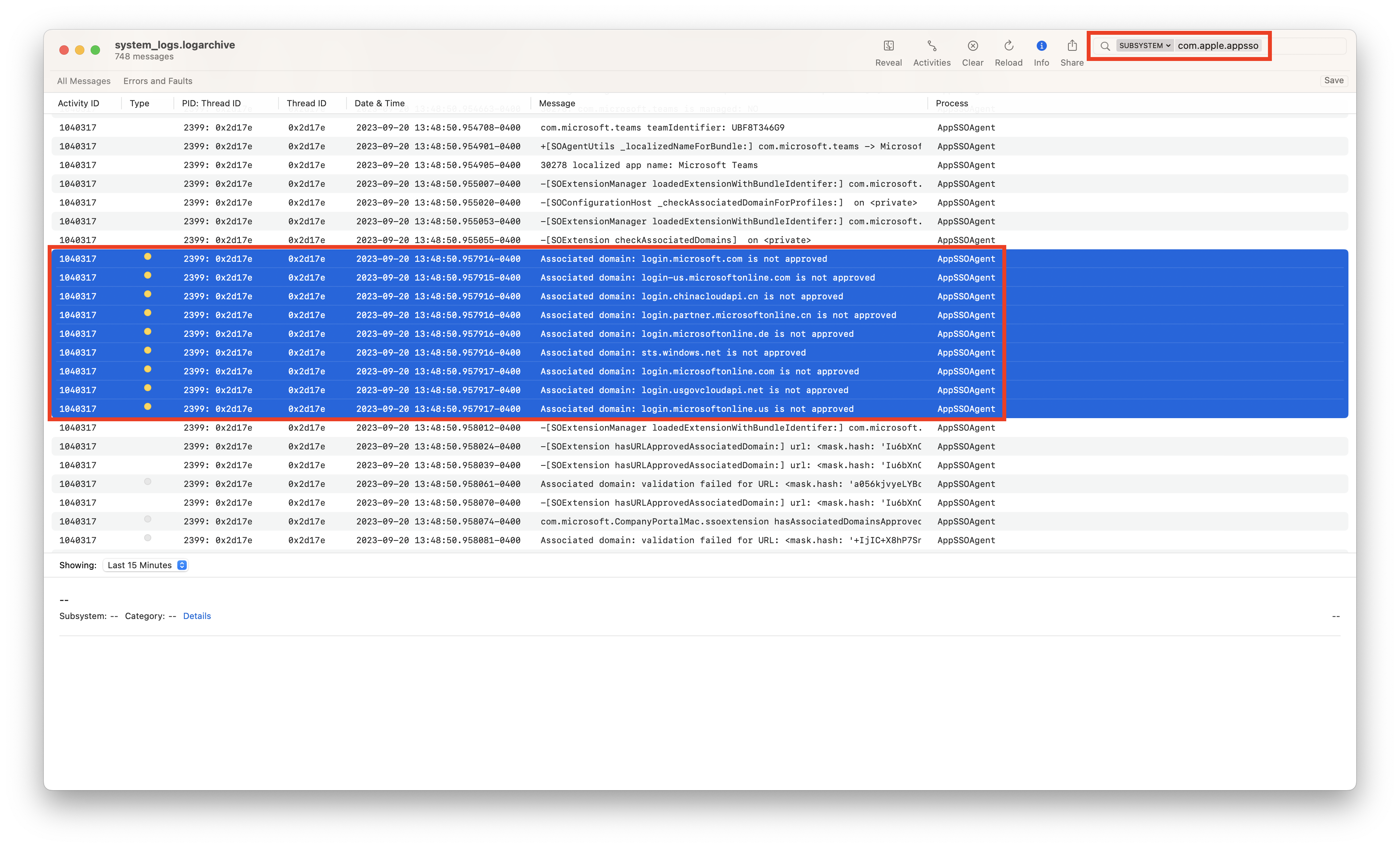

U kunt controleren of TLS-inspectie van invloed is op uw SSO-configuratie door een sysdiagnose uit te voeren vanuit de Terminal-toepassing op een beïnvloed apparaat:

sudo sysdiagnose -f ~/Desktop/

De sysdiagnose wordt opgeslagen op uw bureaublad als een .tar.gz archief. Pak het archief uit en open het bestand system_logs.logarchiveren . Dit wordt geopend in de consoletoepassing. Zoek naar com.apple.appsso en wijzig het filter in SUBSYSTEM:

Zoek naar gebeurtenissen die aangeven dat er gekoppelde domeinfouten zijn, met name gerelateerd aan Microsoft-domeinen, zoals login.microsoftonline.com. Deze gebeurtenissen kunnen duiden op problemen met TLS-inspectie, waardoor de SSO-extensie niet goed werkt. Apple-domeinen worden niet weergegeven in het sysdiagnose-logboek, zelfs als ze worden beïnvloed door een niet-ondersteunde TLS-inspectieconfiguratie.

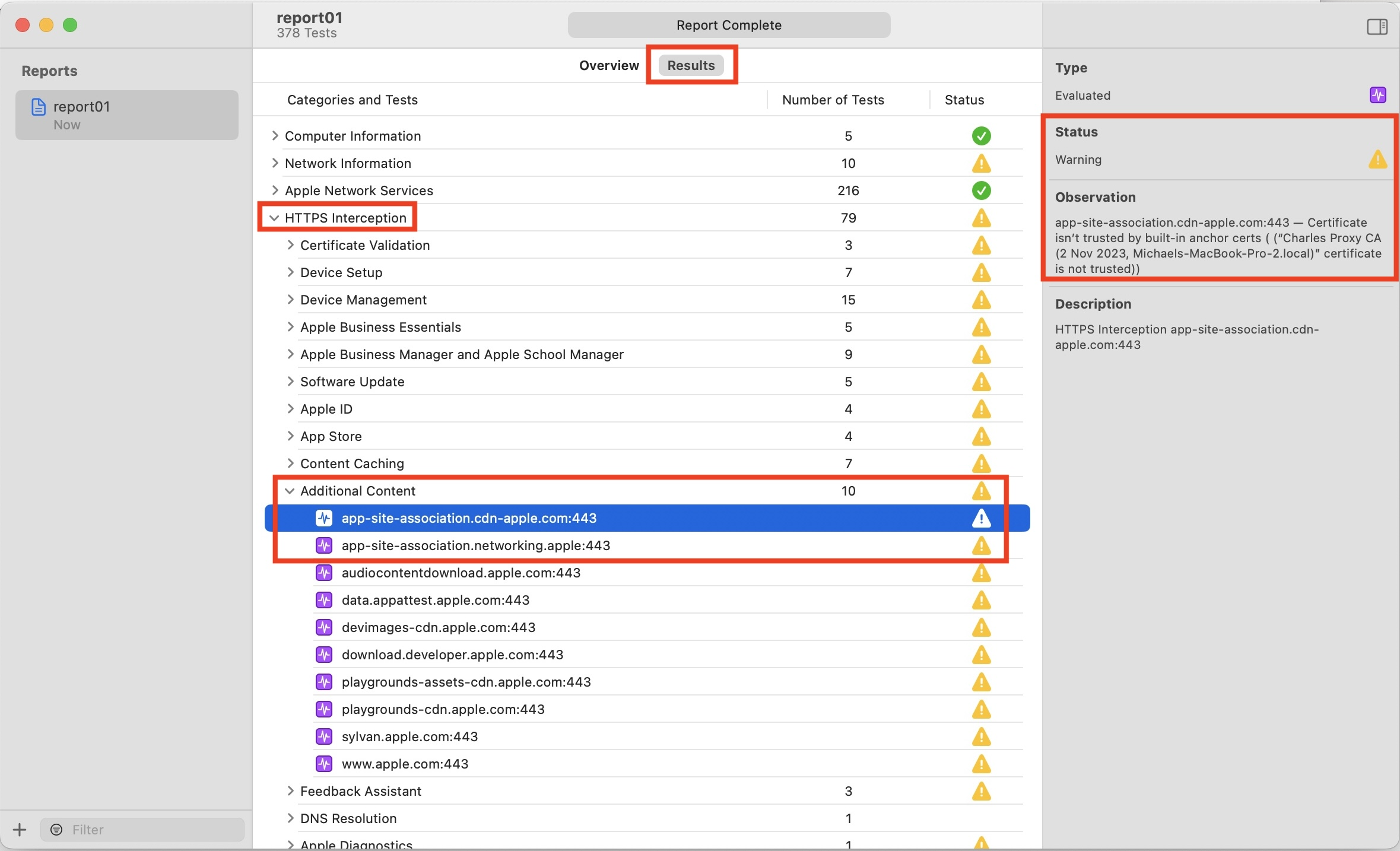

TLS-inspectieconfiguratie valideren

Apple biedt een macOS-hulpprogramma voor het controleren van een aantal veelvoorkomende configuratieproblemen, het Mac Evaluation Utility genoemd. Dit hulpprogramma kan worden gedownload van AppleSeed voor IT. Als u toegang hebt tot AppleSeed voor IT, downloadt u het Hulpprogramma voor mac-evaluatie vanuit het gebied Resources. Voer na de installatie van de toepassing een evaluatie uit. Zodra de evaluatie is voltooid, gaat u naar HTTPS Interception -->Additional Content -> en controleert u de twee onderstaande items:

Als deze controles een waarschuwing of fout hebben, kan er TLS-inspectie plaatsvinden op het apparaat. Werk samen met uw netwerkteam om *.cdn-apple.com en *.networking.apple vrij te stellen van TLS-inspectie.

Gedetailleerde swcd-logboeken uitvoeren

Apple biedt een opdrachtregelprogramma swcutil waarmee de voortgang van de gekoppelde domeinvalidatie kan worden gecontroleerd. U kunt controleren op eventuele gekoppelde domeinfouten met behulp van de volgende opdracht:

sudo swcutil watch --verbose

Zoek de volgende vermelding in de logboeken en controleer of deze is gemarkeerd als goedgekeurd of als er fouten zijn:

```

Entry s = authsrv, a = UBF8T346G9.com.microsoft.CompanyPortalMac, d = login.microsoftonline.com

```

Cache voor TLS-inspectie in macOS wissen

Als u problemen ondervindt met gekoppelde domeinen en domeinen met toegestane vermeldingen hebt in uw TLS-inspectieprogramma op het apparaat, kan het enige tijd duren voordat de bijbehorende domeinvalidatiecache van Apple ongeldig is. Helaas zijn er geen deterministische stappen die gekoppelde domeinhervalidatie opnieuw activeren op alle computers, maar er zijn een paar dingen die kunnen worden geprobeerd.

U kunt de volgende opdrachten uitvoeren om de cache van het apparaat opnieuw in te stellen:

pkill -9 swcd

sudo swcutil reset

pkill -9 AppSSOAgent

Test de configuratie van de SSO-extensie opnieuw na het opnieuw instellen van de cache.

Soms is deze opdracht onvoldoende en wordt de cache niet volledig opnieuw ingesteld. In deze gevallen kunt u het volgende proberen:

- Verwijder of verplaats de Intune-bedrijfsportal-app naar de Prullenbak en start het apparaat opnieuw op. Nadat het opnieuw opstarten is voltooid, kunt u proberen de Bedrijfsportal-app opnieuw te installeren.

- Schrijf uw apparaat opnieuw in.

Als geen van de bovenstaande methoden uw probleem oplost, is er mogelijk iets anders in uw omgeving dat de bijbehorende domeinvalidatie kan blokkeren. Als dit gebeurt, neemt u contact op met apple-ondersteuning voor verdere probleemoplossing.

Configuratieprofiel voor eenmalige aanmelding valideren op macOS-apparaat

Ervan uitgaande dat de MDM-beheerder de stappen in de vorige sectie MDM-implementatie van SSO-extensieprofiel heeft gevolgd, is de volgende stap om te controleren of het profiel is geïmplementeerd op het apparaat.

MDM-configuratieprofiel voor eenmalige aanmeldingsextensie zoeken

Selecteer op het macOS-apparaat de optie Systeeminstellingen.

Wanneer de systeeminstellingen worden weergegeven, typt u Profielen en drukt u op Return.

Met deze actie wordt het deelvenster Profielen weergegeven.

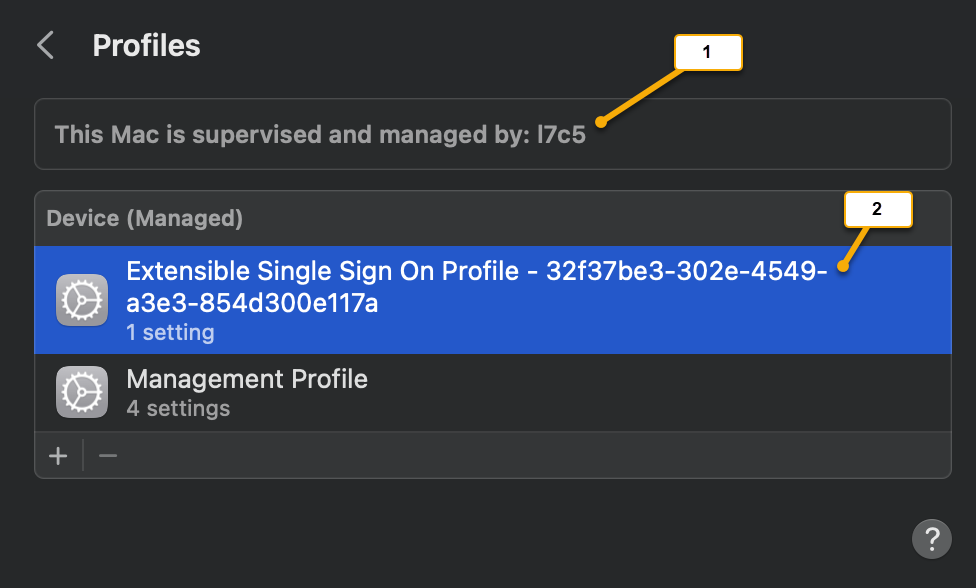

Schermopname van bijschrift Beschrijving 1 Geeft aan dat het apparaat onder MDM-beheer valt. 2 Er kunnen meerdere profielen zijn waaruit u kunt kiezen. In dit voorbeeld heet het Microsoft Enterprise SSO-extensieprofiel Extensible Single sign-on Profile-32f37be3-302e-4549-a3e3-854d300e117a. Notitie

Afhankelijk van het type MDM dat wordt gebruikt, kunnen er verschillende profielen worden vermeld en is het naamgevingsschema willekeurig, afhankelijk van de MDM-configuratie. Selecteer elk item en controleer of de rij Instellingen aangeeft dat het een Single sign-on-extensie is.

Dubbelklik op het configuratieprofiel dat overeenkomt met de waarde Instellingen van Single sign-on-extensie.

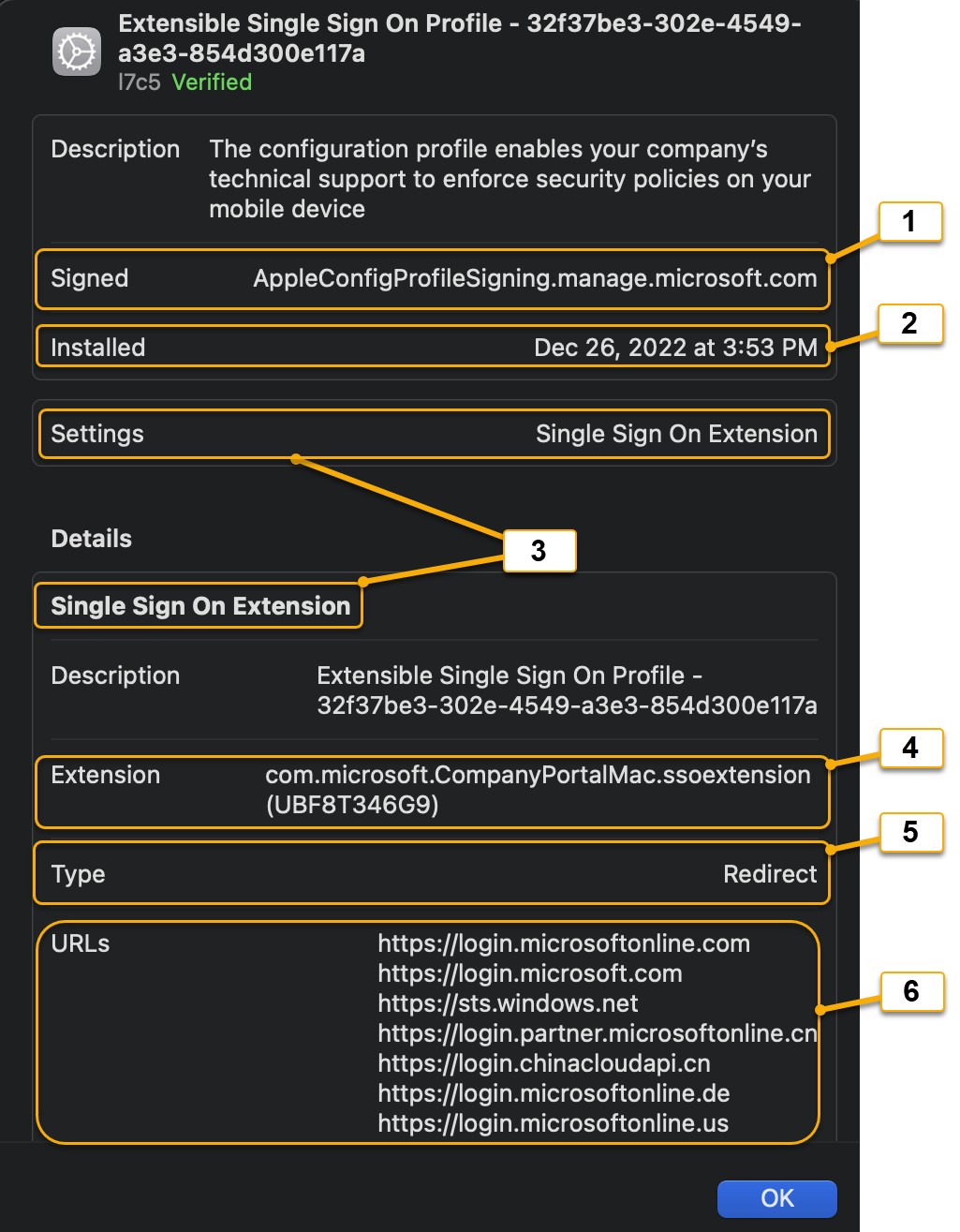

Schermopname van bijschrift Configuratieprofielinstelling Beschrijving 1 Ondertekend Ondertekeningsinstantie van de MDM-provider. 2 Geïnstalleerd Datum/tijdstempel die wordt weergegeven wanneer de extensie is geïnstalleerd (of bijgewerkt). 3 Instellingen: Single sign-on-extensie Geeft aan dat dit configuratieprofiel een Apple SSO-extensietype is. 4 Extensie Id die is toegewezen aan de bundel-id van de toepassing waarop de Microsoft Enterprise Extension-invoegtoepassing wordt uitgevoerd. De id moet altijd worden ingesteld com.microsoft.CompanyPortalMac.ssoextensionop en de team-id moet worden weergegeven als (UBF8T346G9) als het profiel is geïnstalleerd op een macOS-apparaat. Als er waarden verschillen, roept de MDM de extensie niet correct aan.5 Type De Microsoft Enterprise SSO-extensie moet altijd worden ingesteld op een type omleidingsextensie . Zie Redirect vs Credential Extension Types voor meer informatie. 6 URL's De aanmeldings-URL's die behoren tot de id-provider (Microsoft Entra-id). Bekijk de lijst met ondersteunde URL's. Alle Omleidingsextensies voor eenmalige aanmelding van Apple moeten de volgende MDM Payload-onderdelen in het configuratieprofiel hebben:

MDM-nettoladingonderdeel Beschrijving Extensie-id Bevat zowel de bundel-id als de team-id van de toepassing op het macOS-apparaat, waarop de extensie wordt uitgevoerd. Opmerking: De Microsoft Enterprise SSO-extensie moet altijd zijn ingesteld op: com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9) om het macOS-besturingssysteem te informeren dat de extensieclientcode deel uitmaakt van de Intune-bedrijfsportal-toepassing. Type Moet worden ingesteld op Omleiding om een type omleidingsextensie aan te geven. URL's Eindpunt-URL's van de id-provider (Microsoft Entra-id), waarbij het besturingssysteem verificatieaanvragen naar de extensie stuurt. Optionele uitbreidingsspecifieke configuratie Woordenlijstwaarden die kunnen fungeren als configuratieparameters. In de context van de Microsoft Enterprise SSO-extensie worden deze configuratieparameters functievlagmen genoemd. Zie functievlagdefinities. Notitie

In het artikel Extensible Single Sign-on MDM-nettoladingsinstellingen voor Apple-apparaten heeft Microsoft onze extensie geïmplementeerd op basis van dit schema. Zie SSO-invoegtoepassing voor Microsoft Enterprise voor Apple-apparaten

Om te controleren of het juiste profiel voor de Microsoft Enterprise SSO-extensie is geïnstalleerd, moet het veld Extensie overeenkomen met: com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9).

Noteer het veld Geïnstalleerd in het configuratieprofiel, omdat dit een handige indicator voor probleemoplossing kan zijn wanneer er wijzigingen worden aangebracht in de configuratie.

Als het juiste configuratieprofiel is geverifieerd, gaat u verder met de sectie Problemen met de stroom voor toepassingsverificatie oplossen .

MDM-configuratieprofiel ontbreekt

Als het configuratieprofiel voor de SSO-extensie niet wordt weergegeven in de lijst Profielen na het volgen van de vorige sectie, kan het zijn dat voor de MDM-configuratie gebruikers-/apparaat-targeting is ingeschakeld, waardoor de gebruiker of het apparaat effectief wordt gefilterd op het ontvangen van het configuratieprofiel. Neem contact op met uw MDM-beheerder en verzamel de consolelogboeken in de volgende sectie.

MDM-specifieke consolelogboeken verzamelen

Dubbelklik op het macOS-apparaat op de map Toepassingen en dubbelklik vervolgens op de map Hulpprogramma's .

Dubbelklik op de consoletoepassing .

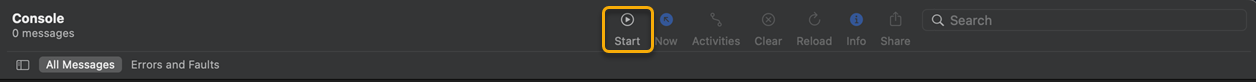

Klik op de knop Start om logboekregistratie van consoletracering in te schakelen.

Laat de MDM-beheerder proberen het configuratieprofiel opnieuw te implementeren op dit macOS-apparaat/-gebruiker en een synchronisatiecyclus afdwingen.

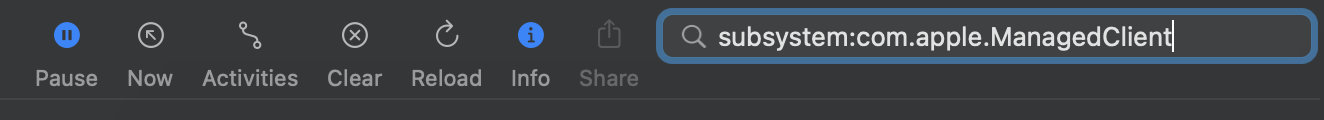

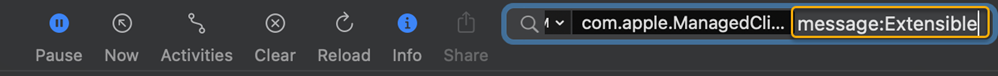

Typ subsystem:com.apple.ManagedClient in de zoekbalk en druk op Return.

Waar de cursor knippert in het bericht van het zoekbalktype: Uitbreidbaar.

U ziet nu dat de MDM-consolelogboeken zijn gefilterd op extensible SSO-configuratieprofielactiviteiten . In de volgende schermopname ziet u een logboekvermelding Geïnstalleerd configuratieprofiel, waarin wordt weergegeven dat het configuratieprofiel is geïnstalleerd.

Problemen met de toepassingsverificatiestroom oplossen

In de richtlijnen in deze sectie wordt ervan uitgegaan dat het macOS-apparaat een correct geïmplementeerd configuratieprofiel heeft. Zie SSO-configuratieprofiel valideren op macOS-apparaat voor de stappen.

Zodra de Microsoft Enterprise SSO-extensie voor Apple-apparaten is geïmplementeerd, worden twee typen toepassingsverificatiestromen voor elk toepassingstype ondersteund. Bij het oplossen van problemen is het belangrijk om inzicht te krijgen in het type toepassing dat wordt gebruikt.

Toepassingstypen

| Toepassingstype | Interactieve verificatie | Stille verificatie | Beschrijving | Voorbeelden |

|---|---|---|---|---|

| Systeemeigen MSAL-app | X | X | MSAL (Microsoft Authentication Library) is een framework voor toepassingsontwikkelaars dat is afgestemd op het bouwen van toepassingen met het Microsoft Identity Platform (Microsoft Entra ID). Apps die zijn gebouwd op MSAL versie 1.1 of hoger , kunnen worden geïntegreerd met de Microsoft Enterprise SSO-extensie. Als de toepassing SSO-extensie (broker) is die op de hoogte is dat deze de extensie gebruikt zonder verdere configuratie voor meer informatie, raadpleegt u de voorbeelddocumentatie voor MSAL-ontwikkelaars. |

Microsoft To Do |

| Niet-MSAL Native/Browser SSO | X | Toepassingen die gebruikmaken van Apple-netwerktechnologieën of webweergaven kunnen worden geconfigureerd om een gedeelde referentie te verkrijgen via de SSO-extensie Functievlagmen moeten worden geconfigureerd om ervoor te zorgen dat de bundel-id voor elke app de gedeelde referentie (PRT) mag verkrijgen. |

Microsoft Word Safari Microsoft Edge Visual Studio |

Belangrijk

Niet alle systeemeigen microsoft-toepassingen maken gebruik van het MSAL-framework. Op het moment van de publicatie van dit artikel zijn de meeste MacOS-toepassingen van Microsoft Office nog steeds afhankelijk van het oudere ADAL-bibliotheekframework en zijn ze dus afhankelijk van de browser-SSO-stroom.

De bundel-id voor een toepassing zoeken in macOS

Dubbelklik op het macOS-apparaat op de map Toepassingen en dubbelklik vervolgens op de map Hulpprogramma's .

Dubbelklik op de Terminal-toepassing .

Wanneer de terminal wordt geopend, typt

osascript -e 'id of app "<appname>"'u bij de prompt. Hier volgen enkele voorbeelden:% osascript -e 'id of app "Safari"' com.apple.Safari % osascript -e 'id of app "OneDrive"' com.microsoft.OneDrive % osascript -e 'id of app "Microsoft Edge"' com.microsoft.edgemacNu de bundel-id('s) zijn verzameld, volgt u onze richtlijnen voor het configureren van de functievlagmen om ervoor te zorgen dat niet-MSAL Native/Browser SSO-apps de SSO-extensie kunnen gebruiken. Opmerking: alle bundel-id's zijn hoofdlettergevoelig voor de configuratie van de functievlag.

Let op

Toepassingen die geen gebruikmaken van Apple-netwerktechnologieën (zoals WKWebview en NSURLSession) kunnen de gedeelde referentie (PRT) niet gebruiken vanuit de SSO-extensie. Zowel Google Chrome als Mozilla Firefox vallen in deze categorie. Zelfs als ze zijn geconfigureerd in het MDM-configuratieprofiel, is het resultaat een reguliere verificatieprompt in de browser.

Bootstrapping

Standaard roepen alleen MSAL-apps de SSO-extensie aan en verkrijgt de extensie vervolgens een gedeelde referentie (PRT) van Microsoft Entra ID. De Safari-browsertoepassing of andere niet-MSAL-toepassingen kunnen echter worden geconfigureerd om de PRT te verkrijgen. Zie Gebruikers toestaan zich aan te melden bij toepassingen die geen MSAL en de Safari-browser gebruiken. Nadat de SSO-extensie een PRT heeft verkregen, worden de referenties opgeslagen in de aanmeldingssleutelhanger van de gebruiker. Controleer vervolgens of de PRT aanwezig is in de sleutelhanger van de gebruiker:

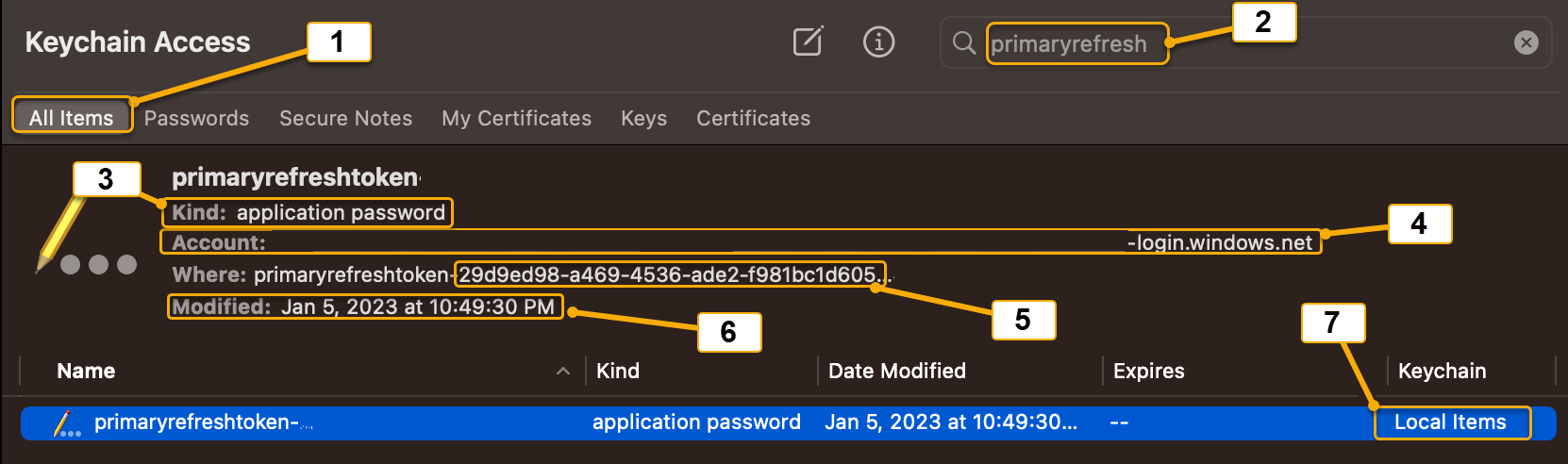

Toegang tot sleutelhanger controleren voor PRT

Dubbelklik op het macOS-apparaat op de map Toepassingen en dubbelklik vervolgens op de map Hulpprogramma's .

Dubbelklik op de toepassing Sleutelhangertoegang .

Selecteer onder Standaardsleutelhangers Lokale items (of iCloud).

- Zorg ervoor dat alle items zijn geselecteerd.

- Typ (om te filteren) in de zoekbalk aan de rechterkant

primaryrefresh.

Schermopname van bijschrift Sleutelhangerreferentieonderdeel Beschrijving 1 Alle items Geeft alle typen referenties weer voor sleutelhangertoegang 2 Zoekbalk sleutelhanger Hiermee kunt u filteren op referentie. Filteren op het type Microsoft Entra PRT primaryrefresh3 Soort Verwijst naar het type referentie. De Microsoft Entra PRT-referentie is een referentietype toepassingswachtwoord 4 Rekening Geeft het Microsoft Entra-gebruikersaccount weer, dat eigenaar is van de PRT in de indeling: UserObjectId.TenantId-login.windows.net5 Waar Geeft de volledige naam van de referentie weer. De Microsoft Entra PRT-referentie begint met de volgende indeling: primaryrefreshtoken-29d9ed98-a469-4536-ade2-f981bc1d605De 29d9ed98-a469-4536-ade2-f981bc1d605 is de toepassings-id voor de Microsoft Authentication Broker-service, die verantwoordelijk is voor het afhandelen van PRT-overnameaanvragen6 Gemodificeerd Geeft weer wanneer de referentie voor het laatst is bijgewerkt. Voor de Microsoft Entra PRT-referentie wordt telkens wanneer de referentie wordt opgestart of bijgewerkt door een interactieve aanmeldingsgebeurtenis de datum/tijdstempel bijgewerkt 7 Sleutelhanger Geeft aan welke sleutelhanger de geselecteerde referentie zich bevindt. De Microsoft Entra PRT-referentie bevindt zich in de lokale items of iCloud-sleutelhanger . Wanneer iCloud is ingeschakeld op het macOS-apparaat, wordt de sleutelhanger Lokale items de iCloud-sleutelhanger Als de PRT niet wordt gevonden in Sleutelhangertoegang, gaat u als volgt te werk op basis van het toepassingstype:

- Systeemeigen MSAL: controleer of de ontwikkelaar van de toepassing, als de app is gebouwd met MSAL versie 1.1 of hoger, de toepassing heeft ingeschakeld om brokerbewust te zijn. Controleer ook de stappen voor het oplossen van implementatieproblemen om implementatieproblemen uit te sluiten.

- Niet-MSAL (Safari):controleer of de functievlag

browser_sso_interaction_enabledis ingesteld op 1 en niet op 0 in het MDM-configuratieprofiel

Verificatiestroom na het opstarten van een PRT

Nu de PRT (gedeelde referenties) is geverifieerd, is het handig om de stappen op hoog niveau voor elk toepassingstype te begrijpen en hoe deze communiceert met de invoegtoepassing microsoft Enterprise SSO Extension (broker-app). De volgende animaties en beschrijvingen moeten macOS-beheerders helpen het scenario te begrijpen voordat ze logboekgegevens bekijken.

Systeemeigen MSAL-toepassing

Scenario: Een toepassing die is ontwikkeld voor het gebruik van MSAL (bijvoorbeeld: Microsoft To Do-client ) die wordt uitgevoerd op een Apple-apparaat, moet de gebruiker aanmelden met het Microsoft Entra-account om toegang te krijgen tot een met Microsoft Entra beveiligde service (bijvoorbeeld: Microsoft To Do Service).

- DOOR MSAL ontwikkelde toepassingen roepen de SSO-extensie rechtstreeks aan en verzenden de PRT naar het Eindpunt van het Microsoft Entra-token, samen met de aanvraag van de toepassing voor een token voor een met Microsoft Entra beveiligde resource

- Microsoft Entra-id valideert de PRT-referentie en retourneert een toepassingsspecifiek token terug naar de SSO-extensiebroker

- De SSO-extensiebroker geeft vervolgens het token door aan de MSAL-clienttoepassing, die het vervolgens verzendt naar de met Microsoft Entra beveiligde resource

- De gebruiker is nu aangemeld bij de app en het verificatieproces is voltooid

Niet-MSAL/Browser-SSO

Scenario: Een gebruiker op een Apple-apparaat opent de Safari-webbrowser (of een niet-MSAL-systeemeigen app die ondersteuning biedt voor de Apple Networking Stack) om u aan te melden bij een met Microsoft Entra beveiligde resource (bijvoorbeeld: https://office.com).

- Met behulp van een niet-MSAL-toepassing (voorbeeld: Safari) probeert de gebruiker zich aan te melden bij een geïntegreerde Microsoft Entra-toepassing (voorbeeld: office.com) en wordt omgeleid om een token te verkrijgen van Microsoft Entra-id

- Zolang de niet-MSAL-toepassing is toegestaan in de configuratie van de MDM-nettolading, onderschept de Apple-netwerkstack de verificatieaanvraag en stuurt de aanvraag om naar de SSO Extension Broker

- Zodra de SSO-extensie de onderschepte aanvraag ontvangt, wordt de PRT verzonden naar het Microsoft Entra-tokeneindpunt

- Microsoft Entra ID valideert de PRT en retourneert een toepassingsspecifiek token terug naar de SSO-extensie

- Het toepassingsspecifieke token wordt gegeven aan de niet-MSAL-clienttoepassing en de clienttoepassing verzendt het token om toegang te krijgen tot de met Microsoft Entra beveiligde service

- De gebruiker heeft nu de aanmelding voltooid en het verificatieproces is voltooid

De SSO-extensielogboeken verkrijgen

Een van de handigste hulpprogramma's voor het oplossen van verschillende problemen met de SSO-extensie zijn de clientlogboeken van het Apple-apparaat.

SSO-extensielogboeken opslaan vanuit Bedrijfsportal-app

Dubbelklik op het macOS-apparaat op de map Toepassingen .

Dubbelklik op de Bedrijfsportal toepassing.

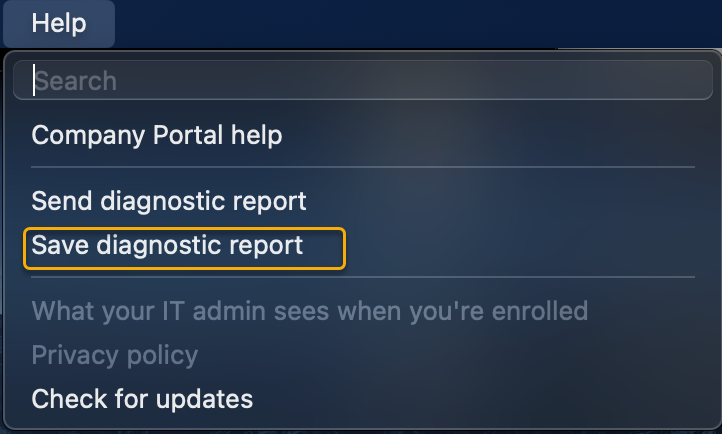

Wanneer de Bedrijfsportal wordt geladen, gaat u naar de bovenste menubalk: Diagnostisch rapport Help-Opslaan>. U hoeft zich niet aan te melden bij de app.

Sla het Bedrijfsportal logboekarchief op om naar keuze te plaatsen (bijvoorbeeld: Bureaublad).

Open het CompanyPortal.zip archief en open het SSOExtension.log-bestand met een teksteditor.

Tip

Een handige manier om de logboeken weer te geven, is het gebruik van Visual Studio Code en het installeren van de Log Viewer-extensie.

Tailing SSO-extensielogboeken in macOS met terminal

Tijdens het oplossen van problemen kan het handig zijn om een probleem te reproduceren terwijl de SSOExtension-logboeken in realtime worden weergegeven:

Dubbelklik op het macOS-apparaat op de map Toepassingen en dubbelklik vervolgens op de map Hulpprogramma's .

Dubbelklik op de Terminal-toepassing .

Wanneer de terminal wordt geopend, typt u:

tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/*Notitie

De afsluitende /* geeft aan dat er meerdere logboeken worden achtergehouden, indien aanwezig

% tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/* ==> /Users/<username>/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/SSOExtension 2022-12-25--13-11-52-855.log <== 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Handling SSO request, requested operation: 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Ignoring this SSO request... 2022-12-29 14:49:59:282 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Finished SSO request. 2022-12-29 14:49:59:599 | I | Beginning authorization request 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_interaction_enabled, value in config 1, value type __NSCFNumber 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Feature flag browser_sso_interaction_enabled is enabled 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_disable_mfa, value in config (null), value type (null) 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag disable_browser_sso_intercept_all, value in config (null), value type (null) 2022-12-29 14:49:59:600 | I | Request does not need UI 2022-12-29 14:49:59:600 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag admin_debug_mode_enabled, value in config (null), value type (null)Terwijl u het probleem reproduceert, houdt u het Terminal-venster open om de uitvoer van de tailed SSOExtension-logboeken te bekijken.

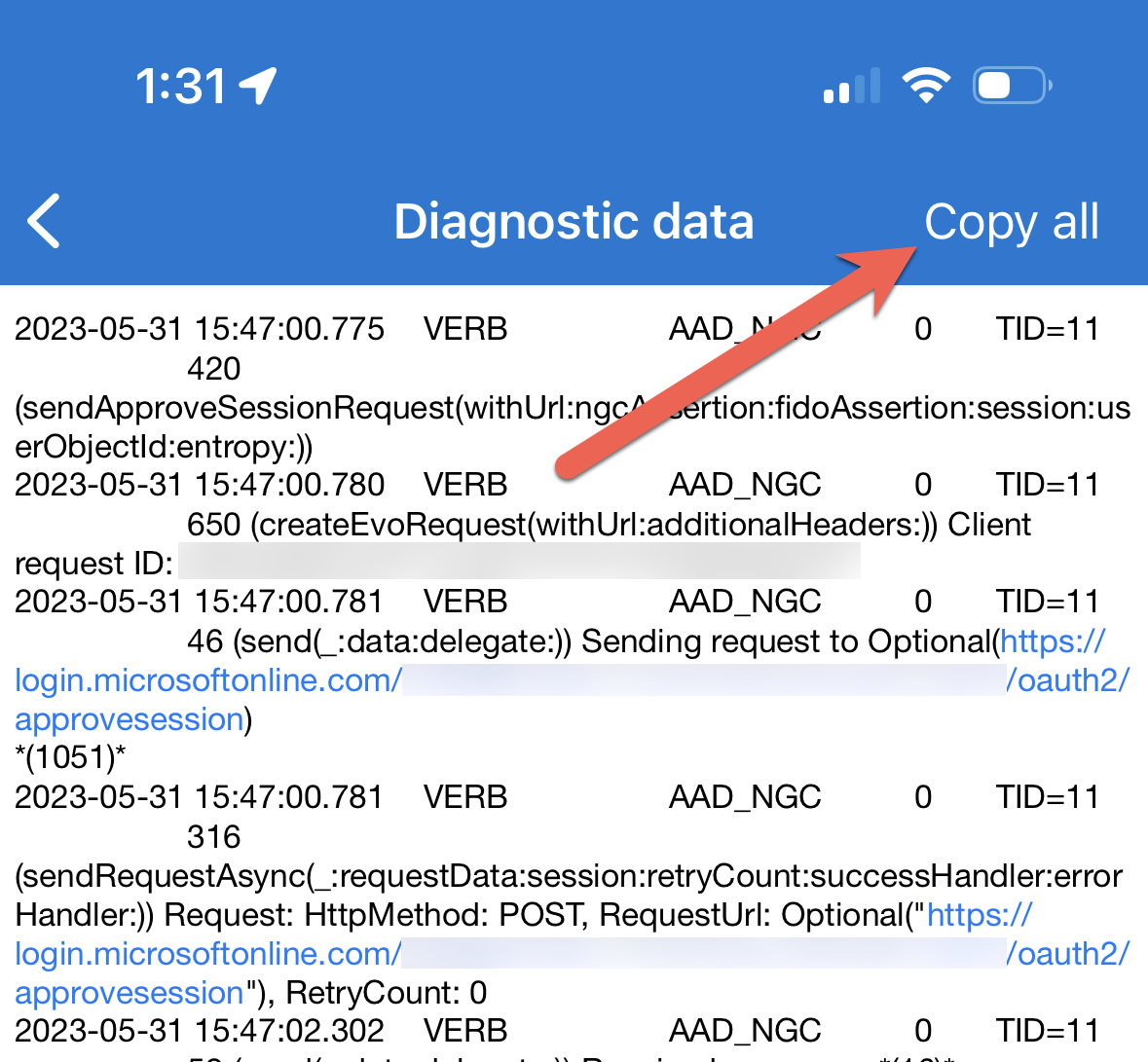

SSO-extensielogboeken exporteren in iOS

Het is niet mogelijk om logboeken van iOS-extensie voor eenmalige aanmelding in realtime weer te geven, zoals in macOS. De iOS SSO-extensielogboeken kunnen worden geëxporteerd vanuit de Microsoft Authenticator-app en vervolgens worden gecontroleerd vanaf een ander apparaat:

Open de Microsoft Authenticator-app:

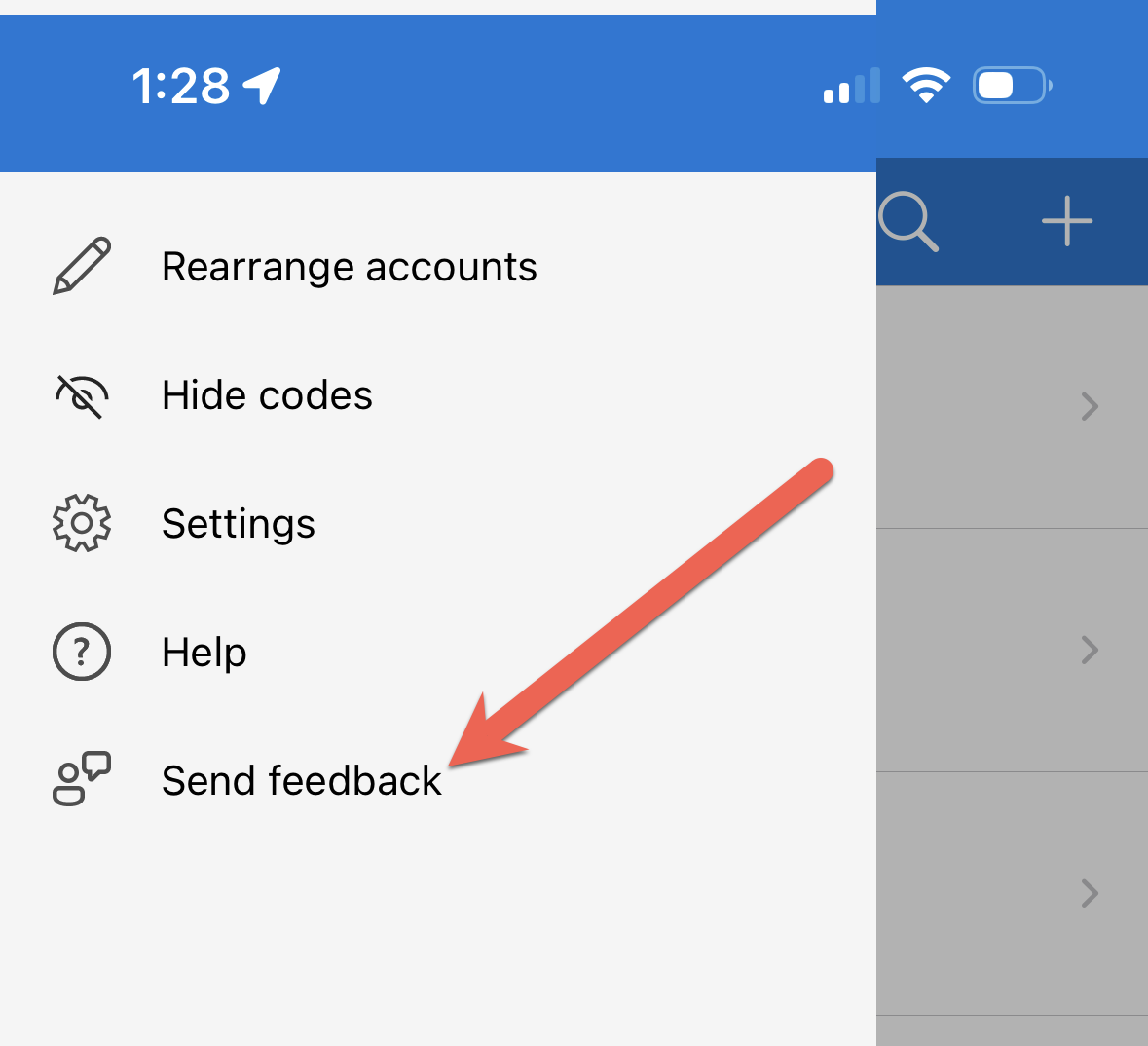

Druk op de menuknop in de linkerbovenhoek:

Kies de optie Feedback verzenden:

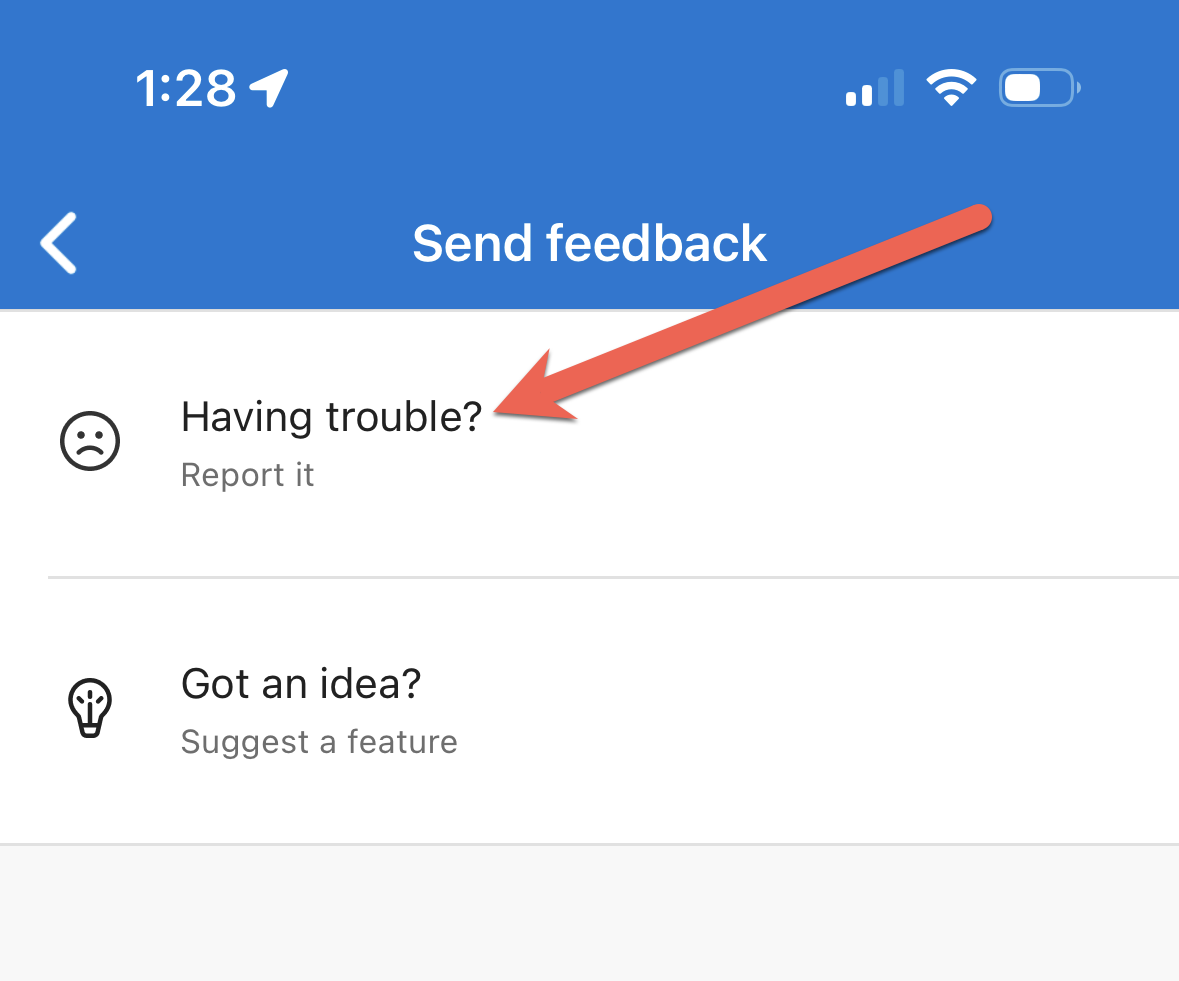

Kies de optie Problemen ondervinden:

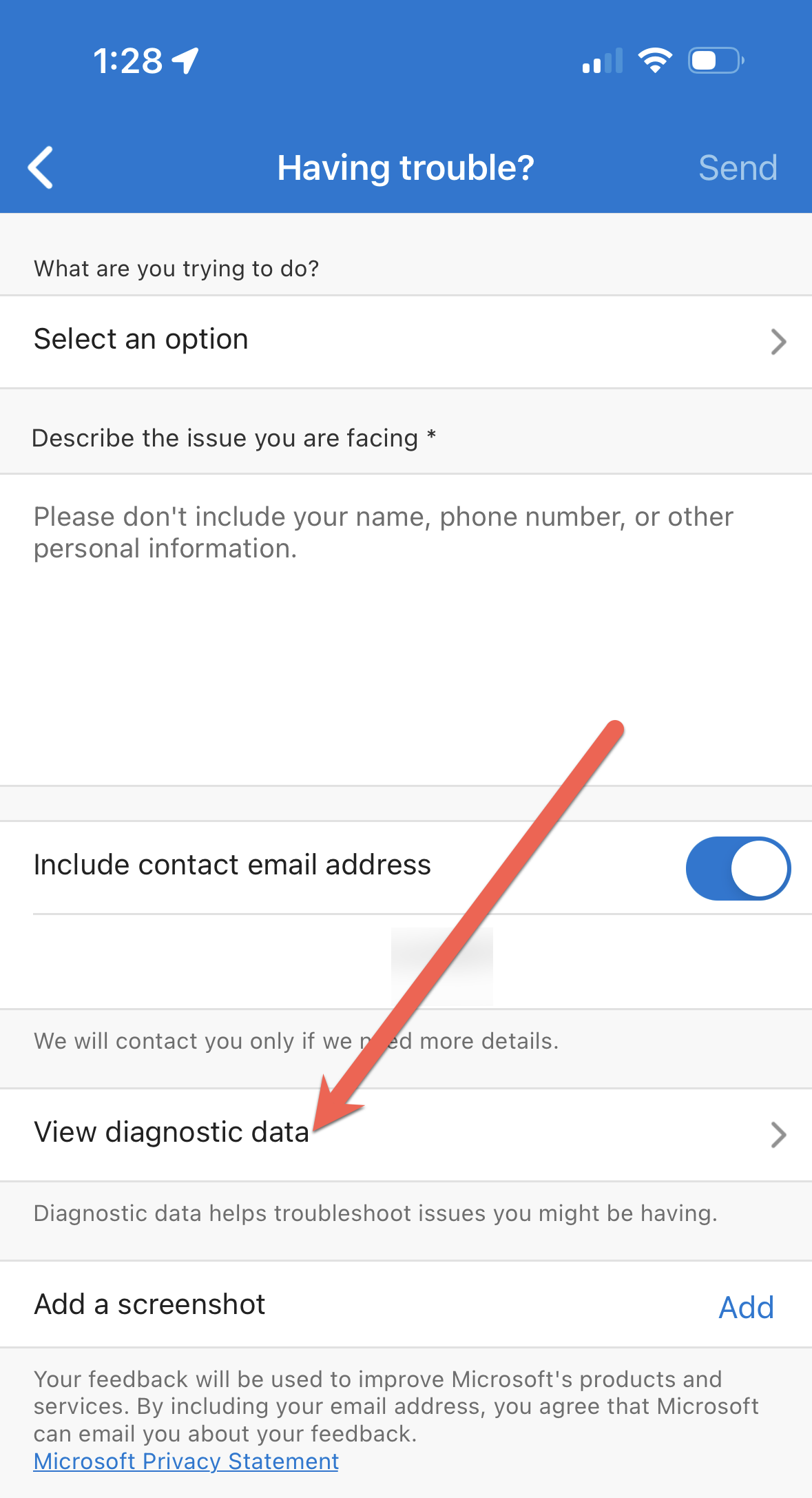

Druk op de optie Diagnostische gegevens weergeven:

Tip

Als u met Microsoft Ondersteuning werkt, kunt u in deze fase op de knop Verzenden drukken om de logboeken naar ondersteuning te verzenden. Hiermee krijgt u een incident-id, die u kunt opgeven aan uw Microsoft Ondersteuning contactpersoon.

Druk op de knop Alles kopiëren om de logboeken naar het klembord van uw iOS-apparaat te kopiëren. Vervolgens kunt u de logboekbestanden elders opslaan om ze te controleren of te verzenden via e-mail of andere methoden voor het delen van bestanden:

Informatie over de SSO-extensielogboeken

Het analyseren van de SSO-extensielogboeken is een uitstekende manier om problemen met de verificatiestroom op te lossen van toepassingen die verificatieaanvragen verzenden naar Microsoft Entra-id. Telkens wanneer de SSO-extensie Broker wordt aangeroepen, wordt een reeks logboekactiviteitenresultaten genoemd. Deze activiteiten worden autorisatieaanvragen genoemd. De logboeken bevatten de volgende nuttige informatie voor het oplossen van problemen:

- Configuratie van functievlag

- Typen autorisatieaanvragen

- Systeemeigen MSAL

- Niet-MSAL/Browser-SSO

- Interactie met de macOS-sleutelhanger voor het ophalen/opslaan van referenties

- Correlatie-id's voor aanmeldingsgebeurtenissen van Microsoft Entra

- PRT-overname

- Apparaatregistratie

Let op

De SSO-extensielogboeken zijn zeer uitgebreid, met name bij het bekijken van sleutelhangerreferentiebewerkingen. Daarom is het altijd raadzaam om het scenario te begrijpen voordat u de logboeken bekijkt tijdens het oplossen van problemen.

Logboekstructuur

De SSO-extensielogboeken worden onderverdeeld in kolommen. In de volgende schermopname ziet u de kolom uitsplitsing van de logboeken:

| Kolom | Kolomnaam | Beschrijving |

|---|---|---|

| 1 | Lokale datum/tijd | De lokale datum en tijd weergegeven |

| 2 | I-informatie W-waarschuwing E-fout |

Geeft informatie, waarschuwing of fouten weer |

| 3 | Thread-id (TID) | Geeft de thread-id weer van de uitvoering van de SSO-extensie Broker App |

| 4 | MSAL-versienummer | De Microsoft Enterprise SSO-extensie Broker-invoegtoepassing wordt gebouwd als een MSAL-app. Deze kolom geeft de versie van MSAL aan die door de broker-app wordt uitgevoerd |

| 5 | macOS-versie | De versie van het macOS-besturingssysteem weergeven |

| 6 | UTC-datum/tijd | De UTC-datum en -tijd weergegeven |

| 7 | Correlatie-id | Regels in de logboeken die te maken hebben met Microsoft Entra ID- of sleutelhangerbewerkingen, breiden de kolom UTC-datum/tijd uit met een correlatie-id |

| 8 | Bericht | Toont de gedetailleerde berichten van de logboeken. De meeste informatie over probleemoplossing vindt u door deze kolom te bekijken |

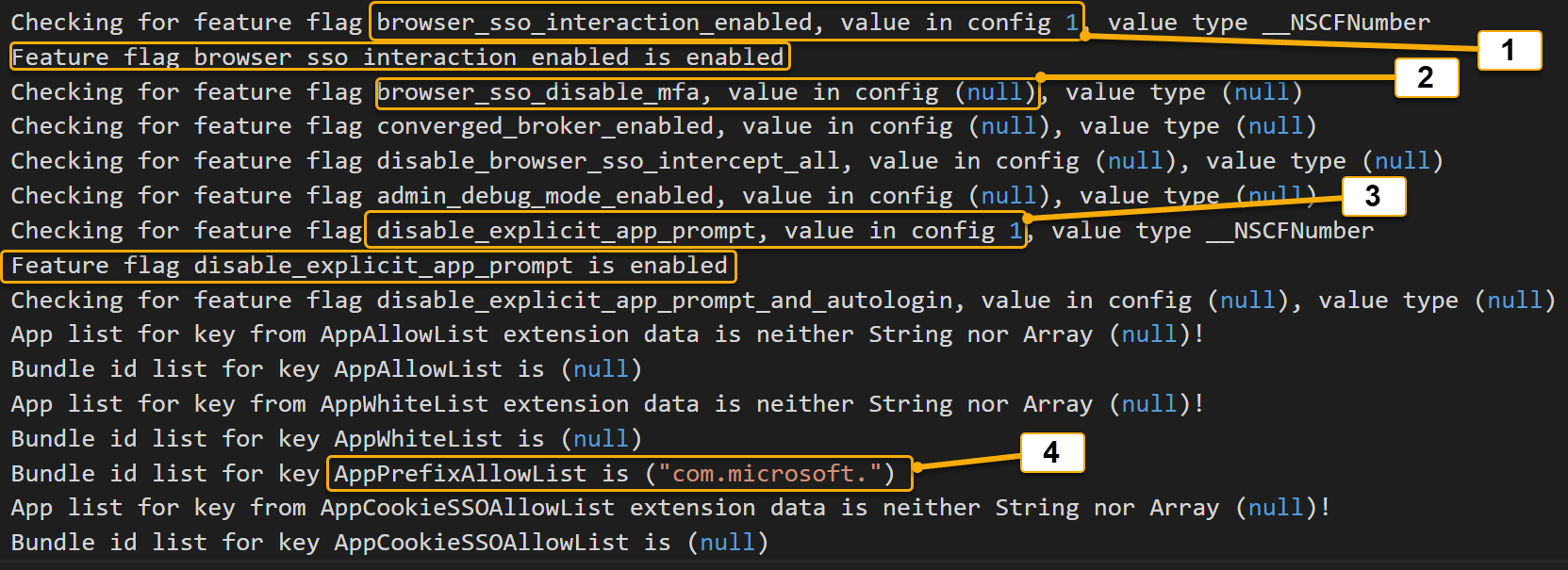

Configuratie van functievlag

Tijdens de MDM-configuratie van de Microsoft Enterprise SSO-extensie kunnen er optionele extensiespecifieke gegevens worden verzonden als instructies om te wijzigen hoe de SSO-extensie zich gedraagt. Deze configuratiespecifieke instructies worden functievlagmen genoemd. De configuratie van de functievlag is vooral belangrijk voor autorisatieaanvragen van niet-MSAL/Browser SSO, omdat de bundel-id kan bepalen of de extensie wordt aangeroepen of niet. Raadpleeg de documentatie over functievlag. Elke autorisatieaanvraag begint met een configuratierapport functievlag. In de volgende schermopname wordt een voorbeeld van een configuratie van functievlagken beschreven:

| Bijschrift | Functievlag | Beschrijving |

|---|---|---|

| 1 | browser_sso_interaction_enabled | Niet-MSAL- of Safari-browser kan een PRT bootstrapen |

| 2 | browser_sso_disable_mfa | (Nu afgeschaft) Tijdens het opstarten van de PRT-referentie is standaard MFA vereist. U ziet dat deze configuratie is ingesteld op null , wat betekent dat de standaardconfiguratie wordt afgedwongen |

| 3 | disable_explicit_app_prompt | Vervangt prompt=aanmeldingsverificatieaanvragen van toepassingen om vragen te verminderen |

| 4 | AppPrefixAllowList | Elke niet-MSAL-toepassing met een bundel-id die begint, com.micorosoft. kan worden onderschept en verwerkt door de SSO-extensiebroker |

Belangrijk

Functievlagmen die zijn ingesteld op null , betekent dat de standaardconfiguratie is ingesteld. Raadpleeg de documentatie over functievlag voor meer informatie

Aanmeldingsstroom voor systeemeigen MSAL-toepassingen

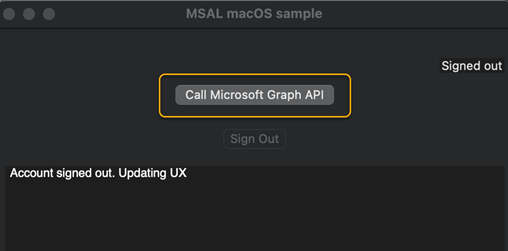

In de volgende sectie wordt beschreven hoe u de logboeken voor eenmalige aanmelding voor de systeemeigen MSAL-toepassingsverificatie kunt bekijken. In dit voorbeeld gebruiken we de MSAL-voorbeeldtoepassing voor macOS/iOS als clienttoepassing en de toepassing roept de Microsoft Graph API aan om de gegevens van de aanmeldingsgebruiker weer te geven.

Systeemeigen MSAL: stapsgewijze instructies voor interactieve stroom

De volgende acties moeten worden uitgevoerd voor een geslaagde interactieve aanmelding:

- De gebruiker meldt zich aan bij de MSAL macOS-voorbeeld-app.

- De Microsoft SSO Extension Broker wordt aangeroepen en verwerkt de aanvraag.

- Microsoft SSO Extension Broker ondergaat het opstartproces om een PRT te verkrijgen voor de aangemelde gebruiker.

- Sla de PULLT op in de sleutelhanger.

- Controleer op de aanwezigheid van een apparaatregistratieobject in Microsoft Entra ID (WPJ).

- Retourneer een toegangstoken naar de clienttoepassing om toegang te krijgen tot Microsoft Graph met een bereik van User.Read.

Belangrijk

De voorbeeldlogboekfragmenten die volgt, zijn geannoteerd met opmerkingheaders // die niet worden weergegeven in de logboeken. Ze worden gebruikt om een specifieke actie te illustreren die wordt ondernomen. We hebben de logboekfragmenten op deze manier gedocumenteerd om u te helpen bij kopieer- en plakbewerkingen. Daarnaast zijn de logboekvoorbeelden ingekort om alleen de significantieregels voor probleemoplossing weer te geven.

De gebruiker klikt op de knop Microsoft Graph API aanroepen om het aanmeldingsproces aan te roepen.

//////////////////////////

//get_accounts_operation//

//////////////////////////

Handling SSO request, requested operation: get_accounts_operation

(Default accessor) Get accounts.

(MSIDAccountCredentialCache) retrieving cached credentials using credential query

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 00001111-aaaa-2222-bbbb-3333cccc4444, scopes (null)

(Default accessor) No accounts found in default accessor.

(Default accessor) No accounts found in other accessors.

Completed get accounts SSO request with a personal device mode.

Request complete

Request needs UI

ADB 3.1.40 -[ADBrokerAccountManager allBrokerAccounts:]

ADB 3.1.40 -[ADBrokerAccountManager allMSIDBrokerAccounts:]

(Default accessor) Get accounts.

No existing accounts found, showing webview

/////////

//login//

/////////

Handling SSO request, requested operation: login

Handling interactive SSO request...

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/common";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "00001111-aaaa-2222-bbbb-3333cccc4444";

"client_version" = "1.1.7";

"correlation_id" = "aaaa0000-bb11-2222-33cc-444444dddddd";

"extra_oidc_scopes" = "openid profile offline_access";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

prompt = "select_account";

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

}

////////////////////////////////////////////////////////////

//Request PRT from Microsoft Authentication Broker Service//

////////////////////////////////////////////////////////////

Using request handler <ADInteractiveDevicelessPRTBrokerRequestHandler: 0x117ea50b0>

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 11112222-bbbb-3333-cccc-4444dddd5555, scopes (null)

Attempting to get Deviceless Primary Refresh Token interactively.

Caching AAD Environements

networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

Resolved authority, validated: YES, error: 0

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Start webview authorization session with webview controller class MSIDAADOAuthEmbeddedWebviewController:

[MSAL] Presenting web view controller.

Het voorbeeld van logboekregistratie kan worden onderverdeeld in drie segmenten:

| Segment | Beschrijving |

|---|---|

get_accounts_operation |

Controleert of er bestaande accounts in de cache zijn - ClientID: de toepassings-id die is geregistreerd in Microsoft Entra-id voor deze MSAL-app ADB 3.1.40 geeft aan dat de versie van de Microsoft Enterprise SSO Extension Broker-invoegtoepassing |

login |

Broker verwerkt de aanvraag voor Microsoft Entra-id: - Interactieve SSO-aanvraag verwerken...: Geeft een interactieve aanvraag aan - correlation_id: Handig voor kruisverwijzing met de aanmeldingslogboeken aan de serverzijde van Microsoft Entra - scope: User.Read API-machtigingsbereik dat wordt aangevraagd vanuit Microsoft Graph - client_version: versie van MSAL waarop de toepassing wordt uitgevoerd - redirect_uri: MSAL-apps gebruiken de indeling msauth.com.<Bundle ID>://auth |

| PRT-aanvraag | Het bootstrappingproces voor het interactief verkrijgen van een PRT is gestart en geeft de Webview SSO-sessie weer Microsoft Authentication Broker Service - clientId: 29d9ed98-a469-4536-ade2-f981bc1d605e - Alle PRT-aanvragen worden ingediend bij Microsoft Authentication Broker Service |

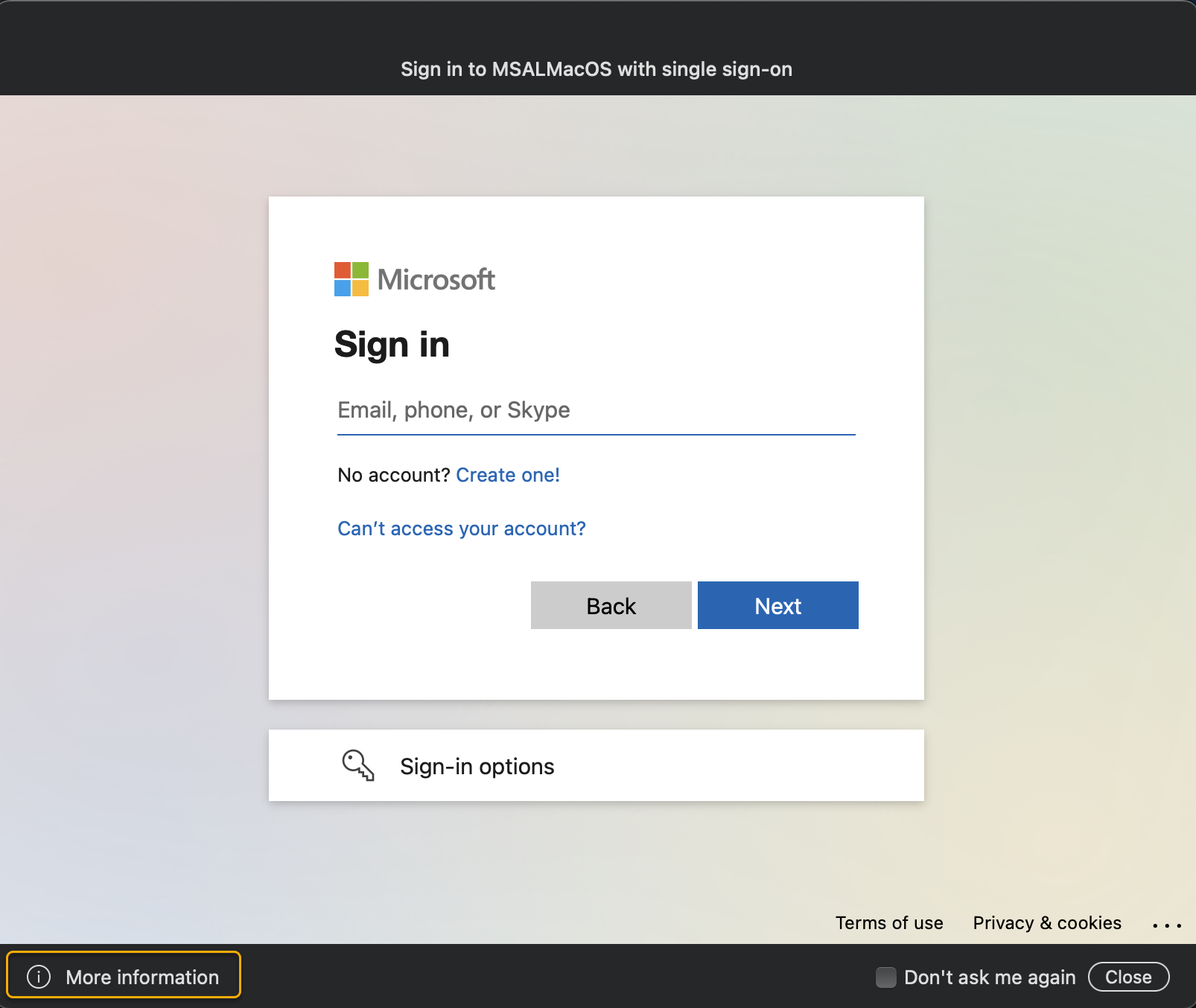

De SSO Webview Controller wordt weergegeven en de gebruiker wordt gevraagd om zijn of haar Microsoft Entra-aanmelding (UPN/email) in te voeren

Notitie

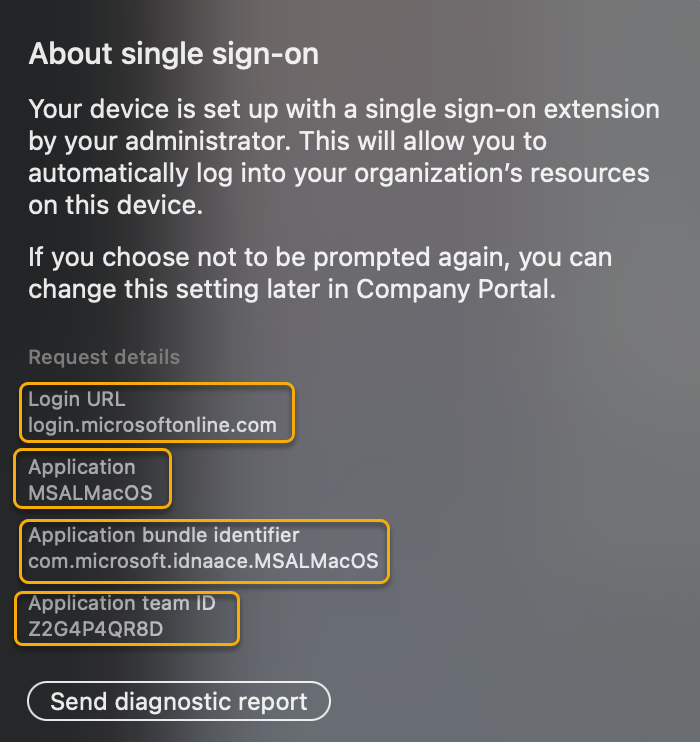

Als u op de i in de linkerbenedenhoek van de webweergavecontroller klikt, wordt meer informatie weergegeven over de SSO-extensie en de specifieke informatie over de app die deze heeft aangeroepen.

Nadat de gebruiker zijn Microsoft Entra-referenties heeft ingevoerd, worden de volgende logboekvermeldingen naar de SSO-extensielogboeken geschreven

Nadat de gebruiker zijn Microsoft Entra-referenties heeft ingevoerd, worden de volgende logboekvermeldingen naar de SSO-extensielogboeken geschreven

SSOExtensionLogs

///////////////

//Acquire PRT//

///////////////

[MSAL] -completeWebAuthWithURL: msauth://microsoft.aad.brokerplugin/?code=(not-null)&client_info=(not-null)&state=(not-null)&session_state=(not-null)

[MSAL] Dismissed web view controller.

[MSAL] Result from authorization session callbackURL host: microsoft.aad.brokerplugin , has error: NO

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId 29d9ed98-a469-4536-ade2-f981bc1d605e, scopes (null)

Saving PRT response in cache since no other PRT was found

[MSAL] Saving keychain item, item info Masked(not-null)

[MSAL] Keychain find status: 0

Acquired PRT.

///////////////////////////////////////////////////////////////////////

//Discover if there is an Azure AD Device Registration (WPJ) present //

//and if so re-acquire a PRT and associate with Device ID //

///////////////////////////////////////////////////////////////////////

WPJ Discovery: do discovery in environment 0

Attempt WPJ discovery using tenantId.

WPJ discovery succeeded.

Using cloud authority from WPJ discovery: https://login.microsoftonline.com/common

ADBrokerDiscoveryAction completed. Continuing Broker Flow.

PRT needs upgrade as device registration state has changed. Device is joined 1, prt is joined 0

Beginning ADBrokerAcquirePRTInteractivelyAction

Attempting to get Primary Refresh Token interactively.

Acquiring broker tokens for broker client id.

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Enrollment id read from intune cache : (null).

Handle silent PRT response Masked(not-null), error Masked(null)

Acquired broker tokens.

Acquiring PRT.

Acquiring PRT using broker refresh token.

Requesting PRT from authority https://login.microsoftonline.com/<TenantID>/oauth2/v2.0/token

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId (null), scopes (null)

[MSAL] Acquired PRT successfully!

Acquired PRT.

ADBrokerAcquirePRTInteractivelyAction completed. Continuing Broker Flow.

Beginning ADBrokerAcquireTokenWithPRTAction

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Handle silent PRT response Masked(not-null), error Masked(null)

//////////////////////////////////////////////////////////////////////////

//Provide Access Token received from Azure AD back to Client Application//

//and complete authorization request //

//////////////////////////////////////////////////////////////////////////

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm TenantID, clientID 00001111-aaaa-2222-bbbb-3333cccc4444, unique user ID dbb22b2f, target User.Read profile openid email

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

payload: Masked(not-null)

Completed interactive SSO request.

Completed interactive SSO request.

Request complete

Completing SSO request...

Finished SSO request.

Op dit punt in de verificatie-/autorisatiestroom is de PRT opgestart en moet deze zichtbaar zijn in de toegang tot de macOS-sleutelhanger. Zie Sleutelhangertoegang controleren voor PRT. De MSAL macOS-voorbeeldtoepassing gebruikt het toegangstoken dat is ontvangen van de Microsoft SSO Extension Broker om de gegevens van de gebruiker weer te geven.

Bekijk vervolgens de aanmeldingslogboeken van Microsoft Entra aan de serverzijde op basis van de correlatie-id die is verzameld uit de SSO-extensielogboeken aan de clientzijde. Zie Aanmeldingslogboeken in Microsoft Entra ID voor meer informatie.

Aanmeldingslogboeken van Microsoft Entra weergeven op correlatie-id-filter

- Open de Microsoft Entra-aanmeldingen voor de tenant waar de toepassing is geregistreerd.

- Selecteer Aanmeldingen van gebruikers (interactief).

- Selecteer het keuzerondje Correlatie-id toevoegen en selecteer het keuzerondje Correlatie-id .

- Kopieer en plak de correlatie-id die is verkregen uit de SSO-extensielogboeken en selecteer Toepassen.

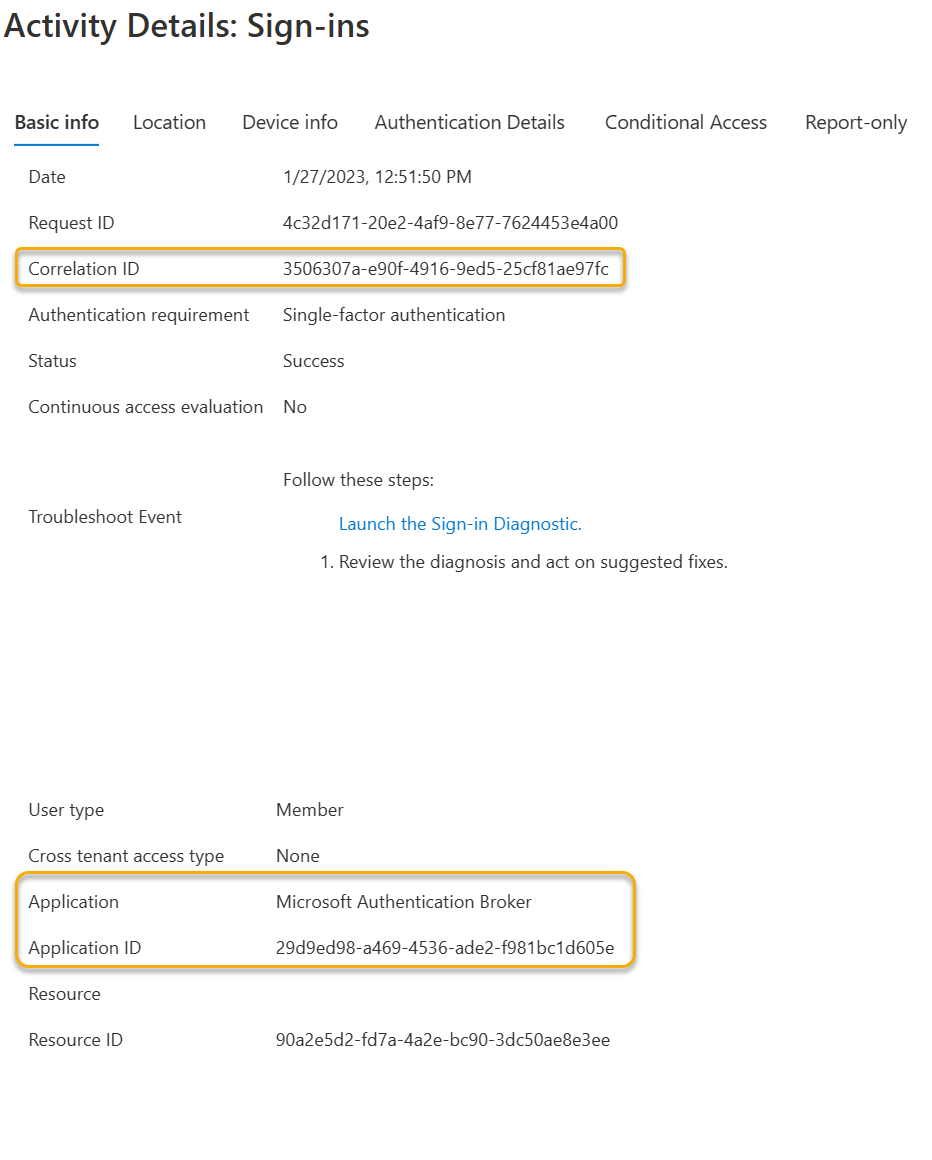

Voor de MSAL Interactive Login Flow verwachten we een interactieve aanmelding te zien voor de resource Microsoft Authentication Broker-service . Met deze gebeurtenis heeft de gebruiker zijn wachtwoord ingevoerd om de PRT te bootstrapen.

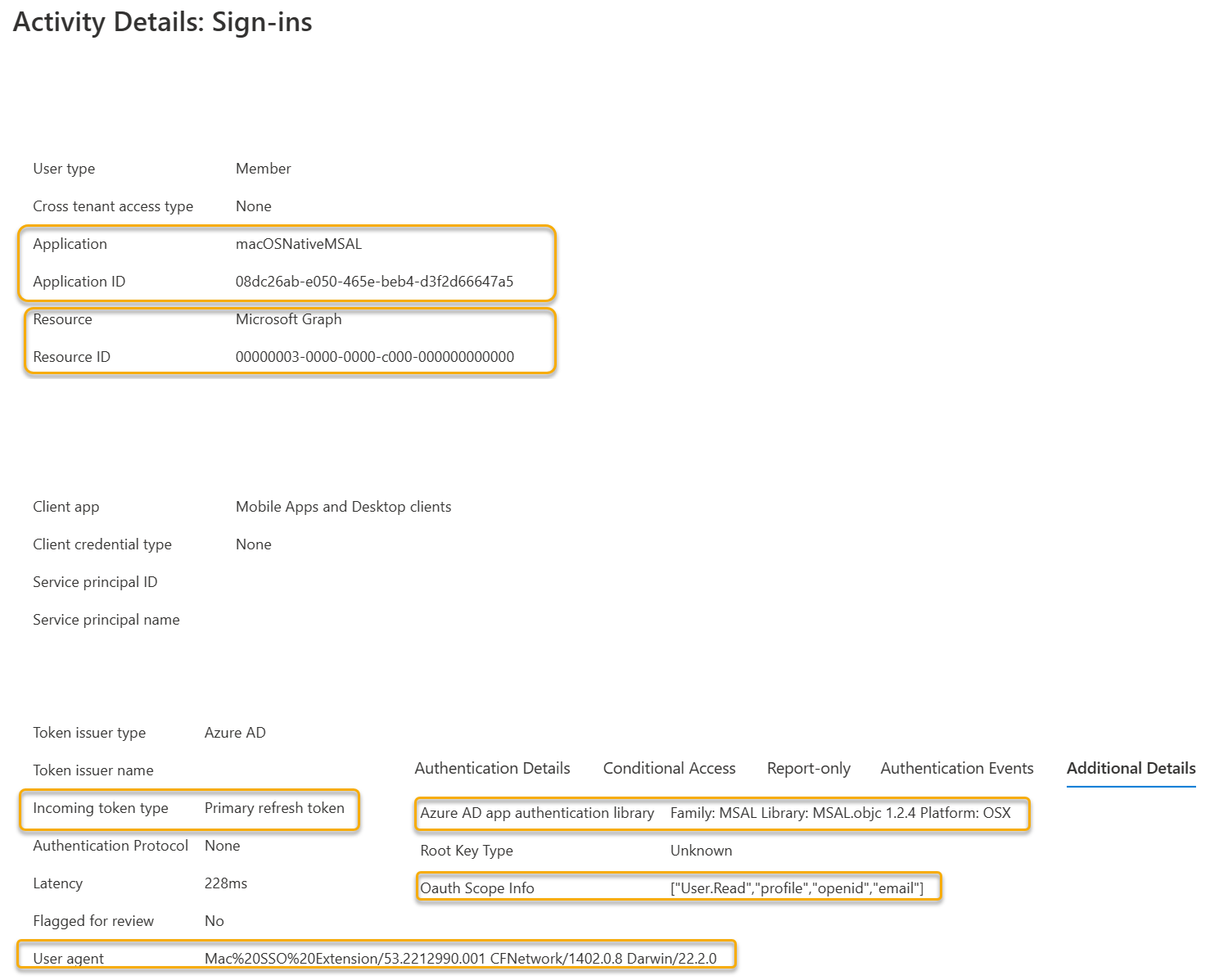

Er zijn ook niet-interactieve aanmeldingsgebeurtenissen, omdat de PRT wordt gebruikt om het toegangstoken voor de aanvraag van de clienttoepassing te verkrijgen. Volg de aanmeldingslogboeken van Microsoft Entra weergeven op correlatie-id-filter, maar selecteer in stap 2 de aanmeldingen van gebruikers (niet-interactief).

| Aanmeldingslogboekkenmerk | Beschrijving |

|---|---|

| Toepassing | Weergavenaam van de toepassingsregistratie in de Microsoft Entra-tenant waar de clienttoepassing wordt geverifieerd. |

| Toepassings-id | Ook verwezen naar de ClientID van de toepassingsregistratie in de Microsoft Entra-tenant. |

| Resource | De API-resource waartoe de clienttoepassing toegang probeert te krijgen. In dit voorbeeld is de resource de Microsoft Graph API. |

| Binnenkomende tokentype | Een binnenkomend tokentype van primair vernieuwingstoken (PRT) toont het invoertoken dat wordt gebruikt om een toegangstoken voor de resource op te halen. |

| Gebruikersagent | De tekenreeks van de gebruikersagent in dit voorbeeld toont aan dat de Microsoft SSO-extensie de toepassing is die deze aanvraag verwerkt. Een nuttige indicator dat de SSO-extensie wordt gebruikt en dat er een broker-verificatieaanvraag plaatsvindt. |

| Verificatiebibliotheek voor Microsoft Entra-apps | Wanneer een MSAL-toepassing wordt gebruikt, worden de details van de bibliotheek gebruikt en wordt het platform hier geschreven. |

| Oauth-bereikgegevens | De Oauth2-bereikgegevens die zijn aangevraagd voor het toegangstoken. (User.Read,profile,openid,email). |

MSAL Native: Overzicht van stille stroom

Na een bepaalde periode is het toegangstoken niet meer geldig. Dus als de gebruiker opnieuw klikt op de knop Microsoft Graph API aanroepen. De SSO-extensie probeert het toegangstoken te vernieuwen met de reeds aangeschafte PRT.

SSOExtensionLogs

/////////////////////////////////////////////////////////////////////////

//refresh operation: Assemble Request based on User information in PRT /

/////////////////////////////////////////////////////////////////////////

Beginning authorization request

Request does not need UI

Handling SSO request, requested operation: refresh

Handling silent SSO request...

Looking account up by home account ID dbb22b2f, displayable ID auth.placeholder-61945244__domainname.com

Account identifier used for request: Masked(not-null), auth.placeholder-61945244__domainname.com

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/<TenantID>";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "00001111-aaaa-2222-bbbb-3333cccc4444";

"client_version" = "1.1.7";

"correlation_id" = "aaaa0000-bb11-2222-33cc-444444dddddd";

"extra_oidc_scopes" = "openid profile offline_access";

"home_account_id" = "<UserObjectId>.<TenantID>";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

username = "auth.placeholder-61945244__domainname.com";

}

//////////////////////////////////////////

//Acquire Access Token with PRT silently//

//////////////////////////////////////////

Using request handler <ADSSOSilentBrokerRequestHandler: 0x127226a10>

Executing new request

Beginning ADBrokerAcquireTokenSilentAction

Beginning silent flow.

[MSAL] Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm <TenantID>, clientID 00001111-aaaa-2222-bbbb-3333cccc4444, unique user ID dbb22b2f, target User.Read profile openid email

[MSAL] (MSIDAccountCredentialCache) retrieving cached credentials using credential query

[MSAL] Silent controller with PRT finished with error Masked(null)

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

payload: Masked(not-null)

Completed silent SSO request.

Request complete

Completing SSO request...

Finished SSO request.

Het voorbeeld van logboekregistratie kan worden onderverdeeld in twee segmenten:

| Segment | Beschrijving |

|---|---|

refresh |

Broker verwerkt de aanvraag voor Microsoft Entra-id: - Afhandeling van stille SSO-aanvraag...: geeft een stille aanvraag aan - correlation_id: Handig voor kruisverwijzing met de aanmeldingslogboeken aan de serverzijde van Microsoft Entra - scope: User.Read API-machtigingsbereik dat wordt aangevraagd vanuit Microsoft Graph - client_version: versie van MSAL waarop de toepassing wordt uitgevoerd - redirect_uri: MSAL-apps gebruiken de indeling msauth.com.<Bundle ID>://authVernieuwen heeft belangrijke verschillen met de nettolading van de aanvraag: - authority: Bevat het EINDPUNT van de Tenant-URL van Microsoft Entra in plaats van het algemene eindpunt - home_account_id: Het gebruikersaccount weergeven in de indeling <UserObjectId.<>TenantID> - gebruikersnaam: gehashte UPN-indeling auth.placeholder-XXXXXXXX__domainname.com |

| PRT vernieuwen en toegangstoken verkrijgen | Met deze bewerking wordt de PULLT opnieuw gevalideerd en wordt deze indien nodig vernieuwd voordat het toegangstoken weer wordt geretourneerd naar de aanroepende clienttoepassing. |

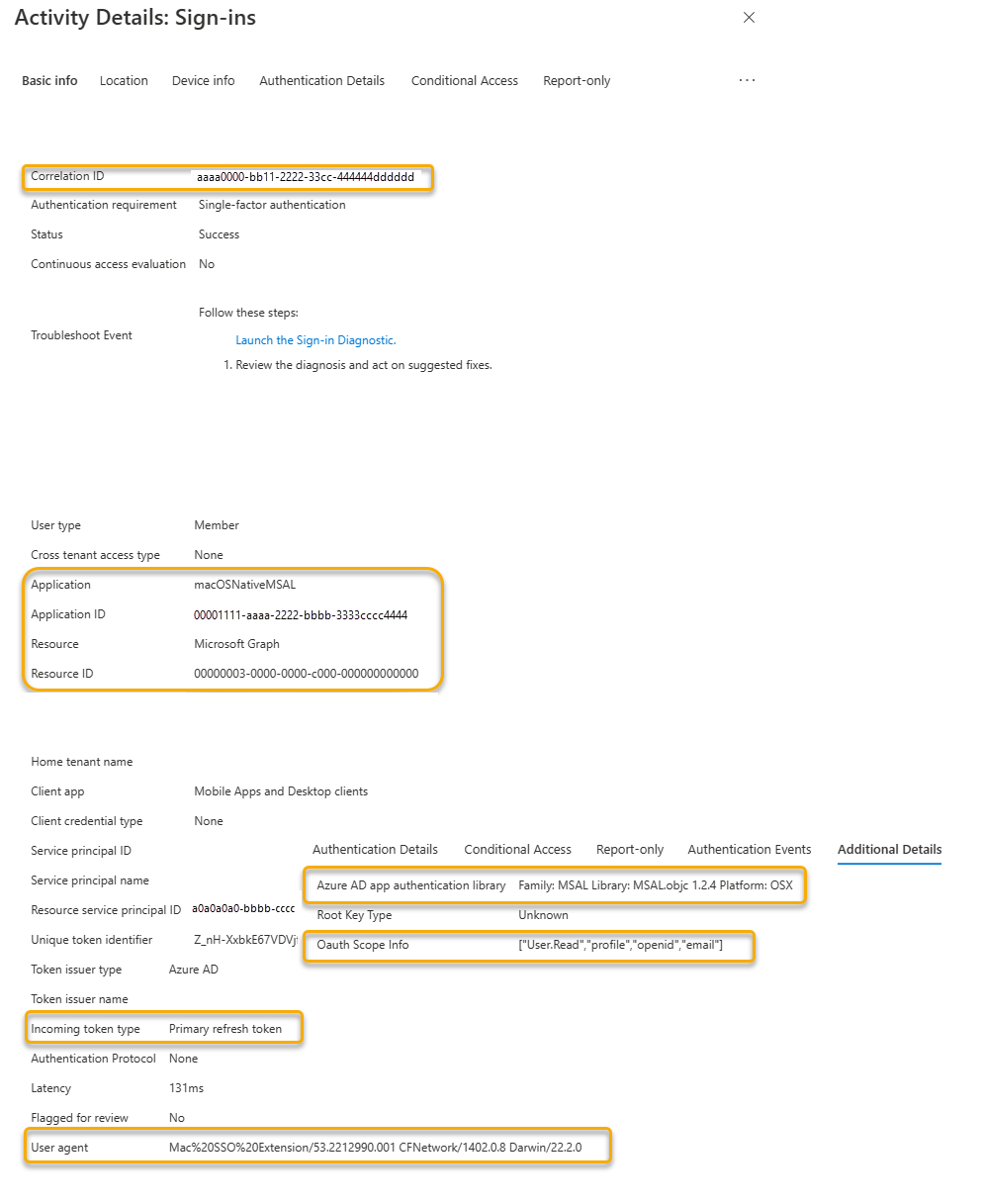

We kunnen de correlatie-id die is verkregen uit de logboeken van de SSO-extensie aan de clientzijde, opnieuw gebruiken en kruisverwijzingen maken met de aanmeldingslogboeken van Microsoft Entra aan de serverzijde.

De Microsoft Entra-aanmelding toont identieke informatie aan de Microsoft Graph-resource uit de aanmeldingsbewerking in de vorige interactieve aanmeldingssectie.

Aanmeldingsstroom voor niet-MSAL/Browser-SSO-toepassing

In de volgende sectie wordt uitgelegd hoe u de SSO-extensielogboeken kunt bekijken voor de niet-MSAL-/browsertoepassingsverificatiestroom. In dit voorbeeld gebruiken we de Apple Safari-browser als clienttoepassing en wordt de toepassing aangeroepen naar de webtoepassing Office.com (OfficeHome).

Walkthrough voor niet-MSAL/Browser SSO-stroom

De volgende acties moeten worden uitgevoerd voor een geslaagde aanmelding:

- Stel dat de gebruiker die het bootstrappingproces al heeft ondergaan, een bestaande PRT heeft.

- Op een apparaat, waarbij microsoft SSO Extension Broker is geïmplementeerd, worden de geconfigureerde functievlagmen gecontroleerd om ervoor te zorgen dat de toepassing kan worden verwerkt door de SSO-extensie.

- Omdat de Safari-browser voldoet aan de Apple Networking Stack, probeert de SSO-extensie de Microsoft Entra-verificatieaanvraag te onderscheppen.

- De PRT wordt gebruikt om een token te verkrijgen voor de resource die wordt aangevraagd.

- Als het apparaat is geregistreerd bij Microsoft Entra, wordt de apparaat-id samen met de aanvraag doorgegeven.

- De SSO-extensie vult de header van de browseraanvraag in om u aan te melden bij de resource.

In de volgende SSO-extensielogboeken aan de clientzijde ziet u dat de aanvraag transparant wordt verwerkt door de SSO-extensiebroker om aan de aanvraag te voldoen.

SSOExtensionLogs

Created Browser SSO request for bundle identifier com.apple.Safari, cookie SSO include-list (

), use cookie sso for this app 0, initiating origin https://www.office.com

Init MSIDKeychainTokenCache with keychainGroup: Masked(not-null)

[Browser SSO] Starting Browser SSO request for authority https://login.microsoftonline.com/common

[MSAL] (Default accessor) Found 1 tokens

[Browser SSO] Checking PRTs for deviceId 73796663

[MSAL] [Browser SSO] Executing without UI for authority https://login.microsoftonline.com/common, number of PRTs 1, device registered 1

[MSAL] [Browser SSO] Processing request with PRTs and correlation ID in headers (null), query aaaa0000-bb11-2222-33cc-444444dddddd

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] No cached preferred_network for authority

[MSAL] Caching AAD Environements

[MSAL] networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

[MSAL] networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

[MSAL] networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

[MSAL] networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

[MSAL] networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Found registration registered in login.microsoftonline.com, isSameAsRequestEnvironment: Yes

[MSAL] Passing device header in browser SSO for device id 43cfaf69-0f94-4d2e-a815-c103226c4c04

[MSAL] Adding SSO-cookie header with PRT Masked(not-null)

SSO extension cleared cookies before handling request 1

[Browser SSO] SSO response is successful 0

[MSAL] Keychain find status: 0

[MSAL] (Default accessor) Found 1 tokens

Request does not need UI

[MSAL] [Browser SSO] Checking PRTs for deviceId 73796663

Request complete

| SSO-extensielogboekonderdeel | Beschrijving |

|---|---|

| Aanvraag voor eenmalige aanmelding voor browser gemaakt | Alle niet-MSAL/Browser SSO-aanvragen beginnen met deze regel: - bundel-id: bundel-id: com.apple.Safari- initiatie van oorsprong: web-URL die de browser opent voordat u een van de aanmeldings-URL's voor Microsoft Entra-id (https://office.com) bereikt |

| Aanmeldingsaanvraag voor browser voor instantie starten | Hiermee wordt het aantal PRT's omgezet en of het apparaat is geregistreerd: https://login.microsoftonline.com/common, aantal PRTs 1, apparaat geregistreerd 1 |

| Correlatie-id | [Eenmalige aanmelding van browser] Aanvraag verwerken met PRT's en correlatie-id in headers (null), query CorrelationID>.< Deze id is belangrijk voor kruisverwijzingen met de aanmeldingslogboeken aan de serverzijde van Microsoft Entra |

| Apparaatregistratie | Als het apparaat is geregistreerd bij Microsoft Entra, kan de SSO-extensie de apparaatheader doorgeven in browseraanvragen voor eenmalige aanmelding: - Registratie gevonden die is geregistreerd in - login.microsoftonline.com isSameAsRequestEnvironment: Ja Apparaatheader doorgeven in browser-SSO voor apparaat-id 43cfaf69-0f94-4d2e-a815-c103226c4c04 |

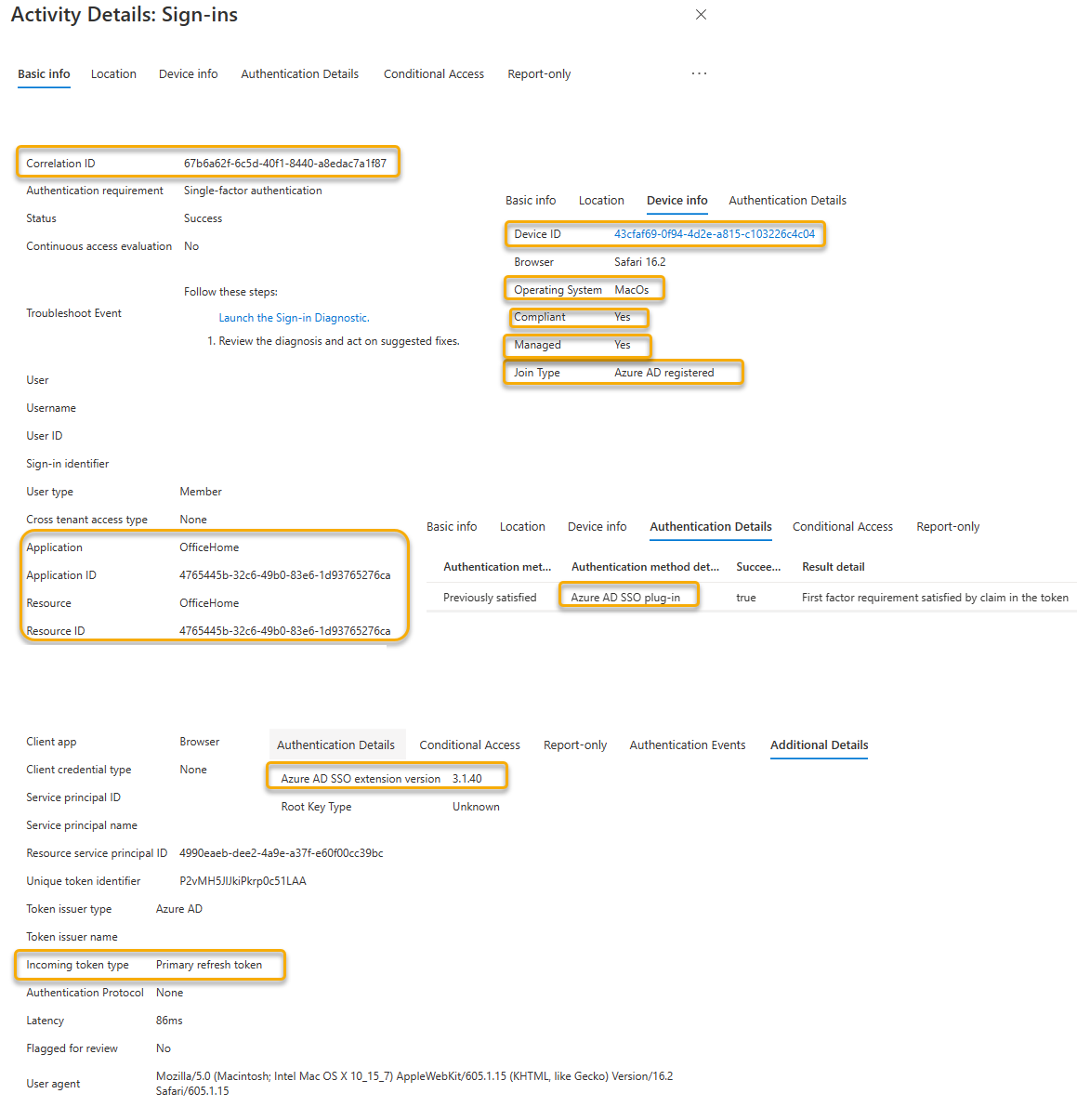

Gebruik vervolgens de correlatie-id die is verkregen uit de logboeken van de browser-SSO-extensie om kruislings te verwijzen naar de aanmeldingslogboeken van Microsoft Entra.

| Aanmeldingslogboekkenmerk | Beschrijving |

|---|---|

| Toepassing | Weergavenaam van de toepassingsregistratie in de Microsoft Entra-tenant waar de clienttoepassing wordt geverifieerd. In dit voorbeeld is de weergavenaam OfficeHome. |

| Toepassings-id | Ook verwezen naar de ClientID van de toepassingsregistratie in de Microsoft Entra-tenant. |

| Resource | De API-resource waartoe de clienttoepassing toegang probeert te krijgen. In dit voorbeeld is de resource de OfficeHome-webtoepassing . |

| Binnenkomende tokentype | Een binnenkomend tokentype van primair vernieuwingstoken (PRT) toont het invoertoken dat wordt gebruikt om een toegangstoken voor de resource op te halen. |

| Verificatiemethode gedetecteerd | Op het tabblad Verificatiedetails is de waarde van de SSO-invoegtoepassing van Microsoft Entra handig om de SSO-extensie te gebruiken om de browser-SSO-aanvraag te vergemakkelijken |

| Microsoft Entra SSO-extensieversie | Op het tabblad Aanvullende details wordt met deze waarde de versie van de Microsoft Enterprise SSO-extensie Broker-app weergegeven. |

| Apparaat-id | Als het apparaat is geregistreerd, kan de SSO-extensie de apparaat-id doorgeven om aanvragen voor apparaatverificatie af te handelen. |

| Besturingssysteem | Geeft het type besturingssysteem weer. |

| Volgzaam | De SSO-extensie kan nalevingsbeleid vergemakkelijken door de apparaatheader door te geven. De vereisten zijn: - Microsoft Entra-apparaatregistratie - MDM-beheer - Intune- of Intune-partnernaleving |

| Beheerd | Geeft aan dat het apparaat onder beheer is. |

| Jointype | macOS en iOS, indien geregistreerd, kunnen alleen van het type zijn: Microsoft Entra geregistreerd. |

Tip

Als u Jamf Connect gebruikt, wordt u aangeraden de meest recente Jamf-richtlijnen te volgen voor het integreren van Jamf Connect met Microsoft Entra ID. Het aanbevolen integratiepatroon zorgt ervoor dat Jamf Connect goed werkt met uw beleid voor voorwaardelijke toegang en Microsoft Entra ID Protection.