Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Voor hybride omgevingen kan een Microsoft Entra-tenant worden geconfigureerd om te synchroniseren met een on-premises Ad DS-omgeving (Active Directory Domain Services) met behulp van Microsoft Entra Connect. Microsoft Entra Connect synchroniseert standaard geen verouderde NT LAN Manager (NTLM) en Kerberos-wachtwoordhashes die nodig zijn voor Microsoft Entra Domain Services.

Als u Domain Services wilt gebruiken met accounts die zijn gesynchroniseerd vanuit een on-premises AD DS-omgeving, moet u Microsoft Entra Connect configureren om deze wachtwoordhashes te synchroniseren die vereist zijn voor NTLM- en Kerberos-verificatie. Nadat Microsoft Entra Connect is geconfigureerd, synchroniseert een on-premises account of wachtwoordwijziging ook de verouderde wachtwoordhashes naar Microsoft Entra-id.

U hoeft deze stappen niet uit te voeren als u cloudaccounts zonder on-premises AD DS-omgeving gebruikt.

In deze zelfstudie leert u het volgende:

- Waarom verouderde NTLM- en Kerberos-wachtwoordhashes nodig zijn

- Verouderde wachtwoord-hashsynchronisatie configureren voor Microsoft Entra Connect

Als u geen Azure-abonnement hebt, u een account maken voordat u begint.

Voorwaarden

Voor het voltooien van deze zelfstudie hebt u de volgende resources nodig:

- Een actief Azure-abonnement.

- Als u geen Azure-abonnement hebt, kunt u een accountmaken.

- Een Microsoft Entra-tenant die is gekoppeld aan uw abonnement dat wordt gesynchroniseerd met een on-premises directory met behulp van Microsoft Entra Connect.

- Een door Microsoft Entra Domain Services beheerd domein ingeschakeld en geconfigureerd in uw Microsoft Entra-tenant.

- Indien nodig een door Microsoft Entra Domain Services beheerd domeinmaken en configureren.

Wachtwoord-hashsynchronisatie met Microsoft Entra Connect

Microsoft Entra Connect wordt gebruikt voor het synchroniseren van objecten zoals gebruikersaccounts en groepen uit een on-premises AD DS-omgeving in een Microsoft Entra-tenant. Als onderdeel van het proces kunnen accounts met wachtwoord-hashsynchronisatie hetzelfde wachtwoord gebruiken in de on-premises AD DS-omgeving en Microsoft Entra-id.

Voor het verifiëren van gebruikers in het beheerde domein heeft Domain Services wachtwoordhashes nodig in een indeling die geschikt is voor NTLM- en Kerberos-verificatie. Microsoft Entra ID slaat wachtwoordhashes niet op in het vereiste formaat voor NTLM- of Kerberos-authenticatie totdat u Domain Services inschakelt voor de tenant. Om veiligheidsredenen slaat Microsoft Entra ID ook geen wachtwoordreferenties op in tekst zonder opmaak. Daarom kan microsoft Entra-id deze NTLM- of Kerberos-wachtwoordhashes niet automatisch genereren op basis van de bestaande referenties van gebruikers.

Microsoft Entra Connect kan worden geconfigureerd om de vereiste NTLM- of Kerberos-wachtwoordhashes voor Domain Services te synchroniseren. Zorg ervoor dat u de stappen hebt uitgevoerd om Microsoft Entra Connect in te schakelen voor wachtwoord-hashsynchronisatie. Als u een bestaand exemplaar van Microsoft Entra Connect hebt, downloaden en bijwerken naar de nieuwste versie om ervoor te zorgen dat u de verouderde wachtwoordhashes voor NTLM en Kerberos kunt synchroniseren. Deze functionaliteit is niet beschikbaar in vroege versies van Microsoft Entra Connect of met het verouderde DirSync-hulpprogramma. Microsoft Entra Connect-versie 1.1.614.0 of hoger is vereist.

Belangrijk

Microsoft Entra Connect mag alleen worden geïnstalleerd en geconfigureerd voor synchronisatie met on-premises AD DS-omgevingen. Het wordt niet ondersteund om Microsoft Entra Connect te installeren in een door Domain Services beheerd domein om objecten terug te synchroniseren naar Microsoft Entra-id.

Synchronisatie van wachtwoordhashes inschakelen

Nu Microsoft Entra Connect is geïnstalleerd en geconfigureerd om te synchroniseren met Microsoft Entra ID, configureert u nu de verouderde wachtwoord-hashsynchronisatie voor NTLM en Kerberos. Een PowerShell-script wordt gebruikt om de vereiste instellingen te configureren en vervolgens een volledige wachtwoordsynchronisatie met Microsoft Entra-id te starten. Wanneer het synchronisatieproces voor wachtwoord-hashsynchronisatie van Microsoft Entra Connect is voltooid, kunnen gebruikers zich aanmelden bij toepassingen via Domain Services die gebruikmaken van verouderde wachtwoordhashes van NTLM of Kerberos.

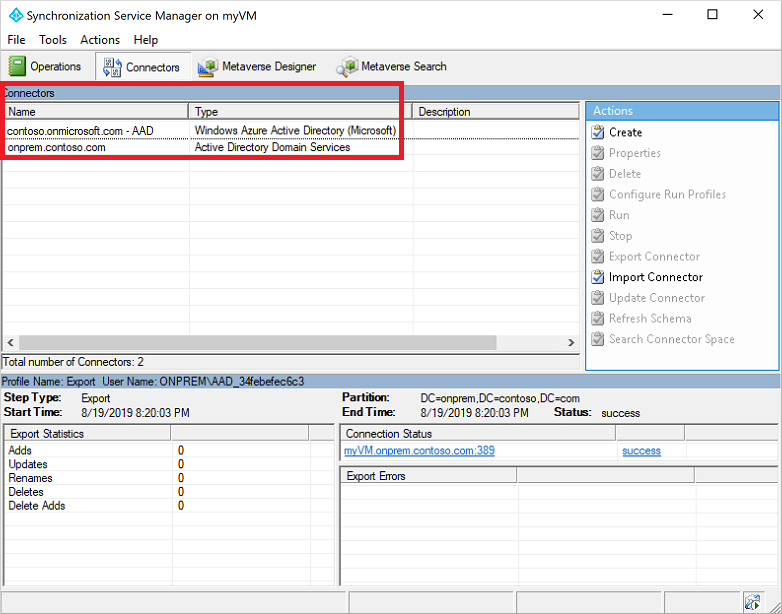

Open vanaf het Startmenu de Microsoft Entra Connect > Synchronization Serviceop de computer waarop Microsoft Entra Connect is geïnstalleerd.

Selecteer het tabblad Connectors. De verbindingsgegevens die worden gebruikt om de synchronisatie tussen de on-premises AD DS-omgeving en de Microsoft Entra-id tot stand te brengen, worden vermeld.

Het Type geeft Windows Microsoft Entra ID (Microsoft) aan voor de Microsoft Entra-connector of Active Directory Domain Services voor de lokale AD DS-connector. Noteer de connectornamen die u in de volgende stap wilt gebruiken in het PowerShell-script.

In dit voorbeeld worden de volgende connectors gebruikt:

- De Microsoft Entra-connector is genaamd contoso.onmicrosoft.com - Microsoft Entra ID

- De lokale AD DS-connector is genaamd onprem.contoso.com

Kopieer en plak het volgende PowerShell-script op de computer waarop Microsoft Entra Connect is geïnstalleerd. Het script activeert een volledige wachtwoordsynchronisatie die verouderde wachtwoordhashes bevat. Werk de

$azureadConnectoren$adConnectorvariabelen bij met de connectornamen uit de vorige stap.Voer dit script uit op elk AD-forest om NTLM- en Kerberos-wachtwoordhashes te synchroniseren met Microsoft Entra-id.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueAfhankelijk van de grootte van uw adreslijst in termen van het aantal accounts en groepen, kan het enige tijd duren voordat de verouderde wachtwoordhashes met Microsoft Entra-id worden gesynchroniseerd. De wachtwoorden worden vervolgens gesynchroniseerd met het beheerde domein nadat ze zijn gesynchroniseerd met Microsoft Entra-id.

Volgende stappen

In deze zelfstudie hebt u het volgende geleerd:

- Waarom verouderde NTLM- en Kerberos-wachtwoordhashes nodig zijn

- Verouderde wachtwoord-hashsynchronisatie configureren voor Microsoft Entra Connect