Machtigingsclassificaties configureren

In dit artikel leert u hoe u machtigingenclassificaties configureert in Microsoft Entra-id. Met machtigingsclassificaties kunt u de impact identificeren die verschillende machtigingen hebben op basis van het beleid en de risicoevaluaties van uw organisatie. U kunt bijvoorbeeld machtigingsclassificaties gebruiken in toestemmingsbeleid om de set machtigingen te identificeren waaraan gebruikers toestemming mogen geven.

Er worden drie machtigingsclassificaties ondersteund: 'Laag', 'Gemiddeld' (preview) en 'Hoog' (preview). Momenteel kunnen alleen gedelegeerde machtigingen waarvoor geen beheerderstoestemming is vereist, worden geclassificeerd.

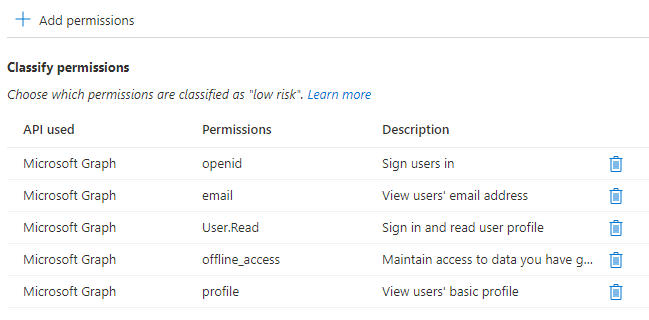

De minimale machtigingen die nodig zijn om eenvoudige aanmeldingen uit te voeren, zijn openid, profileemailen offline_access, die alle gedelegeerde machtigingen voor Microsoft Graph zijn. Met deze machtigingen kan een app details van het profiel van de aangemelde gebruiker lezen en deze toegang behouden, zelfs wanneer de gebruiker de app niet meer gebruikt.

Voorwaarden

Voor het configureren van machtigingsclassificaties hebt u het volgende nodig:

- Een Azure-account met een actief abonnement. Maak gratis een account.

- Een van de volgende rollen: Toepassingsbeheerder of Cloudtoepassingsbeheerder

Machtigingsclassificaties beheren

Fooi

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Volg deze stappen om machtigingen te classificeren met behulp van het Microsoft Entra-beheercentrum:

- Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Enterprise-toepassingen met toestemming en machtigingen>voor identiteitstoepassingen.>>>

- Kies het tabblad voor de machtigingsclassificatie die u wilt bijwerken.

- Kies Machtigingen toevoegen om een andere machtiging te classificeren.

- Selecteer de API en selecteer vervolgens een of meer gedelegeerde machtigingen.

In dit voorbeeld classificeren we de minimale set machtigingen die vereist zijn voor eenmalige aanmelding:

U kunt de nieuwste Azure AD PowerShell gebruiken om machtigingen te classificeren. Machtigingsclassificaties worden geconfigureerd voor het ServicePrincipal-object van de API waarmee de machtigingen worden gepubliceerd.

Voer de volgende opdracht uit om verbinding te maken met Azure AD PowerShell. Als u toestemming wilt geven voor de vereiste bereiken, meldt u zich aan als ten minste een cloudtoepassingsbeheerder.

Connect-AzureAD

De huidige machtigingsclassificaties weergeven met behulp van Azure AD PowerShell

Haal het ServicePrincipal-object voor de API op. Hier halen we het ServicePrincipal-object op voor de Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Lees de gedelegeerde machtigingsclassificaties voor de API:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Een machtiging classificeren als 'Lage impact' met behulp van Azure AD PowerShell

Haal het ServicePrincipal-object voor de API op. Hier halen we het ServicePrincipal-object op voor de Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Zoek de gedelegeerde machtiging die u wilt classificeren:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Stel de machtigingsclassificatie in met behulp van de machtigingsnaam en id:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Een gedelegeerde machtigingsclassificatie verwijderen met behulp van Azure AD PowerShell

Haal het ServicePrincipal-object voor de API op. Hier halen we het ServicePrincipal-object op voor de Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Zoek de gedelegeerde machtigingsclassificatie die u wilt verwijderen:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Verwijder de machtigingsclassificatie:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

U kunt Microsoft Graph PowerShell gebruiken om machtigingen te classificeren. Machtigingsclassificaties worden geconfigureerd voor het ServicePrincipal-object van de API waarmee de machtigingen worden gepubliceerd.

Voer de volgende opdracht uit om verbinding te maken met Microsoft Graph PowerShell. Als u toestemming wilt geven voor de vereiste bereiken, meldt u zich aan als ten minste een cloudtoepassingsbeheerder.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Huidige machtigingsclassificaties voor een API weergeven met Behulp van Microsoft Graph PowerShell

Haal het servicePrincipal-object voor de API op:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Lees de gedelegeerde machtigingsclassificaties voor de API:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Een machtiging classificeren als 'Lage impact' met Behulp van Microsoft Graph PowerShell

Haal het servicePrincipal-object voor de API op:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Zoek de gedelegeerde machtiging die u wilt classificeren:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}De machtigingsclassificatie instellen:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Een gedelegeerde machtigingsclassificatie verwijderen met Microsoft Graph PowerShell

Haal het servicePrincipal-object voor de API op:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Zoek de gedelegeerde machtigingsclassificatie die u wilt verwijderen:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Verwijder de machtigingsclassificatie:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Als u machtigingenclassificaties voor een bedrijfstoepassing wilt configureren, meldt u zich aan bij Graph Explorer als ten minste een cloudtoepassingsbeheerder.

U moet toestemming geven voor de Policy.ReadWrite.PermissionGrant machtiging.

Voer de volgende query's uit in Microsoft Graph Explorer om een classificatie van gedelegeerde machtigingen voor een toepassing toe te voegen.

Huidige machtigingsclassificaties voor een API weergeven met behulp van Microsoft Graph API

Geef de huidige machtigingsclassificaties voor een API weer met behulp van de volgende Microsoft Graph API-aanroep.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Een machtiging classificeren als 'Lage impact' met behulp van Microsoft Graph API

In het volgende voorbeeld classificeren we de machtiging als 'lage impact'.

Voeg een gedelegeerde machtigingsclassificatie voor een API toe met behulp van de volgende Microsoft Graph API-aanroep.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Een gedelegeerde machtigingsclassificatie verwijderen met behulp van Microsoft Graph API

Voer de volgende query uit in Microsoft Graph Explorer om een classificatie van gedelegeerde machtigingen voor een API te verwijderen.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE