Zelfstudie: Beveiligde hybride toegang configureren met Microsoft Entra ID en Datawiza

In deze zelfstudie leert u hoe u Microsoft Entra ID integreert met Datawiza voor hybride toegang. Datawiza Access Proxy (DAP) breidt Microsoft Entra ID uit om eenmalige aanmelding (SSO) in te schakelen en toegangsbeheer te bieden voor het beveiligen van on-premises en in de cloud gehoste toepassingen, zoals Oracle E-Business Suite, Microsoft IIS en SAP. Met deze oplossing kunnen ondernemingen overstappen van verouderde WEB Access Managers (WAM's), zoals Symantec SiteMinder, NetIQ, Oracle en IBM, naar Microsoft Entra ID zonder toepassingen te herschrijven. Ondernemingen kunnen Datawiza gebruiken als een oplossing zonder code of weinig code om nieuwe toepassingen te integreren in Microsoft Entra ID. Met deze aanpak kunnen ondernemingen hun Zero Trust-strategie implementeren en tegelijkertijd engineering-tijd besparen en de kosten verlagen.

Meer informatie: Zero Trust-beveiliging

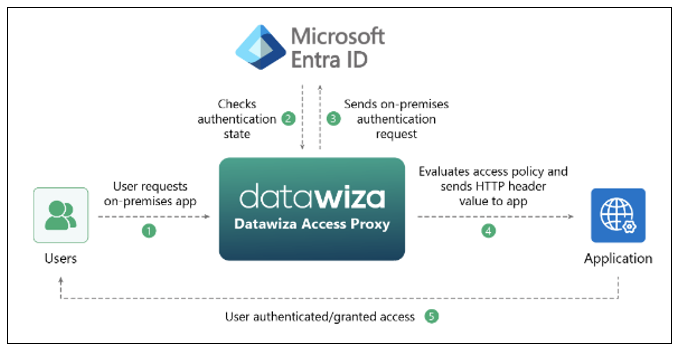

Datawiza met Microsoft Entra-verificatiearchitectuur

Datawiza-integratie bevat de volgende onderdelen:

- Microsoft Entra ID - Service voor identiteits- en toegangsbeheer waarmee gebruikers zich kunnen aanmelden en toegang kunnen krijgen tot externe en interne resources

- Datawiza Access Proxy (DAP) - Deze service geeft identiteitsgegevens transparant door aan toepassingen via HTTP-headers

- Datawiza Cloud Management Console (DCMC) - UI en RESTful-API's voor beheerders voor het beheren van de DAP-configuratie en het beleid voor toegangsbeheer

In het volgende diagram ziet u de verificatiearchitectuur met Datawiza in een hybride omgeving.

- De gebruiker vraagt toegang tot de on-premises of in de cloud gehoste toepassing. DAP proxyt de aanvraag naar de toepassing.

- DAP controleert de gebruikersverificatiestatus. Als er geen sessietoken is of het sessietoken ongeldig is, stuurt DAP de gebruikersaanvraag naar Microsoft Entra ID voor verificatie.

- Microsoft Entra-id verzendt de gebruikersaanvraag naar het eindpunt dat is opgegeven tijdens de DAP-registratie in de Microsoft Entra-tenant.

- DAP evalueert beleidsregels en kenmerkwaarden die moeten worden opgenomen in HTTP-headers die worden doorgestuurd naar de toepassing. DAP kan de id-provider aanroepen om de informatie op te halen om de headerwaarden correct in te stellen. DAP stelt de headerwaarden in en verzendt de aanvraag naar de toepassing.

- De gebruiker wordt geverifieerd en krijgt toegang.

Vereisten

Om aan de slag te gaan, hebt u het volgende nodig:

- Een Azure-abonnement

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen.

- Een Microsoft Entra-tenant die is gekoppeld aan het Azure-abonnement

- Docker en docker-compose zijn vereist om DAP uit te voeren

- Uw toepassingen kunnen worden uitgevoerd op platforms, zoals een virtuele machine (VM) of bare metal

- Een on-premises of in de cloud gehoste toepassing om over te stappen van een verouderd identiteitssysteem naar Microsoft Entra-id

- In dit voorbeeld wordt DAP geïmplementeerd op dezelfde server als de toepassing

- De toepassing wordt uitgevoerd op localhost: 3001. DAP proxy's verkeer naar de toepassing via localhost: 9772

- Het verkeer naar de toepassing bereikt DAP en wordt naar de toepassing geproxied

Datawiza Cloud Management Console configureren

Meld u aan bij DCMC (Datawiza Cloud Management Console).

Maak een toepassing op DCMC en genereer een sleutelpaar voor de app:

PROVISIONING_KEYenPROVISIONING_SECRET.Volg de instructies in de Datawiza Cloud Management Console om de app te maken en het sleutelpaar te genereren.

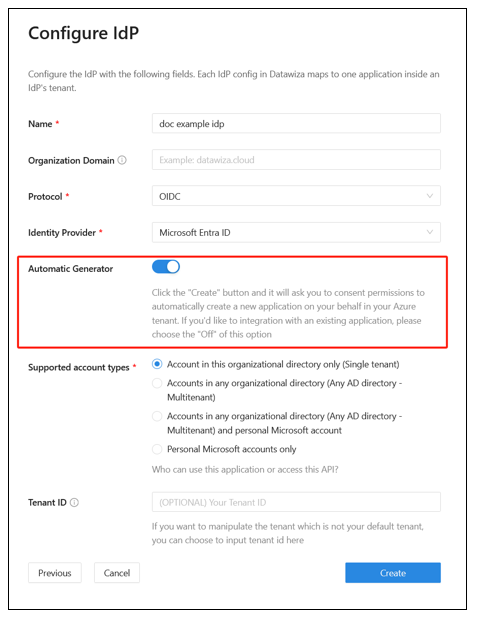

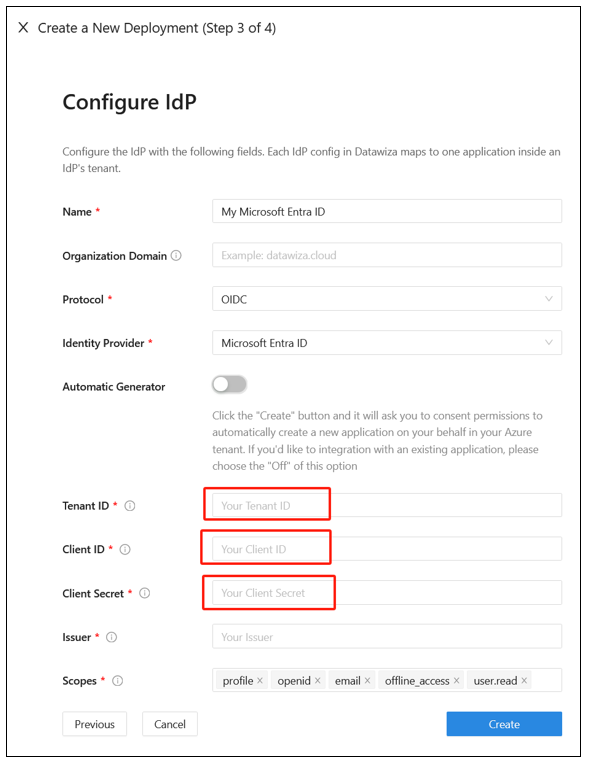

Registreer uw toepassing in Microsoft Entra ID met One Click Integration with Microsoft Entra ID.

Als u een webtoepassing wilt gebruiken, vult u formuliervelden handmatig in: Tenant-id, Client-id en Clientgeheim.

Meer informatie: Als u een webtoepassing wilt maken en waarden wilt verkrijgen, gaat u naar docs.datawiza.com voor microsoft Entra ID-documentatie .

Voer DAP uit met Docker of Kubernetes. De docker-installatiekopie is nodig om een voorbeeld van een header-toepassing te maken.

- Zie Datawiza Access Proxy implementeren met een web-app met kubernetes voor Kubernetes voor Kubernetes

- Zie Datawiza Access Proxy implementeren met uw app voor Docker

- U kunt het volgende docker-installatiekopiebestand docker-compose.yml als voorbeeld gebruiken:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Meld u aan bij het containerregister.

- Download de DAP-installatiekopieën en de toepassing op basis van headers in deze belangrijke stap.

- Voer de volgende opdracht uit:

docker-compose -f docker-compose.yml up. - Voor de toepassing op basis van headers is eenmalige aanmelding ingeschakeld met Microsoft Entra-id.

- Ga in een browser naar

http://localhost:9772/. - Er wordt een aanmeldingspagina van Microsoft Entra weergegeven.

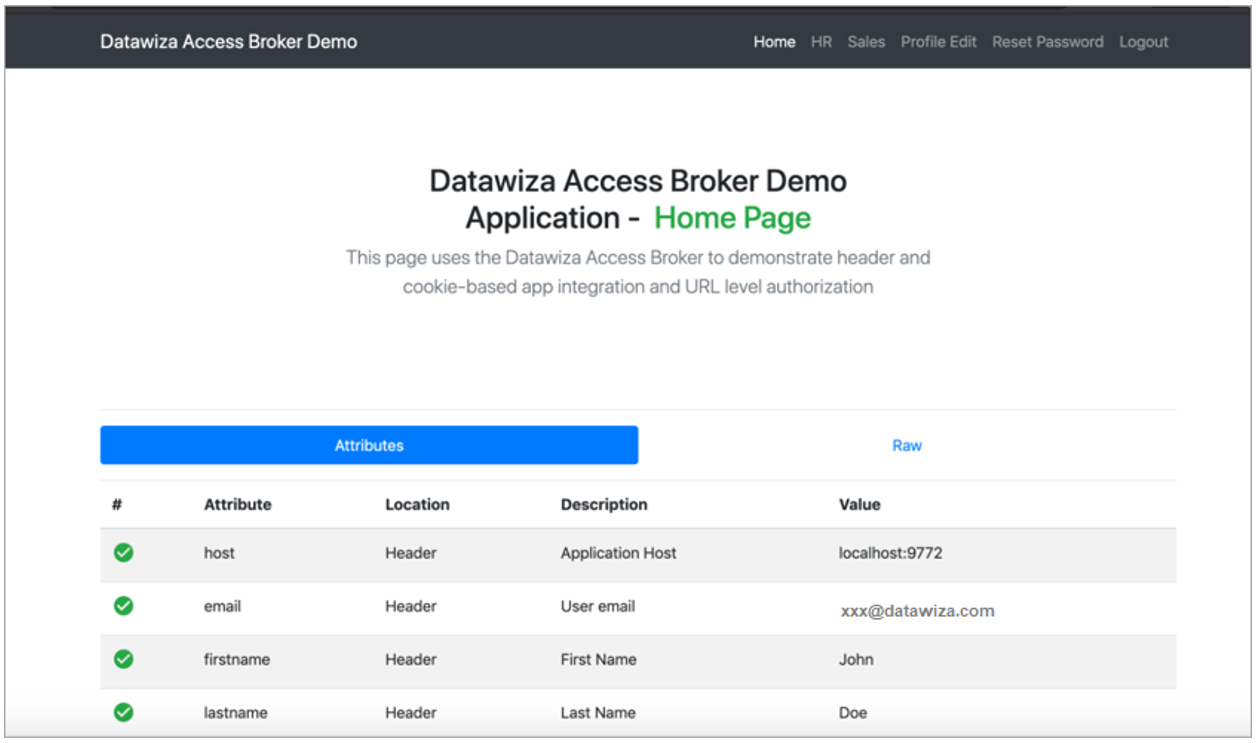

- Geef gebruikerskenmerken door aan de header-toepassing. DAP haalt gebruikerskenmerken op van Microsoft Entra ID en geeft kenmerken door aan de toepassing via een header of cookie.

- Als u gebruikerskenmerken, zoals e-mailadres, voornaam en achternaam wilt doorgeven aan de headertoepassing, raadpleegt u Gebruikerskenmerken doorgeven.

- Als u geconfigureerde gebruikerskenmerken wilt bevestigen, bekijkt u een groen vinkje naast elk kenmerk.

De stroom testen

- Ga naar de toepassings-URL.

- DAP leidt u om naar de aanmeldingspagina van Microsoft Entra.

- Na verificatie wordt u omgeleid naar DAP.

- DAP evalueert beleidsregels, berekent headers en stuurt u naar de toepassing.

- De aangevraagde toepassing wordt weergegeven.

Volgende stappen

- Zelfstudie: Azure Active Directory B2C configureren met Datawiza om beveiligde hybride toegang te bieden

- Zelfstudie: Datawiza configureren om meervoudige verificatie en eenmalige aanmelding van Microsoft Entra in te schakelen voor Oracle JD Edwards

- Zelfstudie: Datawiza configureren om meervoudige verificatie en eenmalige aanmelding van Microsoft Entra in te schakelen voor Oracle Mensen Soft

- Zelfstudie: Datawiza configureren om meervoudige verificatie en eenmalige aanmelding van Microsoft Entra in te schakelen voor Oracle Hyperion EPM

- Ga naar docs.datawiza.com voor datawiza-gebruikershandleidingen