Verificatie van SAML-aanvraaghandtekening

SamL Request Signature Authentication is een functionaliteit waarmee de handtekening van ondertekende verificatieaanvragen wordt gevalideerd. Een app-Beheer kan nu de afdwinging van ondertekende aanvragen in- en uitschakelen en de openbare sleutels uploaden die moeten worden gebruikt om de validatie uit te voeren.

Als Microsoft Entra ID is ingeschakeld, worden de aanvragen gevalideerd op basis van de geconfigureerde openbare sleutels. Er zijn enkele scenario's waarin de verificatieaanvragen kunnen mislukken:

- Protocol is niet toegestaan voor ondertekende aanvragen. Alleen HET SAML-protocol wordt ondersteund.

- Aanvraag niet ondertekend, maar verificatie is ingeschakeld.

- Er is geen verificatiecertificaat geconfigureerd voor verificatie van SAML-aanvraaghandtekening. Zie Opties voor certificaatondertekening voor meer informatie over de certificaatvereisten.

- Verificatie van handtekening is mislukt.

- De sleutel-id in de aanvraag ontbreekt en twee onlangs toegevoegde certificaten komen niet overeen met de aanvraaghandtekening.

- Aanvraag ondertekend, maar algoritme ontbreekt.

- Er is geen certificaatkoppeling met de opgegeven sleutel-id.

- Handtekening-algoritme is niet toegestaan. Alleen RSA-SHA256 wordt ondersteund.

Notitie

Een Signature-element bij AuthnRequest-elementen is optioneel. Als Require Verification certificates dit niet is ingeschakeld, valideert De Microsoft Entra-id ondertekende verificatieaanvragen niet als er een handtekening aanwezig is. Verificatie van aanvragers wordt geleverd door alleen te reageren op geregistreerde URL's voor Assertion Consumer Service.

Als

Require Verification certificatesdeze optie is ingeschakeld, werkt VERIFICATIE van SAML-aanvraaghandtekening alleen voor door SP geïnitieerde verificatieaanvragen (serviceprovider/relying party). Alleen de toepassing die door de serviceprovider is geconfigureerd, heeft toegang tot de persoonlijke en openbare sleutels voor het ondertekenen van de binnenkomende SAML-verificatieaanvragen van de toepassing. De openbare sleutel moet worden geüpload om de verificatie van de aanvraag mogelijk te maken. In dat geval heeft Microsoft Entra-id alleen toegang tot de openbare sleutel.

Inschakelen

Require Verification certificatesstaat niet toe dat door IDP geïnitieerde verificatieaanvragen (zoals de SSO-testfunctie, het startprogramma voor mijn apps of het startprogramma voor M365-apps) worden gevalideerd omdat de IDP niet dezelfde persoonlijke sleutels als de geregistreerde toepassing heeft.

Vereisten

Voor het configureren van verificatie van SAML-aanvraaghandtekening hebt u het volgende nodig:

- Een Microsoft Entra-gebruikersaccount. Als u dat nog niet hebt, kunt u gratis een account maken.

- Een van de volgende rollen: Cloud Application Beheer istrator, Application Beheer istrator of eigenaar van de service-principal.

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Verificatie van SAML-aanvraaghandtekening configureren

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Alle toepassingen.

Voer de naam van de bestaande toepassing in het zoekvak in en selecteer vervolgens de toepassing in de zoekresultaten.

Ga naar Eenmalige aanmelding.

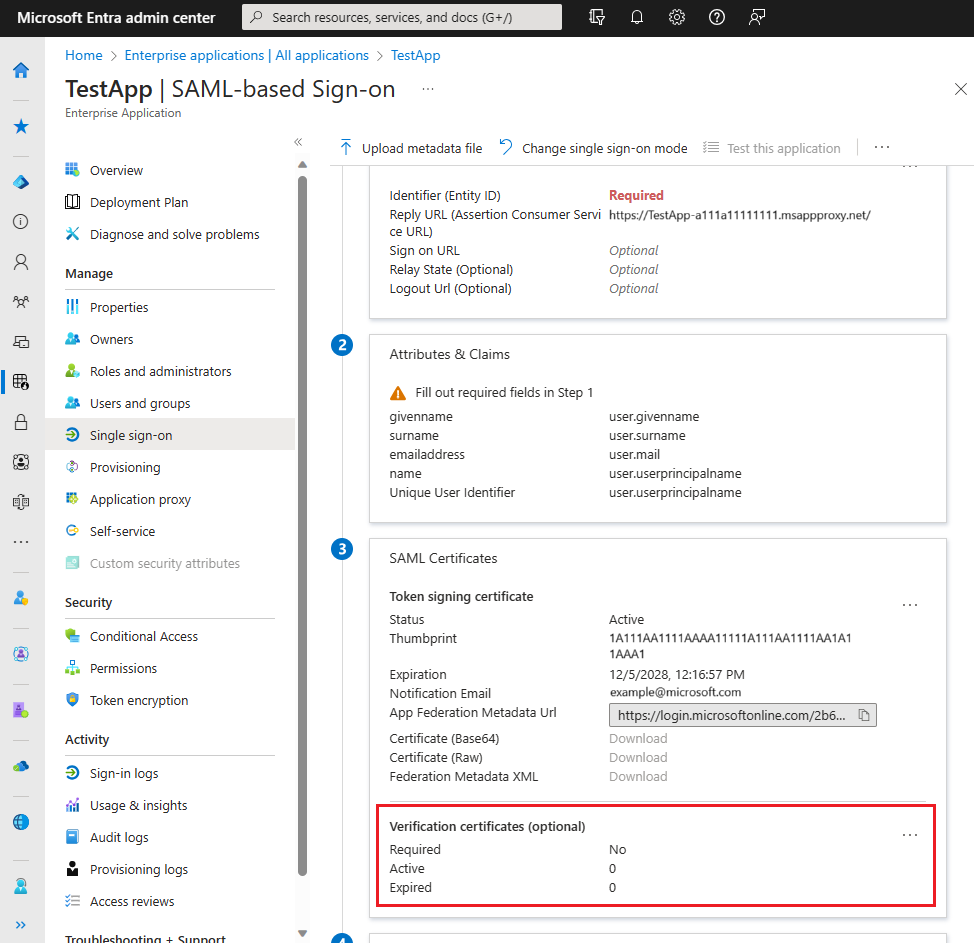

Schuif in het scherm Eenmalige aanmelding naar de subsectie met de naam Verificatiecertificaten onder SAML-certificaten.

Selecteer Bewerken.

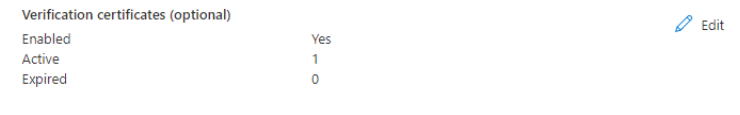

Op de nieuwe blade kunt u de verificatie van ondertekende aanvragen inschakelen en zich aanmelden voor zwakke algoritmeverificatie voor het geval uw toepassing nog steeds RSA-SHA1 gebruikt om de verificatieaanvragen te ondertekenen.

Als u de verificatie van ondertekende aanvragen wilt inschakelen, selecteert u Verificatiecertificaten vereisen en uploadt u een openbare verificatiesleutel die overeenkomt met de persoonlijke sleutel die wordt gebruikt om de aanvraag te ondertekenen.

Zodra uw verificatiecertificaat is geüpload, selecteert u Opslaan.

Wanneer de verificatie van ondertekende aanvragen is ingeschakeld, wordt de testervaring uitgeschakeld omdat de aanvragen moeten worden ondertekend door de serviceprovider.

Als u de huidige configuratie van een bedrijfstoepassing wilt zien, gaat u naar het scherm voor eenmalige aanmelding en ziet u het overzicht van uw configuratie onder SAML-certificaten. Daar kunt u zien of de verificatie van ondertekende aanvragen is ingeschakeld en het aantal actieve en verlopen verificatiecertificaten.

Volgende stappen

- Ontdek hoe Microsoft Entra ID gebruikmaakt van het SAML-protocol

- Meer informatie over de indeling, beveiligingskenmerken en inhoud van SAML-tokens in Microsoft Entra ID

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor