Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Cloudsynchronisatie heeft veel verschillende afhankelijkheden en interacties, wat kan leiden tot verschillende problemen. Dit artikel helpt u bij het oplossen van deze problemen. Het introduceert de typische gebieden waarop u zich kunt richten, hoe u aanvullende informatie verzamelt en de verschillende technieken die u kunt gebruiken om problemen op te sporen.

Agentproblemen

Wanneer u agentproblemen oplost, controleert u of de agent correct is geïnstalleerd en of deze communiceert met Microsoft Entra-id. In het bijzonder zijn enkele van de eerste dingen die u met de agent wilt verifiëren:

- Is deze geïnstalleerd?

- Draait de agent lokaal?

- Bevindt de agent zich in de portal?

- Is de agent gemarkeerd als gezond?

U kunt deze items controleren in het portaal en op de lokale server waarop de agent draait.

Verificatie van agent in beheercentrum van Microsoft Entra

Voer de volgende stappen uit om te controleren of Azure de agent detecteert en of de agent in orde is:

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een hybride identiteitsbeheerder.

Blader naar Entra ID>Entra Connect>Cloud-synchronisatie.

- Selecteer cloudsynchronisatie.

- U ziet nu de agents die u hebt geïnstalleerd. Controleer of de betreffende agent aanwezig is. Als alles goed is, ziet u de status actief (groen) voor de agent.

De vereiste geopende poorten verifieren

Controleer of de Microsoft Entra-inrichtingsagent succesvol kan communiceren met Azure-datacenters. Als er een firewall in het pad staat, controleert u of de volgende poorten voor uitgaand verkeer zijn geopend:

| Poortnummer | Hoe het wordt gebruikt |

|---|---|

| 80 | Het downloaden van certificaatintrekkingslijsten (CRL's) tijdens het valideren van het TLS/SSL-certificaat. |

| 443 | Alle uitgaande communicatie met de Application Proxy-service afhandelen. |

Als uw firewall verkeer afdwingt volgens de oorspronkelijke gebruikers, opent u ook poorten 80 en 443 voor verkeer van Windows-services die worden uitgevoerd als een netwerkservice.

Toegang tot URL's toestaan

Toegang tot de volgende URL's toestaan:

| URL | Haven | Hoe het wordt gebruikt |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Communicatie tussen de connector en de cloudservice voor toepassingsproxy's. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | De connector gebruikt deze URL's om certificaten te verifiëren. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | De connector gebruikt deze URL's tijdens het registratieproces. |

ctldl.windowsupdate.com |

80/HTTP | De connector gebruikt deze URL tijdens het registratieproces. |

U kunt verbindingen met *.msappproxy.net, *.servicebus.windows.neten andere van de voorgaande URL's toestaan als u met uw firewall of proxy toegangsregels kunt configureren op basis van domeinachtervoegsels. Zo niet, dan moet u toegang verlenen tot de Azure IP-bereiken en servicetags voor de openbare cloud. De IP-bereiken worden elke week bijgewerkt.

Belangrijk

Vermijd alle vormen van inline inspectie en beëindiging van uitgaande TLS-communicatie tussen Microsoft Entra private network connectors en Microsoft Entra application proxy cloud services.

DNS-naamresolutie voor eindpunten van de Microsoft Entra-toepassingsproxy

Openbare DNS-records voor proxy-eindpunten van Microsoft Entra-toepassingen zijn gekoppelde CNAME-records, die verwijzen naar een A-record. Dit zorgt voor fouttolerantie en flexibiliteit. Het is gegarandeerd dat de Microsoft Entra-privénetwerkconnector altijd toegang heeft tot hostnamen met de domeinachtervoegsels *.msappproxy.net of *.servicebus.windows.net.

Tijdens de naamomzetting kunnen de CNAME-records echter DNS-records met verschillende hostnamen en achtervoegsels bevatten. Als gevolg hiervan moet u ervoor zorgen dat het apparaat alle records in de keten kan omzetten en verbinding met de opgeloste IP-adressen toestaat. Omdat de DNS-records in de keten van tijd tot tijd kunnen worden gewijzigd, kunnen we u geen LIJST DNS-records verstrekken.

Op de lokale server

Voer de volgende stappen uit om te controleren of de agent actief is:

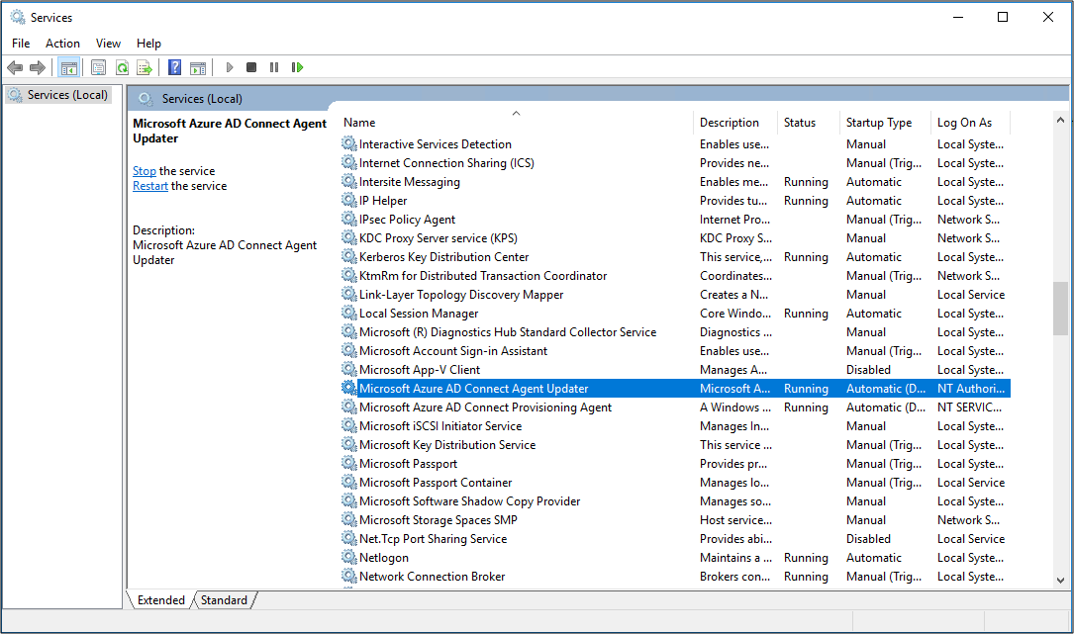

Open Servicesop de server waarop de agent is geïnstalleerd. Ga hiervoor naar Start>Run>Services.msc.

Controleer onder Services of Microsoft Entra Connect Agent Updater en Microsoft Entra Provisioning Agent aanwezig zijn. Controleer ook of de status Actiefis.

Veelvoorkomende problemen met de installatie van agents

In de volgende secties worden enkele veelvoorkomende problemen met de installatie van agents beschreven en worden veelvoorkomende oplossingen van deze problemen beschreven.

Agent is niet gestart

Mogelijk ontvangt u een foutbericht met de volgende status:

De service 'Microsoft Entra Provisioning Agent' kan niet worden gestart. Controleer of u voldoende bevoegdheden hebt om de systeemservices te starten.

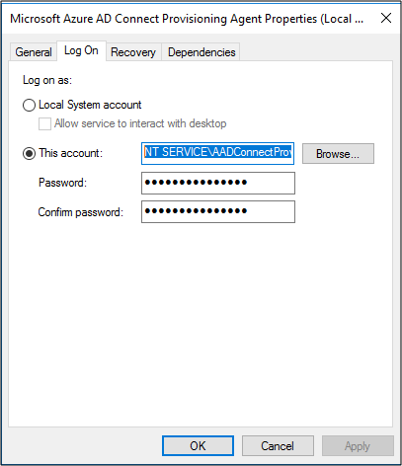

Dit probleem wordt meestal veroorzaakt door een groepsbeleid. Het beleid voorkomt dat machtigingen worden toegepast op het lokale NT Service-aanmeldingsaccount dat is gemaakt door het installatieprogramma (NT SERVICE\AADConnectProvisioningAgent). Deze machtigingen zijn vereist om de service te starten.

Volg deze stappen om dit probleem op te lossen:

Meld u aan bij de server met een beheerdersaccount.

Open Services door naar Start>Run>Services.mscte gaan.

Dubbelklik onder Servicesop Microsoft Entra Provisioning Agent.

Ga naar het tabblad Aanmelden bij en wijzig Dit account naar een domeinbeheerder. Herstart vervolgens de service.

Agent verloopt of certificaat is ongeldig

Mogelijk wordt het volgende foutbericht weergegeven wanneer u de agent probeert te registreren.

Dit probleem wordt meestal veroorzaakt doordat de agent geen verbinding kan maken met de hybride identiteitsservice. U kunt dit probleem oplossen door een uitgaande proxy te configureren.

De configuratie-agent ondersteunt het gebruik van een uitgaande proxy. U kunt deze configureren door het volgende .config-bestand van de agent te bewerken: C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Voeg de volgende regels toe, aan het einde van het bestand, vlak voor de afsluitende </configuration> tag. Vervang de variabelen [proxy-server] en [proxy-port] door de naam en poortwaarden van uw proxyserver.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Agentregistratie mislukt met beveiligingsfout

Er wordt mogelijk een foutbericht weergegeven wanneer u de cloudinrichtingsagent installeert. Dit probleem wordt meestal veroorzaakt doordat de agent de PowerShell-registratiescripts niet kan uitvoeren vanwege lokaal PowerShell-uitvoeringsbeleid.

U kunt dit probleem oplossen door het PowerShell-uitvoeringsbeleid op de server te wijzigen. U moet apparaat- en gebruikersbeleid instellen als Undefined of RemoteSigned. Als ze zijn ingesteld als Unrestricted, wordt deze fout weergegeven. Zie PowerShell-uitvoeringsbeleidvoor meer informatie.

Logboekbestanden

Standaard verzendt de agent minimale foutberichten en stacktracegegevens. U vindt deze traceringslogboeken in de volgende map: C:\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace.

Volg deze stappen om aanvullende informatie te verzamelen voor het oplossen van agent-gerelateerde problemen.

- Installeer de PowerShell-module AADCloudSyncTools.

- Gebruik de

Export-AADCloudSyncToolsLogsPowerShell-cmdlet om de gegevens vast te leggen. U kunt de volgende opties gebruiken om uw gegevensverzameling af te stemmen.-

SkipVerboseTraceom alleen actuele logbestanden te exporteren zonder gedetailleerde logbestanden vast te leggen (standaard = false). -

TracingDurationMinsom een andere opnameduur op te geven (standaard = 3 minuten). -

OutputPathom een ander uitvoerpad op te geven (standaard = map Documenten van gebruiker).

-

Problemen met objectsynchronisatie

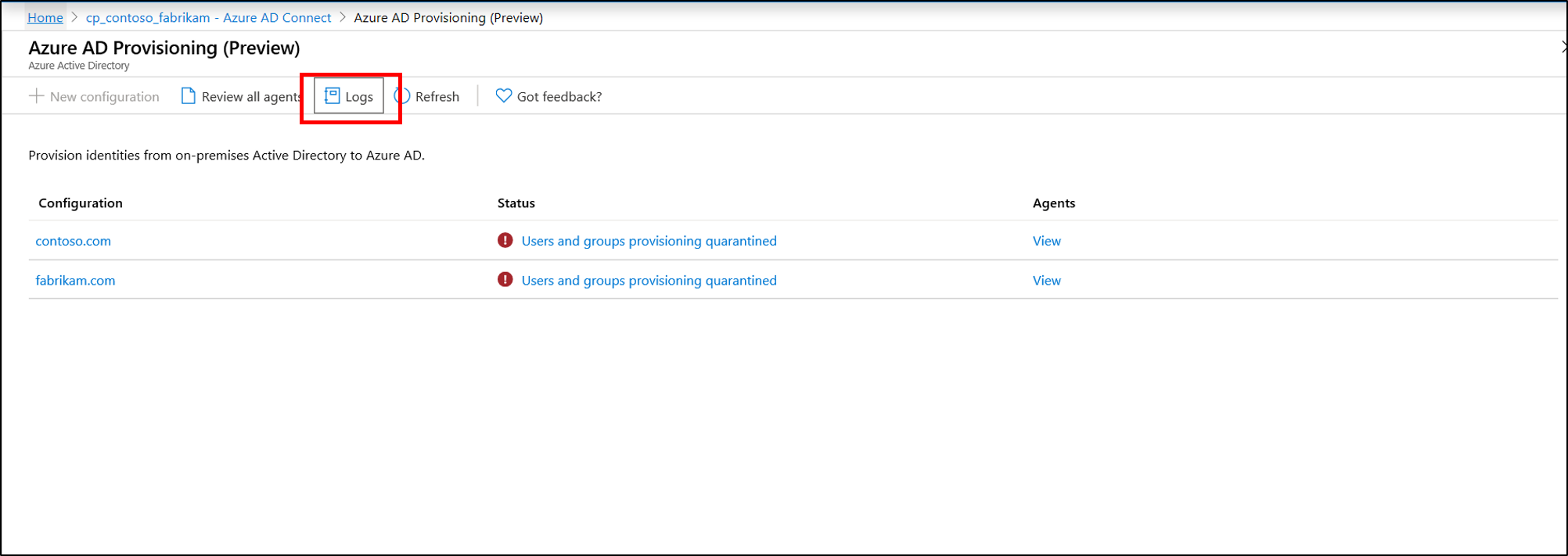

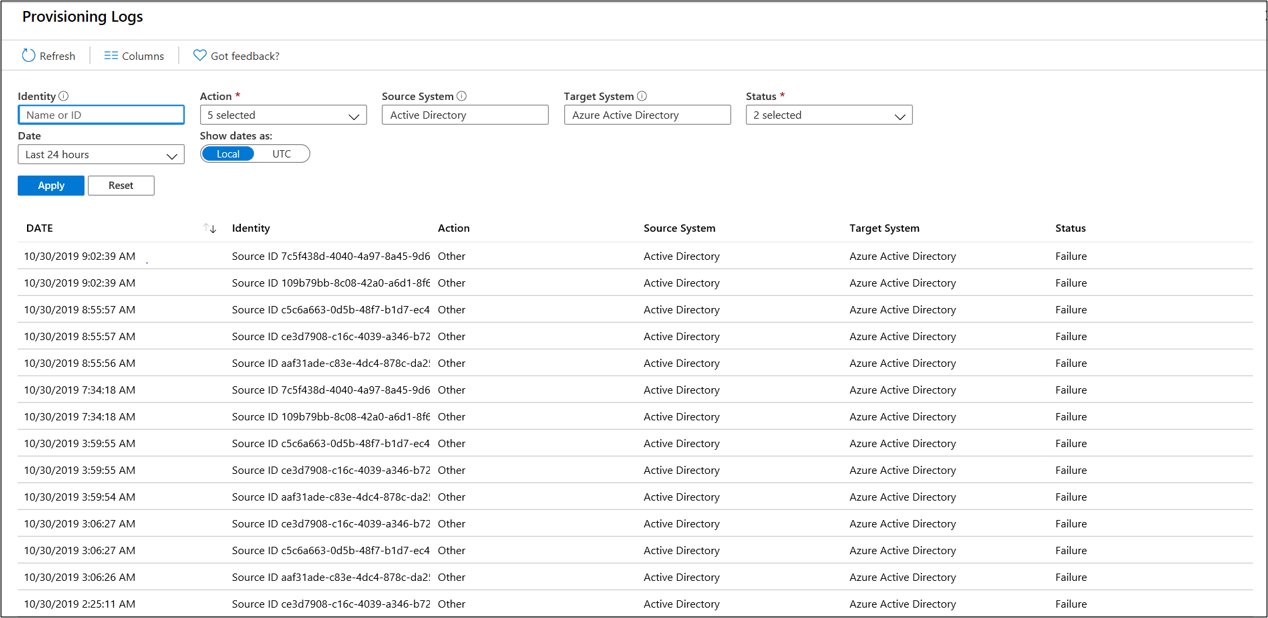

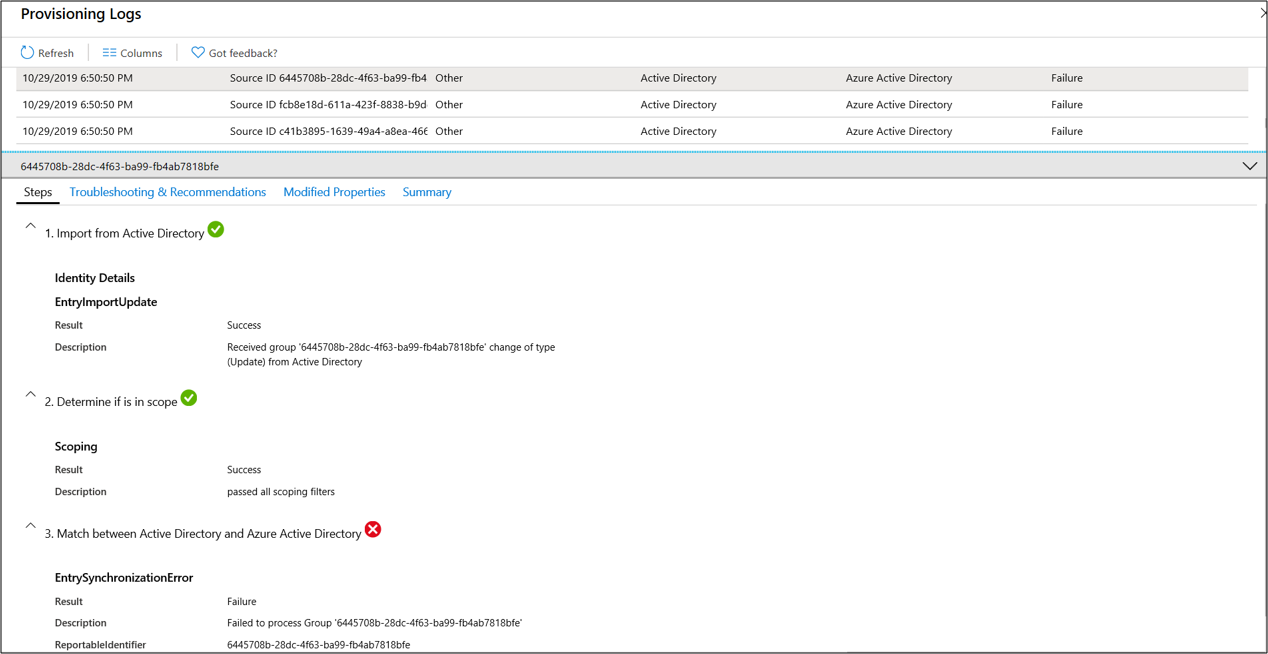

In de portal kunt u inrichtingslogboeken gebruiken om problemen met objectsynchronisatie op te sporen en op te lossen. Als u de logboeken wilt weergeven, selecteert u Logboeken.

Inrichtingslogboeken bieden een schat aan informatie over de status van de objecten die worden gesynchroniseerd tussen uw on-premises Active Directory-omgeving en Azure.

U kunt de weergave filteren om u te richten op specifieke problemen, zoals datums. U kunt ook in de logboeken zoeken naar activiteiten die verband houden met een Active Directory-object met behulp van de Active Directory-ObjectGuid. Dubbelklik op een afzonderlijke gebeurtenis om aanvullende informatie weer te geven.

Deze informatie bevat gedetailleerde stappen en waar het synchronisatieprobleem zich voordoet. Op deze manier kunt u de exacte plaats van het probleem aanwijzen.

Overgeslagen objecten

Als u gebruikers en groepen vanuit Active Directory hebt gesynchroniseerd, kunt u mogelijk geen of meer groepen vinden in Microsoft Entra-id. Dit kan worden veroorzaakt doordat de synchronisatie nog niet is voltooid of nog niet is bijgewerkt met de aanmaak van het object in Active Directory, door een synchronisatiefout die de aanmaak van het object in Microsoft Entra ID blokkeert, of door een synchronisatiebereikregel die op het object wordt toegepast en het uitsluit.

Als u de synchronisatie opnieuw start en vervolgens de inrichtingscyclus is voltooid, zoekt u in het inrichtingslogboek naar activiteiten met betrekking tot een object met behulp van de Active Directory-ObjectGuidvan dat object. Als een gebeurtenis met een identiteit met alleen een bron-id en een status van Skipped aanwezig is in het logboek, kan dit erop wijzen dat de agent het Active Directory-object heeft gefilterd omdat het buiten het bereik valt.

Standaard sluiten de bereikregels de volgende objecten uit die niet kunnen worden gesynchroniseerd met Microsoft Entra-id:

- gebruikers, groepen en contactpersonen met

IsCriticalSystemObjectingesteld op TRUE, inclusief veel van de ingebouwde gebruikers en groepen in Active Directory - replicatie van slachtofferobjecten

Aanvullende beperkingen kunnen aanwezig zijn in het synchronisatieschema.

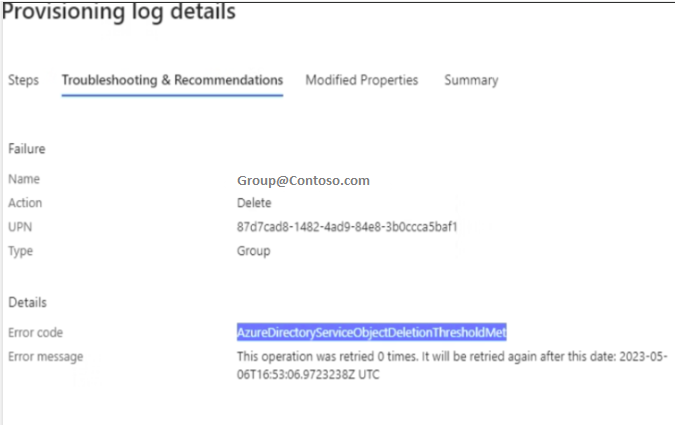

Drempelwaarde voor het verwijderen van Microsoft Entra-objecten

Als u een implementatietopologie hebt met Microsoft Entra Connect en Microsoft Entra Cloud Sync, beide exporteren naar dezelfde Microsoft Entra-tenant of als u volledig bent overgestapt van het gebruik van Microsoft Entra Connect naar Microsoft Entra Cloud Sync, krijgt u mogelijk het volgende exportfoutbericht wanneer u meerdere objecten uit het gedefinieerde bereik verwijdert of verplaatst:

Deze fout is niet gerelateerd aan de functie voor het voorkomen van onbedoelde verwijderingen van Microsoft Entra Connect-cloudsynchronisatie. Deze wordt geactiveerd door de functie voor onbedoeld verwijderen ingesteld in de Microsoft Entra-directory van Microsoft Entra Connect. Als u geen Microsoft Entra Connect-server hebt geïnstalleerd waaruit u de functie kunt in- of uitschakelen, kunt u de 'AADCloudSyncTools' PowerShell-module geïnstalleerd met de Microsoft Entra Connect-cloudsynchronisatieagent om de instelling op de tenant uit te schakelen en de geblokkeerde verwijderingen toe te staan om te exporteren nadat is bevestigd dat ze zijn verwacht en moeten worden toegestaan. Gebruik de volgende opdracht:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

Tijdens de volgende inrichtingscyclus moeten de objecten die zijn gemarkeerd voor verwijdering, met succes worden verwijderd uit de Microsoft Entra-directory.

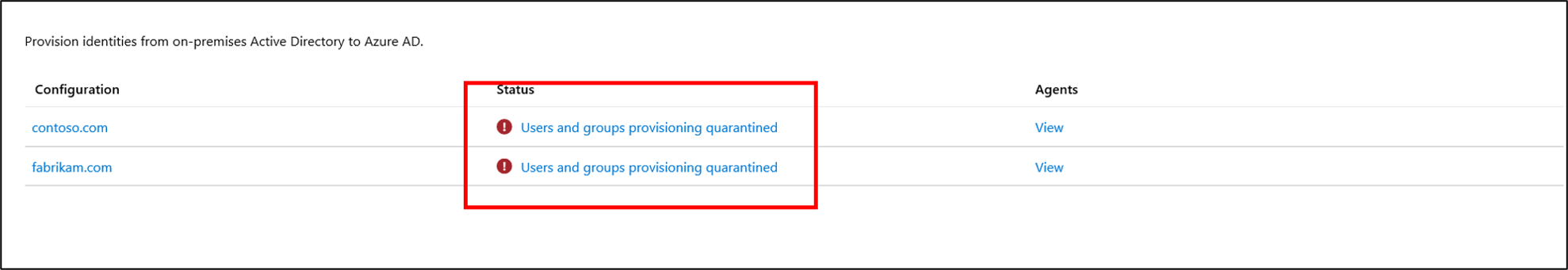

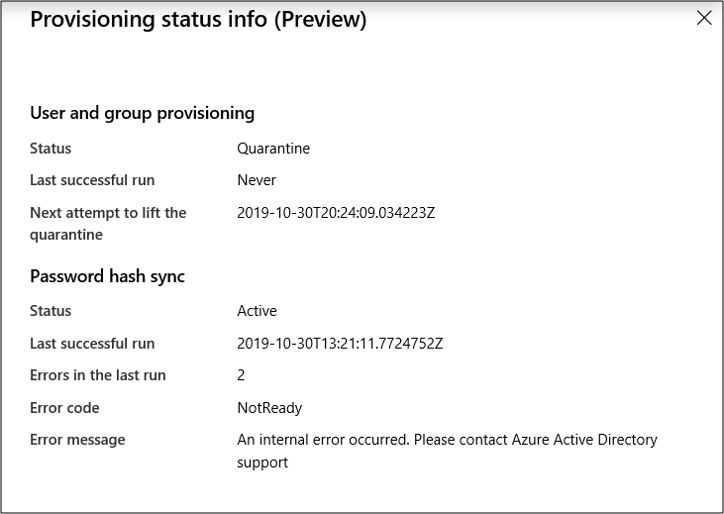

Problemen met het voorzien van in quarantaine geplaatste items

Cloudsynchronisatie bewaakt de status van uw configuratie en plaatst beschadigde objecten in quarantaine. Als de meeste of alle aanroepen op het doelsysteem consistent mislukken vanwege een fout (bijvoorbeeld ongeldige beheerdersreferenties), wordt de synchronisatietaak gemarkeerd als in quarantaine.

Door de status te selecteren, ziet u aanvullende informatie over de quarantaine. U kunt ook de foutcode en het bericht verkrijgen.

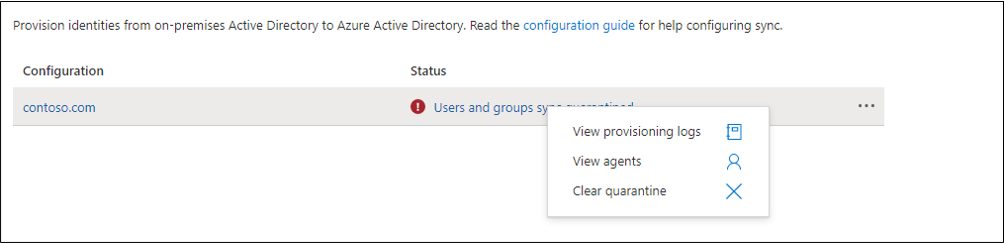

Als u met de rechtermuisknop op de status klikt, worden extra opties weergegeven voor:

- Bekijk de voorzieningslogboeken.

- Bekijk de agents.

- Hef de quarantaine op.

Een quarantaine oplossen

Er zijn twee verschillende manieren om een quarantaine op te lossen. U kunt de quarantaine wissen of het voorzieningsproces herstarten.

De quarantaine opheffen

Als u het watermerk wilt wissen en een deltasynchronisatie wilt uitvoeren op de voorzieningstaak nadat u deze hebt geverifieerd, klikt u met de rechtermuisknop op de status en selecteert u Quarantaine opheffen.

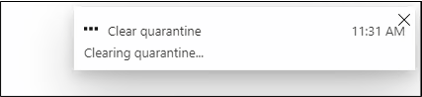

U ziet een melding dat de quarantaine wordt gewist.

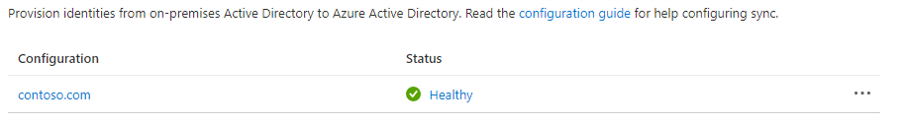

Vervolgens zou u de status van uw agent als gezond moeten zien.

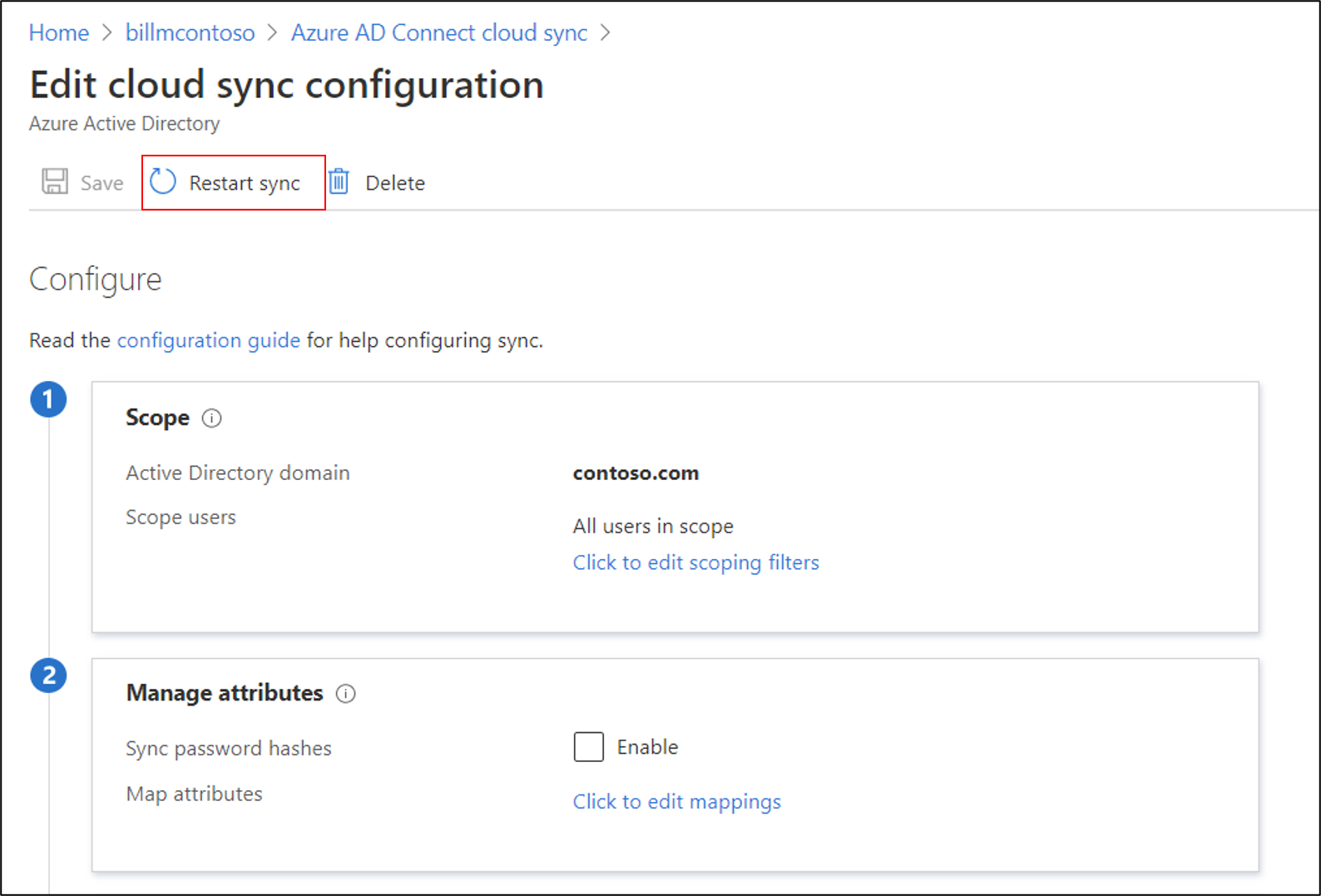

De provisioning-opdracht herstarten

Gebruik de portal om de voorzieningstaak opnieuw te starten. Selecteer op de configuratiepagina van de agent Synchronisatie opnieuw opstarten.

Ook kunt u Microsoft Graph gebruiken om de voorzieningstaak opnieuw te starten. U hebt volledige controle over wat u opnieuw start. U kunt ervoor kiezen om het volgende te wissen:

- Escrows, om de escrowteller opnieuw te starten die oploopt richting de quarantainestatus.

- Quarantaine, om de applicatie uit quarantaine te halen.

- Watermerken.

Gebruik de volgende aanvraag:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Het cloudsynchronisatieserviceaccount herstellen

Als u het cloudsynchronisatieserviceaccount moet herstellen, kunt u de opdracht Repair-AADCloudSyncToolsAccount gebruiken.

Vanuit een PowerShell-sessie met beheerdersbevoegdheden, typt of kopieert en plakt u het volgende:

Connect-AADCloudSyncToolsVoer uw Microsoft Entra Global Administrator inloggegevens in.

Typ of kopieer en plak het volgende:

Repair-AADCloudSyncToolsAccountNadat dit is voltooid, moet worden aangegeven dat het account is hersteld.

Wachtwoord terugschrijven

Als u wachtwoord terugschrijven met cloudsynchronisatie wilt inschakelen en gebruiken, moet u rekening houden met het volgende:

- Als u de gMSA-machtigingenmoet bijwerken, kan het een uur of langer duren voordat deze machtigingen worden gerepliceerd naar alle objecten in uw directory. Als u deze machtigingen niet toewijst, kan terugschrijven correct worden geconfigureerd, maar kunnen gebruikers fouten tegenkomen wanneer ze hun on-premises wachtwoorden bijwerken vanuit de cloud. Machtigingen moeten worden toegepast op dit object en alle onderliggende objecten voor Wachtwoordverval opheffen te laten verschijnen.

- Als wachtwoorden voor sommige gebruikersaccounts niet worden teruggeschreven naar de on-premises directory, moet u ervoor zorgen dat overname niet is uitgeschakeld voor het account in de on-premises AD DS-omgeving (Active Directory Domain Services). Schrijfmachtigingen voor wachtwoorden moeten worden toegepast op onderliggende objecten, zodat de functie correct werkt.

- Wachtwoordbeleid in de on-premises AD DS-omgeving voorkomt mogelijk dat het opnieuw instellen van wachtwoorden correct wordt verwerkt. Als u deze functie test en wachtwoorden voor gebruikers meer dan één keer per dag opnieuw wilt instellen, moet het groepsbeleid voor de minimale wachtwoordduur worden ingesteld op 0. U vindt deze instelling op de volgende locatie: Computerconfiguratie>Beleid>Windows-instellingen>Beveiligingsinstellingen>accountbeleid, binnen gpmc.msc.

- Als u het groepsbeleid bijwerkt, wacht u tot het bijgewerkte beleid is gerepliceerd of gebruikt u de opdracht

gpupdate /force. - Als u wachtwoorden onmiddellijk wilt wijzigen, moet de minimale wachtwoordduur worden ingesteld op 0. Als gebruikers echter voldoen aan het on-premises beleid en de minimale wachtwoordduur is ingesteld op een waarde die groter is dan 0, werkt wachtwoord terugschrijven niet nadat het on-premises beleid is geëvalueerd.

- Als u het groepsbeleid bijwerkt, wacht u tot het bijgewerkte beleid is gerepliceerd of gebruikt u de opdracht