AD FS-vertrouwensrelatie beheren met Microsoft Entra-id met behulp van Microsoft Entra Verbinding maken

Overzicht

Wanneer u uw on-premises omgeving federeren met Microsoft Entra ID, brengt u een vertrouwensrelatie tot stand tussen de on-premises id-provider en Microsoft Entra-id. Microsoft Entra Verbinding maken kan federatie tussen on-premises Active Directory Federation Service (AD FS) en Microsoft Entra ID beheren. In dit artikel vindt u een overzicht van het volgende:

- De verschillende instellingen die zijn geconfigureerd voor de vertrouwensrelatie door Microsoft Entra Verbinding maken.

- De uitgiftetransformatieregels (claimregels) die zijn ingesteld door Microsoft Entra Verbinding maken.

- Een back-up maken van uw claimregels en deze herstellen tussen upgrades en configuratie-updates.

- Aanbevolen procedure voor het beveiligen en bewaken van de AD FS-vertrouwensrelatie met Microsoft Entra-id.

Instellingen beheerd door Microsoft Entra Verbinding maken

Microsoft Entra Verbinding maken beheert alleen instellingen met betrekking tot de Vertrouwensrelatie van Microsoft Entra ID. Microsoft Entra Verbinding maken wijzigt geen instellingen voor andere relying party-vertrouwensrelaties in AD FS. De volgende tabel geeft instellingen aan die worden beheerd door Microsoft Entra Verbinding maken.

| Instelling | Beschrijving |

|---|---|

| Certificaat voor token-ondertekening | Microsoft Entra Verbinding maken kan worden gebruikt om de vertrouwensrelatie opnieuw in te stellen en opnieuw te maken met Microsoft Entra-id. Microsoft Entra Verbinding maken voert een eenmalige eenmalige rollover van tokenondertekeningscertificaten voor AD FS uit en werkt de federatie-instellingen van het Microsoft Entra-domein bij. |

| Algoritme voor token-ondertekening | Microsoft raadt het gebruik van SHA-256 aan als het algoritme voor token-ondertekening. Microsoft Entra Verbinding maken kan detecteren of het algoritme voor tokenondertekening is ingesteld op een waarde die minder veilig is dan SHA-256. De instelling wordt in een volgende configuratiebewerking bijgewerkt naar SHA-256. Andere vertrouwensrelatie van Relying Party's moet worden bijgewerkt om het nieuwe certificaat voor token-ondertekening te kunnen gebruiken. |

| Vertrouwens-id voor Microsoft Entra-id | Microsoft Entra Verbinding maken stelt de juiste id-waarde in voor de Vertrouwensrelatie van Microsoft Entra ID. AD FS identificeert de Vertrouwensrelatie van Microsoft Entra-id met behulp van de id-waarde. |

| Microsoft Entra-eindpunten | Microsoft Entra Verbinding maken zorgt ervoor dat de eindpunten die zijn geconfigureerd voor de Vertrouwensrelatie microsoft Entra-id altijd volgens de meest recente aanbevolen waarden voor tolerantie en prestaties zijn. |

| Regels voor wijzigen van uitgifte | Er zijn aantallen claimregels die nodig zijn voor optimale prestaties van functies van Microsoft Entra ID in een federatieve instelling. Microsoft Entra Verbinding maken zorgt ervoor dat de Vertrouwensrelatie microsoft Entra-id altijd is geconfigureerd met de juiste set aanbevolen claimregels. |

| Alternatieve id | Als synchronisatie is geconfigureerd voor het gebruik van alternatieve id, configureert Microsoft Entra Verbinding maken AD FS om verificatie uit te voeren met behulp van een alternatieve id. |

| Automatische update van metagegevens | Vertrouwen met Microsoft Entra-id is geconfigureerd voor automatische update van metagegevens. AD FS controleert regelmatig de metagegevens van Microsoft Entra ID trust en houdt het up-to-date als het verandert aan de Zijde van Microsoft Entra ID. |

| Geïntegreerde Windows-verificatie (IWA) | Tijdens de hybride deelnamebewerking van Microsoft Entra is IWA ingeschakeld voor apparaatregistratie om hybride koppeling van Microsoft Entra voor downlevel-apparaten mogelijk te maken |

Uitvoeringsstromen en federatie-instellingen die zijn geconfigureerd door Microsoft Entra Verbinding maken

Microsoft Entra Verbinding maken werkt niet alle instellingen voor microsoft Entra ID-vertrouwensrelatie bij tijdens configuratiestromen. De gewijzigde instellingen zijn afhankelijk van welke taak- of uitvoeringsstroom wordt uitgevoerd. De volgende tabel bevat de instellingen die hiervan in de verschillende uitvoeringsstromen invloed ondervinden.

| Uitvoeringsstroom | Beïnvloede instellingen |

|---|---|

| Eerste installatie (Express) | Geen |

| Eerste installatie (nieuwe AD FS-farm) | Er wordt een nieuwe AD FS-farm gemaakt en er wordt een vertrouwensrelatie met Microsoft Entra-id gemaakt. |

| Eerste geslaagde installatie (bestaande AD FS-farm, bestaande Vertrouwensrelatie voor Microsoft Entra-id's) | Vertrouwens-id van Microsoft Entra-id, uitgiftetransformatieregels, Microsoft Entra-eindpunten, alternatieve id (indien nodig), automatische update van metagegevens |

| Vertrouwensrelatie van Microsoft Entra-id opnieuw instellen | Certificaat voor tokenondertekening, algoritme voor tokenondertekening, vertrouwens-id van Microsoft Entra-id, uitgiftetransformatieregels, Microsoft Entra-eindpunten, alternatieve id (indien nodig), automatische update van metagegevens |

| Federatieve server toevoegen | Geen |

| WAP-server toevoegen | Geen |

| Apparaatopties | Regels voor wijzigen van uitgifte, IWA voor apparaatregistratie |

| Gefedereerd domein toevoegen | Als het domein voor het eerst wordt toegevoegd, dat wil gezegd, verandert de installatie van federatie van één domein in federatie met meerdere domeinen: Microsoft Entra Verbinding maken maakt de vertrouwensrelatie helemaal opnieuw. Als de vertrouwensrelatie met Microsoft Entra-id al is geconfigureerd voor meerdere domeinen, worden alleen regels voor uitgiftetransformatie gewijzigd |

| TLS bijwerken | Geen |

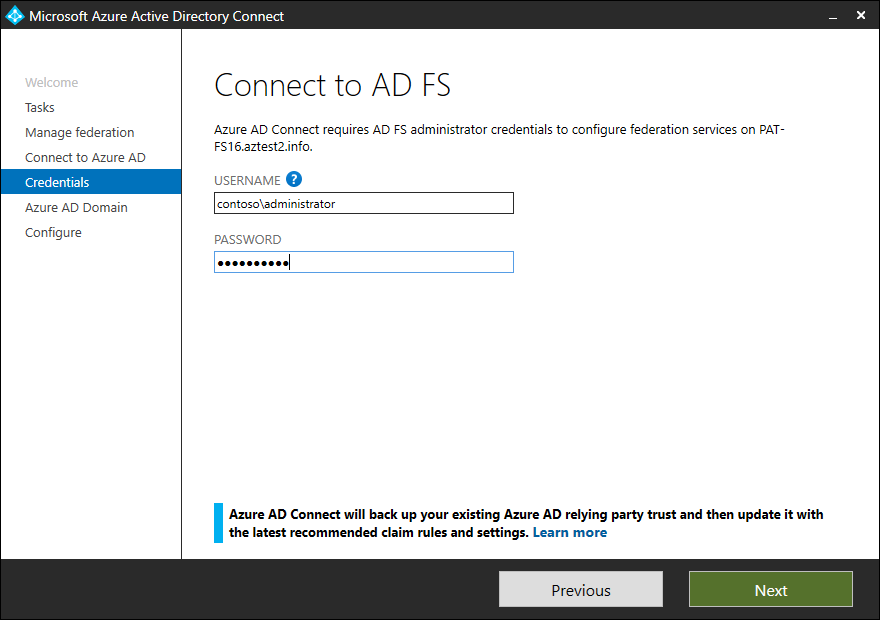

Tijdens alle bewerkingen, waarbij elke instelling wordt gewijzigd, maakt Microsoft Entra Verbinding maken een back-up van de huidige vertrouwensinstellingen op %ProgramData%\AAD Verbinding maken\ADFS

Notitie

Vóór versie 1.1.873.0 bestond de back-up alleen uit regels voor het wijzigen van uitgifte en werd er een back-up van gemaakt in het traceringslogboekbestand van de wizard.

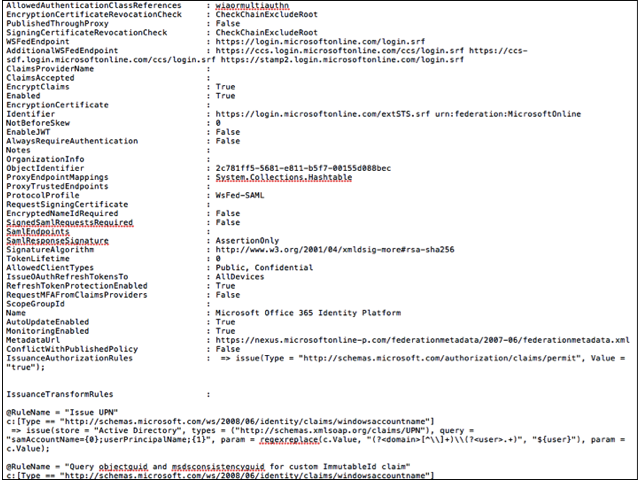

Regels voor uitgiftetransformatie die zijn ingesteld door Microsoft Entra Verbinding maken

Microsoft Entra Verbinding maken zorgt ervoor dat de Vertrouwensrelatie microsoft Entra-id altijd is geconfigureerd met de juiste set aanbevolen claimregels. Microsoft raadt u aan Microsoft Entra Verbinding maken te gebruiken voor het beheren van uw Vertrouwensrelatie voor Microsoft Entra-id's. In deze sectie vindt u een overzicht van de regelset voor het wijzigen van uitgifte en beschrijving ervan.

| Naam van de regel | Beschrijving |

|---|---|

| UPN uitgeven | Met deze regel wordt de waarde van userprincipalname opgevraagd op basis van het kenmerk dat is geconfigureerd in de synchronisatie-instellingen voor userprincipalname. |

| Query uitvoeren op objectguid en msdsconsistencyguid voor aangepaste ImmutableId-claim | Met deze regel wordt een tijdelijke waarde toegevoegd in de pijplijn voor objectguid en msdsconsistencyguid, indien deze bestaat |

| Controleren op het bestaan van msdsconsistencyguid | Op basis van het bestaan van de waarde voor msdsconsistencyguid wordt een tijdelijke vlag ingesteld om te bepalen wat moet worden gebruikt als ImmutableId |

| msdsconsistencyguid uitgeven als onveranderbare id, indien deze bestaat | msdsconsistencyguid uitgeven als ImmutableId, indien deze waarde bestaat |

| ObjectGuidRule uitgeven als de regel msdsConsistencyGuid niet bestaat | Als de waarde voor msdsconsistencyguid niet bestaat, wordt de waarde van objectguid uitgegeven als ImmutableId |

| nameidentifier uitgeven | Met deze regel wordt de waarde voor de nameidentifier-claim uitgegeven. |

| Accounttype uitgeven voor computers die lid zijn van een domein | Als de entiteit die wordt geverifieerd een apparaat is dat lid is van een domein, geeft deze regel het accounttype uit als DJ, wat duidt op een apparaat dat lid is van een domein |

| AccountType uitgeven met de waarde USER wanneer het geen computeraccount is | Als de entiteit die wordt geverifieerd een gebruiker is, wordt met deze regel het accounttype als User uitgegeven |

| issuerid uitgeven indien het geen computeraccount is | Met deze regel wordt de waarde issuerId uitgegeven indien de verificatie-entiteit geen apparaat is. De waarde wordt gemaakt via een regex, die is geconfigureerd door Microsoft Entra Verbinding maken. De regex wordt gemaakt nadat u rekening hebt gehouden met alle domeinen die zijn gefedereerd met Behulp van Microsoft Entra Verbinding maken. |

| issuerid uitgeven voor DJ-computerverificatie | Met deze regel wordt de waarde issuerId uitgegeven indien de verificatie-entiteit een apparaat is |

| onpremobjectguid uitgeven voor computers die lid zijn van een domein | Als de entiteit die wordt geverifieerd een apparaat is dat lid is van een domein, wordt met deze regel het on-premises objectguid voor het apparaat uitgegeven |

| Pass-through van primaire SID | Met deze regel wordt de primaire SID van de verificatie-entiteit uitgegeven |

| Pass-throughclaim: insideCorporateNetwork | Deze regel geeft een claim uit die Microsoft Entra ID helpt te weten of de verificatie afkomstig is van binnen het bedrijfsnetwerk of extern |

| Pass-throughclaim: Psso | |

| Wachtwoordverloopclaims uitgeven | Met deze regel worden drie claims uitgegeven: voor de verlooptijd van het wachtwoord, voor het aantal dagen voordat het wachtwoord verloopt van de entiteit die wordt geverifieerd en voor de URL voor de locatie waar het wachtwoord moet worden gewijzigd. |

| Pass-throughclaim: authnmethodsreferences | De waarde in de claim die onder deze regel wordt uitgegeven, geeft aan welk type verificatie voor de entiteit is uitgevoerd |

| Pass-throughclaim: multifactorauthenticationinstant | De waarde van deze claim geeft de tijd aan, in UTC, wanneer de gebruiker voor het laatst meervoudige verificatie heeft uitgevoerd. |

| Pass-throughclaim: AlternateLoginID | Met deze regel wordt de claim AlternateLoginID uitgegeven als de verificatie is uitgevoerd met behulp van een alternatieve aanmeldings-id. |

Notitie

De claimregels voor het uitgeven van UPN en ImmutableId verschillen als u niet-standaardkeuze gebruikt tijdens de configuratie van Microsoft Entra Verbinding maken

Regels voor wijzigen van uitgifte herstellen

Microsoft Entra Verbinding maken versie 1.1.873.0 of hoger maakt een back-up van de vertrouwensinstellingen van Microsoft Entra ID wanneer er een update wordt uitgevoerd naar de vertrouwensinstellingen van Microsoft Entra ID. Er wordt een back-up gemaakt van de vertrouwensinstellingen van Microsoft Entra ID op %ProgramData%\AAD Verbinding maken\ADFS. De bestandsnaam heeft de volgende indeling: AadTrust-<datum>-<tijd>.txt, bijvoorbeeld AadTrust-20180710-150216.txt

U kunt de regels voor het wijzigen van uitgifte herstellen met behulp van de voorgestelde stappen hieronder

- Open de gebruikersinterface van AD FS-beheer in Serverbeheer

- Open de vertrouwenseigenschappen van Microsoft Entra ID door ad FS > Relying Party Trusts > Microsoft Office 365 Identity Platform > bewerken claim uitgiftebeleid

- Klik op Regel toevoegen

- Selecteer in de sjabloon voor claimregels de optie Claims verzenden met een aangepaste regel en klik op Volgende

- Kopieer de naam van de claimregel uit het back-upbestand en plak deze in het veld Naam claimregel

- Kopieer de claimregel uit het back-upbestand naar het tekstveld voor Aangepaste regel en klik op Voltooien

Notitie

Zorg ervoor dat uw aanvullende regels niet conflicteren met de regels die zijn geconfigureerd door Microsoft Entra Verbinding maken.

Aanbevolen procedure voor het beveiligen en bewaken van de AD FS-vertrouwensrelatie met Microsoft Entra-id

Wanneer u uw AD FS federeert met Microsoft Entra ID, is het van cruciaal belang dat de federatieconfiguratie (vertrouwensrelatie die is geconfigureerd tussen AD FS en Microsoft Entra ID) nauw wordt bewaakt en eventuele ongebruikelijke of verdachte activiteiten worden vastgelegd. Hiervoor wordt u aangeraden waarschuwingen in te stellen, zodat u op de hoogte wordt gesteld wanneer er wijzigingen in de configuratie van de federatie worden aangebracht. Zie Wijzigingen in configuratie van federatie bewaken voor meer informatie over het instellen van waarschuwingen.

Als u Azure MFA voor de cloud gebruikt, wordt voor meervoudige verificatie met federatieve gebruikers dringend aangeraden extra beveiliging in te schakelen. Deze beveiliging voorkomt dat cloud Azure MFA wordt overgeslagen wanneer deze is gefedereerd met Microsoft Entra-id. Wanneer deze optie is ingeschakeld, zorgt het voor een federatief domein in uw Microsoft Entra-tenant ervoor dat een slechte actor Azure MFA niet kan omzeilen door te imiteren dat er al een meervoudige verificatie is uitgevoerd door de id-provider. De beveiliging kan worden ingeschakeld via een nieuwe beveiligingsinstelling, federatedIdpMfaBehavior. Zie Best practices voor het beveiligen van Active Directory Federation Services voor meer informatie

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor