Migreren naar cloudverificatie met behulp van gefaseerde implementatie

Met gefaseerde implementatie kunt u selectief groepen gebruikers testen met mogelijkheden voor cloudverificatie, zoals Meervoudige verificatie van Microsoft Entra, Voorwaardelijke toegang, Microsoft Entra ID Protection voor gelekte referenties, Identiteitsbeheer en andere, voordat u uw domeinen oversijpt. In dit artikel wordt beschreven hoe u de overstap maakt.

Voordat u met de gefaseerde implementatie begint, moet u rekening houden met de gevolgen als aan een of meer van de volgende voorwaarden wordt voldaan:

- U gebruikt momenteel een on-premises Multi-Factor Authentication-server.

- U gebruikt smartcards voor verificatie.

- Uw huidige server biedt bepaalde functies die alleen federatief zijn.

- U stapt over van een federatieoplossing van derden naar beheerde services.

Voordat u deze functie probeert, raden we u aan onze handleiding te bekijken over het kiezen van de juiste verificatiemethode. Zie de tabel 'Methoden vergelijken' in De juiste verificatiemethode kiezen voor uw hybride identiteitsoplossing van Microsoft Entra voor meer informatie.

Bekijk deze video 'Wat is gefaseerde implementatie?' voor een overzicht van de functie:

Voorwaarden

U hebt een Microsoft Entra-tenant met federatieve domeinen.

U hebt besloten een van de volgende opties te verplaatsen:

- Wachtwoord-hashsynchronisatie (synchronisatie). Zie Wat is wachtwoord-hashsynchronisatie? voor meer informatie

- Passthrough-verificatie. Zie Wat is passthrough-verificatie?

- CBA-instellingen (Microsoft Entra Certificate-Based Authentication). Zie Overzicht van verificatie op basis van Microsoft Entra-certificaten voor meer informatie

Voor beide opties raden we u aan eenmalige aanmelding (SSO) in te schakelen voor een stille aanmeldingservaring. Voor Windows 7- of 8.1-apparaten die lid zijn van een domein, raden we u aan naadloze eenmalige aanmelding te gebruiken. Zie Wat is naadloze eenmalige aanmelding voor meer informatie. Voor Windows 10- en Windows Server 2016- en latere versies is het raadzaam om eenmalige aanmelding te gebruiken via primair vernieuwingstoken (PRT) met aan Microsoft Entra gekoppelde apparaten, hybride apparaten van Microsoft Entra of persoonlijke geregistreerde apparaten via Werk- of schoolaccount toevoegen.

U hebt alle juiste tenant-huisstijl en beleidsregels voor voorwaardelijke toegang geconfigureerd die u nodig hebt voor gebruikers die worden gemigreerd naar cloudverificatie.

Als u bent overgestapt van federatieve naar cloudverificatie, moet u controleren of de DirSync-instelling

SynchronizeUpnForManagedUsersis ingeschakeld, anders staat Microsoft Entra-id synchronisatie-updates voor de UPN of alternatieve aanmeldings-id niet toe voor gelicentieerde gebruikersaccounts die gebruikmaken van beheerde verificatie. Zie de functies van de Microsoft Entra Connect Sync-service voor meer informatie.Als u van plan bent om meervoudige verificatie van Microsoft Entra te gebruiken, raden we u aan gecombineerde registratie te gebruiken voor selfservice voor wachtwoordherstel (SSPR) en meervoudige verificatie , zodat uw gebruikers hun verificatiemethoden eenmalig kunnen registreren. Opmerking: wanneer u SSPR gebruikt om het wachtwoord opnieuw in te stellen of het wachtwoord te wijzigen met behulp van de pagina MyProfile tijdens de gefaseerde implementatie, moet Microsoft Entra Connect de nieuwe wachtwoordhash synchroniseren die maximaal 2 minuten na het opnieuw instellen kan duren.

Als u de functie Gefaseerde implementatie wilt gebruiken, moet u een hybride identiteitsbeheerder voor uw tenant zijn.

Als u naadloze eenmalige aanmelding wilt inschakelen voor een specifiek Active Directory-forest, moet u een domeinbeheerder zijn.

Als u hybrid Microsoft Entra ID of Microsoft Entra join implementeert, moet u een upgrade uitvoeren naar de Windows 10 1903-update.

Ondersteunde scenario's

De volgende scenario's worden ondersteund voor gefaseerde implementatie. De functie werkt alleen voor:

Gebruikers die zijn ingericht voor Microsoft Entra ID met behulp van Microsoft Entra Connect. Dit geldt niet voor gebruikers in de cloud.

Gebruikersaanmeldingsverkeer in browsers en clients voor moderne verificatie . Toepassingen of cloudservices die gebruikmaken van verouderde verificatie vallen terug op federatieve verificatiestromen. Een voorbeeld van verouderde verificatie kan Exchange Online zijn met moderne verificatie uitgeschakeld of Outlook 2010, dat geen ondersteuning biedt voor moderne verificatie.

Groepsgrootte is momenteel beperkt tot 50.000 gebruikers. Als u groepen hebt die groter zijn dan 50.000 gebruikers, is het raadzaam om deze groep te splitsen over meerdere groepen voor gefaseerde implementatie.

Windows 10 Hybrid Join of Microsoft Entra join primary refresh token acquisition without line-of-sight to the federation server for Windows 10 version 1903 and newer, when user's UPN is routeerbaar en domeinachtervoegsel wordt geverifieerd in Microsoft Entra ID.

Autopilot-inschrijving wordt ondersteund in gefaseerde implementatie met Windows 10 versie 1909 of hoger.

Niet-ondersteunde scenario's

De volgende scenario's worden niet ondersteund voor gefaseerde implementatie:

Verouderde verificatie, zoals POP3 en SMTP, worden niet ondersteund.

Bepaalde toepassingen verzenden de queryparameter 'domain_hint' naar Microsoft Entra-id tijdens verificatie. Deze stromen worden voortgezet en gebruikers die zijn ingeschakeld voor gefaseerde implementatie, blijven federatie gebruiken voor verificatie.

Beheerders kunnen cloudverificatie implementeren met behulp van beveiligingsgroepen. Om synchronisatielatentie te voorkomen wanneer u on-premises Active Directory-beveiligingsgroepen gebruikt, wordt u aangeraden cloudbeveiligingsgroepen te gebruiken. De volgende voorwaarden zijn van toepassing:

- U kunt maximaal 10 groepen per functie gebruiken. Dat wil gezegd, u kunt 10 groepen elk gebruiken voor wachtwoord-hashsynchronisatie, passthrough-verificatie en naadloze eenmalige aanmelding.

- Geneste groepen worden niet ondersteund.

- Dynamische groepen worden niet ondersteund voor gefaseerde implementatie.

- Contactobjecten in de groep blokkeren dat de groep wordt toegevoegd.

Wanneer u voor het eerst een beveiligingsgroep toevoegt voor gefaseerde implementatie, bent u beperkt tot 200 gebruikers om een UX-time-out te voorkomen. Nadat u de groep hebt toegevoegd, kunt u indien nodig meer gebruikers rechtstreeks aan de groep toevoegen.

Gebruikers worden gefaseerd geïmplementeerd met PHS (Password Hash Synchronization), maar er wordt standaard geen wachtwoordverloop toegepast. Wachtwoordverloop kan worden toegepast door CloudPasswordPolicyForPasswordSyncedUsersEnabled in te schakelen. Wanneer 'CloudPasswordPolicyForPasswordSyncedUsersEnabled' is ingeschakeld, wordt het wachtwoordverloopbeleid ingesteld op 90 dagen vanaf het moment dat het wachtwoord on-premises is ingesteld zonder optie om het aan te passen. Het kenmerk PasswordPolicies wordt programmatisch bijgewerkt en wordt niet ondersteund terwijl gebruikers zich in gefaseerde implementatie bevinden. Zie Wachtwoordverloopbeleid voor informatie over het instellen van CloudPasswordPolicyForPasswordSyncedUsersEnabled.

Windows 10 Hybrid Join of Microsoft Entra join primary refresh token acquisition for Windows 10 version ouder dan 1903. Dit scenario valt terug op het WS-Trust-eindpunt van de federatieserver, zelfs als de gebruiker zich aanmeldt binnen het bereik van de gefaseerde implementatie.

Windows 10 Hybrid Join of Microsoft Entra join primary refresh token acquisition for all versions, when user's on-premises UPN is niet routeerbaar. Dit scenario valt terug op het WS-Trust-eindpunt in de gefaseerde implementatiemodus, maar werkt niet meer wanneer de gefaseerde migratie is voltooid en gebruikersaanmelding niet meer afhankelijk is van de federatieserver.

Als u een niet-persistente VDI-installatie hebt met Windows 10, versie 1903 of hoger, moet u een federatief domein blijven gebruiken. Verplaatsen naar een beheerd domein wordt niet ondersteund op niet-persistente VDI. Zie Apparaat-id en bureaubladvirtualisatie voor meer informatie.

Als u een Windows Hello voor Bedrijven hybride certificaatvertrouwensrelatie hebt met certificaten die zijn uitgegeven via uw federatieserver die fungeren als registratie-instantie of smartcardgebruikers, wordt het scenario niet ondersteund voor een gefaseerde implementatie.

Notitie

U moet nog steeds de laatste cutover maken van federatieve naar cloudverificatie met behulp van Microsoft Entra Connect of PowerShell. Gefaseerde implementatie schakelt niet over van domeinen van federatief naar beheerd. Zie Migreren van federatie naar wachtwoord-hashsynchronisatie en Migreren van federatie naar passthrough-verificatie voor meer informatie over cutover van domein.

Aan de slag met gefaseerde implementatie

Als u de aanmelding voor wachtwoord-hashsynchronisatie wilt testen met behulp van gefaseerde implementatie, volgt u de instructies in de volgende sectie.

Zie Microsoft Entra ID 2.0 preview voor informatie over welke PowerShell-cmdlets moeten worden gebruikt.

Voorbereiding voor wachtwoord-hashsynchronisatie

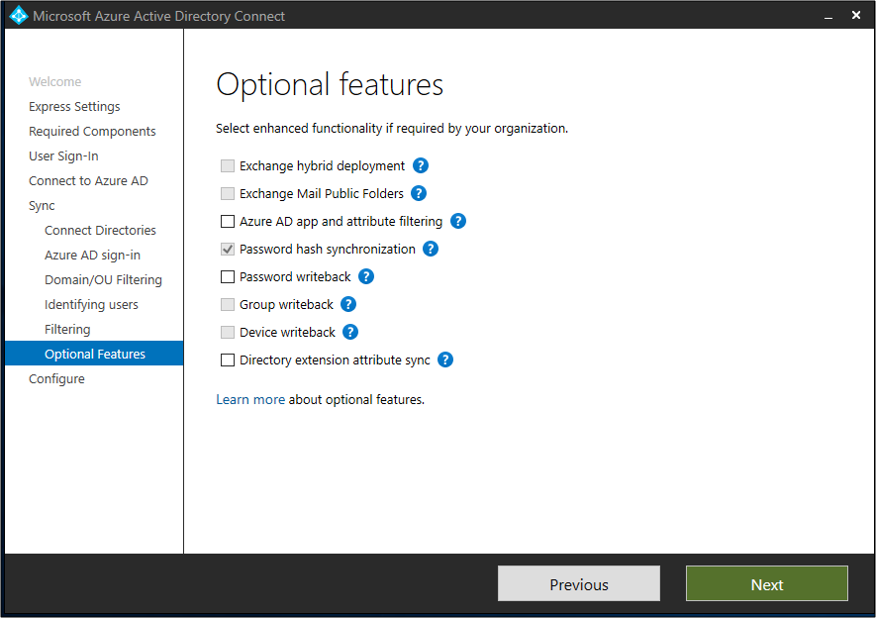

Schakel wachtwoord-hashsynchronisatie in vanaf de pagina Optionele functies in Microsoft Entra Connect.

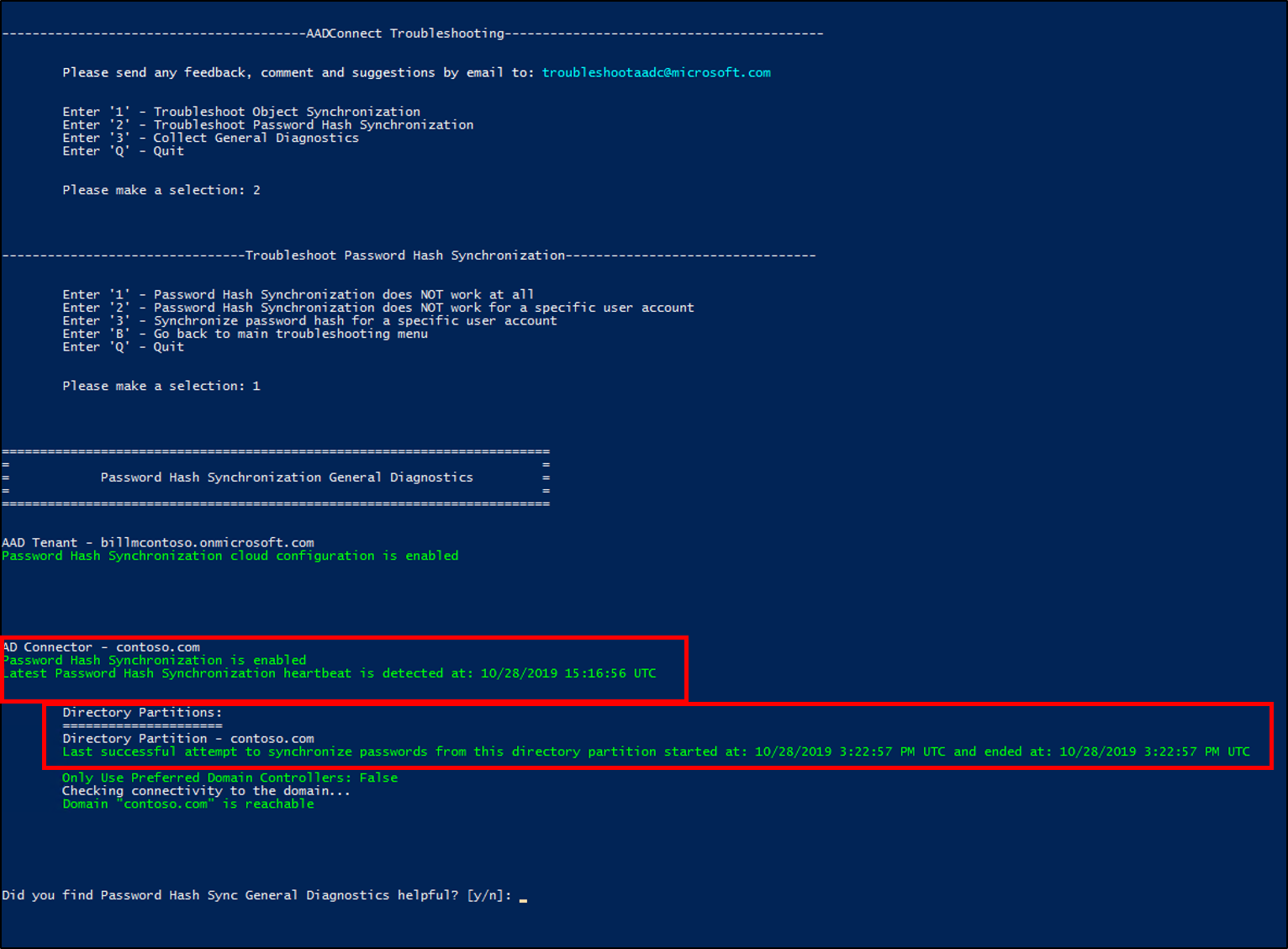

Zorg ervoor dat een volledige synchronisatiecyclus voor wachtwoordhash is uitgevoerd, zodat alle wachtwoordhashes van de gebruikers zijn gesynchroniseerd met Microsoft Entra-id. Als u de status van wachtwoord-hashsynchronisatie wilt controleren, kunt u de diagnostische gegevens van PowerShell gebruiken in Problemen met wachtwoord-hashsynchronisatie oplossen met Microsoft Entra Connect Sync.

Als u passthrough-verificatie-aanmelding wilt testen met behulp van gefaseerde implementatie, schakelt u deze in door de instructies in de volgende sectie te volgen.

Voorbereiding voor passthrough-verificatie

Identificeer een server met Windows Server 2012 R2 of hoger waarop u de passthrough-verificatieagent wilt uitvoeren.

Kies niet de Microsoft Entra Connect-server. Zorg ervoor dat de server lid is van een domein, kan geselecteerde gebruikers verifiëren met Active Directory en kan communiceren met Microsoft Entra-id op uitgaande poorten en URL's. Zie de sectie 'Stap 1: De vereisten controleren' van quickstart: Naadloze eenmalige aanmelding van Microsoft Entra voor meer informatie.

Download de Microsoft Entra Connect-verificatieagent en installeer deze op de server.

Als u hoge beschikbaarheid wilt inschakelen, installeert u extra verificatieagents op andere servers.

Zorg ervoor dat u de instellingen voor Smart Lockout juist hebt geconfigureerd. Dit helpt ervoor te zorgen dat de on-premises Active Directory-accounts van uw gebruikers niet worden vergrendeld door slechte actoren.

We raden u aan naadloze eenmalige aanmelding in te schakelen, ongeacht de aanmeldingsmethode (wachtwoord-hashsynchronisatie of passthrough-verificatie) die u selecteert voor gefaseerde implementatie. Volg de instructies in de volgende sectie om naadloze eenmalige aanmelding in te schakelen.

Voorbereiding voor naadloze eenmalige aanmelding

Schakel naadloze eenmalige aanmelding in voor de Active Directory-forests met behulp van PowerShell. Als u meer dan één Active Directory-forest hebt, schakelt u dit afzonderlijk in voor elk forest. Naadloze eenmalige aanmelding wordt alleen geactiveerd voor gebruikers die zijn geselecteerd voor gefaseerde implementatie. Dit heeft geen invloed op uw bestaande federatie-instelling.

Schakel naadloze eenmalige aanmelding in door de volgende taken uit te voeren:

Meld u aan bij Microsoft Entra Connect Server.

Ga naar de map %programfiles%\Microsoft Entra Connect .

Importeer de naadloze PowerShell-module voor eenmalige aanmelding door de volgende opdracht uit te voeren:

Import-Module .\AzureADSSO.psd1Voer PowerShell uit als beheerder. Roep in PowerShell het aan

New-AzureADSSOAuthenticationContext. Met deze opdracht opent u een deelvenster waarin u de referenties van de hybride identiteitsbeheerder van uw tenant kunt invoeren.Bellen

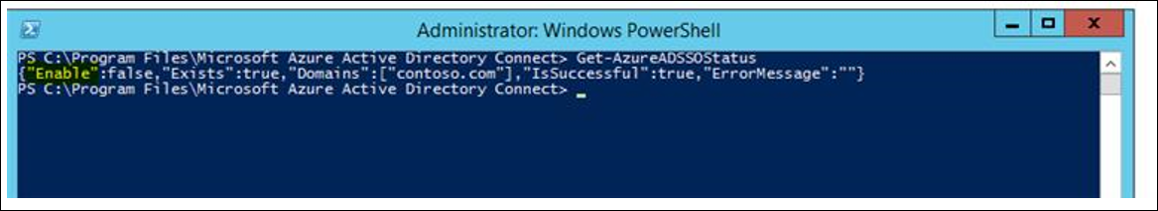

Get-AzureADSSOStatus | ConvertFrom-Json. Met deze opdracht wordt een lijst met Active Directory-forests weergegeven (zie de lijst Domeinen) waarop deze functie is ingeschakeld. Deze is standaard ingesteld op onwaar op tenantniveau.

Bellen

$creds = Get-Credential. Voer bij de prompt de referenties van de domeinbeheerder in voor het beoogde Active Directory-forest.Bellen

Enable-AzureADSSOForest -OnPremCredentials $creds. Met deze opdracht maakt u het AZUREADSSOACC-computeraccount op basis van de on-premises domeincontroller voor het Active Directory-forest dat vereist is voor naadloze eenmalige aanmelding.Naadloze eenmalige aanmelding vereist dat URL's zich in de intranetzone bevinden. Als u deze URL's wilt implementeren met behulp van groepsbeleid, raadpleegt u quickstart: Naadloze eenmalige aanmelding van Microsoft Entra.

Voor een volledige procedure kunt u ook onze implementatieplannen downloaden voor naadloze eenmalige aanmelding.

Gefaseerde implementatie inschakelen

Als u een specifieke functie (passthrough-verificatie, wachtwoord-hashsynchronisatie of naadloze eenmalige aanmelding) wilt implementeren voor een bepaalde set gebruikers in een groep, volgt u de instructies in de volgende secties.

Een gefaseerde implementatie van een specifieke functie inschakelen voor uw tenant

Fooi

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

U kunt deze opties implementeren:

- Naadloze eenmalige aanmelding voor wachtwoord-hashsynchronisatie +

- Naadloze eenmalige aanmelding via pass-through-verificatie +

- Niet-ondersteunde wachtwoord-hashsynchronisatie + passthrough-verificatie + naadloze eenmalige aanmelding -

- Verificatie-instellingen op basis van certificaten

- Meervoudige verificatie van Azure

Voer de volgende stappen uit om gefaseerde implementatie te configureren:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

Blader naar hybride>identiteitsbeheer>microsoft Entra Connect-synchronisatie.>

Selecteer op de pagina Microsoft Entra Connect , onder de gefaseerde implementatie van cloudverificatie, de gefaseerde implementatie inschakelen voor aanmeldingskoppeling voor beheerde gebruikers.

Selecteer op de pagina Gefaseerde implementatiefunctie inschakelen de opties die u wilt inschakelen: Wachtwoord-hashsynchronisatie, passthrough-verificatie, naadloze eenmalige aanmelding of verificatie op basis van certificaten. Als u bijvoorbeeld Wachtwoord-hashsynchronisatie en naadloze eenmalige aanmelding wilt inschakelen, schuift u beide besturingselementen naar Aan.

Groepen toevoegen aan de functies die u hebt geselecteerd. Bijvoorbeeld passthrough-verificatie en naadloze eenmalige aanmelding. Om een time-out te voorkomen, moet u ervoor zorgen dat de beveiligingsgroepen in eerste instantie niet meer dan 200 leden bevatten.

Notitie

De leden in een groep worden automatisch ingeschakeld voor gefaseerde implementatie. Geneste en dynamische lidmaatschapsgroepen worden niet ondersteund voor gefaseerde implementatie. Wanneer u een nieuwe groep toevoegt, worden gebruikers in de groep (maximaal 200 gebruikers voor een nieuwe groep) bijgewerkt om onmiddellijk beheerde verificatie te gebruiken. Het bewerken van een groep (het toevoegen of verwijderen van gebruikers) kan tot 24 uur duren voordat wijzigingen van kracht worden. Naadloze eenmalige aanmelding is alleen van toepassing als gebruikers zich in de naadloze SSO-groep en ook in een PTA- of PHS-groep bevinden.

Controle

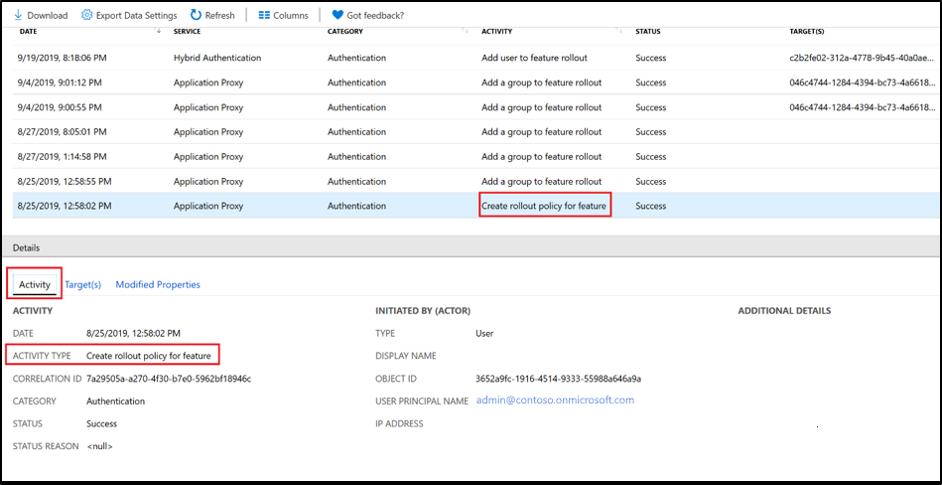

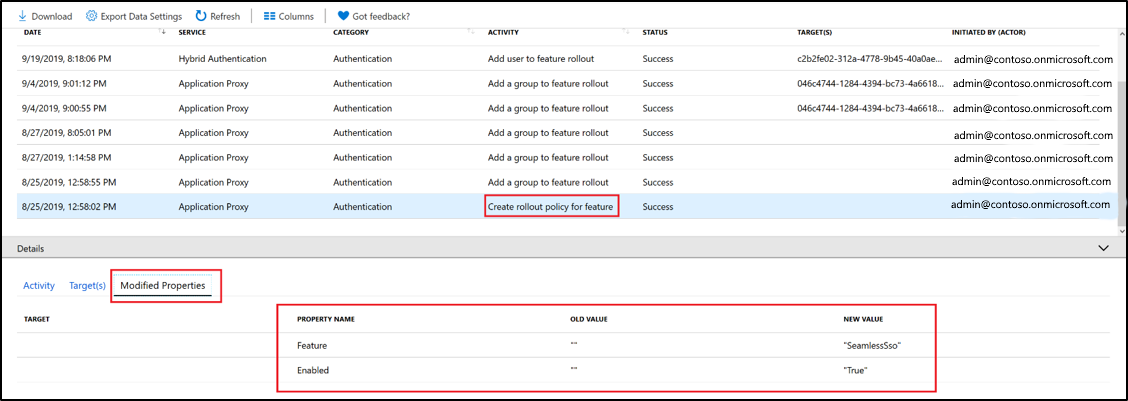

We hebben controlegebeurtenissen ingeschakeld voor de verschillende acties die we uitvoeren voor gefaseerde implementatie:

Controlegebeurtenis wanneer u een gefaseerde implementatie inschakelt voor wachtwoord-hashsynchronisatie, passthrough-verificatie of naadloze eenmalige aanmelding.

Notitie

Een controlegebeurtenis wordt geregistreerd wanneer naadloze eenmalige aanmelding is ingeschakeld met behulp van gefaseerde implementatie.

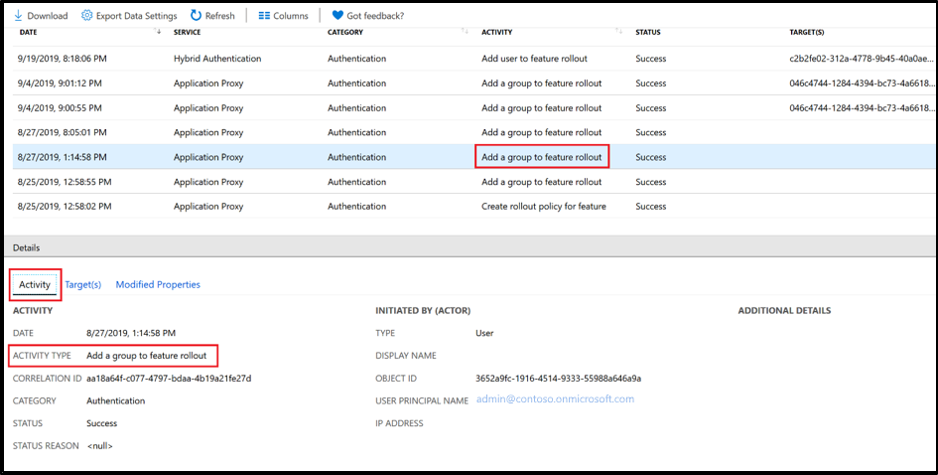

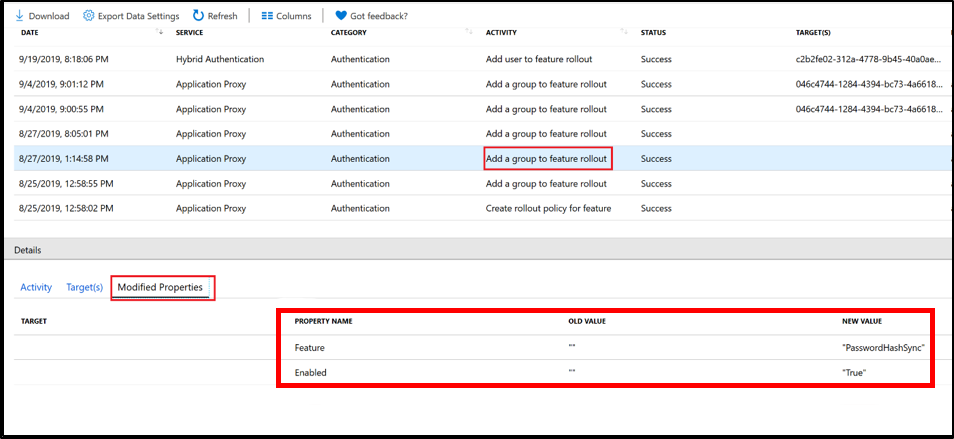

Controlegebeurtenis wanneer een groep wordt toegevoegd aan wachtwoord-hashsynchronisatie, passthrough-verificatie of naadloze eenmalige aanmelding.

Notitie

Een controlegebeurtenis wordt geregistreerd wanneer een groep wordt toegevoegd aan wachtwoord-hashsynchronisatie voor gefaseerde implementatie.

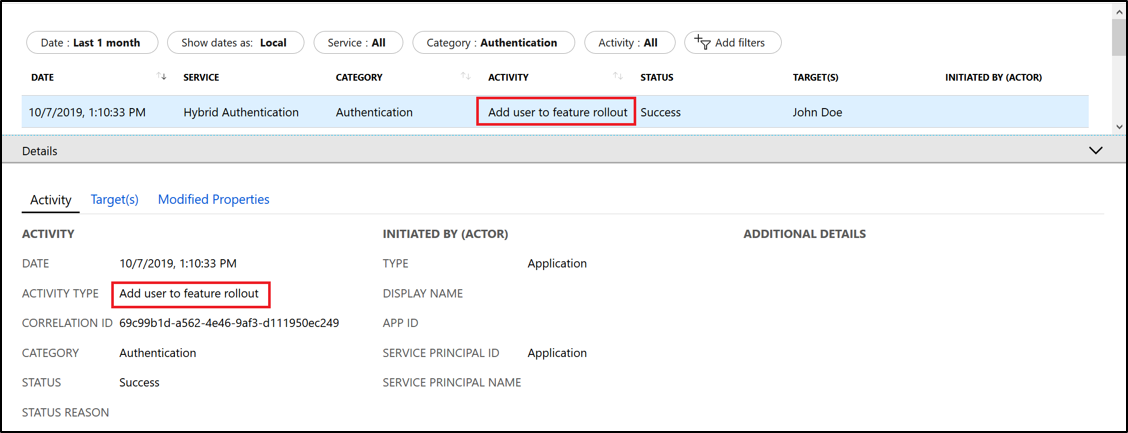

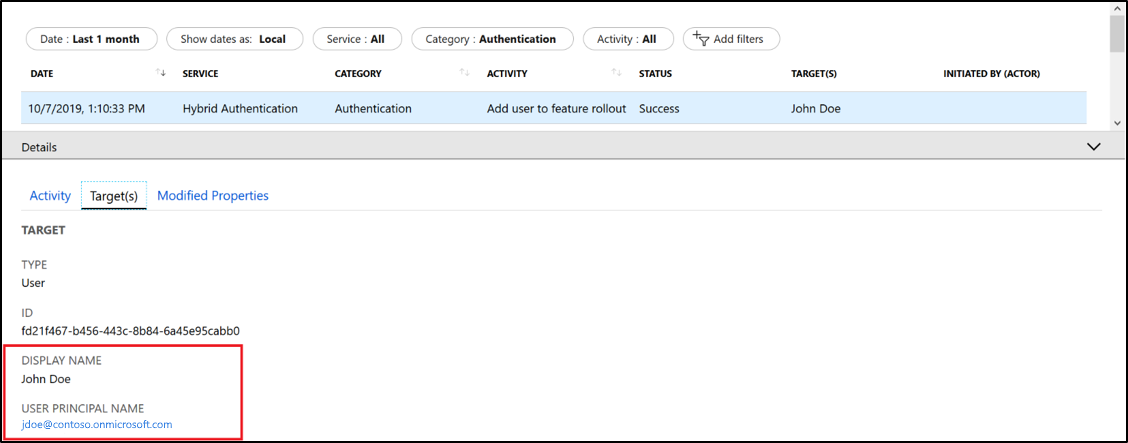

Controlegebeurtenis wanneer een gebruiker die is toegevoegd aan de groep is ingeschakeld voor gefaseerde implementatie.

Validering

Voer de volgende taken uit om de aanmelding te testen met wachtwoord-hashsynchronisatie of passthrough-verificatie (aanmelding met gebruikersnaam en wachtwoord):

Ga in het extranet naar de pagina Apps in een privébrowsersessie en voer vervolgens de UPN (UserPrincipalName) in van het gebruikersaccount dat is geselecteerd voor gefaseerde implementatie.

Gebruikers die zijn gericht op gefaseerde implementatie, worden niet omgeleid naar uw federatieve aanmeldingspagina. In plaats daarvan wordt ze gevraagd zich aan te melden op de aanmeldingspagina van de Microsoft Entra-tenant.

Zorg ervoor dat de aanmelding is weergegeven in het activiteitenrapport van Microsoft Entra door te filteren met userPrincipalName.

Aanmelden testen met naadloze eenmalige aanmelding:

Ga op het intranet naar de pagina Apps met behulp van een browsersessie en voer vervolgens de UPN (UserPrincipalName) in van het gebruikersaccount dat is geselecteerd voor gefaseerde implementatie.

Gebruikers die zijn gericht op gefaseerde implementatie van naadloze eenmalige aanmelding , krijgen de opdracht 'U probeert u aan te melden...' bericht voordat ze op de achtergrond zijn aangemeld.

Zorg ervoor dat de aanmelding is weergegeven in het activiteitenrapport van Microsoft Entra door te filteren met userPrincipalName.

Als u aanmeldingen van gebruikers wilt bijhouden die zich nog steeds voordoen op Active Directory Federation Services (AD FS) voor geselecteerde gefaseerde implementatiegebruikers, volgt u de instructies bij het oplossen van problemen met AD FS: gebeurtenissen en logboekregistratie. Raadpleeg de documentatie van de leverancier over hoe u dit kunt controleren op federatieproviders van derden.

Notitie

Hoewel gebruikers een gefaseerde implementatie met PHS hebben, kan het wijzigen van wachtwoorden tot 2 minuten duren vanwege de synchronisatietijd. Zorg ervoor dat u verwachtingen met uw gebruikers instelt om helpdeskoproepen te voorkomen nadat ze hun wachtwoord hebben gewijzigd.

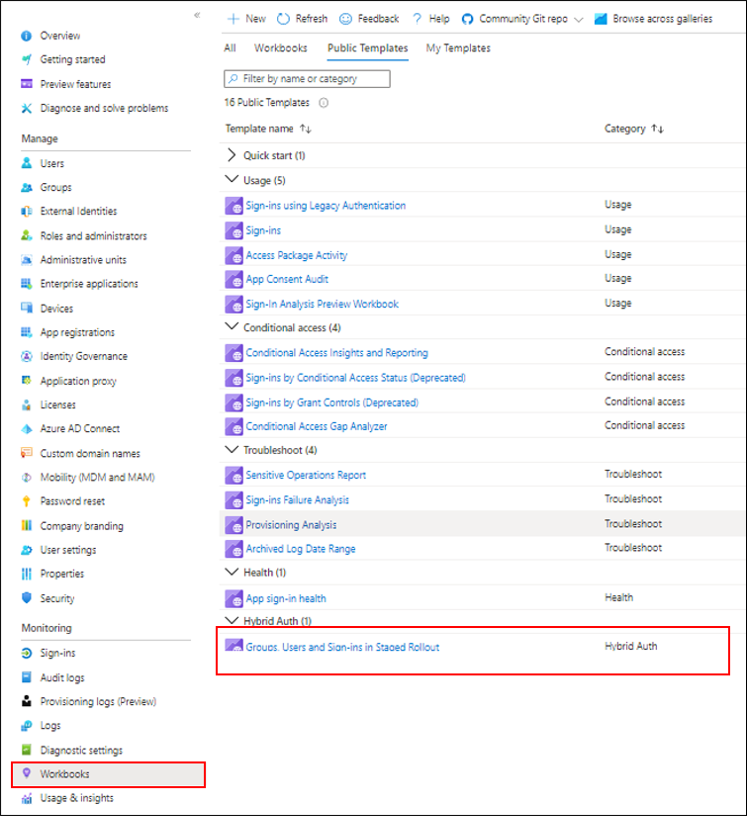

Monitoring

U kunt de gebruikers en groepen bewaken die zijn toegevoegd aan of verwijderd uit gefaseerde implementatie en aanmeldingen van gebruikers tijdens de gefaseerde implementatie, met behulp van de nieuwe Hybride verificatiewerkmappen in het Microsoft Entra-beheercentrum.

Een gebruiker verwijderen uit gefaseerde implementatie

Als u een gebruiker uit de groep verwijdert, wordt gefaseerde implementatie voor die gebruiker uitgeschakeld. Als u de functie Gefaseerde implementatie wilt uitschakelen, schuift u het besturingselement terug naar Uit.

Veelgestelde vragen

V: Kan ik deze mogelijkheid gebruiken in productie?

A: Ja, u kunt deze functie gebruiken in uw productietenant, maar we raden u aan deze eerst uit te proberen in uw testtenant.

V: Kan deze functie worden gebruikt om een permanente 'co-existentie' te onderhouden, waarbij sommige gebruikers federatieve verificatie gebruiken en anderen cloudverificatie gebruiken?

A: Nee, deze functie is ontworpen voor het testen van cloudverificatie. Na een geslaagde test moet u enkele groepen gebruikers overschakelen naar cloudverificatie. We raden u niet aan een permanente gemengde status te gebruiken, omdat deze benadering kan leiden tot onverwachte verificatiestromen.

V: Kan ik PowerShell gebruiken om gefaseerde implementatie uit te voeren?

A: Ja. Zie Microsoft Entra ID Preview voor meer informatie over het gebruik van PowerShell om gefaseerde implementatie uit te voeren.