gebeurtenis

9 apr, 15 - 10 apr, 12

Codeer de toekomst met AI en maak verbinding met Java-peers en experts op JDConf 2025.

Nu registrerenDeze browser wordt niet meer ondersteund.

Upgrade naar Microsoft Edge om te profiteren van de nieuwste functies, beveiligingsupdates en technische ondersteuning.

Het doel van dit artikel is om u te helpen bij het configureren van het kenmerk voor voorkeursgegevenslocatie in Microsoft Entra Connect Sync. Wanneer iemand multi-geo-mogelijkheden in Microsoft 365 gebruikt, gebruikt u dit kenmerk om de geografische locatie van de Microsoft 365-gegevens van de gebruiker aan te wijzen. (De termen regio en geo- worden door elkaar gebruikt.)

Zie Microsoft 365 Multi-Geo-beschikbaarheid voor een lijst met alle geografische gebieden die worden ondersteund door Microsoft Entra Connect

Microsoft 365-resources voor uw gebruikers bevinden zich standaard in dezelfde geografische locatie als uw Microsoft Entra-tenant. Als de Tenant zich bijvoorbeeld in Noord-Amerika bevindt, bevinden de Exchange-postvakken van de gebruikers zich ook in Noord-Amerika. Voor een multinationale organisatie is dit mogelijk niet optimaal.

Door het kenmerk in te stellen preferredDataLocation, kunt u de geografische locatie van een gebruiker definiëren. U kunt de Microsoft 365-resources van de gebruiker, zoals het postvak en OneDrive, in dezelfde geografische locatie als de gebruiker hebben en nog steeds één tenant voor uw hele organisatie hebben.

Belangrijk

Vanaf 1 juni 2023 is Multi-Geo beschikbaar voor CSP-partners om aan te schaffen, op voorwaarde van ten minste 5% van het totale aantal abonnementstoelen van de Microsoft 365 van hun klant.

Multi-Geo is ook beschikbaar voor klanten met een actieve Enterprise Agreement. Neem contact op met uw Microsoft-vertegenwoordiger voor meer informatie.

Zie Microsoft 365 Multi-Geo-beschikbaarheidvoor een lijst met alle geografische gebieden die worden ondersteund door Microsoft Entra Connect.

Microsoft Entra Connect ondersteunt synchronisatie van het kenmerk preferredDataLocation voor gebruikersobject in versie 1.1.524.0 en meer. Specifiek:

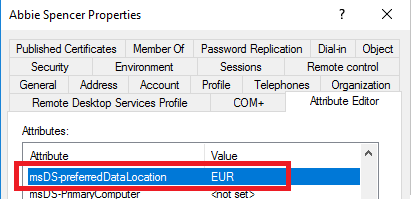

Standaard is preferredDataLocation- niet ingeschakeld voor synchronisatie. Deze functie is bedoeld voor grotere organisaties. Het Active Directory-schema in Windows Server 2019 heeft een kenmerk msDS-preferredDataLocation u voor dit doel moet gebruiken. Als u het Active Directory-schema niet hebt bijgewerkt en dit niet kunt doen, moet u een kenmerk identificeren voor het opslaan van de Microsoft 365-geografische locatie voor uw gebruikers. Dit wordt voor elke organisatie anders.

Belangrijk

Met Microsoft Entra ID kan het kenmerk preferredDataLocation op cloudgebruikersobjecten rechtstreeks worden geconfigureerd met behulp van Microsoft Graph PowerShell-. Als u dit kenmerk wilt configureren voor gesynchroniseerde gebruikersobjecten, moet u Microsoft Entra Connect gebruiken.

Voordat u synchronisatie inschakelt:

Als u het Active Directory-schema nog niet hebt bijgewerkt naar 2019, moet u beslissen welk on-premises Active Directory-kenmerk moet worden gebruikt als bronkenmerk. Dit moet van het type zijn, tekenreeks met één waarde.

Als u eerder het kenmerk preferredDataLocation hebt geconfigureerd voor bestaande gesynchroniseerde gebruikersobjecten in Microsoft Entra-id met behulp van Microsoft Graph PowerShell, moet u de kenmerkwaarden backporteren naar de bijbehorende User-objecten in on-premises Active Directory.

Belangrijk

Als u deze waarden niet backporteert, verwijdert Microsoft Entra Connect de bestaande kenmerkwaarden in Microsoft Entra ID wanneer synchronisatie voor het kenmerk preferredDataLocation is ingeschakeld.

Configureer nu het bronkenmerk op ten minste een aantal on-premises Active Directory-gebruikersobjecten. U kunt dit later gebruiken voor verificatie.

De volgende secties bevatten de stappen voor het inschakelen van synchronisatie van het kenmerk preferredDataLocation.

Notitie

De stappen worden beschreven in de context van een Microsoft Entra-implementatie met topologie met één forest en zonder aangepaste synchronisatieregels. Als u een topologie met meerdere forests hebt, aangepaste synchronisatieregels hebt geconfigureerd of een faseringsserver hebt, moet u de stappen dienovereenkomstig aanpassen.

Om te voorkomen dat onbedoelde wijzigingen worden geëxporteerd naar Microsoft Entra ID, moet u ervoor zorgen dat er geen synchronisatie plaatsvindt terwijl u zich midden in het bijwerken van synchronisatieregels bevindt. De ingebouwde synchronisatieplanner uitschakelen:

Set-ADSyncScheduler -SyncCycleEnabled $false.

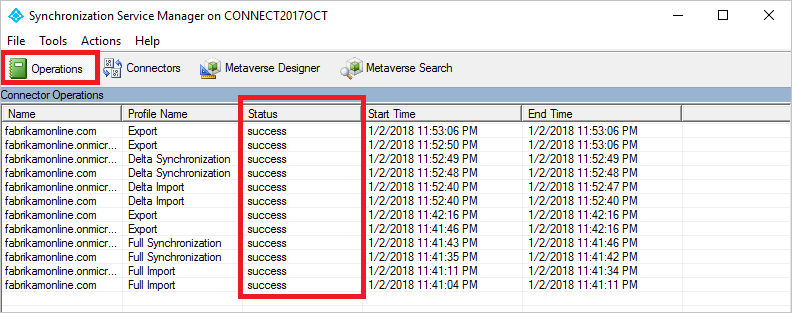

van Synchronization Service Manager

van Synchronization Service Manager

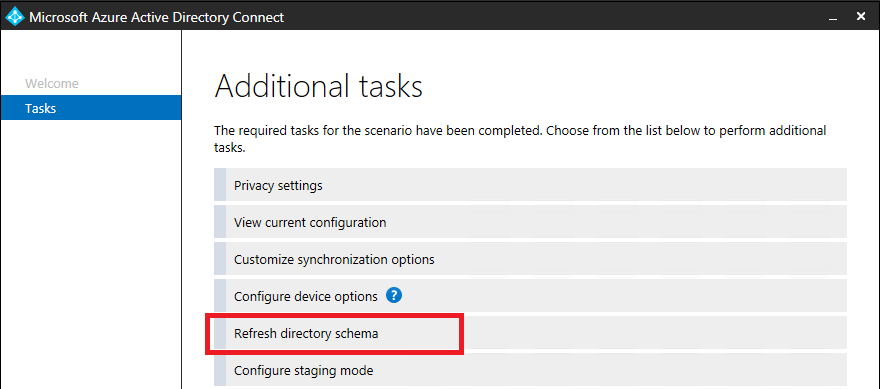

Als u het Active Directory-schema hebt bijgewerkt naar 2019 en Connect vóór de schema-extensie is geïnstalleerd, beschikt de Connect-schemacache niet over het bijgewerkte schema. Vervolgens moet u het schema vernieuwen vanuit de wizard zodat het wordt weergegeven in de gebruikersinterface.

Deze stap is alleen nodig als u Connect versie 1.3.21 of ouder uitvoert. Als u 1.4.18 of hoger gebruikt, gaat u verder met stap 5.

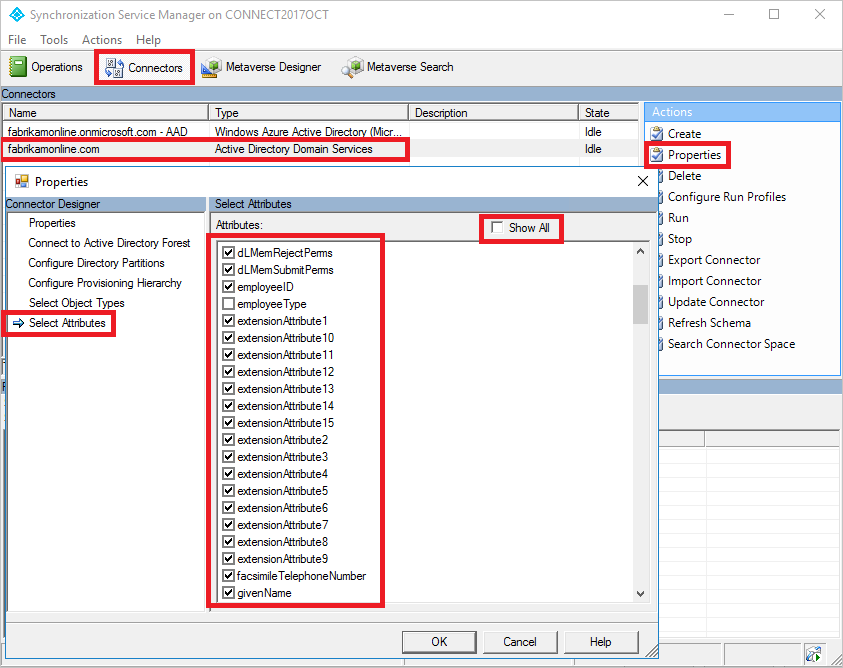

Niet alle Microsoft Entra-kenmerken worden geïmporteerd in de on-premises Active Directory-connector-ruimte. Als u ervoor hebt gekozen om een kenmerk te gebruiken dat niet standaard wordt gesynchroniseerd, moet u het importeren. Het bronkenmerk toevoegen aan de lijst met geïmporteerde kenmerken:

Deze stap is alleen nodig als u Connect versie 1.3.21 of ouder uitvoert. Als u 1.4.18 of hoger gebruikt, gaat u verder met stap 5.

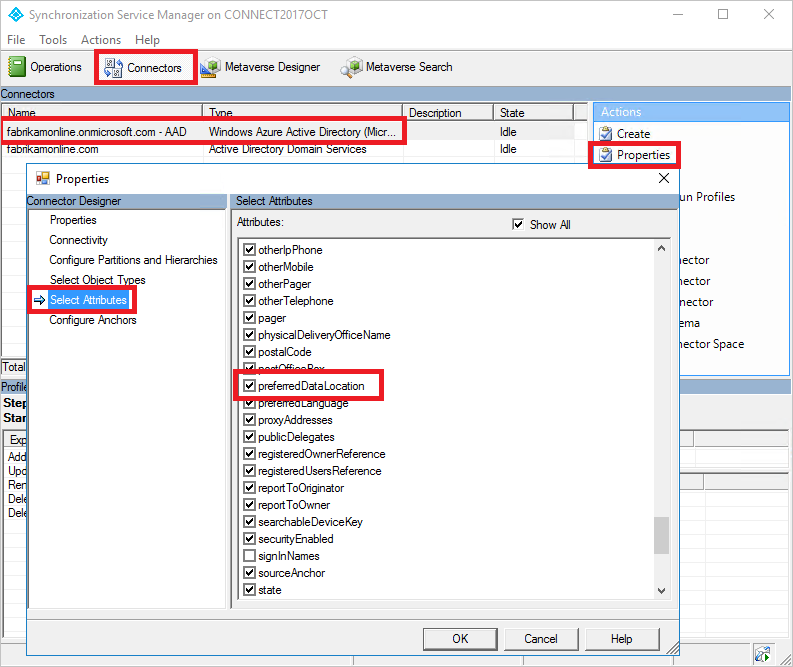

Standaard wordt het kenmerk preferredDataLocation niet geïmporteerd in de Microsoft Entra Connector-ruimte. Ga als volgende te werk om deze toe te voegen aan de lijst met geïmporteerde kenmerken:

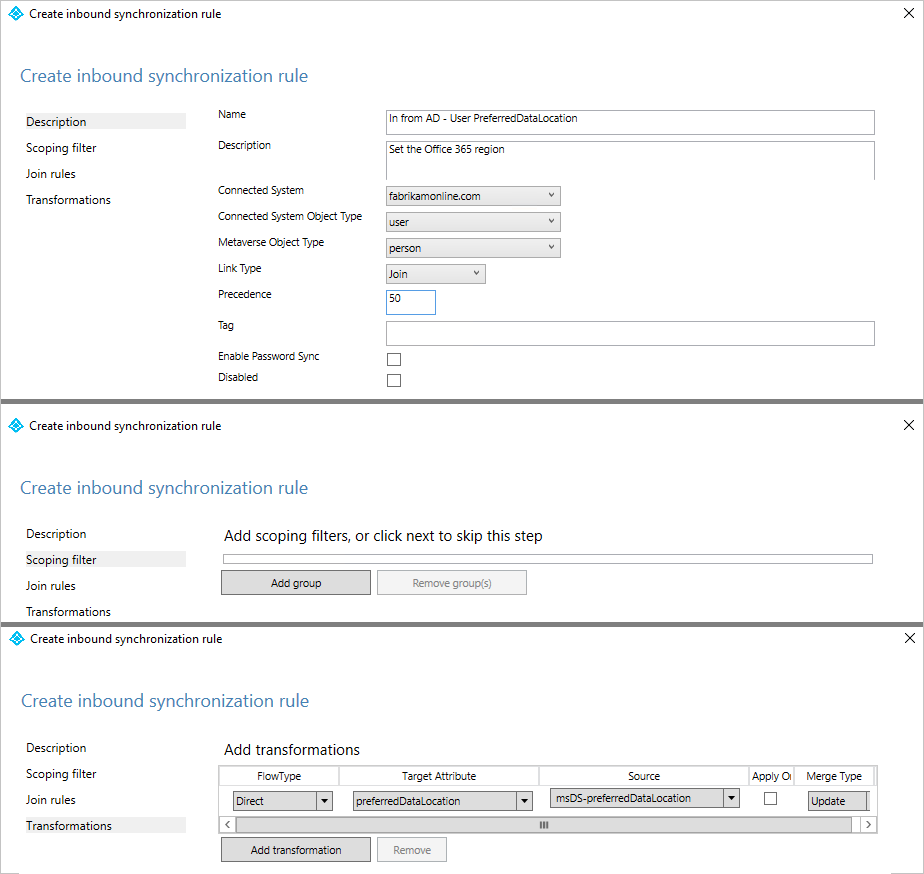

Met de regel voor binnenkomende synchronisatie kan de kenmerkwaarde stromen van het bronkenmerk in on-premises Active Directory naar de metaverse.

Start de Editor voor synchronisatieregels door naar Start>Editor voor synchronisatieregelste gaan.

Stel het zoekfilter Direction in op Inkomend.

Als u een nieuwe regel voor inkomend verkeer wilt maken, selecteert u Nieuwe regel toevoegen.

Geef op het tabblad Beschrijving de volgende configuratie op:

| Attribuut | Waarde | Bijzonderheden |

|---|---|---|

| Naam | Geef een naam op | Bijvoorbeeld “In from AD – Gebruiker voorkeursDataLocatie” |

| Beschrijving | Een aangepaste beschrijving opgeven | |

| Verbonden systeem | de on-premises Active Directory-connector kiezen | |

| Verbonden systeemobjecttype | gebruiker | |

| Metaverse-objecttype | Persoon | |

| Koppelingstype | deelnemen aan | |

| Voorrang | kies een getal tussen 1-99 | 1-99 is gereserveerd voor aangepaste synchronisatieregels. Kies geen waarde die wordt gebruikt door een andere synchronisatieregel. |

Houd het bereikfilter leeg om alle objecten op te nemen. Mogelijk moet u het bereikfilter aanpassen op basis van uw Microsoft Entra Connect-implementatie.

Ga naar het tabblad Transformatieen implementeer de volgende transformatieregel:

| Stroomtype | Doelkenmerk | Bron | Eenmaal toepassen | Samenvoegtype |

|---|---|---|---|---|

| Rechtstreeks | preferredDataLocation | Het bronkenmerk kiezen | Ongecontroleerd | Bijwerken |

Als u de regel voor inkomend verkeer wilt maken, selecteert u Toevoegen.

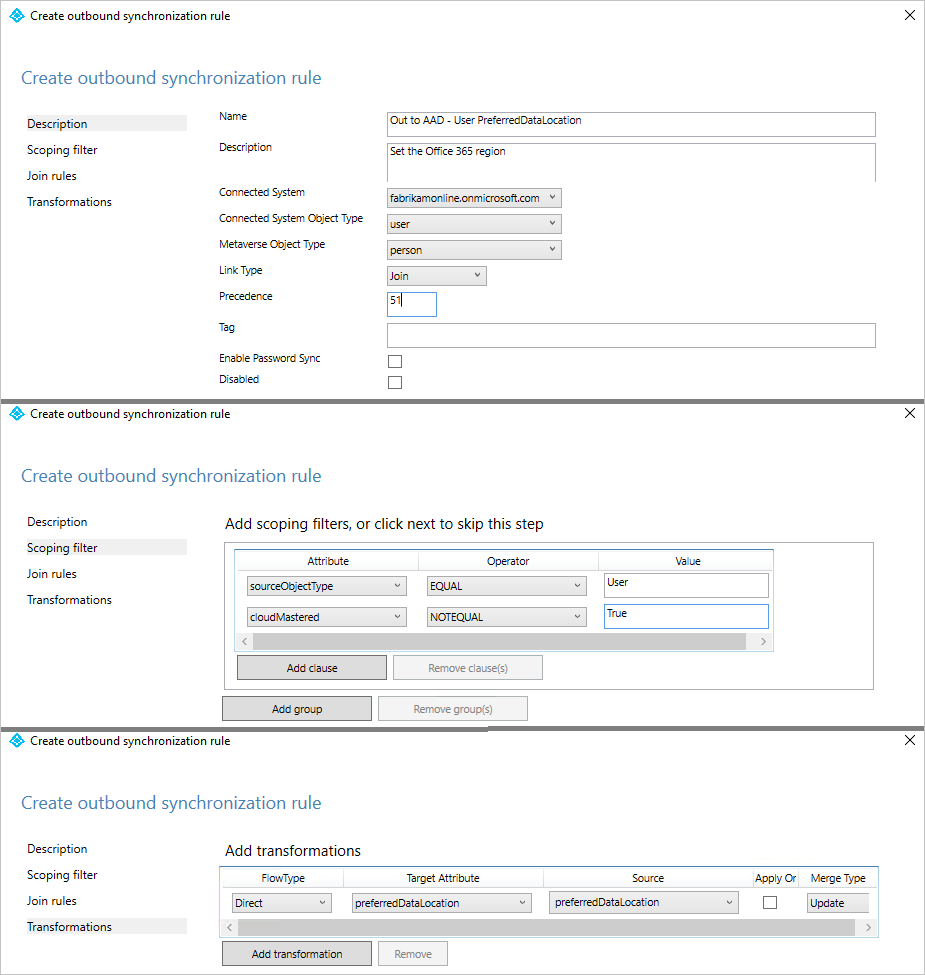

Met de regel voor uitgaande synchronisatie kan de kenmerkwaarde van de metaverse naar het kenmerk preferredDataLocation in Microsoft Entra ID stromen.

Ga naar de Synchronisatieregelseditor.

Stel het zoekfilter Direction in op uitgaande.

Selecteer Nieuwe regel toevoegen.

Geef op het tabblad Beschrijving de volgende configuratie op:

| Attribuut | Waarde | Bijzonderheden |

|---|---|---|

| Naam | Geef een naam op | Bijvoorbeeld 'Uit naar Microsoft Entra ID – Gebruiker voorkeurDataLocatie' |

| Beschrijving | Een beschrijving opgeven | |

| Verbonden systeem | De Microsoft Entra-connector selecteren | |

| Verbonden systeemobjecttype | gebruiker | |

| Metaverse-objecttype | persoon | |

| Koppelingstype | deelnemen aan | |

| Voorrang | kies een getal tussen 1-99 | 1-99 is gereserveerd voor aangepaste synchronisatieregels. Kies geen waarde die wordt gebruikt door een andere synchronisatieregel. |

Ga naar het tabblad scopingfilter en voeg één scopingfiltergroep toe met twee voorwaarden:

| Attribuut | Bediener | Waarde |

|---|---|---|

| sourceObjectType | GELIJK | Gebruiker |

| cloudMastered | NOTEQUAL | Waar |

Het bereikfilter bepaalt op welke Microsoft Entra-objecten deze uitgaande synchronisatieregel wordt toegepast. In dit voorbeeld gebruiken we hetzelfde bereikfilter van 'Out to Microsoft Entra ID – User Identity' OOB (out-of-box) synchronisatieregel. Hiermee voorkomt u dat de synchronisatieregel wordt toegepast op Gebruiker-objecten die niet vanuit een on-premises Active Directory worden gesynchroniseerd. Mogelijk moet u het bereikfilter aanpassen op basis van uw Microsoft Entra Connect-implementatie.

Ga naar het tabblad Transformatie en implementeer de volgende transformatieregel:

| Stroomtype | Doelkenmerk | Bron | Eenmaal toepassen | Samenvoegtype |

|---|---|---|---|---|

| Rechtstreeks | preferredDataLocation | voorkeursgegevenslocatie | Ongecontroleerd | Update |

Sluit Voeg toe om de uitgaande regel te maken.

Over het algemeen is een volledige synchronisatiecyclus vereist. Dit komt doordat u nieuwe kenmerken hebt toegevoegd aan zowel het Active Directory- als het Microsoft Entra Connector-schema en aangepaste synchronisatieregels hebt geïntroduceerd. Controleer de wijzigingen voordat u ze naar Microsoft Entra-id exporteert. U kunt de volgende stappen gebruiken om de wijzigingen te controleren, terwijl u handmatig de stappen uitvoert waaruit een volledige synchronisatiecyclus bestaat.

Voer volledige import uit op de on-premises Active Directory-connector:

Ga naar het tabblad Connectors in Synchronisatieservicebeheer.

Klik met de rechtermuisknop op de on-premises Active Directory-connectoren selecteer Vervolgens Uitvoeren.

Selecteer in het dialoogvenster Volledige importen selecteer OK.

Wacht tot de bewerking is voltooid.

Notitie

U kunt het volledige importeren overslaan op de on-premises Active Directory-connector als het bronkenmerk al is opgenomen in de lijst met geïmporteerde kenmerken. Met andere woorden, u hoeft geen wijzigingen aan te brengen tijdens stap 2 eerder in dit artikel.

Voer volledige import- uit op de Microsoft Entra-connector:

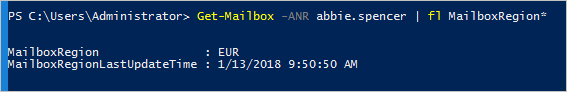

Controleer of de synchronisatieregel verandert op een bestaand User-object.

Het bronkenmerk van on-premises Active Directory en preferredDataLocation uit Microsoft Entra ID, wordt geïmporteerd in elke respectieve connectorruimte. Voordat u doorgaat met de volledige synchronisatiestap, voert u een voorbeeld uit op een bestaand User-object in de on-premises Active Directory-connectorruimte. Het object dat u hebt gekozen, moet een ingevuld bronattribuut hebben. Een geslaagde preview met preferredDataLocation ingevuld in de metaverse is een goede indicator dat u de synchronisatieregels correct hebt geconfigureerd. Zie De wijziging controlerenvoor meer informatie over hoe u een voorbeeld kunt bekijken.

Voer Volledige Synchronisatie uit op de on-premises Active Directory-connector.

Controleer nog niet verwerkte exporten naar Microsoft Entra ID:

Selecteer met de rechtermuisknop de Microsoft Entra Connectoren selecteer zoekconnectorruimte.

In het dialoogvenster Zoekconnectorruimte:

een. Stel scope in op export in behandeling.

b. Schakel alle drie de selectievakjes in, waaronder toevoegen, wijzigen en verwijderen.

c. Als u de lijst met objecten met te exporteren wijzigingen wilt weergeven, selecteert u Zoeken. Als u de wijzigingen voor een bepaald object wilt onderzoeken, dubbel selecteert u het object.

d. Controleer of de wijzigingen worden verwacht.

exporteren uitvoeren op de Microsoft Entra Connector-

Notitie

U ziet mogelijk dat de stappen niet de volledige synchronisatiestap in de Microsoft Entra-connector of de exportstap op de Active Directory-connector bevatten. De stappen zijn niet vereist, omdat de kenmerkwaarden van on-premises Active Directory naar Microsoft Entra-only stromen.

Schakel de ingebouwde synchronisatieplanner opnieuw in:

Set-ADSyncScheduler -SyncCycleEnabled $trueHet is nu tijd om de configuratie te controleren en in te schakelen voor uw gebruikers.

Meer informatie over Multi-Geo in Microsoft 365:

Meer informatie over het configuratiemodel in de synchronisatie-engine:

Overzichtsonderwerpen:

gebeurtenis

9 apr, 15 - 10 apr, 12

Codeer de toekomst met AI en maak verbinding met Java-peers en experts op JDConf 2025.

Nu registrerenTraining

Module

Prepare for identity synchronization to Microsoft 365 - Training

This module examines all the planning aspects that must be considered when implementing directory synchronization between on-premises Active Directory and Microsoft Entra ID.

Certificering

Microsoft Gecertificeerd: Identiteits- en Toegangsbeheerbeheerder Associate - Certifications

Demonstreer de functies van Microsoft Entra ID om identiteitsoplossingen te moderniseren, hybride oplossingen te implementeren en identiteitsbeheer te implementeren.

Documentatie

Gebruikerstests in multi-geo - Microsoft 365 Enterprise

Meer informatie over gebruikerstests in Multi-Geo

Meer informatie over het maken van een Microsoft 365-groep met een opgegeven voorkeursgegevenslocatie in een multi-geo-omgeving.

Configuratie van Microsoft 365 Multi-Geo-tenant - Microsoft 365 Enterprise

In dit artikel leert u hoe u satellietlocaties toevoegt en uw tenant configureert voor Microsoft 365 Multi-Geo.