Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

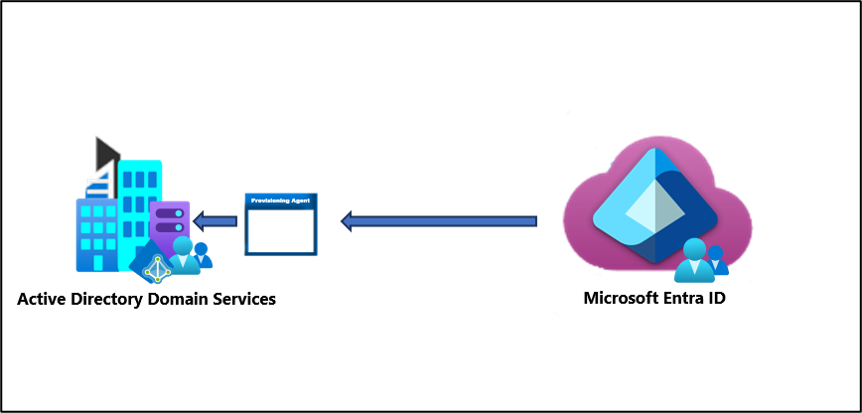

Met de release van provisioneringsagent 1.1.1370.0 heeft cloudsynchronisatie de mogelijkheid om groeps terugschrijving uit te voeren. Deze functie betekent dat cloudsynchronisatie groepen rechtstreeks kan inrichten in uw on-premises Active Directory-omgeving. U kunt nu ook identiteitsbeheerfuncties gebruiken om de toegang tot op AD gebaseerde toepassingen te beheren, zoals door een groep op te geven in een toegangspakket voor rechtenbeheer.

Belangrijk

De openbare preview van Group Writeback v2 in Microsoft Entra Connect Sync is vanaf 30 juni 2024 niet meer beschikbaar. Deze functie is op deze datum stopgezet en u wordt niet meer ondersteund in Microsoft Entra Connect Sync om cloudbeveiligingsgroepen in te richten in Active Directory. De functie blijft functioneren na de beëindigingsdatum; het ontvangt echter geen ondersteuning meer en kan op elk moment stoppen zonder waarschuwing.

We bieden vergelijkbare functionaliteit in Microsoft Entra Cloud Sync genaamd Group Provision to Active Directory die u kunt gebruiken in plaats van Group Writeback v2 voor het inrichten van cloudbeveiligingsgroepen voor Active Directory. We werken aan het verbeteren van deze functionaliteit in Microsoft Entra Cloud Sync, samen met andere nieuwe functies die we ontwikkelen in Microsoft Entra Cloud Sync.

Klanten die deze preview-functie in Microsoft Entra Connect Sync gebruiken, moeten hun configuratie overschakelen van Microsoft Entra Connect Sync naar Microsoft Entra Cloud Sync. U kunt ervoor kiezen om al uw hybride synchronisatie naar Microsoft Entra Cloud Sync te verplaatsen (als deze ondersteuning biedt voor uw behoeften). U kunt Microsoft Entra Cloud Sync ook naast elkaar uitvoeren en alleen inrichting van cloudbeveiligingsgroepen naar Active Directory verplaatsen naar Microsoft Entra Cloud Sync.

Voor klanten die Microsoft 365-groepen inrichten voor Active Directory, kunt u Group Writeback v1 blijven gebruiken voor deze mogelijkheid.

U kunt het exclusieve overstappen naar Microsoft Entra Cloud Sync evalueren met de gebruikerssynchronisatiewizard .

Microsoft Entra-id inrichten voor Active Directory - Vereisten

De volgende vereisten zijn vereist voor het implementeren van inrichtingsgroepen voor Active Directory.

Licentievereisten

Voor het gebruik van deze functie zijn Microsoft Entra ID P1-licenties vereist. Zie Algemeen beschikbare functies van Microsoft Entra ID vergelijken om de juiste licentie voor uw vereisten te vinden.

Algemene vereisten

- Microsoft Entra-account met ten minste de rol Hybride identiteitsbeheerder .

- On-premises Active Directory-domein Services-omgeving met windows Server 2016-besturingssysteem of hoger.

- Vereist voor AD-schemakenmerk - msDS-ExternalDirectoryObjectId

- Provisioneringsagent met buildversie 1.1.1370.0 of hoger.

Notitie

De machtigingen voor het serviceaccount worden alleen toegewezen tijdens de schone installatie van het systeem. Als u een upgrade uitvoert van de vorige versie, moeten machtigingen handmatig worden toegewezen met behulp van de PowerShell-cmdlet:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Als de machtigingen handmatig worden ingesteld, moet u ervoor zorgen dat de mogelijkheden om te lezen, te schrijven, te maken en te verwijderen zijn ingesteld voor alle eigenschappen van onderliggende groepen en gebruikersobjecten.

Deze machtigingen worden bij standaard niet toegepast op AdminSDHolder-objecten Microsoft Entra provisioning agent gMSA PowerShell-cmdlets

- De inrichtingsagent moet kunnen communiceren met een of meer domeincontrollers op poorten TCP/389 (LDAP) en TCP/3268 (Global Catalog).

- Vereist voor het opzoeken van globale catalogus om ongeldige lidmaatschapsverwijzingen te filteren

- Microsoft Entra Connect Sync met buildversie 2.2.8.0 of hoger

- Vereist voor ondersteuning van on-premises gebruikerslidmaatschap dat is gesynchroniseerd met Microsoft Entra Connect Sync

- Vereist om AD:user:objectGUID te synchroniseren met AAD:user:onPremisesObjectIdentifier

Ondersteunde groepen en schaallimieten

Het volgende wordt ondersteund:

- Alleen cloudbeveiligingsgroepen worden ondersteund

- Deze groepen kunnen toegewezen of dynamische lidmaatschapsgroepen hebben.

- Deze groepen kunnen alleen on-premises gesynchroniseerde gebruikers en/of extra cloudbeveiligingsgroepen bevatten.

- De on-premises gebruikersaccounts die worden gesynchroniseerd en lid zijn van deze beveiligingsgroep die in de cloud is gemaakt, kunnen afkomstig zijn van hetzelfde domein of meerdere domeinen, maar ze moeten allemaal afkomstig zijn uit hetzelfde forest.

- Deze groepen worden teruggeschreven naar de AD-groepen met het bereik universeel. Uw on-premises omgeving moet ondersteuning bieden voor het universele groepsbereik.

- Groepen die groter zijn dan 50.000 leden, worden niet ondersteund.

- Tenants met meer dan 150.000 objecten worden niet ondersteund. Wat betekent dat als een tenant een combinatie van gebruikers en groepen heeft die groter zijn dan 150.000 objecten, de tenant niet wordt ondersteund.

- Elke direct onderliggende geneste groep telt als één lid in de verwijzende groep

- Afstemming van groepen tussen Microsoft Entra-id en Active Directory wordt niet ondersteund als de groep handmatig wordt bijgewerkt in Active Directory.

Aanvullende informatie

Hieronder vindt u aanvullende informatie over het inrichten van groepen voor Active Directory.

- Groepen die zijn ingericht voor AD met behulp van cloudsynchronisatie, kunnen alleen on-premises gesynchroniseerde gebruikers en/of extra cloudbeveiligingsgroepen bevatten.

- Deze gebruikers moeten het kenmerk onPremisesObjectIdentifier hebben ingesteld voor hun account.

- De onPremisesObjectIdentifier moet overeenkomen met een bijbehorende objectGUID in de doel-AD-omgeving.

- Een objectGUID-attribuut van een on-premises gebruiker kan worden gesynchroniseerd naar een onPremisesObjectIdentifier-attribuut van een cloudgebruiker met behulp van Microsoft Entra Cloud Sync (1.1.1370.0) of Microsoft Entra Connect Sync (2.2.8.0).

- Als u Microsoft Entra Connect Sync (2.2.8.0) gebruikt om gebruikers te synchroniseren in plaats van Microsoft Entra Cloud Sync en inrichting voor AD wilt gebruiken, moet dit 2.2.8.0 of hoger zijn.

- Alleen reguliere Microsoft Entra ID-tenants worden ondersteund voor voorziening vanuit Microsoft Entra ID naar Active Directory. Tenants zoals B2C worden niet ondersteund.

- De provisioningstaak voor groepen is gepland om elke 20 minuten te worden uitgevoerd.

Ondersteunde scenario's voor het terugschrijven van groepgegevens met Microsoft Entra Cloud Sync

In de volgende secties worden de ondersteunde scenario's beschreven voor het terugschrijven van groepen met Microsoft Entra Cloud Sync.

- Migreren van Microsoft Entra Connect Sync Group Writeback V2 naar Microsoft Entra Cloud Sync

- On-premises Active Directory-apps (Kerberos) beheren gebruikmakend van Microsoft Entra ID Governance

Microsoft Entra Connect Sync-groep-writeback V2 migreren naar Microsoft Entra Cloud Sync.

Scenario: Migreer groepsterugschrijven met Microsoft Entra Connect Sync (voorheen Azure AD Connect) naar Microsoft Entra Cloud Sync. Dit scenario is alleen bedoeld voor klanten die momenteel Microsoft Entra Connect groepsterugschrijven v2 gebruiken. Het proces dat in dit document wordt beschreven, heeft alleen betrekking op beveiligingsgroepen die in de cloud zijn gemaakt en die met een universeel bereik worden teruggeschreven. Mailgeschikte groepen en distributielijsten (DLs) die zijn teruggeschreven met Microsoft Entra Connect groep-terugschrijven V1 of V2 worden niet ondersteund.

Voor meer informatie, zie Migrate Microsoft Entra Connect Sync group writeback V2 naar Microsoft Entra Cloud Sync.

On-premises Active Directory-apps (Kerberos) beheren met behulp van Microsoft Entra ID-governance

Scenario: On-premises toepassingen beheren met Active Directory-groepen die worden ingericht vanuit en beheerd in de cloud. Met Microsoft Entra Cloud Sync kunt u toepassingstoewijzingen in AD volledig beheren terwijl u profiteert van Microsoft Entra ID-governance functies om eventuele toegangsaanvragen te beheren en te herstellen.

Zie On-premises Active Directory-apps (Kerberos) beheren met Behulp van Microsoft Entra ID Governance voor meer informatie.

Volgende stappen

- Groepen inrichten voor Active Directory met Behulp van Microsoft Entra Cloud Sync

- On-premises Active Directory-apps (Kerberos) beheren gebruikmakend van Microsoft Entra ID Governance

- Migreren van Microsoft Entra Connect Sync Group Writeback V2 naar Microsoft Entra Cloud Sync

- Scopefilter en kenmerktoewijzing - Microsoft Entra ID voor Active Directory