Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Nadat u Microsoft Entra-activiteitenlogboeken hebt geïntegreerd met Azure Monitor-logboeken, kunt u de kracht van Log Analytics- en Azure Monitor-logboeken gebruiken om inzicht te krijgen in uw omgeving.

Vergelijk uw Microsoft Entra-aanmeldingslogboeken met beveiligingslogboeken die zijn gepubliceerd door Microsoft Defender voor Cloud.

Prestatieknelpunten op de aanmeldingspagina van uw toepassing oplossen door prestatiegegevens van de toepassing te correleren vanuit Azure Application Insights.

Analyseer de identiteitsbeveiligingslogboeken voor riskante gebruikers en risicodetectielogboeken om bedreigingen in uw omgeving te detecteren.

In dit artikel wordt beschreven hoe u de activiteitenlogboeken van Microsoft Entra in uw Log Analytics-werkruimte analyseert.

Vereisten

Als u activiteitenlogboeken wilt analyseren met Log Analytics, hebt u het volgende nodig:

- Een werkende Microsoft Entra-tenant waaraan een Microsoft Entra ID P1- of P2-licentie is gekoppeld.

- Een Log Analytics-werkruimte en toegang tot die werkruimte

- De juiste rollen voor Azure Monitor en Microsoft Entra-id

Log Analytics-werkruimte

U moet een Log Analytics-werkruimte maken. Er zijn verschillende factoren die de toegang tot Log Analytics-werkruimten bepalen. U hebt de juiste rollen nodig voor de werkruimte en de resources die de gegevens verzenden.

Zie Toegang tot Log Analytics-werkruimten beheren voor meer informatie.

Azure Monitor-rollen

Azure Monitor biedt twee ingebouwde rollen voor het weergeven van bewakingsgegevens en het bewerken van bewakingsinstellingen. Op rollen gebaseerd toegangsbeheer van Azure (RBAC) biedt ook twee ingebouwde Log Analytics-rollen die vergelijkbare toegang verlenen.

Weergave:

- Lezer voor bewaking

- Lezer van Log Analytics

Instellingen weergeven en wijzigen:

- Bijdrager voor bewaking

- Inzender van Log Analytics

Zie Rollen, machtigingen en beveiliging in Azure Monitor voor meer informatie over de ingebouwde Rollen van Azure Monitor.

Zie ingebouwde Azure-rollen voor meer informatie over de Log Analytics-rollen

Microsoft Entra-rollen

Met alleen-lezentoegang kunt u logboekgegevens van Microsoft Entra ID weergeven in een werkmap, gegevens opvragen uit Log Analytics of logboeken lezen in het Microsoft Entra-beheercentrum. Met updatetoegang kunt u diagnostische instellingen maken en bewerken om Microsoft Entra-gegevens naar een Log Analytics-werkruimte te verzenden.

Lezen:

- Rapportenlezer

- Beveiligingslezer

- Wereldwijde lezer

Bijwerken:

- Beveiligingsbeheer

Zie Ingebouwde Microsoft Entra-rollen voor meer informatie over ingebouwde Microsoft Entra-rollen.

Toegang tot Log Analytics

Als u de Microsoft Entra ID Log Analytics wilt weergeven, moet u uw activiteitenlogboeken van Microsoft Entra-id al verzenden naar een Log Analytics-werkruimte. Dit proces wordt behandeld in het artikel Activiteitenlogboeken integreren met Azure Monitor .

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een rapportlezer.

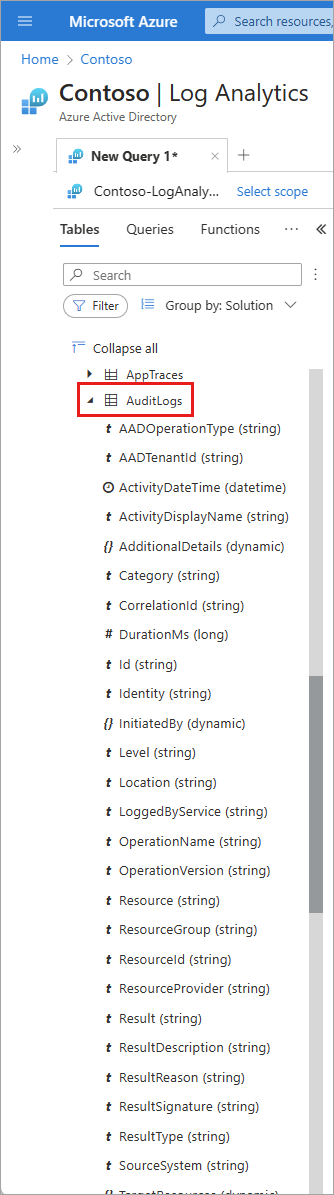

Blader naar Entra ID>Monitoring & Health>Log Analytics. Een standaardzoekquery wordt uitgevoerd.

Vouw de categorie LogManagement uit om de lijst met logboekquery's weer te geven.

Selecteer of beweeg de muisaanwijzer over de naam van een query om een beschrijving en andere nuttige details weer te geven.

Vouw een query uit vanuit de lijst om het schema weer te geven.

Logboeken van queryactiviteiten

U kunt query's uitvoeren op de activiteitenlogboeken die worden gerouteerd naar een Log Analytics-werkruimte. Als u bijvoorbeeld een lijst met toepassingen met de meeste aanmeldingen van vorige week wilt ophalen, voert u de volgende query in en selecteert u de knop Uitvoeren .

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Gebruik de volgende query om riskante aanmeldingsgebeurtenissen te vinden:

SigninLogs

| where RiskState contains "atRisk"

Gebruik de volgende query om de belangrijkste auditgebeurtenissen in de afgelopen week op te halen:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

Om het aantal inrichtingsgebeurtenissen per dag samen te vatten, per actie:

AADProvisioningLogs

| where TimeGenerated > ago(7d)

| summarize count() by Action, bin(TimeGenerated, 1d)

Neem 100 inrichtingsgebeurtenissen en projecteer sleuteleigenschappen:

AADProvisioningLogs

| extend SourceIdentity = parse_json(SourceIdentity)

| extend TargetIdentity = parse_json(TargetIdentity)

| extend ServicePrincipal = parse_json(ServicePrincipal)

| where tostring(SourceIdentity.identityType) == "Group"

| project tostring(ServicePrincipal.Id), tostring(ServicePrincipal.Name), ModifiedProperties, JobId, Id, CycleId, ChangeId, Action, SourceIdentity.identityType, SourceIdentity.details, TargetIdentity.identityType, TargetIdentity.details, ProvisioningSteps

| take 100