Microsoft Entra-rollen toewijzen met beheereenheidbereik

In Microsoft Entra ID kunt u voor gedetailleerdere beheertaken een Microsoft Entra-rol toewijzen met een bereik dat is beperkt tot een of meer beheereenheden. Wanneer een Microsoft Entra-rol wordt toegewezen aan het bereik van een beheereenheid, zijn rolmachtigingen alleen van toepassing wanneer leden van de beheereenheid zelf worden beheerd en niet van toepassing zijn op instellingen of configuraties voor de hele tenant.

Een beheerder die bijvoorbeeld de rol Groepen Beheer istrator aan het bereik van een beheereenheid heeft toegewezen, kan groepen beheren die lid zijn van de beheereenheid, maar ze kunnen geen andere groepen in de tenant beheren. Ze kunnen ook geen instellingen op tenantniveau beheren die betrekking hebben op groepen, zoals verloop- of groepsnaambeleid.

In dit artikel wordt beschreven hoe u Microsoft Entra-rollen toewijst met het bereik van beheereenheden.

Vereisten

- Microsoft Entra ID P1- of P2-licentie voor elke beheerder van beheereenheden

- Gratis licenties voor Microsoft Entra ID's voor leden van de beheereenheid

- Beheerder voor bevoorrechte rollen

- Microsoft Graph PowerShell-module bij het gebruik van PowerShell

- Beheer toestemming bij het gebruik van Graph Explorer voor Microsoft Graph API

Raadpleeg Vereisten voor het gebruik van PowerShell of Graph Explorer voor meer informatie.

Rollen die kunnen worden toegewezen met het bereik van beheereenheden

De volgende Microsoft Entra-rollen kunnen worden toegewezen met het bereik van beheereenheden. Daarnaast kan elke aangepaste rol worden toegewezen met het bereik van een beheereenheid, zolang de aangepaste rol ten minste één machtiging heeft die relevant is voor gebruikers, groepen of apparaten.

| Rol | Beschrijving |

|---|---|

| Verificatie-Beheer istrator | Kan alleen in de toegewezen beheereenheid informatie over de verificatiemethoden weergeven, instellen en opnieuw instellen voor gebruikers die geen beheerder zijn. |

| Cloudapparaatbeheerder | Beperkte toegang voor het beheren van apparaten in Microsoft Entra ID. |

| Groepen Beheer istrator | Kan alleen alle aspecten van groepen beheren in de toegewezen beheereenheid. |

| Helpdesk-Beheer istrator | Kan alleen in de toegewezen beheereenheid wachtwoorden opnieuw instellen voor niet-beheerders. |

| Licentie-Beheer istrator | Kan alleen licentietoewijzingen binnen de beheereenheid toewijzen, verwijderen en bijwerken. |

| Wachtwoord Beheer istrator | Kan alleen binnen de toegewezen beheereenheid wachtwoorden opnieuw instellen voor niet-beheerders. |

| Printer Beheer istrator | Kan printers en printerconnectors beheren. Zie Beheer van printers delegeren in Universal Print voor meer informatie. |

| Bevoegde verificatie Beheer istrator | Heeft toegang om verificatiemethodegegevens te bekijken, in te stellen en opnieuw in te stellen voor elke gebruiker (beheerder of niet-beheerder). |

| SharePoint-beheerder | Kan Microsoft 365-groepen alleen beheren in de toegewezen beheereenheid. Voor SharePoint-sites die zijn gekoppeld aan Microsoft 365-groepen in een beheereenheid, kunnen ook site-eigenschappen (sitenaam, URL en beleid voor extern delen) worden bijgewerkt met behulp van de Microsoft 365-beheercentrum. Kan het SharePoint-beheercentrum of de SharePoint-API's niet gebruiken om sites te beheren. |

| Teams-beheerder | Kan Microsoft 365-groepen alleen beheren in de toegewezen beheereenheid. Kan alleen teamleden in het Microsoft 365-beheercentrum beheren voor teams die zijn gekoppeld aan groepen in de toegewezen beheereenheid. Kan het Teams-beheercentrum niet gebruiken. |

| Teams-apparaten Beheer istrator | Kan beheertaken uitvoeren op voor Teams gecertificeerde apparaten. |

| Gebruikersbeheerder | Kan alleen binnen de toegewezen beheereenheid alle aspecten van gebruikers en groepen beheren, waaronder het opnieuw instellen van wachtwoorden voor beperkte beheerders. De profielfoto's van gebruikers kunnen momenteel niet worden beheerd. |

| <Aangepaste rol> | Kan acties uitvoeren die van toepassing zijn op gebruikers, groepen of apparaten, volgens de definitie van de aangepaste rol. |

Bepaalde rolmachtigingen zijn alleen van toepassing op gebruikers die geen beheerders zijn wanneer ze zijn toegewezen met het bereik van een beheereenheid. Met andere woorden, de helpdesk binnen het bereik van de beheereenheid Beheer beheerders kunnen wachtwoorden alleen opnieuw instellen voor gebruikers in de beheereenheid als deze gebruikers geen beheerdersrollen hebben. De volgende lijst met machtigingen wordt beperkt wanneer het doel van een actie een andere beheerder is:

- Gebruikersverificatiemethoden lezen en wijzigen of gebruikerswachtwoorden opnieuw instellen

- Gevoelige gebruikerseigenschappen, zoals telefoonnummers, alternatieve e-mailadressen of OAuth-geheime sleutels (Open Authorization) wijzigen

- Gebruikersaccounts verwijderen of herstellen

Beveiligingsprincipals die kunnen worden toegewezen met het bereik van beheereenheden

De volgende beveiligingsprincipals kunnen worden toegewezen aan een rol met het bereik van een beheereenheid:

- Gebruikers

- Microsoft Entra-groepen die kunnen worden toegewezen aan rollen

- Service-principals

Service-principals en gastgebruikers

Service-principals en gastgebruikers kunnen geen roltoewijzing gebruiken die is toegewezen aan een beheereenheid, tenzij ze ook bijbehorende machtigingen hebben om de objecten te lezen. Dit komt doordat service-principals en gastgebruikers standaard geen leesmachtigingen voor mappen ontvangen, die nodig zijn om beheeracties uit te voeren. Als u een service-principal of gastgebruiker de mogelijkheid wilt bieden om een roltoewijzing te gebruiken die is beperkt tot een beheereenheid, moet u de rol Adreslijstlezers (of een andere rol met leesmachtigingen) toewijzen aan een tenantbereik.

Het is momenteel niet mogelijk om leesmachtigingen voor mappen toe te wijzen die zijn gericht op een beheereenheid. Zie Standaardmachtigingen voor gebruikers voor meer informatie over standaardmachtigingen voor gebruikers.

Een rol toewijzen met het bereik van een beheereenheid

U kunt een Microsoft Entra-rol toewijzen met een beheereenheidbereik met behulp van het Microsoft Entra-beheercentrum, PowerShell of Microsoft Graph.

Microsoft Entra-beheercentrum

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een bevoorrechte rol Beheer istrator.

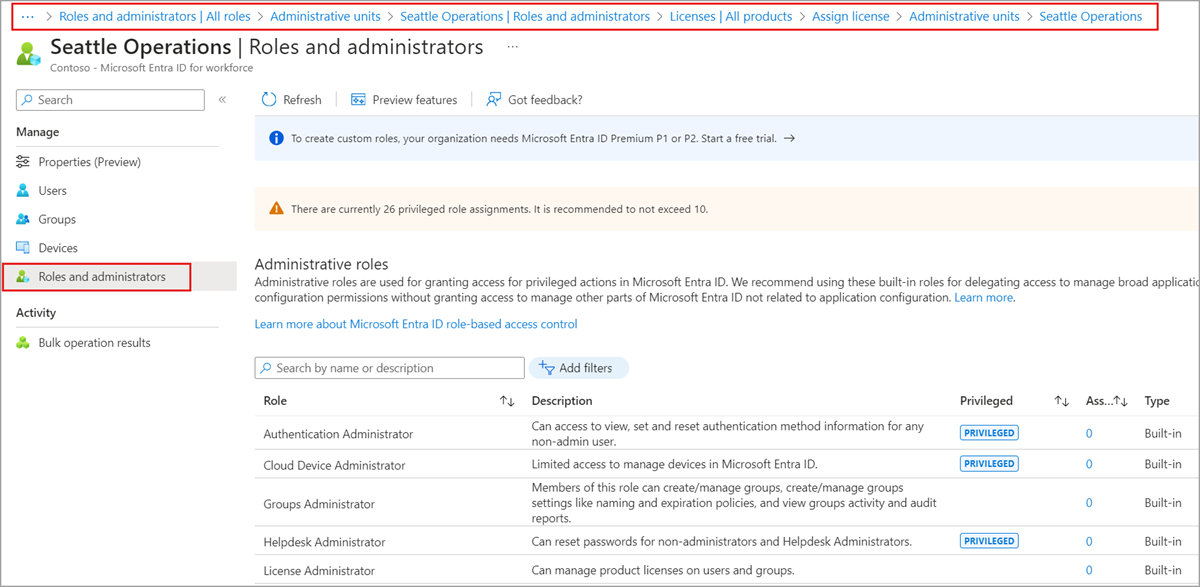

Blader naar identiteitsrollen>> en beheerders Beheer eenheden.

Selecteer de beheereenheid waaraan u een gebruikersrolbereik wilt toewijzen.

Selecteer in het linkerdeelvenster Rollen en beheerders om alle beschikbare rollen weer te geven.

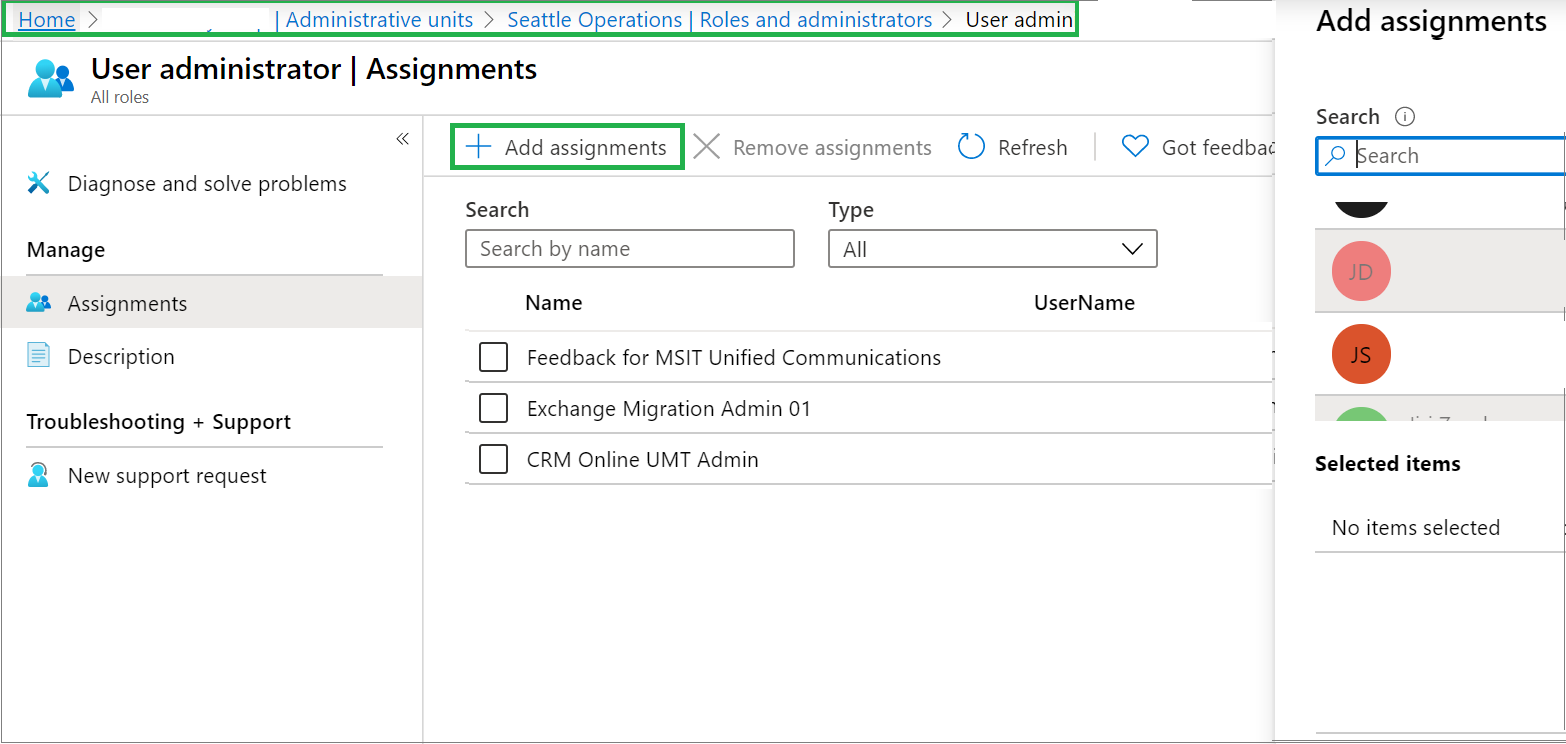

Selecteer de rol die u wilt toewijzen en selecteer vervolgens Toewijzingen toevoegen.

Selecteer in het deelvenster Toewijzingen toevoegen een of meer gebruikers die aan de rol moeten worden toegewezen.

Notitie

Als u een rol wilt toewijzen aan een beheereenheid met behulp van Microsoft Entra Privileged Identity Management (PIM), raadpleegt u Microsoft Entra-rollen toewijzen in PIM.

Powershell

Gebruik de opdracht New-MgRoleManagementDirectoryRoleAssignment en de DirectoryScopeId parameter om een rol toe te wijzen met het bereik van een beheereenheid.

$user = Get-MgUser -Filter "userPrincipalName eq 'Example_UPN'"

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Example_role_name'"

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Example_admin_unit_name'"

$directoryScope = '/administrativeUnits/' + $adminUnit.Id

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId $directoryScope `

-PrincipalId $user.Id -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Gebruik de API ScopedRoleMember toevoegen om een rol toe te wijzen met het bereik van een beheereenheid.

Aanvragen

POST /directory/administrativeUnits/{admin-unit-id}/scopedRoleMembers

Hoofdtekst

{

"roleId": "roleId-value",

"roleMemberInfo": {

"id": "id-value"

}

}

Roltoewijzingen weergeven met het bereik van een beheereenheid

U kunt een lijst met Microsoft Entra-roltoewijzingen weergeven met het bereik van beheereenheden met behulp van het Microsoft Entra-beheercentrum, PowerShell of Microsoft Graph.

Microsoft Entra-beheercentrum

U kunt alle roltoewijzingen weergeven die zijn gemaakt met een beheereenheidbereik in de sectie Beheer eenheden van het Microsoft Entra-beheercentrum.

Meld u aan bij het Microsoft Entra-beheercentrum.

Blader naar identiteitsrollen>> en beheerders Beheer eenheden.

Selecteer de beheereenheid voor de lijst met roltoewijzingen die u wilt weergeven.

Selecteer Rollen en beheerders en open vervolgens een rol om de toewijzingen in de beheereenheid te bekijken.

Powershell

Gebruik de opdracht Get-MgDirectory Beheer istrativeUnitScopedRoleMember om roltoewijzingen weer te geven met het bereik van de beheereenheid.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayname eq 'Example_admin_unit_name'"

Get-MgDirectoryAdministrativeUnitScopedRoleMember -AdministrativeUnitId $adminUnit.Id | FL *

Microsoft Graph API

Gebruik de API List scopedRoleMembers om een lijst met roltoewijzingen weer te geven met het bereik van een beheereenheid.

Aanvragen

GET /directory/administrativeUnits/{admin-unit-id}/scopedRoleMembers

Hoofdtekst

{}