Aanbevolen procedures voor Microsoft Entra-rollen

In dit artikel worden enkele van de aanbevolen procedures beschreven voor het gebruik van op rollen gebaseerd toegangsbeheer van Microsoft Entra (Microsoft Entra RBAC). Deze best practices zijn afgeleid van onze ervaring met Microsoft Entra RBAC en de ervaringen van klanten zoals uzelf. We raden u aan ook onze gedetailleerde beveiligingsrichtlijnen te lezen bij het beveiligen van bevoegde toegang voor hybride en cloudimplementaties in Microsoft Entra ID.

1. Principe van minimale bevoegdheid toepassen

Het is een best practice om tijdens het plannen van een strategie voor toegangsbeheer te beheren tot de laagste bevoegdheid. Laagste bevoegdheid betekent dat u uw beheerders precies de machtiging verleent die ze nodig hebben om hun taak uit te voeren. Er zijn drie aspecten die u moet overwegen wanneer u een rol toewijst aan uw beheerders: een specifieke set machtigingen, voor een specifiek bereik, voor een specifieke periode. Vermijd het toewijzen van bredere rollen met bredere bereiken, zelfs als het in eerste instantie handiger lijkt om dit te doen. Door rollen en bereiken te beperken, beperkt u welke resources risico lopen als de beveiligingsprincipal ooit wordt aangetast. Microsoft Entra RBAC ondersteunt meer dan 65 ingebouwde rollen. Er zijn Microsoft Entra-rollen voor het beheren van adreslijstobjecten, zoals gebruikers, groepen en toepassingen, en voor het beheren van Microsoft 365-services, zoals Exchange, SharePoint en Intune. Zie Rollen in Microsoft Entra-id begrijpen voor een beter begrip van ingebouwde Microsoft Entra-rollen. Als er geen ingebouwde rol is die aan uw behoeften voldoet, kunt u uw eigen aangepaste rollen maken.

De juiste rollen zoeken

Volg deze stappen om u te helpen de juiste rol te vinden.

Meld u aan bij het Microsoft Entra-beheercentrum.

Blader naar identiteitsrollen>en beheerdersrollen>en beheerders.

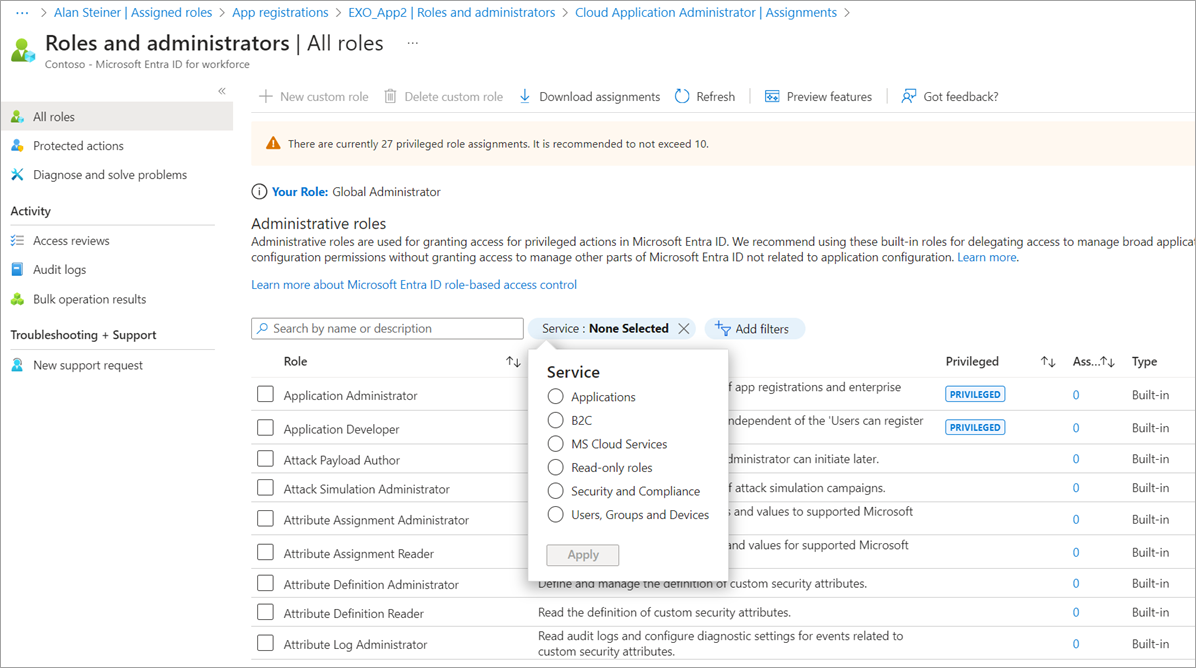

Gebruik het filter Service om de lijst met rollen te beperken.

Raadpleeg de ingebouwde rollendocumentatie van Microsoft Entra. Machtigingen die aan elke rol zijn gekoppeld, worden samen weergegeven voor een betere leesbaarheid. Zie Rolmachtigingen begrijpen voor meer informatie over de structuur en betekenis van rolmachtigingen.

Raadpleeg de documentatie Minst bevoegde rol per taak.

2. Gebruik Privileged Identity Management om Just-In-Time-toegang te verlenen

Een van de principes van minimale bevoegdheid is dat alleen toegang moet worden verleend wanneer dat nodig is. Met Microsoft Entra Privileged Identity Management (PIM) kunt u Just-In-Time toegang verlenen aan uw beheerders. Microsoft raadt u aan PIM te gebruiken in Microsoft Entra ID. Met PIM kan een gebruiker in aanmerking komen voor een Microsoft Entra-rol, waar ze de rol vervolgens gedurende een beperkte tijd kunnen activeren wanneer dat nodig is. Uitgebreide toegang wordt automatisch verwijderd wanneer het tijdsbestek verloopt. U kunt pim-instellingen ook configureren om goedkeuring te vereisen, e-mailberichten te ontvangen wanneer iemand zijn roltoewijzing activeert of andere rolinstellingen. Meldingen geven een waarschuwing wanneer nieuwe gebruikers worden toegevoegd aan rollen met uitgebreide bevoegdheden. Zie Microsoft Entra-rolinstellingen configureren in Privileged Identity Management voor meer informatie.

3. Meervoudige verificatie inschakelen voor al uw beheerdersaccounts

Op basis van onze onderzoeken is het 99,9% minder waarschijnlijk dat uw account wordt gecompromitteerd als u meervoudige verificatie (MFA) gebruikt.

U kunt MFA inschakelen voor Microsoft Entra-rollen met behulp van twee methoden:

- Rolinstellingen in Privileged Identity Management

- Voorwaardelijke toegang

4.Terugkerende toegangsbeoordelingen configureren om overbodige machtigingen in de loop van de tijd in te trekken

Met toegangsbeoordelingen kunnen organisaties de toegang van beheerders regelmatig controleren om ervoor te zorgen dat alleen de juiste personen toegang behouden. Regelmatige controle van uw beheerders is van cruciaal belang vanwege de volgende redenen:

- Een kwaadwillende kan een account in gevaar brengen.

- Mensen veranderen van team binnen een bedrijf. Als er geen controle is, kunnen ze onnodige toegang in de loop van de tijd ontmaskeren.

Microsoft raadt u aan om toegangsbeoordelingen te gebruiken om roltoewijzingen te vinden en te verwijderen die niet meer nodig zijn. Dit helpt u het risico op onbevoegde of overmatige toegang te verminderen en uw nalevingsstandaarden te handhaven.

Zie Een toegangsbeoordeling van Azure-resources en Microsoft Entra-rollen maken in PIM voor informatie over toegangsbeoordelingen voor rollen. Zie Een toegangsbeoordeling maken van groepen en toepassingen in Microsoft Entra ID voor informatie over toegangsbeoordelingen van groepen waaraan rollen zijn toegewezen.

5. Het aantal globale beheerders beperken tot minder dan 5

Als best practice raadt Microsoft u aan om de rol Globale beheerder toe te wijzen aan minder dan vijf personen in uw organisatie. Globale beheerders hebben in wezen onbeperkte toegang en het is in uw belang om de kwetsbaarheid voor aanvallen laag te houden. Zoals eerder vermeld, moeten al deze accounts worden beveiligd met meervoudige verificatie.

Als u vijf of meer bevoorrechte roltoewijzingen voor globale beheerders hebt, wordt een waarschuwingskaart voor globale beheerders weergegeven op de overzichtspagina van Microsoft Entra, zodat u roltoewijzingen van globale beheerders kunt bewaken.

Wanneer een gebruiker zich registreert voor een Microsoft-cloudservice, wordt standaard een Microsoft Entra-tenant gemaakt en krijgt de gebruiker de rol Globale beheerders toegewezen. Gebruikers aan wie de rol Globale beheerder is toegewezen, kunnen bijna elke beheerdersinstelling in uw Microsoft Entra-organisatie lezen en wijzigen. Met enkele uitzonderingen kunnen globale beheerders ook alle configuratie-instellingen in de Microsoft 365-organisatie lezen en wijzigen. Globale beheerders hebben ook de mogelijkheid om hun toegang tot leesgegevens te verhogen.

Microsoft raadt aan dat organisaties twee accounts voor alleen-cloudtoegang voor noodgevallen hebben toegewezen aan de rol Globale beheerder . Deze accounts hebben hoge bevoegdheden en worden niet toegewezen aan specifieke personen. De accounts zijn beperkt tot scenario's met nood- of onderbrekingsglas, waarbij normale accounts niet kunnen worden gebruikt of dat alle andere beheerders per ongeluk zijn vergrendeld. Deze accounts moeten worden gemaakt op basis van de aanbevelingen voor toegangsaccounts voor noodgevallen.

6. Beperk het aantal bevoorrechte roltoewijzingen tot minder dan 10

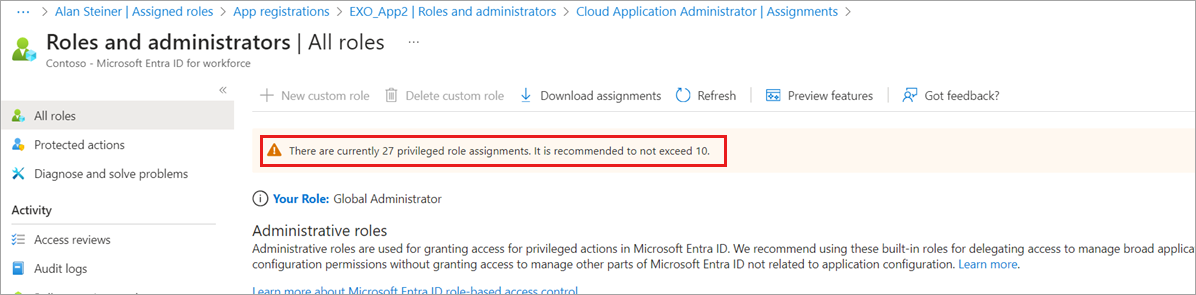

Sommige rollen omvatten bevoegde machtigingen, zoals de mogelijkheid om referenties bij te werken. Aangezien deze rollen kunnen leiden tot uitbreiding van bevoegdheden, moet u het gebruik van deze bevoorrechte roltoewijzingen beperken tot minder dan 10 in uw organisatie. Als u meer dan 10 bevoorrechte roltoewijzingen hebt, wordt er een waarschuwing weergegeven op de pagina Rollen en beheerders.

U kunt rollen, machtigingen en roltoewijzingen identificeren die bevoegd zijn door te zoeken naar het label PRIVILEGED . Zie Bevoorrechte rollen en machtigingen in Microsoft Entra-id voor meer informatie.

7. Groepen gebruiken voor Roltoewijzingen van Microsoft Entra en de roltoewijzing delegeren

Als u een extern beheersysteem hebt dat gebruikmaakt van groepen, kunt u overwegen om rollen toe te wijzen aan Microsoft Entra-groepen in plaats van afzonderlijke gebruikers. U kunt ook roltoewijsbare groepen beheren in PIM om ervoor te zorgen dat er geen permanente eigenaren of leden in deze groepen met uitgebreide toegang zitten. Zie Privileged Identity Management (PIM) voor groepen voor meer informatie.

U kunt een eigenaar toewijzen aan roltoewijsbare groepen. Deze eigenaar bepaalt wie er wordt toegevoegd aan of verwijderd wordt uit de groep, en bepaalt dus indirect wie de roltoewijzing krijgt. Op deze manier kan een beheerder van bevoorrechte rollen het rolbeheer per rol delegeren met behulp van groepen. Zie Microsoft Entra-groepen gebruiken om roltoewijzingen te beheren voor meer informatie.

8. Meerdere rollen tegelijk activeren met PIM voor groepen

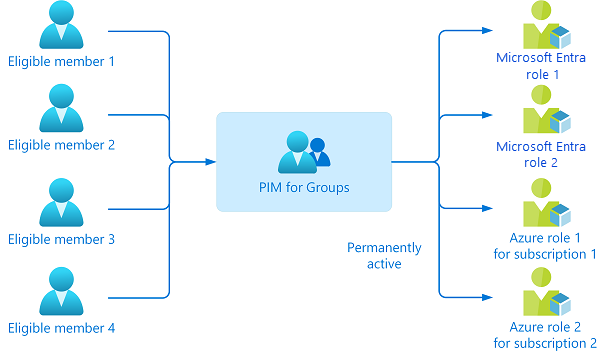

Het kan zijn dat een persoon vijf of zes in aanmerking komende toewijzingen heeft aan Microsoft Entra-rollen via PIM. Ze moeten elke rol afzonderlijk activeren, waardoor de productiviteit kan worden verminderd. Nog erger, ze kunnen ook tientallen of honderden Azure-resources aan zich toegewezen hebben, waardoor het probleem wordt verergerd.

In dit geval moet u Privileged Identity Management (PIM) gebruiken voor groepen. Maak een PIM voor groepen en ververleent deze permanente toegang tot meerdere rollen (Microsoft Entra-id en/of Azure). Maak die gebruiker een in aanmerking komend lid of eigenaar van deze groep. Met slechts één activering hebben ze toegang tot alle gekoppelde resources.

9. Cloudeigen accounts gebruiken voor Microsoft Entra-rollen

Vermijd het gebruik van on-premises gesynchroniseerde accounts voor Microsoft Entra-roltoewijzingen. Als uw on-premises account is gecompromitteerd, kan het ook uw Microsoft Entra-resources in gevaar komen.