Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel leert u hoe u Cisco Webex Meetings integreert met Microsoft Entra ID. Wanneer u Cisco Webex Meetings integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot Cisco Webex Meetings.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij Cisco Webex Meetings.

- Beheer uw accounts op één centrale locatie.

Voorwaarden

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement op Cisco Webex Meetings met ingeschakelde single sign-on (SSO).

- Metagegevensbestand van serviceprovider van Cisco Webex Meetings.

- Naast cloudtoepassingsbeheerder kan toepassingsbeheerder ook toepassingen toevoegen of beheren in Microsoft Entra-id. Zie ingebouwde Azure-rollenvoor meer informatie.

Notitie

Deze integratie is ook beschikbaar voor gebruik vanuit de Microsoft Entra US Government Cloud-omgeving. U vindt deze toepassing in de Microsoft Entra US Government Cloud Application Gallery en configureert deze op dezelfde manier als vanuit de openbare cloud.

Beschrijving van scenario

In dit artikel configureert en test u Microsoft Entra SSO in een testomgeving.

- Cisco Webex Meetings ondersteunt SP en IDP geïnitieerde SSO.

- Cisco Webex Meetings ondersteunt Automated user provisioning and deprovisioning (aanbevolen).

- Cisco Webex Meetings biedt ondersteuning voor Just-In-Time-gebruikersvoorziening.

Cisco Webex Meetings toevoegen vanuit de galerie

Als u de integratie van Cisco Webex Meetings in Microsoft Entra ID wilt configureren, moet u Cisco Webex Meetings vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassingsbeheerder.

- Blader naar Entra ID>Enterprise-apps>Nieuwe toepassing.

- In de sectie Toevoegen uit de galerie typt u Cisco Webex Meetings in het zoekvak.

- Selecteer Cisco Webex Meetings in het resultatenvenster en voeg vervolgens de app toe. Wacht een paar seconden terwijl de app aan uw tenant wordt toegevoegd.

Als alternatief kunt u de wizard Enterprise App Configurationgebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Configureer en test de SSO van Microsoft Entra voor Cisco Webex Meetings

Configureer en test Microsoft Entra SSO met Cisco Webex Meetings met behulp van een testgebruiker genaamd B.Simon. Voor SSO (Single Sign-On) te laten werken, moet u een koppelingsrelatie tot stand brengen tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Cisco Webex Meetings.

Voer de volgende stappen uit om Microsoft Entra eenmalige aanmelding met Cisco Webex Meetings te configureren en te testen:

-

Microsoft Entra Single Sign-On (SSO) configureren - om ervoor te zorgen dat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken : als u eenmalige aanmelding van Microsoft Entra wilt testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe : om B.Simon in staat te stellen gebruik te maken van eenmalige aanmelding van Microsoft Entra.

-

Eenmalige aanmelding voor Cisco Webex Meetings configureren : als u de instellingen voor eenmalige aanmelding aan de toepassingszijde wilt configureren.

- Testgebruiker voor Cisco Webex Meetings maken : als u een tegenhanger van B.Simon in Cisco Webex Meetings wilt hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

- Test SSO - om te controleren of de configuratie werkt.

Microsoft Entra SSO configureren

Volg deze stappen om Microsoft Entra SSO in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassingsbeheerder.

Blader naar Entra ID>Enterprise-apps>Cisco Webex Meetings>Eenmalige aanmelding.

Selecteer op de pagina Selecteer een methode voor eenmalige aanmelding de optie SAML.

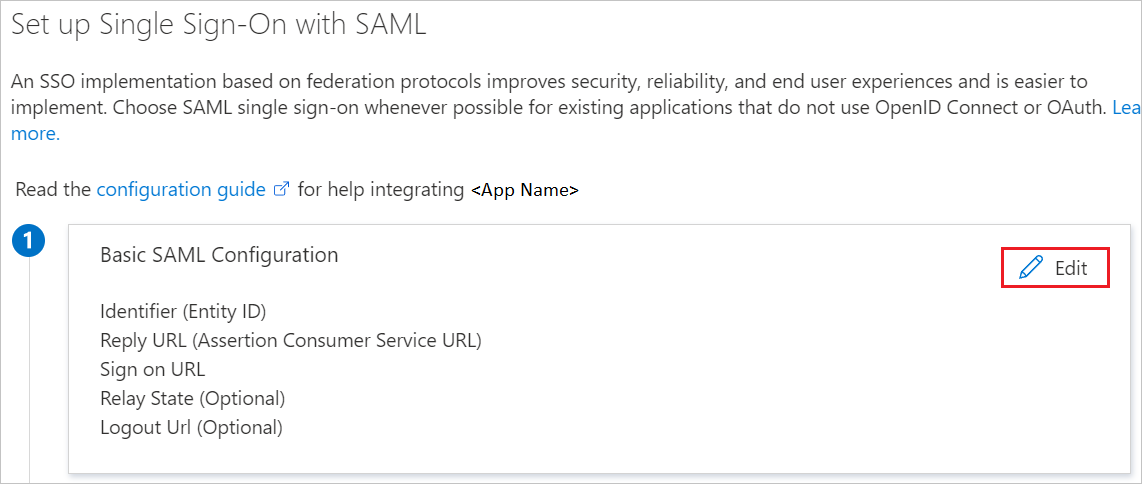

Op de pagina Single Sign-On instellen met SAML- kunt u de toepassing als volgt configureren in IDP geïnitieerde modus door het metagegevensbestand van de serviceprovider als volgt te uploaden:

Selecteer Metagegevensbestand uploaden.

Selecteer folderlogo om het metagegevensbestand te kiezen en klik op Uploaden.

Nadat het uploaden van het metagegevensbestand van de serviceprovider is voltooid, worden de id- en antwoord-URL waarden automatisch ingevuld in sectie Standaard SAML-configuratie.

Notitie

U krijgt het metagegevensbestand van de serviceprovider in de sectie Cisco Webex Meetings SSO configureren . Dit wordt verderop in het artikel uitgelegd.

Als u de toepassing in SP geïnitieerde modus wilt configureren, moet u de volgende stappen uitvoeren:

Selecteer in de sectie Standaard SAML-configuratie het potloodpictogram.

Typ in het tekstvak aanmeldings-URL de URL met het volgende patroon:

https://<customername>.my.webex.com

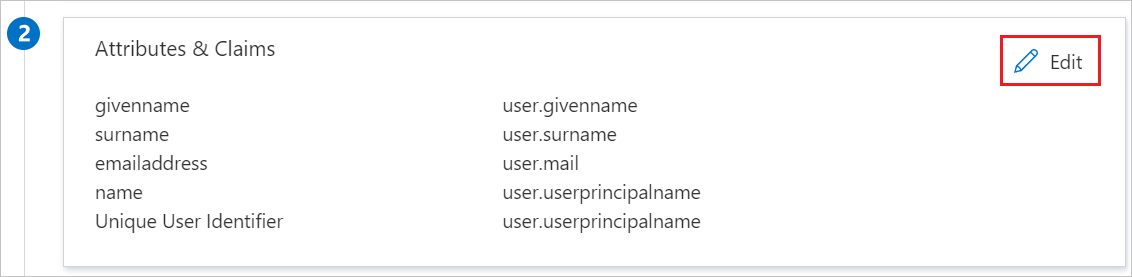

In de Cisco Webex Meetings-toepassing worden de SAML-asserties in een specifieke indeling verwacht. Hiervoor moet u aangepaste kenmerktoewijzingen toevoegen aan de configuratie van uw SAML-tokenkenmerken. In de volgende schermopname ziet u de lijst met standaardkenmerken. Selecteer het pictogram Bewerken om het dialoogvenster Gebruikerskenmerken te openen.

Bovendien verwacht de Cisco Webex Meetings-applicatie nog enkele extra attributen die als SAML-antwoord moeten worden doorgestuurd. Voer in de sectie Gebruikersclaims in het dialoogvenster Gebruikerskenmerken de volgende stappen uit om het kenmerk SAML-token toe te voegen, zoals wordt weergegeven in de onderstaande tabel:

Naam Kenmerk van de bron voornaam gebruikervoornaam achternaam gebruikers.achternaam e-mail gebruikersmail Uid gebruikersmail - Selecteer Nieuwe claim toevoegen om het dialoogvenster Gebruikersclaims beheren te openen.

- Typ in het tekstvak Naam de kenmerknaam die voor die rij wordt weergegeven.

- Laat de naamruimte leeg.

- Selecteer bron als kenmerk.

- Selecteer in de bronattribuut lijst uit de vervolgkeuzelijst de attribuutwaarde die voor die rij wordt weergegeven.

- Selecteer Opslaan.

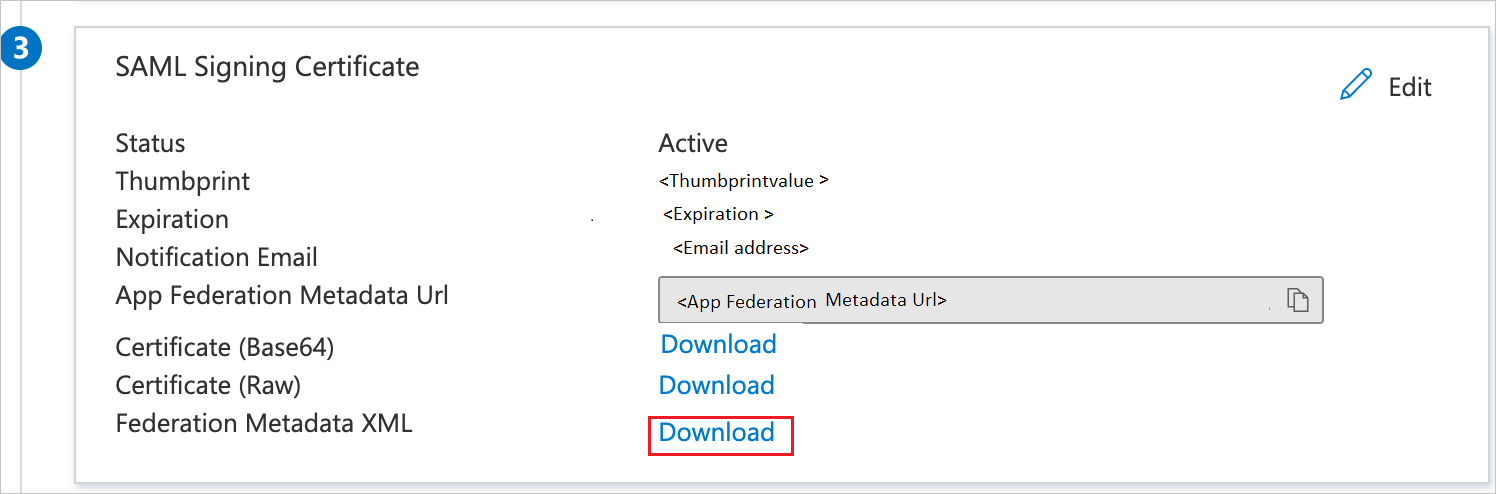

Op de pagina Eenmalige aanmelding met SAML instellen, in de sectie SAML-handtekeningcertificaat, vindt u Federatie metadata XML en selecteer Download om het certificaat te downloaden en op uw computer op te slaan.

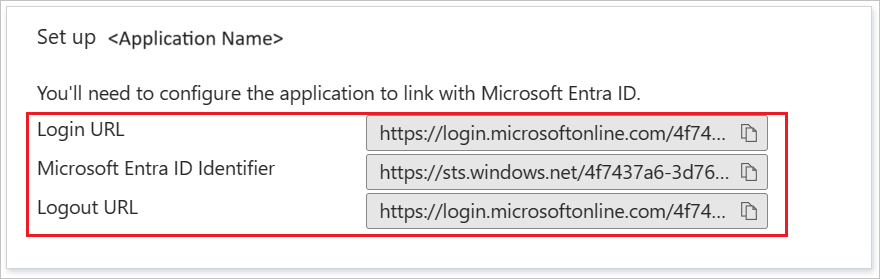

In het gedeelte Instellen van Cisco Webex Meetings, kopieert u de juiste URL('s) op basis van wat u nodig heeft.

Microsoft Entra-testgebruiker maken en toewijzen

Volg de richtlijnen in de quickstart voor het maken en toewijzen van een gebruikersaccount om een testgebruikersaccount met de naam B.Simon te maken.

Cisco Webex Meetings SSO configureren

Meld u aan bij Cisco Webex Meetings met uw beheerdersreferenties.

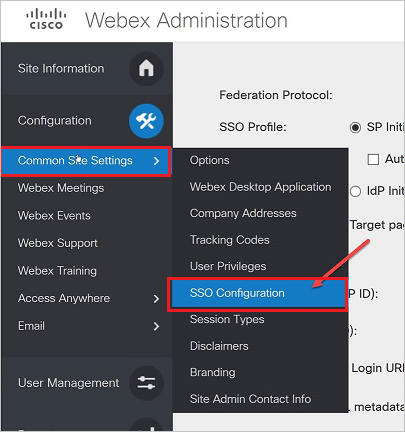

Ga naar Algemene site-instellingen en navigeer naar SSO-configuratie.

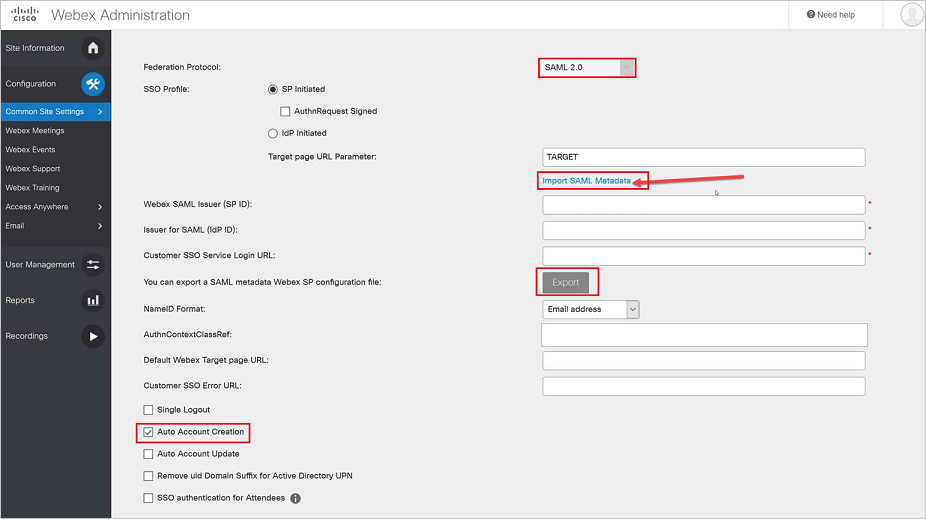

Voer op de pagina Webex Administration de volgende stappen uit:

Selecteer SAML 2.0- als Federation Protocol-.

Selecteer de koppeling SAML-metagegevens importeren om het metagegevensbestand te uploaden dat u eerder hebt gedownload.

Selecteer SSO-profiel als IDP geïnitieerd en selecteer de knop Exporteren om het metagegevensbestand van de serviceprovider te downloaden en te uploaden in de sectie Standaard SAML-configuratie .

Selecteer automatisch account maken.

Notitie

Voor het inschakelen van Just-In-Time-inrichting van gebruikers moet u de automatische account makencontroleren. Daarnaast moeten SAML-tokenkenmerken worden doorgegeven in het SAML-antwoord.

Selecteer Opslaan.

Notitie

Deze configuratie is alleen bedoeld voor de klanten die Webex UserID in e-mailindeling gebruiken.

Zie de Webex-documentatie pagina voor meer informatie over het configureren van de Cisco Webex-vergaderingen.

Testgebruiker voor Cisco Webex Meetings maken

Het doel van deze sectie is het maken van een gebruiker met de naam B.Simon in Cisco Webex Meetings. Cisco Webex Meetings biedt ondersteuning voor Just-In-Time-inrichting. Deze functie is standaard ingeschakeld. Deze sectie bevat geen actie-item voor u. Als er nog geen gebruiker in Cisco Webex Meetings bestaat, wordt er een nieuwe gemaakt wanneer u Cisco Webex Meetings probeert te openen.

SSO testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Geïnitieerd door SP

Selecteer Deze toepassing testen. Met deze optie wordt u omgeleid naar de aanmeldings-URL van Cisco Webex Meetings, waar u de aanmeldingsstroom kunt initiëren.

Ga rechtstreeks naar de aanmeldings-URL van Cisco Webex Meetings en initieer de aanmeldingsstroom daar.

IDP gestart:

- Selecteer Deze toepassing testen en u wordt automatisch aangemeld bij de Cisco Webex Meetings waarvoor u eenmalige aanmelding hebt ingesteld.

U kunt Microsoft Mijn apps ook gebruiken om de toepassing in elke modus te testen. Wanneer u de tegel Cisco Webex Meetings selecteert in Mijn apps, als deze is geconfigureerd in de SP-modus, wordt u omgeleid naar de aanmeldingspagina van de toepassing voor het initiëren van de aanmeldingsstroom. Als deze is geconfigureerd in de IDP-modus, wordt u automatisch aangemeld bij het exemplaar van Cisco Webex Meetings waarvoor u eenmalige aanmelding hebt ingesteld. Zie Inleiding tot mijn appsvoor meer informatie over mijn apps.

Verwante inhoud

Zodra u Cisco Webex Meetings hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.