Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met Citrix ADC SAML Connector voor Microsoft Entra ID (kerberos-verificatie)

In deze zelfstudie leert u hoe u Citrix ADC SAML Connector voor Microsoft Entra ID integreert met Microsoft Entra ID. Wanneer u Citrix ADC SAML Connector voor Microsoft Entra ID integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot Citrix ADC SAML Connector voor Microsoft Entra ID.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij Citrix ADC SAML Connector voor Microsoft Entra-id.

- Beheer uw accounts op één centrale locatie.

Voorwaarden

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement op Citrix ADC SAML Connector voor Microsoft Entra waarvoor eenmalige aanmelding is ingeschakeld.

Beschrijving van scenario

In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving. De zelfstudie bevat de volgende scenario's:

Door SP geïnitieerde eenmalige aanmelding voor Citrix ADC SAML Connector voor Microsoft Entra ID.

Just-In-Time-inrichting van gebruikers voor Citrix ADC SAML Connector voor Microsoft Entra ID.

Verificatie op basis van Kerberos voor Citrix ADC SAML Connector voor Microsoft Entra ID.

Verificatie op basis van headers voor Citrix ADC SAML Connector voor Microsoft Entra ID.

Citrix ADC SAML Connector voor Microsoft Entra ID toevoegen vanuit de galerie

Als u Citrix ADC SAML Connector voor Microsoft Entra ID wilt integreren met Microsoft Entra ID, voegt u eerst Citrix ADC SAML Connector voor Microsoft Entra ID toe aan uw lijst met beheerde SaaS-apps uit de galerie:

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

Voer in de sectie Toevoegen uit de galerie Citrix ADC SAML Connector voor Microsoft Entra ID in het zoekvak in.

Selecteer Citrix ADC SAML Connector voor Microsoft Entra ID in de resultaten en voeg vervolgens de app toe. Wacht enkele seconden terwijl de app is toegevoegd aan uw tenant.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding van Microsoft Entra configureren en testen voor Citrix ADC SAML Connector voor Microsoft Entra ID

Configureer en test eenmalige aanmelding van Microsoft Entra met Citrix ADC SAML Connector voor Microsoft Entra ID met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Citrix ADC SAML Connector voor Microsoft Entra ID.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met Citrix ADC SAML Connector voor Microsoft Entra ID te configureren en te testen:

Configureer eenmalige aanmelding van Microsoft Entra - zodat uw gebruikers deze functie kunnen gebruiken.

Maak een Microsoft Entra-testgebruiker om eenmalige aanmelding van Microsoft Entra met B.Simon te testen.

Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen eenmalige aanmelding van Microsoft Entra te gebruiken.

Configureer Citrix ADC SAML Connector voor Microsoft Entra SSO : als u de instellingen voor eenmalige aanmelding aan de toepassingszijde wilt configureren.

- Testgebruiker voor Citrix ADC SAML Connector voor Microsoft Entra maken: als u een tegenhanger van B.Simon in Citrix ADC SAML Connector voor Microsoft Entra ID wilt hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

Eenmalige aanmelding testen: om te controleren of de configuratie werkt.

Eenmalige aanmelding voor Microsoft Entra configureren

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra in te schakelen met behulp van Azure Portal:

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Enterprise-toepassingen>voor Identity>Applications>Citrix ADC SAML Connector voor microsoft Entra ID-toepassingsintegratie, selecteer onder Beheren de optie Eenmalige aanmelding.

Selecteer SAML in het deelvenster Een methode voor eenmalige aanmelding selecteren.

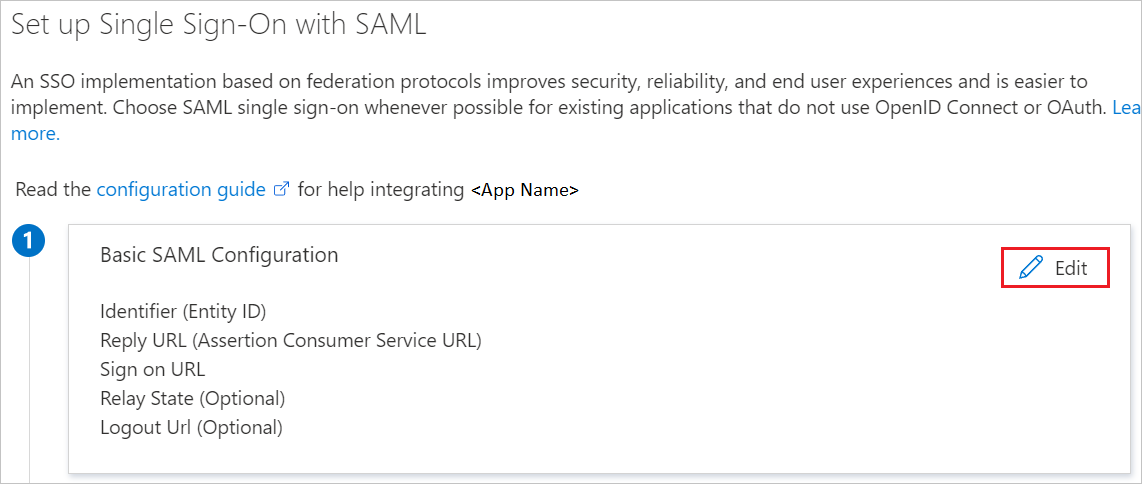

Selecteer in het deelvenster Eenmalige aanmelding instellen met SAML het potloodpictogram voor Standaard SAML-configuratie om de instellingen te bewerken.

Voer in de sectie Standaard SAML-configuratie de volgende stappen uit om de toepassing in de door IDP geïnitieerde modus te configureren:

Voer in het tekstvak Id een URL in met het volgende patroon:

https://<YOUR_FQDN>Voer in het tekstvak Antwoord-URL een URL in met het volgende patroon:

http(s)://<YOUR_FQDN>.of.vserver/cgi/samlauth

Als u de toepassing in de door SP geïnitieerde modus wilt configureren, selecteert u Extra URL's instellen en voert u de volgende stap uit:

- Voer in het tekstvak Aanmeldings-URL een URL in met het volgende patroon:

https://<YOUR_FQDN>/CitrixAuthService/AuthService.asmx

Notitie

- De URL's die in deze sectie worden gebruikt, zijn geen echte waarden. Werk deze waarden bij met de werkelijke waarden voor id, antwoord-URL en aanmeldings-URL. Neem contact op met het ondersteuningsteam van Citrix ADC SAML Connector voor Microsoft Entra om deze waarden te verkrijgen. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

- Als u eenmalige aanmelding wilt instellen, moeten de URL's toegankelijk zijn vanaf openbare websites. U moet de firewall of andere beveiligingsinstellingen inschakelen op de Citrix ADC SAML Connector voor Microsoft Entra ID om Microsoft Entra ID in te schakelen om het token te posten op de geconfigureerde URL.

- Voer in het tekstvak Aanmeldings-URL een URL in met het volgende patroon:

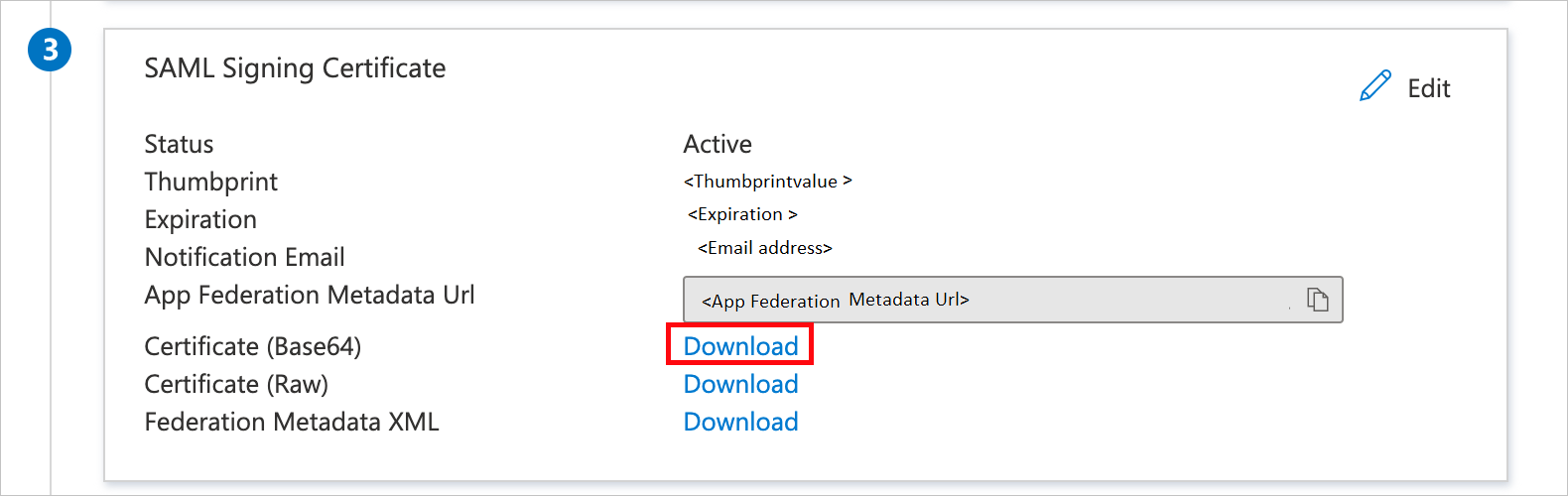

In het deelvenster Eenmalige aanmelding instellen met SAML , in de sectie SAML-handtekeningcertificaat , kopieert u de URL voor app-federatieve metagegevens en slaat u deze op in Kladblok.

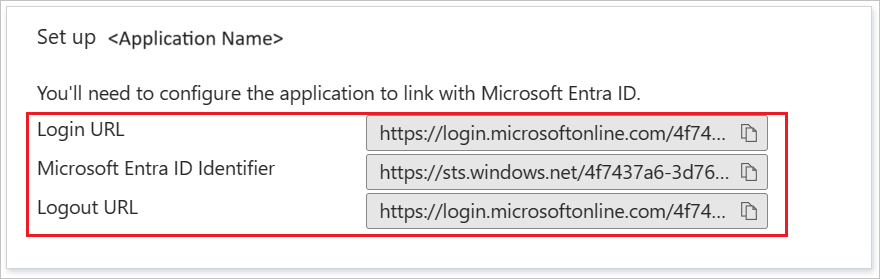

Kopieer in de sectie Citrix ADC SAML Connector voor Microsoft Entra ID de relevante URL's op basis van uw vereisten.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruikersbeheerder.

- Blader naar Identiteitsgebruikers>>Alle gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker> maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord .

- Selecteer Beoordelen en maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u de gebruiker B.Simon toestemming om eenmalige aanmelding van Azure te gebruiken door de gebruiker toegang te geven tot Citrix ADC SAML Connector voor Microsoft Entra ID.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

Selecteer Citrix ADC SAML Connector voor Microsoft Entra ID in de lijst met toepassingen.

Selecteer gebruikers en groepen in het app-overzicht onder Beheren.

Selecteer Gebruiker toevoegen. Selecteer vervolgens in het dialoogvenster Toewijzing toevoegen gebruikers en groepen.

Selecteer B.Simon in het dialoogvenster Gebruikers en groepen in de lijst Gebruikers. Kies Selecteren.

Als u verwacht dat een rol wordt toegewezen aan de gebruikers, kunt u deze selecteren in de vervolgkeuzelijst Een rol selecteren. Als er geen rol is ingesteld voor deze app, wordt de rol Standaardtoegang geselecteerd.

Selecteer Toewijzen in het dialoogvenster Toewijzing toevoegen.

Eenmalige aanmelding voor Citrix ADC SAML Connector configureren voor Microsoft Entra

Selecteer een koppeling voor de stappen voor het type verificatie dat u wilt configureren:

De webserver publiceren

Een virtuele server maken:

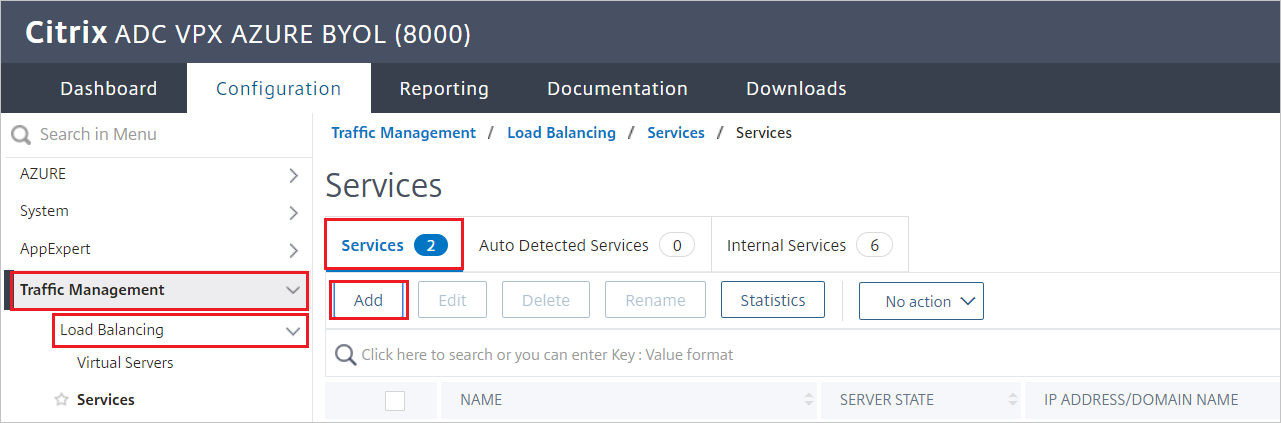

Selecteer Traffic Management>Load Balancing>Services.

Selecteer Toevoegen.

Stel de volgende waarden in voor de webserver waarop de toepassingen worden uitgevoerd:

- Servicenaam

- Server-IP/bestaande server

- Protocol

- Haven

De load balancer configureren

De load balancer configureren:

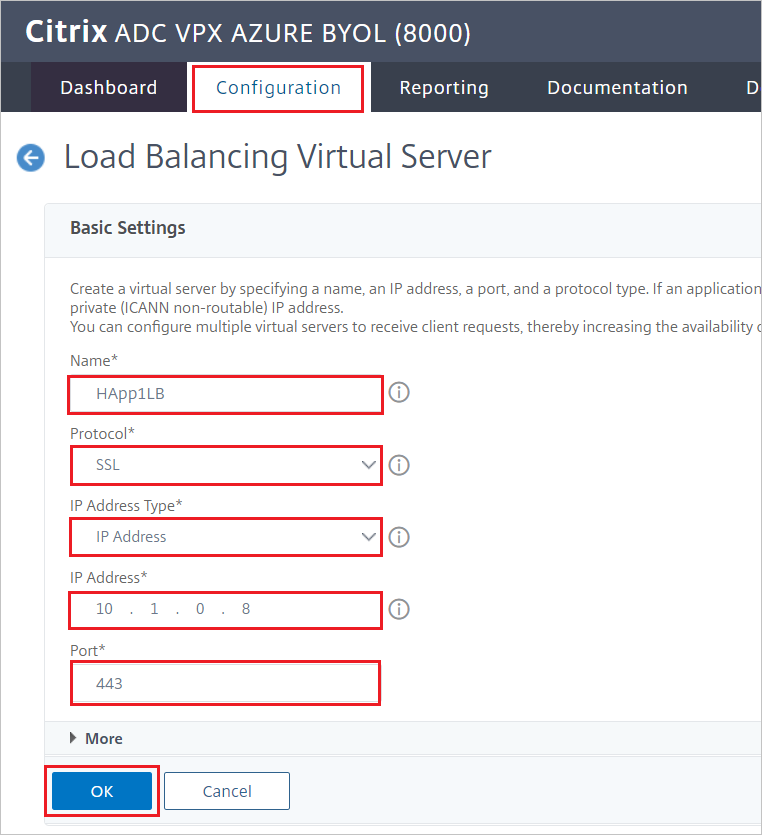

Ga naar Virtuele servers voor verkeersbeheertaakverdeling>>.

Selecteer Toevoegen.

Stel de volgende waarden in zoals beschreven in de volgende schermopname:

- Naam

- Protocol

- IP-adres

- Haven

Selecteer OK.

De virtuele server binden

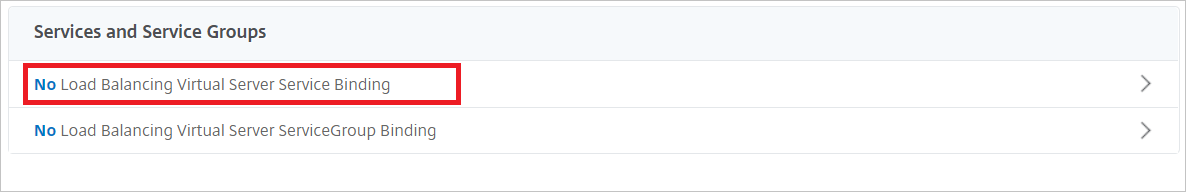

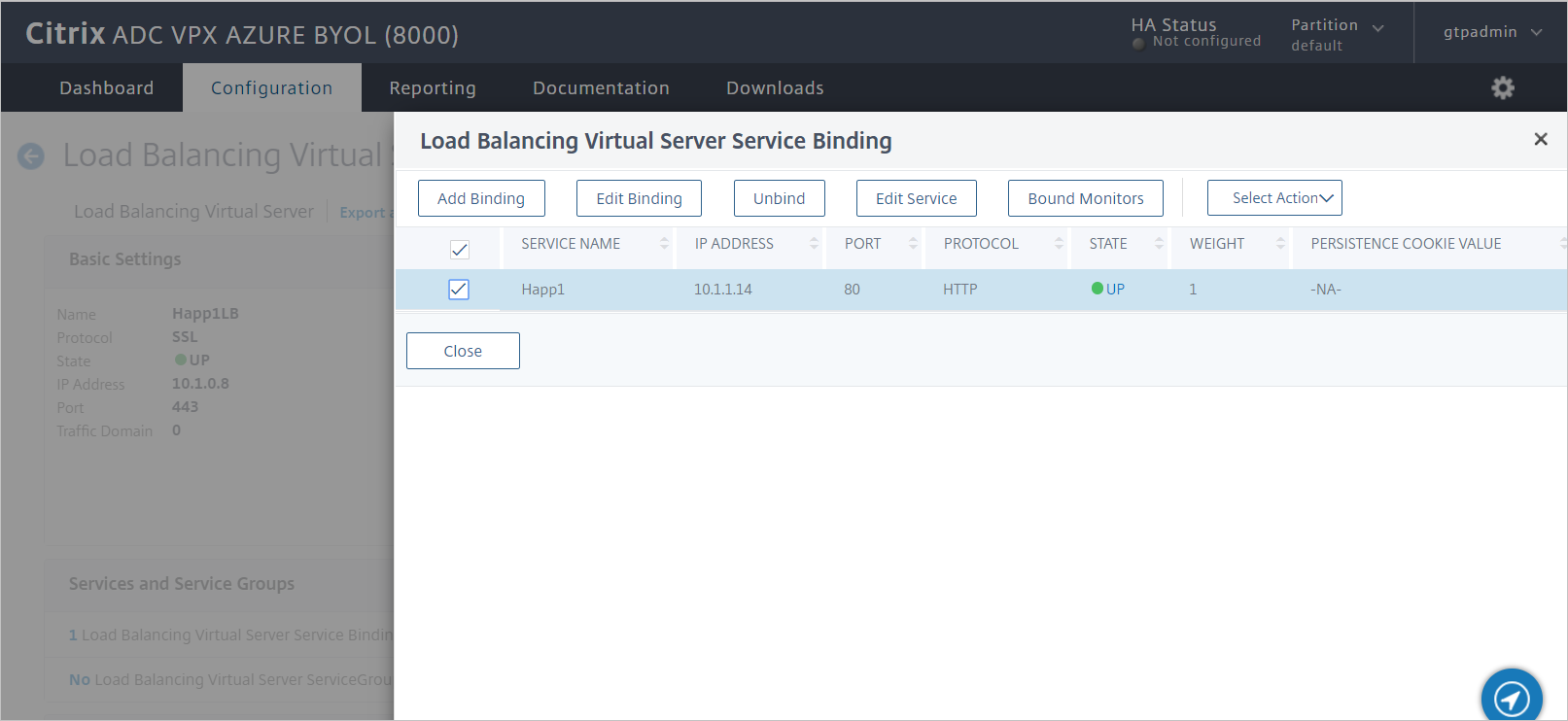

De load balancer verbinden met de virtuele server:

Selecteer in het deelvenster Services en servicegroepen geen taakverdelingsservicebinding voor virtuele server.

Controleer de instellingen zoals weergegeven in de volgende schermopname en selecteer Vervolgens Sluiten.

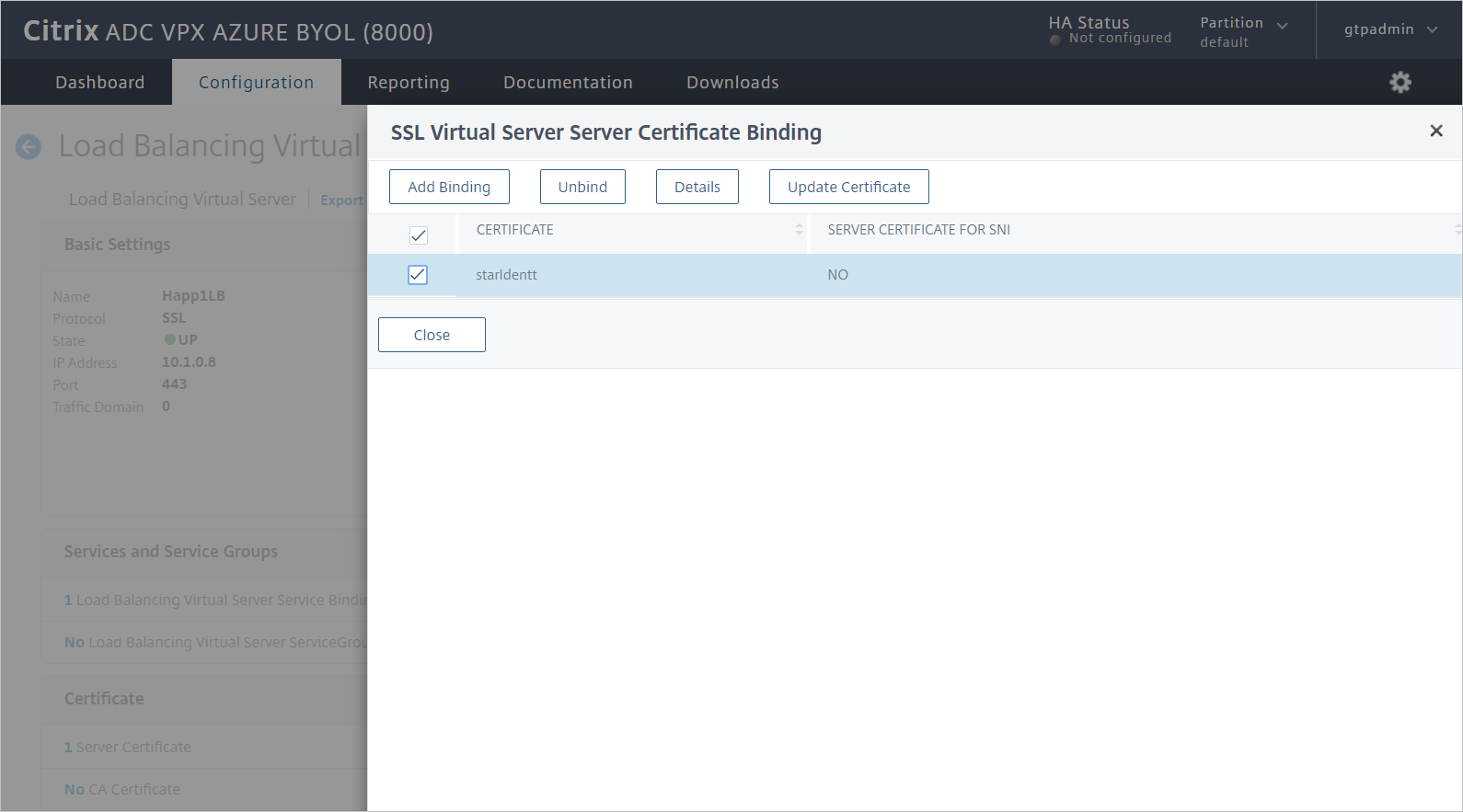

Het certificaat binden

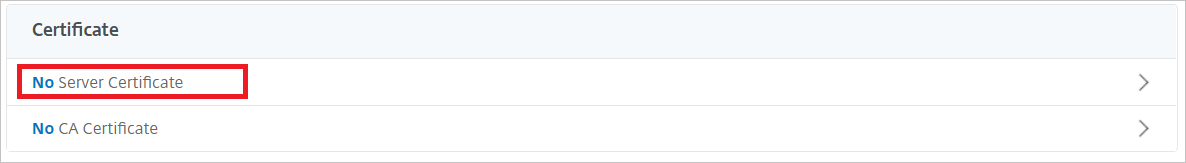

Als u deze service als TLS wilt publiceren, verbindt u het servercertificaat en test u de toepassing:

Selecteer onder Certificaat geen servercertificaat.

Controleer de instellingen zoals weergegeven in de volgende schermopname en selecteer Vervolgens Sluiten.

Citrix ADC SAML Connector voor Microsoft Entra SAML-profiel

Voltooi de volgende secties om het Citrix ADC SAML-connector voor Microsoft Entra SAML-profiel te configureren.

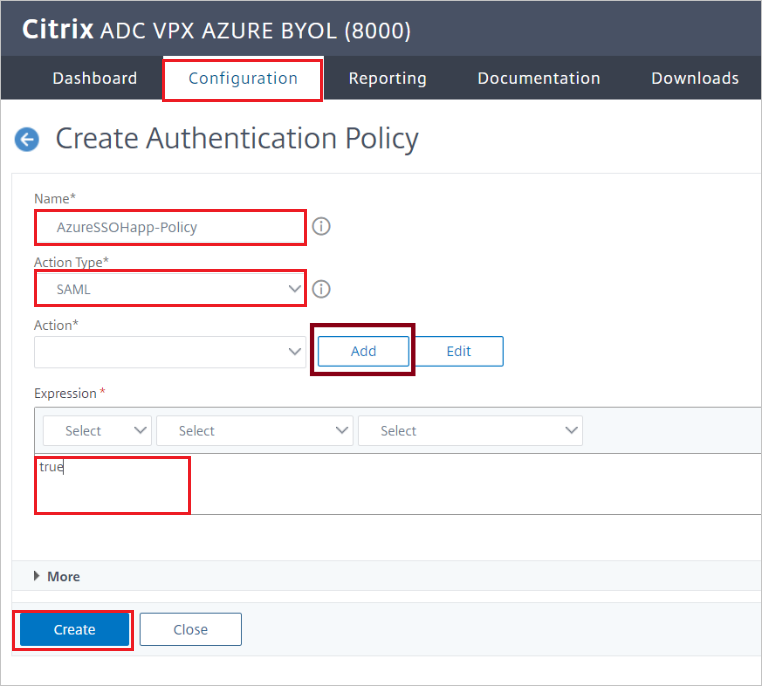

Een verificatiebeleid maken

Een verificatiebeleid maken:

Ga naar Security>AAA – Verificatiebeleid voor verificatiebeleid> voor toepassingsverkeer.>>

Selecteer Toevoegen.

Voer in het deelvenster Verificatiebeleid maken de volgende waarden in of selecteer deze:

- Naam: Voer een naam in voor uw verificatiebeleid.

- Actie: Voer SAML in en selecteer Vervolgens Toevoegen.

- Expressie: Voer waar in.

Selecteer Maken.

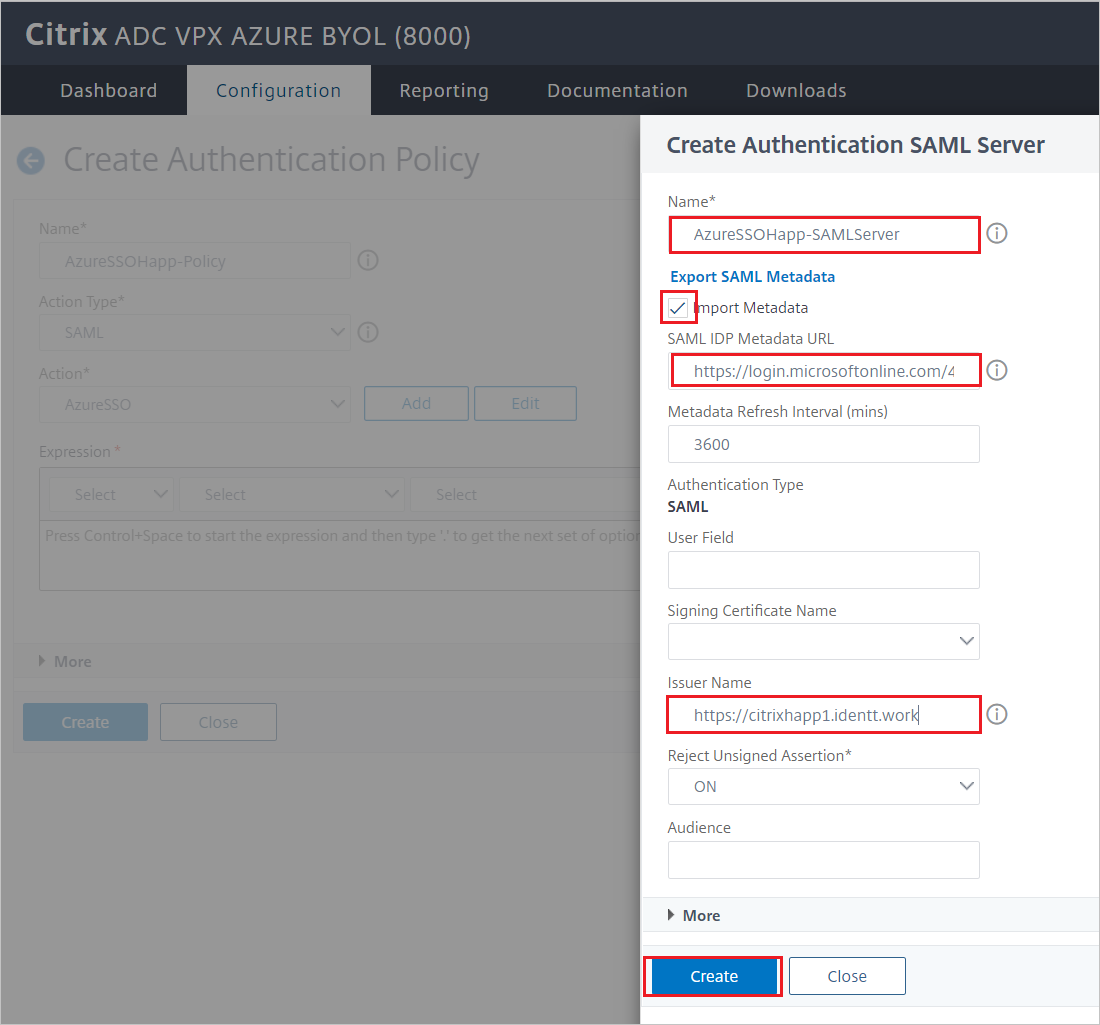

Een SAML-verificatieserver maken

Als u een verificatie-SAML-server wilt maken, gaat u naar het deelvenster Verificatie SAML-server maken en voert u de volgende stappen uit:

Voer bij Naam een naam in voor de VERIFICATIE SAML-server.

Onder SAML-metagegevens exporteren:

Schakel het selectievakje Metagegevens importeren in.

Voer de URL voor federatieve metagegevens in vanuit de Azure SAML-gebruikersinterface die u eerder hebt gekopieerd.

Voer voor de naam van de verlener de relevante URL in.

Selecteer Maken.

Een virtuele verificatieserver maken

Een virtuele verificatieserver maken:

Ga naar Security>AAA - Verificatie>van verificatie van verificatie van toepassingsbeleid>voor verificatie>van virtuele servers.

Selecteer Toevoegen en voer de volgende stappen uit:

Voer bij Naam een naam in voor de virtuele verificatieserver.

Schakel het selectievakje Niet-adresseerbaar in.

Selecteer SSL voor Protocol.

Selecteer OK.

Selecteer Doorgaan.

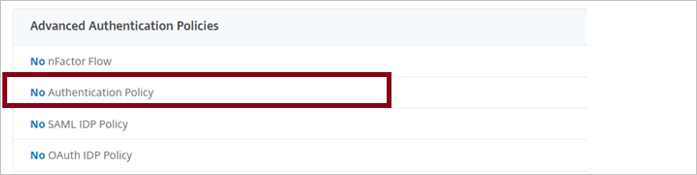

De virtuele verificatieserver configureren voor het gebruik van Microsoft Entra-id

Wijzig twee secties voor de virtuele verificatieserver:

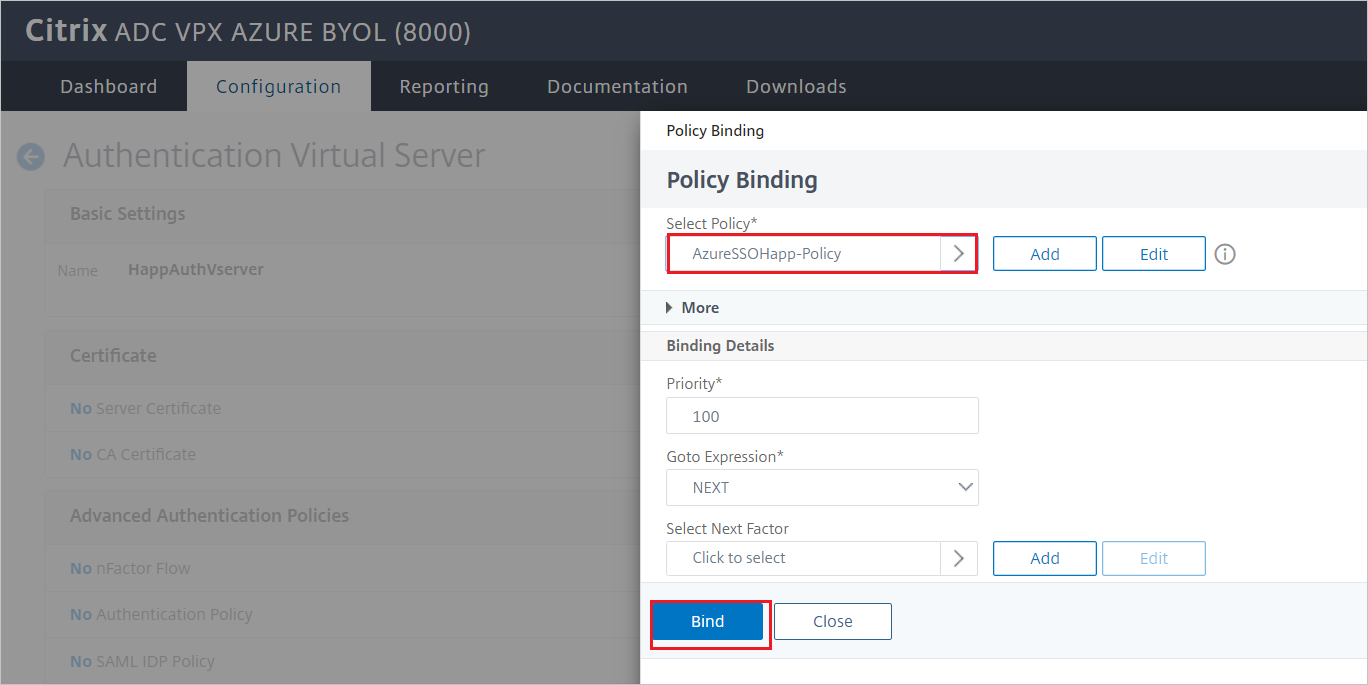

Selecteer geen verificatiebeleid in het deelvenster Geavanceerd verificatiebeleid.

Selecteer in het deelvenster Beleidsbinding het verificatiebeleid en selecteer Vervolgens Binding.

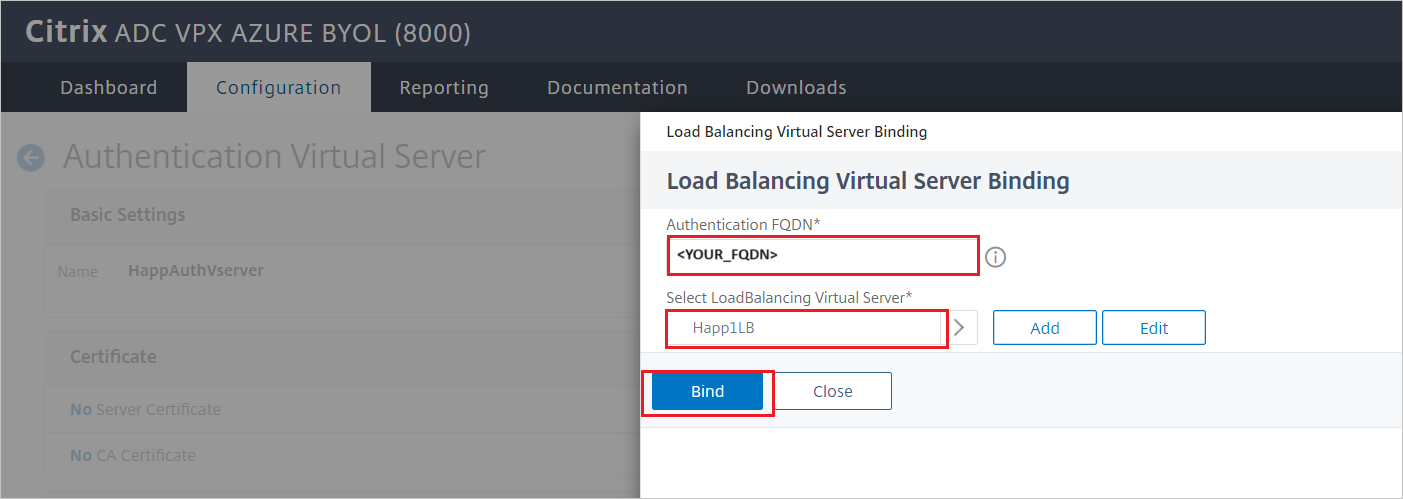

Selecteer geen taakverdeling virtuele server in het deelvenster Virtuele servers op basis van formulieren.

Voer voor verificatie-FQDN een FQDN (Fully Qualified Domain Name) in (vereist).

Selecteer de virtuele server voor taakverdeling die u wilt beveiligen met Microsoft Entra-verificatie.

Selecteer Binden.

Notitie

Zorg ervoor dat u Gereed selecteert in het deelvenster Configuratie van de virtuele verificatieserver.

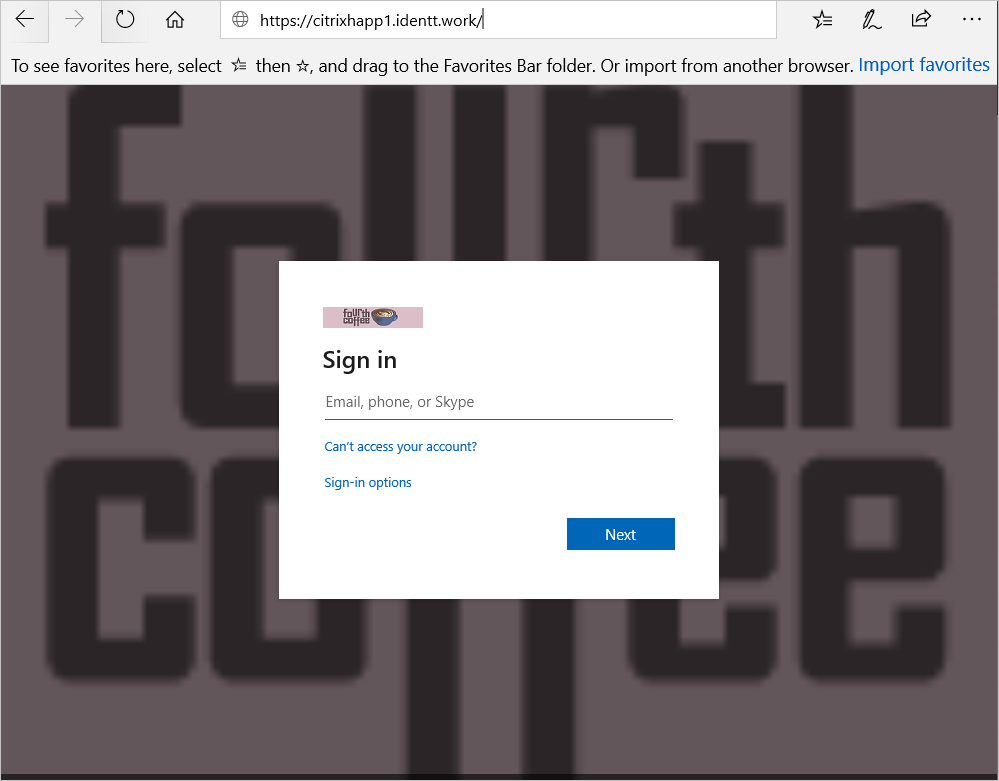

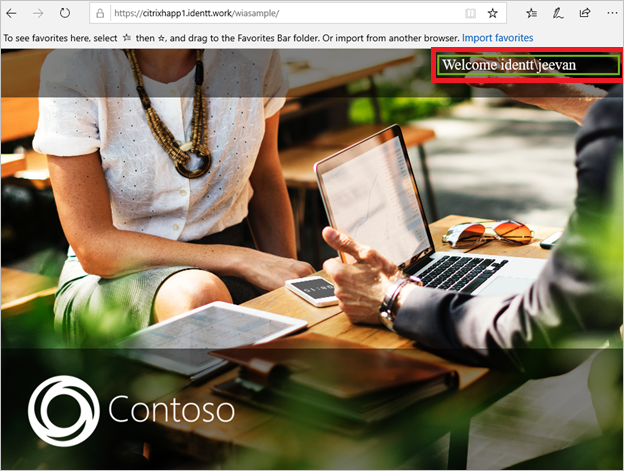

Als u uw wijzigingen wilt controleren, gaat u in een browser naar de URL van de toepassing. U ziet de aanmeldingspagina van uw tenant in plaats van de niet-geverifieerde toegang die u eerder had gezien.

Citrix ADC SAML Connector configureren voor eenmalige aanmelding van Microsoft Entra voor verificatie op basis van Kerberos

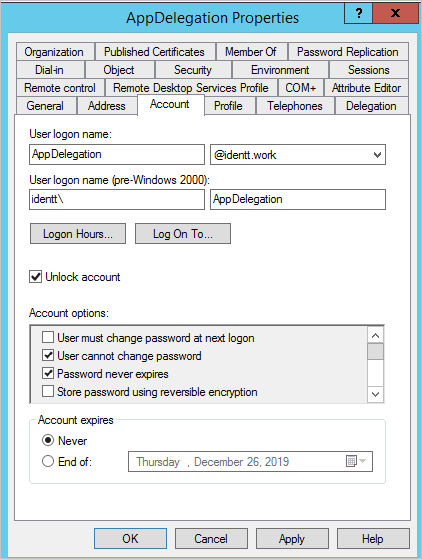

Een Kerberos-delegatieaccount maken voor Citrix ADC SAML Connector voor Microsoft Entra ID

Maak een gebruikersaccount (in dit voorbeeld gebruiken we AppDelegation).

Stel een HOST SPN in voor dit account.

Voorbeeld:

setspn -S HOST/AppDelegation.IDENTT.WORK identt\appdelegationIn dit voorbeeld:

IDENTT.WORKis de FQDN van het domein.identtis de NetBIOS-naam van het domein.appdelegationis de naam van het gebruikersaccount voor delegering.

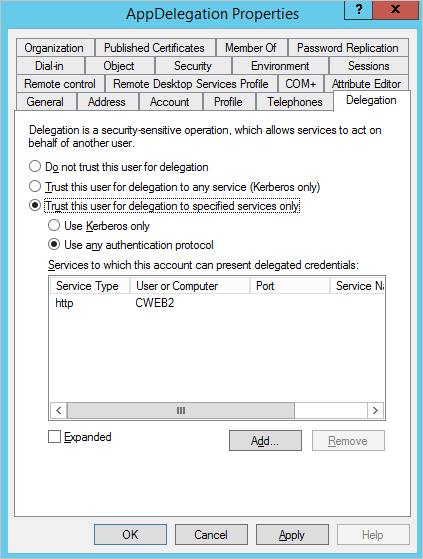

Configureer delegatie voor de webserver, zoals wordt weergegeven in de volgende schermopname:

Notitie

In het schermopnamevoorbeeld is de interne webservernaam waarop de WIA-site (Windows Integrated Authentication) wordt uitgevoerd CWEB2.

Citrix ADC SAML Connector voor Microsoft Entra AAA KCD (Kerberos-delegatieaccounts)

De Citrix ADC SAML Connector configureren voor microsoft Entra AAA KCD-account:

Ga naar Citrix Gateway>AAA KCD-accounts (Beperkte Kerberos-delegering).

Selecteer Toevoegen en voer de volgende waarden in of selecteer deze:

Naam: Voer een naam in voor het KCD-account.

Realm: Voer het domein en de extensie in hoofdletters in.

Service-SPN:

http/<host/fqdn>@<DOMAIN.COM>.Notitie

@DOMAIN.COMis vereist en moet hoofdletters bevatten. Voorbeeld:http/cweb2@IDENTT.WORK.Gedelegeerde gebruiker: voer de gedelegeerde gebruikersnaam in.

Schakel het selectievakje Wachtwoord voor gedelegeerde gebruiker in en voer een wachtwoord in en bevestig dit.

Selecteer OK.

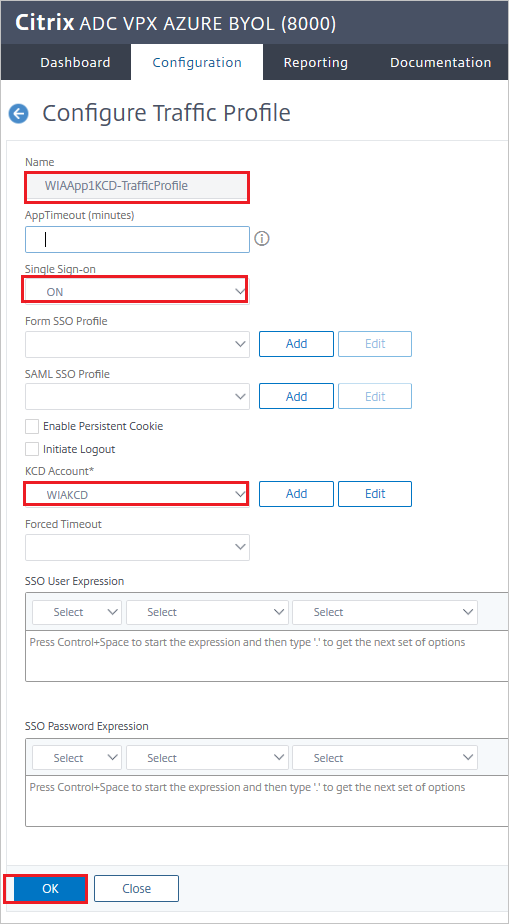

Citrix-verkeersbeleid en verkeersprofiel

Het Citrix-verkeersbeleid en -verkeersprofiel configureren:

Ga naar Security>AAA - Verkeersbeleid>voor toepassingsbeleidsregels>, profielen en formulier-SSO ProfilesTraffic-beleid.

Selecteer Verkeersprofielen.

Selecteer Toevoegen.

Als u een verkeersprofiel wilt configureren, voert u de volgende waarden in of selecteert u deze.

Naam: Voer een naam in voor het verkeersprofiel.

Eenmalige aanmelding: Select ON.

KCD-account: selecteer het KCD-account dat u in de vorige sectie hebt gemaakt.

Selecteer OK.

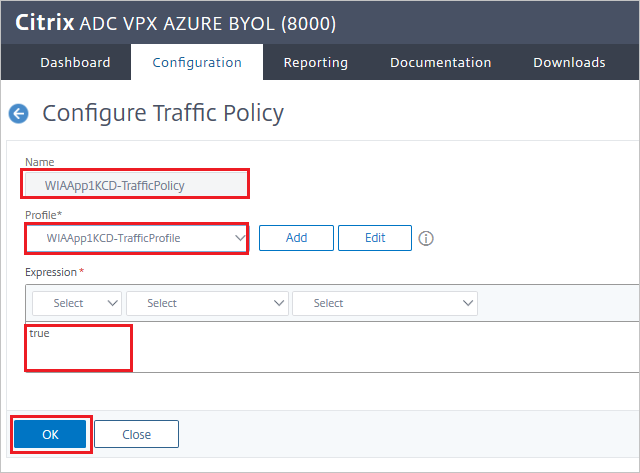

Selecteer Verkeersbeleid.

Selecteer Toevoegen.

Als u een verkeersbeleid wilt configureren, voert u de volgende waarden in of selecteert u deze:

Naam: Voer een naam in voor het verkeersbeleid.

Profiel: Selecteer het verkeersprofiel dat u in de vorige sectie hebt gemaakt.

Expressie: Voer waar in.

Selecteer OK.

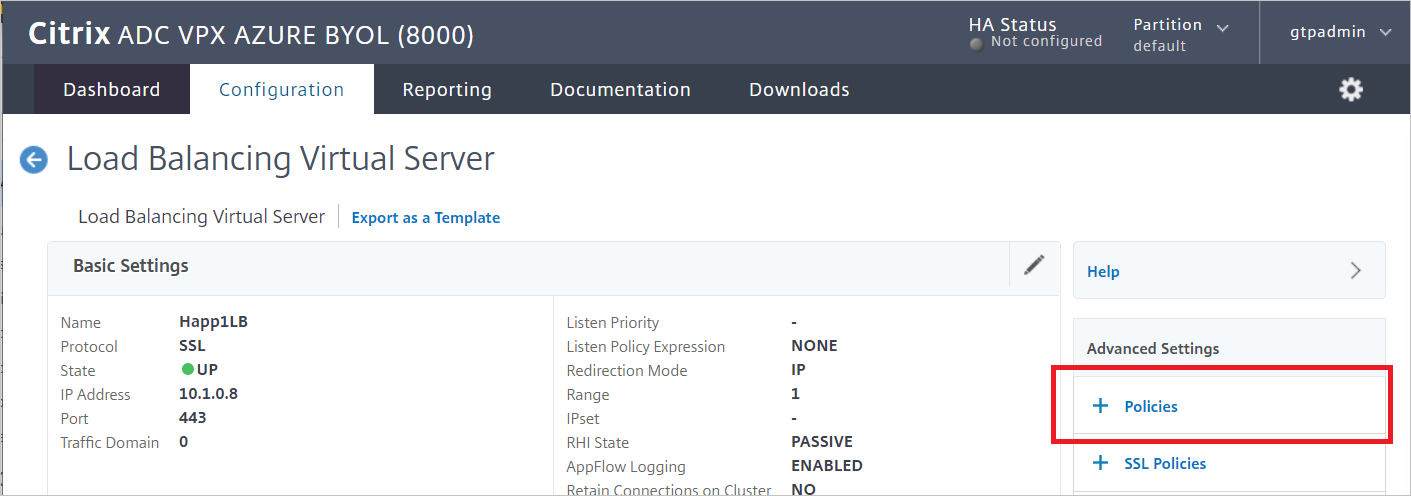

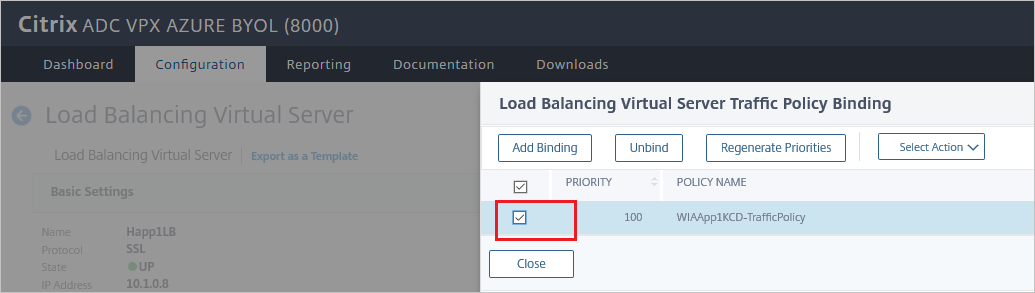

Een verkeersbeleid verbinden met een virtuele server in Citrix

Een verkeersbeleid verbinden met een virtuele server met behulp van de GUI:

Ga naar Virtuele servers voor verkeersbeheertaakverdeling>>.

Selecteer in de lijst met virtuele servers de virtuele server waaraan u het herschrijfbeleid wilt binden en selecteer vervolgens Openen.

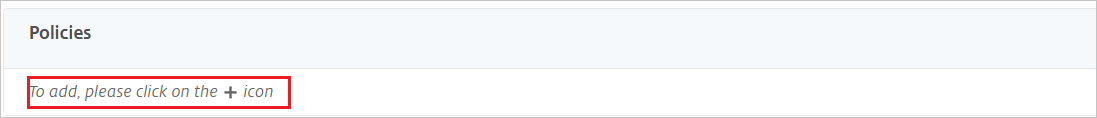

Selecteer In het deelvenster Taakverdeling virtuele server onder Geavanceerde instellingen de optie Beleid. Alle beleidsregels die zijn geconfigureerd voor uw NetScaler-exemplaar, worden weergegeven in de lijst.

Schakel het selectievakje in naast de naam van het beleid dat u aan deze virtuele server wilt koppelen.

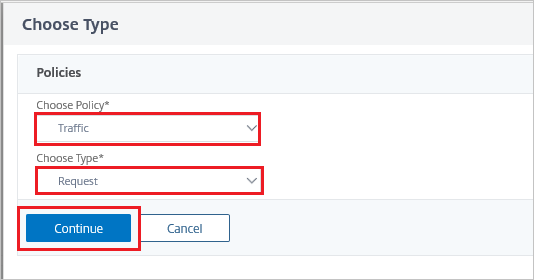

In het dialoogvenster Type kiezen:

Selecteer Verkeer voor Beleid kiezen.

Selecteer Aanvraag voor Type kiezen.

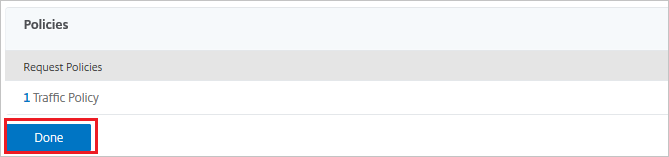

Wanneer het beleid afhankelijk is, selecteert u Gereed.

Test de binding met behulp van de WIA-website.

Testgebruiker voor Citrix ADC SAML Connector voor Microsoft Entra maken

In deze sectie wordt een gebruiker met de naam B.Simon gemaakt in Citrix ADC SAML Connector voor Microsoft Entra ID. Citrix ADC SAML Connector voor Microsoft Entra ID biedt ondersteuning voor Just-In-Time-inrichting van gebruikers. Deze functie is standaard ingeschakeld. Er is geen actie die u in deze sectie kunt uitvoeren. Als er nog geen gebruiker bestaat in Citrix ADC SAML Connector voor Microsoft Entra ID, wordt er een nieuwe gemaakt na verificatie.

Notitie

Als u handmatig een gebruiker moet maken, neemt u contact op met het klantondersteuningsteam van Citrix ADC SAML Connector voor Microsoft Entra.

Eenmalige aanmelding testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Klik op Deze toepassing testen. U wordt omgeleid naar de aanmeldings-URL van Citrix ADC SAML Connector voor Microsoft Entra, waar u de aanmeldingsstroom kunt initiëren.

Ga rechtstreeks naar de aanmeldings-URL van Citrix ADC SAML Connector voor Microsoft Entra en initieer de aanmeldingsstroom daar.

U kunt Microsoft Mijn apps gebruiken. Wanneer u in de Mijn apps op de tegel Citrix ADC SAML Connector for Microsoft Entra ID klikt, wordt u omgeleid naar de aanmeldings-URL van Citrix ADC SAML Connector voor Microsoft Entra. Zie Inleiding tot de Mijn apps voor meer informatie over de Mijn apps.

Volgende stappen

Zodra u Citrix ADC SAML Connector voor Microsoft Entra ID hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.