Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel leert u hoe u FortiGate SSL VPN integreert met Microsoft Entra ID. Wanneer u FortiGate SSL VPN integreert met Microsoft Entra ID, kunt u het volgende doen:

- Gebruik Microsoft Entra ID om te bepalen wie toegang heeft tot FortiGate SSL VPN.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij FortiGate SSL VPN.

- Beheer uw accounts op één centrale locatie: Azure Portal.

Voorwaarden

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een FortiGate SSL VPN waarvoor eenmalige aanmelding (SSO) is ingeschakeld.

Beschrijving van artikel

In dit artikel configureer en test je Microsoft Entra SSO in een testomgeving.

FortiGate SSL VPN ondersteunt SP-geïnitieerde Single Sign-On (SSO).

FortiGate SSL VPN toevoegen vanuit de galerie

Als u de integratie van FortiGate SSL VPN in Microsoft Entra ID wilt configureren, moet u FortiGate SSL VPN vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Cloudtoepassingsbeheerder.

- Blader naar Entra ID>Enterprise-apps>Nieuwe toepassing.

- Voer in de sectie Toevoegen uit de galerieFortiGate SSL VPN in het zoekvak in.

- Selecteer FortiGate SSL VPN in het resultatenvenster en voeg vervolgens de app toe. Wacht enkele seconden terwijl de app aan uw tenant wordt toegevoegd.

U kunt ook de Enterprise App-configuratieassistent gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Configureer en test Microsoft Entra SSO voor FortiGate SSL VPN

U configureert en test Microsoft Entra SSO met FortiGate SSL VPN met de testgebruiker B.Simon. Single Sign-On (SSO) werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende SAML SSO-gebruikersgroep in FortiGate SSL VPN.

Als u de Microsoft Entra SSO met FortiGate SSL VPN wilt configureren en testen, voert u deze globale stappen uit:

-

Configureer Microsoft Entra Single Sign-On om de functie voor uw gebruikers in te schakelen.

- Maak een Microsoft Entra-testgebruiker om eenmalige aanmelding van Microsoft Entra te testen.

- Ververleent toegang tot de testgebruiker om eenmalige aanmelding van Microsoft Entra in te schakelen voor die gebruiker.

-

Configureer FortiGate SSL VPN SSO aan de toepassingszijde.

- Maak een FortiGate SAML SSO-gebruikersgroep als tegenhanger voor de Microsoft Entra-weergave van de gebruiker.

- Test SSO om te controleren of de configuratie werkt.

Microsoft Entra SSO configureren

Volg deze stappen om Microsoft Entra Single Sign-On in te schakelen in de Azure-portal:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Cloudtoepassingsbeheerder.

Blader naar de integratiepagina van Entra ID>Enterprise-apps>FortiGate SSL VPN , in de sectie Beheren , selecteer eenmalige aanmelding.

Selecteer SAML op de pagina Een methode voor eenmalige aanmelding selecteren.

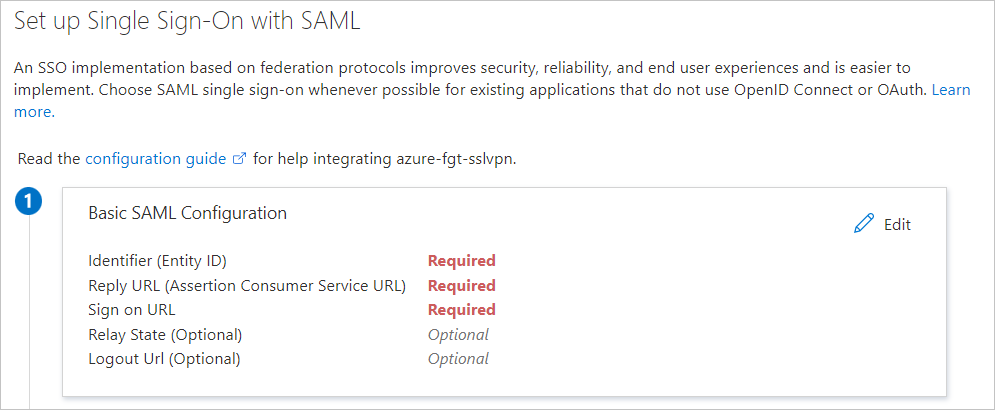

Selecteer op de pagina Single Sign-On instellen met SAML de knop Bewerken voor Standaard SAML-configuratie om de instellingen te bewerken:

Voer op de pagina Single Sign-On instellen met SAML de volgende waarden in:

een. Voer in het vak Id een URL in het patroon

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadatain.b. Voer in het vak Antwoord-URL een URL in het patroon

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/loginin.Hoofdstuk c. Voer in het vak Aanmeldings-URL een URL in het patroon

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/loginin.d. Voer in het vak Afmeldings-URL een URL in het patroon

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logoutin.Notitie

Deze waarden zijn slechts patronen. U moet de werkelijke aanmeldings-URL, id, antwoord-URL en afmeldings-URL gebruiken die is geconfigureerd op fortiGate. FortiGate-ondersteuning moet de juiste waarden voor de omgeving opgeven.

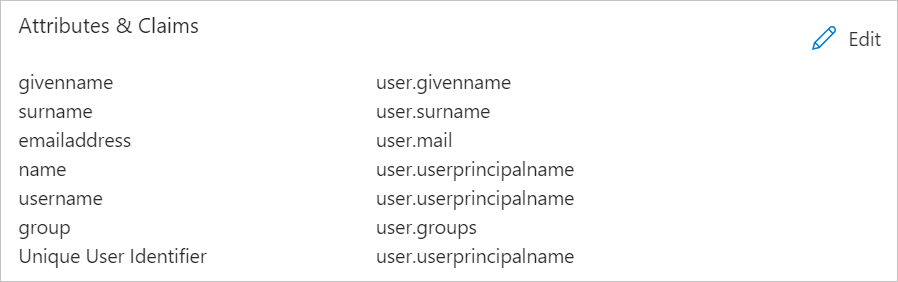

De FortiGate SSL VPN-toepassing verwacht SAML-asserties in een specifieke indeling. Hiervoor moet u aangepaste kenmerktoewijzingen toevoegen aan de configuratie. In de volgende schermopname ziet u de lijst met standaardkenmerken.

De claims die zijn vereist voor FortiGate SSL VPN, worden weergegeven in de volgende tabel. De namen van deze claims moeten overeenkomen met de namen die worden gebruikt in de sectie FortiGate-opdrachtregelconfiguratie van dit artikel. Namen zijn hoofdlettergevoelig.

Naam Bronkenmerk gebruikersnaam user.gebruikershoofdnaam groep gebruikersgroepen Volg deze stappen om meer aanspraken te maken:

een. Selecteer Bewerken naast gebruikerskenmerken en -claims.

b. Selecteer Nieuwe claim toevoegen.

Hoofdstuk c. Voer bij Naamde gebruikersnaam in.

d. Selecteer user.userprincipalname als bronkenmerk.

e. Selecteer opslaan.

Notitie

Gebruikerskenmerken en -claims staan slechts één groepsclaim toe. Als u een groepsclaim wilt toevoegen, verwijdert u de bestaande groepsclaim user.groups [SecurityGroup] die al aanwezig is in de claims om de nieuwe claim toe te voegen of de bestaande claim te bewerken voor alle groepen.

f. Selecteer Een groepsclaim toevoegen.

gram. Selecteer Alle groepen.

h. Schakel onder Geavanceerde opties het selectievakje De naam van de groepsclaim aanpassen in.

Ik. Voer bij Naamde groep in.

j. Selecteer opslaan.

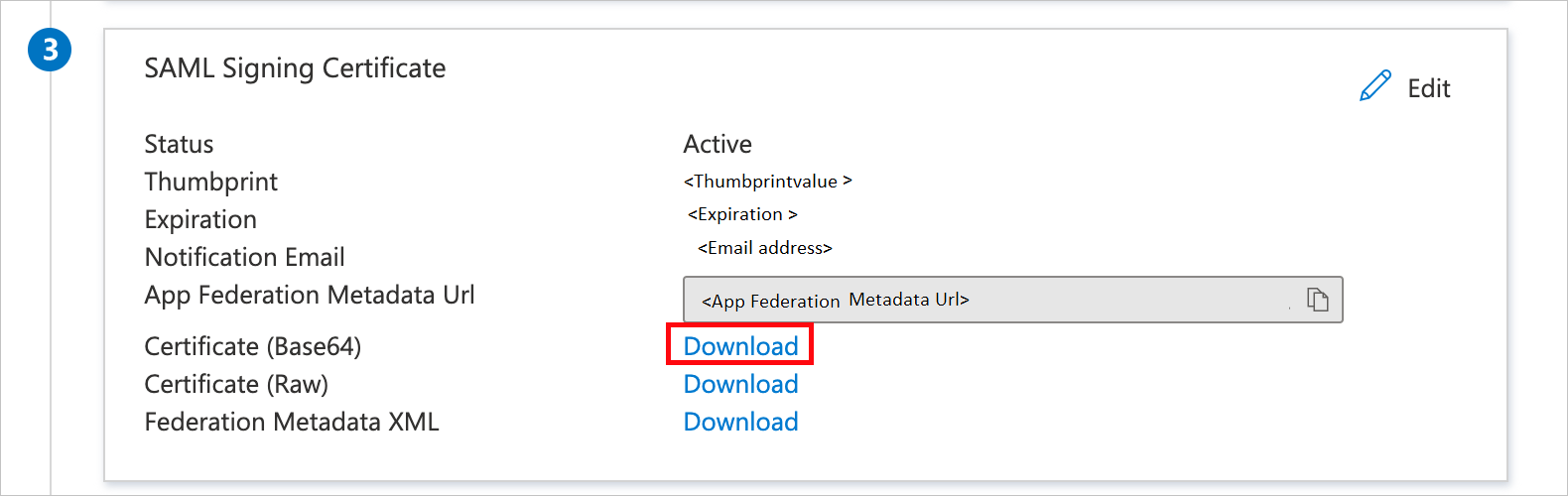

Selecteer op de pagina Single Sign-On instellen met SAML in de sectie SAML-handtekeningcertificaat de koppeling Downloaden naast Certificaat (Base64) om het certificaat te downloaden en op te slaan op uw computer:

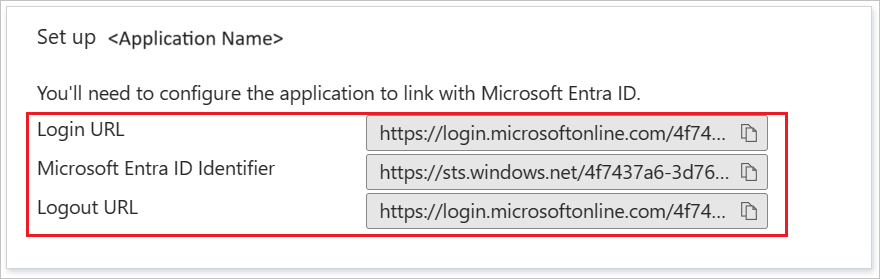

Kopieer in de sectie FortiGate SSL VPN instellen de juiste URL of URL's op basis van uw vereisten:

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruikersbeheerder.

- Blader naar Entra ID>Gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker>maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord .

- Selecteer Beoordelen en maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

Toegang verlenen aan de testgebruiker

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door die gebruiker toegang te geven tot FortiGate SSL VPN.

- Blader naar Entra ID>Enterprise-apps.

- Selecteer FortiGate SSL VPN in de lijst met toepassingen.

- Selecteer op de overzichtspagina van de app, in de sectie Beheren , Gebruikers en groepen.

- Selecteer Gebruiker toevoegenen selecteer vervolgens Gebruikers en groepen in het dialoogvenster Toewijzing toegevoegd .

- Selecteer in het dialoogvenster Gebruikers en groepenB.Simon in de lijst Gebruikers en selecteer vervolgens de knop Selecteren onder aan het scherm.

- Als u een rolwaarde verwacht in de SAML-assertie, selecteert u in het dialoogvenster Select Role de juiste rol voor de gebruiker uit de lijst. Selecteer de knop Selecteren onder aan het scherm.

- Selecteer Toewijzen in het dialoogvenster Toewijzing toevoegen.

Een beveiligingsgroep maken voor de testgebruiker

In deze sectie maakt u een beveiligingsgroep in Microsoft Entra ID voor de testgebruiker. FortiGate gebruikt deze beveiligingsgroep om de gebruikersnetwerktoegang via het VPN te verlenen.

- Navigeer in het Microsoft Entra-beheercentrum naar denieuwe groep>>.

- Voer in de eigenschappen nieuwe groep de volgende stappen uit:

- Selecteer Beveiliging in de lijst Groepstype.

- Voer FortiGateAccess in het vak Groepsnaam in.

- Voer in het vak Groepsbeschrijvinggroep in voor het verlenen van FortiGate VPN-toegang.

- Voor de instellingen Microsoft Entra-rollen aan de groep toewijzen (Preview) selecteert u Nee.

- Selecteer Toegewezen in het vak Lidmaatschapstype.

- Selecteer Onder Ledende optie Geen leden geselecteerd.

- Selecteer B.Simon in het dialoogvenster Gebruikers en groepen in de lijst Gebruikers en selecteer vervolgens de knop Selecteren onder aan het scherm.

- Selecteer Maken.

- Nadat u terug bent in de sectie Groepen in Microsoft Entra-id, zoekt u de Groep FortiGate Access en noteert u de object-id. U hebt het later nodig.

Eenmalige aanmelding (SSO) voor FortiGate SSL VPN configureren

Het Base64 SAML-certificaat uploaden naar het FortiGate-apparaat

Nadat u de SAML-configuratie van de FortiGate-app in uw tenant hebt voltooid, hebt u het MET Base64 gecodeerde SAML-certificaat gedownload. U moet dit certificaat uploaden naar het FortiGate-apparaat:

- Meld u aan bij de beheerportal van uw FortiGate-apparaat.

- Selecteer Systeem in het linkerdeelvenster.

- Onder Systeem, selecteer Certificaten.

- Selecteer Importeren>Extern certificaat.

- Blader naar het certificaat dat is gedownload uit de FortiGate-app-implementatie in de Azure-tenant, selecteer het en selecteer vervolgens OK.

Nadat het certificaat is geüpload, noteert u de naam onder Systeemcertificaten>Certificaten>Extern certificaat. De naam is standaard REMOTE_Cert_N, waarbij N een geheel getal is.

Volledige FortiGate-commandoregelconfiguratie

Hoewel u SSO vanuit de GUI kunt configureren sinds FortiOS 7.0, zijn de CLI-configuraties van toepassing op alle versies en worden daarom hier getoond.

Als u deze stappen wilt uitvoeren, hebt u de waarden nodig die u eerder hebt vastgelegd:

| FortiGate SAML CLI-instelling | Equivalente Azure-configuratie |

|---|---|

SP-entiteits-ID (entity-id) |

Id (entiteits-id) |

SP-URL voor eenmalige aanmelding (single-sign-on-url) |

Antwoord-URL (ASSERTION Consumer Service-URL) |

URL voor eenmalige afmelding van SP (single-logout-url) |

Afmeldings-URL |

IdP-entiteits-id (idp-entity-id) |

Microsoft Entra-identificator |

IdP-URL voor eenmalige aanmelding (idp-single-sign-on-url) |

Aanmeldings-URL van Azure |

IdP-URL voor eenmalige afmelding (idp-single-logout-url) |

Afmeldings-URL voor Azure |

IdP-certificaat (idp-cert) |

Base64 SAML-certificaatnaam (REMOTE_Cert_N) |

Kenmerk gebruikersnaam (user-name) |

gebruikersnaam |

Groepsnaamkenmerk (group-name) |

groep |

Notitie

De aanmeldings-URL onder Standaard SAML-configuratie wordt niet gebruikt in de FortiGate-configuraties. Deze wordt gebruikt om door SP geïnitieerde eenmalige aanmelding te activeren om de gebruiker om te leiden naar de pagina van de SSL VPN-portal.

Breng een SSH-sessie tot stand op uw FortiGate-apparaat en meld u aan met een FortiGate-beheerdersaccount.

Voer deze opdrachten uit en vervang de

<values>door de informatie die u eerder hebt verzameld:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

FortiGate configureren voor groepskoppeling

In deze sectie configureert u FortiGate om de object-id te herkennen van de beveiligingsgroep die de testgebruiker bevat. Met deze configuratie kan FortiGate toegangsbeslissingen nemen op basis van het groepslidmaatschap.

Als u deze stappen wilt uitvoeren, hebt u de object-id nodig van de FortiGateAccess-beveiligingsgroep die u eerder in dit artikel hebt gemaakt.

Breng een SSH-sessie tot stand op uw FortiGate-apparaat en meld u aan met een FortiGate-beheerdersaccount.

Voer deze opdrachten uit:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Een FortiGate VPN-portal en firewallbeleid maken

In deze sectie configureert u een FortiGate VPN-portal en firewallbeleid dat toegang verleent tot de FortiGateAccess-beveiligingsgroep die u eerder in dit artikel hebt gemaakt.

Raadpleeg SAML SSO-aanmelding configureren voor SSL VPN met Microsoft Entra ID als SAML IdP voor instructies.

SSO testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Selecteer in stap 5) van de configuratie voor eenmalige aanmelding van Azure *Test eenmalige aanmelding met uw app de knop Testen . Met deze optie wordt u doorgestuurd naar de aanmeldings-URL van FortiGate VPN, waar u het inlogproces kunt starten.

Ga rechtstreeks naar de aanmeldings-URL van FortiGate VPN en initieer de aanmeldingsstroom daar.

U kunt Microsoft Mijn apps gebruiken. Wanneer u de tegel FortiGate VPN in Mijn apps selecteert, wordt deze optie omgeleid naar de aanmeldings-URL van FortiGate VPN. Zie Inleiding tot mijn apps voor meer informatie over mijn apps.

Verwante inhoud

Zodra u FortiGate VPN hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.