Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel leert u hoe u JIRA SAML SSO by Microsoft integreert met Microsoft Entra ID. Wanneer u JIRA SAML SSO by Microsoft integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot JIRA SAML SSO by Microsoft.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij JIRA SAML SSO by Microsoft.

- Beheer uw accounts op één centrale locatie.

Beschrijving

Gebruik uw Microsoft Entra-account met Atlassian JIRA-server om eenmalige aanmelding in te schakelen. Op deze manier kunnen alle gebruikers van uw organisatie de Microsoft Entra-referenties gebruiken om u aan te melden bij de JIRA-toepassing. Deze invoegtoepassing gebruikt SAML 2.0 voor federatie.

Vereisten

In het scenario dat in dit artikel wordt beschreven, wordt ervan uitgegaan dat u al beschikt over de volgende vereisten:

- Een Microsoft Entra-gebruikersaccount met een actief abonnement. Als u dat nog niet hebt, kunt u gratis een account maken.

- Een van de volgende rollen:

- JIRA Core en Software 7.0 tot 10.5.1 of JIRA Service Desk 3.0 tot 5.12.22 moeten worden geïnstalleerd en geconfigureerd op windows 64-bits versie.

- JIRA-server is HTTPS ingeschakeld.

- In de volgende sectie kunt u zien wat de ondersteunde versies zijn van de JIRA-invoegtoepassing.

- De JIRA-server is bereikbaar op internet, met name op de aanmeldingspagina van Microsoft Entra voor verificatie en moet het token kunnen ontvangen van Microsoft Entra-id.

- Beheerdersgegevens zijn ingesteld in JIRA.

- WebSudo is uitgeschakeld in JIRA.

- Een testgebruiker is aangemaakt in de JIRA-server toepassing.

Notitie

Als u de stappen in dit artikel wilt testen, raden we u niet aan een productieomgeving van JIRA te gebruiken. Test de integratie eerst in een ontwikkel- of faseringsomgeving van de toepassing en gebruik dan pas de productieomgeving.

U hebt het volgende nodig om aan de slag te gaan:

- gebruik uw productieomgeving niet, tenzij dit nodig is.

- Een abonnement op JIRA SAML SSO van Microsoft met ingeschakelde eenmalige aanmelding (SSO).

Notitie

Deze integratie is ook beschikbaar voor gebruik vanuit de Microsoft Entra US Government Cloud-omgeving. U vindt deze toepassing in de Microsoft Entra US Government Cloud Application Gallery en configureert deze op dezelfde manier als vanuit de openbare cloud.

Ondersteunde versies van JIRA

- JIRA Core en Software: 7.0 tot 10.5.1.

- JIRA Service Desk 3.0 tot 5.12.22.

- JIRA ondersteunt ook 5.2. Selecteer eenmalige aanmelding van Microsoft Entra voor JIRA 5.2voor meer informatie.

Notitie

Houd er rekening mee dat onze JIRA-invoegtoepassing ook werkt op Ubuntu versie 16.04 en Linux.

SSO-invoegtoepassingen van Microsoft

Eenmalige aanmelding van Microsoft Entra ID voor JIRA-datacentertoepassing

Microsoft Entra ID-eenmalige aanmelding voor de JIRA-toepassing aan de serverzijde

Beschrijving van scenario

In dit artikel configureert en test u Microsoft Entra SSO in een testomgeving.

- JIRA SAML SSO by Microsoft ondersteunt SP-geïnitieerde eenmalige aanmelding.

JIRA SAML SSO van Microsoft toevoegen vanuit de galerij

Als u de integratie van JIRA SAML SSO by Microsoft in Microsoft Entra ID wilt configureren, moet u JIRA SAML SSO by Microsoft vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Cloudtoepassingsbeheerder.

- Blader naar Entra ID>Enterprise-apps>Nieuwe toepassing.

- Typ in de sectie Toevoegen uit de galerieJIRA SAML SSO by Microsoft in het zoekvak.

- Selecteer JIRA SAML SSO by Microsoft vanuit het resultatenpaneel en voeg vervolgens de app toe. Wacht een paar seconden terwijl de app aan de tenant wordt toegevoegd.

U kunt ook de Enterprise App Configuration Wizard gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Configureer en test Microsoft Entra SSO voor JIRA SAML SSO by Microsoft.

Configureer en test Microsoft Entra SSO met JIRA SAML SSO door Microsoft met behulp van een testgebruiker met de naam B.Simon. Single Sign-On (SSO) werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de gerelateerde gebruiker in JIRA SAML SSO by Microsoft.

Voer de volgende stappen uit om Microsoft Entra SSO met JIRA SAML SSO door Microsoft te configureren en te testen:

-

Configureer Microsoft Entra SSO - zodat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken : eenmalige aanmelding van Microsoft Entra testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe : om B.Simon in staat te stellen gebruik te maken van eenmalige aanmelding van Microsoft Entra.

-

Configureer JIRA SAML SSO met Microsoft SSO - om de instellingen voor eenmalige aanmelding aan de applicatiekant te configureren.

- Maak een JIRA SAML SSO door Microsoft testgebruiker - om een tegenhanger van B.Simon in JIRA SAML SSO door Microsoft te hebben die gekoppeld is aan de Microsoft Entra-representatie van de gebruiker.

- Eenmalige aanmelding testen: om te controleren of de configuratie werkt.

Microsoft Entra SSO configureren

Volg deze stappen om Single Sign-On van Microsoft Entra in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Cloudtoepassingsbeheerder.

Blader naar Entra ID>Enterprise-apps>JIRA SAML SSO by Microsoft>Single Sign-On.

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

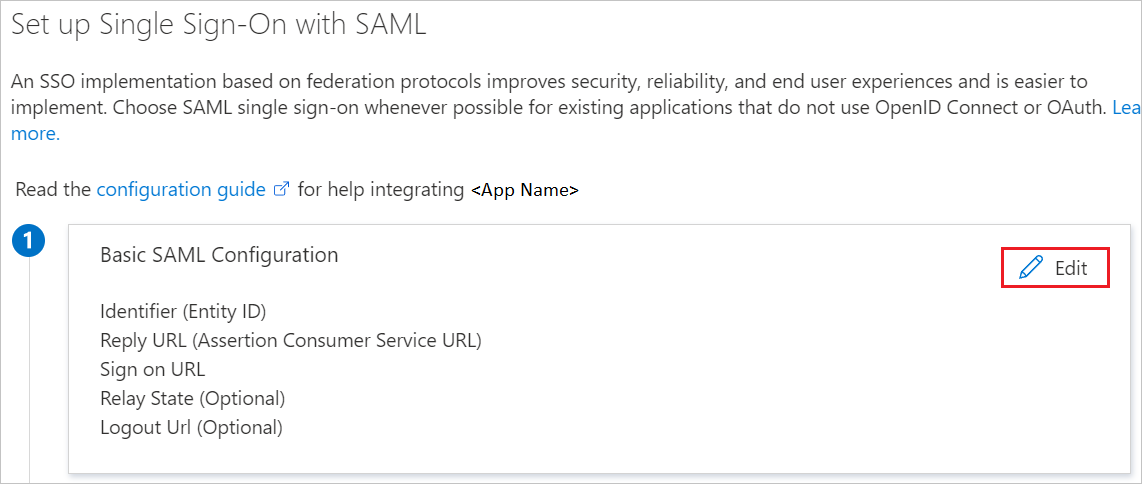

Selecteer op de pagina Eenmalige aanmelding instellen met SAML het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard SAML-configuratie voert u de volgende stappen uit:

een. In het tekstvak Id typt u een URL met het volgende patroon:

https://<domain:port>/b. In het tekstvak Antwoord-URL typt u een URL met de volgende notatie:

https://<domain:port>/plugins/servlet/saml/autheen. In het tekstvak Aanmeldings-URL typt u een URL met het volgende patroon:

https://<domain:port>/plugins/servlet/saml/authNotitie

Deze waarden zijn niet echt. Werk deze waarden bij met de werkelijke id, antwoord-URL en aanmeldings-URL. 'Port' is optioneel als het een benoemde URL betreft. Deze waarden worden ontvangen tijdens de configuratie van de Jira-invoegtoepassing, zoals verderop in het artikel wordt uitgelegd.

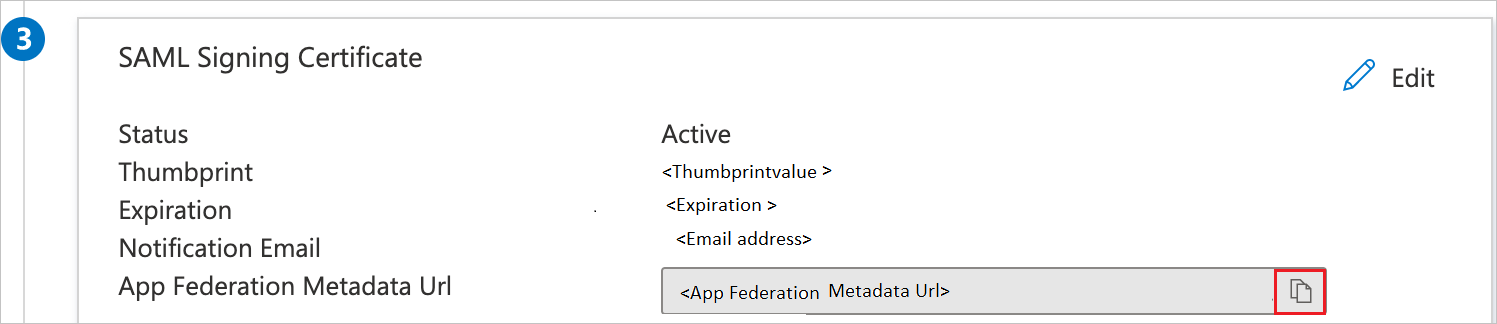

Selecteer op de pagina Eenmalige aanmelding instellen met SAML in de sectie SAML-handtekeningcertificaat de knop Kopiëren om de URL voor federatieve metagegevens van de app te kopiëren en op uw computer op te slaan.

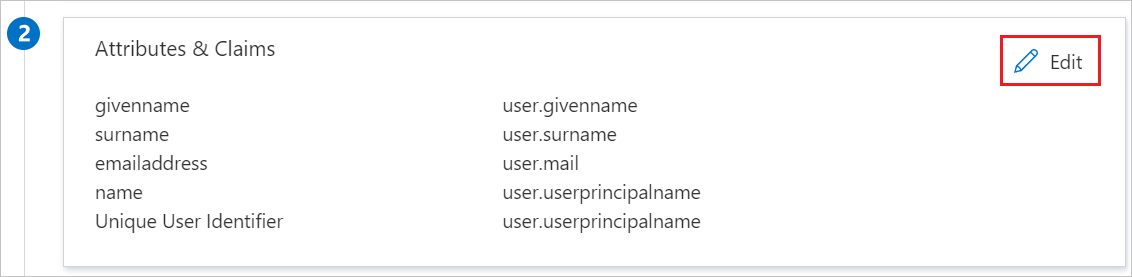

Het kenmerk Naam-id in Microsoft Entra-id kan worden toegewezen aan elk gewenst gebruikerskenmerk door de sectie Kenmerken en claims te bewerken.

een. Nadat u Bewerken hebt geselecteerd, kan elk gewenst gebruikerskenmerk worden toegewezen door unieke gebruikers-id (naam-id) te selecteren.

b. In het volgende scherm kan de gewenste kenmerknaam, zoals user.userprincipalname, worden geselecteerd als optie in het vervolgkeuzemenu Bronkenmerk.

Hoofdstuk c. De selectie kan vervolgens worden opgeslagen door bovenaan de knop Opslaan te selecteren.

d. De attribuutbron user.userprincipalname in Microsoft Entra ID wordt nu toegewezen aan de attribuutnaam Name ID in Microsoft Entra, die door de SSO-plug-in wordt vergeleken met het attribuut gebruikersnaam in Atlassian.

Notitie

De SSO-service die door Microsoft Azure wordt geleverd, ondersteunt SAML-verificatie waarmee gebruikersidentificatie kan worden uitgevoerd met behulp van verschillende attributen, zoals gegeven naam (voornaam), familienaam (achternaam), e-mailadres (e-mailadres) en gebruikersnaam (user principal name). Het is raadzaam om e-mail niet te gebruiken als verificatiekenmerk omdat e-mailadressen niet altijd worden geverifieerd door Microsoft Entra-id. De invoegtoepassing vergelijkt de waarden van het kenmerk Atlassian-gebruikersnaam met het kenmerk NameID in Microsoft Entra ID om de geldige gebruikersverificatie te bepalen.

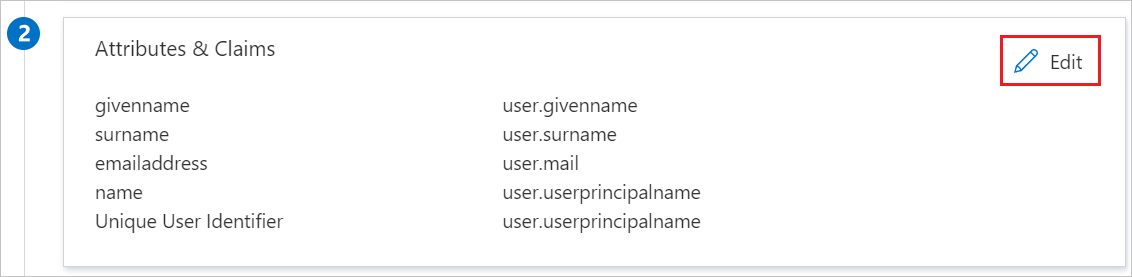

Als uw Azure-tenant gastgebruikers heeft, volgt u de onderstaande configuratiestappen:

een. Selecteer potloodpictogram om naar de sectie Kenmerken & Claims te gaan.

b. Selecteer NameID- in de sectie Kenmerken & Claims.

Hoofdstuk c. Stel de claimvoorwaarden in op basis van het gebruikerstype.

Notitie

Geef de NameID-waarde op voor

user.userprincipalnameleden enuser.mailvoor externe gasten.d. Sla de wijzigingen op en controleer de SSO voor externe gastgebruikers.

Microsoft Entra-testgebruiker maken en toewijzen

Volg de richtlijnen in de snelstartgids gebruikersaccount maken en toewijzen om een testgebruikersaccount met de naam B.Simon aan te maken.

JIRA SAML SSO configureren via Microsoft SSO

Meld u in een ander browservenster als beheerder aan bij uw JIRA-instantie.

Beweeg de muisaanwijzer over het tandwiel en selecteer de Invoegtoepassingen.

Download de invoegtoepassing uit het Microsoft Downloadcentrum. Upload de invoegtoepassing van Microsoft handmatig via het menu Upload add-on. Het downloaden van invoegtoepassingen valt onder de Microsoft-serviceovereenkomst.

Voer de volgende stappen uit voor het omgekeerde proxyscenario of load balancer-scenario van JIRA:

Notitie

U moet de server eerst configureren met de onderstaande instructies en vervolgens de invoegtoepassing installeren.

een. Voeg het onderstaande kenmerk toe in de connector-poort in het bestand server.xml van de JIRA-servertoepassing.

scheme="https" proxyName="<subdomain.domain.com>" proxyPort="<proxy_port>" secure="true"

b. Wijzig Base URL in System Settings overeenkomstig de proxy/load balancer.

Zodra de invoegtoepassing is geïnstalleerd, wordt deze weergegeven bij User Installed in de sectie Manage add-ons. Selecteer Configureren om de nieuwe invoegtoepassing te configureren.

Voer de volgende stappen uit op de configuratiepagina:

Aanbeveling

Zorg ervoor dat er maar één certificaat is toegewezen aan de app, zodat er geen fout optreedt bij het omzetten van de metagegevens. Als er meerdere certificaten zijn, krijgt de beheerder een foutmelding bij het omzetten van de metagegevens.

een. Plak in het tekstvak Metagegevens-URL de waarde App-URL voor federatieve metagegevens die u hebt gekopieerd en selecteer de knop Oplossen. De URL met de IdP-metagegevens wordt gelezen en de overeenkomende velden worden ingevuld.

b. Kopieer de waarden voor Identifier, Reply URL, Sign on URL en plak deze respectievelijk in de tekstvakken Identifier, Reply URL en Sign on URL in de sectie JIRA SAML SSO door Microsoft domein- en URL's op de Azure-portal.

Hoofdstuk c. Typ bij Login Button Name de naam van de knop die gebruikers van uw organisatie moeten zien op het aanmeldingsscherm.

d. Typ bij Beschrijving knop voor Aanmelden de beschrijving van de knop die gebruikers van uw organisatie moeten zien op het aanmeldingsscherm.

e. Selecteer in Standaardgroep de standaardgroep van uw organisatie om toe te wijzen aan nieuwe gebruikers. Standaardgroepen faciliteren georganiseerde toegangsrechten voor nieuwe gebruikersaccounts.

f. Selecteer bij SAML User ID Locations de optie User ID is in het NameIdentifier-element van de Subject-verklaring of User ID is in een Attribute-element. Deze id moet de gebruikers-id van JIRA zijn. Als de gebruikers-id niet overeenkomt, staat het systeem niet toe dat gebruikers zich aanmelden.

Notitie

De standaardlocatie van de SAML-gebruikers-id is Name Identifier. U kunt dit wijzigen in een kenmerkoptie en de juiste kenmerknaam invoeren.

gram. Als u "Gebruikers-id bevindt zich in een kenmerkelement" selecteert, typt u bij "Kenmerknaam" de naam van het kenmerk waarin de gebruikers-id wordt verwacht.

h. In de functie Automatisch gebruiker maken (JIT User Provisioning): Het automatiseert het aanmaken van gebruikersaccounts in geautoriseerde webtoepassingen, zonder dat handmatige voorziening nodig is. Dit vermindert de administratieve werkbelasting en verhoogt de productiviteit. Omdat JIT afhankelijk is van het aanmeldingsantwoord van Azure AD, voert u de waarden voor het SAML-antwoordkenmerk in, waaronder het e-mailadres, de achternaam en de voornaam van de gebruiker.

Ik. Als u het federatieve domein (zoals ADFS, enzovoort) gebruikt met Microsoft Entra-id, selecteert u de optie Home Realm Discovery inschakelen en configureert u de domeinnaam.

j. Typ bij Domain Name de domeinnaam als het aanmelding op basis van ADFS betreft.

ok. Selecteer Eenmalige aanmelding inschakelen als u zich wilt afmelden bij Microsoft Entra ID wanneer een gebruiker zich afmeldt bij JIRA.

l. Schakel Forceer Azure-aanmelding in als u zich alleen wilt aanmelden met behulp van Microsoft Entra ID-referenties.

Notitie

Om het standaardaanmeldingsformulier voor beheerders op de aanmeldingspagina in te schakelen wanneer de optie om Azure-aanmelding af te dwingen is ingeschakeld, voegt u de queryparameter toe aan de browser-URL.

https://<domain:port>/login.jsp?force_azure_login=falsem. Selecteer Gebruik van toepassingsproxy inschakelen als u uw on-premises Atlassian-toepassing hebt geconfigureerd in een toepassingsproxy-opstelling.

- Voor het instellen van de app-proxy, volg de stappen in de Microsoft Entra-toepassingsproxy documentatie.

n. Selecteer Opslaan om de instellingen op te slaan.

Notitie

Raadpleeg de beheerdershandleiding voor MS JIRA SSO Connector voor meer informatie over de installatie en probleemoplossing. Er is ook een veelgestelde vragen voor uw hulp.

Een JIRA SAML SSO-testgebruiker door Microsoft aanmaken

Als u wilt dat Microsoft Entra-gebruikers zich kunnen aanmelden bij de on-premises JIRA-server, moeten ze worden ingericht in JIRA SAML SSO by Microsoft. In het geval van JIRA SAML SSO by Microsoft is dat een handmatige taak.

Als u een gebruikersaccount wilt inrichten, voert u de volgende stappen uit:

Meld u als beheerder aan bij de on-premises server van JIRA.

Ga met de muis over het tandwiel en selecteer de Gebruikersbeheer.

U wordt omgeleid naar de pagina Beheerderstoegang om wachtwoord in te voeren en knop bevestigen te selecteren.

Selecteer onder het tabblad Gebruikersbeheer sectie gebruikeraanmaken.

Op de pagina Nieuwe gebruiker maken voert u de volgende stappen uit:

een. Typ in het tekstvak Email address het e-mailadres van de gebruiker, bijvoorbeeld B.simon@contoso.com.

b. In het tekstvak Volledige naam typt u de volledige naam van de gebruiker, bijvoorbeeld B.Simon.

Hoofdstuk c. In het tekstvak Gebruikersnaam typt u het e-mailadres van de gebruiker, bijvoorbeeld B.simon@contoso.com.

d. In het tekstvak Wachtwoord typt u het wachtwoord van de gebruiker.

e. Selecteer Maak gebruiker.

SSO testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Selecteer Test deze toepassing. Met deze optie wordt u omgeleid naar de inlog-URL van JIRA SAML SSO via Microsoft, waar u de aanmeldingsstroom kunt initiëren.

Ga rechtstreeks naar de aanmeldings-URL van JIRA SAML SSO by Microsoft en initieer hier de aanmeldingsstroom.

U kunt Microsoft Mijn apps gebruiken. Wanneer u de tegel JIRA SAML SSO by Microsoft selecteert in Mijn apps, wordt deze optie omgeleid naar de aanmeldings-URL van JIRA SAML SSO by Microsoft. Zie Introduction to My Apps (Inleiding tot Mijn apps) voor meer informatie over Mijn apps.

Verwante inhoud

Zodra u JIRA SAML SSO by Microsoft hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.