Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel leert u hoe u Kronos Workforce Dimensions integreert met Microsoft Entra ID. Wanneer u Kronos Workforce Dimensions integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot Kronos Workforce Dimensions.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij Kronos Workforce Dimensions.

- Beheer uw accounts op één centrale locatie.

Vereisten

In het scenario dat in dit artikel wordt beschreven, wordt ervan uitgegaan dat u al beschikt over de volgende vereisten:

- Een Microsoft Entra-gebruikersaccount met een actief abonnement. Als u er nog geen hebt, kunt u Gratis een account maken.

- Een van de volgende rollen:

- Abonnement op Kronos Workforce Dimensions met ingeschakelde single sign-on (SSO).

Notitie

Deze integratie is ook beschikbaar voor gebruik vanuit de Microsoft Entra US Government Cloud-omgeving. U vindt deze toepassing in de Microsoft Entra US Government Cloud Application Gallery en configureert deze op dezelfde manier als vanuit de openbare cloud.

Beschrijving van scenario

In dit artikel configureert en test u Microsoft Entra Single Sign-On (SSO) in een testomgeving.

- Kronos Workforce Dimensions ondersteunt SP-geïnitieerd SSO.

Kronos Workforce Dimensions toevoegen vanuit de galerij

Als u de integratie van Kronos Workforce Dimensions in Microsoft Entra ID wilt configureren, moet u Kronos Workforce Dimensions vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als u ten minste een cloudtoepassingsbeheerder bent.

- Blader naar Entra ID>Enterprise-apps>Nieuwe toepassing.

- Typ Kronos Workforce Dimensions in het zoekvak in de sectie Toevoegen vanuit de galerie.

- Selecteer Kronos Workforce Dimensions in het resultatenvenster en voeg de app vervolgens toe. Wacht enkele seconden tot de app aan uw tenant is toegevoegd.

U kunt ook de Enterprise App Configuration-wizard gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Microsoft Entra Single Sign-On (SSO) voor Kronos Workforce Dimensions configureren en testen

Configureer en test Microsoft Entra Single Sign-On (SSO) met Kronos Workforce Dimensions met een testgebruiker genaamd B.Simon. Voor SSO om te werken, moet u een koppelingsrelatie maken tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Kronos Workforce Dimensions.

Voer de volgende stappen uit om Single Sign-On (SSO) van Microsoft Entra met Kronos Workforce Dimensions te configureren en te testen:

-

Configureer SSO van Microsoft Entra zodat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken : als u eenmalige aanmelding van Microsoft Entra wilt testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe : om B.Simon in staat te stellen gebruik te maken van eenmalige aanmelding van Microsoft Entra.

-

Eenmalige aanmelding configureren in Kronos Workforce Dimensions : als u de instellingen voor eenmalige aanmelding aan de toepassingszijde wilt configureren.

- Testgebruiker voor Kronos Workforce Dimensions maken : als u een tegenhanger van B.Simon in Kronos Workforce Dimensions wilt hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

- Eenmalige aanmelding testen: om te controleren of de configuratie werkt.

Microsoft Entra SSO configureren

Volg deze stappen om Microsoft Entra SSO in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als u ten minste een cloudtoepassingsbeheerder bent.

Blader naar Entra ID>Enterprise-apps>Kronos Workforce Dimensions>Eenmalige aanmelding.

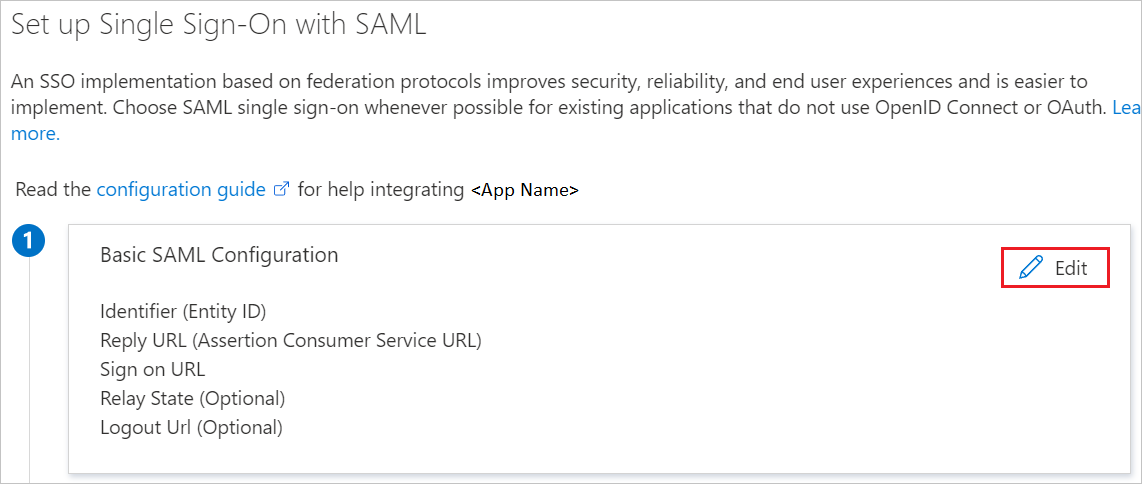

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

Selecteer op de pagina Eenmalige aanmelding instellen met SAML het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard SAML-configuratie voert u de volgende stappen uit:

een. In het tekstvak Id (Entiteits-id) typt u een URL met de volgende notatie:

https://<SUBDOMAIN>.<ENVIRONMENT>.mykronos.com/authn/<TENANT_ID/hsp/<TENANT_NUMBER>b. In het tekstvak Aanmeldings-URL typt u een URL met een van de volgende patronen:

Aanmeldings-URL https://<CUSTOMER>-<ENVIRONMENT>-sso.<ENVIRONMENT>.mykronos.com/https://<CUSTOMER>-sso.<ENVIRONMENT>.mykronos.com/Notitie

Deze waarden zijn niet echt. Werk deze waarden bij met de werkelijke id en aanmeldings-URL. Neem contact op met het klantondersteuningsteam van Kronos Workforce Dimensions om deze waarden op te vragen. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

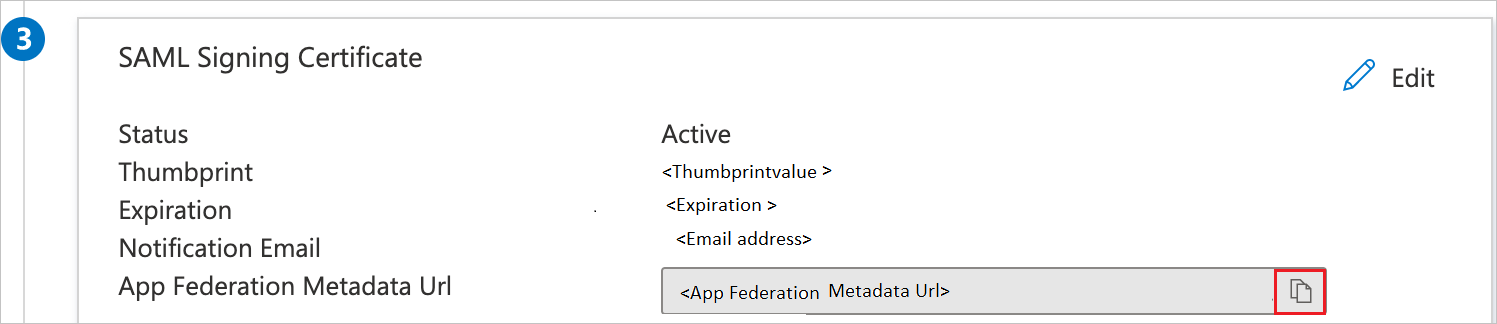

Selecteer op de pagina Eenmalige aanmelding instellen met SAML in de sectie SAML-handtekeningcertificaat de knop Kopiëren om de URL voor federatieve metagegevens van de app te kopiëren en op uw computer op te slaan.

Microsoft Entra-testgebruiker maken en toewijzen

Volg de richtlijnen in de snelstartgids gebruikersaccount maken en toewijzen om een testgebruikersaccount met de naam B.Simon aan te maken.

SSO voor Kronos Workforce Dimensions configureren

Als u eenmalige aanmelding aan de zijde van Kronos Workforce Dimensions wilt configureren, moet u de APP-URL voor federatieve metagegevens naar het ondersteuningsteam van Kronos Workforce Dimensions verzenden. Ze stellen deze instelling in om de SAML SSO-verbinding aan beide zijden correct in te stellen.

Testgebruiker voor Kronos Workforce Dimensions maken

In deze sectie maakt u een gebruiker met de naam Britta Simon in Kronos Workforce Dimensions. Werk samen met het ondersteuningsteam van Kronos Workforce Dimensions om de gebruikers toe te voegen aan het Kronos Workforce Dimensions-platform. Er moeten gebruikers worden gemaakt en geactiveerd voordat u eenmalige aanmelding kunt gebruiken.

Notitie

De oorspronkelijke Microsoft-documentatie adviseert contact op te maken met UKG Support via e-mail om uw Microsoft Entra-gebruikers te maken. Hoewel deze optie beschikbaar is, kunt u de volgende selfserviceopties overwegen.

Handmatig proces

Er zijn twee manieren om uw Microsoft Entra-gebruikers handmatig te maken in WFD. U kunt een bestaande gebruiker selecteren, deze dupliceren en vervolgens de benodigde velden bijwerken om die gebruiker uniek te maken. Dit proces kan tijdrovend zijn en vereist kennis van de WFD-gebruikersinterface. Het alternatief is om de gebruiker te maken via de WFD-API, wat veel sneller is. Voor deze optie is kennis vereist van het gebruik van API-hulpprogramma's zoals Postman om de aanvraag naar de API te verzenden. De volgende instructies helpen bij het importeren van een vooraf samengesteld voorbeeld in het Postman-API-hulpprogramma.

Installatie

Open het hulpprogramma Postman en importeer de volgende bestanden:

een. Personeelsdimensies - User.postman_collection.json maken

b. Microsoft Entra ID voor WFD Omgevingsvariabelen.json

Selecteer in het linkerdeelvenster de knop Omgevingen .

Selecteer AAD_to_WFD_Env_Variables en voeg de waarden van UKG Support toe die betrekking hebben op uw WFD-exemplaar.

Notitie

access_token en refresh_token leeg moeten zijn, omdat deze automatisch worden ingevuld als gevolg van de HTTP-aanvraag toegangstoken verkrijgen.

Open de Creëer Microsoft Entra-gebruiker in WFD HTTP-aanvraag en werk gemarkeerde eigenschappen bij binnen de JSON-payload:

{ "personInformation": { "accessAssignment": { "accessProfileName": "accessProfileName", "notificationProfileName": "All" }, "emailAddresses": [ { "address": "address” "contactTypeName": "Work" } ], "employmentStatusList": [ { "effectiveDate": "2019-08-15", "employmentStatusName": "Active", "expirationDate": "3000-01-01" } ], "person": { "personNumber": "personNumber", "firstName": "firstName", "lastName": "lastName", "fullName": "fullName", "hireDate": "2019-08-15", "shortName": "shortName" }, "personAuthenticationTypes": [ { "activeFlag": true, "authenticationTypeName": "Federated" } ], "personLicenseTypes": [ { "activeFlag": true, "licenseTypeName": "Employee" }, { "activeFlag": true, "licenseTypeName": "Absence" }, { "activeFlag": true, "licenseTypeName": "Hourly Timekeeping" }, { "activeFlag": true, "licenseTypeName": "Scheduling" } ], "userAccountStatusList": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "userAccountStatusName": "Active" } ] }, "jobAssignment": { "baseWageRates": [ { "effectiveDate": "2019-01-01", "expirationDate": "3000-01-01", "hourlyRate": 20.15 } ], "jobAssignmentDetails": { "payRuleName": "payRuleName", "timeZoneName": "timeZoneName" }, "primaryLaborAccounts": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "organizationPath": "organizationPath" } ] }, "user": { "userAccount": { "logonProfileName": "Default", "userName": "userName" } } }Notitie

De personInformation.emailAddress.address en de user.userAccount.userName moeten beide overeenkomen met de beoogde Microsoft Entra-gebruiker die u probeert te maken in WFD.

Selecteer in de rechterbovenhoek de vervolgkeuzelijst Omgevingen en selecteer AAD_to_WFD_Env_Variables.

Zodra de JSON-nettolading is bijgewerkt en de juiste omgevingsvariabelen zijn geselecteerd, selecteert u de HTTP-aanvraag voor het toegangstoken verkrijgen en selecteert u de knop Verzenden . Dit maakt gebruik van de bijgewerkte omgevingsvariabelen om te authenticeren bij uw WFD-exemplaar en slaat vervolgens uw toegangstoken in de omgevingsvariabelen op, zodat het kan worden gebruikt bij het aanroepen van de gebruikersmethode.

Als de verificatieaanroep is geslaagd, ziet u een 200-antwoord met een toegangstoken dat is geretourneerd. Dit toegangstoken wordt nu ook weergegeven in de kolom CURRENT VALUE in de omgevingsvariabelen voor de vermelding access_token .

Notitie

Als er geen access_token wordt ontvangen, controleert u of alle variabelen in de omgevingsvariabelen juist zijn. Inloggegevens moeten een supergebruikersaccount zijn.

Zodra een access_token is verkregen, selecteert u de AAD_to_WFD_Env_Variables HTTP-aanvraag en selecteert u de knop Verzenden . Als de aanvraag is geslaagd, ontvangt u een HTTP-status van 200.

Meld u aan bij WFD met het supergebruikersaccount en controleer of de nieuwe Microsoft Entra-gebruiker is gemaakt in het WFD-exemplaar.

Geautomatiseerd proces

Het geautomatiseerde proces bestaat uit een plat bestand in CSV-indeling waarmee de gebruiker de gemarkeerde waarden in de nettolading vooraf kan bekijken uit het bovenstaande handmatige API-proces. Het platte bestand wordt verwerkt door het bijbehorende PowerShell-script waarmee de nieuwe WFD-gebruikers in bulk worden aangemaakt. Het script verwerkt nieuwe gebruikerscreaties in batches van 70 (standaard) die kan worden geconfigureerd voor optimale prestaties. De volgende instructies doorlopen de installatie en uitvoering van het script.

Sla de bestanden AAD_To_WFD.csv en AAD_To_WFD.ps1 lokaal op uw computer op.

Open het AAD_To_WFD.csv bestand en vul de kolommen in.

personInformation.accessAssignment.accessProfileName: Specifieke naam van het toegangsprofiel van het WFD-exemplaar.

personInformation.emailAddresses.address: moet overeenkomen met de user principle name in Microsoft Entra ID.

personInformation.personNumber: Moet uniek zijn in het WFD-exemplaar.

personInformation.firstName: voornaam van gebruiker.

personInformation.lastName: achternaam van gebruiker.

jobAssignment.jobAssignmentDetails.payRuleName: Specifieke pay-regelnaam van WFD.

jobAssignment.jobAssignmentDetails.timeZoneName: De tijdzone-indeling moet overeenkomen met de WFD-instantie, namelijk

(GMT -08:00) Pacific Time.jobAssignment.primaryLaborAccounts.organizationPath: Organisatiepad van een specifieke bedrijfsstructuur in het WFD-exemplaar.

Sla het bestand .csv op.

Right-Select het AAD_To_WFD.ps1 script en selecteer Bewerken om het te wijzigen.

Controleer of het pad dat is opgegeven in regel 15, de juiste naam/het juiste pad naar het AAD_To_WFD.csv-bestand is.

Werk de volgende regels bij met de waarden van UKG Support die betrekking hebben op uw WFD-exemplaar.

Regel 33: vanity-URL

Regel 43: appKey

Regel 48: client_id

Regel 49: client_secret

Sla het script op en voer het uit.

Geef de inloggegevens van WFD Super User op wanneer u hierom wordt gevraagd.

Zodra het script is voltooid, wordt een lijst geretourneerd van alle gebruikers die niet zijn aangemaakt.

Notitie

Zorg ervoor dat u de waarden in het AAD_To_WFD.csv-bestand controleert wanneer het wordt geretourneerd als resultaat van typefouten of niet-overeenkomende velden in de WFD-instantie. De fout kan ook worden geretourneerd door de WFD API-instantie als alle gebruikers in de batch al aanwezig zijn in de instantie.

SSO testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Selecteer Deze toepassing testen. Met deze optie wordt u omgeleid naar de aanmeldings-URL van Kronos Workforce Dimensions, waar u de aanmeldingsstroom kunt initiëren.

Ga naar de aanmeldings-URL van Kronos Workforce Dimensions en initieer daar de aanmeldingsstroom.

U kunt Microsoft Mijn apps gebruiken. Wanneer u de tegel Kronos Workforce Dimensions selecteert in Mijn apps, wordt deze optie omgeleid naar de aanmeldings-URL van Kronos Workforce Dimensions. Zie Introduction to My Apps (Inleiding tot Mijn apps) voor meer informatie over Mijn apps.

Verwante inhoud

Zodra u Kronos Workforce Dimensions hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.