Zelfstudie: Eenmalige aanmelding van Microsoft Entra integreren met ServiceNow

In deze zelfstudie leert u hoe u ServiceNow integreert met Microsoft Entra ID. Wanneer u ServiceNow integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot ServiceNow.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij ServiceNow.

- Uw accounts op één centrale locatie beheren: de Azure-portal.

Vereisten

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement op ServiceNow waarvoor eenmalige aanmelding (SSO) is ingeschakeld.

- Voor ServiceNow ondersteunt een instantie of tenant van ServiceNow de versies Van Calgary, Kingston, Londen, Madrid, New York, Orlando, Parijs en San Diego of later.

- Voor ServiceNow Express: een instantie van ServiceNow Express, versie Helsinki of later.

- Voor de ServiceNow-tenant moet de invoegtoepassing Multiple-Provider single sign-on (SSO) zijn ingeschakeld.

- Schakel voor automatische configuratie de multi-provider-invoegtoepassing voor ServiceNow in.

- Als u de ServiceNow Agent-toepassing (Mobile) wilt installeren, gaat u naar de juiste store en zoekt u de ServiceNow Agent-toepassing. Vervolgens downloadt u de toepassing.

Notitie

Deze integratie is ook beschikbaar voor gebruik vanuit de Microsoft Entra US Government Cloud-omgeving. U vindt deze toepassing in de Microsoft Entra US Government Cloud Application Gallery en configureert deze op dezelfde manier als vanuit de openbare cloud.

Beschrijving van scenario

In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

ServiceNow ondersteunt door SP geïnitieerde eenmalige aanmelding (SSO).

ServiceNow ondersteunt het geautomatiseerd inrichten van gebruikers.

U kunt de ServiceNow Agent-toepassing (mobile) configureren met Microsoft Entra-id voor het inschakelen van eenmalige aanmelding. Het ondersteunt zowel Android- als iOS-gebruikers. In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

ServiceNow toevoegen vanuit de galerie

Als u de integratie van ServiceNow in Microsoft Entra ID wilt configureren, moet u ServiceNow vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

- Ga in de sectie Toevoegen uit de galerie naar het zoekvak en voer ServiceNow in.

- Selecteer ServiceNow in het resultatenvenster en voeg de app vervolgens toe. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding van Microsoft Entra voor ServiceNow configureren en testen

Configureer en test eenmalige aanmelding van Microsoft Entra met ServiceNow met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in ServiceNow.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met ServiceNow te configureren en te testen:

- Configureer eenmalige aanmelding van Microsoft Entra om uw gebruikers in staat te stellen deze functie te gebruiken.

- Maak een Microsoft Entra-testgebruiker om eenmalige aanmelding van Microsoft Entra te testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen gebruik te maken van eenmalige aanmelding van Microsoft Entra.

- Configureer eenmalige aanmelding van Microsoft Entra voor ServiceNow Express om uw gebruikers in staat te stellen deze functie te gebruiken.

- Configureer ServiceNow om de instellingen voor eenmalige aanmelding aan de kant van de toepassing te configureren.

- Maak een ServiceNow-testgebruiker om een tegenhanger van B.Simon in ServiceNow te hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

- Configureer eenmalige aanmelding voor ServiceNow Express om de instellingen voor eenmalige aanmelding aan de kant van de toepassing te configureren.

- Eenmalige aanmelding testen om te controleren of de configuratie werkt.

- Test eenmalige aanmelding voor ServiceNow Agent (Mobile) om te controleren of de configuratie werkt.

Eenmalige aanmelding voor Microsoft Entra configureren

Volg deze stappen om eenmalige aanmelding van Microsoft Entra in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

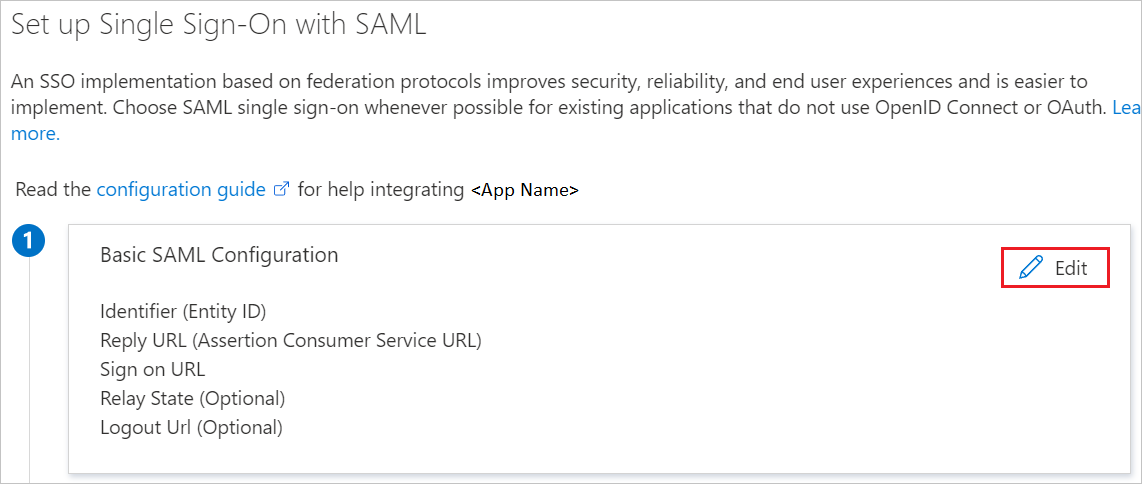

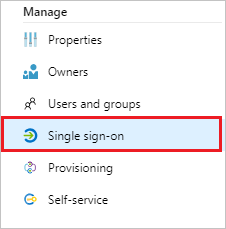

Blader naar de integratiepagina van de ServiceNow-toepassing Voor identiteitstoepassingen>>>, ga naar de sectie Beheren. Selecteer Eenmalige aanmelding.

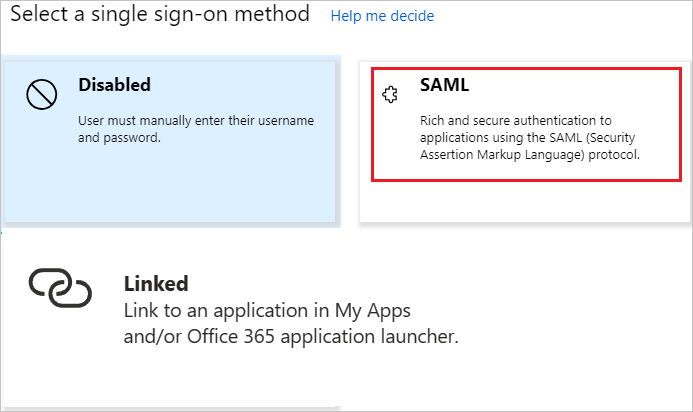

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

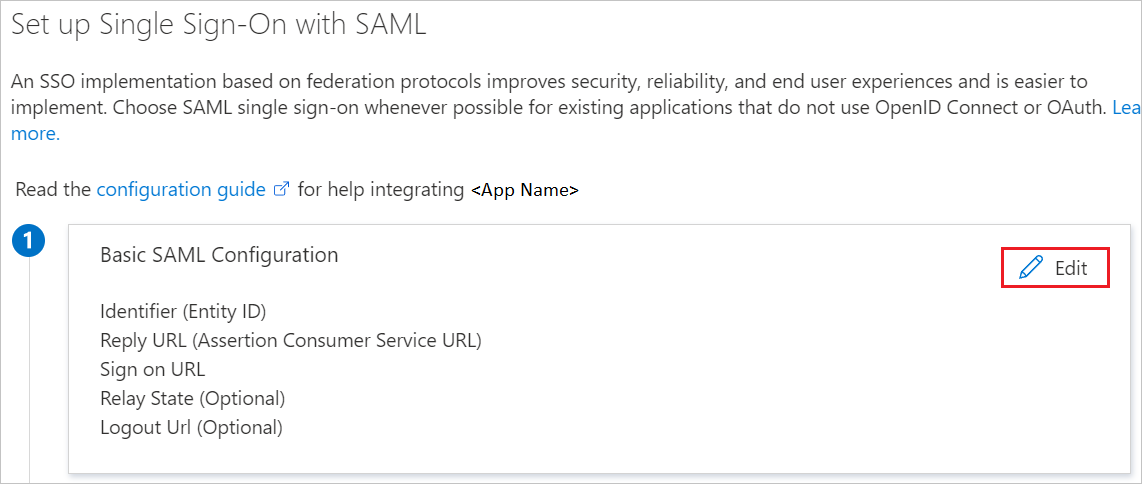

Selecteer op de pagina Eenmalige aanmelding instellen met SAML het penpictogram voor Standaard SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard SAML-configuratie voert u de volgende stappen uit:

a. Voer in de aanmeldings-URL een van de volgende URL-patronen in:

Aanmeldings-URL https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Notitie

Kopieer de sys_id waarde uit de sectie ServiceNow configureren. Dit wordt verderop in de zelfstudie uitgelegd.

b. Voer bij Id (Entiteits-id) een URL in die het volgende patroon heeft:

https://<instance-name>.service-now.comc. Voer bij Antwoord-URL een van de volgende URL-patronen in:

Antwoord-URL https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. Voer bij Afmeldings-URL een URL in die het volgende patroon heeft:

https://<instancename>.service-now.com/navpage.doNotitie

Als '/' wordt toegevoegd in de id-waarde, moet u die handmatig verwijderen.

Notitie

Dit zijn geen echte waarden. U moet deze waarden bijwerken met de werkelijke aanmeldings-URL, antwoord-URL, afmeldings-URL en id, zoals later in de zelfstudie wordt uitgelegd. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

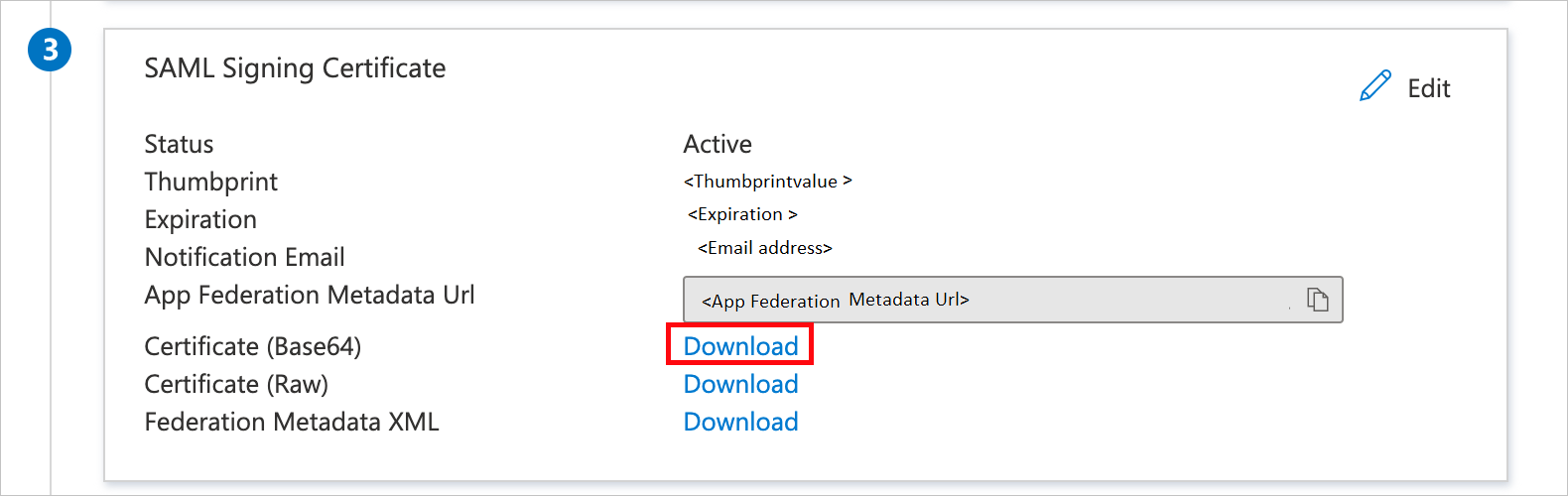

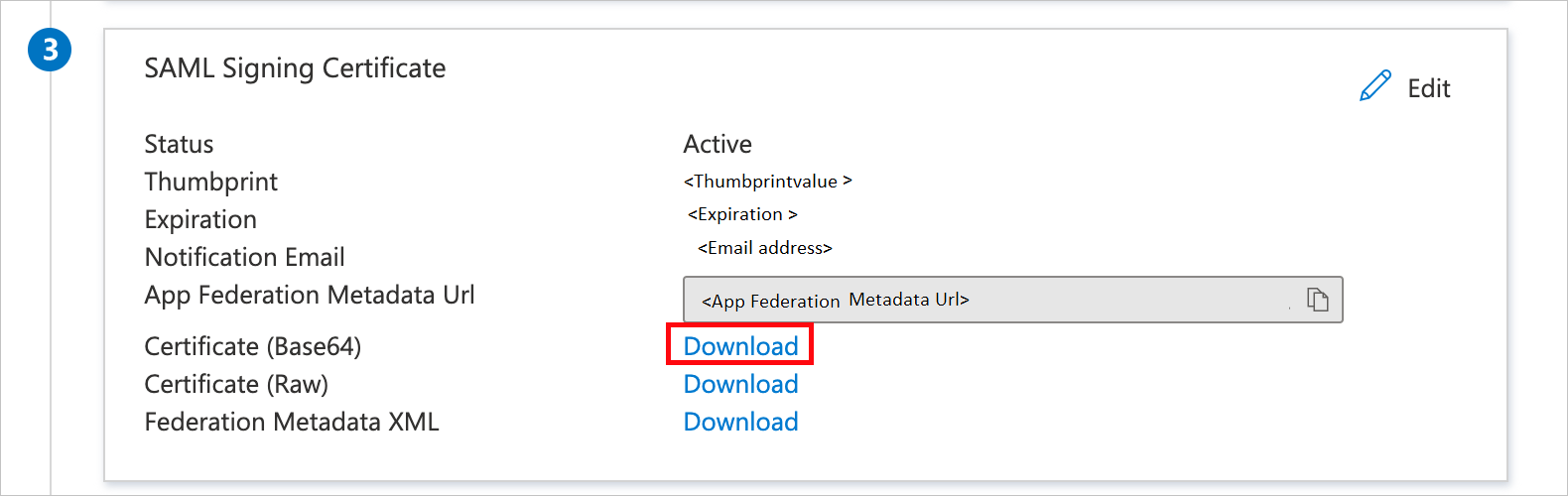

Ga naar de pagina Eenmalige aanmelding met SAML instellen en zoek in de sectie SAML-handtekeningcertificaat de optie Certificaat (Base64).

a. Selecteer de knop Kopiëren om de App-URL voor federatieve metagegevens te kopiëren, en plak deze in Kladblok. Deze URL wordt verderop in de zelfstudie gebruikt.

b. Selecteer Downloaden om het Certificaat (Base64) te downloaden, en sla het certificaatbestand vervolgens op uw computer op.

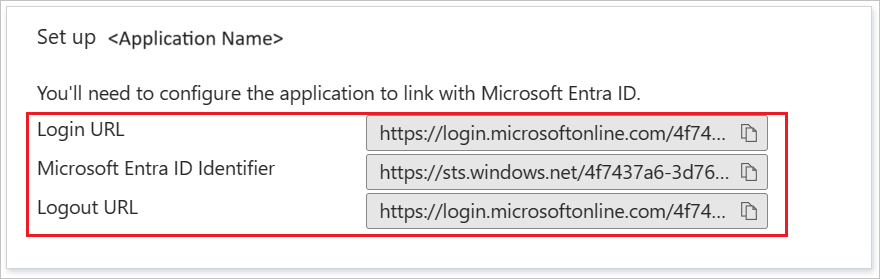

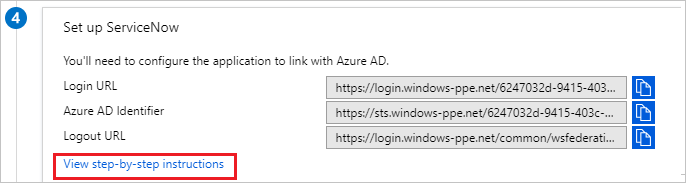

Kopieer in de sectie ServiceNow instellen de juiste URL's, op basis van uw vereiste.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruiker Beheer istrator.

- Blader naar Identiteit>Gebruikers>Alle gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker> maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld:

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord.

- Selecteer Controleren + maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door toegang te verlenen tot ServiceNow.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

- Selecteer ServiceNow in de lijst met toepassingen.

- Zoek op de overzichtspagina van de app de sectie Beheren en selecteer Gebruikers en groepen.

- Selecteer Gebruiker toevoegen. Selecteer Gebruikers en groepen in het dialoogvenster Toewijzing toevoegen.

- Selecteer in het dialoogvenster Gebruikers en groepen de optie B.Simon in de lijst met gebruikers, en kies vervolgens Selecteren.

- Als u verwacht dat er een rol aan de gebruikers moet worden toegewezen, kunt u de rol selecteren in de vervolgkeuzelijst Selecteer een rol. Als er geen rol is ingesteld voor deze app, wordt de rol Standaardtoegang geselecteerd.

- Selecteer Toewijzen in het dialoogvenster Toewijzing toevoegen.

Eenmalige aanmelding van Microsoft Entra configureren voor ServiceNow Express

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar de integratiepagina van de ServiceNow-toepassing Voor identiteitstoepassingen>>>en selecteer eenmalige aanmelding.

Selecteer in het dialoogvenster Selecteer een methode voor eenmalige aanmelding de modus SAML/WS-Fed om eenmalige aanmelding in te schakelen.

Selecteer op de pagina Eenmalige aanmelding instellen met SAML het penpictogram om het dialoogvenster Standaard SAML-configuratie te openen.

In de sectie Standaard SAML-configuratie voert u de volgende stappen uit:

a. Voer voor de aanmeldings-URL een van de volgende URL-patronen in:

Aanmeldings-URL https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. Voer bij Id (Entiteits-id) een URL in die het volgende patroon heeft:

https://<instance-name>.service-now.comc. Voer bij Antwoord-URL een van de volgende URL-patronen in:

Antwoord-URL https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. Voer bij Afmeldings-URL een URL in die het volgende patroon heeft:

https://<instancename>.service-now.com/navpage.doNotitie

Als '/' wordt toegevoegd in de id-waarde, moet u die handmatig verwijderen.

Notitie

Dit zijn geen echte waarden. U moet deze waarden bijwerken met de werkelijke aanmeldings-URL, antwoord-URL, afmeldings-URL en id, zoals later in de zelfstudie wordt uitgelegd. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

Op de pagina Eenmalige aanmelding met SAML instellen in de sectie SAML-handtekeningcertificaat selecteert u Downloaden om het Certificaat (Base64) te downloaden uit de opgegeven opties, overeenkomstig uw behoeften. Sla het op uw computer op.

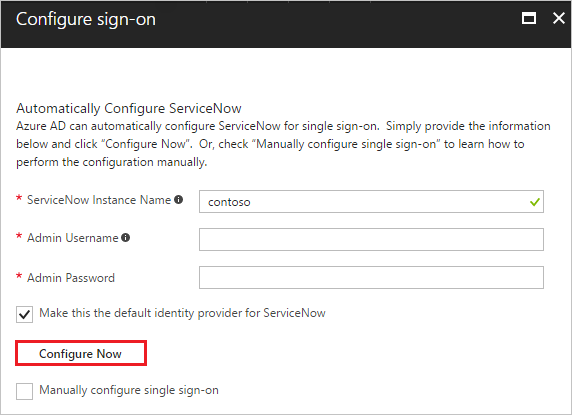

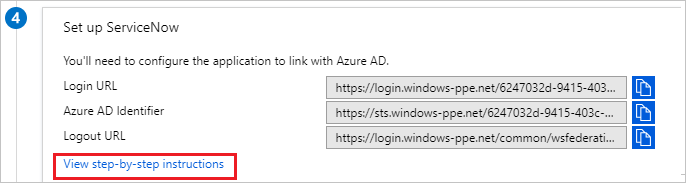

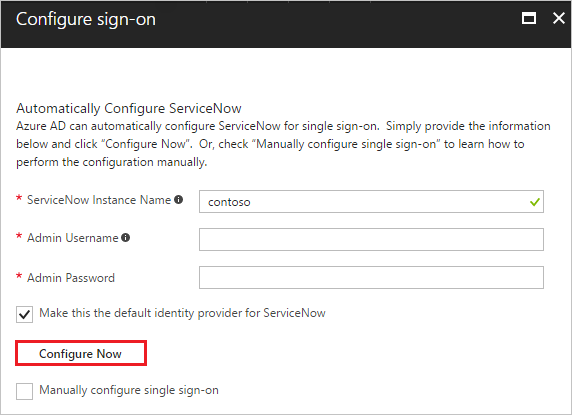

U kunt Microsoft Entra ID automatisch ServiceNow configureren voor verificatie op basis van SAML. Om deze service in te schakelen, gaat u naar de sectie ServiceNow instellen en selecteert u Stapsgewijze instructies weergeven om het venster Aanmelding configureren weer te geven.

Voer in het formulier Aanmelding configureren de naam van uw ServiceNow-instantie, de gebruikersnaam van de beheerder en het wachtwoord van de beheerder in. Selecteer Nu configureren. De opgegeven gebruikersnaam van de beheerder moet de rol security_admin hebben in ServiceNow om dit te laten werken. Als u Anders ServiceNow handmatig wilt configureren voor het gebruik van Microsoft Entra ID als SAML Identity Provider, selecteert u Handmatig eenmalige aanmelding configureren. Kopieer de afmeldings-URL, Microsoft Entra-id en aanmeldings-URL uit de sectie Snelzoekgids.

ServiceNow configureren

Meld u aan bij uw ServiceNow-toepassing als beheerder.

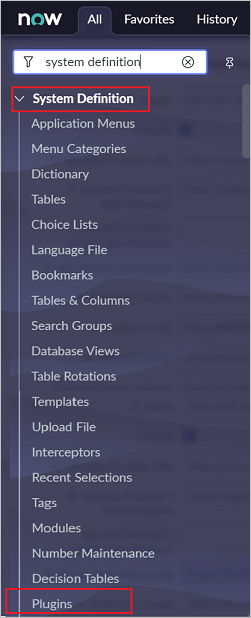

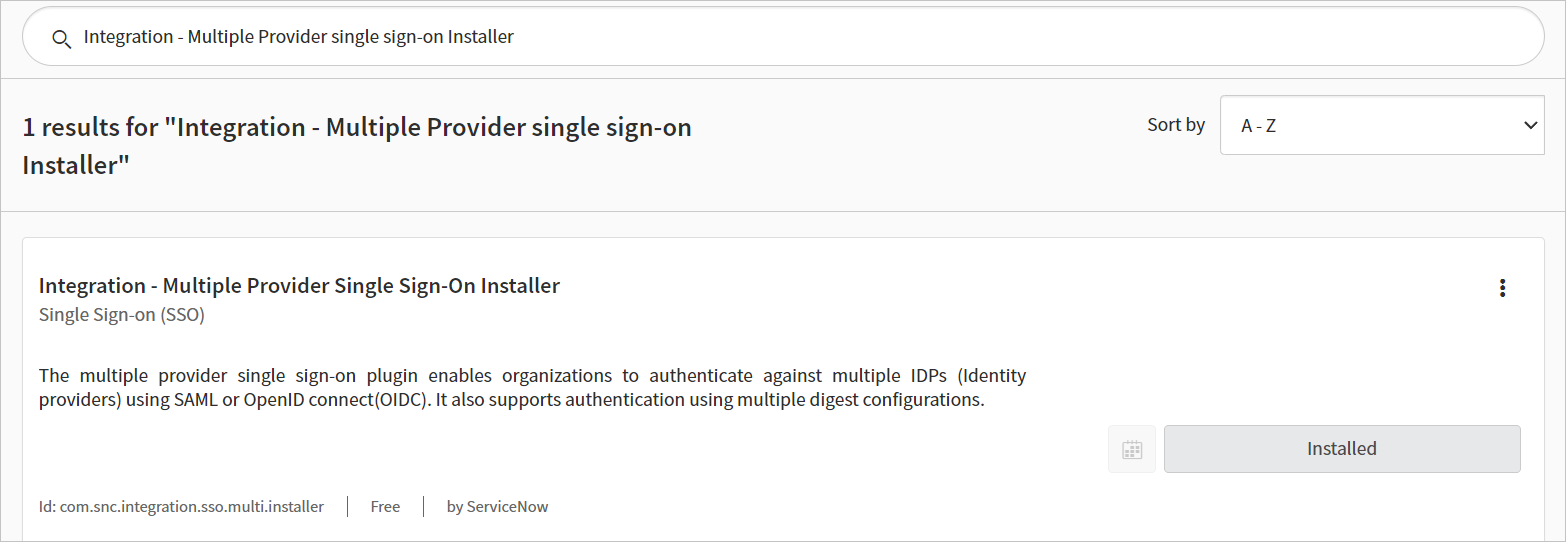

Activeer de invoegtoepassing Integration - Multiple Provider Single Sign-On Installer door deze stappen te volgen:

a. Gebruik het zoekvak in het linkerdeelvenster om de sectie System Definition op te zoeken, en selecteer vervolgens Plugins.

b. Zoek naar Integratie - Multiple Provider Single Sign-on Installer en installeer en activeer deze.

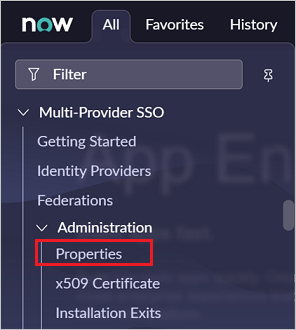

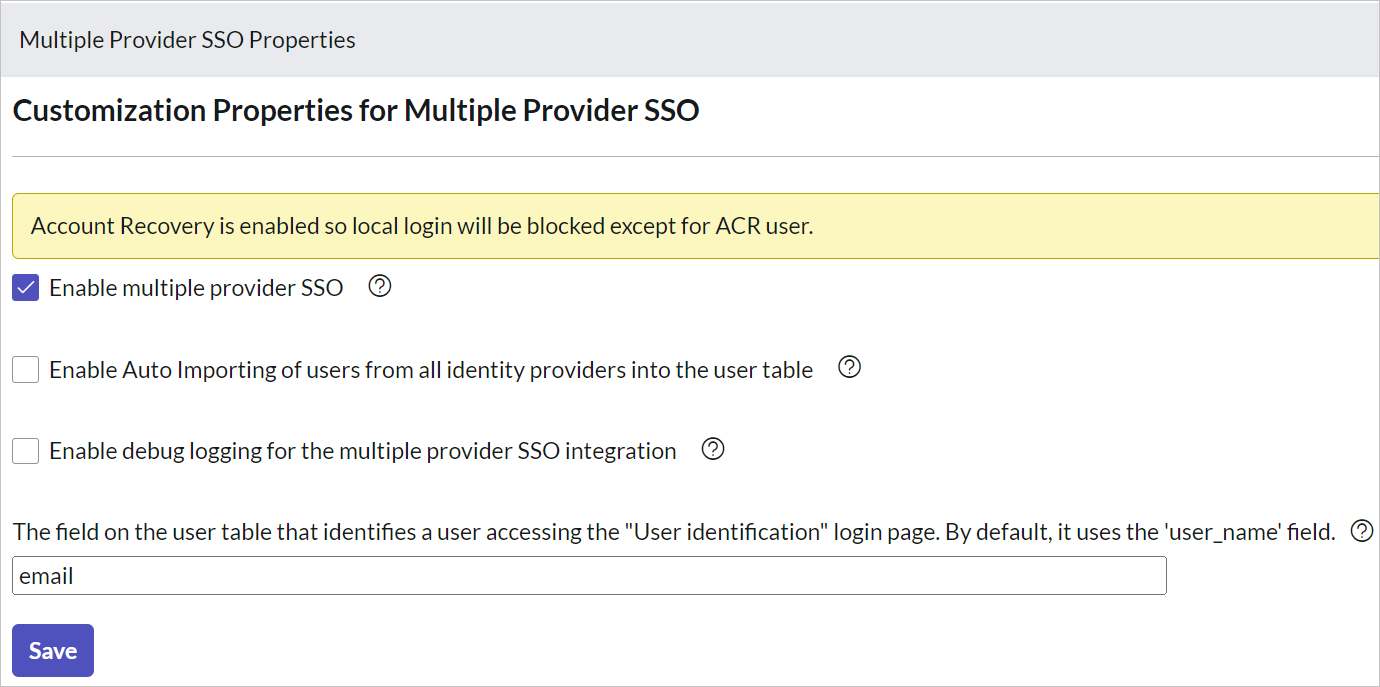

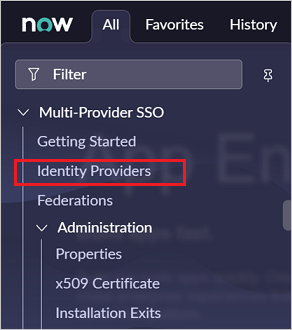

Zoek in het linkerdeelvenster naar de sectie Multi-Provider SSO in de zoekbalk en selecteer vervolgens Eigenschappen in de Beheer istration.

Voer in het dialoogvenster Multiple Provider SSO Properties de volgende stappen uit:

Bij Enable multiple provider SSO selecteert u Yes.

Bij Enable Auto Importing of users from all identity providers into the user table selecteert u Yes.

Bij Enable debug logging for the multiple provider SSO integration selecteert u Yes.

Bij The field on the user table that... voert u email in.

Selecteer Opslaan.

U kunt ServiceNow automatisch of handmatig configureren. Volg deze stappen om ServiceNow automatisch te configureren:

Ga terug naar de servicenow-pagina voor eenmalige aanmelding.

Er wordt een service voor configuratie met één klik geboden voor ServiceNow. Om deze service in te schakelen, gaat u naar de sectie ServiceNow-configuratie en selecteert u ServiceNow configureren om het venster Aanmelding configureren te openen.

Voer in het formulier Aanmelding configureren de naam van uw ServiceNow-instantie, de gebruikersnaam van de beheerder en het wachtwoord van de beheerder in. Selecteer Nu configureren. De opgegeven gebruikersnaam van de beheerder moet de rol security-admin hebben in ServiceNow om dit te laten werken. Als u Anders ServiceNow handmatig wilt configureren voor het gebruik van Microsoft Entra ID als SAML Identity Provider, selecteert u Handmatig eenmalige aanmelding configureren. Kopieer de Afmeldings-URL, SAML-entiteit-id en SAML-service-URL voor eenmalige aanmelding in de sectie Snelzoekgids.

Meld u aan bij uw ServiceNow-toepassing als beheerder.

Bij de automatische configuratie worden alle benodigde instellingen aan de kant van ServiceNow geconfigureerd, maar het X.509-certificaat wordt standaard niet ingeschakeld en de waarde voor Script voor eenmalige aanmelding wordt gegeven als MultiSSOv2_SAML2_custom. U moet het handmatig toewijzen aan uw identiteitsprovider in ServiceNow. Volg vervolgens deze stappen:

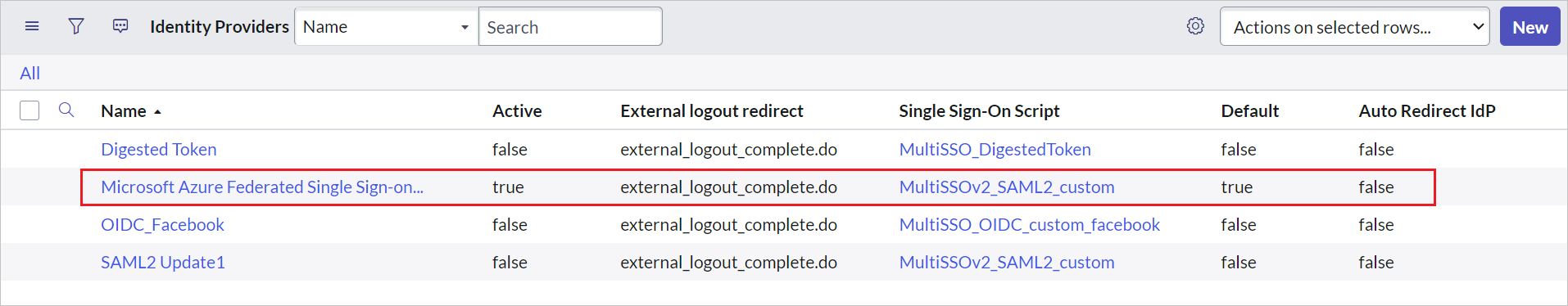

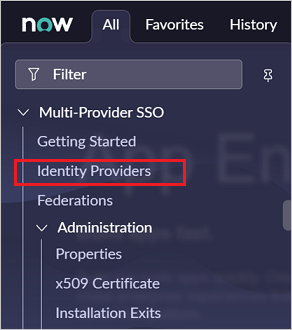

Gebruik het zoekvak in het linkerdeelvenster om de sectie Multi-Provider SSO op te zoeken, en selecteer Identity Providers.

Selecteer de automatisch gegenereerde identiteitsprovider.

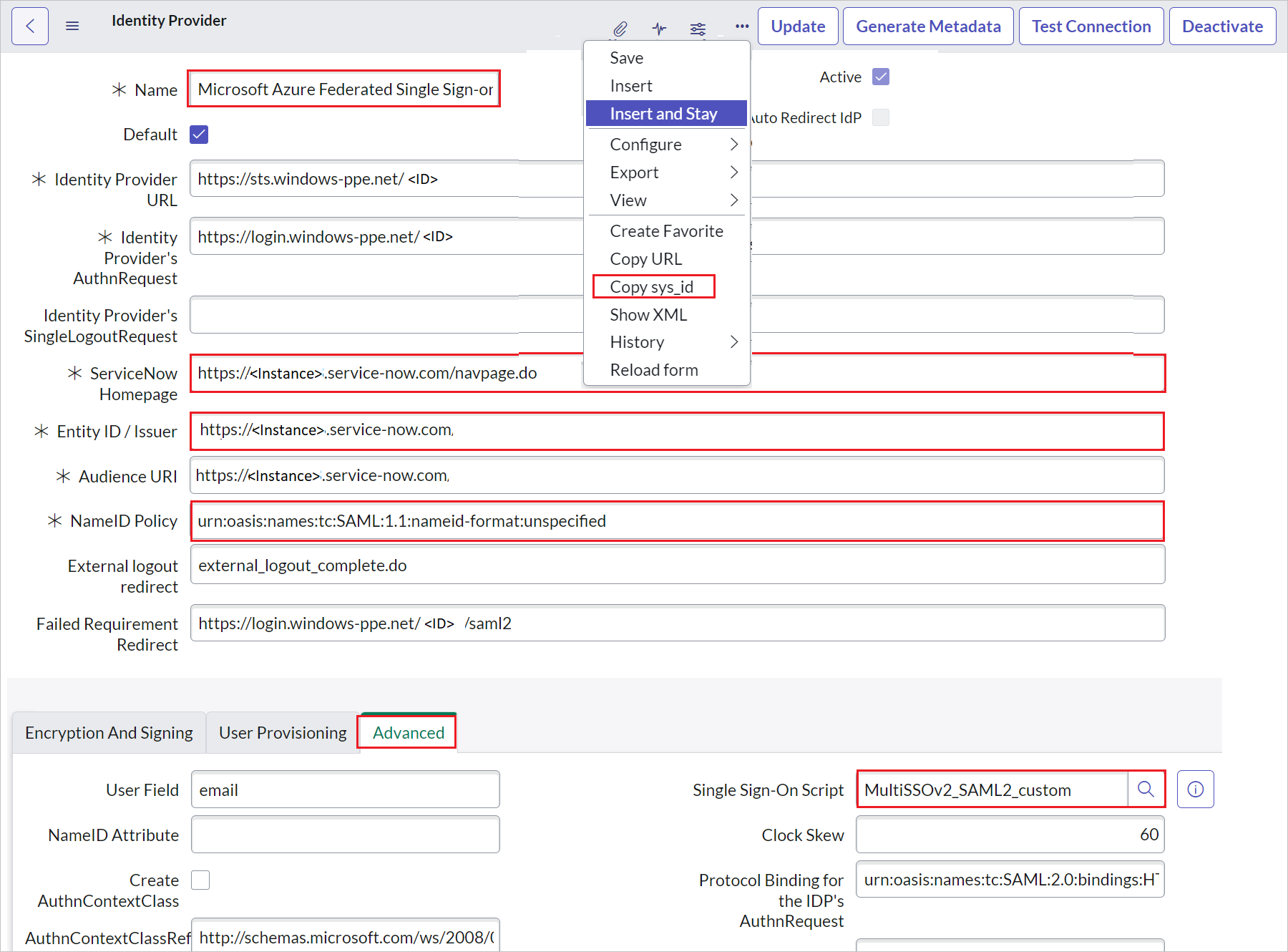

Voer in de sectie Identity Provider de volgende stappen uit:

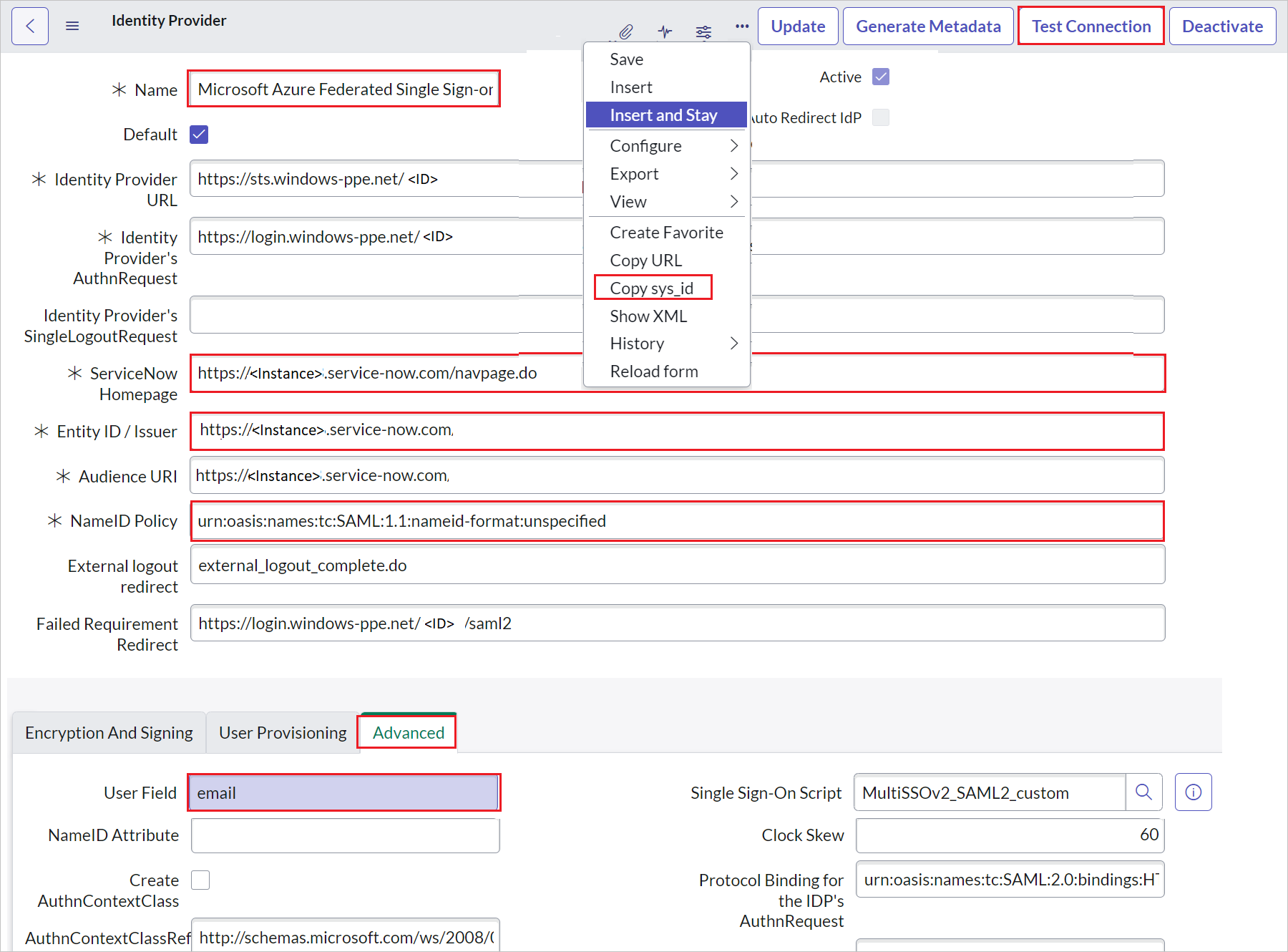

a. Klik met de rechtermuisknop op de grijze balk boven aan het scherm en klik op Kopiëren sys_id en gebruik deze waarde voor de aanmeldings-URL in de sectie Standaard SAML-configuratie.

b. Typ bij Name een naam voor uw configuratie (bijvoorbeeld Microsoft Azure Federated Single Sign-on).

c. Kopieer de waarde van de Startpagina van ServiceNow en plak deze in de aanmeldings-URL van ServiceNow Basic SAML Configuration .

Notitie

De startpagina van de ServiceNow-instantie is een samenvoeging van uw ServiceNow-tenant-URL en /navpage.do (bijvoorbeeld:

https://fabrikam.service-now.com/navpage.do).d. Kopieer de waarde van de entiteits-id/verlener en plak deze in de sectie ServiceNow Basic SAML-configuratie.

e. Bevestig dat NameID Policy op de waarde

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedis ingesteld.f. Klik op Geavanceerd en geef de waarde voor Script voor eenmalige aanmelding op als MultiSSOv2_SAML2_custom.

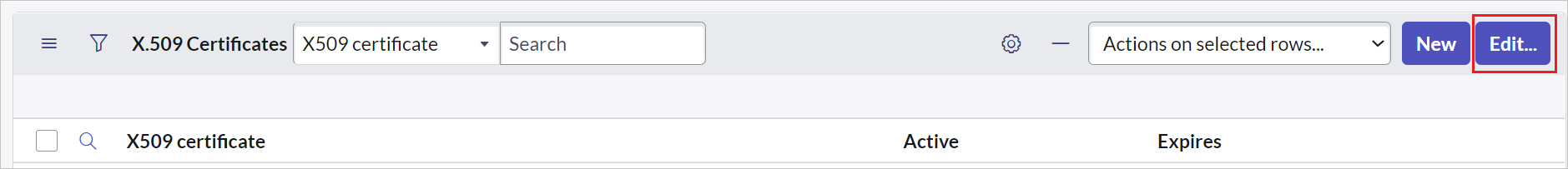

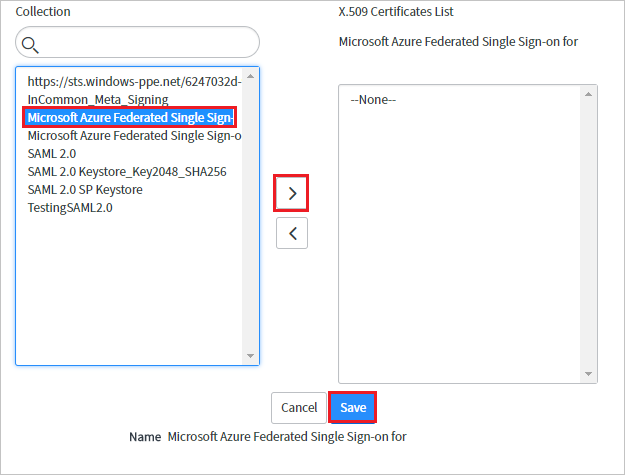

Schuif omlaag naar de sectie X.509 Certificate en selecteer Edit.

Selecteer het certificaat en selecteer vervolgens de pijl naar rechts om het certificaat toe te voegen

Selecteer Opslaan.

Selecteer Test Connection in de rechterbovenhoek van de pagina.

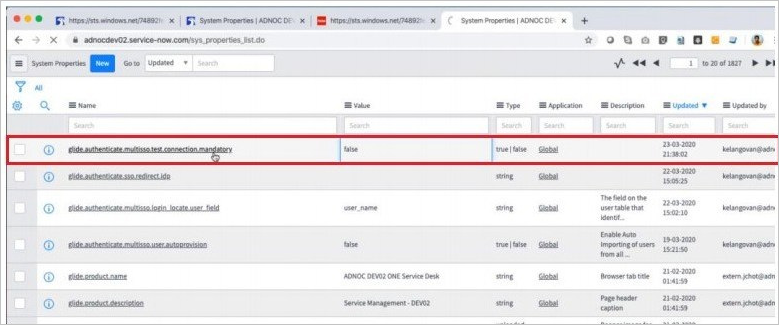

Notitie

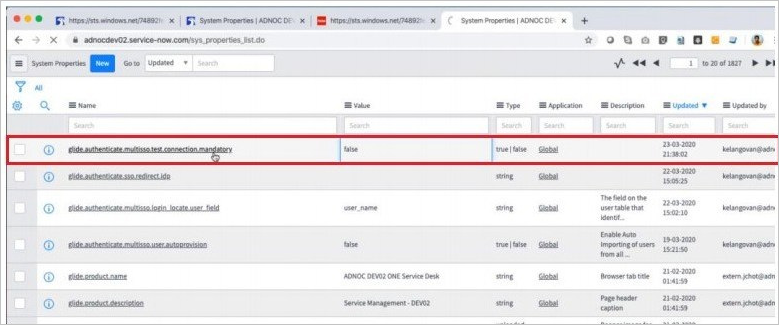

Als de Test Connection mislukt en u deze verbinding niet kunt activeren, biedt ServiceNow de overschrijvingsschakelaar. U moet Sys_properties.LIST invoeren in de zoeknavigatie, waarna de nieuwe pagina van System Properties wordt geopend. Hier moet u een nieuwe eigenschap maken waarbij u glide.authenticate.multisso.test.connection.mandatory als naam opgeeft, datatype op True/False instelt en value op False instelt.

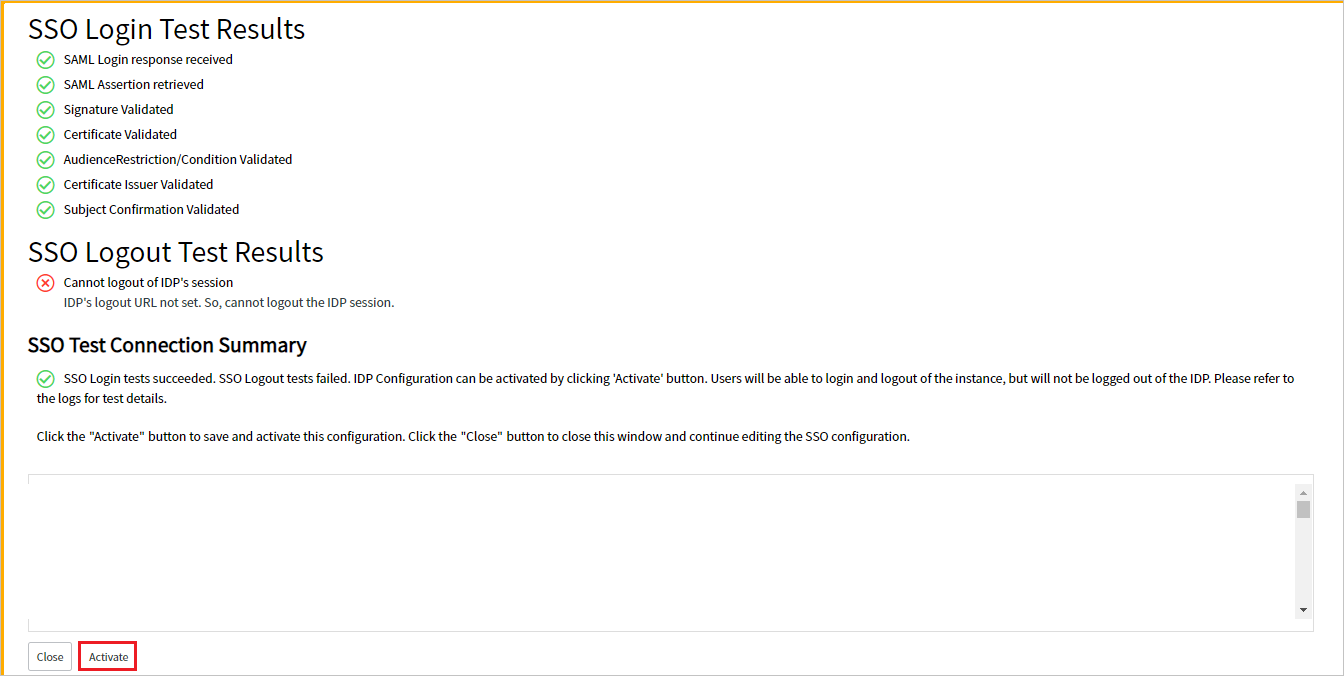

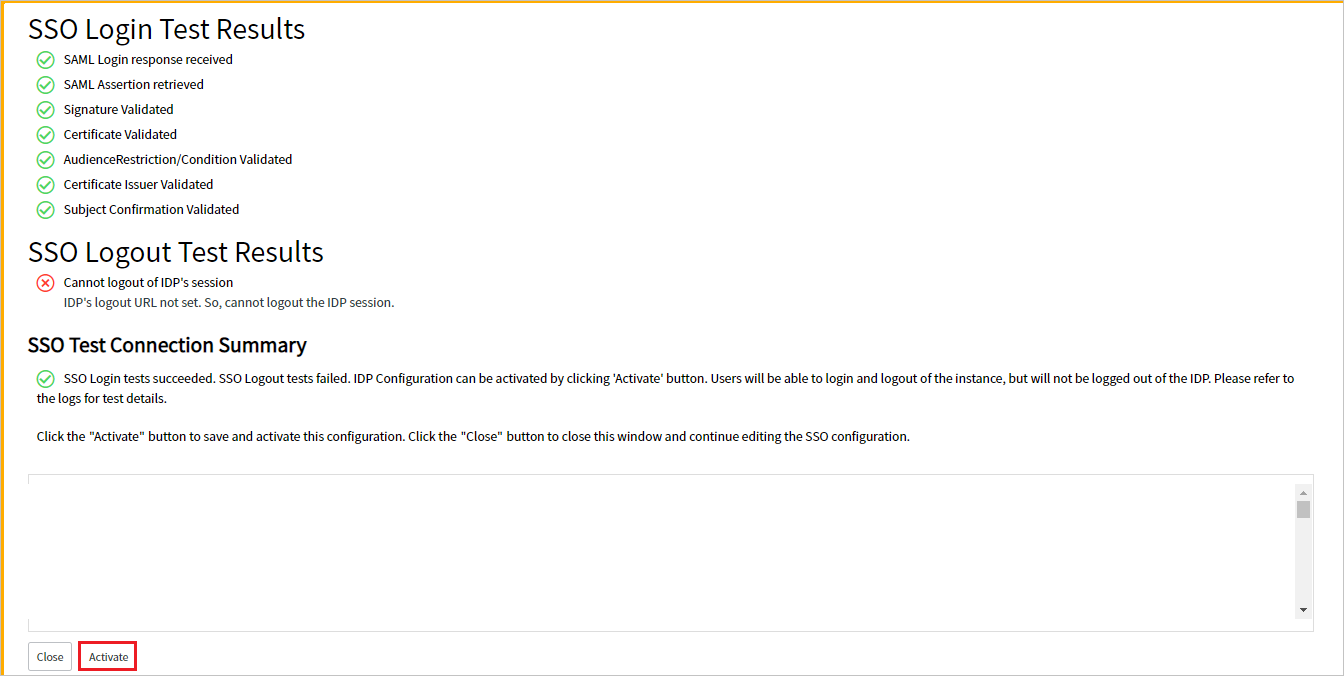

Voer uw referenties in wanneer u daarom wordt gevraagd. U ziet de volgende pagina. De foutmelding SSO Logout Test Results is verwacht. Negeer deze fout en selecteer Activate.

Volg deze stappen om ServiceNow handmatig te configureren:

Meld u aan bij uw ServiceNow-toepassing als beheerder.

Selecteer Identity Providers in het linkerdeelvenster.

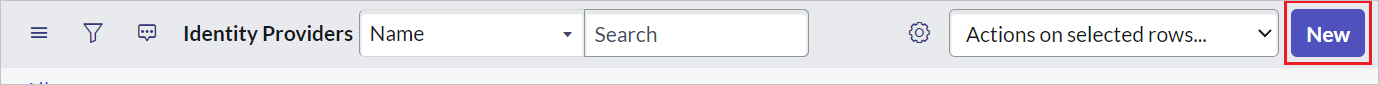

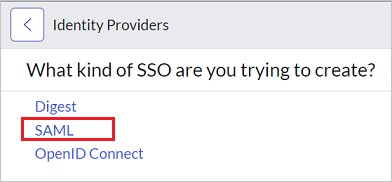

Selecteer in het dialoogvenster Identity Providers de optie New.

Selecteer in het dialoogvenster Identity Providers de optie SAML.

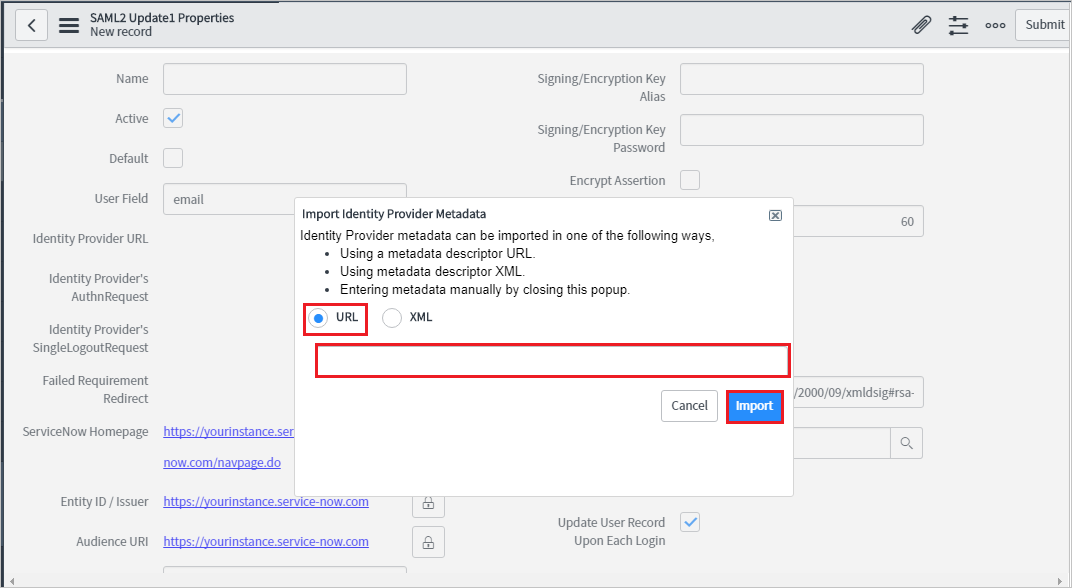

Voer in Import Identity Provider Metadata de volgende stappen uit:

Voer de app-URL voor federatieve metagegevens in die u hebt gekopieerd.

Selecteer Importeren.

De URL met de IdP-metagegevens wordt gelezen, en de overeenkomende velden worden ingevuld.

a. Klik met de rechtermuisknop op de grijze balk boven aan het scherm en klik op Kopiëren sys_id en gebruik deze waarde voor de aanmeldings-URL in de sectie Standaard SAML-configuratie.

b. Typ bij Name een naam voor uw configuratie (bijvoorbeeld Microsoft Azure Federated Single Sign-on).

c. Kopieer de waarde van ServiceNow Homepage. Plak deze in de aanmeldings-URL van ServiceNow Basic SAML Configuration .

Notitie

De startpagina van de ServiceNow-instantie is een samenvoeging van uw ServiceNow-tenant-URL en /navpage.do (bijvoorbeeld:

https://fabrikam.service-now.com/navpage.do).d. Kopieer de waarde van Entity ID / Issuer. Plak deze in de sectie Standaard SAML-configuratie van ServiceNow.

e. Bevestig dat NameID Policy op de waarde

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedis ingesteld.f. Selecteer Geavanceerd. Typ email bij User Field.

Notitie

U kunt Microsoft Entra-id configureren om de Microsoft Entra-gebruikers-id (user principal name) of het e-mailadres te verzenden als de unieke id in het SAML-token. U kunt dit doen door naar de sectie ServiceNow>Kenmerken>Eenmalige aanmelding van de Azure-portal te gaan en het gewenste veld toe te wijzen aan het kenmerk nameidentifier. De waarde die is opgeslagen voor het geselecteerde kenmerk in Microsoft Entra-id (bijvoorbeeld user principal name) moet overeenkomen met de waarde die is opgeslagen in ServiceNow voor het ingevoerde veld (bijvoorbeeld user_name).

g. Selecteer Test Connection in de rechterbovenhoek van de pagina.

Notitie

Als de Test Connection mislukt en u deze verbinding niet kunt activeren, biedt ServiceNow de overschrijvingsschakelaar. U moet Sys_properties.LIST invoeren in de zoeknavigatie, waarna de nieuwe pagina van System Properties wordt geopend. Hier moet u een nieuwe eigenschap maken waarbij u glide.authenticate.multisso.test.connection.mandatory als naam opgeeft, datatype op True/False instelt en value op False instelt.

h. Voer uw referenties in wanneer u daarom wordt gevraagd. U ziet de volgende pagina. De foutmelding SSO Logout Test Results is verwacht. Negeer deze fout en selecteer Activate.

Een testgebruiker maken in ServiceNow

Het doel van deze sectie is het maken van een gebruiker met de naam B.Simon in ServiceNow. ServiceNow ondersteunt het automatisch inrichten van gebruikers, wat standaard is ingeschakeld.

Notitie

Als u handmatig een gebruiker moet maken, neemt u contact op met het ondersteuningsteam van ServiceNow

Eenmalige aanmelding voor ServiceNow Express configureren

Meld u aan bij uw ServiceNow Express-toepassing als beheerder.

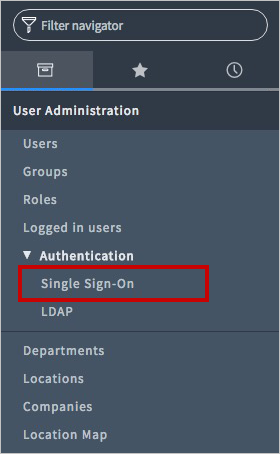

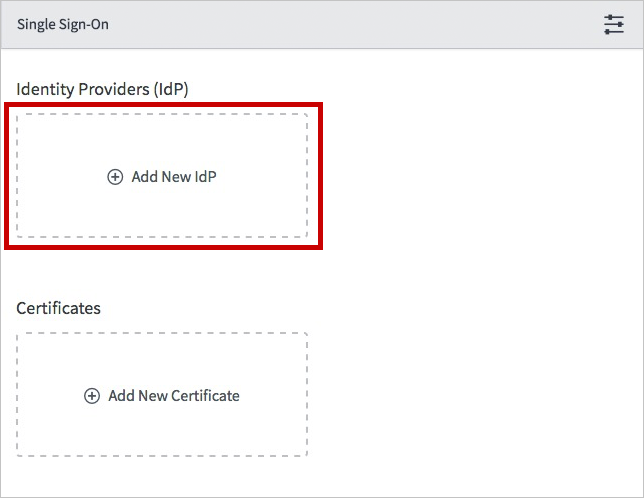

Selecteer Single Sign-On in het linkerdeelvenster.

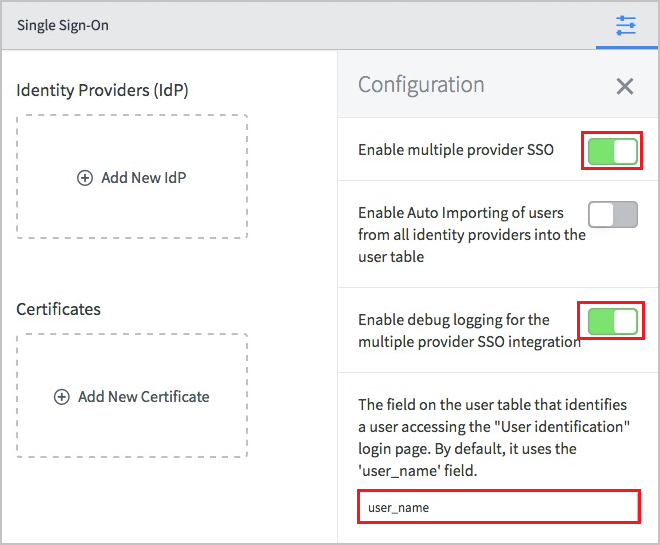

Selecteer in het dialoogvenster Single Sign-On het configuratiepictogram rechtsboven, en stel de volgende eigenschappen in:

a. Schuif de schakelaar Enable multiple provider SSO naar rechts.

b. Schuif de schakelaar Enable debug logging for the multiple provider SSO integration naar rechts.

c. Bij The field on the user table that... voert u user_name in.

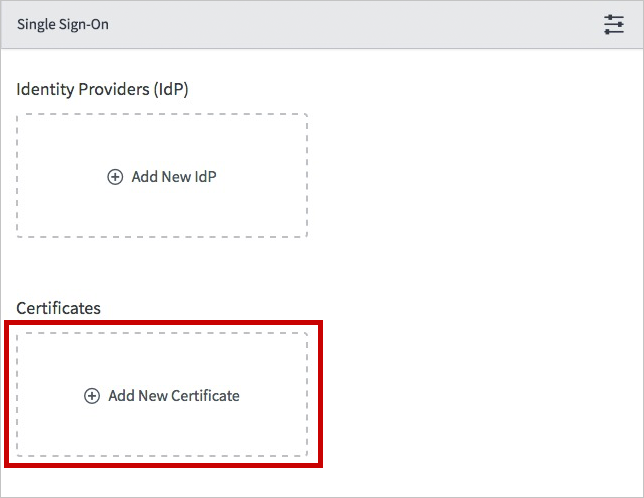

Selecteer in het dialoogvenster Single Sign-On de optie Add New Certificate.

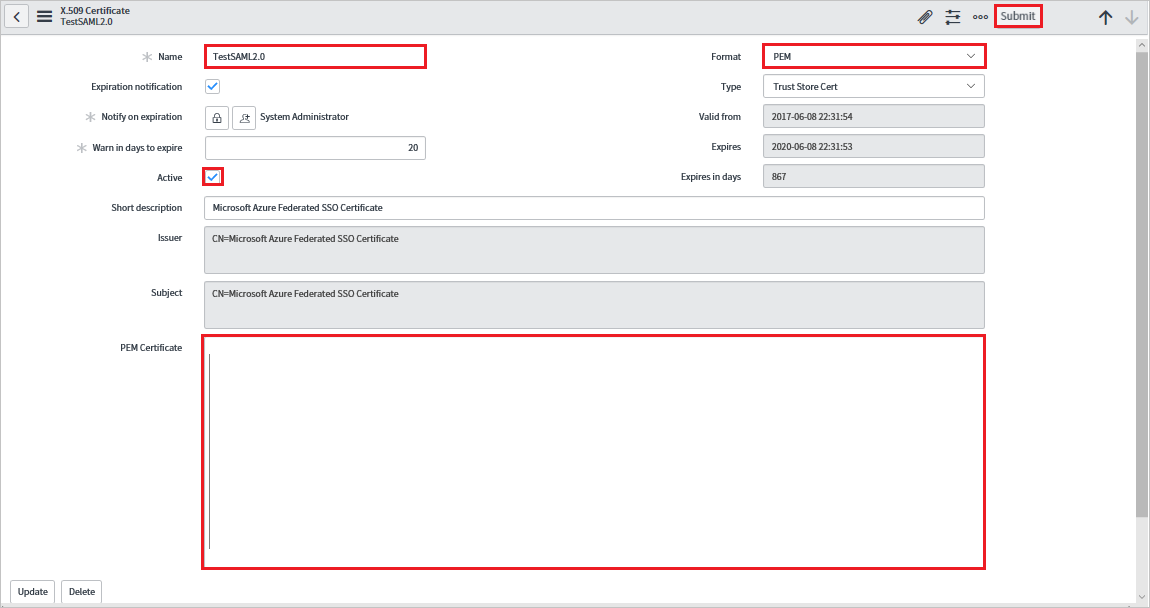

Voer in het dialoogvenster X.509 Certificates de volgende stappen uit:

a. Voer bij Naam een naam in voor uw configuratie (bijvoorbeeld: TestSAML2.0).

b. Selecteer Active.

c. Bij Format selecteert u PEM.

d. Bij Type selecteert u Trust Store Cert.

e. Open uw

Base64gecodeerde certificaat dat u hebt gedownload uit de Azure-portal in Kladblok. Kopieer de inhoud ervan naar het klembord en plak deze in het tekstvak PEM Certificate.f. Selecteer Update.

Selecteer in het dialoogvenster Single Sign-On de optie Add New IdP.

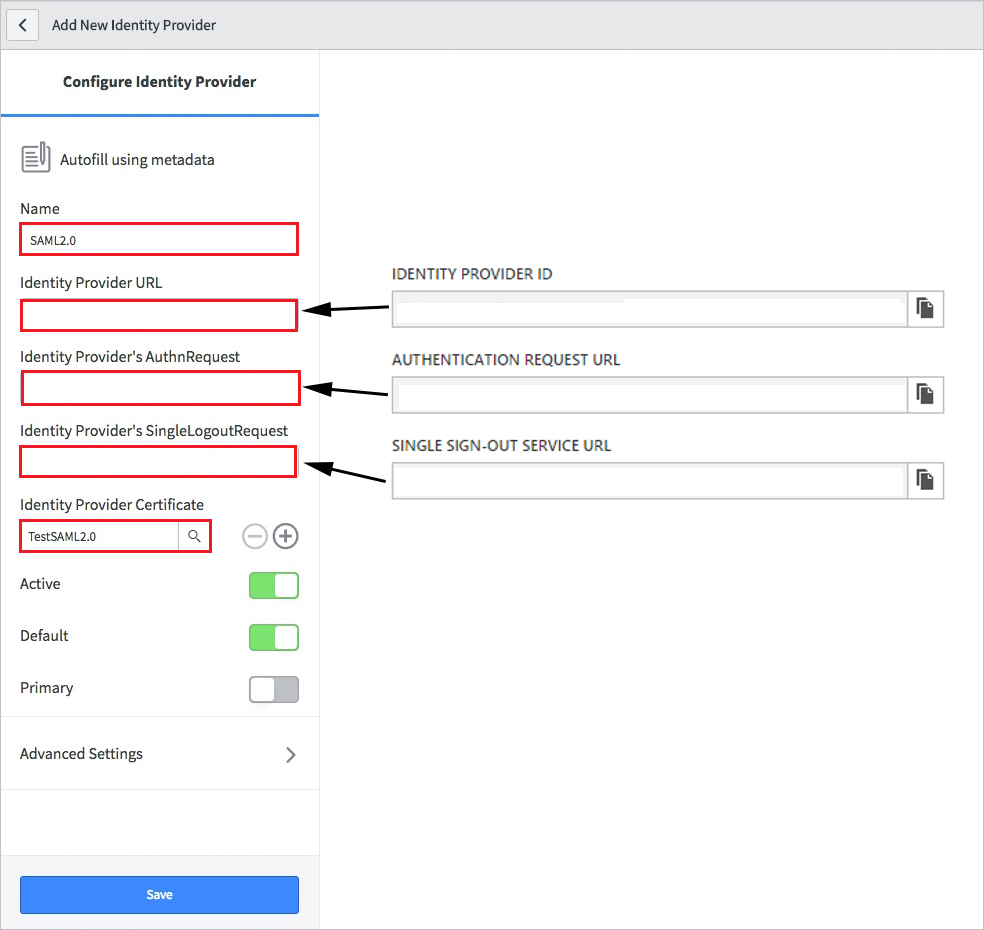

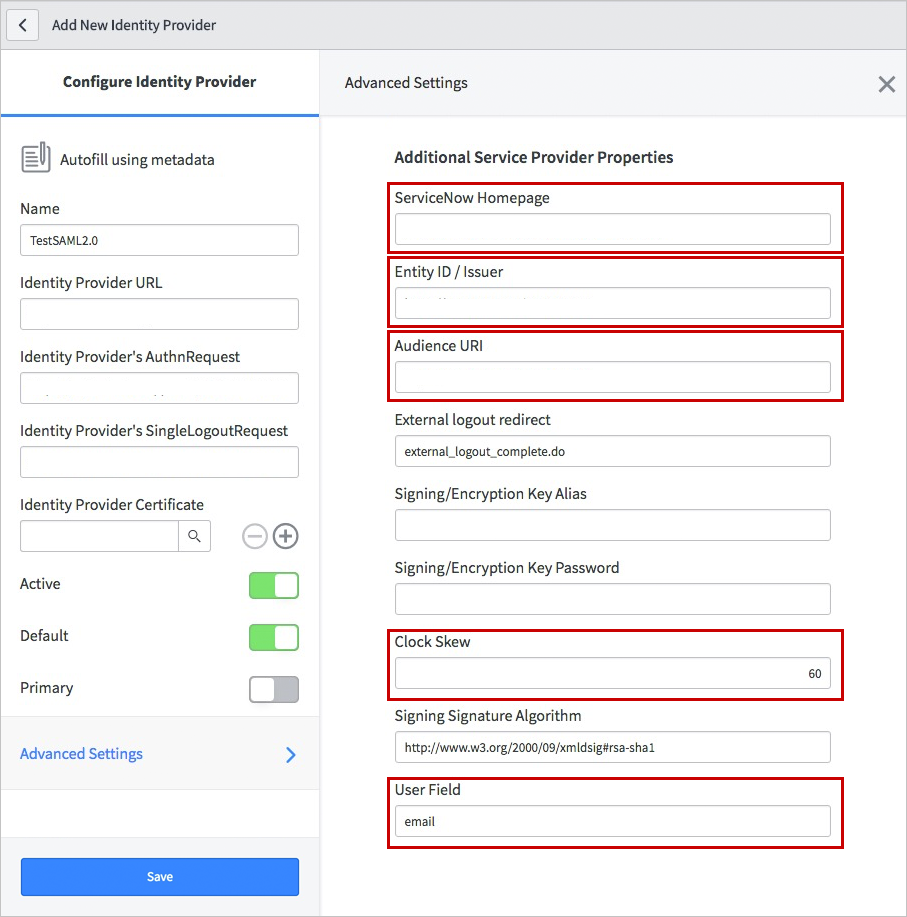

Voer in het dialoogvenster Add New Identity Provider onder Configure Identity Provider de volgende stappen uit:

a. Voer bij Naam een naam in voor uw configuratie (bijvoorbeeld: SAML 2.0).

b. Plak voor id-provider-URL de waarde van de id-provider-id die u hebt gekopieerd.

c. Plak voor de AuthnRequest van id-provider de waarde van de url van de verificatieaanvraag die u hebt gekopieerd.

d. Plak voor SingleLogoutRequest van id-provider de waarde van de afmeldings-URL die u hebt gekopieerd.

e. Selecteer bij Identity Provider Certificate het certificaat dat u in de vorige stap hebt gemaakt.

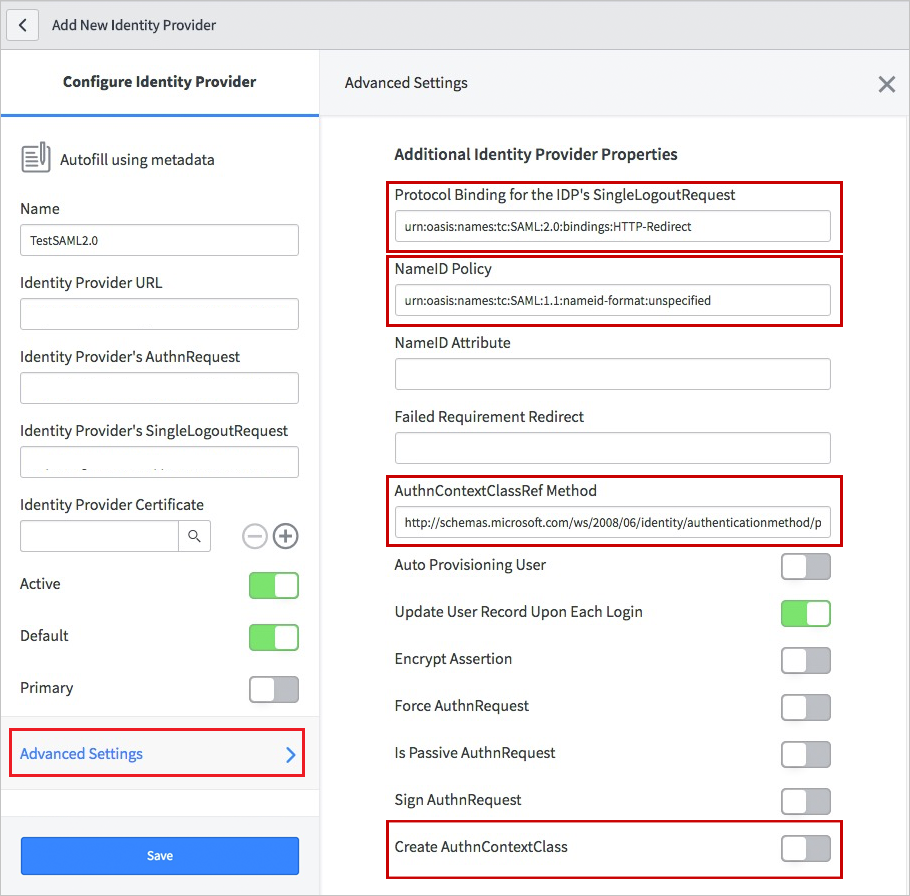

Selecteer Geavanceerde instellingen. Voer onder Additional Identity Provider Properties de volgende stappen uit:

a. Bij Protocol Binding for the IDP's SingleLogoutRequest typt u urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect.

b. Bij NameID Policy typt u urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

c. Bij AuthnContextClassRef Method typt u

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. Zet Create an AuthnContextClass uit (niet-geselecteerd).

Voer onder Additional Service Provider Properties de volgende stappen uit:

a. Bij ServiceNow Homepage typt u de URL van de startpagina van uw ServiceNow-instantie.

Notitie

De startpagina van de ServiceNow-instantie is een samenvoeging van uw ServiceNow-tenant-URL en /navpage.do (bijvoorbeeld:

https://fabrikam.service-now.com/navpage.do).b. Bij Entity ID / Issuer typt u de URL van uw ServiceNow-tenant.

c. Bij Audience URI typt u de URL van uw ServiceNow-tenant.

d. Bij Clock Skew typt u 60.

e. Bij User Field typt u email.

Notitie

U kunt Microsoft Entra-id configureren om de Microsoft Entra-gebruikers-id (user principal name) of het e-mailadres te verzenden als de unieke id in het SAML-token. U kunt dit doen door naar de sectie ServiceNow>Kenmerken>Eenmalige aanmelding van de Azure-portal te gaan en het gewenste veld toe te wijzen aan het kenmerk nameidentifier. De waarde die is opgeslagen voor het geselecteerde kenmerk in Microsoft Entra-id (bijvoorbeeld user principal name) moet overeenkomen met de waarde die is opgeslagen in ServiceNow voor het ingevoerde veld (bijvoorbeeld user_name).

f. Selecteer Opslaan.

Eenmalige aanmelding testen

Wanneer u de tegel ServiceNow in het toegangsvenster selecteert, zou u automatisch moeten worden aangemeld bij de ServiceNow-instantie waarvoor u eenmalige aanmelding hebt ingesteld. Zie Introduction to the Access Panel (Inleiding tot het toegangsvenster) voor meer informatie over het toegangsvenster.

Eenmalige aanmelding testen voor ServiceNow Agent (mobiel)

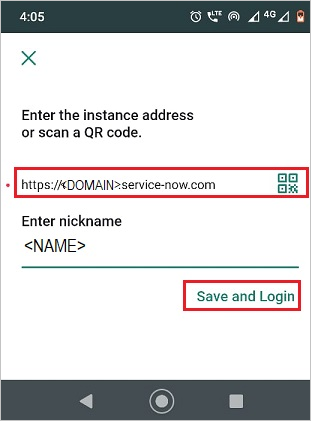

Open uw ServiceNow Agent-toepassing (Mobile) en voer de volgende stappen uit:

b. Voer uw ServiceNow-exemplaaradres, bijnaam in en selecteer Opslaan en aanmelden.

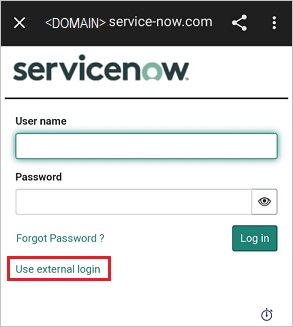

c. Voer op de pagina Log in de volgende stappen uit:

Voer een Username in, zoals B.simon@contoso.com.

Selecteer Externe aanmelding gebruiken. U wordt omgeleid naar de Microsoft Entra ID-pagina voor aanmelding.

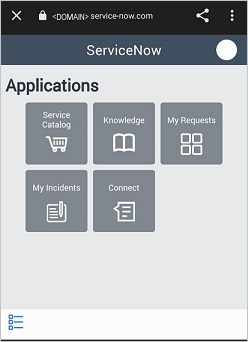

Voer uw referenties in. Als er externe verificatie of een andere beveiligingsfunctie is ingeschakeld, moet de gebruiker dienovereenkomstig reageren. De startpagina van de toepassing wordt weergegeven.

Volgende stappen

Zodra u ServiceNow hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.