Zelfstudie: Eenmalige aanmelding van Microsoft Entra integreren met Templafy SAML2

In deze zelfstudie leert u hoe u Templafy SAML2 integreert met Microsoft Entra ID. Wanneer u Templafy SAML2 integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot Templafy SAML2.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij Templafy SAML2.

- Beheer uw accounts op één centrale locatie.

Vereisten

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Templafy SAML2 SSO-abonnement met eenmalige aanmelding ingeschakeld.

Beschrijving van scenario

In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

- Templafy SAML2 biedt ondersteuning voor met SP geïnitieerde eenmalige aanmelding.

- Templafy SAML2 biedt ondersteuning voor Just-In-Time-inrichting van gebruikers.

- Templafy SAML2 biedt ondersteuning voor geautomatiseerde gebruikersinrichting.

Notitie

De id van deze toepassing is een vaste tekenreekswaarde zodat maar één exemplaar in één tenant kan worden geconfigureerd.

Templafy SAML2 toevoegen vanuit de galerie

Als u de integratie van Templafy SAML2 in Microsoft Entra ID wilt configureren, moet u Templafy SAML2 vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

- Typ Templafy SAML2 in het zoekvak in de sectie Toevoegen vanuit de galerie.

- Selecteer Templafy SAML2 in de resultaten en voeg vervolgens de app toe. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding van Microsoft Entra voor Templafy SAML2 configureren en testen

Configureer en test eenmalige aanmelding van Microsoft Entra met Templafy SAML2 met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Templafy SAML2.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met Templafy SAML2 te configureren en te testen:

- Configureer eenmalige aanmelding van Microsoft Entra - zodat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken : eenmalige aanmelding van Microsoft Entra testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen eenmalige aanmelding van Microsoft Entra te gebruiken.

- Eenmalige aanmelding voor Templafy SAML2 configureren: als u de instellingen voor eenmalige aanmelding aan de toepassingszijde wilt configureren.

- Testgebruiker voor Templafy SAML2 maken: als u een tegenhanger van B.Simon in Templafy SAML2 wilt hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

- Eenmalige aanmelding testen: om te controleren of de configuratie werkt.

Eenmalige aanmelding voor Microsoft Entra configureren

Volg deze stappen om eenmalige aanmelding van Microsoft Entra in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar Identity>Applications Enterprise-toepassingen>>Templafy SAML2-eenmalige> aanmelding.

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

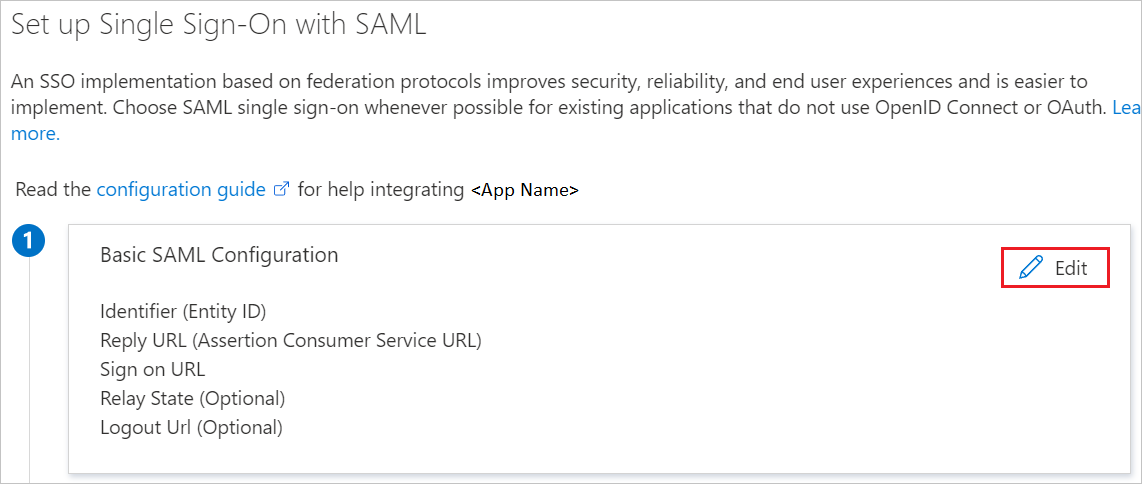

Op de pagina Eenmalige aanmelding instellen met SAML klikt u op het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard SAML-configuratie voert u de volgende stap uit:

In het tekstvak Aanmeldings-URL typt u een URL met het volgende patroon:

https://<CLIENT_SUBDOMAIN>.templafy.comNotitie

De waarde is niet echt. Werk de waarde bij met de werkelijke aanmeldings-URL. Neem contact op met het klantondersteuningsteam van Templafy SAML2 om de waarde te krijgen. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

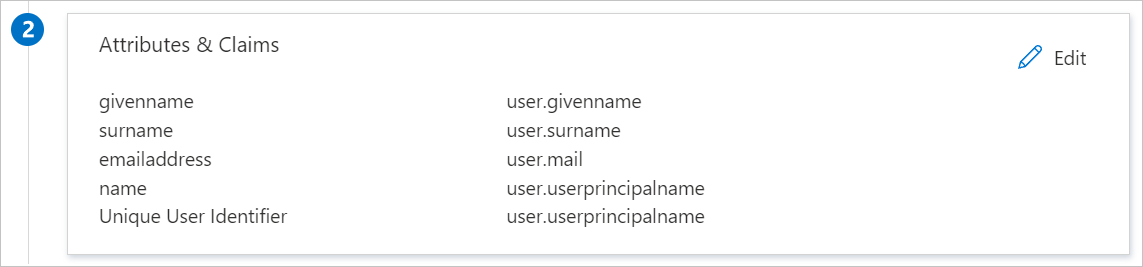

In de Templafy SAML2-toepassing worden de SAML-asserties in een specifieke indeling verwacht. Hiervoor moet u aangepaste kenmerktoewijzingen toevoegen aan de configuratie van uw SAML-tokenkenmerken. In de volgende schermafbeelding wordt de lijst met standaardkenmerken weergegeven.

Bovendien verwacht de toepassing Templafy SAML2 nog enkele kenmerken die als SAML-antwoord moeten worden doorgestuurd. Deze worden hieronder weergegeven. Deze kenmerken worden ook vooraf ingevuld, maar u kunt ze controleren volgens uw vereisten.

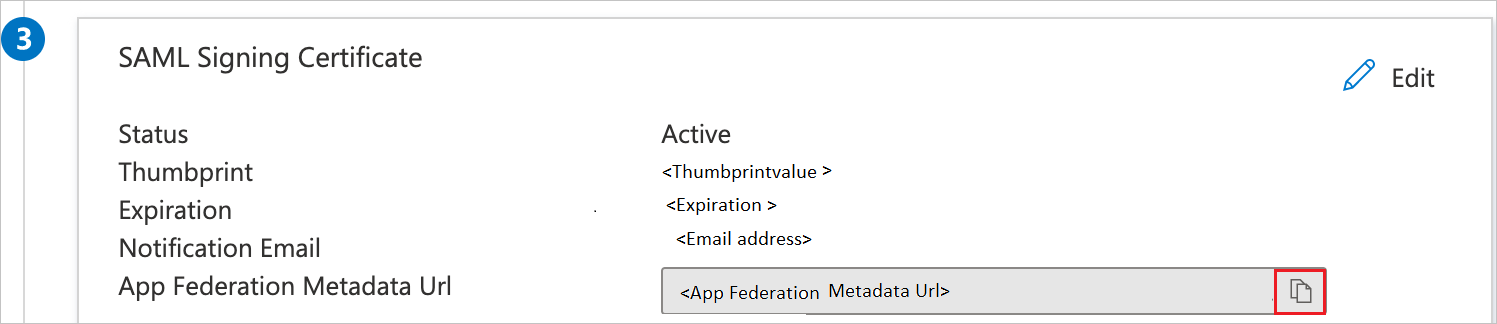

Naam Bronkenmerk Naamruimte givenname user.givenname http://schemas.xmlsoap.org/ws/2005/05/identity/claimssurname user.surname http://schemas.xmlsoap.org/ws/2005/05/identity/claimsemailaddress user.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claimsstreetaddress user.streetaddress http://schemas.xmlsoap.org/ws/2005/05/identity/claimsplaats user.city http://schemas.templafy.com/2016/06/identity/claimspostalcode user.postalcode http://schemas.xmlsoap.org/ws/2005/05/identity/claimsstateorprovince user.state http://schemas.xmlsoap.org/ws/2005/05/identity/claimsland user.country http://schemas.xmlsoap.org/ws/2005/05/identity/claimsjobtitle user.jobtitle http://schemas.templafy.com/2016/06/identity/claimsafdeling user.department http://schemas.templafy.com/2016/06/identity/claimsphonenumber User.telephonenumber http://schemas.templafy.com/2016/06/identity/claimsfacsimilenumber user.facsimiletelephonenumber http://schemas.templafy.com/2016/06/identity/claimsupn user.userprincipalname http://schemas.xmlsoap.org/ws/2005/05/identity/claimsnameidentifier user.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claimsOp de pagina Eenmalige aanmelding met SAML instellen in de sectie SAML-handtekeningcertificaat klikt u op de kopieerknop om de URL voor federatieve metagegevens van de app te kopiëren en slaat u deze op uw computer op.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruiker Beheer istrator.

- Blader naar Identiteitsgebruikers>>Alle gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker> maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord.

- Selecteer Controleren + maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door toegang te verlenen tot Templafy SAML2.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Identity>Applications Enterprise-toepassingen>>Templafy SAML2.

- Selecteer gebruikers en groepen op de overzichtspagina van de app.

- Selecteer Gebruiker/groep toevoegen en selecteer vervolgens Gebruikers en groepen in het dialoogvenster Toewijzing toevoegen.

- Selecteer in het dialoogvenster Gebruikers en groepen de optie B.Simon in de lijst Gebruikers. Klik vervolgens op de knop Selecteren onderaan het scherm.

- Als u verwacht dat er een rol aan de gebruikers moet worden toegewezen, kunt u de rol selecteren in de vervolgkeuzelijst Selecteer een rol. Als er geen rol is ingesteld voor deze app, wordt de rol Standaardtoegang geselecteerd.

- Klik in het dialoogvenster Toewijzing toevoegen op de knop Toewijzen.

Eenmalige aanmelding voor Templafy SAML2 configureren

Als u eenmalige aanmelding wilt configureren in Templafy SAML2, moet u de App-URL voor federatieve metagegevens verzenden naar het ondersteuningsteam voor Templafy SAML2. Het team stelt de instellingen zo in dat de verbinding tussen SAML en eenmalige aanmelding aan beide zijden goed is ingesteld.

Testgebruiker voor Templafy SAML2 maken

In deze sectie wordt een gebruiker met de naam B.Simon gemaakt in Templafy SAML2. Templafy SAML2 biedt ondersteuning voor just-In-Time-inrichting van gebruikers, die standaard is ingeschakeld. Er is geen actie-item voor u in deze sectie. Als er nog geen gebruiker in Templafy SAML2 bestaat, wordt er een nieuwe gemaakt nadat deze is geverifieerd.

Templafy SAML2 ondersteunt ook automatische inrichting van gebruikers. Meer details over het configureren van automatische inrichting van gebruikers vindt u hier.

Eenmalige aanmelding testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Klik op Deze toepassing testen. U wordt omgeleid naar de aanmeldings-URL van Templafy SAML2, waar u de aanmeldingsstroom kunt initiëren.

Ga rechtstreeks naar de aanmeldings-URL van Templafy SAML2 en initieer de aanmeldingsstroom daar.

U kunt Microsoft Mijn apps gebruiken. Wanneer u in Mijn apps op de tegel Templafy SAML2 klikt, wordt u omgeleid naar de aanmeldings-URL van Templafy SAML2. Zie Introduction to My Apps (Inleiding tot Mijn apps) voor meer informatie over Mijn apps.

Volgende stappen

Zodra u Templafy SAML2 hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in real time worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.