Microsoft Entra SSO-integratie met TencentCloud IDaaS

In dit artikel leert u hoe u TencentCloud IDaaS integreert met Microsoft Entra ID. Tencent Cloud IDaaS is bedoeld voor het bieden van identiteitsverificatie- en gegevensbeheerservices aan ondernemingen. Wanneer u TencentCloud IDaaS integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot TencentCloud IDaaS.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij TencentCloud IDaaS.

- Beheer uw accounts op één centrale locatie.

U configureert en test eenmalige aanmelding van Microsoft Entra voor TencentCloud IDaaS in een testomgeving. TencentCloud IDaaS ondersteunt door SP en IDP geïnitieerde eenmalige aanmelding en Just In Time-inrichting van gebruikers.

Vereisten

Als u Microsoft Entra ID wilt integreren met TencentCloud IDaaS, hebt u het volgende nodig:

- Een Microsoft Entra-gebruikersaccount. Als u dat nog niet hebt, kunt u gratis een account maken.

- Een van de volgende rollen: Application Beheer istrator, Cloud Application Beheer istrator of Toepassingseigenaar.

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement op TencentCloud IDaaS waarvoor eenmalige aanmelding is ingeschakeld.

Toepassing toevoegen en een testgebruiker toewijzen

Voordat u begint met het configureren van eenmalige aanmelding, moet u de TencentCloud IDaaS-toepassing toevoegen vanuit de Microsoft Entra-galerie. U hebt een testgebruikersaccount nodig om toe te wijzen aan de toepassing en de configuratie voor eenmalige aanmelding te testen.

TencentCloud IDaaS toevoegen vanuit de Microsoft Entra-galerie

Voeg TencentCloud IDaaS toe vanuit de Microsoft Entra-toepassingsgalerie om eenmalige aanmelding te configureren met TencentCloud IDaaS. Zie de quickstart: Toepassing toevoegen vanuit de galerie voor meer informatie over het toevoegen van toepassingen vanuit de galerie.

Microsoft Entra-testgebruiker maken en toewijzen

Volg de richtlijnen in het artikel voor het maken en toewijzen van een gebruikersaccount om een testgebruikersaccount met de naam B.Simon te maken.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app en rollen toewijzen. De wizard biedt ook een koppeling naar het configuratievenster voor eenmalige aanmelding. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding voor Microsoft Entra configureren

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar Identity>Applications Enterprise-toepassingen>>TencentCloud IDaaS-eenmalige> aanmelding.

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

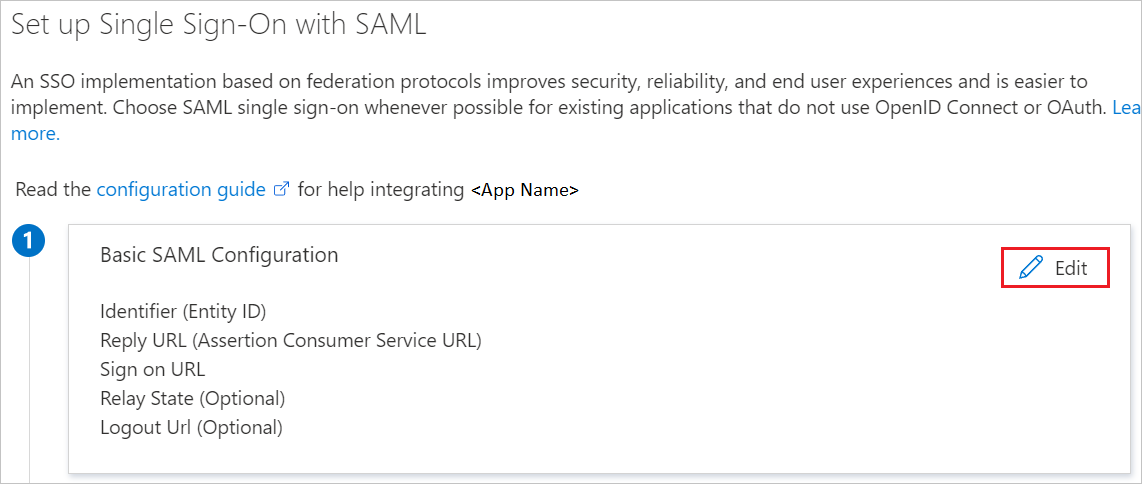

Selecteer op de pagina Eenmalige aanmelding instellen met SAML het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard SAML-configuratie voert u de volgende stappen uit:

a. Typ in het tekstvak Identifier een waarde met het volgende patroon:

yufuid.com/<appInstanceId>b. In het tekstvak Antwoord-URL typt u een URL met behulp van het volgende patroon:

https://<tenantUrl>/cidp/saml2/<appInstanceId>Als u door SP geïnitieerde eenmalige aanmelding wilt configureren, voert u de volgende stap uit:

Typ in het tekstvak Aanmeldings-URL een URL met het volgende patroon:

https://<tenantUrl>/sso/<tenantId>/<appInstanceId>Notitie

Dit zijn niet de echte waarden. Werk deze waarden bij met de werkelijke id, antwoord-URL en aanmeldings-URL. Neem contact op met het klantondersteuningsteam van TencentCloud IDaaS om deze waarden te verkrijgen. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

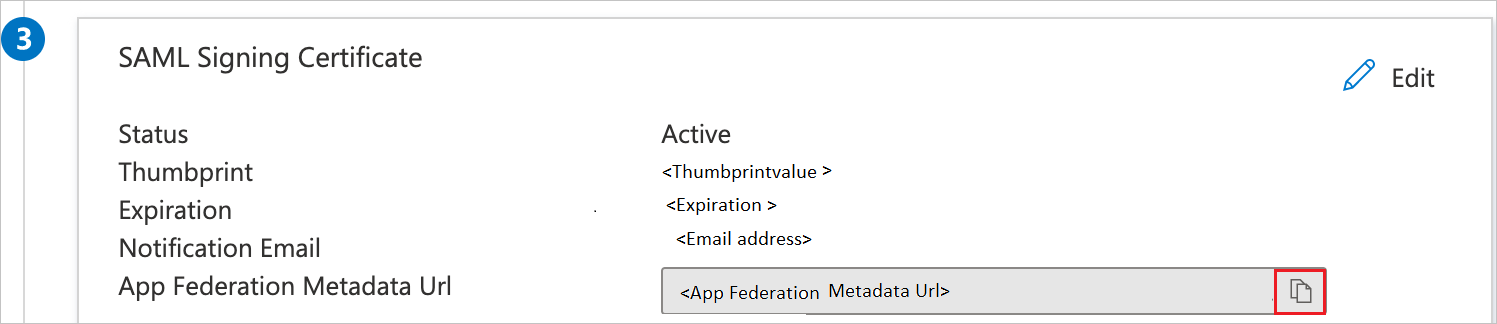

Op de pagina Eenmalige aanmelding instellen met SAML klikt u in de sectie SAML-handtekeningcertificaat op de kopieerknop om de URL voor federatieve metagegevens van de app te kopiëren en slaat u deze op uw computer op.

Eenmalige aanmelding voor TencentCloud IDaaS configureren

Als u eenmalige aanmelding aan de zijde van TencentCloud IDaaS SSO wilt configureren, moet u de App-URL voor federatieve metagegevens verzenden naar het ondersteuningsteam van TencentCloud IDaaS SSO. Het team stelt de instellingen zo in dat de verbinding tussen SAML en eenmalige aanmelding aan beide zijden goed is ingesteld.

Testgebruiker voor TencentCloud IDaaS maken

In deze sectie wordt een gebruiker met de naam B.Simon gemaakt in TencentCloud IDaaS. TencentCloud IDaaS biedt ondersteuning voor Just-In-Time-inrichting van gebruikers. Deze functie is standaard ingeschakeld. Er is geen actie-item voor u in deze sectie. Als er nog geen gebruiker in TencentCloud IDaaS bestaat, wordt er een nieuwe gemaakt na verificatie.

Eenmalige aanmelding testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Met SP geïnitieerd:

Klik op Deze toepassing testen. U wordt omgeleid naar de aanmeldings-URL van TencentCloud IDaaS, waar u de aanmeldingsstroom kunt initiëren.

Ga rechtstreeks naar de aanmeldings-URL van TencentCloud IDaaS en initieer daar de aanmeldingsstroom.

Met IDP geïnitieerd:

- Klik op Deze toepassing testen en u wordt automatisch aangemeld bij de TencentCloud IDaaS waarvoor u eenmalige aanmelding hebt ingesteld.

U kunt ook Mijn apps van Microsoft gebruiken om de toepassing in een willekeurige modus te testen. Wanneer u in de Mijn apps op de tegel TencentCloud IDaaS klikt, wordt u, als deze is geconfigureerd in de SP-modus, omgeleid naar de aanmeldingspagina van de toepassing voor het initiëren van de aanmeldingsstroom. Als deze is geconfigureerd in de IDP-modus, wordt u automatisch aangemeld bij het exemplaar van TencentCloud IDaaS waarvoor u eenmalige aanmelding hebt ingesteld. Zie Microsoft Entra Mijn apps voor meer informatie.

Aanvullende bronnen

- Wat is eenmalige aanmelding met Microsoft Entra ID?

- Plan een implementatie van eenmalige aanmelding.

Volgende stappen

Zodra u TencentCloud IDaaS hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Cloud App Security.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor