Zelfstudie: Eenmalige aanmelding van Microsoft Entra integreren met Velpic SAML

In deze zelfstudie leert u hoe u Velpic SAML integreert met Microsoft Entra ID. Wanneer u Velpic SAML integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot Velpic SAML.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij Velpic SAML.

- Beheer uw accounts op één centrale locatie.

Vereisten

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Velpic SAML-abonnement met eenmalige aanmelding (SSO).

Beschrijving van scenario

In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

- Velpic SAML biedt ondersteuning voor door SP geïnitieerde eenmalige aanmelding.

- Velpic SAML ondersteunt Geautomatiseerd inrichten van gebruikers.

Velpic SAML toevoegen vanuit de galerie

Als u de integratie van Velpic SAML in Microsoft Entra ID wilt configureren, moet u Velpic SAML vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

- Typ in de sectie Toevoegen uit de galerieVelpic SAML in het zoekvak.

- Selecteer Velpic SAML in het paneel met resultaten en voeg de app vervolgens toe. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding van Microsoft Entra voor Velpic SAML configureren en testen

Configureer en test eenmalige aanmelding van Microsoft Entra met Velpic SAML met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Velpic SAML.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met Velpic SAML te configureren en te testen:

- Configureer eenmalige aanmelding van Microsoft Entra - zodat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken : eenmalige aanmelding van Microsoft Entra testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen eenmalige aanmelding van Microsoft Entra te gebruiken.

- Eenmalige aanmelding voor Velpic SAML configureren: als u de instellingen voor eenmalige aanmelding aan de toepassingszijde wilt configureren.

- Een Velpic SAML-testgebruiker maken: als u een tegenhanger van B.Simon in Velpic SAML wilt hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

- Eenmalige aanmelding testen: om te controleren of de configuratie werkt.

Eenmalige aanmelding voor Microsoft Entra configureren

Volg deze stappen om eenmalige aanmelding van Microsoft Entra in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar Identity>Applications>Enterprise-toepassingen>Velpic SAML-eenmalige> aanmelding.

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

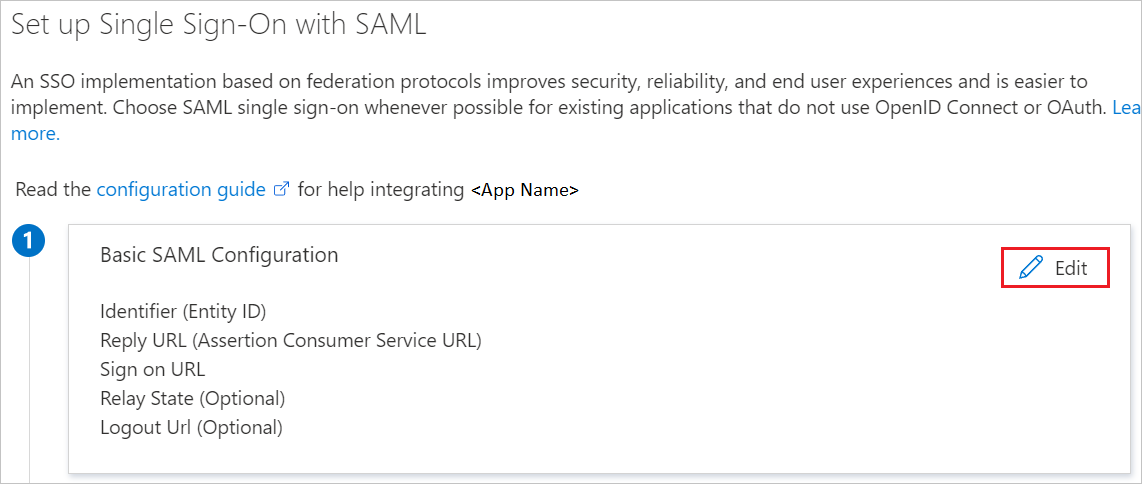

Op de pagina Eenmalige aanmelding instellen met SAML klikt u op het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard SAML-configuratie voert u de volgende stappen uit:

a. In het tekstvak Aanmeldings-URL typt u een URL met de volgende notatie:

https://<sub-domain>.velpicsaml.netb. In het tekstvak Id (Entiteits-id) typt u een URL met de volgende notatie:

https://auth.velpic.com/saml/v2/<entity-id>/loginNotitie

Merk op dat de Aanmeldings-URL wordt voorzien door het Velpic SAML-team, en de Id-waarde beschikbaar wordt wanneer u de invoegtoepassing voor eenmalige aanmelding configureert bij Velpic SAML. U moet die waarde kopiëren vanaf de Velpic SAML-toepassingspagina en deze hier plakken.

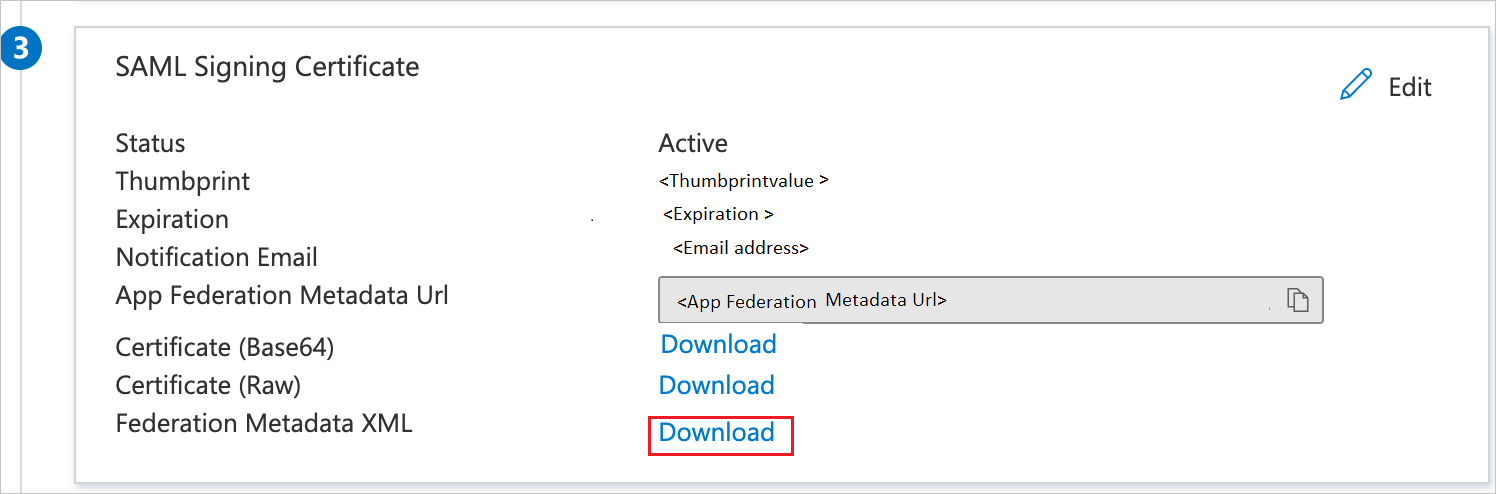

Ga op de pagina Eenmalige aanmelding met SAML instellen in de sectie SAML-handtekeningcertificaat naar XML-bestand met federatieve metagegevens en selecteer Downloaden om het certificaat te downloaden en vervolgens op te slaan op de computer.

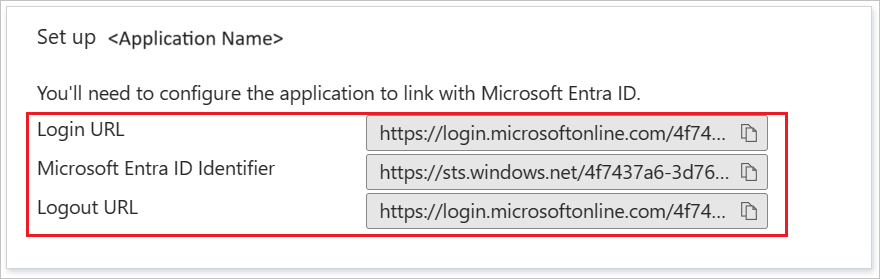

Kopieer in de sectie Velpic SAML instellen de juiste URL('s) op basis van uw vereisten.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruiker Beheer istrator.

- Blader naar Identiteitsgebruikers>>Alle gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker> maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord.

- Selecteer Controleren + maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door toegang te verlenen tot Velpic SAML.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Identity>Applications Enterprise-toepassingen>>Velpic SAML.

- Zoek op de overzichtspagina van de app de sectie Beheren en selecteer Gebruikers en groepen.

- Selecteer Gebruiker toevoegen en selecteer vervolgens Gebruikers en groepen in het dialoogvenster Toewijzing toevoegen.

- Selecteer in het dialoogvenster Gebruikers en groepen de optie B.Simon in de lijst Gebruikers. Klik vervolgens op de knop Selecteren onderaan het scherm.

- Als u een waarde voor een rol verwacht in de SAML-assertie, moet u in het dialoogvenster Rol selecteren de juiste rol voor de gebruiker in de lijst selecteren. Klik vervolgens op de knop Selecteren onderaan het scherm.

- Klik in het dialoogvenster Toewijzing toevoegen op de knop Toewijzen.

Eenmalige aanmelding voor Velpic configureren

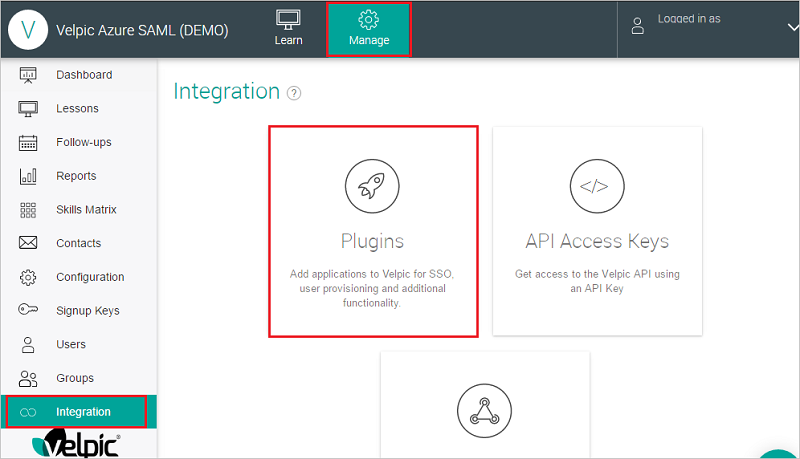

Meld u in een ander browservenster als beheerder aan bij uw Velpic SAML-bedrijfssite

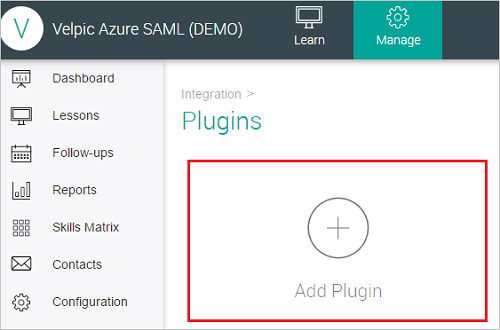

Klik op het tabblad Beheren en ga naar de sectie Integratie waar u op de knop Invoegtoepassingen moet klikken om een nieuwe invoegtoepassing voor aanmelding te maken.

Klik op de knop Invoegtoepassing toevoegen.

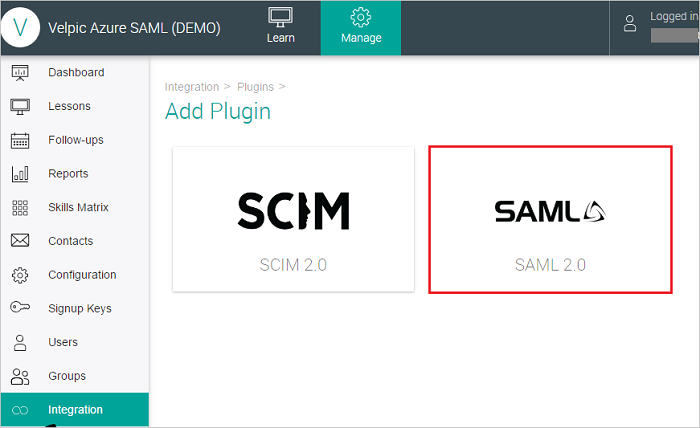

Klik op de tegel SAML op de pagina Invoegtoepassing toevoegen.

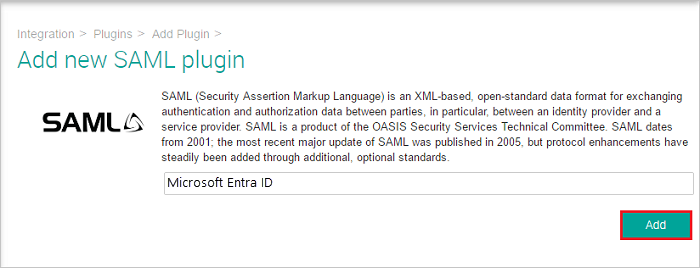

Voer de naam van de nieuwe SAML-invoegtoepassing in en klik op de knop Toevoegen.

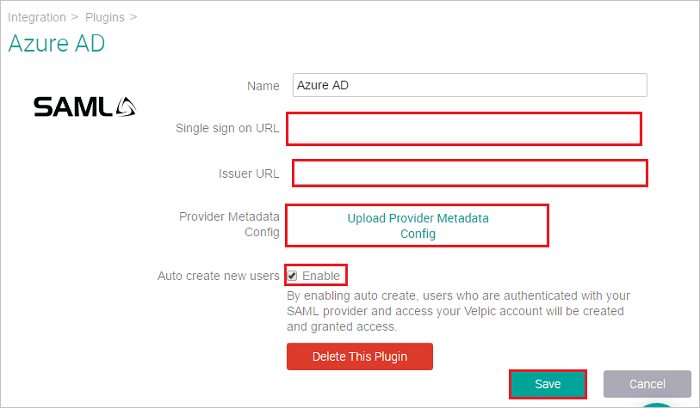

Voer de details als volgt in:

a. Voer in het tekstvak Naam de naam van de SAML-invoegtoepassing in.

b. Plak in het tekstvak Issuer URL de Microsoft Entra-id die u hebt gekopieerd uit het venster Aanmelding configureren.

c. Upload in de configuratie van providermetagegevens het XML-bestand met metagegevens dat u eerder hebt gedownload.

d. U kunt er ook voor kiezen om just-in-time SAML-inrichting in te schakelen door het selectievakje Automatisch nieuwe gebruikers maken aan te vinken. Als een gebruiker niet bestaat in Velpic en deze vlag niet is ingeschakeld, dan mislukt de aanmelding met Azure. Als de vlag is ingeschakeld, dan wordt de gebruiker automatisch ingericht in Velpic bij de eerste aanmelding.

e. Kopieer de URL voor eenmalige aanmelding uit het tekstvak en plak deze.

f. Klik op Opslaan.

Velpic SAML-testgebruiker maken

Deze stap is meestal niet vereist omdat de toepassing just-in-time gebruikersinrichting ondersteunt. Als de automatische inrichting van gebruikers niet is ingeschakeld, dan kunt u gebruikers handmatig inrichten zoals hieronder beschreven.

Meld u als beheerder aan bij uw Velpic SAML-bedrijfssite en voer de volgende stappen uit:

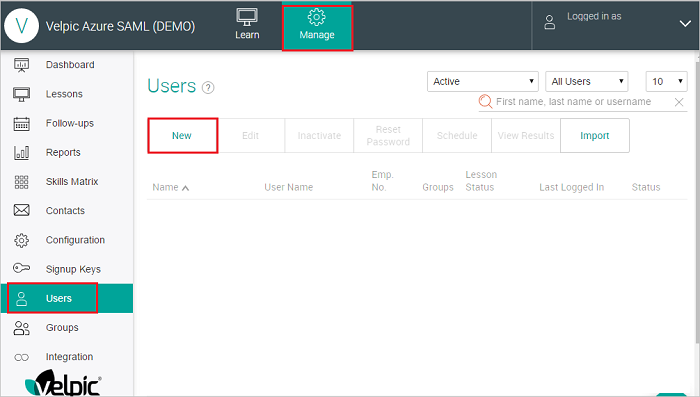

Klik op het tabblad Beheren, ga naar de sectie Gebruikers en klik vervolgens op de knop Nieuw om gebruikers toe te voegen.

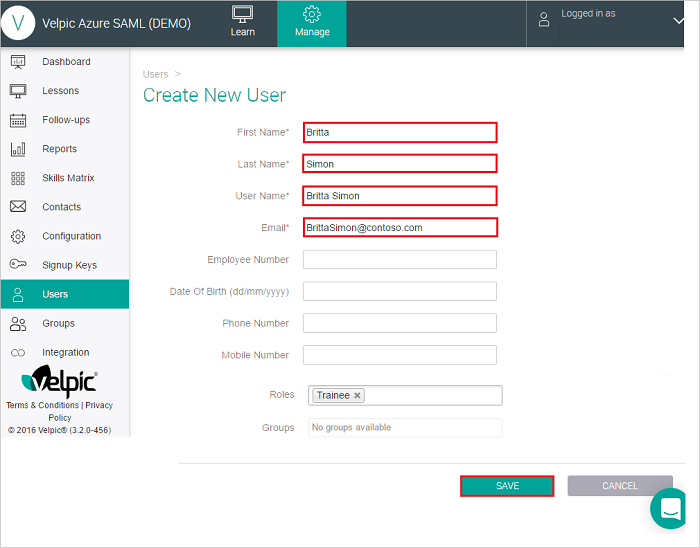

In het dialoogvenster 'Nieuwe gebruiker maken' voert u de volgende stappen uit.

a. Typ in het tekstvak Voornaam de voornaam B.

b. Typ in het tekstvak Achternaam de achternaam Simon.

c. Typ in het tekstvak Gebruikersnaam de gebruikersnaam B.Simon.

d. Typ in het tekstvak E-mail het e-mailadres van het B.Simon@contoso.com-account.

e. De rest van de informatie is optioneel. u kunt deze invullen indien nodig.

f. Klik op OPSLAAN.

Notitie

Velpic SAML ondersteunt ook automatische inrichting van gebruikers. Meer details over het configureren van automatische inrichting van gebruikers vindt u hier.

Eenmalige aanmelding testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met behulp van de Mijn apps.

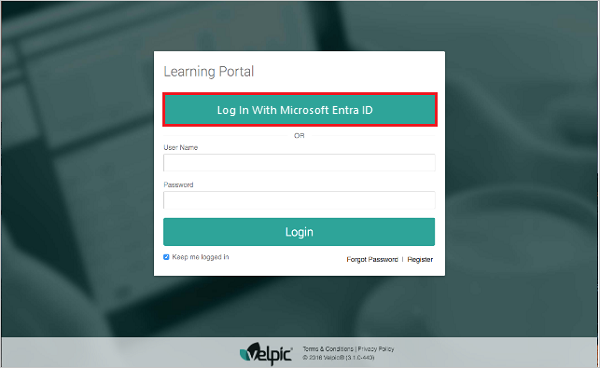

Wanneer u in Mijn apps op de tegel Velpic SAML klikt, wordt de aanmeldingspagina van Velpic SAML weergegeven. U ziet nu de knop Aanmelden met Microsoft Entra ID op de aanmeldingspagina.

Klik op de knop Aanmelden met Microsoft Entra ID om u aan te melden bij Velpic met uw Microsoft Entra-account.

Volgende stappen

Zodra u Velpic SAML hebt geconfigureerd, kunt u sessiebeheer afdwingen. Hierdoor wordt uw organisatie in real time beveiligd tegen exfiltratie en infiltratie van gevoelige gegevens. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor