Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Een workloadidentiteit is een identiteit die u toewijst aan een softwareworkload (zoals een toepassing, service, script of container) om andere services en bronnen te authenticeren en te openen. De terminologie is inconsistent in de branche, maar over het algemeen is een workloadidentiteit iets wat u nodig hebt om uw software-entiteit te verifiëren bij een bepaald systeem. Als u bijvoorbeeld Wilt dat GitHub Actions toegang heeft tot Azure-abonnementen, heeft de actie een workloadidentiteit nodig die toegang heeft tot deze abonnementen. Een workloadidentiteit kan ook een AWS-servicerol zijn die is gekoppeld aan een EC2-exemplaar met alleen-leestoegang tot een Amazon S3-bucket.

In Microsoft Entra zijn workloadidentiteiten toepassingen, service-principals en beheerde identiteiten.

Een toepassing is een abstracte entiteit of sjabloon, gedefinieerd door het toepassingsobject. Het toepassingsobject is de globale voorstelling van uw toepassing voor gebruik in alle tenants. Het toepassingsobject beschrijft hoe tokens worden uitgegeven, de resources waartoe de toepassing toegang moet hebben en de acties die de toepassing kan ondernemen.

Een service-principal is de lokale voorstelling of het toepassingsexemplaar van een globaal toepassingsobject in een specifieke tenant. Een toepassingsobject wordt gebruikt als sjabloon om een service-principal-object te maken in elke tenant waarin de toepassing wordt gebruikt. Het service-principal-object definieert wat de app daadwerkelijk kan doen in de specifieke tenant, wie toegang heeft tot de app en tot welke bronnen de app toegang heeft.

Een beheerde identiteit is een speciaal type service-principal waarmee ontwikkelaars geen referenties meer hoeven te beheren.

Hier volgen enkele manieren waarop workloadidentiteiten in Microsoft Entra-id worden gebruikt:

- Een app waarmee een web-app toegang kan krijgen tot Microsoft Graph op basis van beheerders- of gebruikerstoestemming. Deze toegang kan namens de gebruiker of namens de toepassing worden gebruikt.

- Een beheerde identiteit die door een ontwikkelaar wordt gebruikt om de service in te richten met toegang tot een Azure-resource, zoals Azure Key Vault of Azure Storage.

- Een service-principal die door een ontwikkelaar wordt gebruikt om een CI/CD-pijplijn in staat te stellen een web-app vanuit GitHub in Azure App Service te implementeren.

Workloadidentiteiten, andere computeridentiteiten en menselijke identiteiten

Op hoog niveau zijn er twee soorten identiteiten: menselijke en machine-/niet-menselijke identiteiten. Workloadidentiteiten en apparaatidentiteiten vormen samen een groep met de naam computeridentiteiten (of niet-menselijke) identiteiten. Workloadidentiteiten vertegenwoordigen softwareworkloads terwijl apparaatidentiteiten apparaten vertegenwoordigen, zoals desktopcomputers, mobiele, IoT-sensoren en door IoT beheerde apparaten. Machine-identiteiten verschillen van menselijke identiteiten, die personen vertegenwoordigen zoals werknemers (interne werknemers en frontline-werkers) en externe gebruikers (klanten, consultants, leveranciers en partners).

Behoefte aan het beveiligen van workloadidentiteiten

Steeds meer, oplossingen zijn afhankelijk van niet-menselijke entiteiten om essentiële taken te voltooien en het aantal niet-menselijke identiteiten neemt aanzienlijk toe. Recente cyberaanvallen tonen aan dat aanvallers zich steeds meer richten op niet-menselijke identiteiten ten opzichte van menselijke identiteiten.

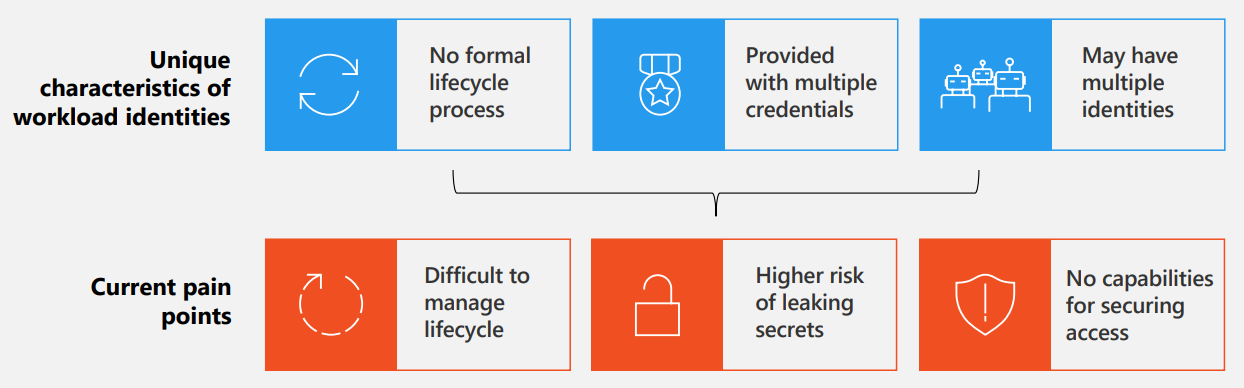

Menselijke gebruikers hebben doorgaans één identiteit die wordt gebruikt voor toegang tot een breed scala aan resources. In tegenstelling tot een menselijke gebruiker kan een softwareworkload meerdere referenties hebben om toegang te krijgen tot verschillende resources en moeten deze referenties veilig worden opgeslagen. Het is ook moeilijk om bij te houden wanneer een workload-identiteit wordt gemaakt of wanneer deze moet worden ingetrokken. Ondernemingen riskeren dat hun toepassingen of diensten worden misbruikt of geschonden vanwege problemen bij het beveiligen van workload-identiteiten.

De meeste oplossingen voor identiteits- en toegangsbeheer op de markt zijn momenteel alleen gericht op het beveiligen van menselijke identiteiten en niet op workloadidentiteiten. Microsoft Entra Workload-ID helpt deze problemen op te lossen bij het beveiligen van workloadidentiteiten.

Belangrijke scenario's

Hier volgen enkele manieren waarop u workloadidentiteiten kunt gebruiken.

Toegang beveiligen met adaptief beleid:

- Beleid voor voorwaardelijke toegang toepassen op service-principals die eigendom zijn van uw organisatie met behulp van voorwaardelijke toegang voor workloadidentiteiten.

- Real-time afdwingen van locatie- en risicobeleid voor voorwaardelijke toegang mogelijk maken met behulp van continue toegangsevaluatie voor werkbelastingidentiteiten.

- Aangepaste beveiligingskenmerken voor een app beheren

Op intelligente wijze gecompromitteerde identiteiten detecteren:

- Risico's detecteren (zoals gelekte gegevens), bedreigingen bevatten en risico's voor workloadidentiteiten verminderen met behulp van Microsoft Entra ID Protection.

Levenscyclusbeheer vereenvoudigen:

- Toegang tot met Microsoft Entra beveiligde resources zonder dat u geheimen hoeft te beheren voor workloads die worden uitgevoerd in Azure met behulp van beheerde identiteiten.

- Krijg toegang tot met Microsoft Entra beveiligde resources zonder geheimen te hoeven beheren met behulp van workloadidentiteitsfederatie voor ondersteunde scenario's, zoals GitHub Actions, workloads die worden uitgevoerd op Kubernetes of workloads die worden uitgevoerd op rekenplatforms buiten Azure.

- Controleer serviceprincipals en applicaties die zijn toegewezen aan bevoorrechte directoryrollen in Microsoft Entra ID met behulp van toegangsbeoordelingen voor serviceprincipals.

Volgende stappen

- Krijg antwoorden op veelgestelde vragen over workload-identiteiten.