Wanneer gebruikt u Azure Private Link?

U weet wat Private Link is en hoe het werkt. Nu hebt u enkele criteria nodig om te evalueren of Private Link een geschikte keuze is voor uw bedrijf. Laten we de volgende doelen overwegen om u te helpen bij het nemen van een beslissing:

- Azure PaaS-services in uw virtuele netwerk brengen

- Verkeer beveiligen tussen uw bedrijfsnetwerk en de Azure-cloud

- Internetblootstelling voor PaaS-services elimineren

- Toegang tot Azure PaaS-resources in verschillende netwerken

- Het risico op gegevensexfiltratie verlagen

- Klanten privétoegang bieden tot door het bedrijf gemaakte Azure-services

Als onderdeel van uw Azure Private Link-evaluatie weet u dat Contoso verschillende van deze doelen heeft. Lees de bijbehorende secties voor meer informatie.

Azure PaaS-services in uw virtuele netwerk brengen

Afhankelijk van de resource en hoe deze is geconfigureerd, kan het maken van verbinding met Azure PaaS-services ingewikkeld zijn. Private Link vermindert die complexiteit doordat Azure-services slechts een ander knooppunt in uw virtuele Azure-netwerk lijken te zijn. Met een Private Link-resource maakt nu effectief deel uit van uw virtuele netwerk, kunnen clients een relatief eenvoudige FQDN gebruiken om de verbinding te maken.

Verkeer beveiligen tussen uw bedrijfsnetwerk en de Azure-cloud

Hier volgt een van de paradoxen van cloud-computing: voor een virtuele machine in de cloud om toegang te krijgen tot een service in dezelfde cloudprovider, moet de verbinding en het verkeer buiten de cloud gaan. Dat wil gezegd, hoewel de eindpunten zich in de cloud bevinden, moet het verkeer via internet reizen.

Zodra dat verkeer de cloud verlaat, wordt het helaas 'openbaar' en loopt het risico. Er is een lange lijst met potentiële aanvallen die kwaadwillende actoren kunnen gebruiken om dat verkeer te stelen, te bewaken of te beschadigen.

Private Link elimineert dat risico door verkeer opnieuw te omleiden, zodat het niet via internet gaat. In plaats daarvan rijdt al het verkeer tussen uw virtuele netwerk en een Private Link-resource langs de beveiligde en privé-Azure-backbone van Microsoft.

Internetblootstelling voor PaaS-services elimineren

De meeste Azure PaaS-resources zijn internetgericht. Deze resources hebben standaard een openbaar eindpunt dat een openbaar IP-adres biedt, zodat clients via internet verbinding kunnen maken met de resource.

Het openbare eindpunt maakt de resource beschikbaar op internet. Dit is standaard. Dit eindpunt kan echter ook fungeren als een aanvalspunt voor black-hat hackers die op zoek zijn naar een manier om de service te infiltreren of verstoren.

Private Link doet niets om dergelijke aanvallen te voorkomen. Wanneer u echter een privé-eindpunt hebt gemaakt en toegewezen aan de Azure-resource, hebt u het openbare eindpunt van de resource niet meer nodig. Gelukkig kunt u de resource zo configureren dat het openbare eindpunt wordt uitgeschakeld, zodat er geen aanvalsoppervlak meer op internet wordt weergegeven.

Toegang tot Azure PaaS-resources in verschillende netwerken

Netwerkinstellingen bestaan zelden uit één virtueel netwerk. De meeste netwerken bevatten ook een of beide van de volgende items:

Een of meer gekoppelde netwerken die zijn verbonden via Peering van Azure Virtual Network.

Een of meer on-premises netwerken die zijn verbonden via persoonlijke ExpressRoute-peering of via een VPN-tunnel.

Zonder Private Link moeten deze netwerken hun eigen verbindingen met een specifieke Azure-resource maken. Voor deze verbindingen is meestal het openbare internet vereist. Dit verandert zodra het privé-eindpunt de Azure-resource toe wijst aan een privé-IP-adres in uw virtuele netwerk. Nu kunnen al uw gekoppelde netwerken rechtstreeks verbinding maken met de Private Link-resource, zonder andere configuratie.

Het risico op gegevensexfiltratie verlagen

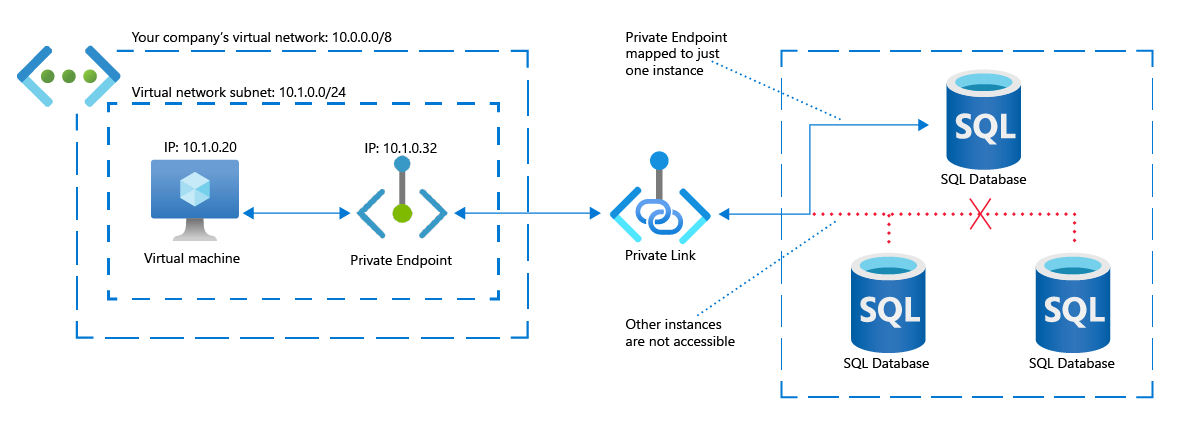

Stel dat een virtuele machine in uw netwerk is verbonden met een Azure-service. Het is vaak mogelijk dat een gebruiker op de virtuele machine toegang heeft tot meerdere resources in de Azure-service. Als de service bijvoorbeeld Azure Storage is, heeft een gebruiker toegang tot meerdere blobs, tabellen, bestanden enzovoort.

Stel nu dat de gebruiker een kwaadwillende infiltrator is die de controle over de virtuele machine heeft genomen. In dat scenario kan de gebruiker gegevens van de ene resource naar de andere verplaatsen die ze beheren.

Dit scenario is een voorbeeld van gegevensexfiltratie. Private Link verlaagt het risico op gegevensexfiltratie door een privé-eindpunt toe te brengen aan één exemplaar van een Azure-resource. Een aanvaller kan de gegevens mogelijk nog steeds bekijken, maar kan deze niet naar een andere resource kopiëren of verplaatsen.

Klanten privétoegang bieden tot door het bedrijf gemaakte Azure-services

Stel dat uw bedrijf aangepaste Azure-services maakt. Wie deze services verbruikt? Dit kan iedereen in de volgende lijst zijn:

- Mensen die uw producten kopen.

- Leveranciers of leveranciers van het bedrijf.

- De werknemers van uw bedrijf.

U kunt zeggen dat elke consument in de bovenstaande lijst een klant van uw service is.

Er is een uitstekende kans dat de gegevens die door deze klanten worden geopend en gemaakt, net zo belangrijk zijn als de gegevens van uw bedrijf. De gegevens van uw klant verdienen dus hetzelfde niveau van privacy en beveiliging als uw bedrijfsgegevens.

Als u denkt dat Private Link de juiste keuze is voor het beveiligen van uw bedrijfsgegevens, wilt u dat beveiligingsmodel uitbreiden naar uw aangepaste Azure-services. Door uw aangepaste services achter Azure Standard Load Balancer te plaatsen, kunt u Private Link Service gebruiken om klanten toegang te geven tot uw service met behulp van een privé-eindpunt.

Stel dat uw marketingafdeling tevreden is wanneer u hen vertelt dat ze nu klanten privé en veilige toegang kunnen bieden tot uw aangepaste Azure-services.