App-beveiligingsbeleid maken en toewijzen

Meer informatie over het maken en toewijzen van App-beveiligingsbeleid (APP) van Microsoft Intune voor gebruikers van uw organisatie. In dit artikel wordt ook beschreven hoe u wijzigingen aanbrengt in bestaande beleidsregels.

Voordat u begint

App-beveiligingsbeleid kan van toepassing zijn op apps die worden uitgevoerd op apparaten die al dan niet worden beheerd door Intune. Zie Overzicht van app-beveiligingsbeleid voor een gedetailleerde beschrijving van de werking van app-beveiligingsbeleid en de scenario's die worden ondersteund door intune-app-beveiligingsbeleid.

Met de beschikbare opties in app-beveiligingsbeleid (APP) kunnen organisaties de beveiliging aanpassen aan hun specifieke behoeften. Voor sommigen is het mogelijk niet duidelijk welke beleidsinstellingen vereist zijn om een volledig scenario te implementeren. Om organisaties te helpen prioriteit te geven aan beveiliging van mobiele clienteindpunten, heeft Microsoft taxonomie geïntroduceerd voor het app-gegevensbeveiligingsframework voor het beheer van mobiele apps voor iOS en Android.

Het APP-gegevensbeveiligingsframework is ingedeeld in drie verschillende configuratieniveaus, waarbij elk niveau afbouwt op het vorige niveau:

- Enterprise Basic Data Protection (Niveau 1) zorgt ervoor dat apps worden beveiligd met een pincode en versleuteld en selectief wissen worden uitgevoerd. Voor Android-apparaten valideert dit niveau de attestation van Android-apparaten. Dit is een configuratie op instapniveau die vergelijkbaar beheer van gegevensbeveiliging biedt in Exchange Online postvakbeleid en de IT- en gebruikerspopulatie introduceert in APP.

- Verbeterde enterprise-gegevensbeveiliging (niveau 2) introduceert mechanismen voor het voorkomen van lekken van APP-gegevens en minimale vereisten voor het besturingssysteem. Dit is de configuratie die van toepassing is op de meeste mobiele gebruikers die toegang hebben tot werk- of schoolgegevens.

- Enterprise High Data Protection (Level 3) introduceert geavanceerde mechanismen voor gegevensbeveiliging, verbeterde pincodeconfiguratie en APP Mobile Threat Defense. Deze configuratie is wenselijk voor gebruikers die toegang hebben tot gegevens met een hoog risico.

Als u de specifieke aanbevelingen wilt zien voor elk configuratieniveau en de minimale apps die moeten worden beveiligd, raadpleegt u Het framework voor gegevensbescherming met behulp van app-beveiligingsbeleid.

Als u op zoek bent naar een lijst met apps die de Intune SDK hebben geïntegreerd, raadpleegt u Beveiligde apps van Microsoft Intune.

Zie Apps toevoegen aan Microsoft Intune voor meer informatie over het toevoegen van lob-apps (Line-Of-Business) van uw organisatie aan Microsoft Intune om het beveiligingsbeleid voor apps voor te bereiden.

App-beveiligingsbeleid voor iOS-/iPadOS- en Android-apps

Wanneer u een app-beveiligingsbeleid maakt voor iOS-/iPadOS- en Android-apps, volgt u een moderne Intune-processtroom die resulteert in een nieuw app-beveiligingsbeleid. Zie Instellingen voor app-beveiligingsbeleid voor Windows voor informatie over het maken van app-beveiligingsbeleid voor Windows-apps.

Een iOS-/iPadOS- of Android-app-beveiligingsbeleid maken

- Meld je aan bij het Microsoft Intune-beheercentrum.

- Selecteer Apps>App-beveiligingsbeleid. Met deze selectie worden de details van het app-beveiligingsbeleid geopend, waar u nieuw beleid maakt en bestaande beleidsregels bewerkt.

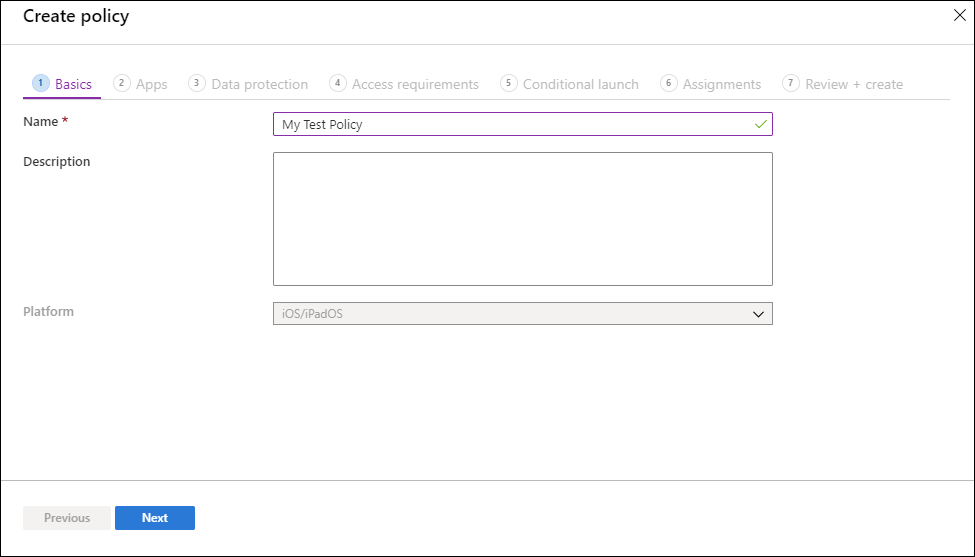

- Selecteer Beleid maken en selecteer iOS/iPadOS of Android. Het deelvenster Beleid maken wordt weergegeven.

- Voeg op de pagina Basisinformatie de volgende waarden toe:

| Waarde | Beschrijving |

|---|---|

| Naam | De naam van dit app-beveiligingsbeleid. |

| Beschrijving | [Optioneel] De beschrijving van dit app-beveiligingsbeleid. |

Klik op Volgende om de pagina Apps weer te geven.

Op de pagina Apps kunt u kiezen op welke apps dit beleid moet worden gericht. U moet ten minste één app toevoegen.Waarde/optie Beschrijving Richt beleid op Kies in de vervolgkeuzelijst Beleid target to om uw app-beveiligingsbeleid te richten op Alle apps, Microsoft Apps of Core Microsoft Apps. - Alle apps omvat alle Microsoft- en partner-apps die de Intune SDK hebben geïntegreerd.

- Microsoft Apps bevat alle Microsoft-apps die de Intune SDK hebben geïntegreerd.

- Microsoft Core Apps bevat de volgende apps: Microsoft Edge, Excel, Office, OneDrive, OneNote, Outlook, PowerPoint, SharePoint, Teams, To Do en Word.

Openbare apps Als u geen van de vooraf gedefinieerde app-groepen wilt selecteren, kunt u ervoor kiezen om afzonderlijke apps te targeten door Geselecteerde apps te selecteren in de vervolgkeuzelijst Doelbeleid op . Klik op Openbare apps selecteren om openbare apps te selecteren die u wilt targeten. Aangepaste apps Als u geen van de vooraf gedefinieerde app-groepen wilt selecteren, kunt u ervoor kiezen om afzonderlijke apps te targeten door Geselecteerde apps te selecteren in de vervolgkeuzelijst Doelbeleid op . Klik op Aangepaste apps selecteren om aangepaste apps te selecteren die u wilt targeten op basis van een bundel-id. U kunt geen aangepaste app kiezen wanneer u zich richt op alle openbare apps in hetzelfde beleid. De app(s) die u hebt geselecteerd, worden weergegeven in de lijst met openbare en aangepaste apps.

Opmerking

Openbare apps worden ondersteund, zijn apps van Microsoft en partners die vaak worden gebruikt met Microsoft Intune. Deze met Intune beveiligde apps worden ingeschakeld met een uitgebreide set ondersteuning voor beveiligingsbeleid voor mobiele toepassingen. Zie Beveiligde apps van Microsoft Intune voor meer informatie. Aangepaste apps zijn LOB-apps die zijn geïntegreerd met de Intune SDK of zijn verpakt door de Intune App Wrapping Tool. Zie Overzicht van Microsoft Intune App SDK en Line-Of-Business-apps voorbereiden voor app-beveiligingsbeleid voor meer informatie.

Klik op Volgende om de pagina Gegevensbeveiliging weer te geven.

Deze pagina bevat instellingen voor DLP-besturingselementen (preventie van gegevensverlies), waaronder beperkingen voor knippen, kopiëren, plakken en opslaan als. Deze instellingen bepalen hoe gebruikers omgaan met gegevens in de apps die door dit app-beveiligingsbeleid worden toegepast.Instellingen voor gegevensbescherming:

- iOS-/iPadOS-gegevensbeveiliging : zie Beveiligingsbeleidsinstellingen voor iOS-/iPadOS-apps - Gegevensbeveiliging voor meer informatie.

- Android-gegevensbeveiliging : zie Beveiligingsbeleidsinstellingen voor Android-apps - Gegevensbeveiliging voor meer informatie.

Klik op Volgende om de pagina Toegangsvereisten weer te geven.

Op deze pagina vindt u instellingen waarmee u de pincode- en referentievereisten kunt configureren waaraan gebruikers moeten voldoen om toegang te krijgen tot apps in een werkcontext.Instellingen voor toegangsvereisten:

- Toegangsvereisten voor iOS/iPadOS : zie beveiligingsbeleidsinstellingen voor iOS/iPadOS-apps - Toegangsvereisten voor meer informatie.

- Android-toegangsvereisten : zie Beveiligingsbeleidsinstellingen voor Android-apps - Toegangsvereisten voor meer informatie.

Klik op Volgende om de pagina Voorwaardelijk starten weer te geven.

Deze pagina bevat instellingen voor het instellen van de beveiligingsvereisten voor aanmeldingen voor uw app-beveiligingsbeleid. Selecteer een instelling en voer de waarde in waaraan gebruikers moeten voldoen om zich aan te melden bij uw bedrijfsapp. Selecteer vervolgens de actie die u wilt uitvoeren als gebruikers niet voldoen aan uw vereisten. In sommige gevallen kunnen meerdere acties worden geconfigureerd voor één instelling.Instellingen voor voorwaardelijk starten:

- iOS/iPadOS voorwaardelijk starten : zie beveiligingsbeleidsinstellingen voor iOS-/iPadOS-apps - Voorwaardelijke start voor meer informatie.

- Android-voorwaardelijke start : zie Beveiligingsbeleidsinstellingen voor Android-apps - Voorwaardelijke start voor meer informatie.

Klik op Volgende om de pagina Instellingen weer te geven.

Op de pagina Toewijzingen kunt u het beveiligingsbeleid voor apps toewijzen aan groepen gebruikers. U moet het beleid toepassen op een groep gebruikers om het beleid van kracht te laten worden.Klik op Volgende: Controleren en maken om de waarden en instellingen te controleren die u hebt ingevoerd voor dit app-beveiligingsbeleid.

Wanneer u klaar bent, klikt u op Maken om het app-beveiligingsbeleid in Intune te maken.

Tip

Deze beleidsinstellingen worden alleen afgedwongen bij het gebruik van apps in de werkcontext. Wanneer eindgebruikers de app gebruiken om een persoonlijke taak uit te voeren, worden ze niet beïnvloed door dit beleid. Houd er rekening mee dat wanneer u een nieuw bestand maakt, dit wordt beschouwd als een persoonlijk bestand.

Belangrijk

Het kan even duren voordat het beveiligingsbeleid voor apps van toepassing is op bestaande apparaten. Eindgebruikers zien een melding op het apparaat wanneer het app-beveiligingsbeleid wordt toegepast. Pas uw app-beveiligingsbeleid toe op apparaten voordat u voorwaardelijke toegangsregels toepast.

Eindgebruikers kunnen de apps downloaden uit de App Store of Google Play. Zie voor meer informatie:

Bestaand beleid wijzigen

U kunt een bestaand beleid bewerken en dit toepassen op de doelgebruikers. Zie Inzicht in de timing van de levering van app-beveiligingsbeleid voor meer informatie over de timing van de beleidslevering.

De lijst met apps wijzigen die zijn gekoppeld aan het beleid

Selecteer in het deelvenster App-beveiligingsbeleid het beleid dat u wilt wijzigen.

Selecteer eigenschappen in het deelvenster Intune-app-beveiliging.

Selecteer Bewerken naast de sectie Apps.

Op de pagina Apps kunt u kiezen op welke apps dit beleid moet worden gericht. U moet ten minste één app toevoegen.

Waarde/optie Beschrijving Openbare apps Kies in de vervolgkeuzelijst Doelbeleid om uw app-beveiligingsbeleid te richten op Alle openbare apps, Microsoft Apps of Core Microsoft Apps. Vervolgens kunt u Een lijst weergeven selecteren van de apps die worden getarget om een lijst weer te geven van de apps die worden beïnvloed door dit beleid. Indien nodig kunt u ervoor kiezen om afzonderlijke apps te targeten door op Openbare apps selecteren te klikken.

Aangepaste apps Klik op Aangepaste apps selecteren om aangepaste apps te selecteren die u wilt targeten op basis van een bundel-id. De app(s) die u hebt geselecteerd, worden weergegeven in de lijst met openbare en aangepaste apps.

Klik op Beoordelen en maken om de apps te controleren die voor dit beleid zijn geselecteerd.

Wanneer u klaar bent, klikt u op Opslaan om het app-beveiligingsbeleid bij te werken.

De lijst met gebruikersgroepen wijzigen

Selecteer in het deelvenster App-beveiligingsbeleid het beleid dat u wilt wijzigen.

Selecteer eigenschappen in het deelvenster Intune-app-beveiliging.

Selecteer Bewerken naast de sectie Toewijzingen.

Als u een nieuwe gebruikersgroep wilt toevoegen aan het beleid, kiest u op het tabblad Opnemende optie Groepen selecteren om op te nemen en selecteert u de gebruikersgroep. Kies Selecteren om de groep toe te voegen.

Als u een gebruikersgroep wilt uitsluiten, kiest u op het tabblad Uitsluitende optie Groepen selecteren die u wilt uitsluiten en selecteert u de gebruikersgroep. Kies Selecteren om de gebruikersgroep te verwijderen.

Als u groepen wilt verwijderen die eerder zijn toegevoegd, selecteert u op het tabblad Opnemen of Uitsluiten het beletselteken (...) en selecteert u Verwijderen.

Klik op Beoordelen en maken om de gebruikersgroepen te controleren die voor dit beleid zijn geselecteerd.

Nadat de wijzigingen in de toewijzingen gereed zijn, selecteert u Opslaan om de configuratie op te slaan en het beleid te implementeren voor de nieuwe set gebruikers. Als u Annuleren selecteert voordat u de configuratie opslaat, verwijdert u alle wijzigingen die u hebt aangebracht op de tabbladen Opnemen en Uitsluiten .

Beleidsinstellingen wijzigen

Selecteer in het deelvenster App-beveiligingsbeleid het beleid dat u wilt wijzigen.

Selecteer eigenschappen in het deelvenster Intune-app-beveiliging.

Selecteer Bewerken naast de sectie die overeenkomt met de instellingen die u wilt wijzigen. Wijzig vervolgens de instellingen in nieuwe waarden.

Klik op Beoordelen en maken om de bijgewerkte instellingen voor dit beleid te controleren.

Selecteer Opslaan om uw wijzigingen op te slaan. Herhaal het proces om een instellingengebied te selecteren en uw wijzigingen te wijzigen en vervolgens op te slaan, totdat al uw wijzigingen zijn voltooid. Vervolgens kunt u het deelvenster Intune App Protection - Eigenschappen sluiten.

Doelbeleid voor app-beveiliging op basis van apparaatbeheerstatus

In veel organisaties is het gebruikelijk om eindgebruikers toe te staan om zowel door Intune beheerde MDM-apparaten (Mobile Device Management), zoals apparaten in bedrijfseigendom, als niet-beheerde apparaten te gebruiken die alleen worden beveiligd met Intune-beleid voor app-beveiliging. Onbeheerde apparaten worden vaak Bring Your Own Devices (BYOD) genoemd.

Omdat intune-app-beveiligingsbeleid is gericht op de identiteit van een gebruiker, kunnen de beveiligingsinstellingen voor een gebruiker van toepassing zijn op zowel ingeschreven (MDM beheerde) als niet-ingeschreven apparaten (geen MDM). Daarom kunt u een Intune-app-beveiligingsbeleid richten op door Intune ingeschreven of niet-ingeschreven iOS-/iPadOS- en Android-apparaten met behulp van filters. Zie Filters gebruiken bij het toewijzen van beleid voor meer informatie over het maken van filters . U kunt één beveiligingsbeleid hebben voor onbeheerde apparaten waarin strikte DLP-controles (preventie van gegevensverlies) zijn ingesteld, en een afzonderlijk beveiligingsbeleid voor door MDM beheerde apparaten, waarbij de DLP-besturingselementen mogelijk iets soepeler zijn. Zie App-beveiligingsbeleid en werkprofielen voor meer informatie over hoe dit werkt op persoonlijke Android Enterprise-apparaten.

Als u deze filters wilt gebruiken bij het toewijzen van beleid, bladert u naar Apps>App-beveiligingsbeleid in het Intune-beheercentrum en selecteert u vervolgens Beleid maken. U kunt ook een bestaand app-beveiligingsbeleid bewerken. Ga naar de pagina Toewijzingen en selecteer Filter bewerken om filters voor de toegewezen groep op te nemen of uit te sluiten.

Typen apparaatbeheer

Belangrijk

Microsoft Intune beëindigt de ondersteuning voor Beheer van Android-apparaten op apparaten met toegang tot Google Mobile Services (GMS) op 31 december 2024. Na die datum zijn apparaatinschrijving, technische ondersteuning, bugfixes en beveiligingspatches niet meer beschikbaar. Als u momenteel apparaatbeheerdersbeheer gebruikt, raden we u aan over te schakelen naar een andere Android-beheeroptie in Intune voordat de ondersteuning afloopt. Zie Ondersteuning voor Android-apparaatbeheerder op GMS-apparaten beëindigen voor meer informatie.

-

Niet-beheerd: Voor iOS-/iPadOS-apparaten zijn onbeheerde apparaten apparaten alle apparaten waarop Intune MDM-beheer of een MDM/EMM-oplossing van derden de

IntuneMAMUPNsleutel niet doorgeeft. Voor Android-apparaten zijn niet-beheerde apparaten apparaten waarop Intune MDM-beheer niet is gedetecteerd. Dit omvat apparaten die worden beheerd door externe MDM-leveranciers. - Door Intune beheerde apparaten: beheerde apparaten worden beheerd door Intune MDM.

- Android-apparaatbeheerder: door Intune beheerde apparaten met behulp van de Android Device Administration API.

- Android Enterprise: door Intune beheerde apparaten met Android Enterprise-werkprofielen of Android Enterprise Full Device Management.

- Toegewezen Android Enterprise-apparaten in bedrijfseigendom met Microsoft Entra-modus voor gedeelde apparaten: door Intune beheerde apparaten met toegewezen Android Enterprise-apparaten met de modus Gedeeld apparaat.

- Android-apparaten (AOSP) die zijn gekoppeld aan de gebruiker: door Intune beheerde apparaten met AOSP-beheer dat is gekoppeld aan de gebruiker.

- Android-apparaten (AOSP) zonder gebruikers: door Intune beheerde apparaten met AOSP-gebruikersloze apparaten. Deze apparaten maken ook gebruik van microsoft Entra-modus voor gedeelde apparaten.

Op Android-apparaten wordt gevraagd om de Intune-bedrijfsportal-app te installeren, ongeacht welk type apparaatbeheer is gekozen. Als u bijvoorbeeld Android Enterprise selecteert, worden gebruikers met onbeheerde Android-apparaten nog steeds gevraagd.

Voor iOS/iPadOS zijn aanvullende app-configuratie-instellingen vereist om het type Apparaatbeheer af te dwingen voor door Intune beheerde apparaten. Deze instellingen communiceren met de APP-service (App Protection Policy) om aan te geven dat de app wordt beheerd. Daarom zijn de APP-instellingen pas van toepassing wanneer u het app-configuratiebeleid hebt geïmplementeerd. Hier volgen de app-configuratie-instellingen:

- IntuneMAMUPN en IntuneMAMOID moeten worden geconfigureerd voor alle door MDM beheerde toepassingen. Zie Gegevensoverdracht beheren tussen iOS-/iPadOS-apps in Microsoft Intune voor meer informatie.

-

IntuneMAMDeviceID moet worden geconfigureerd voor alle mdm-beheerde toepassingen van derden en line-of-business. De IntuneMAMDeviceID moet worden geconfigureerd voor het apparaat-id-token. Bijvoorbeeld

key=IntuneMAMDeviceID, value={{deviceID}}. Zie App-configuratiebeleid voor beheerde iOS-/iPadOS-apparaten toevoegen voor meer informatie. - Als alleen de IntuneMAMDeviceID is geconfigureerd, beschouwt de Intune-APP het apparaat als niet-beheerd.

Beleidsinstellingen

Als u een volledige lijst met de beleidsinstellingen voor iOS/iPadOS en Android wilt weergeven, selecteert u een van de volgende koppelingen:

Volgende stappen

Naleving en gebruikersstatus bewaken