Wip-beleid (Windows Information Protection) maken en implementeren met Intune

Opmerking

Microsoft Intune heeft toekomstige investeringen in het beheren en implementeren van Windows Information Protection stopgezet.

Ondersteuning voor het scenario Windows Information Protection zonder inschrijving in Microsoft Intune is verwijderd.

Zie Richtlijnen voor het einde van de ondersteuning voor Windows Information Protection voor meer informatie.

Zie BELEIDSinstellingen voor MAM voor Windows en App-beveiligingsbeleid voor Windows voor meer informatie over Intune MAM in Windows.

U kunt wip-beleid (Windows Information Protection) gebruiken met Windows 10-apps om apps te beveiligen zonder apparaatinschrijving.

Voordat u begint

U moet een aantal concepten begrijpen wanneer u een WIP-beleid toevoegt:

Lijst met toegestane en vrijgestelde apps

Beveiligde apps: Deze apps zijn de apps die moeten voldoen aan dit beleid.

Apps uitsluiten: Deze apps zijn vrijgesteld van dit beleid en hebben zonder beperkingen toegang tot bedrijfsgegevens.

Typen apps

- Aanbevolen apps: Een vooraf ingevulde lijst met (meestal Microsoft 365 (Office)) apps waarmee u eenvoudig in het beleid kunt importeren.

- Store-apps: U kunt elke app uit de Windows Store toevoegen aan het beleid.

- Windows-bureaublad-apps: U kunt alle traditionele Windows-bureaublad-apps toevoegen aan het beleid (bijvoorbeeld .exe, .dll)

Vereisten

U moet de MAM-provider configureren voordat u een WIP-beleid kunt maken. Meer informatie over het configureren van uw MAM-provider met Intune.

Belangrijk

WIP biedt geen ondersteuning voor meerdere identiteiten. Er kan slechts één beheerde identiteit tegelijk bestaan. Zie Uw bedrijfsgegevens beveiligen met Windows Information Protection (WIP) voor meer informatie over de mogelijkheden en beperkingen van WIP.

Daarnaast moet u beschikken over de volgende licentie en update:

Een WIP-beleid toevoegen

Nadat u Intune in uw organisatie hebt ingesteld, kunt u een WIP-specifiek beleid maken.

Belangrijk

Wip-beleid (Windows Information Protection) zonder inschrijving is afgeschaft. U kunt geen WIP-beleid meer maken voor niet-ingeschreven apparaten.

Tip

Zie Een WIP-beleid (Windows Information Protection) maken met MAM met behulp van de portal voor Microsoft Intune in de documentatiebibliotheek voor Windows-beveiliging voor meer informatie over het maken van WIP-beleid voor Intune , inclusief beschikbare instellingen en hoe u deze configureert.

- Meld je aan bij het Microsoft Intune-beheercentrum.

- Selecteer Apps>App-beveiligingsbeleid>Beleid maken.

- Voeg de volgende waarden toe:

- Naam: Typ een naam (vereist) voor uw nieuwe beleid.

- Beschrijving: (optioneel) Typ een beschrijving.

- Perron: Kies Windows 10 als het ondersteunde platform voor uw WIP-beleid.

- Inschrijvingsstatus: Kies Zonder inschrijving als de inschrijvingsstatus voor uw beleid.

- Kies Create. Het beleid wordt gemaakt en wordt weergegeven in de tabel in het deelvenster App-beveiligingsbeleid .

Aanbevolen apps toevoegen aan uw lijst met beveiligde apps

- Meld je aan bij het Microsoft Intune-beheercentrum.

- Selecteer Apps>App-beveiligingsbeleid.

- Kies in het deelvenster App-beveiligingsbeleid het beleid dat u wilt wijzigen. Het deelvenster Intune-app-beveiliging wordt weergegeven.

- Kies Beveiligde apps in het deelvenster Intune-app-beveiliging . Het deelvenster Beveiligde apps wordt geopend met alle apps die al zijn opgenomen in de lijst voor dit app-beveiligingsbeleid.

- Selecteer Apps toevoegen. In De gegevens apps toevoegen ziet u een gefilterde lijst met apps. Met de lijst boven aan het deelvenster kunt u het lijstfilter wijzigen.

- Selecteer elke app die u toegang wilt verlenen tot uw bedrijfsgegevens.

- Klik op OK. Het deelvenster Beveiligde apps is bijgewerkt met alle geselecteerde apps.

- Klik op Opslaan.

Een Store-app toevoegen aan uw lijst met beveiligde apps

Een Store-app toevoegen

- Meld je aan bij het Microsoft Intune-beheercentrum.

- Selecteer Apps>App-beveiligingsbeleid.

- Kies in het deelvenster App-beveiligingsbeleid het beleid dat u wilt wijzigen. Het deelvenster Intune-app-beveiliging wordt weergegeven.

- Kies Beveiligde apps in het deelvenster Intune-app-beveiliging . Het deelvenster Beveiligde apps wordt geopend met alle apps die al zijn opgenomen in de lijst voor dit app-beveiligingsbeleid.

- Selecteer Apps toevoegen. In De gegevens apps toevoegen ziet u een gefilterde lijst met apps. Met de lijst boven aan het deelvenster kunt u het lijstfilter wijzigen.

- Selecteer Store-apps in de lijst.

- Voer waarden in voor Naam, Uitgever, Productnaam en Actie. Zorg ervoor dat u de waarde Actie instelt op Toestaan, zodat de app toegang heeft tot uw bedrijfsgegevens.

- Klik op OK. Het deelvenster Beveiligde apps is bijgewerkt met alle geselecteerde apps.

- Klik op Opslaan.

Een bureaublad-app toevoegen aan uw lijst met beveiligde apps

Een bureaublad-app toevoegen

- Meld je aan bij het Microsoft Intune-beheercentrum.

- Selecteer Apps>App-beveiligingsbeleid.

- Kies in het deelvenster App-beveiligingsbeleid het beleid dat u wilt wijzigen. Het deelvenster Intune-app-beveiliging wordt weergegeven.

- Kies Beveiligde apps in het deelvenster Intune-app-beveiliging . Het deelvenster Beveiligde apps wordt geopend met alle apps die al zijn opgenomen in de lijst voor dit app-beveiligingsbeleid.

- Selecteer Apps toevoegen. In De gegevens apps toevoegen ziet u een gefilterde lijst met apps. Met de lijst boven aan het deelvenster kunt u het lijstfilter wijzigen.

- Selecteer Bureaublad-apps in de lijst.

- Voer waarden in voor Naam, Uitgever, Productnaam, Bestand, Minimale versie, Maximale versie en Actie. Zorg ervoor dat u de waarde Actie instelt op Toestaan, zodat de app toegang heeft tot uw bedrijfsgegevens.

- Klik op OK. Het deelvenster Beveiligde apps is bijgewerkt met alle geselecteerde apps.

- Klik op Opslaan.

WIP Learning

Nadat u de apps hebt toegevoegd die u wilt beveiligen met WIP, moet u een beveiligingsmodus toepassen met behulp van WIP Learning.

Voordat u begint

WIP Learning is een rapport waarmee u uw wip-apps en wip-onbekende apps kunt bewaken. De onbekende apps zijn de apps die niet zijn geïmplementeerd door de IT-afdeling van uw organisatie. U kunt deze apps exporteren uit het rapport en ze toevoegen aan uw WIP-beleid om productiviteitsonderbreking te voorkomen voordat ze WIP afdwingen in de modus Blokkeren.

Naast het weergeven van informatie over wip-apps, kunt u ook een overzicht bekijken van de apparaten met gedeelde werkgegevens met websites. Met deze informatie kunt u bepalen welke websites moeten worden toegevoegd aan wip-beleid voor groepen en gebruikers. In het overzicht ziet u welke website-URL's worden geopend door apps met WIP-functionaliteit.

Wanneer u werkt met wip-apps en wip-onbekende apps, raden we u aan te beginnen met Stille of Onderdrukkingen toestaan , terwijl u met een kleine groep controleert of u de juiste apps in uw lijst met beveiligde apps hebt. Nadat u klaar bent, kunt u wijzigen in uw definitieve afdwingingsbeleid, Blokkeren.

Wat zijn de beveiligingsmodi?

Blokkeren

WIP zoekt naar ongepaste procedures voor het delen van gegevens en voorkomt dat de gebruiker de actie voltooit. Geblokkeerde acties kunnen het delen van gegevens tussen niet-bedrijfsbeveiligde apps en het delen van bedrijfsgegevens tussen andere personen en apparaten buiten uw organisatie omvatten.

Onderdrukkingen toestaan

WIP zoekt naar ongepaste gegevensdeling en waarschuwt gebruikers wanneer ze iets doen dat mogelijk onveilig wordt geacht. Met deze modus kan de gebruiker echter het beleid overschrijven en de gegevens delen, waarna de actie wordt geregistreerd in uw auditlogboek.

Stil

WIP wordt op de achtergrond uitgevoerd, waarbij ongepaste gegevensdeling wordt geregistreerd, zonder iets te blokkeren dat zou zijn gevraagd voor interactie van werknemers in de modus Onderdrukking toestaan. Niet-toegestane acties, zoals apps die ongepast toegang proberen te krijgen tot een netwerkresource of met WIP beveiligde gegevens, worden nog steeds gestopt.

Uit (niet aanbevolen)

WIP is uitgeschakeld en helpt niet bij het beveiligen of controleren van uw gegevens.

Nadat u WIP hebt uitgeschakeld, wordt geprobeerd om alle met WIP getagde bestanden op de lokaal gekoppelde stations te ontsleutelen. Houd er rekening mee dat eerdere ontsleutelings- en beleidsgegevens niet automatisch opnieuw worden toegepast als u WIP-beveiliging weer inschakelt.

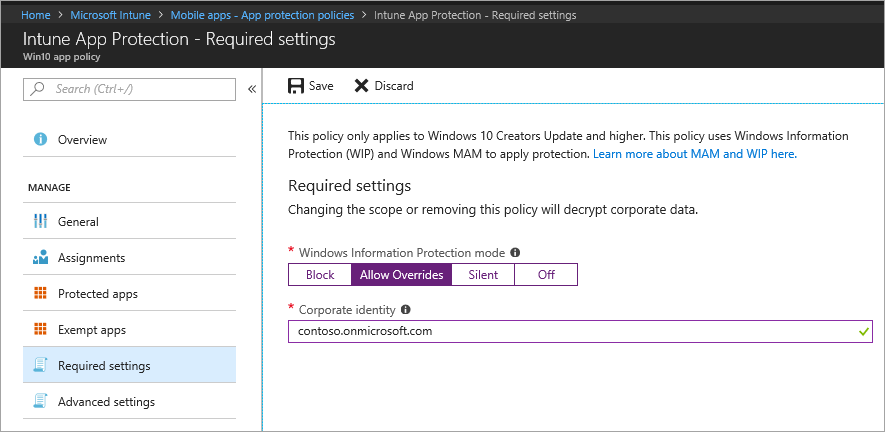

Een beveiligingsmodus toevoegen

Kies in het deelvenster App-beleid de naam van uw beleid en kies vervolgens Vereiste instellingen.

Selecteer een instelling en kies vervolgens Opslaan.

Windows Search Indexer toestaan om versleutelde items te zoeken

Hiermee staat u het indexeren van items toe of niet toe. Deze schakeloptie is voor de Windows Search-indexeerfunctie, die bepaalt of er versleutelde items worden geïndexeerd, zoals de met Windows Information Protection (WIP) beveiligde bestanden.

Deze optie voor app-beveiligingsbeleid bevindt zich in de geavanceerde instellingen van het Windows Information Protection-beleid. Het app-beveiligingsbeleid moet worden ingesteld op het Windows 10-platform en de inschrijvingsstatus van het app-beleid moet zijn ingesteld op Met inschrijving.

Wanneer het beleid is ingeschakeld, worden met WIP beveiligde items geïndexeerd en worden de metagegevens ervan op een niet-versleutelde locatie opgeslagen. De metagegevens bevatten zaken zoals het bestandspad en de datum waarop het bestand is gewijzigd.

Wanneer het beleid is uitgeschakeld, worden de met WIP beveiligde items niet geïndexeerd en worden ze niet weergegeven in de resultaten in Cortana of Verkenner. Er kan ook invloed zijn op de prestaties van foto's en Groove-apps als er veel met WIP beveiligde mediabestanden op het apparaat zijn.

Opmerking

Microsoft heeft de zelfstandige Windows Cortana-app afgeschaft. De Cortana-productiviteitsassistent is nog steeds beschikbaar. Ga naar Afgeschafte functies voor Windows-client voor meer informatie over afgeschafte functies op de Windows-client.

Versleutelde bestandsextensies toevoegen

Naast het instellen van de optie Windows Search Indexer om versleutelde items te doorzoeken , kunt u een lijst met bestandsextensies opgeven. Bestanden met deze extensies worden versleuteld bij het kopiëren van een SMB-share (Server Message Block) binnen de bedrijfsgrens zoals gedefinieerd in de netwerklocatielijst. Wanneer dit beleid niet is opgegeven, wordt het bestaande gedrag voor automatische versleuteling toegepast. Wanneer dit beleid is geconfigureerd, worden alleen bestanden met de extensies in de lijst versleuteld.

Uw WIP-app-beveiligingsbeleid implementeren

Belangrijk

Deze informatie is van toepassing op WIP zonder apparaatinschrijving.

Nadat u het beveiligingsbeleid voor de WIP-app hebt gemaakt, moet u dit implementeren in uw organisatie met behulp van MAM.

Kies in het deelvenster App-beleid het zojuist gemaakte beveiligingsbeleid voor apps en kies Gebruikersgroepen>Gebruikersgroep toevoegen.

Een lijst met gebruikersgroepen, die bestaat uit alle beveiligingsgroepen in uw Microsoft Entra ID, wordt geopend in het deelvenster Gebruikersgroep toevoegen .

Kies de groep waarop u het beleid wilt toepassen en kies vervolgens Selecteren om het beleid te implementeren.

Volgende stappen

Zie Uw bedrijfsgegevens beveiligen met Windows Information Protection (WIP) voor meer informatie over Windows Information Protection.