Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Opmerking

Intune ondersteunt mogelijk meer instellingen dan de instellingen die in dit artikel worden vermeld. Niet alle instellingen worden gedocumenteerd en worden niet gedocumenteerd. Als u de instellingen wilt zien die u kunt configureren, maakt u een apparaatconfiguratiebeleid en selecteert u Instellingencatalogus. Ga naar Instellingencatalogus voor meer informatie.

U kunt VPN-verbindingen voor apparaten toevoegen en configureren met behulp van Microsoft Intune. In dit artikel worden enkele instellingen en functies beschreven die u kunt configureren bij het maken van VPN's (Virtual Private Networks). Deze VPN-instellingen worden gebruikt in apparaatconfiguratieprofielen en vervolgens gepusht of geïmplementeerd op apparaten.

Als onderdeel van uw MDM-oplossing (Mobile Device Management) gebruikt u deze instellingen om functies toe te staan of uit te schakelen, waaronder het gebruik van een specifieke VPN-leverancier, het inschakelen van Always On, het gebruik van DNS, het toevoegen van een proxy en meer.

Deze instellingen zijn van toepassing op apparaten met:

- Windows 10/11

- Windows Holographic for Business

Voordat u begint

Implementeer uw VPN-app en maak een Configuratieprofiel voor een VPN-apparaat voor windows-client. De beschikbare instellingen zijn afhankelijk van de VPN-client-app die u kiest. Sommige instellingen zijn alleen beschikbaar voor specifieke VPN-clients.

-

Sommige Microsoft 365-services, zoals Outlook, presteren mogelijk niet goed met VPN's van derden of partners. Als u een VPN van derden of partners gebruikt en een latentie- of prestatieprobleem ondervindt, verwijdert u het VPN.

Als het verwijderen van de VPN het gedrag oplost, kunt u het volgende doen:

- Neem contact op met de externe partij of partner-VPN voor mogelijke oplossingen. Microsoft biedt geen technische ondersteuning voor VPN's van derden of partners.

- Gebruik geen VPN met Outlook-verkeer.

- Als u een VPN wilt gebruiken, gebruikt u een vpn met gesplitste tunnel. En laat het Outlook-verkeer de VPN omzeilen.

Ga voor meer informatie naar:

- Overzicht: VPN split tunneling voor Microsoft 365

- Netwerkapparaten of oplossingen van derden gebruiken met Microsoft 365

- Alternatieve manieren voor beveiligingsprofessionals en IT om moderne beveiligingscontroles te realiseren in de unieke blog over scenario's voor extern werken

- Beginselen voor Microsoft 365-netwerkverbindingen

Deze instellingen gebruiken de VPNv2-CSP.

Gebruikersbereik of Apparaatbereik

Gebruik dit VPN-profiel met een gebruikers-/apparaatbereik: Pas het profiel toe op het gebruikersbereik of het apparaatbereik:

-

Gebruikersbereik: het VPN-profiel wordt geïnstalleerd in het account van de gebruiker op het apparaat, zoals

user@contoso.com. Als een andere gebruiker zich aanmeldt bij het apparaat, is het VPN-profiel niet beschikbaar. - Apparaatbereik: het VPN-profiel wordt geïnstalleerd in de apparaatcontext en is van toepassing op alle gebruikers op het apparaat. Windows Holographic-apparaten ondersteunen alleen het apparaatbereik.

-

Gebruikersbereik: het VPN-profiel wordt geïnstalleerd in het account van de gebruiker op het apparaat, zoals

Bestaande VPN-profielen zijn van toepassing op hun bestaande bereik. Standaard worden nieuwe VPN-profielen geïnstalleerd in het gebruikersbereik, met uitzondering van de profielen waarvoor de apparaattunnel is ingeschakeld. VPN-profielen waarvoor de apparaattunnel is ingeschakeld, gebruiken het apparaatbereik.

Verbindingstype

Verbindingstype: selecteer het TYPE VPN-verbinding in de volgende lijst met leveranciers:

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5-toegang

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automatisch (systeemeigen type)

- IKEv2 (systeemeigen type)

- L2TP (systeemeigen type)

- PPTP (systeemeigen type)

Basis-VPN

De volgende instellingen worden weergegeven, afhankelijk van het verbindingstype dat u selecteert. Niet alle instellingen zijn beschikbaar voor alle verbindingstypen.

Verbindingsnaam: voer een naam in voor deze verbinding. Eindgebruikers zien deze naam wanneer ze op hun apparaat bladeren naar de lijst met beschikbare VPN-verbindingen. Voer bijvoorbeeld in

Contoso VPN.Servers: voeg een of meer VPN-servers toe waarmee apparaten verbinding maken. Wanneer u een server toevoegt, voert u de volgende gegevens in:

- Importeren: Blader naar een door komma's gescheiden bestand met een lijst met servers in de indeling: beschrijving, IP-adres of FQDN, standaardserver. Kies OK om deze servers te importeren in de lijst Servers .

- Exporteren: hiermee exporteert u de bestaande lijst met servers naar een bestand met door komma's gescheiden waarden (CSV).

- Beschrijving: voer een beschrijvende naam in voor de server, zoals Contoso VPN-server.

- VPN-serveradres: voer het IP-adres of FQDN (Fully Qualified Domain Name) in van de VPN-server waarmee apparaten verbinding maken, zoals 192.168.1.1 of vpn.contoso.com.

- Standaardserver: Met True wordt deze server ingeschakeld als de standaardserver die apparaten gebruiken om de verbinding tot stand te brengen. Stel slechts één server in als standaardserver. False (standaard) gebruikt deze VPN-server niet als de standaardserver.

IP-adressen registreren bij interne DNS: selecteer Inschakelen om het VPN-profiel zo te configureren dat de IP-adressen die zijn toegewezen aan de VPN-interface dynamisch worden geregistreerd met de interne DNS. Selecteer Uitschakelen om de IP-adressen niet dynamisch te registreren.

AlwaysOn: Inschakelen maakt automatisch verbinding met de VPN-verbinding wanneer de volgende gebeurtenissen plaatsvinden:

- Gebruikers melden zich aan bij hun apparaten.

- Het netwerk op het apparaat verandert.

- Het scherm op het apparaat wordt weer ingeschakeld nadat het is uitgeschakeld.

Als u apparaattunnelverbindingen wilt gebruiken, zoals IKEv2, schakelt u deze instelling in.

Met Uitschakelen wordt de VPN-verbinding niet automatisch ingeschakeld. Gebruikers moeten het VPN mogelijk handmatig inschakelen.

Verificatiemethode: selecteer hoe u wilt dat gebruikers zich verifiëren bij de VPN-server. Uw opties:

Certificaten: selecteer een bestaand gebruikersclientcertificaatprofiel om de gebruiker te verifiëren. Deze optie biedt verbeterde functies, zoals zero-touch-ervaring, VPN op aanvraag en VPN per app.

Zie Certificaten gebruiken voor verificatie als u certificaatprofielen wilt maken in Intune.

Gebruikersnaam en wachtwoord: vereisen dat gebruikers hun domein-gebruikersnaam en wachtwoord invoeren om te verifiëren, zoals

user@contoso.com, ofcontoso\user.Afgeleide referentie: gebruik een certificaat dat is afgeleid van de smartcard van een gebruiker. Als er geen verlener van afgeleide referenties is geconfigureerd, wordt u Intune gevraagd er een toe te voegen. Zie Afgeleide referenties gebruiken in Intune voor meer informatie.

Opmerking

Op dit moment werken afgeleide referenties als verificatiemethode voor VPN-profielen niet zoals verwacht op Windows-apparaten. Dit gedrag is alleen van invloed op VPN-profielen op Windows-apparaten en wordt opgelost in een toekomstige release (geen ETA).

EAP (alleen IKEv2): selecteer een bestaand EAP-clientcertificaatprofiel (Extensible Authentication Protocol) om te verifiëren. Voer de verificatieparameters in de EAP XML-instelling in.

Zie Extensible Authentication Protocol (EAP) voor netwerktoegang en EAP-configuratie voor meer informatie over EAP-verificatie.

Machinecertificaten (alleen IKEv2): selecteer een bestaand clientcertificaatprofiel voor het apparaat om het apparaat te verifiëren.

Als u apparaattunnelverbindingen gebruikt, moet u Machinecertificaten selecteren.

Zie Certificaten gebruiken voor verificatie als u certificaatprofielen wilt maken in Intune.

Referenties onthouden bij elke aanmelding: Met Inschakelen worden de verificatiereferenties in de cache opgeslagen. Wanneer deze instelling is ingesteld op Niet geconfigureerd, wordt deze instelling niet gewijzigd of bijgewerkt door Intune. Standaard is het mogelijk dat het besturingssysteem de verificatiereferenties niet in de cache opslaat.

Aangepaste XML: voer aangepaste XML-opdrachten in waarmee de VPN-verbinding wordt geconfigureerd.

EAP XML: voer eventuele EAP XML-opdrachten in waarmee de VPN-verbinding wordt geconfigureerd.

Zie EAP-configuratie voor meer informatie, waaronder het maken van aangepaste EAP-XML.

Apparaattunnel (alleen IKEv2): Met Inschakelen wordt het apparaat automatisch verbonden met het VPN zonder tussenkomst van de gebruiker of aanmelding. Deze instelling is van toepassing op apparaten die zijn gekoppeld aan Microsoft Entra ID.

Als u deze functie wilt gebruiken, moet u de volgende instellingen configureren:

- Verbindingstype: stel in op IKEv2.

- Altijd aan: stel in op Inschakelen.

- Verificatiemethode: stel in op Machinecertificaten.

Wijs slechts één profiel per apparaat toe waarvoor Apparaattunnel is ingeschakeld.

IKE-beveiligingskoppelingsparameters (alleen IKEv2)

Belangrijk

Windows 11 vereist dat:

Alle instellingen van de IKE-beveiligingskoppelingsparameters en parameters voor onderliggende beveiligingskoppelingen zijn geconfigureerd.

OF

Geen van de ike-beveiligingskoppelingsparameters en parameters voor onderliggende beveiligingskoppelingen zijn geconfigureerd.

Deze cryptografie-instellingen worden gebruikt tijdens ike-beveiligingskoppelingsonderhandelingen (ook wel bekend als main mode of phase 1) voor IKEv2-verbindingen. Deze instellingen moeten overeenkomen met de vpn-serverinstellingen. Als de instellingen niet overeenkomen, maakt het VPN-profiel geen verbinding.

Versleutelingsalgoritmen: selecteer het versleutelingsalgoritmen dat wordt gebruikt op de VPN-server. Als uw VPN-server bijvoorbeeld AES 128-bits gebruikt, selecteert u AES-128 in de lijst.

Wanneer deze instelling is ingesteld op Niet geconfigureerd, wordt deze instelling niet gewijzigd of bijgewerkt door Intune.

Algoritme voor integriteitscontrole: selecteer het integriteitsalgoritmen dat op de VPN-server wordt gebruikt. Als uw VPN-server bijvoorbeeld SHA1-96 gebruikt, selecteert u SHA1-96 in de lijst.

Wanneer deze instelling is ingesteld op Niet geconfigureerd, wordt deze instelling niet gewijzigd of bijgewerkt door Intune.

Diffie-Hellman-groep: selecteer de Diffie-Hellman berekeningsgroep die op de VPN-server wordt gebruikt. Als uw VPN-server bijvoorbeeld Group2 (1024 bits) gebruikt, selecteert u 2 in de lijst.

Wanneer deze instelling is ingesteld op Niet geconfigureerd, wordt deze instelling niet gewijzigd of bijgewerkt door Intune.

Parameters voor onderliggende beveiligingskoppelingen (alleen IKEv2)

Belangrijk

Windows 11 vereist dat:

Alle instellingen van de IKE-beveiligingskoppelingsparameters en parameters voor onderliggende beveiligingskoppelingen zijn geconfigureerd.

OF

Geen van de ike-beveiligingskoppelingsparameters en parameters voor onderliggende beveiligingskoppelingen zijn geconfigureerd.

Deze cryptografie-instellingen worden gebruikt tijdens onderhandelingen over onderliggende beveiligingskoppelingen (ook wel bekend als quick mode of phase 2) voor IKEv2-verbindingen. Deze instellingen moeten overeenkomen met de vpn-serverinstellingen. Als de instellingen niet overeenkomen, maakt het VPN-profiel geen verbinding.

Algoritme voor coderingstransformatie: selecteer het algoritme dat wordt gebruikt op de VPN-server. Als uw VPN-server bijvoorbeeld AES-CBC 128-bits gebruikt, selecteert u CBC-AES-128 in de lijst.

Wanneer deze instelling is ingesteld op Niet geconfigureerd, wordt deze instelling niet gewijzigd of bijgewerkt door Intune.

Algoritme voor verificatietransformatie: selecteer het algoritme dat wordt gebruikt op de VPN-server. Als uw VPN-server bijvoorbeeld AES-GCM 128-bits gebruikt, selecteert u GCM-AES-128 in de lijst.

Wanneer deze instelling is ingesteld op Niet geconfigureerd, wordt deze instelling niet gewijzigd of bijgewerkt door Intune.

PFS-groep (Perfect Forward Secrecy): selecteer de Diffie-Hellman rekengroep die wordt gebruikt voor PFS (Perfect Forward Secrecy) op de VPN-server. Als uw VPN-server bijvoorbeeld Group2 (1024 bits) gebruikt, selecteert u 2 in de lijst.

Wanneer deze instelling is ingesteld op Niet geconfigureerd, wordt deze instelling niet gewijzigd of bijgewerkt door Intune.

Pulse Secure-voorbeeld

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Voorbeeld van F5 Edge-client

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Voorbeeld van SonicWALL Mobile Connect

Aanmeldingsgroep of -domein: deze eigenschap kan niet worden ingesteld in het VPN-profiel. In plaats daarvan parseert Mobile Connect deze waarde wanneer de gebruikersnaam en het domein worden ingevoerd in de username@domain indeling of DOMAIN\username .

Voorbeeld:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Voorbeeld van CheckPoint Mobile VPN

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Tip

Zie de VPN-documentatie van de fabrikant voor meer informatie over het schrijven van aangepaste XML-opdrachten.

Apps en verkeersregels

WIP of apps koppelen aan deze VPN: schakel deze instelling in als u alleen wilt dat sommige apps de VPN-verbinding gebruiken. Uw opties:

- Niet geconfigureerd (standaard): Intune wijzigt of werkt deze instelling niet bij.

-

Een WIP koppelen aan deze verbinding: alle apps in het Windows Identity Protection-domein maken automatisch gebruik van de VPN-verbinding.

-

WIP-domein voor deze verbinding: voer een WIP-domein (Windows Identity Protection) in. Voer bijvoorbeeld in

contoso.com.

-

WIP-domein voor deze verbinding: voer een WIP-domein (Windows Identity Protection) in. Voer bijvoorbeeld in

-

Apps koppelen aan deze verbinding: de apps die u invoert, gebruiken automatisch de VPN-verbinding.

VPN-verbinding beperken tot deze apps: Met Uitschakelen (standaard) kunnen alle apps de VPN-verbinding gebruiken. Met Inschakelen wordt de VPN-verbinding beperkt tot de apps die u invoert (VPN per app). Verkeersregels voor de apps die u toevoegt, worden automatisch toegevoegd aan de netwerkverkeersregels voor deze VPN-verbindingsinstelling .

Wanneer u Inschakelen selecteert, wordt de lijst met app-id's alleen-lezen. Voordat u deze instelling inschakelt, moet u uw gekoppelde apps toevoegen.

Gekoppelde apps: selecteer Importeren om een

.csvbestand met uw lijst met apps te importeren. Uw.csvziet er ongeveer uit als in het volgende bestand:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalHet type app bepaalt de app-id. Voer voor een universele app de familienaam van het pakket in, zoals

Microsoft.Office.OneNote_8wekyb3d8bbwe. Voer voor een bureaublad-app het bestandspad van de app in, zoals%windir%\system32\notepad.exe.Als u de familienaam van het pakket wilt ophalen, kunt u de

Get-AppxPackagecmdlet Windows PowerShell gebruiken. Als u bijvoorbeeld de familienaam van het OneNote-pakket wilt ophalen, opent u Windows PowerShell en voert u inGet-AppxPackage *OneNote. Zie Een PFN zoeken voor een app die is geïnstalleerd op een Windows-clientcomputer en get-AppxPackage-cmdlet voor meer informatie.

Belangrijk

U wordt aangeraden alle app-lijsten te beveiligen die zijn gemaakt voor VPN's per app. Als een onbevoegde gebruiker deze lijst wijzigt en u deze importeert in de lijst met VPN-apps per app, geeft u mogelijk VPN-toegang tot apps die geen toegang zouden moeten hebben. Een manier om app-lijsten te beveiligen, is met behulp van een toegangsbeheerlijst (ACL).

Netwerkverkeersregels voor deze VPN-verbinding: u kunt netwerkregels toevoegen die van toepassing zijn op deze VPN-verbinding. Gebruik deze functie om netwerkverkeer naar deze VPN-verbinding te filteren.

- Als u een regel voor netwerkverkeer maakt, gebruikt de VPN alleen de protocollen, poorten en IP-adresbereiken die u in deze regel invoert.

- Als u geen netwerkverkeersregel maakt, worden alle protocollen, poorten en adresbereiken ingeschakeld voor deze VPN-verbinding.

Als u verkeersregels toevoegt, wordt u aangeraden een algemene regel toe te voegen die het minst beperkend is om VPN-problemen te voorkomen.

Selecteer Toevoegen om een regel te maken en voer de volgende gegevens in. U kunt ook een

.csvbestand met deze informatie importeren.Naam: voer een naam in voor de regel voor netwerkverkeer.

Regeltype: voer de tunnelmethode voor deze regel in. Deze instelling is alleen van toepassing wanneer deze regel is gekoppeld aan een app. Uw opties:

- Geen (standaard)

- Gesplitste tunnel: met deze optie worden clientapparaten twee verbindingen tegelijk toebedeeld. Eén verbinding is beveiligd en is ontworpen om het netwerkverkeer privé te houden. De tweede verbinding staat open voor het netwerk en laat internetverkeer door.

- Tunnel forceren: al het netwerkverkeer in deze regel gaat via het VPN. Geen netwerkverkeer in deze regel gaat rechtstreeks naar internet.

Richting: selecteer de stroom van netwerkverkeer die uw VPN-verbinding toestaat. Uw opties:

- Inkomend: alleen verkeer van externe sites via de VPN toestaan. Uitgaand verkeer is geblokkeerd voor het binnenkomen van het VPN.

- Uitgaand (standaard): staat alleen verkeer toe naar externe sites via het VPN. Inkomend verkeer wordt geblokkeerd voor het binnenkomen van het VPN.

Maak twee afzonderlijke regels om inkomend en uitgaand toe te staan. Maak één regel voor inkomend verkeer en een andere regel voor uitgaand verkeer.

Protocol: voer het poortnummer in van het netwerkprotocol dat u voor de VPN wilt gebruiken, van 0 tot 255. Voer bijvoorbeeld in

6voor TCP of17voor UDP.Wanneer u een protocol invoert, verbindt u twee netwerken via hetzelfde protocol. Als u de TPC- of

6UDP-protocollen (17) gebruikt, moet u ook de toegestane lokale & externe poortbereiken en de toegestane lokale & externe IP-adresbereiken invoeren.U kunt ook een

.csvbestand met deze informatie importeren.Lokale poortbereiken: als u de TPC- (

6) of UDP-protocollen (17) gebruikt, voert u de toegestane lokale netwerkpoortbereiken in. Voer bijvoorbeeld in100voor de onderste poort en120voor de bovenste poort.U kunt een lijst maken met toegestane poortbereiken, zoals 100-120, 200, 300-320. Voer voor één poort hetzelfde poortnummer in beide velden in.

U kunt ook een

.csvbestand met deze informatie importeren.Externe poortbereiken: als u de TPC- (

6) of UDP-protocollen (17) gebruikt, voert u de toegestane poortbereiken voor externe netwerken in. Voer bijvoorbeeld in100voor de onderste poort en120voor de bovenste poort.U kunt een lijst maken met toegestane poortbereiken, zoals 100-120, 200, 300-320. Voer voor één poort hetzelfde poortnummer in beide velden in.

U kunt ook een

.csvbestand met deze informatie importeren.Lokale adresbereiken: voer de toegestane IPv4-adresbereiken van het lokale netwerk in die gebruikmaken van het VPN. Alleen IP-adressen van clientapparaten in dit bereik gebruiken deze VPN.

Voer bijvoorbeeld in

10.0.0.22voor de onderste poort en10.0.0.122voor de bovenste poort.U kunt een lijst met toegestane IP-adressen maken. Voer voor één IP-adres hetzelfde IP-adres in beide velden in.

U kunt ook een

.csvbestand met deze informatie importeren.Externe adresbereiken: voer de toegestane IPv4-adresbereiken van het externe netwerk in die de VPN kunnen gebruiken. Alleen IP-adressen in dit bereik gebruiken deze VPN.

Voer bijvoorbeeld in

10.0.0.22voor de onderste poort en10.0.0.122voor de bovenste poort.U kunt een lijst met toegestane IP-adressen maken. Voer voor één IP-adres hetzelfde IP-adres in beide velden in.

U kunt ook een

.csvbestand met deze informatie importeren.

Voorwaardelijke toegang

Voorwaardelijke toegang voor deze VPN-verbinding: hiermee schakelt u de apparaatcompatibiliteitsstroom van de client in. Wanneer deze optie is ingeschakeld, communiceert de VPN-client met Microsoft Entra ID om een certificaat op te halen dat moet worden gebruikt voor verificatie. De VPN moet worden ingesteld voor het gebruik van certificaatverificatie en de VPN-server moet de server vertrouwen die wordt geretourneerd door Microsoft Entra ID.

Eenmalige aanmelding (SSO) met alternatief certificaat: gebruik voor apparaatcompatibiliteit een ander certificaat dan het VPN-verificatiecertificaat voor Kerberos-verificatie. Voer het certificaat in met de volgende instellingen:

- Naam: Naam voor uitgebreid sleutelgebruik (EKU)

- Object-id: object-id voor EKU

- Hash van verlener: vingerafdruk voor SSO-certificaat

DNS-instellingen

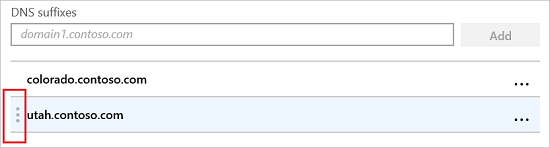

Zoeklijst voor DNS-achtervoegsels: voer in DNS-achtervoegsels een DNS-achtervoegsel in en Voeg toe. U kunt veel achtervoegsels toevoegen.

Wanneer u DNS-achtervoegsels gebruikt, kunt u zoeken naar een netwerkresource met behulp van de korte naam, in plaats van de FQDN (Fully Qualified Domain Name). Wanneer u zoekt met behulp van de korte naam, wordt het achtervoegsel automatisch bepaald door de DNS-server. Staat bijvoorbeeld

utah.contoso.comin de lijst met DNS-achtervoegsels. U pingtDEV-comp. In dit scenario wordt omgezet inDEV-comp.utah.contoso.com.DNS-achtervoegsels worden omgezet in de vermelde volgorde en de volgorde kan worden gewijzigd. En staan bijvoorbeeld

colorado.contoso.comutah.contoso.comin de lijst met DNS-achtervoegsels en beide hebben een resource met de naamDEV-comp. Omdatcolorado.contoso.comde eerste in de lijst is, wordt deze omgezet alsDEV-comp.colorado.contoso.com.Als u de volgorde wilt wijzigen, selecteert u de puntjes links van het DNS-achtervoegsel en sleept u het achtervoegsel naar de bovenkant:

Regels voor nrp-regels (Naamomzettingsbeleidstabel): NRPT-regels (Naamomzettingsbeleidstabel) bepalen hoe DNS namen oplost wanneer deze zijn verbonden met het VPN. Nadat de VPN-verbinding tot stand is gebracht, kiest u welke DNS-servers de VPN-verbinding gebruikt.

U kunt regels toevoegen die het domein, de DNS-server, de proxy en andere details bevatten. Met deze regels wordt het domein dat u invoert, omgezet. De VPN-verbinding gebruikt deze regels wanneer gebruikers verbinding maken met de domeinen die u invoert.

Selecteer Toevoegen om een nieuwe regel toe te voegen. Voer voor elke server het volgende in:

-

Domein: voer de FQDN(Fully Qualified Domain Name) of een DNS-achtervoegsel in om de regel toe te passen. U kunt ook een punt (.) invoeren aan het begin voor een DNS-achtervoegsel. Voer bijvoorbeeld of

.allcontososubdomains.comincontoso.com. -

DNS-servers: voer het IP-adres of de DNS-server in waarmee het domein wordt omgezet. Voer bijvoorbeeld of

vpn.contoso.comin10.0.0.3. -

Proxy: voer de webproxyserver in waarmee het domein wordt omgezet. Voer bijvoorbeeld in

http://proxy.com. -

Automatisch verbinding maken: wanneer ingeschakeld, maakt het apparaat automatisch verbinding met het VPN wanneer een apparaat verbinding maakt met een domein dat u invoert, zoals

contoso.com. Wanneer Niet geconfigureerd (standaard), maakt het apparaat niet automatisch verbinding met het VPN - Permanent: wanneer deze is ingesteld op Ingeschakeld, blijft de regel in de tabel NrPT (Name Resolution Policy) totdat de regel handmatig van het apparaat wordt verwijderd, zelfs nadat de VPN-verbinding is verbroken. Wanneer deze optie is ingesteld op Niet geconfigureerd (standaard), worden NRPT-regels in het VPN-profiel van het apparaat verwijderd wanneer de VPN-verbinding wordt verbroken.

-

Domein: voer de FQDN(Fully Qualified Domain Name) of een DNS-achtervoegsel in om de regel toe te passen. U kunt ook een punt (.) invoeren aan het begin voor een DNS-achtervoegsel. Voer bijvoorbeeld of

Proxy

-

Automatisch configuratiescript: gebruik een bestand om de proxyserver te configureren. Voer de URL van de proxyserver in die het configuratiebestand bevat. Voer bijvoorbeeld in

http://proxy.contoso.com/pac. -

Adres: voer het IP-adres of de volledig gekwalificeerde hostnaam van de proxyserver in. Voer bijvoorbeeld of

vpn.contoso.comin10.0.0.3. -

Poortnummer: voer het poortnummer in dat door uw proxyserver wordt gebruikt. Voer bijvoorbeeld in

8080. - Proxy voor lokale adressen omzeilen: deze instelling is van toepassing als uw VPN-server een proxyserver vereist voor de verbinding. Als u geen proxyserver wilt gebruiken voor lokale adressen, kiest u Inschakelen.

Split Tunneling

- Gesplitste tunneling: schakel in of uit om apparaten te laten bepalen welke verbinding moet worden gebruikt, afhankelijk van het verkeer. Een gebruiker in een hotel gebruikt bijvoorbeeld de VPN-verbinding om toegang te krijgen tot werkbestanden, maar gebruikt het standaardnetwerk van het hotel voor regelmatig surfen op het web.

- Split tunneling routes voor deze VPN-verbinding: voeg optionele routes voor externe VPN-providers toe. Voer een doelvoorvoegsel en een voorvoegselgrootte in voor elke verbinding.

Vertrouwde netwerkdetectie

DNS-achtervoegsels voor vertrouwd netwerk: wanneer gebruikers al zijn verbonden met een vertrouwd netwerk, kunt u voorkomen dat apparaten automatisch verbinding maken met andere VPN-verbindingen.

Voer in DNS-achtervoegsels een DNS-achtervoegsel in dat u wilt vertrouwen, zoals contoso.com en selecteer Toevoegen. U kunt zoveel achtervoegsels toevoegen als u wilt.

Als een gebruiker is verbonden met een DNS-achtervoegsel in de lijst, maakt de gebruiker niet automatisch verbinding met een andere VPN-verbinding. De gebruiker blijft de vertrouwde lijst met DNS-achtervoegsels gebruiken die u invoert. Het vertrouwde netwerk wordt nog steeds gebruikt, zelfs als er autotriggers zijn ingesteld.

Als de gebruiker bijvoorbeeld al is verbonden met een vertrouwd DNS-achtervoegsel, worden de volgende autotriggers genegeerd. Met name de DNS-achtervoegsels in de lijst annuleren alle andere automatische verbindingsriggers, waaronder:

- Altijd ingeschakeld

- Trigger op basis van apps

- DNS autotrigger

Volgende stappen

Het profiel is gemaakt, maar doet mogelijk nog niets. Zorg ervoor dat u het profiel toewijst en de status ervan bewaakt.

VPN-instellingen configureren op Android-, iOS-/iPadOS- en macOS-apparaten .