Zelfstudie: Exchange Online-e-mail op onbeheerde iOS-apparaten beveiligen met Microsoft Intune

In deze zelfstudie ziet u hoe u microsoft Intune-app-beveiligingsbeleid gebruikt met voorwaardelijke toegang van Microsoft Entra om toegang tot Exchange Online te blokkeren door gebruikers die een onbeheerd iOS-apparaat of een andere app dan de mobiele Outlook-app gebruiken om toegang te krijgen tot e-mail van Microsoft 365. De resultaten van deze beleidsregels zijn van toepassing wanneer de iOS-apparaten niet zijn ingeschreven bij een apparaatbeheeroplossing zoals Intune.

In deze zelfstudie leert u het volgende:

- Maak een Intune-app-beveiligingsbeleid voor de Outlook-app. U beperkt wat de gebruiker met app-gegevens kan doen door Opslaan als te voorkomen en knip-, kopieer- en plakacties te beperken.

- Maak beleid voor voorwaardelijke toegang van Microsoft Entra waarmee alleen de Outlook-app toegang heeft tot bedrijfs-e-mail in Exchange Online. U hebt ook meervoudige verificatie (MFA) nodig voor moderne verificatieclients, zoals Outlook voor iOS en Android.

Vereisten

Voor deze zelfstudie raden we u aan proefabonnementen voor niet-productie te gebruiken.

Proefabonnementen helpen u te voorkomen dat een productieomgeving met verkeerde configuraties wordt beïnvloed tijdens deze zelfstudie. Met proefversies kunnen we ook alleen het account gebruiken dat u hebt gemaakt bij het maken van het proefabonnement om Intune te configureren en te beheren, omdat het machtigingen heeft om elke taak voor deze zelfstudie te voltooien. Als u dit account gebruikt, hoeft u geen beheerdersaccounts te maken en te beheren als onderdeel van de zelfstudie.

Voor deze zelfstudie is een testtenant met de volgende abonnementen vereist:

- Microsoft Intune Abonnement 1-abonnement (registreren voor een gratis proefaccount)

- Microsoft Entra ID P1 (gratis proefversie)

- Microsoft 365-apps voor bedrijven-abonnement met Exchange (gratis proefversie)

Aanmelden bij Intune

Voor deze zelfstudie meldt u zich aan bij het Microsoft Intune-beheercentrum met het account dat is gemaakt toen u zich registreerde voor het Intune-proefabonnement. Blijf dit account gebruiken om u tijdens deze zelfstudie aan te melden bij het beheercentrum.

Het app-beveiligingsbeleid maken

In deze zelfstudie stellen we een Intune-beleid voor app-beveiliging in voor iOS voor de Outlook-app om beveiliging op app-niveau tot stand te brengen. Er is een pincode vereist om de app te openen in een werkcontext. We beperken ook het delen van gegevens tussen apps en voorkomen dat bedrijfsgegevens worden opgeslagen op een persoonlijke locatie.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Apps>App-beveiligingsbeleid>Beleid maken en selecteer vervolgens iOS/iPadOS.

Configureer op de pagina Basisbeginselen de volgende instellingen:

- Naam: Voer outlook-app-beleidstest in.

- Beschrijving: Voer outlook-app-beleidstest in.

De waarde Platform is in de vorige stap ingesteld door iOS/iPadOS te selecteren.

Selecteer Volgende om door te gaan.

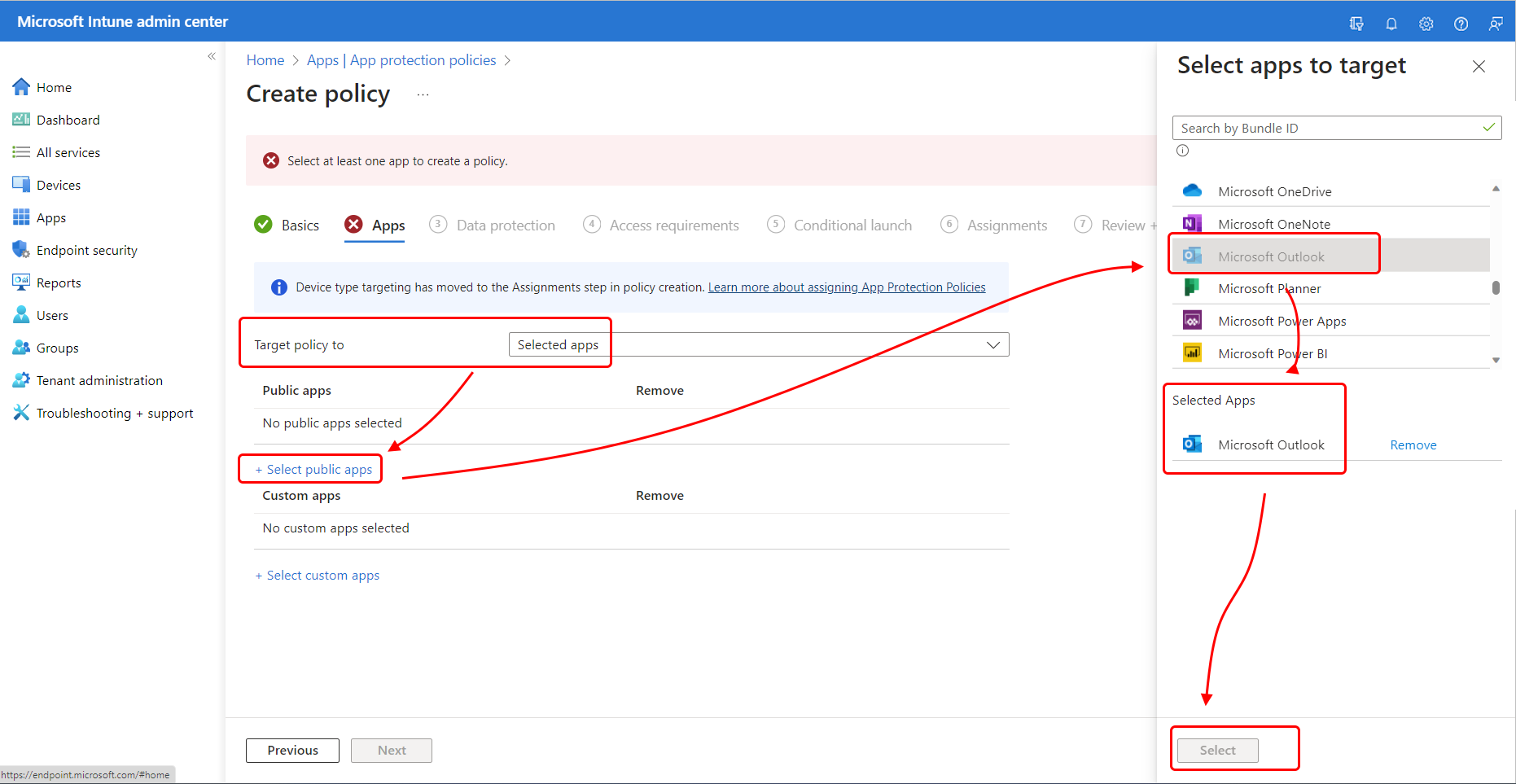

Op de pagina Apps kiest u de apps die door dit beleid worden beheerd. Voor deze zelfstudie voegen we alleen Microsoft Outlook toe:

Zorg ervoor dat doelbeleid is ingesteld op Geselecteerde apps.

Kies + Openbare apps selecteren om het deelvenster Apps selecteren voor doel te openen. Selecteer vervolgens Microsoft Outlook in de lijst met apps om het toe te voegen aan de lijst Met geselecteerde apps . U kunt zoeken naar een app op bundel-id of op naam. Kies Selecteren om de app-selectie op te slaan.

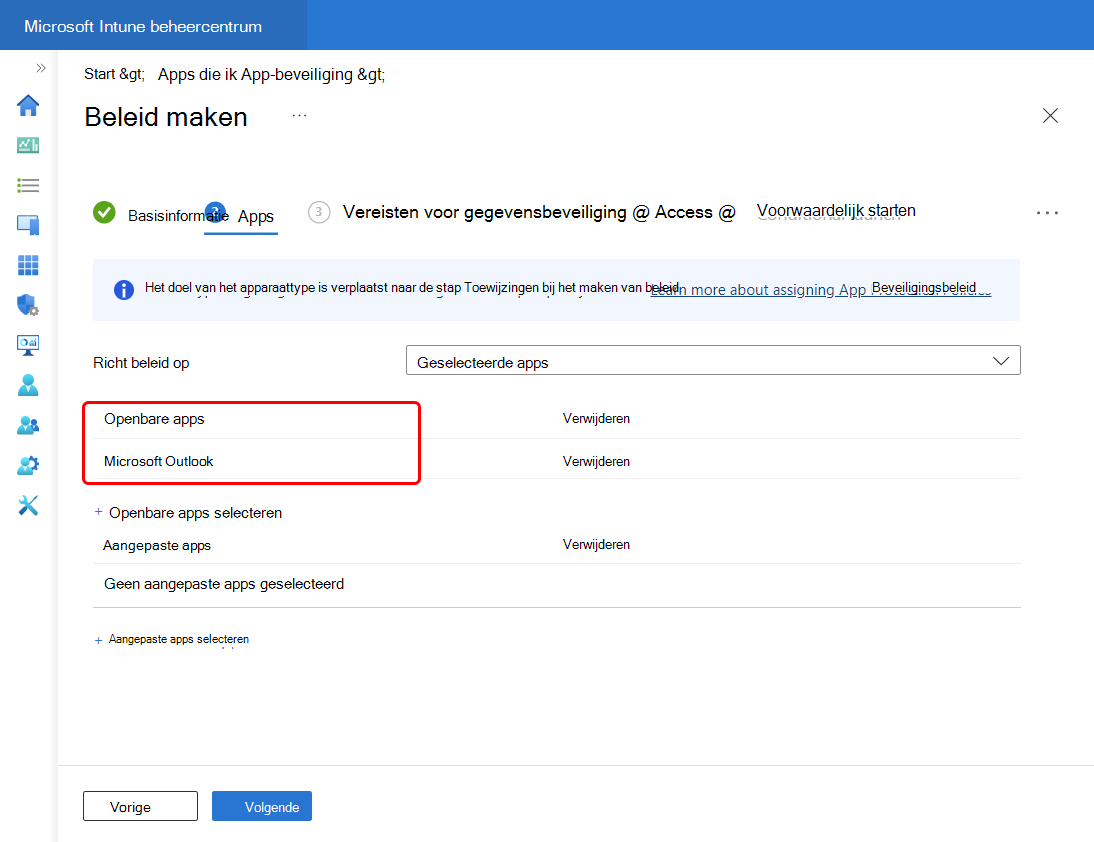

Het deelvenster Apps selecteren voor doel wordt gesloten en Microsoft Outlook wordt nu weergegeven onder Openbare apps op de pagina Apps.

Selecteer Volgende om door te gaan.

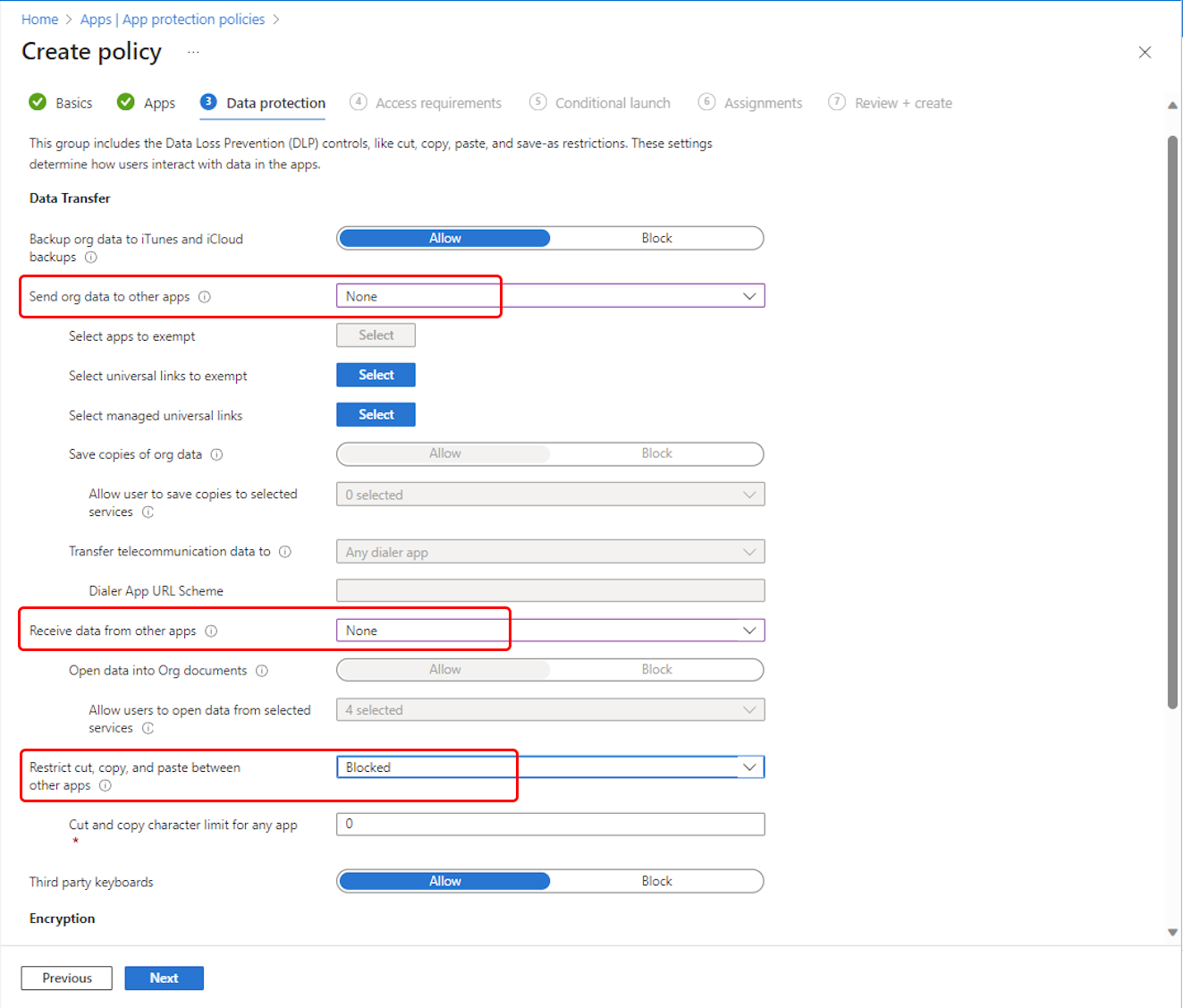

Op de pagina Gegevensbescherming configureert u de instellingen die bepalen hoe gebruikers met gegevens kunnen werken terwijl ze de apps gebruiken die worden beveiligd door dit app-beveiligingsbeleid. Configureer de volgende opties:

Configureer voor de categorie Gegevensoverdracht de volgende instellingen en laat alle andere instellingen op hun standaardwaarden staan:

- Organisatiegegevens verzenden naar andere apps : selecteer Geen in de vervolgkeuzelijst.

- Gegevens ontvangen van andere apps : selecteer Geen in de vervolgkeuzelijst.

- Knippen, kopiëren en plakken tussen andere apps beperken: selecteer Geblokkeerd in de vervolgkeuzelijst.

Selecteer Volgende om door te gaan.

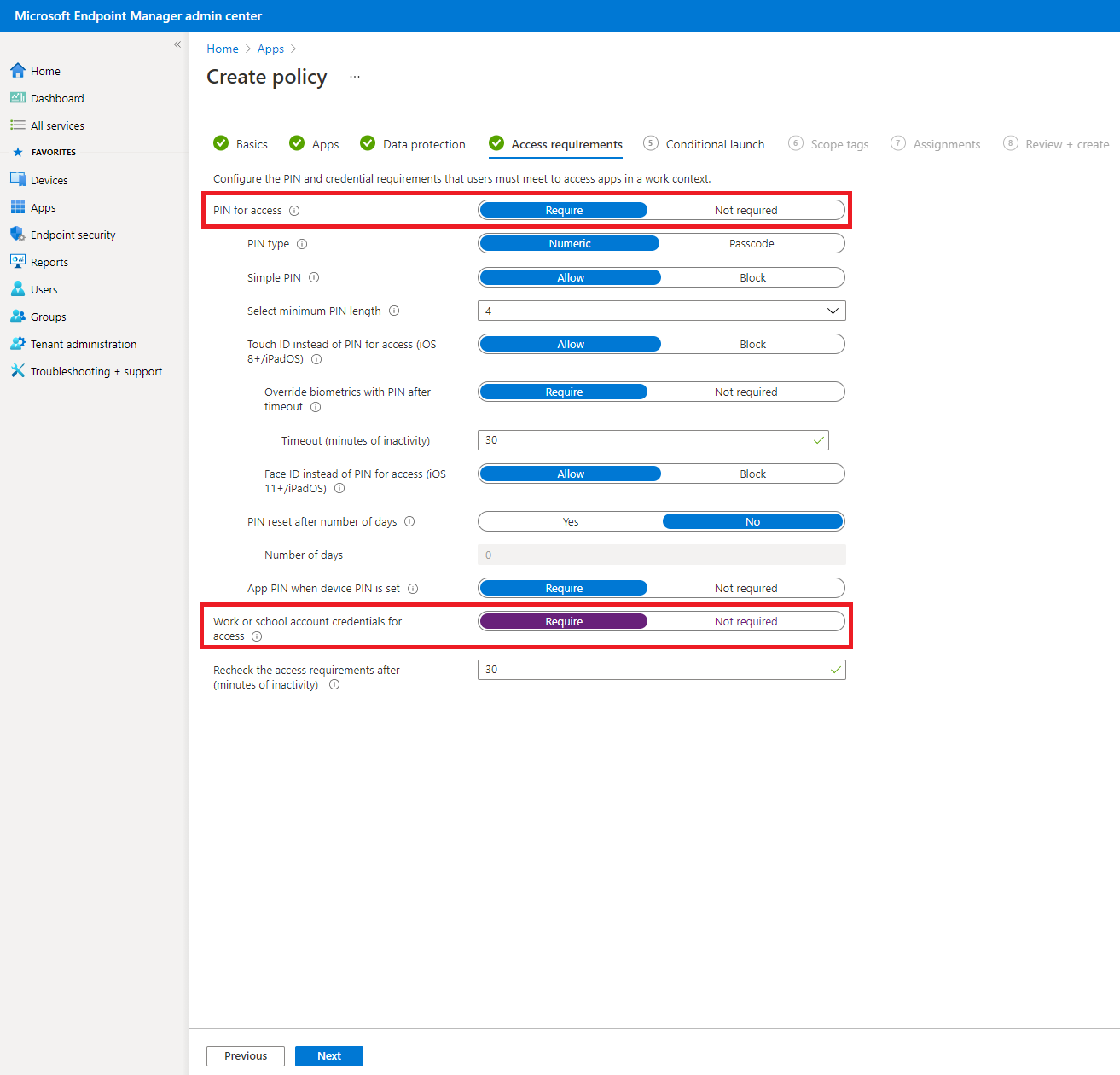

De pagina Toegangsvereisten bevat instellingen waarmee u pincode- en referentievereisten kunt configureren waaraan gebruikers moeten voldoen voordat ze toegang hebben tot de beveiligde apps in een werkcontext. Configureer de volgende instellingen en laat alle andere instellingen op de standaardwaarden staan:

- Selecteer Vereisenvoor pincode voor toegang.

- Selecteer Vereisenvoor werk- of schoolaccountreferenties voor toegang.

Selecteer Volgende om door te gaan.

Op de pagina Voorwaardelijk starten configureert u de beveiligingsvereisten voor aanmelding voor dit app-beveiligingsbeleid. Voor deze zelfstudie hoeft u deze instellingen niet te configureren.

Selecteer Volgende om door te gaan.

Op de pagina Toewijzingen wijst u het app-beveiligingsbeleid toe aan groepen gebruikers. Voor deze zelfstudie wijzen we dit beleid niet toe aan een groep.

Selecteer Volgende om door te gaan.

Controleer op de pagina Volgende: Controleren en maken de waarden en instellingen die u hebt ingevoerd voor dit app-beveiligingsbeleid. Selecteer Maken om het beveiligingsbeleid voor apps in Intune te maken.

Het app-beveiligingsbeleid voor Outlook wordt gemaakt. Vervolgens gaat u voorwaardelijke toegang instellen om te vereisen dat apparaten de Outlook-app gebruiken.

Beleid voor voorwaardelijke toegang maken

Gebruik vervolgens het Microsoft Intune-beheercentrum om twee beleidsregels voor voorwaardelijke toegang te maken voor alle apparaatplatforms. U integreert voorwaardelijke toegang met Intune om de apparaten en apps te beheren die verbinding kunnen maken met e-mail en resources van uw organisatie.

Het eerste beleid vereist dat clients voor moderne verificatie de goedgekeurde Outlook-app en meervoudige verificatie (MFA) gebruiken. Moderne verificatieclients omvatten Outlook voor iOS en Outlook voor Android.

Het tweede beleid vereist dat Exchange ActiveSync-clients de goedgekeurde Outlook-app gebruiken. (Momenteel biedt Exchange Active Sync geen ondersteuning voor andere voorwaarden dan het apparaatplatform). U kunt beleid voor voorwaardelijke toegang configureren in het Microsoft Entra-beheercentrum of het Microsoft Intune-beheercentrum gebruiken, waarin de gebruikersinterface voor voorwaardelijke toegang van Microsoft Entra wordt weergegeven. Omdat we ons al in het beheercentrum bevinden, kunnen we het beleid hier maken.

Wanneer u beleid voor voorwaardelijke toegang configureert in het Microsoft Intune-beheercentrum, configureert u dit beleid in de blade Voorwaardelijke toegang vanuit Azure Portal. Daarom is de gebruikersinterface een beetje anders dan de interface die u gebruikt voor andere beleidsregels voor Intune.

Een beleid voor meervoudige verificatie maken voor moderne verificatieclients

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Eindpuntbeveiliging>Voorwaardelijke toegang>Nieuw beleid maken.

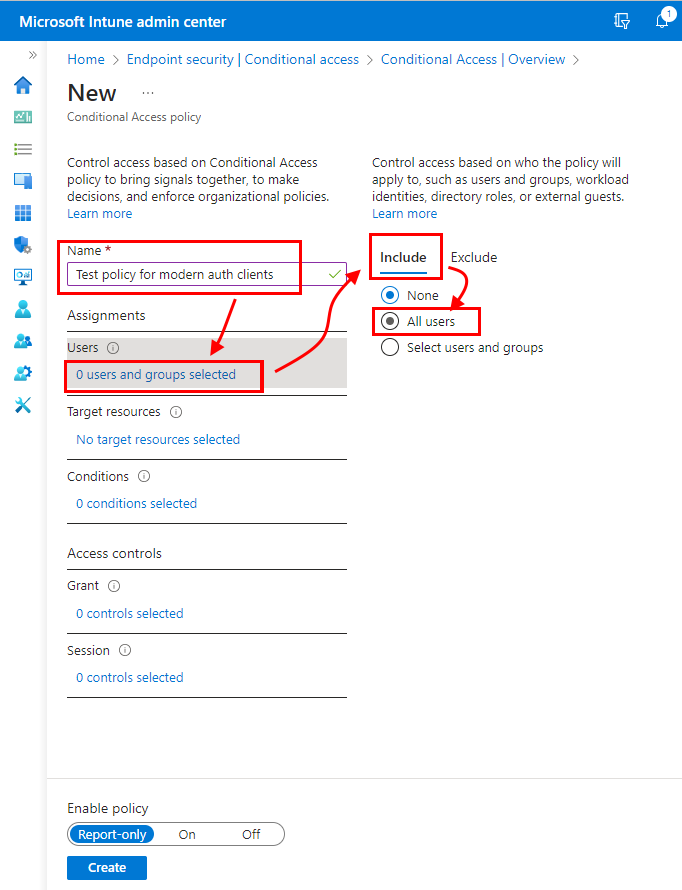

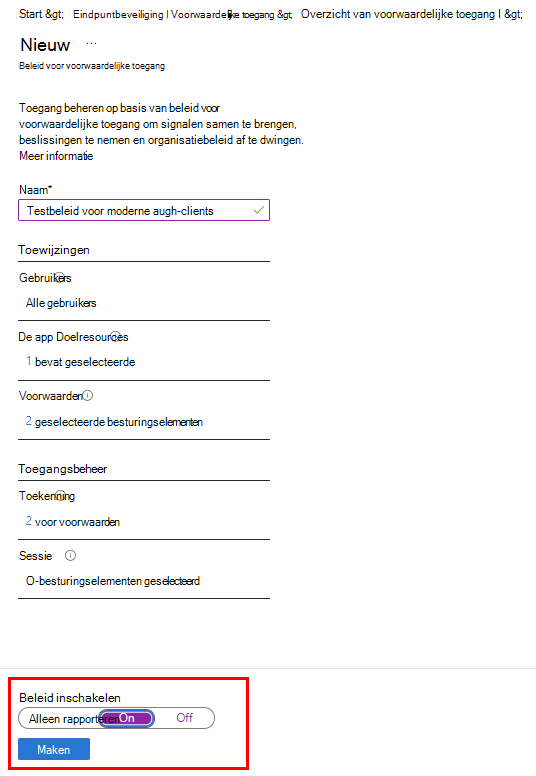

Voer bij Naamtestbeleid voor moderne verificatieclients in.

Selecteer onder Toewijzingen voor Gebruikers de optie 0 geselecteerde gebruikers en groepen. Selecteer op het tabblad Opnemende optie Alle gebruikers. De waarde voor Gebruikers wordt bijgewerkt naar Alle gebruikers.

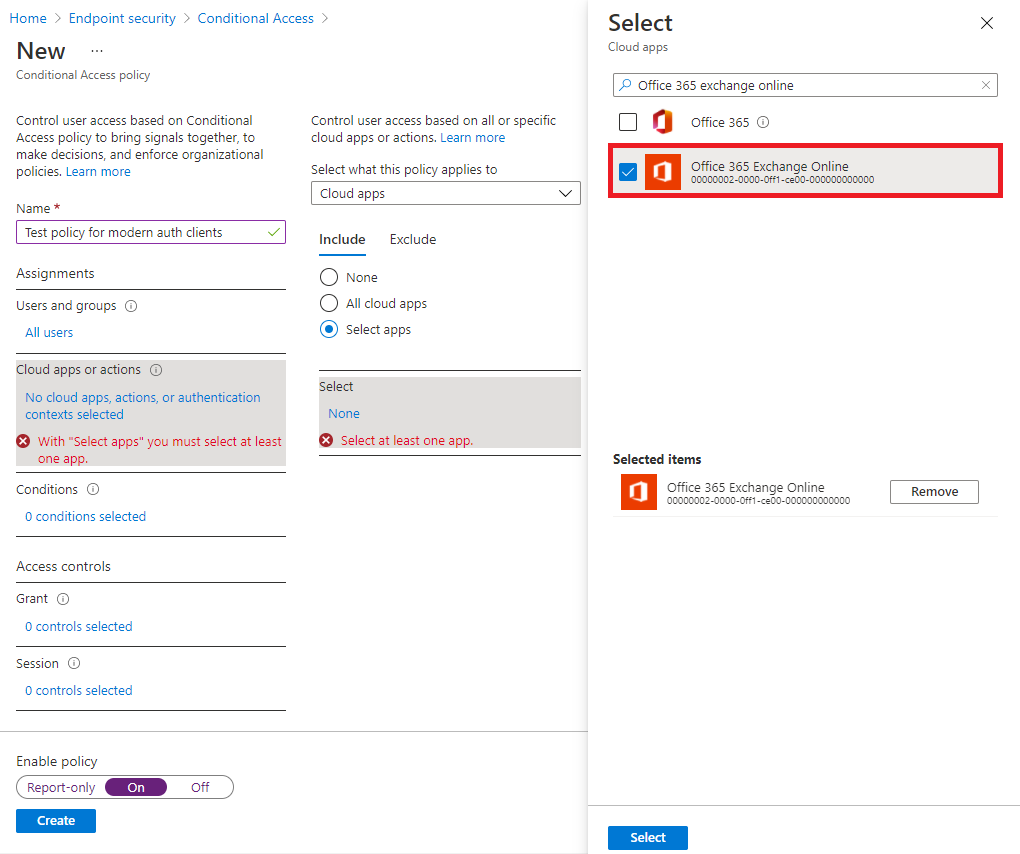

Selecteer onder Toewijzingen bij Doelresourcesde optie Geen doelresources geselecteerd. Zorg ervoor dat Selecteren waarop dit beleid van toepassing is is ingesteld op Cloud-apps. Omdat we e-mail van Microsoft 365 Exchange Online willen beveiligen, selecteert u deze door deze stappen uit te voeren:

- Kies op het tabblad Opnemen de optie Apps selecteren.

- Klik bij Selecteren op Geen om het deelvenster Cloud-apps selecteren te openen .

- Schakel in de lijst met toepassingen het selectievakje voor Office 365 Exchange Online in en kies vervolgens Selecteren.

- Selecteer Gereed om terug te keren naar het deelvenster Nieuw beleid.

Selecteer onder Toewijzingen bij Voorwaarden de optie 0 geselecteerde voorwaarden en selecteer vervolgens voor Apparaatplatformsde optie Niet geconfigureerd om het deelvenster Apparaatplatforms te openen:

- Stel de wisselknop Configureren in op Ja.

- Kies op het tabblad Opnemende optie Apparaatplatforms selecteren en schakel vervolgens de selectievakjes voor Android en voor iOS in.

- Selecteer Gereed om de configuratie van apparaatplatforms op te slaan.

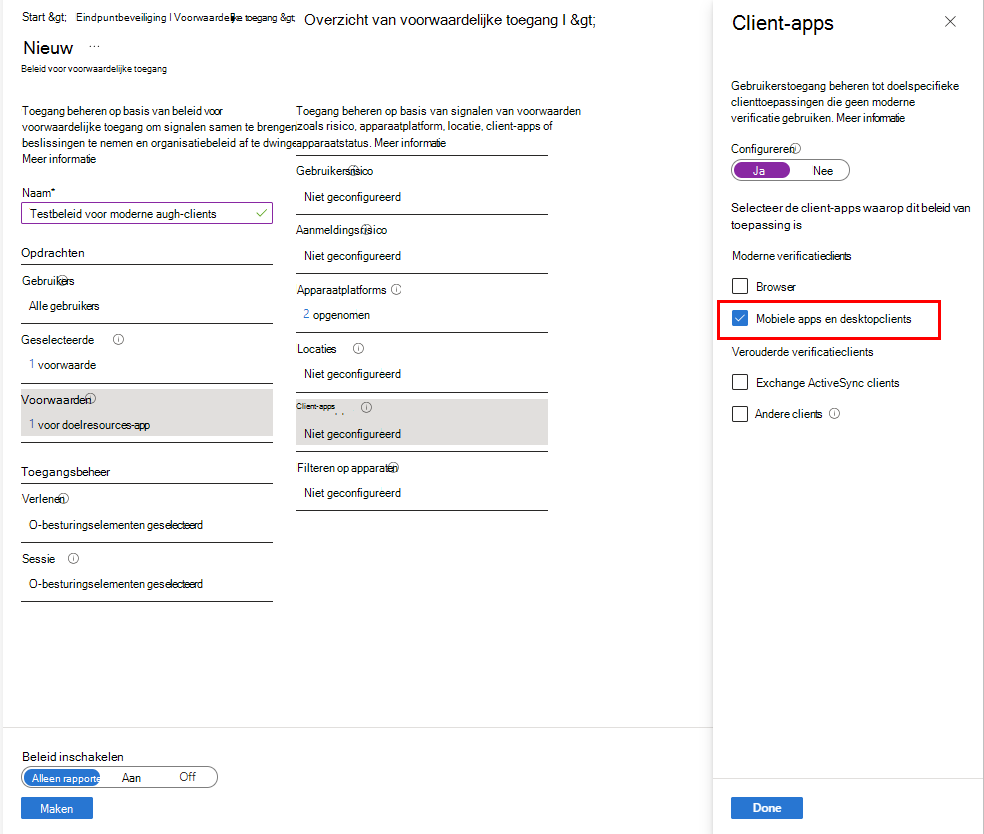

Blijf in het deelvenster Voorwaarden en selecteer Niet geconfigureerd voor Client-apps om het deelvenster Client-apps te openen:

- Stel de wisselknop Configureren in op Ja.

- Schakel de selectievakjes voor mobiele apps en desktopclients in.

- Schakel de andere selectievakjes uit.

- Selecteer Gereed om terug te keren naar het deelvenster Nieuw beleid.

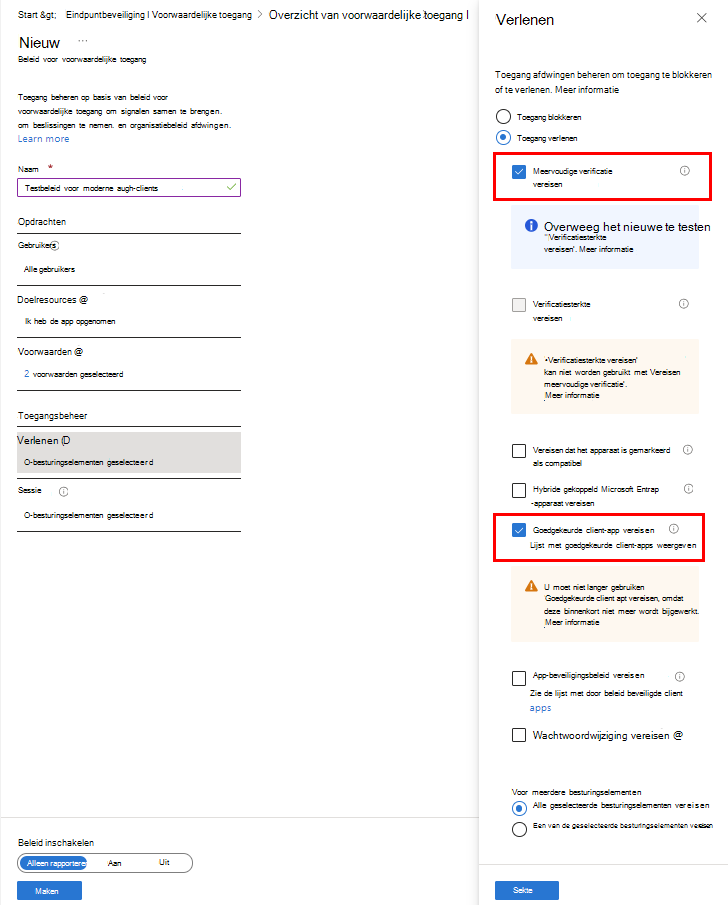

Selecteer onder Toegangsbeheer voor Verlenende optie 0 geselecteerde voorwaarden en vervolgens:

- Selecteer toegang verlenen in het deelvenster Verlenen.

- Selecteer Meervoudige verificatie vereisen.

- Selecteer Goedgekeurde client-app vereisen.

- Stel Voor meerdere besturingselementen in op Alle geselecteerde besturingselementen vereisen. Deze instelling zorgt ervoor dat beide vereisten die u hebt geselecteerd, worden afgedwongen wanneer een apparaat toegang probeert te krijgen tot e-mail.

- Kies Selecteren om de toekenningsconfiguratie op te slaan.

Selecteer onder Beleid inschakelen de optie Aan en selecteer vervolgens Maken.

Het beleid voor voorwaardelijke toegang voor clients met moderne verificatie wordt gemaakt. U kunt nu beleid maken voor Exchange Active Sync-clients.

Een beleid maken voor Exchange Active Sync-clients

Het proces voor het configureren van dit beleid is vergelijkbaar met het vorige beleid voor voorwaardelijke toegang:

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Eindpuntbeveiliging>Voorwaardelijke toegang>Nieuw beleid maken.

Voer bij Naamtestbeleid voor EAS-clients in.

Selecteer onder Toewijzingen voor Gebruikers de optie 0 gebruikers en groepen. Selecteer op het tabblad Opnemende optie Alle gebruikers.

Selecteer onder Toewijzingen bij Doelresourcesde optie Geen doelresources geselecteerd. Zorg ervoor dat Selecteren waarop dit beleid van toepassing is is ingesteld op Cloud-apps en configureer vervolgens e-mail van Microsoft 365 Exchange Online met de volgende stappen:

- Kies op het tabblad Opnemen de optie Apps selecteren.

- Bij Selecteren kiest u Geen.

- Schakel in de lijst Cloud-apps het selectievakje voor Office 365 Exchange Online in en kies vervolgens Selecteren.

Open onder ToewijzingenVoorwaarden>Apparaatplatforms en vervolgens:

- Stel de wisselknop Configureren in op Ja.

- Selecteer op het tabblad Opnemende optie Elk apparaat en selecteer vervolgens Gereed.

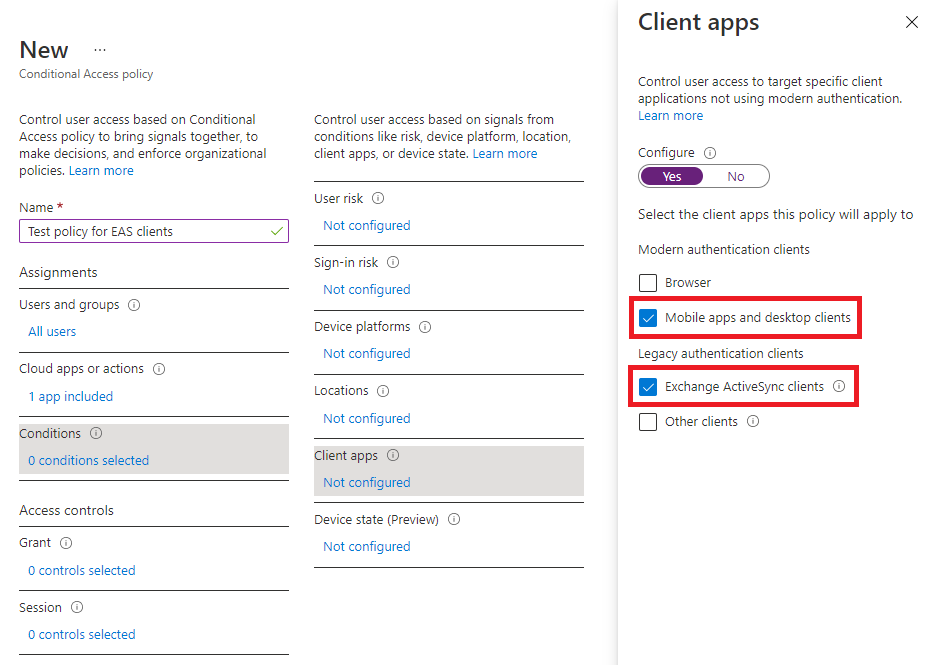

Blijf in het gedeelte Voorwaarden , vouw Client-apps uit en ga als volgende te werk:

- Stel de wisselknop Configureren in op Ja.

- Selecteer Mobiele apps en desktopclients.

- Selecteer Exchange ActiveSync-clients.

- Schakel alle andere selectievakjes uit.

- Selecteer Gereed.

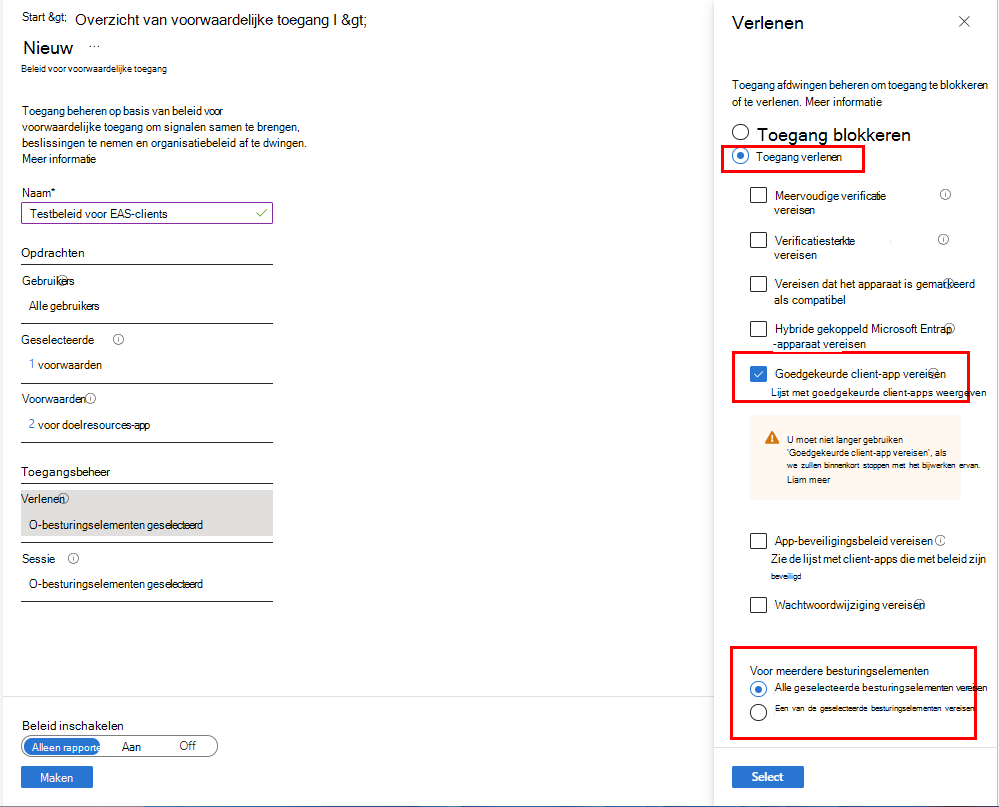

Vouw onder Toegangsbeheerverlenen uit en vervolgens:

- Selecteer toegang verlenen in het deelvenster Verlenen.

- Selecteer Goedgekeurde client-app vereisen. Schakel alle andere selectievakjes uit, maar laat de configuratie Voor meerdere besturingselementen ingesteld op Alle geselecteerde besturingselementen vereisen.

- Kies Selecteren.

Selecteer onder Beleid inschakelen de optie Aan en selecteer vervolgens Maken.

Uw app-beveiligingsbeleid en voorwaardelijke toegang zijn nu ingesteld en kunnen worden getest.

Probeer het uit

Met het beleid dat u in deze zelfstudie hebt gemaakt, moeten apparaten zich registreren bij Intune en de mobiele Outlook-app gebruiken voordat het apparaat kan worden gebruikt voor toegang tot e-mail van Microsoft 365. Als u dit scenario wilt testen op een iOS-apparaat, probeert u zich aan te melden bij Exchange Online met behulp van referenties voor een gebruiker in uw testtenant.

Als u wilt testen op een iPhone, gaat u naar Instellingen>Wachtwoorden & Accounts>Account>Exchange toevoegen.

Voer het e-mailadres in voor een gebruiker in uw testtenant en druk op Volgende.

Druk op Aanmelden.

Voer het wachtwoord van de testgebruiker in en druk op Aanmelden.

Het bericht Meer informatie is vereist wordt weergegeven, wat betekent dat u wordt gevraagd om MFA in te stellen. Stel een andere verificatiemethode in.

Vervolgens ziet u een bericht met de mededeling dat u deze resource probeert te openen met een app die niet is goedgekeurd door uw IT-afdeling. Het bericht betekent dat u wordt geblokkeerd voor het gebruik van de systeemeigen e-mail-app. De aanmelding annuleren.

Open de Outlook-app en selecteer Instellingen>Account> toevoegenE-mailaccount toevoegen.

Voer het e-mailadres in voor een gebruiker in uw testtenant en druk op Volgende.

Druk op Aanmelden met Office 365. U wordt gevraagd om een andere verificatie en registratie. Zodra u zich hebt aangemeld, kunt u acties testen, zoals knippen, kopiëren, plakken en Opslaan als.

Bronnen opschonen

Wanneer het testbeleid niet meer nodig is, kunt u ze verwijderen.

Meld je aan bij het Microsoft Intune-beheercentrum.

SelecteerApparatencompatibiliteit>.

Selecteer in de lijst Beleidsnaam het contextmenu (...) voor uw testbeleid en selecteer vervolgens Verwijderen. Selecteer OK om te bevestigen.

Ga naar Beleid voorvoorwaardelijke toegang> voor eindpuntbeveiliging>.

Selecteer in de lijst Beleidsnaam het contextmenu (...) voor elk van uw testbeleid en selecteer vervolgens Verwijderen. Selecteer Ja om te bevestigen.

Volgende stappen

In deze zelfstudie hebt u app-beveiligingsbeleid gemaakt om te beperken wat de gebruiker kan doen met de Outlook-app en hebt u beleid voor voorwaardelijke toegang gemaakt om de Outlook-app te vereisen en MFA te vereisen voor clients met moderne verificatie. Zie Meer informatie over voorwaardelijke toegang en Intune voor meer informatie over het gebruik van Intune met voorwaardelijke toegang om andere apps en services te beveiligen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor