Een on-premises netwerk verbinden met een virtueel Microsoft Azure-netwerk

Een cross-premises virtueel Azure-netwerk is verbonden met uw on-premises netwerk, waardoor uw netwerk wordt uitgebreid met subnetten en virtuele machines die worden gehost in Azure-infrastructuurservices. Met deze verbinding hebben computers in uw on-premises netwerk rechtstreeks toegang tot virtuele machines in Azure en vice versa.

Een adreslijstsynchronisatieserver die wordt uitgevoerd op een virtuele Azure-machine moet bijvoorbeeld een query uitvoeren op uw on-premises domeincontrollers op wijzigingen in accounts en deze wijzigingen synchroniseren met uw Microsoft 365-abonnement. In dit artikel wordt beschreven hoe u een cross-premises virtueel Azure-netwerk instelt met behulp van een site-naar-site VPN-verbinding (virtueel particulier netwerk) die gereed is voor het hosten van virtuele Azure-machines.

Een cross-premises virtueel Azure-netwerk configureren

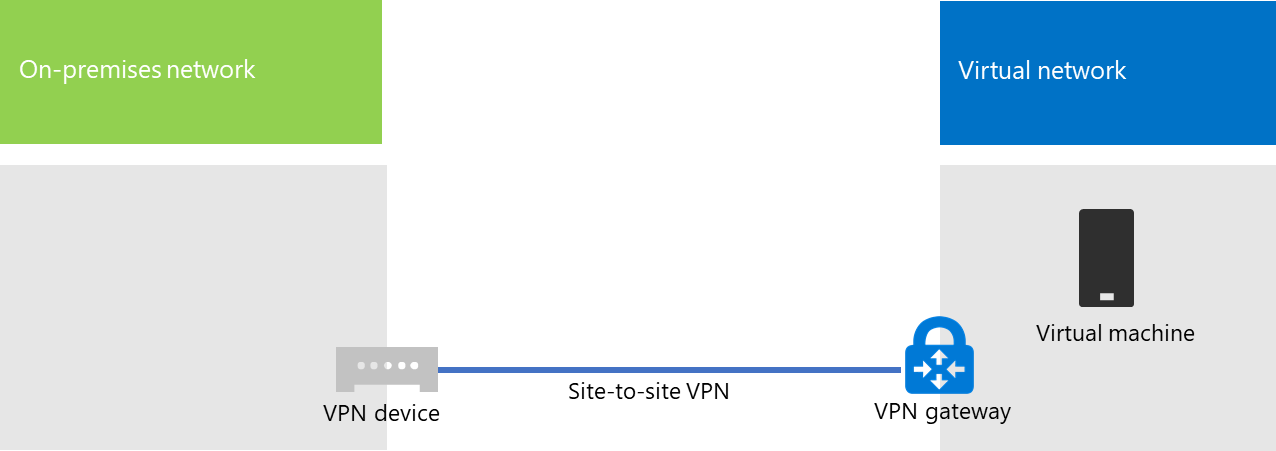

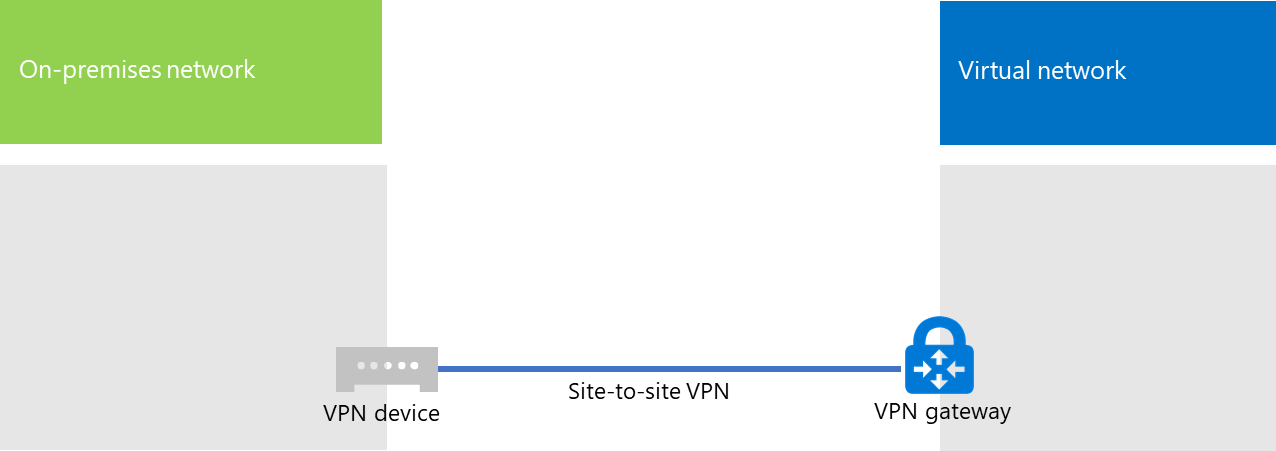

Uw virtuele machines in Azure hoeven niet te worden geïsoleerd van uw on-premises omgeving. Als u virtuele Azure-machines wilt verbinden met uw on-premises netwerkresources, moet u een cross-premises virtueel Azure-netwerk configureren. In het volgende diagram ziet u de vereiste onderdelen voor het implementeren van een cross-premises virtueel Azure-netwerk met een virtuele machine in Azure.

In het diagram zijn er twee netwerken verbonden via een site-naar-site-VPN-verbinding: het on-premises netwerk en het virtuele Azure-netwerk. De site-naar-site-VPN-verbinding is:

- Tussen twee eindpunten die adresseerbaar zijn en zich op het openbare internet bevinden.

- Beëindigd door een VPN-apparaat in het on-premises netwerk en een Azure VPN-gateway in het virtuele Azure-netwerk.

Het virtuele Azure-netwerk fungeert als host voor virtuele machines. Netwerkverkeer dat afkomstig is van virtuele machines in het virtuele Azure-netwerk, wordt doorgestuurd naar de VPN-gateway, die vervolgens het verkeer via de site-naar-site-VPN-verbinding doorstuurt naar het VPN-apparaat in het on-premises netwerk. De routeringsinfrastructuur van het on-premises netwerk stuurt het verkeer vervolgens door naar de bestemming.

Opmerking

U kunt ook ExpressRoute gebruiken. Dit is een directe verbinding tussen uw organisatie en het netwerk van Microsoft. Verkeer via ExpressRoute gaat niet via het openbare internet. In dit artikel wordt het gebruik van ExpressRoute niet beschreven.

Voer de volgende stappen uit om de VPN-verbinding tussen uw virtuele Azure-netwerk en uw on-premises netwerk in te stellen:

- On-premises: Definieer en maak een on-premises netwerkroute voor de adresruimte van het virtuele Azure-netwerk die verwijst naar uw on-premises VPN-apparaat.

- Microsoft Azure: Maak een virtueel Azure-netwerk met een site-naar-site-VPN-verbinding.

- On-premises: Configureer uw on-premises hardware- of software-VPN-apparaat om de VPN-verbinding te beëindigen, die gebruikmaakt van Internet Protocol-beveiliging (IPsec).

Nadat u de site-naar-site-VPN-verbinding tot stand hebt gebracht, voegt u virtuele Azure-machines toe aan de subnetten van het virtuele netwerk.

Uw virtuele Azure-netwerk plannen

Vereisten

- Een Azure-abonnement. Ga naar de pagina Azure kopen voor informatie over Azure-abonnementen.

- Een beschikbare privé-IPv4-adresruimte om toe te wijzen aan het virtuele netwerk en de bijbehorende subnetten, met voldoende ruimte voor groei om het aantal virtuele machines dat nu en in de toekomst nodig is, te kunnen gebruiken.

- Een beschikbaar VPN-apparaat in uw on-premises netwerk om de site-naar-site-VPN-verbinding te beëindigen die ondersteuning biedt voor de vereisten voor IPsec. Zie Over VPN-apparaten voor site-naar-site virtuele netwerkverbindingen voor meer informatie.

- Wijzigingen in uw routeringsinfrastructuur, zodat verkeer dat wordt doorgestuurd naar de adresruimte van het virtuele Azure-netwerk, wordt doorgestuurd naar het VPN-apparaat dat als host fungeert voor de site-naar-site-VPN-verbinding.

- Een webproxy die computers die zijn verbonden met het on-premises netwerk en het virtuele Azure-netwerk toegang geeft tot internet.

Veronderstellingen voor het ontwerp van oplossingsarchitectuur

De volgende lijst bevat de ontwerpkeuzen die zijn gemaakt voor deze oplossingsarchitectuur.

- Deze oplossing maakt gebruik van één virtueel Azure-netwerk met een site-naar-site-VPN-verbinding. Het virtuele Azure-netwerk fungeert als host voor één subnet dat meerdere virtuele machines kan bevatten.

- U kunt RRAS (Routing and Remote Access Service) in Windows Server 2016 of Windows Server 2012 gebruiken om een IPsec-site-naar-site-VPN-verbinding tot stand te brengen tussen het on-premises netwerk en het virtuele Azure-netwerk. U kunt ook andere opties gebruiken, zoals Cisco of Juniper Networks VPN-apparaten.

- Het on-premises netwerk heeft mogelijk nog steeds netwerkservices zoals Active Directory Domain Services (AD DS), Domain Name System (DNS) en proxyservers. Afhankelijk van uw vereisten kan het handig zijn om sommige van deze netwerkresources in het virtuele Azure-netwerk te plaatsen.

Bepaal voor een bestaand virtueel Azure-netwerk met een of meer subnetten op basis van uw vereisten of er nog adresruimte is voor een extra subnet om uw benodigde virtuele machines te hosten. Als u geen resterende adresruimte hebt voor een extra subnet, maakt u een extra virtueel netwerk met een eigen site-naar-site-VPN-verbinding.

De wijzigingen in de routeringsinfrastructuur voor het virtuele Azure-netwerk plannen

U moet uw on-premises routeringsinfrastructuur configureren om verkeer dat is bestemd voor de adresruimte van het virtuele Azure-netwerk door te sturen naar het on-premises VPN-apparaat waarop de site-naar-site-VPN-verbinding wordt gehost.

De exacte methode voor het bijwerken van uw routeringsinfrastructuur is afhankelijk van hoe u routeringsgegevens beheert. Dit kan zijn:

- Routeringstabel wordt bijgewerkt op basis van handmatige configuratie.

- Updates van routeringstabellen op basis van routeringsprotocollen, zoals Routing Information Protocol (RIP) of Open Shortest Path First (OSPF).

Neem contact op met uw routeringsspecialist om ervoor te zorgen dat verkeer dat is bestemd voor het virtuele Azure-netwerk wordt doorgestuurd naar het on-premises VPN-apparaat.

Firewallregels plannen voor verkeer van en naar het on-premises VPN-apparaat

Als uw VPN-apparaat zich in een perimeternetwerk bevindt met een firewall tussen het perimeternetwerk en internet, moet u mogelijk de firewall configureren voor de volgende regels om de site-naar-site-VPN-verbinding toe te staan.

Verkeer naar het VPN-apparaat (binnenkomend van internet):

- Doel-IP-adres van het VPN-apparaat en IP-protocol 50

- Doel-IP-adres van het VPN-apparaat en UDP-doelpoort 500

- Doel-IP-adres van het VPN-apparaat en UDP-doelpoort 4500

Verkeer van het VPN-apparaat (uitgaand naar internet):

- Bron-IP-adres van het VPN-apparaat en IP-protocol 50

- Bron-IP-adres van het VPN-apparaat en UDP-bronpoort 500

- Bron-IP-adres van het VPN-apparaat en UDP-bronpoort 4500

De privé-IP-adresruimte van het virtuele Azure-netwerk plannen

De privé-IP-adresruimte van het virtuele Azure-netwerk moet geschikt zijn voor adressen die door Azure worden gebruikt om het virtuele netwerk te hosten en met ten minste één subnet dat voldoende adressen heeft voor uw virtuele Azure-machines.

Als u het aantal adressen wilt bepalen dat nodig is voor het subnet, telt u het aantal virtuele machines dat u nu nodig hebt, maakt u een schatting van de toekomstige groei en gebruikt u vervolgens de volgende tabel om de grootte van het subnet te bepalen.

| Aantal virtuele machines dat nodig is | Aantal hostbits dat nodig is | Grootte van het subnet |

|---|---|---|

| 1-3 |

3 |

/29 |

| 4-11 |

4 |

/28 |

| 12-27 |

5 |

/27 |

| 28-59 |

6 |

/26 |

| 60-123 |

7 |

/25 |

Werkblad plannen voor het configureren van uw virtuele Azure-netwerk

Voordat u een virtueel Azure-netwerk maakt voor het hosten van virtuele machines, moet u de instellingen bepalen die nodig zijn in de volgende tabellen.

Vul tabel V in voor de instellingen van het virtuele netwerk.

Tabel V: Configuratie van meerdere virtuele netwerken

| Item | Configuratie-element | Beschrijving | Value |

|---|---|---|---|

| 1. |

Naam van virtueel netwerk |

Een naam die moet worden toegewezen aan het virtuele Azure-netwerk (bijvoorbeeld DirSyncNet). |

|

| 2. |

Locatie van virtueel netwerk |

Het Azure-datacenter dat het virtuele netwerk bevat (zoals VS - west). |

|

| 3. |

IP-adres van VPN-apparaat |

Het openbare IPv4-adres van de interface van uw VPN-apparaat op internet. Neem contact op met uw IT-afdeling om dit adres te bepalen. |

|

| 4. |

Adresruimte van virtueel netwerk |

De adresruimte (gedefinieerd in één privéadresvoorvoegsel) voor het virtuele netwerk. Neem contact op met uw IT-afdeling om deze adresruimte te bepalen. De adresruimte moet de CIDR-indeling (Classless Interdomain Routing) hebben, ook wel netwerkvoorvoegselindeling genoemd. Een voorbeeld is 10.24.64.0/20. |

|

| 5. |

Gedeelde IPsec-sleutel |

Een willekeurige, alfanumerieke tekenreeks van 32 tekens die wordt gebruikt om beide zijden van de site-naar-site-VPN-verbinding te verifiëren. Neem contact op met uw IT- of beveiligingsafdeling om deze sleutelwaarde te bepalen en sla deze vervolgens op een veilige locatie op. Zie ook Een willekeurige tekenreeks maken voor een vooraf gedeelde IPsec-sleutel. |

|

Vul Tabel S in voor de subnetten van deze oplossing.

Bepaal voor het eerste subnet een 28-bits adresruimte (met een /28-voorvoegsellengte) voor het Azure Gateway-subnet. Zie De adresruimte van het gatewaysubnet berekenen voor virtuele Azure-netwerken voor informatie over het bepalen van deze adresruimte.

Geef voor het tweede subnet een beschrijvende naam, één IP-adresruimte op basis van de adresruimte van het virtuele netwerk en een beschrijvend doel op.

Neem contact op met uw IT-afdeling om deze adresruimten te bepalen vanuit de adresruimte van het virtuele netwerk. Beide adresspaties moeten de CIDR-indeling hebben.

Tabel S: Subnetten in het virtuele netwerk

| Item | Subnetnaam | Subnetadresruimte | Doel |

|---|---|---|---|

| 1. |

GatewaySubnet |

|

Het subnet dat wordt gebruikt door de Azure-gateway. |

| 2. |

|

|

|

Vul tabel D in voor de on-premises DNS-servers die u wilt gebruiken door de virtuele machines in het virtuele netwerk. Geef elke DNS-server een beschrijvende naam en één IP-adres. Deze beschrijvende naam hoeft niet overeen te komen met de hostnaam of computernaam van de DNS-server. Houd er rekening mee dat er twee lege vermeldingen worden weergegeven, maar u kunt er meer toevoegen. Neem contact op met uw IT-afdeling om deze lijst te bepalen.

Tabel D: On-premises DNS-servers

| Item | Beschrijvende naam van DNS-server | IP-adres van DNS-server |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Als u pakketten wilt routeren van het virtuele Azure-netwerk naar het netwerk van uw organisatie via de site-naar-site-VPN-verbinding, moet u het virtuele netwerk configureren met een lokaal netwerk. Dit lokale netwerk heeft een lijst met de adresruimten (in CIDR-indeling) voor alle locaties in het on-premises netwerk van uw organisatie die de virtuele machines in het virtuele netwerk moeten bereiken. Dit kunnen alle locaties in het on-premises netwerk of een subset zijn. De lijst met adresruimten die uw lokale netwerk definiëren, moet uniek zijn en mag niet overlappen met de adresruimten die worden gebruikt voor dit virtuele netwerk of uw andere cross-premises virtuele netwerken.

Vul tabel L in voor de set lokale netwerkadresruimten. Houd er rekening mee dat er drie lege vermeldingen worden weergegeven, maar dat u er meestal meer nodig hebt. Neem contact op met uw IT-afdeling om deze lijst te bepalen.

Tabel L: Adresvoorvoegsels voor het lokale netwerk

| Item | Lokale netwerkadresruimte |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Implementatieschema

Het maken van het cross-premises virtuele netwerk en het toevoegen van virtuele machines in Azure bestaat uit drie fasen:

- Fase 1: bereid uw on-premises netwerk voor.

- Fase 2: Maak het cross-premises virtuele netwerk in Azure.

- Fase 3 (optioneel): virtuele machines toevoegen.

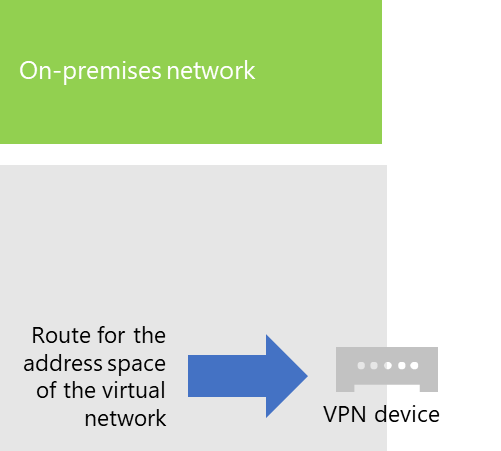

Fase 1: uw on-premises netwerk voorbereiden

U moet uw on-premises netwerk configureren met een route die verwijst naar en uiteindelijk verkeer levert dat is bestemd voor de adresruimte van het virtuele netwerk naar de router aan de rand van het on-premises netwerk. Neem contact op met uw netwerkbeheerder om te bepalen hoe u de route toevoegt aan de routeringsinfrastructuur van uw on-premises netwerk.

Dit is de resulterende configuratie.

Fase 2: Het cross-premises virtuele netwerk maken in Azure

Open eerst een Azure PowerShell prompt. Als u Azure PowerShell niet hebt geïnstalleerd, raadpleegt u Aan de slag met Azure PowerShell.

Meld u vervolgens aan bij uw Azure-account met deze opdracht.

Connect-AzAccount

Haal de naam van uw abonnement op met de volgende opdracht.

Get-AzSubscription | Sort SubscriptionName | Select SubscriptionName

Stel uw Azure-abonnement in met deze opdrachten. Vervang alles tussen de aanhalingstekens, inclusief de < tekens en > , door de juiste abonnementsnaam.

$subscrName="<subscription name>"

Select-AzSubscription -SubscriptionName $subscrName

Maak vervolgens een nieuwe resourcegroep voor uw virtuele netwerk. Als u de naam van een unieke resourcegroep wilt bepalen, gebruikt u deze opdracht om uw bestaande resourcegroepen weer te geven.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Maak uw nieuwe resourcegroep aan met deze opdrachten.

$rgName="<resource group name>"

$locName="<Table V - Item 2 - Value column>"

New-AzResourceGroup -Name $rgName -Location $locName

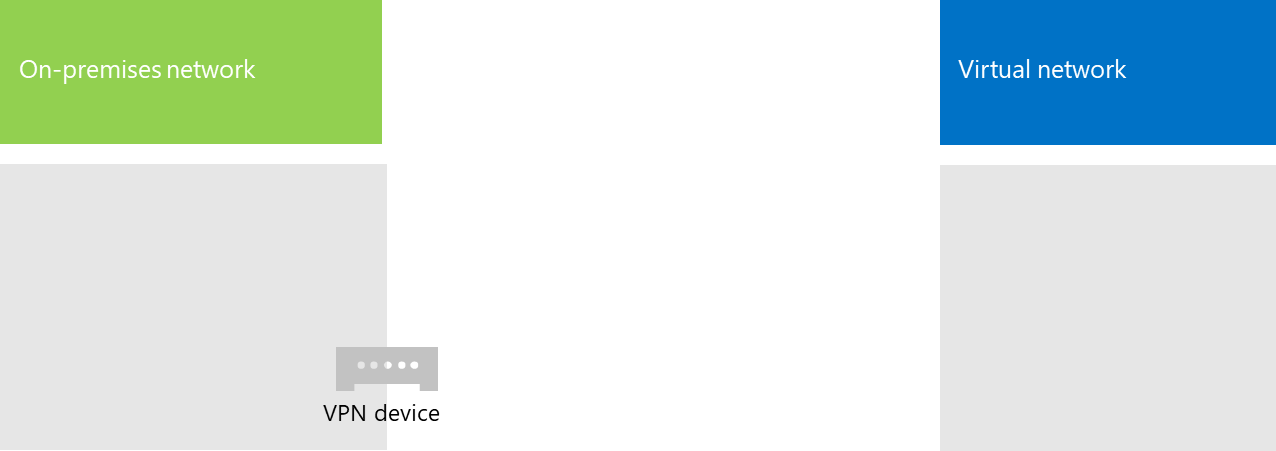

Vervolgens maakt u het virtuele Azure-netwerk.

# Fill in the variables from previous values and from Tables V, S, and D

$rgName="<name of your new resource group>"

$locName="<Azure location of your new resource group>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$gwSubnetPrefix="<Table S - Item 1 - Subnet address space column>"

$SubnetName="<Table S - Item 2 - Subnet name column>"

$SubnetPrefix="<Table S - Item 2 - Subnet address space column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

$locShortName=(Get-AzResourceGroup -Name $rgName).Location

# Create the Azure virtual network and a network security group that allows incoming remote desktop connections to the subnet that is hosting virtual machines

$gatewaySubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnetPrefix

$vmSubnet=New-AzVirtualNetworkSubnetConfig -Name $SubnetName -AddressPrefix $SubnetPrefix

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gatewaySubnet,$vmSubnet -DNSServer $dnsServers

$rule1=New-AzNetworkSecurityRuleConfig -Name "RDPTraffic" -Description "Allow RDP to all VMs on the subnet" -Access Allow -Protocol Tcp -Direction Inbound -Priority 100 -SourceAddressPrefix Internet -SourcePortRange * -DestinationAddressPrefix * -DestinationPortRange 3389

New-AzNetworkSecurityGroup -Name $SubnetName -ResourceGroupName $rgName -Location $locShortName -SecurityRules $rule1

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$nsg=Get-AzNetworkSecurityGroup -Name $SubnetName -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $SubnetName -AddressPrefix $SubnetPrefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

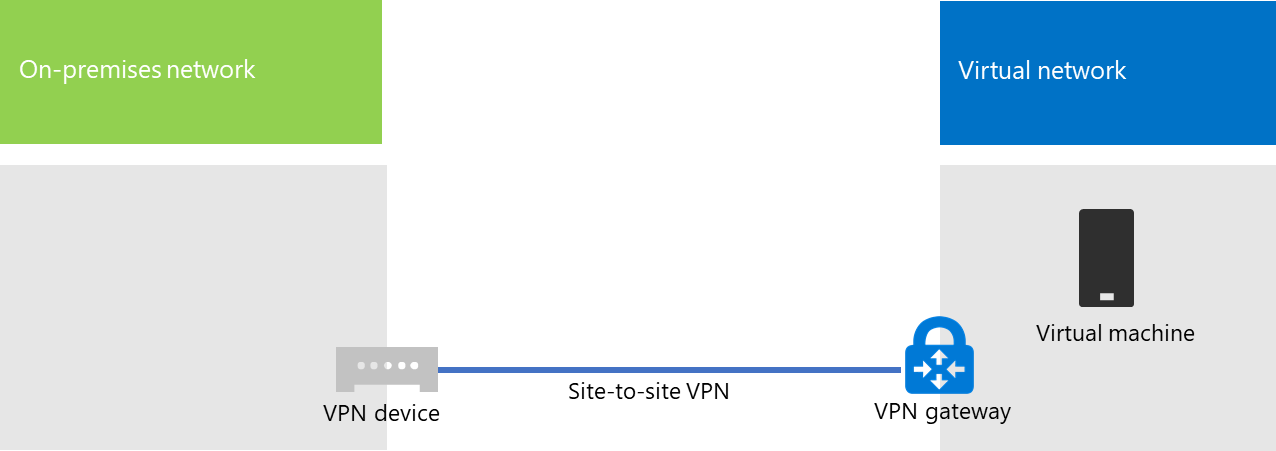

Dit is de resulterende configuratie.

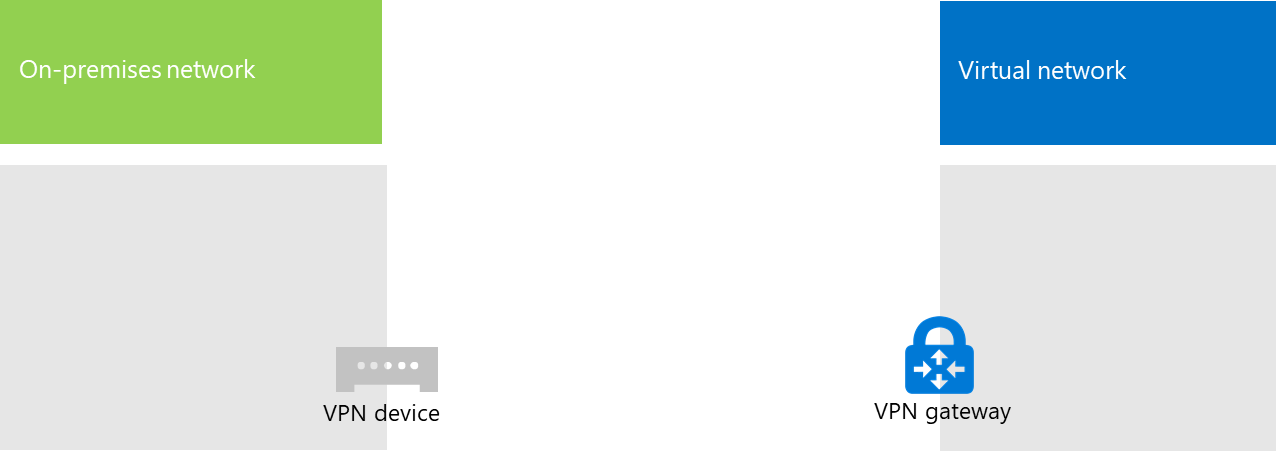

Gebruik vervolgens deze opdrachten om de gateways voor de site-naar-site-VPN-verbinding te maken.

# Fill in the variables from previous values and from Tables V and L

$vnetName="<Table V - Item 1 - Value column>"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="PublicIPAddress"

$vnetGatewayIpConfigName="PublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -SubnetId $vnet.Subnets[0].Id

# Create the Azure gateway

$vnetGatewayName="AzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="LocalNetGateway"

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Create the Azure virtual network VPN connection

$vnetConnectionName="S2SConnection"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

Dit is de resulterende configuratie.

Configureer vervolgens uw on-premises VPN-apparaat om verbinding te maken met de Azure VPN-gateway. Zie Over VPN-apparaten voor site-naar-site Azure Virtual Network-verbindingen voor meer informatie.

Als u uw VPN-apparaat wilt configureren, hebt u het volgende nodig:

- Het openbare IPv4-adres van de Azure VPN-gateway voor uw virtuele netwerk. Gebruik de opdracht Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName om dit adres weer te geven.

- De vooraf gedeelde IPsec-sleutel voor de site-naar-site-VPN-verbinding (tabel V- item 5 - kolom Waarde).

Dit is de resulterende configuratie.

Fase 3 (optioneel): Virtuele machines toevoegen

Maak de virtuele machines die u nodig hebt in Azure. Zie Een virtuele Windows-machine maken met de Azure Portal voor meer informatie.

Gebruik de volgende instellingen:

- Selecteer op het tabblad Basisinformatie hetzelfde abonnement en dezelfde resourcegroep als uw virtuele netwerk. U hebt deze later nodig om u aan te melden bij de virtuele machine. Kies in de sectie Instantiedetails de juiste grootte van de virtuele machine. Noteer de gebruikersnaam en het wachtwoord van het beheerdersaccount op een veilige locatie.

- Selecteer op het tabblad Netwerken de naam van uw virtuele netwerk en het subnet voor het hosten van virtuele machines (niet het GatewaySubnet). Laat alle andere instellingen op hun standaardwaarden staan.

Controleer of uw virtuele machine DNS correct gebruikt door uw interne DNS te controleren om ervoor te zorgen dat adresrecords (A) zijn toegevoegd voor uw nieuwe virtuele machine. Voor toegang tot internet moeten uw virtuele Azure-machines zijn geconfigureerd voor het gebruik van de proxyserver van uw on-premises netwerk. Neem contact op met de netwerkbeheerder voor aanvullende configuratiestappen die moeten worden uitgevoerd op de server.

Dit is de resulterende configuratie.

Volgende stap

Microsoft 365-adreslijstsynchronisatie implementeren in Microsoft Azure

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor