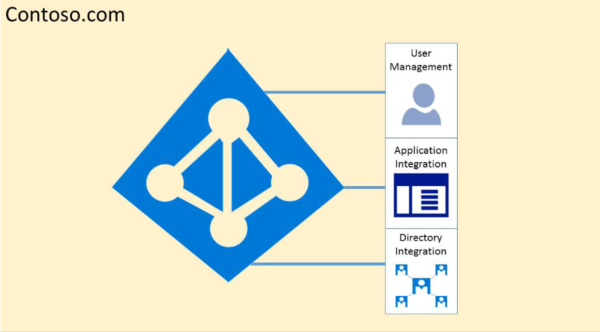

Microsoft 365 Isolatie en Access Control in Microsoft Entra ID

Microsoft Entra ID is ontworpen om meerdere tenants op een zeer veilige manier te hosten via logische gegevensisolatie. Toegang tot Microsoft Entra ID wordt gated door een autorisatielaag. Microsoft Entra ID isoleert klanten die tenantcontainers gebruiken als beveiligingsgrenzen om de inhoud van een klant te beveiligen, zodat de inhoud niet kan worden geopend of gecompromitteerd door medetenants. Er worden drie controles uitgevoerd door Microsoft Entra autorisatielaag:

- Is de principal ingeschakeld voor toegang tot Microsoft Entra tenant?

- Is de principal ingeschakeld voor toegang tot gegevens in deze tenant?

- Is de rol van de principal in deze tenant geautoriseerd voor het type gegevenstoegang dat is aangevraagd?

Geen enkele toepassing, gebruiker, server of service heeft toegang tot Microsoft Entra ID zonder de juiste verificatie en token of certificaat. Aanvragen worden geweigerd als ze niet vergezeld gaan van de juiste referenties.

In feite Microsoft Entra ID elke tenant host in een eigen beveiligde container, met beleidsregels en machtigingen voor en binnen de container die uitsluitend eigendom is van en wordt beheerd door de tenant.

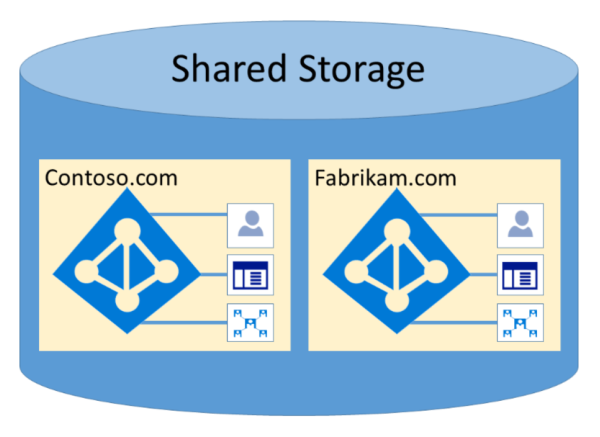

Het concept van tenantcontainers is diep ingebakken in de adreslijstservice op alle lagen, van portals tot permanente opslag. Zelfs wanneer meerdere Microsoft Entra tenantmetagegevens zijn opgeslagen op dezelfde fysieke schijf, is er geen andere relatie tussen de containers dan wat is gedefinieerd door de adreslijstservice, die op zijn beurt wordt bepaald door de tenantbeheerder. Er kunnen geen directe verbindingen zijn met Microsoft Entra-opslag vanuit een toepassing of service die een aanvraag indient, zonder eerst de autorisatielaag te doorlopen.

In het volgende voorbeeld hebben Contoso en Fabrikam beide afzonderlijke, toegewezen containers. Hoewel deze containers een deel van dezelfde onderliggende infrastructuur kunnen delen, zoals servers en opslag, blijven ze gescheiden en geïsoleerd van elkaar, en worden ze beperkt door autorisatie- en toegangsbeheerlagen.

Bovendien zijn er geen toepassingsonderdelen die vanuit Microsoft Entra ID kunnen worden uitgevoerd en het is niet mogelijk voor één tenant om de integriteit van een andere tenant geforceerd te schenden, toegang te krijgen tot versleutelingssleutels van een andere tenant of onbewerkte gegevens van de server te lezen.

Standaard staat Microsoft Entra niet alle bewerkingen toe die zijn uitgegeven door identiteiten in andere tenants. Elke tenant is logisch geïsoleerd binnen Microsoft Entra ID via op claims gebaseerde toegangsbeheer. Lees- en schrijfbewerkingen van directorygegevens zijn gericht op tenantcontainers en worden gegateed door een interne abstractielaag en een RBAC-laag (op rollen gebaseerd toegangsbeheer), die samen de tenant afdwingen als de beveiligingsgrens. Elke aanvraag voor toegang tot adreslijstgegevens wordt verwerkt door deze lagen en elke toegangsaanvraag in Microsoft 365 wordt beheerd door de vorige logica.

Microsoft Entra ID heeft Noord-Amerika, Amerikaanse regering, Europese Unie, Duitsland en wereldwijde partities. Een tenant bestaat in één partitie en partities kunnen meerdere tenants bevatten. Partitiegegevens worden verwijderd van gebruikers. Een bepaalde partitie (inclusief alle tenants erin) wordt gerepliceerd naar meerdere datacenters. De partitie voor een tenant wordt gekozen op basis van eigenschappen van de tenant (bijvoorbeeld de landcode). Geheimen en andere gevoelige informatie in elke partitie wordt versleuteld met een toegewezen sleutel. De sleutels worden automatisch gegenereerd wanneer een nieuwe partitie wordt gemaakt.

Microsoft Entra systeemfuncties zijn een uniek exemplaar voor elke gebruikerssessie. Daarnaast maakt Microsoft Entra ID gebruik van versleutelingstechnologieën om te zorgen voor isolatie van gedeelde systeembronnen op netwerkniveau om onbevoegde en onbedoelde overdracht van informatie te voorkomen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor