Microsoft Defender voor Eindpunt op Android implementeren via Microsoft Intune

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Meer informatie over het implementeren van Defender voor Eindpunt op Android op Microsoft Intune Bedrijfsportal ingeschreven apparaten. Zie Uw apparaat inschrijven voor meer informatie over Microsoft Intune apparaatinschrijving.

Opmerking

Defender voor Eindpunt op Android is nu beschikbaar op Google Play

U kunt vanuit Microsoft Intune verbinding maken met Google Play om de Defender voor Eindpunt-app te implementeren in de inschrijvingsmodi Apparaatbeheerder en Android Enterprise. Updates naar de app zijn automatisch via Google Play.

Implementeren op apparaten die door apparaatbeheerder zijn ingeschreven

Meer informatie over het implementeren van Defender voor Eindpunt op Android met Microsoft Intune Bedrijfsportal - Apparaatbeheerder ingeschreven apparaten.

Toevoegen als Android Store-app

Ga in Microsoft Intune beheercentrum naar Apps>Android-apps>Android Store-app toevoegen> en kies Selecteren.

Voer op de pagina App toevoegen en in de sectie App-informatie het volgende in:

- Naam

- Beschrijving

- Publisher als Microsoft.

- URL van App Store als https://play.google.com/store/apps/details?id=com.microsoft.scmx (Url van Defender voor Eindpunt-app Google Play Store)

Andere velden zijn optioneel. Selecteer Volgende.

Ga in de sectie Toewijzingen naar de sectie Vereist en selecteer Groep toevoegen. Vervolgens kunt u de gebruikersgroep (of groepen) kiezen om de App Defender voor Eindpunt op Android te ontvangen. Kies Selecteren en vervolgens Volgende.

Controleer in de sectie Beoordelen+maken of alle ingevoerde gegevens juist zijn en selecteer vervolgens Maken.

Over enkele ogenblikpen moet de Defender voor Eindpunt-app zijn gemaakt en wordt er een melding weergegeven in de rechterbovenhoek van het scherm.

Selecteer op de pagina met app-informatie die wordt weergegeven in de sectie Controleren de optie Apparaatinstallatiestatus om te controleren of de installatie van het apparaat is voltooid.

Onboarding voltooien en status controleren

Zodra Defender voor Eindpunt op Android op het apparaat is geïnstalleerd, ziet u het app-pictogram.

Tik op het Microsoft Defender voor Eindpunt app-pictogram en volg de instructies op het scherm om de onboarding van de app te voltooien. De details omvatten de acceptatie door eindgebruikers van Android-machtigingen die zijn vereist voor Defender voor Eindpunt op Android.

Wanneer de onboarding is voltooid, wordt het apparaat weergegeven in de lijst met apparaten in de Microsoft Defender portal.

Implementeren op ingeschreven Android Enterprise-apparaten

Defender voor Eindpunt op Android ondersteunt ingeschreven Android Enterprise-apparaten.

Zie Inschrijvingsopties voor meer informatie over de inschrijvingsopties die door Microsoft Intune worden ondersteund.

Momenteel worden apparaten in persoonlijk eigendom met een werkprofiel, apparaten in bedrijfseigendom met een werkprofiel en inschrijvingen van volledig beheerde gebruikersapparaten in bedrijfseigendom ondersteund in Android Enterprise.

Microsoft Defender voor Eindpunt op Android toevoegen als een beheerde Google Play-app

Volg de onderstaande stappen om Microsoft Defender voor Eindpunt app toe te voegen aan uw beheerde Google Play.

Ga in Microsoft Intune beheercentrum naar Apps>Android-apps>Toevoegen en selecteer Beheerde Google Play-app.

Ga op de beheerde Google Play-pagina die wordt geladen naar het zoekvak en typ

Microsoft Defender. Uw zoekopdracht moet de Microsoft Defender voor Eindpunt-app weergeven in uw beheerde Google Play. Selecteer de Microsoft Defender voor Eindpunt app in de zoekresultaten van Apps.Op de pagina App-beschrijving ziet u app-details over de Defender voor Eindpunt-app. Controleer de informatie op de pagina en selecteer vervolgens Goedkeuren.

Wanneer u wordt gevraagd machtigingen goed te keuren voor defender voor eindpunten, controleert u de informatie en selecteert u vervolgens Goedkeuren.

Controleer op de pagina Goedkeuringsinstellingen uw voorkeur voor het afhandelen van nieuwe app-machtigingen die Defender voor Eindpunt op Android mogelijk vraagt. Controleer de keuzes en selecteer de gewenste optie. Selecteer Gereed.

Standaard selecteert beheerde Google Play Goedgekeurd blijven wanneer de app nieuwe machtigingen aanvraagt.

Nadat de selectie van machtigingen is gemaakt, selecteert u Synchroniseren om Microsoft Defender voor Eindpunt te synchroniseren met uw lijst met apps.

De synchronisatie wordt in een paar minuten voltooid.

Selecteer de knop Vernieuwen in het scherm Android-apps en Microsoft Defender voor Eindpunt zichtbaar moet zijn in de lijst met apps.

Defender voor Eindpunt ondersteunt app-configuratiebeleid voor beheerde apparaten via Microsoft Intune. Deze mogelijkheid kan worden gebruikt om verschillende configuraties voor Defender voor Eindpunt te selecteren.

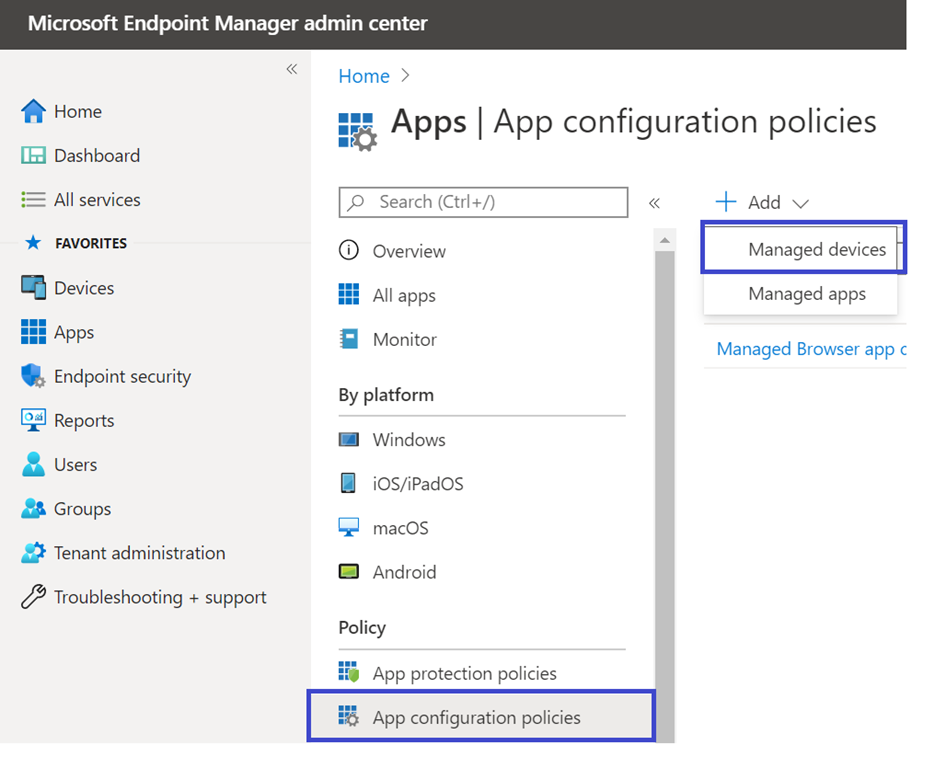

Ga op de pagina Apps naar Beleid>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Voer op de pagina App-configuratiebeleid maken de volgende details in:

- Naam: Microsoft Defender voor Eindpunt.

- Kies Android Enterprise als platform.

- Kies Alleen werkprofiel in persoonlijk eigendom of Volledig beheerd, Toegewezen en Werkprofiel in bedrijfseigendom alleen als profieltype.

- Selecteer App selecteren, kies Microsoft Defender, selecteer OK en vervolgens Volgende.

Selecteer Machtigingen>Toevoegen. Selecteer in de lijst de beschikbare app-machtigingen >OK.

Selecteer een optie voor elke machtiging die u wilt verlenen met dit beleid:

- Prompt: Prompts de gebruiker accepteren of weigeren.

- Automatische toekenning : hiermee wordt automatisch goedgekeurd zonder de gebruiker hiervan op de hoogte te stellen.

- Automatisch weigeren : wordt automatisch geweigerd zonder de gebruiker hiervan op de hoogte te stellen.

Ga naar de sectie Configuratie-instellingen en kies Configuratieontwerper gebruiken in configuratie-instellingenindeling.

Selecteer Toevoegen om een lijst met ondersteunde configuraties weer te geven. Selecteer de vereiste configuratie en selecteer OK.

Alle geselecteerde configuraties worden weergegeven. U kunt de configuratiewaarde desgewenst wijzigen en vervolgens Volgende selecteren.

Selecteer op de pagina Toewijzingen de gebruikersgroep waaraan dit app-configuratiebeleid wordt toegewezen. Selecteer Groepen selecteren om op te nemen , selecteer de toepasselijke groep en selecteer vervolgens Volgende. De groep die hier is geselecteerd, is meestal dezelfde groep waaraan u Microsoft Defender voor Eindpunt Android-app zou toewijzen.

Controleer alle informatie op de pagina Controleren en maken die u vervolgens ziet en selecteer Vervolgens Maken.

Het app-configuratiebeleid voor Defender voor Eindpunt is nu toegewezen aan de geselecteerde gebruikersgroep.

Selecteer Microsoft Defender app in de lijst >Eigenschappentoewijzingen>>bewerken.

Wijs de app toe als een vereiste app aan een gebruikersgroep. Het wordt automatisch geïnstalleerd in het werkprofiel tijdens de volgende synchronisatie van het apparaat via Bedrijfsportal app. Deze toewijzing kan worden uitgevoerd door naar de sectie >VereistGroep toevoegen te navigeren, de juiste gebruikersgroep te selecteren en vervolgens Selecteren te kiezen.

Controleer op de pagina Toepassing bewerken alle informatie die eerder is ingevoerd. Selecteer vervolgens Beoordelen + Opslaan en vervolgens nogmaals Opslaan om de toewijzing te starten.

Automatische installatie van always-on VPN

Defender voor Eindpunt ondersteunt apparaatconfiguratiebeleid voor beheerde apparaten via Microsoft Intune. Deze mogelijkheid kan worden gebruikt voor het automatisch instellen van always-on VPN op ingeschreven Android Enterprise-apparaten , zodat de eindgebruiker geen VPN-service hoeft in te stellen tijdens het onboarden.

Selecteer op Apparatende optie Configuratieprofielen>Profielplatform>maken>Android Enterprise. Selecteer Apparaatbeperkingen onder een van de volgende opties, op basis van het type apparaatinschrijving:

- Volledig beheerd, toegewezen en Corporate-Owned werkprofiel

- Werkprofiel in persoonlijk eigendom

Selecteer vervolgens Maken.

Configuratie-instellingen. Geef een naam en een beschrijving op om het configuratieprofiel uniek te identificeren.

Selecteer Connectiviteit en configureer uw VPN:

Schakel Always-on VPN in. Stel een VPN-client in het werkprofiel in om waar mogelijk automatisch verbinding te maken en opnieuw verbinding te maken met het VPN. Er kan slechts één VPN-client worden geconfigureerd voor always-on VPN op een bepaald apparaat, dus zorg ervoor dat niet meer dan één always-on VPN-beleid is geïmplementeerd op één apparaat.

Selecteer Aangepast in de vervolgkeuzelijst VPN-client. Aangepaste VPN is in dit geval Defender voor Eindpunt-VPN, dat wordt gebruikt om de functie Webbeveiliging te bieden.

Opmerking

Microsoft Defender voor Eindpunt app moet worden geïnstalleerd op het apparaat van de gebruiker om de automatische installatie van deze VPN te kunnen laten functioneren.

Voer de pakket-id van de Microsoft Defender voor Eindpunt-app in de Google Play Store in. Voor de URL van de Defender-app is

com.microsoft.scmxde pakket-id .Stel de vergrendelingsmodus in op Niet geconfigureerd (standaard).

Toewijzing. Selecteer op de pagina Toewijzingen de gebruikersgroep waaraan dit app-configuratiebeleid wordt toegewezen. Kies Groepen selecteren om op te nemen en selecteer de toepasselijke groep en selecteer vervolgens Volgende.

De groep die u wilt selecteren, is meestal dezelfde groep waaraan u Microsoft Defender voor Eindpunt Android-app zou toewijzen.

Controleer alle informatie op de pagina Controleren en maken die u vervolgens ziet en selecteer Vervolgens Maken. Het apparaatconfiguratieprofiel is nu toegewezen aan de geselecteerde gebruikersgroep.

Status controleren en onboarding voltooien

Bevestig de installatiestatus van Microsoft Defender voor Eindpunt op Android door op De installatiestatus van het apparaat te klikken. Controleer of het apparaat hier wordt weergegeven.

Op het apparaat kunt u de onboardingstatus valideren door naar het werkprofiel te gaan. Controleer of Defender voor Eindpunt beschikbaar is en dat u bent ingeschreven bij de persoonlijke apparaten met werkprofiel. Als u bent ingeschreven bij een volledig beheerd gebruikersapparaat in bedrijfseigendom, hebt u één profiel op het apparaat waar u kunt bevestigen dat Defender voor Eindpunt beschikbaar is.

Wanneer de app is geïnstalleerd, opent u de app en accepteert u de machtigingen. Vervolgens moet de onboarding zijn voltooid.

Op dit moment is het apparaat onboarding uitgevoerd op Defender voor Eindpunt op Android. U kunt dit controleren in de Microsoft Defender portal door naar de pagina Apparaatinventaris te navigeren.

Onboarding met weinig aanraakscherm configureren

Opmerking

Deze functie is momenteel in de preview-fase. Informatie in deze sectie heeft betrekking op een prerelease-product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Beheerders kunnen Microsoft Defender voor Eindpunt configureren in de onboardingmodus met weinig aanraakfunctionaliteit. In dit scenario maken beheerders een implementatieprofiel en moet de gebruiker een beperkte set machtigingen opgeven om de onboarding te voltooien.

Onboarding met android met weinig aanraakscherm is standaard uitgeschakeld. Beheerders kunnen dit inschakelen via app-configuratiebeleidsregels op Intune door de volgende stappen uit te voeren:

Push de Defender-app naar de doelgroep door de stappen te volgen in de sectie Microsoft Defender voor Eindpunt toevoegen op Android als een beheerde Google Play-app (in dit artikel).

Push een VPN-profiel naar het apparaat van de gebruiker door de instructies te volgen in de sectie Auto Setup of Always-on VPN (in dit artikel).

Selecteer beheerde apparaten inApp-toepassingsconfiguratiebeleid>.

Geef een naam op om het beleid uniek te identificeren.

- Selecteer bij Platform de optie

Android Enterprise. - Selecteer het vereiste profieltype.

- Selecteer

Microsoft Defender: Antivirusvoor de doel-app.

Selecteer Volgende.

- Selecteer bij Platform de optie

Runtime-machtigingen toevoegen. Selecteer Locatietoegang (fine), POST_NOTIFICATIONS en wijzig de machtigingsstatus in

Auto grant. (Deze machtiging wordt niet ondersteund voor Android 13 en hoger.)Selecteer onder Configuratie-instellingen de optie

Use Configuration designeren selecteer vervolgens Toevoegen.Selecteer Onboarding met weinig aanraakfunctionaliteit en UPN voor gebruikers. Wijzig voor UPN van gebruiker het waardetype in

Variableen stel de configuratiewaarde in opUser Principal Name. Schakel onboarding met weinig aanraakscherm in door de configuratiewaarde te wijzigen in1.

Opmerking

Zodra het beleid is gemaakt, worden deze waardetypen weergegeven als tekenreeks.

Wijs het beleid toe aan de doelgroep.

Controleer en maak het beleid.

Microsoft Defender instellen in persoonlijk profiel op Android Enterprise in de BYOD-modus

Microsoft Defender instellen in Persoonlijk profiel

Beheerders kunnen naar het Microsoft Endpoint Management-beheercentrum gaan om Microsoft Defender-ondersteuning in persoonlijke profielen in te stellen en te configureren door de volgende stappen uit te voeren:

Ga naar App-configuratiebeleid voor apps> en klik op Toevoegen. Selecteer Beheerde apparaten.

Voer Naam en Beschrijving in om het configuratiebeleid uniek te identificeren. Selecteer platform als Android Enterprise, Profieltype als Alleen werkprofiel in persoonlijk eigendom en Gerichte app als 'Microsoft Defender'.

Selecteer op de instellingenpagina in Configuratie-instellingenindelingde optie Configuratieontwerper gebruiken en klik op Toevoegen. Selecteer 'Microsoft Defender in Persoonlijk profiel' in de lijst met configuraties die worden weergegeven.

De geselecteerde configuratie wordt weergegeven. Wijzig de configuratiewaarde in 1 om persoonlijke profielen Microsoft Defender ondersteunen in te schakelen. Er wordt een melding weergegeven waarin de beheerder hierover wordt geïnformeerd. Klik op Volgende.

Wijs het configuratiebeleid toe aan een groep gebruikers. Controleer en maak het beleid.

Beheerders kunnen ook privacybesturingselementen instellen vanuit het Microsoft Intune-beheercentrum om te bepalen welke gegevens door de mobiele Defender-client naar de beveiligingsportal kunnen worden verzonden. Zie Privacybesturingselementen configureren voor meer informatie.

Organisaties kunnen communiceren met hun gebruikers om persoonlijk profiel te beveiligen met Microsoft Defender op hun ingeschreven BYOD-apparaten.

- Vereiste: Microsoft Defender moet al zijn geïnstalleerd en actief zijn in het werkprofiel om Microsoft Defender in persoonlijke profielen in te schakelen.

Onboarding van een apparaat voltooien

Installeer de Microsoft Defender-toepassing in een persoonlijk profiel met een persoonlijk Google Play Store-account.

Installeer de bedrijfsportaltoepassing op een persoonlijk profiel. Aanmelden is niet vereist.

Wanneer een gebruiker de toepassing start, wordt het aanmeldingsscherm weergegeven. Meld u alleen aan met een bedrijfsaccount.

Nadat ze zich hebben aangemeld, zien gebruikers de volgende schermen:

- Scherm GEBRUIKSRECHTOVEREENKOMST: alleen weergegeven als de gebruiker nog geen toestemming heeft gegeven in het werkprofiel.

- Kennisgevingsscherm: gebruikers moeten toestemming geven op dit scherm om verder te gaan met het onboarden van de toepassing. Dit is alleen vereist tijdens de eerste uitvoering van de app.

Geef de vereiste machtigingen op om de onboarding te voltooien.

Opmerking

Vereisten:

- De bedrijfsportal moet zijn ingeschakeld voor persoonlijk profiel.

- Microsoft Defender moet al zijn geïnstalleerd en actief zijn in het werkprofiel.

Verwante artikelen

- Overzicht van Microsoft Defender voor Eindpunt op Android

- Microsoft Defender voor Eindpunt in Android-functies configureren

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.