Onboarding van apparaten met behulp van gestroomlijnde connectiviteit voor Microsoft Defender voor Eindpunt

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

De Defender voor Eindpunt-client vereist mogelijk het gebruik van proxied-verbindingen met relevante cloudservices. In dit artikel worden de gestroomlijnde apparaatconnectiviteitsmethode en de vereisten beschreven en vindt u aanvullende informatie voor het verifiëren van de connectiviteit met behulp van de nieuwe bestemming(en).

Om de netwerkconfiguratie en het beheer te vereenvoudigen, hebt u nu de mogelijkheid om nieuwe apparaten te onboarden bij Defender voor Eindpunt met behulp van een beperkte URL-set of statische IP-bereiken. Zie Apparaten migreren naar gestroomlijnde connectiviteit voor meer informatie over het migreren van eerder onboarding-apparaten.

Het door Defender voor Eindpunt herkende vereenvoudigde domein: *.endpoint.security.microsoft.com consolideert de connectiviteit met de volgende kernservices van Defender for Endpoint:

- Cloudbeveiliging

- Opslag voor malwarevoorbeeldinzending

- Automatische IR-voorbeeldopslag

- Defender for Endpoint-opdracht & besturingselement

- Cyber- en diagnostische gegevens van Defender for Endpoint

Zie STAP 1: Uw netwerkomgeving configureren om verbinding te maken met de Defender for Endpoint-service voor meer informatie over het voorbereiden van uw omgeving en de bijgewerkte lijst met bestemmingen.

Als u netwerkapparaten wilt ondersteunen zonder hostnaamomzetting of ondersteuning voor jokertekens, kunt u ook connectiviteit configureren met behulp van toegewezen statische IP-bereiken van Defender voor Eindpunt. Zie Connectiviteit configureren met behulp van statische IP-bereiken voor meer informatie.

Opmerking

- De gestroomlijnde connectiviteitsmethode verandert niet de werking van Microsoft Defender voor Eindpunt op een apparaat en verandert ook niet de ervaring van de eindgebruiker. Alleen de URL's of IP-adressen die een apparaat gebruikt om verbinding te maken met de service, worden gewijzigd.

- Er is momenteel geen plan om de oude, geconsolideerde service-URL's te verwijderen. Apparaten die zijn onboarden met 'standaard'-connectiviteit blijven werken. Het is belangrijk om ervoor te zorgen dat connectiviteit

*.endpoint.security.microsoft.commet mogelijk is en blijft, omdat dit voor toekomstige services nodig is. Deze nieuwe URL is opgenomen in alle vereiste URL-lijsten. - Verbindingen met de service maken gebruik van het vastmaken van certificaten en TLS. Het wordt niet ondersteund om verkeer te onderbreken en te inspecteren. Bovendien worden verbindingen gestart vanuit een apparaatcontext, niet vanuit een gebruikerscontext. Als u proxyverificatie (gebruikersverificatie) afdwingt, wordt de connectiviteit in de meeste gevallen niet toestaan (verbroken).

Voordat u begint

Apparaten moeten voldoen aan specifieke vereisten voor het gebruik van de gestroomlijnde connectiviteitsmethode voor Defender voor Eindpunt. Zorg ervoor dat aan de vereisten wordt voldaan voordat u doorgaat met onboarding.

Vereisten

Licentie:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender voor Bedrijven

- Microsoft Defender Vulnerability Management

Minimale KB-update (Windows)

- SENSE-versie: 10.8040.*/ 8 maart 2022 of hoger (zie tabel)

Microsoft Defender Antivirus-versies (Windows)

-

Antimalwareclient:

4.18.2211.5 -

Motor:

1.1.19900.2 -

Antivirus (Security Intelligence):

1.391.345.0

Defender Antivirus-versies (macOS/Linux)

- door macOS ondersteunde versies met MDE-productversie 101.24022.*+

- Door Linux ondersteunde versies met MDE-productversie 101.24022.*+

Ondersteunde besturingssystemen

- Windows 10 versie 1809 of hoger. Windows 10 versies 1607, 1703, 1709, 1803 worden ondersteund in het gestroomlijnde onboardingpakket, maar vereisen een andere URL-lijst, zie gestroomlijnd URL-blad

- Windows 11

- Windows Server 2022

- Windows Server 2019

- Windows Server 2012 R2 of Windows Server 2016, volledig bijgewerkt met de moderne geïntegreerde oplossing van Defender voor Eindpunt (installatie via MSI).

- door macOS ondersteunde versies met MDE-productversie 101.24022.*+

- Door Linux ondersteunde versies met MDE-productversie 101.24022.*+

Belangrijk

- Apparaten die worden uitgevoerd op de MMA-agent worden niet ondersteund op de gestroomlijnde connectiviteitsmethode en moeten de standaard-URL-set blijven gebruiken (Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Server 2012 & 2016 niet bijgewerkt naar moderne geïntegreerde agent).

- Windows Server 2012 R2 en Server 2016 moeten worden bijgewerkt naar een geïntegreerde agent om gebruik te maken van de nieuwe methode.

- Windows 10 1607, 1703, 1709, 1803 kan gebruikmaken van de nieuwe onboarding-optie, maar gebruikt een langere lijst. Zie het blad gestroomlijnde URL voor meer informatie.

| Windows-besturingssysteem | Minimale KB vereist (8 maart 2022) |

|---|---|

| Windows 11 | KB5011493 (8 maart 2022) |

| Windows 10 1809, Windows Server 2019 | KB5011503 (8 maart 2022) |

| Windows 10 19H2 (1909) | KB5011485 (8 maart 2022) |

| Windows 10 20H2, 21H2 | KB5011487 (8 maart 2022) |

| Windows 10 22H2 | KB5020953 (28 oktober 2022) |

| Windows 10 1803* | < einde van de service > |

| Windows 10 1709* | < einde van de service > |

| Windows Server 2022 | KB5011497 (8 maart 2022) |

| Windows Server 2012 R2, 2016* | Unified Agent |

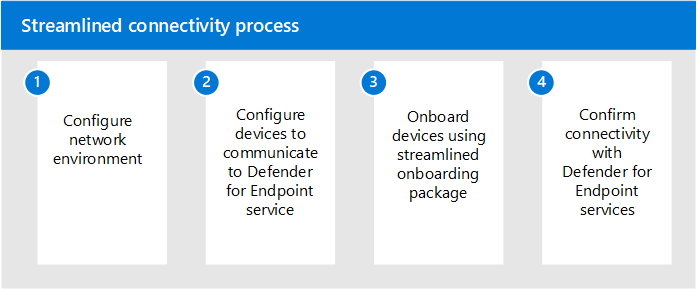

Gestroomlijnd connectiviteitsproces

In de volgende afbeelding ziet u het gestroomlijnde connectiviteitsproces en de bijbehorende fasen:

Fase 1. Uw netwerkomgeving configureren voor cloudconnectiviteit

Zodra u hebt bevestigd dat aan de vereisten wordt voldaan, controleert u of uw netwerkomgeving correct is geconfigureerd om de gestroomlijnde connectiviteitsmethode te ondersteunen. Volg de stappen die worden beschreven in Uw netwerkomgeving configureren om connectiviteit met Defender for Endpoint-service te garanderen.

Service-URL's van Defender voor Eindpunt die zijn geconsolideerd onder een vereenvoudigd domein, moeten niet langer vereist zijn voor connectiviteit. Sommige URL's zijn echter niet opgenomen in de consolidatie.

Met gestroomlijnde connectiviteit kunt u de volgende optie gebruiken om cloudconnectiviteit te configureren:

Optie 1: connectiviteit configureren met behulp van het vereenvoudigde domein

Configureer uw omgeving om verbindingen met het vereenvoudigde Defender for Endpoint-domein toe te staan: *.endpoint.security.microsoft.com. Zie Uw netwerkomgeving configureren om connectiviteit met Defender for Endpoint-service te garanderen voor meer informatie.

U moet de connectiviteit onderhouden met de resterende vereiste services die worden vermeld onder de bijgewerkte lijst. De intrekkingslijst voor certificering, Windows Update en SmartScreen-services moet bijvoorbeeld ook toegankelijk zijn, afhankelijk van uw huidige netwerkinfrastructuur en patching-aanpak.

Optie 2: Connectiviteit configureren met behulp van statische IP-bereiken

Met gestroomlijnde connectiviteit kunnen IP-oplossingen worden gebruikt als alternatief voor URL's. Deze IP-adressen hebben betrekking op de volgende services:

- KAARTEN

- Opslag voor malwarevoorbeeldinzending

- Auto-IR-voorbeeldopslag

- Defender for Endpoint Command and Control

Belangrijk

De EDR Cyber-gegevensservice (OneDsCollector) moet afzonderlijk worden geconfigureerd als u de IP-methode gebruikt (deze service wordt alleen geconsolideerd op URL-niveau). U moet ook verbinding houden met andere vereiste services, waaronder SmartScreen, CRL, Windows Update en andere services.

Als u op de hoogte wilt blijven van IP-bereiken, wordt u aangeraden de volgende Azure-servicetags voor Microsoft Defender for Endpoint-services te raadplegen. De meest recente IP-bereiken vindt u in de servicetag. Zie Azure IP-bereiken voor meer informatie.

| Naam van servicetag | Inclusief Defender for Endpoint-services |

|---|---|

| MicrosoftDefenderForEndpoint | Cloudbeveiliging, opslag van malwarevoorbeelden, auto-IR-voorbeeldopslag, opdracht en beheer van Defender voor Eindpunt. |

| OneDsCollector | Cyber- en diagnostische gegevens van Defender for Endpoint Opmerking: Het verkeer onder deze servicetag is niet beperkt tot Defender voor Eindpunt en kan diagnostisch gegevensverkeer voor andere Microsoft-services bevatten. |

De volgende tabel bevat de huidige statische IP-bereiken die worden gedekt door de servicetag MicrosoftDefenderForEndpoint. Raadpleeg de documentatie over Azure-servicetags voor de meest recente lijst.

| Geo | IP-bereiken |

|---|---|

| NL | 20.15.141.0/24 20.242.181.0/24 20.10.127.0/2413.83.125.0/24 |

| EU | 4.208.13.0/24 20.8.195.0/24 |

| Verenigd Koninkrijk | 20.26.63.224/28 20.254.173.48/28 |

| AU | 68.218.120.64/28 20.211.228.80/28 |

Belangrijk

In overeenstemming met de beveiligings- en nalevingsstandaarden van Defender voor Eindpunt worden uw gegevens verwerkt en opgeslagen in overeenstemming met de fysieke locatie van uw tenant. Op basis van de clientlocatie kan verkeer door een van deze IP-regio's stromen (die overeenkomen met azure-datacenterregio's). Zie Gegevensopslag en privacy voor meer informatie.

Fase 2. Uw apparaten configureren om verbinding te maken met de Defender for Endpoint-service

Configureer apparaten om te communiceren via uw connectiviteitsinfrastructuur. Zorg ervoor dat apparaten voldoen aan de vereisten en beschikken over bijgewerkte sensor- en Microsoft Defender Antivirus-versies. Zie Apparaatproxy- en internetverbindingsinstellingen configureren voor meer informatie.

Fase 3. Clientconnectiviteit controleren voor onboarding

Zie Clientconnectiviteit verifiëren voor meer informatie.

De volgende preonboarding-controles kunnen worden uitgevoerd op zowel Windows als Xplat MDE Client Analyzer: Download de Microsoft Defender voor Eindpunt-clientanalyse.

Als u de gestroomlijnde connectiviteit wilt testen voor apparaten die nog niet zijn toegevoegd aan Defender voor Eindpunt, kunt u Client Analyzer voor Windows gebruiken met behulp van de volgende opdrachten:

Voer

mdeclientanalyzer.cmd -o <path to cmd file>uit vanuit de map MDEClientAnalyzer. De opdracht maakt gebruik van parameters uit het onboarding-pakket om de connectiviteit te testen.Voer uit

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>, waarbij parameter van GW_US, GW_EU GW_UK is. GW verwijst naar de gestroomlijnde optie. Voer uit met de toepasselijke tenant geo.

Als extra controle kunt u ook de clientanalyse gebruiken om te testen of een apparaat voldoet aan de vereisten: https://aka.ms/BetaMDEAnalyzer

Opmerking

Voor apparaten die nog niet zijn toegevoegd aan Defender for Endpoint, test client analyzer op basis van standaardset URL's. Als u de gestroomlijnde aanpak wilt testen, moet u uitvoeren met de switches die eerder in dit artikel worden vermeld.

Fase 4. Het nieuwe onboardingpakket toepassen dat vereist is voor gestroomlijnde connectiviteit

Zodra u uw netwerk hebt geconfigureerd om te communiceren met de volledige lijst met services, kunt u beginnen met het onboarden van apparaten met behulp van de gestroomlijnde methode.

Voordat u doorgaat, controleert u of apparaten voldoen aan de vereisten en of de sensor- en Microsoft Defender Antivirus-versies zijn bijgewerkt.

Als u het nieuwe pakket wilt downloaden, selecteert u in Microsoft Defender XDR Instellingen > Eindpunten > Onboarding voor apparaatbeheer>.

Selecteer het toepasselijke besturingssysteem en kies 'Gestroomlijnd' in de vervolgkeuzelijst Connectiviteitstype.

Voor nieuwe apparaten (niet onboarded naar Defender voor Eindpunt) die worden ondersteund onder deze methode, volgt u de onboardingstappen uit de vorige secties met behulp van het bijgewerkte onboarded pakket met de implementatiemethode van uw voorkeur:

- Windows-client onboarden

- Windows Server onboarden

- Niet-Windows-apparaten onboarden

- Een detectietest uitvoeren op een apparaat om te controleren of het op de juiste manier is toegevoegd aan Microsoft Defender voor Eindpunt

- Sluit apparaten uit van bestaande onboardingbeleidsregels die gebruikmaken van het standaard onboardingpakket.

Zie Apparaten migreren naar de gestroomlijnde connectiviteit voor meer informatie over het migreren van apparaten die al zijn onboarding naar Defender for Endpoint. U moet uw apparaat opnieuw opstarten en hier specifieke richtlijnen volgen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor