Servers migreren van Microsoft Defender voor Eindpunt naar Microsoft Defender voor cloud

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

In dit artikel wordt u begeleid bij het migreren van servers van Microsoft Defender voor Eindpunt naar Defender for Cloud.

Microsoft Defender voor Eindpunt is een bedrijfsplatform voor eindpuntbeveiliging dat is ontworpen om bedrijfsnetwerken te helpen geavanceerde bedreigingen te voorkomen, te detecteren, te onderzoeken en erop te reageren.

Microsoft Defender for Cloud is een oplossing voor cloudbeveiligingspostuurbeheer (CSPM) en cloudworkloadbeveiliging (CWP) die zwakke plekken in uw cloudconfiguratie vindt. Het helpt ook bij het versterken van de algehele beveiligingspostuur van uw omgeving en kan workloads in multicloud- en hybride omgevingen beschermen tegen veranderende bedreigingen.

Hoewel beide producten serverbeveiligingsmogelijkheden bieden, is Microsoft Defender voor Cloud onze primaire oplossing voor het beveiligen van infrastructuurresources, waaronder servers.

Hoe kan ik mijn servers migreren van Microsoft Defender voor Eindpunt naar Microsoft Defender for Cloud?

Als u servers hebt onboarden voor Defender voor Eindpunt, varieert het migratieproces afhankelijk van het type machine, maar er is een set gedeelde vereisten.

Microsoft Defender for Cloud is een service op basis van een abonnement in de Microsoft Azure Portal. Daarom moeten Defender for Cloud en de onderliggende plannen, zoals Microsoft Defender voor servers abonnement 2, worden ingeschakeld voor Azure-abonnementen.

Volg deze richtlijn om Defender for Servers in te schakelen voor Azure-VM's en niet-Azure-machines die zijn verbonden via servers met Azure Arc:

Als u Azure nog niet gebruikt, plant u uw omgeving volgens het Azure Well-Architected Framework.

Schakel Microsoft Defender voor Cloud in voor uw abonnement.

Schakel een Microsoft Defender voor Server-abonnement in op uw abonnement(en). Als u Defender voor Servers-abonnement 2 gebruikt, moet u dit ook inschakelen in de Log Analytics-werkruimte waarmee uw machines zijn verbonden. Hiermee kunt u optionele functies gebruiken, zoals Bewaking van bestandsintegriteit, adaptieve toepassingsregelaars en meer.

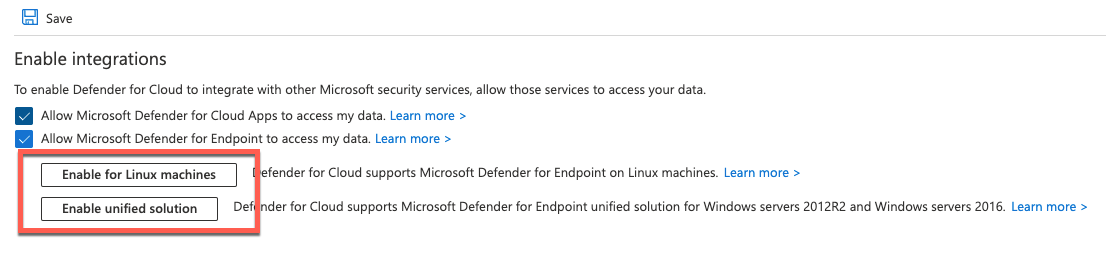

Zorg ervoor dat de MDE integratie is ingeschakeld voor uw abonnement. Als u al bestaande Azure-abonnementen hebt, ziet u mogelijk een (of beide) van de twee aanmeldingsknoppen die in de onderstaande afbeelding worden weergegeven.

Als u een van deze knoppen in uw omgeving hebt, moet u integratie voor beide inschakelen. Voor nieuwe abonnementen zijn beide opties standaard ingeschakeld. In dit geval ziet u deze knoppen niet in uw omgeving.

Zorg ervoor dat aan de connectiviteitsvereisten voor Azure Arc wordt voldaan. Microsoft Defender voor Cloud vereist dat alle on-premises en niet-Azure-machines zijn verbonden via de Azure Arc-agent. Bovendien biedt Azure Arc geen ondersteuning voor alle MDE ondersteunde besturingssystemen. Lees hier hoe u Azure Arc-implementaties kunt plannen.

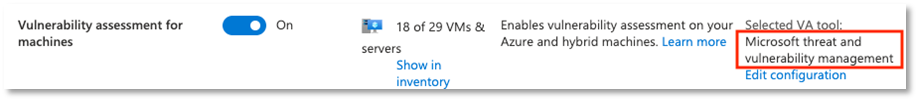

Aanbevolen: Als u de bevindingen van beveiligingsproblemen in Defender for Cloud wilt zien, moet u Microsoft Defender Vulnerability Management inschakelen voor Defender for Cloud.

Hoe kan ik bestaande Virtuele Azure-machines migreren naar Microsoft Defender voor Cloud?

Voor Azure-VM's zijn geen extra stappen vereist. Deze worden automatisch toegevoegd aan Microsoft Defender voor cloud, dankzij de systeemeigen integratie tussen het Azure-platform en Defender for Cloud.

Hoe kan ik on-premises machines migreren naar Microsoft Defender voor servers?

Zodra aan alle vereisten is voldaan, verbindt u uw on-premises machines via met Azure Arc verbonden servers.

Hoe kan ik VM's migreren vanuit AWS- of GCP-omgevingen?

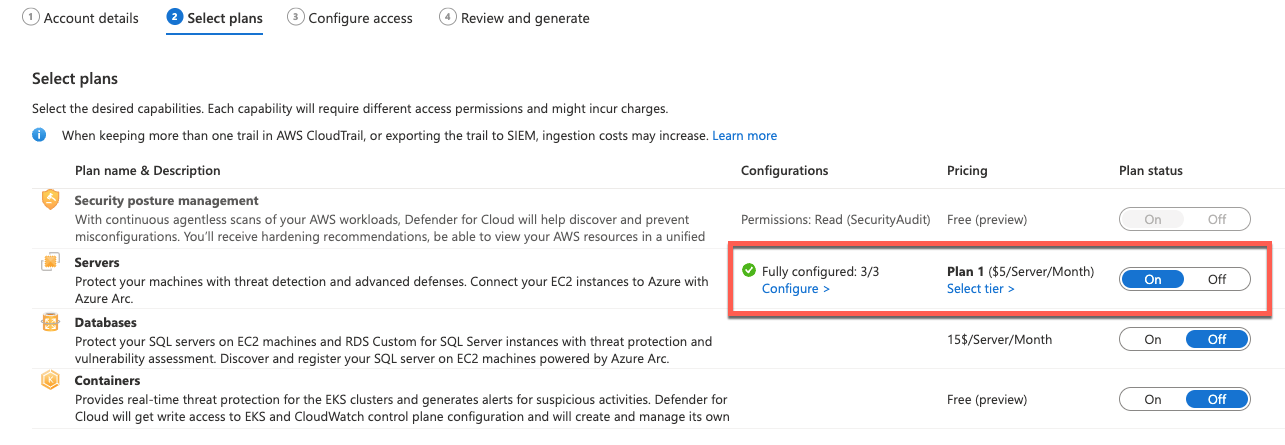

Creatie een nieuwe multicloud-connector in uw abonnement. (Zie AWS-accounts of GCP-projecten voor meer informatie over de connector.

Schakel Op uw connector voor meerdere clouds Defender for Servers in op AWS - of GCP-connectors .

Schakel automatische inrichting in op de connector voor meerdere clouds voor de Azure Arc-agent, Microsoft Defender voor Eindpunt-extensie, Evaluatie van beveiligingsproblemen en, optioneel, log analytics-extensie.

Zie De mogelijkheden voor meerdere clouds van Defender for Cloud voor meer informatie.

Wat gebeurt er zodra alle migratiestappen zijn voltooid?

Nadat u de relevante migratiestappen hebt voltooid, implementeert Microsoft Defender for Cloud de MDE.Windows extensie of MDE.Linux op uw Azure-VM's en niet-Azure-machines die zijn verbonden via Azure Arc (inclusief VM's in AWS- en GCP-berekeningen).

De extensie fungeert als een beheer- en implementatieinterface, waarmee de MDE installatiescripts in het besturingssysteem worden ingedeeld en verpakt en de inrichtingsstatus wordt weergegeven in het Azure-beheervlak. Het installatieproces herkent een bestaande Defender voor Eindpunt-installatie en verbindt deze met Defender for Cloud door automatisch Defender voor Eindpunt-servicetags toe te voegen.

Als u apparaten hebt waarop Windows Server 2012 R2 of Windows Server 2016 wordt uitgevoerd en deze apparaten zijn ingericht met de verouderde, op Log Analytics gebaseerde Microsoft Defender voor Eindpunt-oplossing, Microsoft Defender met het implementatieproces van de cloud wordt de geïntegreerde oplossing defender voor eindpunt geïmplementeerd. Na een geslaagde implementatie wordt het verouderde Defender for Endpoint-proces op deze machines gestopt en uitgeschakeld.

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.