Gebruikershandleiding voor proefversie: Microsoft Defender Vulnerability Management

Deze gebruikershandleiding is een eenvoudig hulpprogramma waarmee u uw gratis Microsoft Defender Vulnerability Management proefabonnement kunt instellen en optimaal kunt benutten. Aan de hand van de voorgestelde stappen in deze handleiding van het Microsoft-beveiligingsteam leert u hoe u met beveiligingsbeheer uw gebruikers en gegevens kunt beschermen.

Opmerking

De proefaanbieding voor Microsoft Defender Vulnerability Management is momenteel niet beschikbaar voor:

- Klanten van de Amerikaanse overheid die GCC High en DoD gebruiken

- klanten Microsoft Defender voor Bedrijven

Wat is Microsoft Defender Vulnerability Management?

Het verminderen van cyberrisico's vereist een uitgebreid programma voor het beheer van beveiligingsproblemen op basis van risico's om belangrijke beveiligingsproblemen in uw meest kritieke assets te identificeren, te evalueren, op te lossen en bij te houden.

Microsoft Defender Vulnerability Management biedt zichtbaarheid van assets, continue realtime detectie en evaluatie van beveiligingsproblemen, contextbewuste bedreiging & bedrijfs prioritering en ingebouwde herstelprocessen. Het bevat mogelijkheden zodat uw teams de grootste risico's voor uw organisatie op intelligente wijze kunnen beoordelen, prioriteren en naadloos kunnen oplossen.

Bekijk de volgende video voor meer informatie over Defender Vulnerability Management:

Laten we aan de slag gaan

Stap 1: Instellen

Opmerking

Gebruikers moeten de rol van globale beheerder hebben gedefinieerd in Microsoft Entra ID om de proefversie te onboarden. Zie Vereiste rollen voor het starten van de proefversie voor meer informatie.

Controleer de machtigingen en vereisten.

U kunt op verschillende manieren toegang krijgen tot de Microsoft Defender Vulnerability Management proefversie:

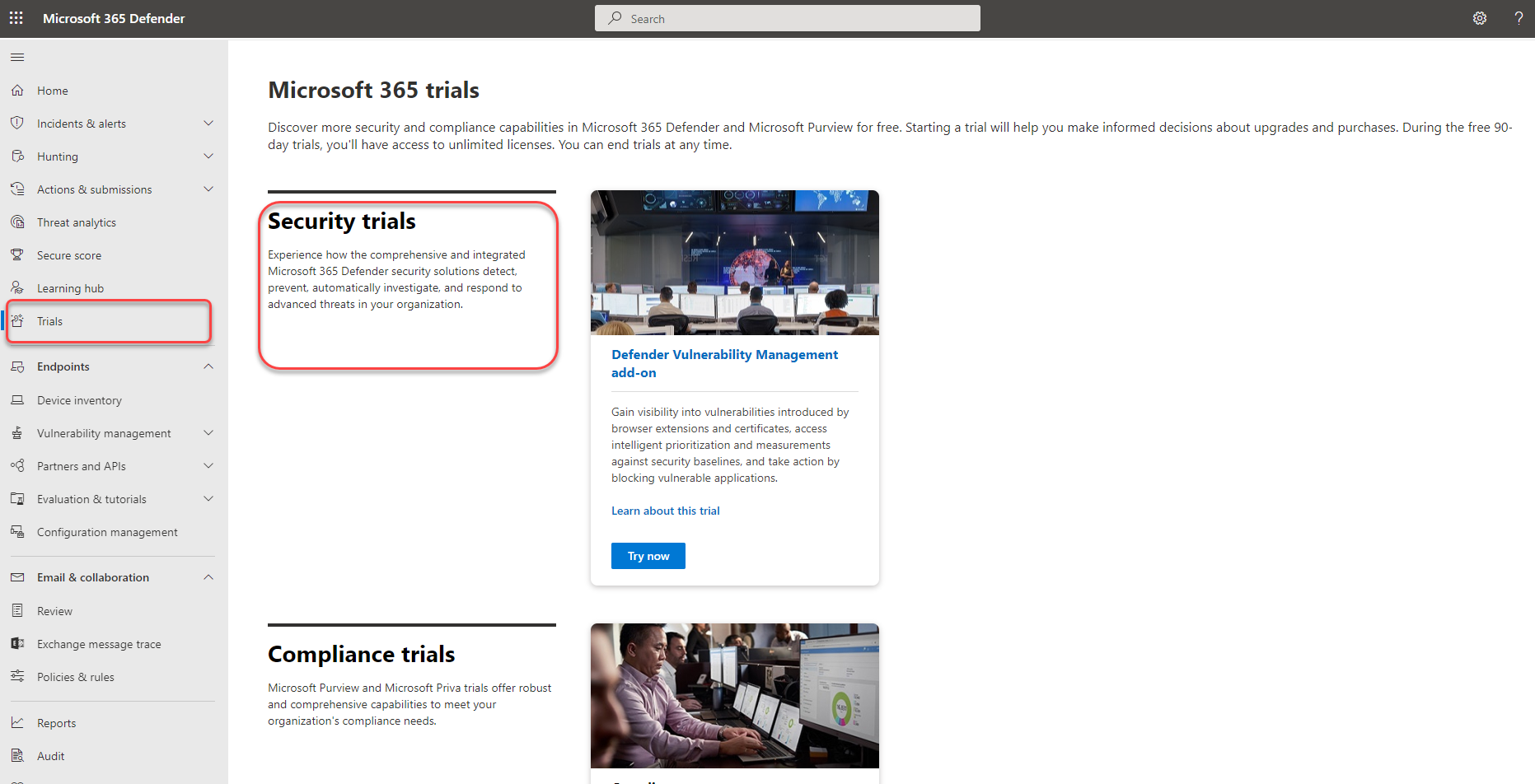

Als u toegang hebt tot de Microsoft Defender 365-portal, gaat u naar Proefversies in de linkernavigatiedeelvensterbalk. Zodra u de Proefhub van Microsoft 365 hebt bereikt:

- Als u Defender voor Eindpunt-abonnement 2 hebt, zoekt u de invoegtoepassing Defender Vulnerability Management en selecteert u Nu proberen.

- Als u een nieuwe klant of een bestaande Defender voor Eindpunt P1 of Microsoft 365 E3 klant bent, kiest u de kaart Defender Vulnerability Management en selecteert u Nu proberen.

- Meld u aan via het Microsoft Beheer Center (alleen globale beheerders).

Opmerking

Zie Registreren voor Microsoft Defender Vulnerability Management voor meer opties voor het registreren voor de proefversie.

Bekijk de informatie over wat er in de proefversie is opgenomen en selecteer vervolgens Proefversie starten. Zodra u de proefversie hebt geactiveerd, kan het tot 6 uur duren voordat de nieuwe functies beschikbaar zijn in de portal.

- De proefversie van de Defender Vulnerability Management-invoegtoepassing duurt 90 dagen.

- De zelfstandige proefversie van Defender Vulnerability Management duurt 90 dagen.

Wanneer u klaar bent om aan de slag te gaan, gaat u naar de Microsoft Defender portal en selecteert u Beheer van beveiligingsproblemen in de linkernavigatiebalk om de proefversie van Defender Vulnerability Management te gaan gebruiken.

Opmerking

Als u een Microsoft Defender voor cloudklanten bent, raadpleegt u Mogelijkheden voor beveiligingsbeheer voor servers voor meer informatie over de defender-beveiligingsbeheermogelijkheden die beschikbaar zijn voor uw organisatie.

Defender Vulnerability Management uitproberen

Stap 1: weten wat u moet beveiligen in één weergave

Ingebouwde en agentloze scanners bewaken en detecteren continu risico's, zelfs wanneer apparaten niet zijn verbonden met het bedrijfsnetwerk. Uitgebreide activadekking voegt softwaretoepassingen, digitale certificaten, browserextensies en hardware en firmware samen in één voorraadweergave.

Apparaatinventaris : de apparaatinventaris toont een lijst met de apparaten in uw netwerk. In de lijst worden standaard apparaten weergegeven die in de afgelopen 30 dagen zijn gezien. In één oogopslag ziet u informatie zoals domeinen, risiconiveaus, besturingssysteemplatform, gekoppelde CVE's en andere details voor eenvoudige identificatie van apparaten die het meest risico lopen.

Ontdek en beoordeel de software van uw organisatie in één geconsolideerde inventarisweergave:

- Inventaris van softwaretoepassingen : de software-inventaris in Defender Vulnerability Management is een lijst met bekende toepassingen in uw organisatie. De weergave bevat inzichten in beveiligingsproblemen en onjuiste configuratie van geïnstalleerde software met prioriteit impactscores en details, zoals besturingssysteemplatforms, leveranciers, het aantal zwakke punten, bedreigingen en een weergave op entiteitsniveau van blootgestelde apparaten.

- Evaluaties van browserextensies : op de pagina met browserextensies wordt een lijst weergegeven met de extensies die zijn geïnstalleerd in verschillende browsers in uw organisatie. Extensies hebben meestal verschillende machtigingen nodig om correct te kunnen worden uitgevoerd. Defender Vulnerability Management biedt gedetailleerde informatie over de machtigingen die door elke extensie zijn aangevraagd en identificeert de machtigingen met de hoogste bijbehorende risiconiveaus, de apparaten waarop de extensie is ingeschakeld, geïnstalleerde versies en meer.

- Certificaatinventaris : met de certificaatinventaris kunt u digitale certificaten die in uw organisatie zijn geïnstalleerd, in één weergave detecteren, evalueren en beheren. Dit kan u helpen:

- Identificeer certificaten die binnenkort verlopen, zodat u deze kunt bijwerken en serviceonderbreking kunt voorkomen.

- Detecteer mogelijke beveiligingsproblemen vanwege het gebruik van een zwak handtekeningalgoritme (bijvoorbeeld SHA-1-RSA), een korte sleutelgrootte (bijvoorbeeld RSA 512-bits) of een zwak hash-algoritme voor handtekeningen (bijvoorbeeld MD5).

- Zorg voor naleving van regelgevingsrichtlijnen en organisatiebeleid.

- Hardware en firmware : de hardware- en firmware-inventaris biedt een lijst met bekende hardware en firmware in uw organisatie. Het biedt afzonderlijke inventarissen voor systeemmodellen, processors en BIOS. Elke weergave bevat details zoals de naam van de leverancier, het aantal zwakke punten, inzichten in bedreigingen en het aantal blootgestelde apparaten.

Geverifieerde scan voor Windows : met Geverifieerde scan voor Windows kunt u zich op afstand richten op IP-bereiken of hostnamen en Windows-services scannen door Defender Vulnerability Management te voorzien van referenties voor externe toegang tot de apparaten. Zodra de betreffende onbeheerde apparaten zijn geconfigureerd, worden ze regelmatig gescand op softwareproblemen.

Apparaatwaarde toewijzen : als u de waarde van een apparaat definieert, kunt u onderscheid maken tussen assetprioriteiten. De waarde van het apparaat wordt gebruikt om de risicobereidheid van een afzonderlijke asset op te nemen in de berekening van de blootstellingsscore van Defender Vulnerability Management. Apparaten die zijn toegewezen als 'hoge waarde' krijgen meer gewicht. Opties voor apparaatwaarde:

- Laag

- Normaal (standaard)

- Hoog

U kunt ook de API voor de set-apparaatwaarde gebruiken.

Stap 2: herstelactiviteiten bijhouden en beperken

Herstel aanvragen : mogelijkheden voor het beheer van beveiligingsproblemen overbruggen de kloof tussen beveiligings- en IT-beheerders via de werkstroom voor herstelaanvragen. Beveiligingsbeheerders zoals u kunnen de IT-beheerder vragen om een beveiligingsprobleem op te lossen vanaf de aanbevelingspagina's naar Intune.

Uw herstelactiviteiten weergeven : wanneer u een herstelaanvraag indient vanaf de pagina Beveiligingsaanbevelingen, wordt een herstelactiviteit gestart. Er wordt een beveiligingstaak gemaakt die kan worden bijgehouden op een herstelpagina en er wordt een herstelticket gemaakt in Microsoft Intune.

Kwetsbare toepassingen blokkeren : het oplossen van beveiligingsproblemen kost tijd en kan afhankelijk zijn van de verantwoordelijkheden en resources van het IT-team. Beveiligingsbeheerders kunnen het risico van een beveiligingsprobleem tijdelijk verminderen door onmiddellijk actie te ondernemen om alle momenteel bekende kwetsbare versies van een toepassing te blokkeren of gebruikers met aanpasbare berichten te waarschuwen voordat kwetsbare app-versies worden geopend totdat de herstelaanvraag is voltooid. De optie blokkeren geeft IT-teams de tijd om de toepassing te patchen zonder dat beveiligingsbeheerders zich zorgen hoeven te maken dat de beveiligingsproblemen in de tussentijd worden misbruikt.

Opmerking

Wanneer de proefversie wordt beëindigd, worden geblokkeerde toepassingen onmiddellijk gedeblokkeerd, terwijl basislijnprofielen nog een korte extra tijd kunnen worden opgeslagen voordat ze worden verwijderd.

Gebruik verbeterde evaluatiemogelijkheden, zoals analyse van netwerkshares om kwetsbare netwerkshares te beveiligen. Omdat netwerkshares gemakkelijk toegankelijk zijn voor netwerkgebruikers, kunnen kleine veelvoorkomende zwakke punten hen kwetsbaar maken. Deze typen onjuiste configuraties worden vaak in het wild gebruikt door aanvallers voor laterale verplaatsing, verkenning, gegevensexfiltratie en meer. Daarom hebben we een nieuwe categorie configuratie-evaluaties in Defender Vulnerability Management gemaakt die de veelvoorkomende zwakke punten identificeren die uw eindpunten blootstellen aan aanvalsvectoren in Windows-netwerkshares. Dit helpt u bij het volgende:

- Offlinetoegang tot shares niet toestaan

- Shares verwijderen uit de hoofdmap

- Schrijfmachtigingen voor delen verwijderen die zijn ingesteld op 'Iedereen'

- Mapinventarisatie instellen voor shares

Bekijk en bewaak de apparaten van uw organisatie met behulp van een rapport Kwetsbare apparaten met grafieken en staafdiagrammen met kwetsbare apparaattrends en huidige statistieken. Het doel is dat u inzicht krijgt in de adem en het bereik van de blootstelling van uw apparaat.

Stap 3: Beveiligingsbasislijnevaluaties instellen

In plaats van een bepaald tijdstip nalevingsscans uit te voeren, kunt u met een evaluatie van beveiligingsbasislijnen de naleving van uw organisatie continu en proactief in realtime controleren op basis van beveiligingsbenchmarks in de branche. Een beveiligingsbasislijnprofiel is een aangepast profiel dat u kunt maken om eindpunten in uw organisatie te beoordelen en te bewaken op basis van branchebeveiligingsbenchmarks (CIS, NIST, MS). Wanneer u een beveiligingsbasislijnprofiel maakt, maakt u een sjabloon die bestaat uit meerdere apparaatconfiguratie-instellingen en een basisbenchmark om mee te vergelijken.

Beveiligingsbasislijnen bieden ondersteuning voor CIS-benchmarks (Center for Internet Security) voor Windows 10, Windows 11 en Windows Server 2008 R2 en hoger, evenals STIG-benchmarks (Security Technical Implementation Guides) voor Windows 10 en Windows Server 2019.

- Aan de slag met evaluatie van beveiligingsbasislijnen

- Evaluatieresultaten van beveiligingsbasislijnprofiel bekijken

- Geavanceerde opsporing gebruiken

Opmerking

Wanneer de proefversie is beëindigd, kunnen profielen voor beveiligingsbasislijnen nog even worden opgeslagen voordat ze worden verwijderd.

Stap 4: Creatie zinvolle rapporten om diepgaande inzichten te krijgen met behulp van API's en Geavanceerde opsporing

Defender Vulnerability Management-API's kunnen helpen bij het verbeteren van duidelijkheid in uw organisatie met aangepaste weergaven in uw beveiligingspostuur en automatisering van werkstromen voor het beheer van beveiligingsproblemen. Verlicht de workload van uw beveiligingsteam met gegevensverzameling, risicoanalyseanalyse en integraties met uw andere organisatieprocessen en -oplossingen. Zie voor meer informatie:

- Evaluatiemethoden en -eigenschappen per apparaat exporteren

- Defender Vulnerability Management-API's blog

Geavanceerde opsporing biedt flexibele toegang tot onbewerkte gegevens van Defender Vulnerability Management, waarmee u entiteiten proactief kunt inspecteren op bekende en potentiële bedreigingen. Zie Zoeken naar blootgestelde apparaten voor meer informatie.

Licentie- en proefinformatie

Als onderdeel van de proefinstallatie worden de nieuwe proefversies van Defender Vulnerability Management automatisch toegepast op gebruikers. Daarom is er geen toewijzing nodig (de proefversie kan automatisch maximaal 1.000.000 licenties toepassen). De licenties zijn actief voor de duur van de proefversie.

Aan de slag met de proefversie

U kunt defender vulnerability management-functies gaan gebruiken zodra u ze in de Microsoft Defender-portal ziet. Er wordt niets automatisch gemaakt en gebruikers worden niet beïnvloed. Wanneer u naar elke oplossing navigeert, wordt u mogelijk begeleid bij het maken van extra configuraties om functies te gaan gebruiken.

De proefversie verlengen

U kunt de proefversie verlengen binnen de laatste 15 dagen van de proefperiode. U bent beperkt tot maximaal twee proefperioden. Als u de proefperiode niet verlengt, moet u ten minste 30 dagen wachten voordat u zich kunt aanmelden voor een tweede proefversie.

De proefversie beëindigen

Beheerders kunnen de proefversie op elk gewenst moment uitschakelen door Proefversies in het linkernavigatievenster te selecteren, naar de proefversie van Defender Vulnerability Management te gaan en Proefversie beëindigen te selecteren.

Tenzij anders vermeld voor de oplossing, worden uw proefgegevens gedurende een tijdje bewaard, meestal 180 dagen, voordat ze definitief worden verwijderd. U kunt tot die tijd toegang blijven houden tot de gegevens die door de proefversie zijn verzameld.

Aanvullende bronnen

- Voorwaarden: Zie de voorwaarden voor microsoft 365-proefversies.

- Aanbiedingen vergelijken: Microsoft Defender Vulnerability Management

- Documentatie voor Defender Vulnerability Management

- Gegevensblad: Microsoft Defender Vulnerability Management: Cyberrisico's verminderen met continue detectie en evaluatie van beveiligingsproblemen, prioriteitsbepaling op basis van risico's en herstel

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor