Snel zoeken naar entiteits- of gebeurtenisgegevens met Go Hunt

Van toepassing op:

- Microsoft Defender XDR

Met de actie Go Hunt kunt u snel gebeurtenissen en verschillende entiteitstypen onderzoeken met behulp van krachtige op query's gebaseerde geavanceerde opsporingsmogelijkheden . Met deze actie wordt automatisch een geavanceerde opsporingsquery uitgevoerd om relevante informatie over de geselecteerde gebeurtenis of entiteit te vinden.

De go hunt-actie is beschikbaar in verschillende secties van Microsoft Defender XDR. Deze actie is beschikbaar om weer te geven zodra gebeurtenis- of entiteitsdetails worden weergegeven. U kunt bijvoorbeeld de optie Go Hunt uit de volgende secties gebruiken:

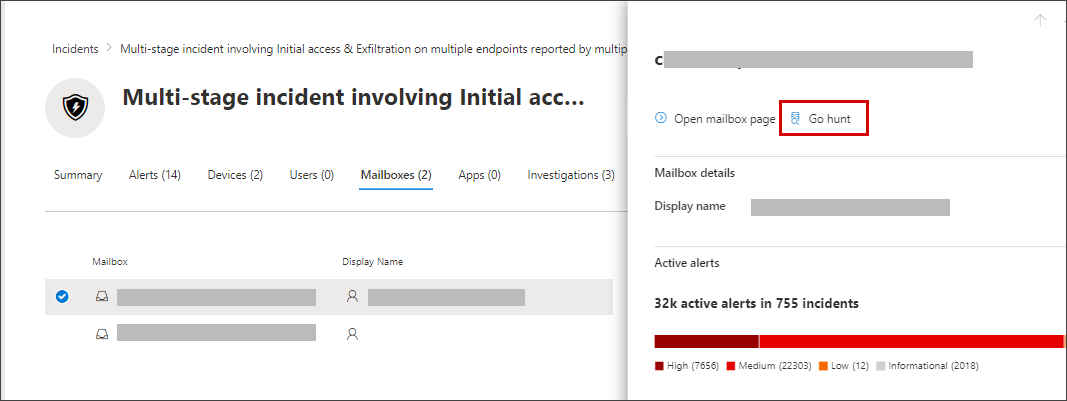

Op de incidentpagina kunt u details bekijken over gebruikers, apparaten en vele andere entiteiten die aan een incident zijn gekoppeld. Wanneer u een entiteit selecteert, krijgt u aanvullende informatie en de verschillende acties die u op die entiteit kunt uitvoeren. In het onderstaande voorbeeld is een postvak geselecteerd, met details over het postvak en de optie om te zoeken naar meer informatie over het postvak.

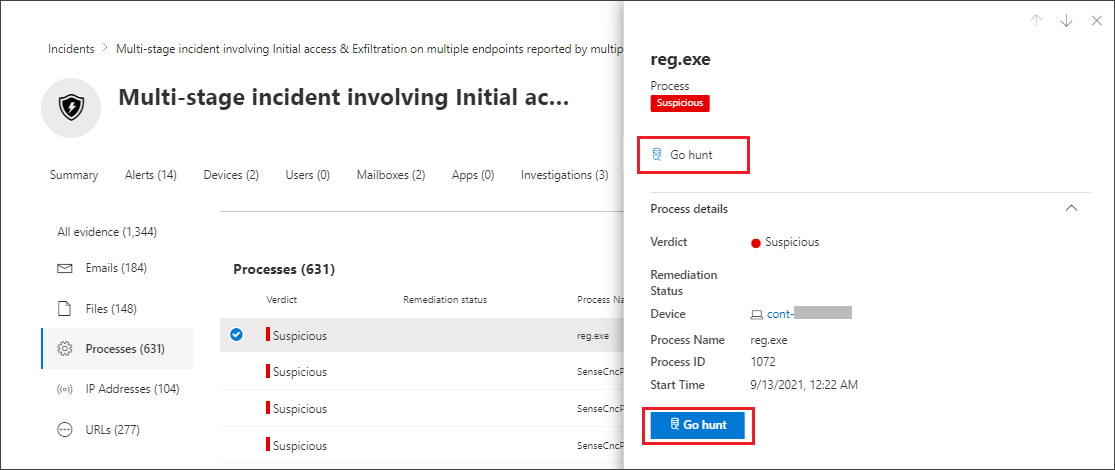

Op de incidentpagina hebt u ook toegang tot een lijst met entiteiten op het tabblad Bewijs . Als u een van deze entiteiten selecteert, kunt u snel zoeken naar informatie over die entiteit.

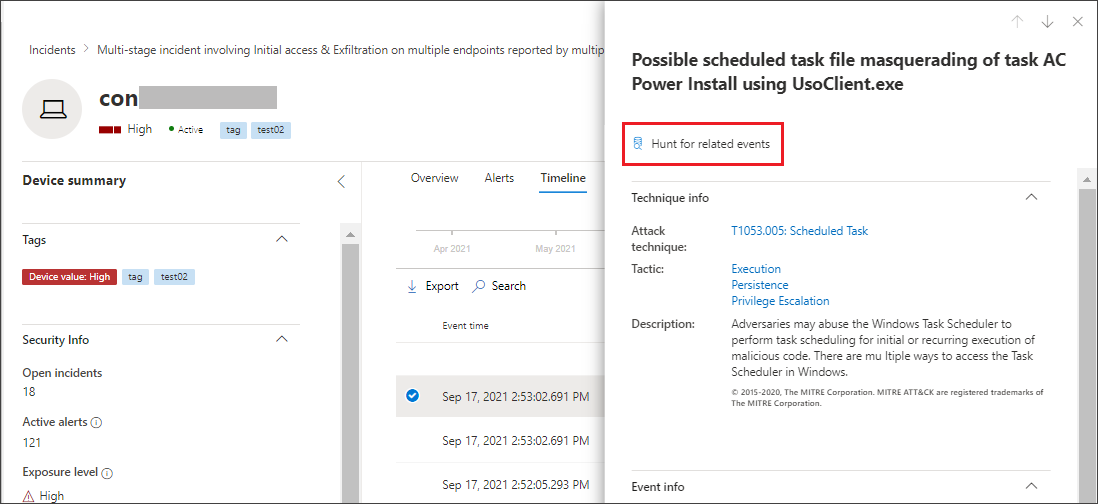

Wanneer u de tijdlijn voor een apparaat bekijkt, kunt u een gebeurtenis in de tijdlijn selecteren om aanvullende informatie over die gebeurtenis weer te geven. Zodra een gebeurtenis is geselecteerd, krijgt u de mogelijkheid om te zoeken naar andere relevante gebeurtenissen in geavanceerde opsporing.

Als u Go hunt of Hunt selecteert voor gerelateerde gebeurtenissen , worden verschillende query's doorgegeven, afhankelijk van of u een entiteit of een gebeurtenis hebt geselecteerd.

Query uitvoeren op entiteitsgegevens

U kunt go Hunt gebruiken om informatie op te vragen over een gebruiker, apparaat of een ander type entiteit; de query controleert alle relevante schematabellen op gebeurtenissen waarbij die entiteit betrokken is om informatie te retourneren. Om de resultaten beheersbaar te houden, is de query:

- beperkt tot ongeveer dezelfde periode als de vroegste activiteit in de afgelopen 30 dagen waarbij de entiteit betrokken is

- gekoppeld aan het incident.

Hier volgt een voorbeeld van de go hunt-query voor een apparaat:

let selectedTimestamp = datetime(2020-06-02T02:06:47.1167157Z);

let deviceName = "fv-az770.example.com";

let deviceId = "device-guid";

search in (DeviceLogonEvents, DeviceProcessEvents, DeviceNetworkEvents, DeviceFileEvents, DeviceRegistryEvents, DeviceImageLoadEvents, DeviceEvents, DeviceImageLoadEvents, IdentityLogonEvents, IdentityQueryEvents)

Timestamp between ((selectedTimestamp - 1h) .. (selectedTimestamp + 1h))

and DeviceName == deviceName

// or RemoteDeviceName == deviceName

// or DeviceId == deviceId

| take 100

Ondersteunde entiteitstypen

U kunt de optie Go Hunt gebruiken nadat u een van deze entiteitstypen hebt geselecteerd:

- Apparaten

- clusters Email

- E-mails

- Bestanden

- Groepen

- IP-adressen

- Postvakken

- Gebruikers

- Urls

Query uitvoeren op gebeurtenisgegevens

Wanneer u go hunt gebruikt om informatie over een tijdlijn-gebeurtenis op te vragen, controleert de query alle relevante schematabellen op andere gebeurtenissen rond het tijdstip van de geselecteerde gebeurtenis. De volgende query bevat bijvoorbeeld gebeurtenissen in verschillende schematabellen die zich rond dezelfde periode op hetzelfde apparaat hebben voorgedaan:

// List relevant events 30 minutes before and after selected LogonAttempted event

let selectedEventTimestamp = datetime(2020-06-04T01:29:09.2496688Z);

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp between ((selectedEventTimestamp - 30m) .. (selectedEventTimestamp + 30m))

and DeviceId == "079ecf9c5798d249128817619606c1c47369eb3e"

| sort by Timestamp desc

| extend Relevance = iff(Timestamp == selectedEventTimestamp, "Selected event", iff(Timestamp < selectedEventTimestamp, "Earlier event", "Later event"))

| project-reorder Relevance

De query aanpassen

Met enige kennis van de querytaal kunt u de query aanpassen aan uw voorkeur. U kunt bijvoorbeeld deze regel aanpassen, waarmee de grootte van het tijdvenster wordt bepaald:

Timestamp between ((selectedTimestamp - 1h) .. (selectedTimestamp + 1h))

Naast het wijzigen van de query om relevantere resultaten te krijgen, kunt u ook het volgende doen:

Opmerking

Sommige tabellen in dit artikel zijn mogelijk niet beschikbaar in Microsoft Defender voor Eindpunt. Schakel Microsoft Defender XDR in om bedreigingen op te sporen met behulp van meer gegevensbronnen. U kunt uw geavanceerde opsporingswerkstromen van Microsoft Defender voor Eindpunt naar Microsoft Defender XDR verplaatsen door de stappen in Geavanceerde opsporingsquery's migreren van Microsoft Defender voor Eindpunt te volgen.

Verwante onderwerpen

- Overzicht van geavanceerd opsporen

- De querytaal leren

- Werken met queryresultaten

- Aangepaste regels voor detectie

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor